基本情報技術者午前

2013(平成25年)/秋期分

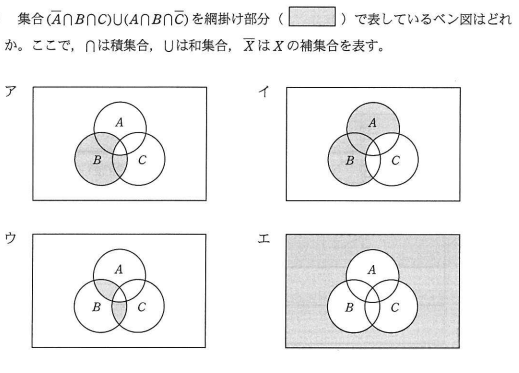

問 1

問 2

32ビットのレジスタに16進数ABCDが入っているとき、2ビットだけ右に論理シフトした値はどれか。

| ア | 2AF3 |

| イ | 6AF3 |

| ウ | AF34 |

| エ | EAF3 |

問 3

4桁の整数N1N2N3N4から、次の方法によって検査数字(チェックディジット)Cを計算したところ、C=4となった。N2=7、N3=6、N4=2のとき、N1の値は幾らか。ここで、mod(x 、y)は、xをyで割った余りとする。

検査数字: C=mod((N1×1+N2×2+N3×3+N4×4)、10)

問 4

PCM方式によって音声をサンプリング(標本化)して8ビットのディジタルデータに変換し、圧縮しないで転送したところ、転送速度は64,000ビット/秒であった。このときのサンプリング間隔は何マイクロ秒か。

| ア | 15.6 |

| イ | 46.8 |

| ウ | 125 |

| エ | 128 |

問 5

待ち行列に対する操作を、次のとおり定義する。

ENQ n :待ち行列にデータ n を挿入する。

DEQ :待ち行列からデータを取り出す。

空の待ち行列に対し、ENQ 1、 ENQ 2、 ENQ 3、 DEQ、 ENQ4、ENQ 5、 DEQ、 ENQ 6、 DEQ、 DEQの操作を行った。次にDEQ操作を行ったとき、取り出される値はどれか。

| ア | 1 |

| イ | 2 |

| ウ | 5 |

| エ | 6 |

問 6

リストは、配列で実現する場合とポインタで実現する場合とがある。リストを配列で実現した場合の特徴として、適切なものはどれか。

| ア | リストにある実際の要素数にかかわらず、リストの最大長に対応した領域を確保し、実際には使用されない領域が発生する可能性がある。 |

| イ | リストにある実際の要素数にかかわらず、リストへの挿入と削除は一定時間で行うことができる。 |

| ウ | リストの中間要素を参照するには、リストの先頭から順番に要素をたどっていくので、要素数に比例した時間が必要となる。 |

| エ | リストの要素を格納する領域の他に、次の要素を指し示すための領域が別途必要となる。 |

問 7

次の規則に従って配列の要素A[0]、A[1]、 ... 、A[9]に正の整数 k を格納する。k として 16、43、73、24、85を順に格納したとき、85 が格納される場所はどこか。ここで、 x mod y は、x を yで割った余剰を返す。また、配列の要素は全て0に初期化されている。

〔規則〕

(1) A[k mod 10] = 0 ならば、k をA[k mod 10] に格納する。

(2) (1)で格納できないとき、A[(k+1)mod 10]=0ならば、kをA[(k+1)mod 10]に格納する。

(3) (2)で格納できないとき、A[(k+4)mod 10]=0ならば、kをA[(k+4)mod 10]に格納する。

| ア | A[3] |

| イ | A[5] |

| ウ | A[6] |

| エ | A[9] |

問 8

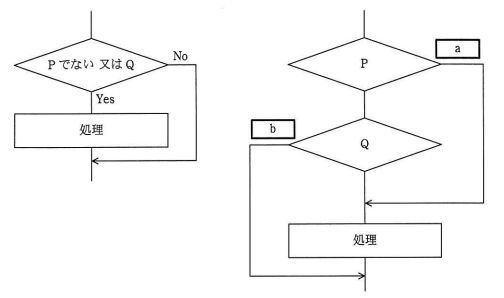

右の流れ図が左の流れ図と同じ動作をするために、a、bに入るYes と Noの組み合せはどれか。

問 9

1件のトランザクションについて80万ステップの命令実行を必要とするシステムがある。プロセッサの性能が200MIPSで、プロセッサの使用率が80%のときのトランザクションの処理能力(件/秒)は幾らか。

| ア | 20 |

| イ | 200 |

| ウ | 250 |

| エ | 313 |

問 10

プロセッサにデータを読み込む時にキャッシュメモリにヒットしなかった場合、キャッシュメモリ制御装置が行う動作はどれか。

| ア | キャッシュメモリから所要のデータをブロック転送し、磁気ディスクに書き込む。 |

| イ | 磁気ディスクから所要のデータをブロック転送し、キャッシュメモリに読み込む。 |

| ウ | 主記憶から所要のデータをブロック転送し、キャッシュメモリに読み込む。 |

| エ | ディスクキャッシュから所要のデータをブロック転送し、主記憶に読み込む。 |

問 11

1文字が、縦 48ドット、横 32ドットで表される2値ビットマップのフォントがある。文字データが8,192種類あるとき、 文字データ全体を保存するために必要な領域は何バイトか。ここで、1Mバイト=1,024kバイト、1kバイト=1,024バイトとし、文字データは圧縮しないものとする。

| ア | 192k |

| イ | 1.5M |

| ウ | 12M |

| エ | 96M |

問 12

静電容量方式タッチパネルの説明として、適切なものはどれか。

| ア | タッチすることによって赤外線ビームが遮られて起こる赤外線反射の変化を捉えて位置を検出する。 |

| イ | タッチパネルの表面に電界が形成され、タッチした部分の表面電荷の変化を捉えて位置を検出する。 |

| ウ | 抵抗膜に電圧を加え、タッチした部分の抵抗値の変化を捉えて位置を検出する。 |

| エ | マトリックス状に電極スイッチが並んでおり、タッチによって導通した電極で位置を検出する。 |

問 13

フォールトトレラントシステムの実現方法の記述のうち、最も適切なものはどれか。

| ア | システムを1台のコンピュータではなく、複数台のコンピュータで多重化する。 |

| イ | システムをフェールソフト構造ではなく、フェールセーフ構造にする。 |

| ウ | 装置や機器を二重化するのではなく、重要な処理を稼働率が高い装置で処理する。 |

| エ | ハードウェアではなく、ソフトウェアによってフォールトトレラントを実現する。 |

問 14

MTBFが21万時間の磁気ディスク装置がある。この装置100台から成る磁気ディスクシステムを1週間に140時間運転したとすると、平均何週間に1回の割合で故障を起こすか。ここで、磁気ディスクシステムは、信頼性を上げるための冗長構成は採っていないものとする。

| ア | 13 |

| イ | 15 |

| ウ | 105 |

| エ | 300 |

問 15

キャパシティプランニングにおける作業を、実施する順序に並べたものはどれか。

〔作業項目〕

① CPU増設、磁気ディスク増設、メモリ増設などを検討する。

② 応答時間、システム資源の要求量などの増加から、システム能力の限界時期を検討する。

③ 稼働状況データ、磁気ディスク使用量、トランザクション数などの基礎数値を把握する。

④ 端末増設計画、利用者数の増加などを検討する。

| ア | ②、④、③、① |

| イ | ③、②、④、① |

| ウ | ③、④、②、① |

| エ | ④、②、①、③ |

問 16

コンピュータシステムのベンチマークテストの説明として、最も適切なものはどれか。

| ア | 1命令の実行に要する平均時間から、コンピュータの性能を測る。 |

| イ | システムが連続して稼働する時間の割合を測定し、他の製品と比較する。 |

| ウ | 想定されるトランザクション量にシステムが耐えられるかどうかを判定する。 |

| エ | 測定用のソフトウェアを実行し、システムの処理性能を数値化して、他の製品と比較する。 |

問 17

メモリリークの説明として、適切なものはどれか。

| ア | OSやアプリケーションのバグなどが原因で、動作中に確保した主記憶が解放されないことであり、これが発生すると主記憶中の利用可能な部分が減少する。 |

| イ | アプリケーションの同時実行数を増やした場合に、主記憶容量が不足し、処理時間のほとんどがページングに費やされ、スループットの極端な低下を招くことである。 |

| ウ | 実行時のプログラム領域の大きさに制限があるときに、必要になったモジュールを主記憶に取り込む手法である。 |

| エ | 主記憶で利用可能な空き領域の総量は足りているのに、主記憶中に不連続で散在しているので、大きなプログラムをロードする領域が確保できないことである。 |

問 18

優先度に基づくプリエンプティブなスケジューリングを行うリアルタイムOSで、二つのタスクA、Bをスケジューリングする。Aの方がBより優先度が高い場合にリアルタイムOSが行う動作のうち、適切なものはどれか。

| ア | Aの実行中にBに起動がかかると、Aを実行可能状態にしてBを実行する。 |

| イ | Aの実行中にBの起動がかかると、Aを待ち状態にしてBを実行する。 |

| ウ | Bの実行中にAに起動がかかると、Bを実行可能状態にしてAを実行する。 |

| エ | Bの実行中にAに起動がかかると、Bを待ち状態にしてAを実行する。 |

問 19

直接編成ファイルにおけるレコードのキー値を格納アドレスに変換したハッシュ値の分布として、理想的なものはどれか。

| ア | 一様分布 |

| イ | 幾何分布 |

| ウ | 二項分布 |

| エ | ポアソン分布 |

問 20

コンパイル済みのオブジェクトコードがサーバに格納されていて、クライアントからの要求によってクライアントへ転送されて実行されるプログラムはどれか。

| ア | アプレット |

| イ | サープレット |

| ウ | スクリプト |

| エ | スレッド |

問 21

GPLの下で公開されたOSSを使い、ソースコードを公開しなかった場合にライセンス違反となるものはどれか。

| ア | OSSとアプリケーションソフトウェアとのインタフェースを開発し、販売している。 |

| イ | OSSの改変を他社に委託し、自社内で使用している。 |

| ウ | OSSの入手、改変、販売を全て自社で行っている。 |

| エ | OSSを利用して性能テストを行った自社開発ソフトウェアを販売している。 |

問 22

分解能が8ビットのD/A変換器に、ディジタル値0を入力したときの出力電圧が0Vとなり、ディジタル値128を入力したときの出力電圧が2.5Vとなるとき、最下位の1ビットの変化によるこのD/A変換器の出力電圧の変化は何Vか。

| ア | 2.5/128 |

| イ | 2.5/255 |

| ウ | 2.5/256 |

| エ | 2.5/512 |

問 23

DRAMの説明として、適切なものはどれか。

| ア | 1バイト単位でデータの消去及び書込みが可能な不揮発性のメモリであり、電源遮断時もデータ保持が必要な用途に用いられる。 |

| イ | 不揮発性のメモリでNAND型又NOR型があり、SSDに用いられる。 |

| ウ | メモリセルはフリップフロップで構成され、キャッシュメモリとして用いられる。 |

| エ | リフレッシュ動作が必要なメモリであり、PCの主記憶として用いられる。 |

問 24

定格出力電力500Wで効率80%の電源ユニットがある。この電源ユニットから500Wの出力電力を得るのに最低限必要な入力電力の大きさは何Wか。

| ア | 100 |

| イ | 400 |

| ウ | 625 |

| エ | 900 |

問 25

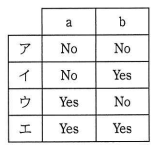

問 26

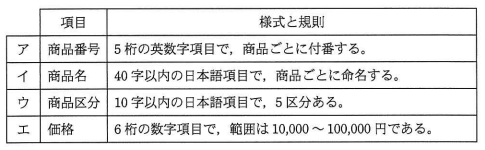

ある商店では、約 200 品目の商品を取り扱っている。商品データの新規登録画面の入力項目のうち、入力方式としてプルダウンメニューを用いるのが適しているものはどれか。

問 27

コンピュータアニメーション技法のうち、モーフィングの説明はどれか。

| ア | 画像A、Bを対象として、AからBへ滑らかに変化していく様子を表現するために、その中間を補うための画像を複数作成する。 |

| イ | 実際の身体の動きをディジタルデータとして収集して、これを基にリアルな動きをもつ画像を複数作成する。 |

| ウ | 背景とは別に、動きがある部分を視点から遠い順に重ねて画像を作成することによって、奥行きが感じられる2次元アニメーションを生成する。 |

| エ | 人手によって描かれた線画をスキャナで読み取り、その閉鎖領域を同一色で彩色処理する。 |

問 28

クライアントサーバシステムにおいて、利用頻度の高い命令群をあらかじめサーバ上のDBMSに用意しておくことによって、データベースアクセスのネットワーク負荷を軽減する仕組みはどれか。

| ア | 2相コミットメント |

| イ | グループコミットメント |

| ウ | サーバプロセスのマルチスレッド化 |

| エ | ストアドプロシージャ |

問 29

関係データベースのデータ構造の説明として、適切なものはどれか。

| ア | 親レコードと子レコードをポインタで結合する。 |

| イ | タグを用いてデータの構造と意味を表す。 |

| ウ | データと手続を一体化(カプセル化)してもつ。 |

| エ | データを2次元の表によって表現する。 |

問 30

関係データベースの主キー制約の条件として、キー値が重複していないことの他に、主キーを構成する列に必要な条件はどれか。

| ア | キー値が空でないこと |

| イ | 構成する列が一つであること |

| ウ | 表の先頭に定義されている列であること |

| エ | 別の表の候補キーとキー値が一致していること |

問 31

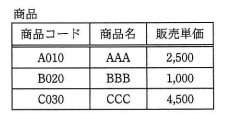

”商品”表に対して、更新SQL文を実行するトランザクションが、デッドロックの発生によって異常終了した。異常終了後の”商品”表はどれか。ここで、”商品”表に対する他のトランザクションは、参照は行うが更新はしないものとする。

問 32

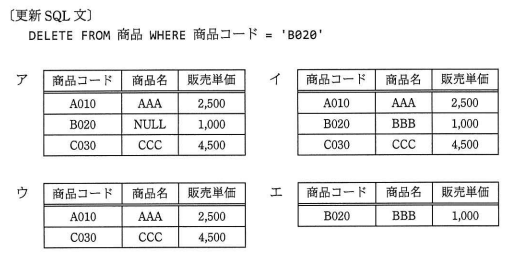

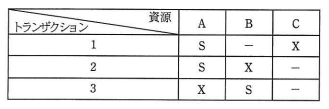

表は、トランザクション1~3が資源A~Cにかけるロックの種別を表す。また、資源へのロックはトランザクションの開始と同時にかけられる。トランザクション1~3のうち二つのトランザクションをほぼ同時に開始した場合の動きについて、適切な記述はどれか。ここで、表中の”-”はロックなし、”S”は共有ロック、”X”は占有ロックを示す。

| ア | トランザクション1の後にトランザクション3を開始したとき、トランザクション3の資源待ちはない。 |

| イ | トランザクション2の後にトランザクション1を開始したとき、トランザクション1の資源待ちはない。 |

| ウ | トランザクション2の後にトランザクション3を開始したとき、トランザクション3の資源待ちはない。 |

| エ | トランザクション3の後にトランザクション1を開始したとき、トランザクション1の資源待ちはない。 |

問 33

64k ビット/秒の回線を用いて106バイトのファイルを送信するとき、伝送におよそ何秒掛かるか。ここで、回線の伝送効率は80%とする。

| ア | 19.6 |

| イ | 100 |

| ウ | 125 |

| エ | 156 |

問 34

LAN間をOSI基本参照モデルの物理層で相互に接続する装置はどれか。

| ア | ゲートウェイ |

| イ | ブリッジ |

| ウ | リピータ |

| エ | ルータ |

問 35

IPv4においてIPアドレスからMACアドレスを取得するために用いるプロトコルはどれか。

| ア | ARP |

| イ | DHCP |

| ウ | ICMP |

| エ | RARP |

問 36

電子メールで、静止画、動画、音声などの様々な情報を送ることができる仕組みはどれか。

| ア | FTP |

| イ | MIME |

| ウ | POP |

| エ | TELNET |

問 37

1個のTCPパケットをイーサネットに送出したとき、イーサネットに含まれる宛先情報の、送出順序はどれか。

| ア | 宛先IPアドレス、宛先MACアドレス、宛先ポート番号 |

| イ | 宛先IPアドレス、宛先ポート番号、宛先MACアドレス |

| ウ | 宛先MACアドレス、宛先IPアドレス、宛先ポート番号 |

| エ | 宛先MACアドレス、宛先ポート番号、宛先IPアドレス |

問 38

ディジタル署名などに用いるハッシュ関数の特徴はどれか。

| ア | 同じメッセージダイジェストを出力する二つの異なるメッセージは容易に求められる。 |

| イ | メッセージが異なっていても、メッセージダイジェストは全て同じである。 |

| ウ | メッセージダイジェストからメッセージを復元することは困難である。 |

| エ | メッセージダイジェストの長さはメッセージの長さによって異なる。 |

問 39

リスク共有(リスク移転)に該当するものはどれか。

| ア | 損失の発生率を低下させること |

| イ | 保険への加入などで、他者との間でリスクを分散すること |

| ウ | リスクの原因を除去すること |

| エ | リスクを扱いやすい単位に分解するか集約すること |

問 40

BYOD(Bring Your Own Device)の説明はどれか。

| ア | 従業員が企業から貸与された情報端末を、客先などへの移動中に業務に利用することであり、ショルダハッキングなどのセキュリティリスクが増大する。 |

| イ | 従業員が企業から貸与された情報端末を、自宅に持ち帰って私的に利用することであり、機密情報の漏えいなどのセキュリティリスクが増大する。 |

| ウ | 従業員が私的に保有する情報端末を、職場での休憩時間などに私的に利用することであり、社内でのセキュリティ意識の低下などのセキュリティリスクが増大する。 |

| エ | 従業員が私的に保有する情報端末を業務に利用することであり、セキュリティ設定の不備に起因するウイルス感染などのセキュリティリスクが増大する。 |

問 41

クライアントとWebサーバの間において、クライアントからWebサーバに送信されたデータを検査して、SQLインジェクションなどの攻撃から遮断するためのものはどれか。

| ア | SSL-VPN機能 |

| イ | WAF |

| ウ | クラスタ構成 |

| エ | ロードバランシング機能 |

問 42

クライアントPCで行うマルウェア対策のうち、適切なものはどれか。

| ア | PCにおけるウイルスの定期的な手動検査では、ウイルス対策ソフトの定義ファイルを最新化した日時以降に作成したファイルだけを対象にしてスキャンする。 |

| イ | ウイルスがPCの脆弱性を突いて感染しないように、OS及びアプリケーションの修正パッチを適切に適用する。 |

| ウ | 電子メールに添付されたウイルスに感染しないように、使用しないTCPポート宛ての通信を禁止する。 |

| エ | ワームが侵入しないように、クライアントPCに動的グローバルIPアドレスを付与する。 |

問 43

コンピュータ犯罪の手口の一つであるサラミ法はどれか。

| ア | 回線の一部にひそかにアクセスして他人のパスワードやIDを盗み出してデータを盗用する方法である。 |

| イ | ネットワークを介して送受信されているデータを不正に傍受する方法である。 |

| ウ | 不正行為が表面化しない程度に、多数の資産から少しずつ詐取する方法である。 |

| エ | プログラム実行後のコンピュータの内部又は周囲に残っている情報をひそかに探索して、情報を入手する方法である。 |

問 44

利用者情報を管理するデータベースにおいて、利用者情報を検索して表示するアプリケーションがある。このアプリケーションに与えるデータベースへのアクセス権限として、セキュリティ管理上適切なものはどれか。ここで、権限の範囲は次のとおりとする。

〔権限の範囲〕

参照権限: レコードの参照が可能

更新権限: レコードの登録、変更、削除が可能

管理者権限:テーブルの参照、登録、変更、削除が可能

| ア | 管理者権限 |

| イ | 更新権限 |

| ウ | 参照権限 |

| エ | 参照権限と更新権限 |

問 45

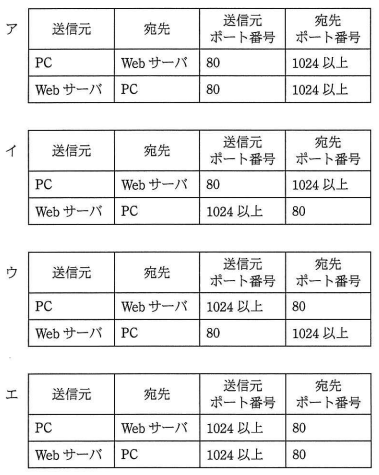

社内ネットワークとインターネットの接続点にパケットフィルタリング型ファイアウォールを設置して、社内ネットワーク上のPCからインターネット上のWebサーバの80番ポートにアクセスできるようにするとき、フィルタリングで許可するルールの適切な組み合わせはどれか。

問 46

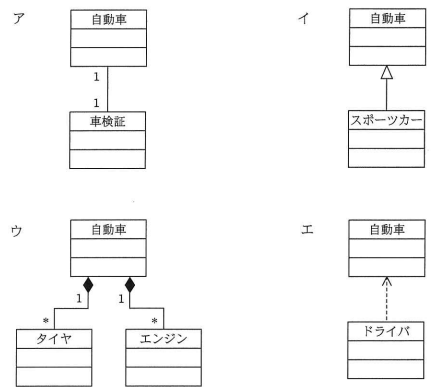

UMLのクラス図のうち、汎化の関係を示したものはどれか。

問 47

ソフトウェアの分析・設計技法のうち、データ中心分析・設計技法の特徴として、最も適切なものはどれか。

| ア | 機能の詳細化の過程で、モジュールの独立性が高くなるようにプログラムを分割していく。 |

| イ | システムの開発後の仕様変更は、データ構造や手続を局所的に変更したり追加したりすることによって、比較的容易に実現できる。 |

| ウ | 対象業務領域のモデル化に当たって、情報資源のデータ構造に着目する。 |

| エ | プログラムが最も効率よくアクセスできるようにデータ構造を設計する。 |

問 48

オブジェクト指向開発において、オブジェクトのもつ振る舞いを記述したものを何というか。

| ア | インスタンス |

| イ | クラス |

| ウ | 属性 |

| エ | メソッド |

問 49

プログラム実行中の特定の時点で成立する変数間の関係や条件を記述した論理式を埋め込んで、そのプログラムの正当性を検証する手法はどれか。

| ア | アサーションチェック |

| イ | コード追跡 |

| ウ | スナップショットダンプ |

| エ | テストカバレッジ分析 |

問 50

トップダウン方式で結合テストを行うとき、特に必要となるものはどれか。

| ア | エミュレータ |

| イ | スタブ |

| ウ | デバッガ |

| エ | ドライバ |

問 51

プロジェクトの特性はどれか。

| ア | 独自性はあるが、有期性がない。 |

| イ | 独自性はないが、有期性がある。 |

| ウ | 独自性も有期性もある。 |

| エ | 独自性も有期性もない。 |

問 52

ソフトウェア開発においてWBS(Work Breakdown Structure)を使用する目的として、適切なものはどれか。

| ア | 開発の所要日数と費用がトレードオフの関係にある場合に、総費用の最適化を図る。 |

| イ | 作業の順序関係を明確にして、重点管理すべきクリティカルパスを把握する。 |

| ウ | 作業の日程を横棒(バー)で表して、作業の開始や終了時点、現時点の進捗を明確にする。 |

| エ | 作業を階層に分解して、管理可能な大きさに細分化する。 |

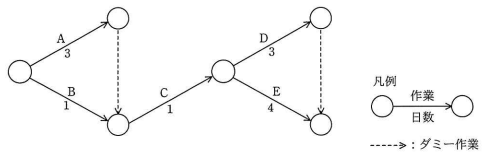

問 53

図は作業A~Eで構成されるプロジェクトのアローダイアグラムである。全ての作業を1人で実施する予定だったが、2日目から6日目までの5日間は、別の1人が手伝うことになった。手伝いがない場合と比較し、開始から終了までの日数は最大で何日短くなるか。ここで、一つの作業を2人で同時には行えないが、他者から引き継ぐことはできる。また、引継ぎによる作業日数の増加はないものとする。

| ア | 3 |

| イ | 4 |

| ウ | 5 |

| エ | 6 |

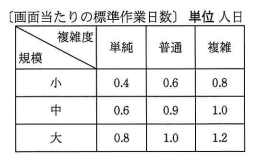

問 54

全部で100画面から構成されるシステムの画面作成作業において、規模が小かつ複雑度が単純な画面が30、中規模かつ普通の画面が40、大規模かつ普通の画面が20、大規模かつ複雑な画面が10である場合の工数を、表の標準作業日数を用いて標準タスク法で見積もると何人日になるか。ここで、全部の画面のレビューに5人日を要し、作業の管理にレビューも含めた作業工数の20%を要するものとする。

| ア | 80 |

| イ | 85 |

| ウ | 101 |

| エ | 102 |

問 55

ファンクションポイント法の説明はどれか。

| ア | 開発するプログラムごとのステップ数を積算し、開発規模を見積もる。 |

| イ | 開発のプロジェクトで必要な作業のWBSを作成し、各作業の工数を見積もる。 |

| ウ | 外部入出力や内部論理ファイル、照会、インタフェースなどの個数や特性などから開発規模を見積もる。 |

| エ | 過去の類似例を探し、その実績と差異などを分析評価して開発規模を見積もる。 |

問 56

SLAを策定する際の方針のうち、適切なものはどれか。

| ア | 考えられる全ての項目に対し、サービスレベルを設定する。 |

| イ | 顧客及びサービス提供者のニーズ、並びに費用を考慮して、サービスレベルを設定する。 |

| ウ | サービスレベルを設定する全ての項目に対し、ペナルティとしての補償を設定する。 |

| エ | 将来にわたって変更が不要なサービスレベルを設定する。 |

問 57

データのパックアップ方法に関する記述のうち、最も適切なものはどれか。

| ア | 業務処理がバックアップ処理と重なるとレスポンスが遅くなる可能性がある場合には、両方の処理が重ならないようにスケジュールを立てる。 |

| イ | バックアップ作業時間を短くするためには、別のファイル名にしたバックアップデータを同一記憶媒体内に置く。 |

| ウ | バックアップデータの復旧時間を短くするためには、差分バックアップを採用する 。 |

| エ | バックアップデータを長期間保存するためには、ランダムアクセスが可能な媒体にする。 |

問 58

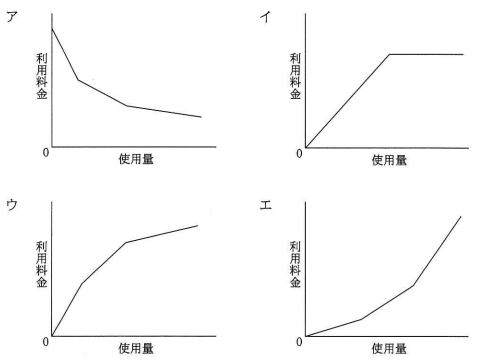

ITサービスにおけるコンピュータシステムの利用料金を逓減課金方式にしたときのグラフはどれか。

問 59

アクセス制御を監査するシステム監査人がとった行動のうち、適切なものはどれか。

| ア | ソフトウェアに関するアクセス制御の管理表の作成と保管 |

| イ | データに関するアクセス制御の管理状況の確認 |

| ウ | ネットワークに関するアクセス制御の管理方針の制定 |

| エ | ハードウェアに関するアクセス制御の運用管理の実施 |

問 60

システム監査で実施するヒアリングに関する記述のうち、適切なものはどれか。

| ア | 監査対象業務に精通した被監査部門の管理者の中からヒアリングの対象者を選ぶ。 |

| イ | ヒアリングで被監査部門から得た情報を裏付けるための文書や記録を入手するよう努める。 |

| ウ | ヒアリングの中で気が付いた不備事項について、その場で被監査部門に改善を指示をする。 |

| エ | 複数人でヒアリングを行うと記録内容に相違が出ることがあるので、1人のシステム監査人が行う。 |

問 61

IT投資評価を、個別プロジェクトの計画、実施、完了に応じて、事前評価、中間評価、事後評価として実施する。事前評価について説明したものはどれか。

| ア | 事前に設定した効果目標の達成状況を評価し、必要に応じて目標を達成するための改善策を検討する。 |

| イ | 実施計画と実績との差異及び原因を詳細に分析し、投資額や効果目標の変更が必要かどうか判断する。 |

| ウ | 投資効果の実現時期と評価に必要なデータ収集方法を事前に評価し、その時期に合わせて評価を行う。 |

| エ | 投資目的に基づいた効果目標を設定し、実施可否判断に必要な情報を上位マネジメントに提供する。 |

問 62

エンタープライズアーキテクチャの”四つの分類体系”に含まれるアーキテクチャは、ビジネスアーキテクチャ、テクノロジアーキテクチャ、アプリケーションアーキテクチャともう一つはどれか。

| ア | システムアーキテクチャ |

| イ | ソフトウェアアーキテクチャ |

| ウ | データアーキテクチャ |

| エ | パスアーキテクチャ |

問 63

情報戦略における全体最適化計画策定の段階で、業務モデルを定義する目的がどれか。

| ア | 企業の全体業務と使用される情報の関連を整理し、情報システムのあるべき姿を明確化すること |

| イ | システム化の範囲や開発規模を把握し、システム化に要する期間、開発工数、開発費用を見積もること |

| ウ | 情報システムの構築のために必要なハードウェア、ソフトウェア、ネットワークなどの構成要素を洗い出すこと |

| エ | 情報システムを実際に運用するために必要な利用者マニュアルや運用マニュアルを作成するために、業務手順を確認すること |

問 64

利用者が、インターネットを経由してサービスプロバイダ側のシステムに接続し、サービスプロバイダが提供するアプリケーションの必要な機能だけを必要なときにオンラインで利用するものはどれか。

| ア | ERP |

| イ | SaaS |

| ウ | SCM |

| エ | XBRL |

問 65

非機能要件定義を説明したものはどれか。

| ア | 業務要件のうち、システムで実現が難しく、手作業となる業務機能を明確化する。 |

| イ | 業務要件の実現に必要な、品質要件、技術要件、運用要件などを明確化する。 |

| ウ | 業務要件を確定させるために、現行システムで不足している機能を明確化する。 |

| エ | 業務要件を実現するために、新たに導入するパッケージの適合性を明確化する。 |

問 66

国や地方公共団体などが、環境への配慮を積極的に行っていると評価されている製品・サービスを選ぶことを何というか。

| ア | CSR |

| イ | エコマーク認定 |

| ウ | 環境アセスメント |

| エ | グリーン購入 |

問 67

SWOT分析を説明したものはどれか。

| ア | 企業の財務諸表を基に、収益性及び安全性を分析する手法である。 |

| イ | 経営戦略を立てるために、自社の強みと弱み、機会と脅威を分析する手法である。 |

| ウ | 自社製品・サービスの市場での位置付けや評価を明らかにする手法である。 |

| エ | 自社製品の価格設定のために、市場での競争力を分析する手法である。 |

問 68

コアコンピタンスの説明はどれか。

| ア | 企業の活動分野において、競合他社にはまねのできない卓越した能力 |

| イ | 経営を行う上で法令や各種規制、社会的規範などを遵守する企業活動 |

| ウ | 市場・技術・商品(サービス)の観点から設定した、事業の展開領域 |

| エ | 組織活動の目的を達成するために行う、業務とシステムの全体最適化手法 |

問 69

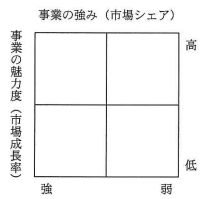

図に示すマトリックス表を用いたポートフォリオ類型によって、事業計画や競争優位性の分析を行う目的はどれか。

| ア | 目標として設定したプロモーション効果を測定するために、自らの置かれた立場を評価する。 |

| イ | 目標を設定し、資源配分の優先順位を設定するための基礎として、自らの置かれた立場を評価する。 |

| ウ | 目標を設定し、製品の品質を高めることによって、市場での優位性を維持する方策を評価する。 |

| エ | 目標を設定するために、季節変動要因や地域的広がりを加味することによって、市場の変化を評価する。 |

問 70

プロダクトライフサイクルにおける成熟期の特徴はどれか。

| ア | 市場が商品の価値を理解し始める。商品ラインもチャンネルも拡大しなければならない。この時期は売上も伸びるが、投資も必要である。 |

| イ | 需要が大きくなり、製品の差別化や市場の細分化が明確になってくる。競争者間の競争も激化し、新品種の追加やコストダウンが重要となる。 |

| ウ | 需要が減ってきて、撤退する企業も出てくる。この時期の強者になれるかどうかを判断し、代替市場への進出なども考える。 |

| エ | 需要は部分的で、新規需要開拓が勝負である。特定のターゲットに対する信念に満ちた説得が必要である。 |

問 71

ディジタルディバイドを説明したものはどれか。

| ア | PCや通信などを利用する能力や機会の違いによって、経済的又は社会的な格差が生じること |

| イ | インターネットなどを活用することによって、住民が直接、政府や自治体の政策に参画できること |

| ウ | 国民の誰もが、地域の格差なく、妥当な料金で平等に利用できる通信及び放送サービスのこと |

| エ | 市民生活のイベント又は企業活動の分野ごとに、全てのサービスを1か所で提供すること |

問 72

EDIを説明したものはどれか。

| ア | OSI基本参照モデルに基づく電子メールサービスの国際規格であり、メッセージの生成、転送、処理に関する総合的なサービスである。 |

| イ | ネットワーク内で伝送されるデータを蓄積したり、データのフォーマットを変換したりするサービスなど、付加価値を加えた通信サービスである。 |

| ウ | ネットワークを介して、商取引のためのデータをコンピュータ(端末を含む)間で標準的な規約に基づいて交換することである。 |

| エ | 発注情報をデータエントリ端末から入力することによって、本部又は仕入先に送信し、発注を行うシステムである。 |

問 73

ICタグ(RFID)の特徴はどれか。

| ア | GPSを利用し、受信地の位置情報や属性情報を表示する。 |

| イ | 専用の磁気読取り装置に挿入して使用する。 |

| ウ | 大量の情報を扱うので、情報の記憶には外部記憶装置を使用する。 |

| エ | 汚れに強く、記録された情報を梱包の外から読むことができる。 |

問 74

経営層のアカウンタビリティを説明したものはどれか。

| ア | 株主やその他の利害関係者に対して、経営活動の内容・実績に関する説明責任を負う。 |

| イ | 企業が環境保全に掛けた費用とその効果を定量化して、財務情報として定期的に公表する。 |

| ウ | 企業倫理に基づいたルール、マニュアル、チェックシステムなどを整備し、法令などを遵守する経営を行う。 |

| エ | 投資家やアナリストに対して、投資判断に必要とされる正確な情報を、適時にかつ継続して提供する。 |

問 75

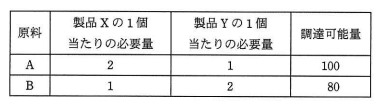

製品X及びYを生産するために2種類の原料A、Bが必要である。製品1個の生産に必要となる原料の量と調達可能量は表に示すとおりである。製品XとYの1個当たりの販売利益が、それぞれ100円、150円であるとき、最大利益は何円か。

| ア | 5,000 |

| イ | 6,000 |

| ウ | 7,000 |

| エ | 8,000 |

問 76

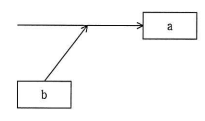

図は特性要因図の一部を表したものである。a、bの関係はどれか。

| ア | bはaの原因である。 |

| イ | bはaの手段である。 |

| ウ | bはaの属性である。 |

| エ | bはaの目的である。 |

問 77

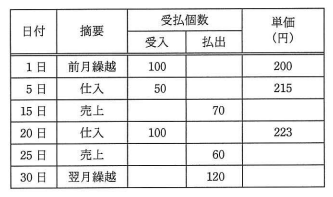

ある商品の前月繰越と受払いが表のとおりであるとき、先入先出法によって算出した当月度の売上原価は何円か。

| ア | 26,290 |

| イ | 26,450 |

| ウ | 27,250 |

| エ | 27,586 |

問 78

A社は、B社と著作物の権利に関する特段の取決めをせず、A社の要求仕様に基づいて、販売管理システムのプログラム作成をB社に依頼した。この場合のプログラム著作権の原始的帰属はどれか。

| ア | A社とB社が話し合って決定する。 |

| イ | A社とB社の共有となる。 |

| ウ | A社に帰属する。 |

| エ | B社に帰属する。 |

問 79

A社はB社に対して業務システムの開発を委託し、A社とB社は請負契約を結んでいる。作業の実態から、偽装請負とされる事象はどれか。

| ア | A社の従業員が、B社を作業場所として、A社の責任者の指揮命令に従ってシステムの検証を行っている。 |

| イ | A社の従業員が、B社を作業場所として、B社の責任者の指揮命令に従ってシステムの検証を行っている。 |

| ウ | B社の従業員が、A社を作業場所として、A社の責任者の指揮命令に従って設計書を作成している。 |

| エ | B社の従業員が、A社を作業場所として、B社の責任者の指揮命令に従って設計書を作成している。 |

問 80

個人情報に関する記述のうち、個人情報保護法に照らして適切なものはどれか。

| ア | 構成する文字列やドメイン名によって特定の個人を識別できるメールアドレスは、個人情報である。 |

| イ | 個人に対する業績評価は、その個人を識別できる情報が含まれていても、個人情報ではない。 |

| ウ | 新聞やインターネットなどですでに公表されている個人の氏名、性別及び生年月日は、個人情報ではない。 |

| エ | 法人の本店住所、支店名、支店住所、従業員及び代表電話番号は、個人情報である。 |

問題目次

| 問1 | |

| 問2 | 32ビットのレジスタに16進数ABCDが入っているとき、2ビ... |

| 問3 | 4桁の整数N<sub>1</sub>N<sub>2</sub... |

| 問4 | PCM方式によって音声をサンプリング(標本化)して8ビットの... |

| 問5 | 待ち行列に対する操作を、次のとおり定義する。<br />&n... |

| 問6 | リストは、配列で実現する場合とポインタで実現する場合とがある... |

| 問7 | 次の規則に従って配列の要素A[0]、A[1]、 ... 、A... |

| 問8 | 右の流れ図が左の流れ図と同じ動作をするために、a、bに入るY... |

| 問9 | 1件のトランザクションについて80万ステップの命令実行を必要... |

| 問10 | プロセッサにデータを読み込む時にキャッシュメモリにヒットしな... |

| 問11 | 1文字が、縦 48ドット、横 32ドットで表される2値ビット... |

| 問12 | 静電容量方式タッチパネルの説明として、適切なものはどれか。 |

| 問13 | フォールトトレラントシステムの実現方法の記述のうち、最も適切... |

| 問14 | MTBFが21万時間の磁気ディスク装置がある。この装置100... |

| 問15 | キャパシティプランニングにおける作業を、実施する順序に並べた... |

| 問16 | コンピュータシステムのベンチマークテストの説明として、最も適... |

| 問17 | メモリリークの説明として、適切なものはどれか。 |

| 問18 | 優先度に基づくプリエンプティブなスケジューリングを行うリアル... |

| 問19 | 直接編成ファイルにおけるレコードのキー値を格納アドレスに変換... |

| 問20 | コンパイル済みのオブジェクトコードがサーバに格納されていて、... |

| 問21 | GPLの下で公開されたOSSを使い、ソースコードを<stro... |

| 問22 | 分解能が8ビットのD/A変換器に、ディジタル値0を入力したと... |

| 問23 | DRAMの説明として、適切なものはどれか。 |

| 問24 | 定格出力電力500Wで効率80%の電源ユニットがある。この電... |

| 問25 | |

| 問26 | ある商店では、約 200 品目の商品を取り扱っている。商品デ... |

| 問27 | コンピュータアニメーション技法のうち、モーフィングの説明はど... |

| 問28 | クライアントサーバシステムにおいて、利用頻度の高い命令群をあ... |

| 問29 | 関係データベースのデータ構造の説明として、適切なものはどれか... |

| 問30 | 関係データベースの主キー制約の条件として、キー値が重複してい... |

| 問31 | ”商品”表に対して、更新SQL文を実行するトランザクションが... |

| 問32 | 表は、トランザクション1~3が資源A~Cにかけるロックの種別... |

| 問33 | 64k ビット/秒の回線を用いて10<sup>6</sup>... |

| 問34 | LAN間をOSI基本参照モデルの物理層で相互に接続する装置は... |

| 問35 | IPv4においてIPアドレスからMACアドレスを取得するため... |

| 問36 | 電子メールで、静止画、動画、音声などの様々な情報を送ることが... |

| 問37 | 1個のTCPパケットをイーサネットに送出したとき、イーサネッ... |

| 問38 | ディジタル署名などに用いるハッシュ関数の特徴はどれか。 |

| 問39 | リスク共有(リスク移転)に該当するものはどれか。 |

| 問40 | BYOD(Bring Your Own Device)の説明... |

| 問41 | クライアントとWebサーバの間において、クライアントからWe... |

| 問42 | クライアントPCで行うマルウェア対策のうち、適切なものはどれ... |

| 問43 | コンピュータ犯罪の手口の一つであるサラミ法はどれか。 |

| 問44 | 利用者情報を管理するデータベースにおいて、利用者情報を検索し... |

| 問45 | 社内ネットワークとインターネットの接続点にパケットフィルタリ... |

| 問46 | UMLのクラス図のうち、汎化の関係を示したものはどれか。<b... |

| 問47 | ソフトウェアの分析・設計技法のうち、データ中心分析・設計技法... |

| 問48 | オブジェクト指向開発において、オブジェクトのもつ振る舞いを記... |

| 問49 | プログラム実行中の特定の時点で成立する変数間の関係や条件を記... |

| 問50 | トップダウン方式で結合テストを行うとき、特に必要となるものは... |

| 問51 | プロジェクトの特性はどれか。 |

| 問52 | ソフトウェア開発においてWBS(Work Breakdown... |

| 問53 | 図は作業A~Eで構成されるプロジェクトのアローダイアグラムで... |

| 問54 | 全部で100画面から構成されるシステムの画面作成作業において... |

| 問55 | ファンクションポイント法の説明はどれか。 |

| 問56 | SLAを策定する際の方針のうち、適切なものはどれか。 |

| 問57 | データのパックアップ方法に関する記述のうち、最も適切なものは... |

| 問58 | ITサービスにおけるコンピュータシステムの利用料金を逓減課金... |

| 問59 | アクセス制御を監査するシステム監査人がとった行動のうち、適切... |

| 問60 | システム監査で実施するヒアリングに関する記述のうち、適切なも... |

| 問61 | IT投資評価を、個別プロジェクトの計画、実施、完了に応じて、... |

| 問62 | エンタープライズアーキテクチャの”四つの分類体系... |

| 問63 | 情報戦略における全体最適化計画策定の段階で、業務モデルを定義... |

| 問64 | 利用者が、インターネットを経由してサービスプロバイダ側のシス... |

| 問65 | 非機能要件定義を説明したものはどれか。 |

| 問66 | 国や地方公共団体などが、環境への配慮を積極的に行っていると評... |

| 問67 | SWOT分析を説明したものはどれか。 |

| 問68 | コアコンピタンスの説明はどれか。 |

| 問69 | 図に示すマトリックス表を用いたポートフォリオ類型によって、事... |

| 問70 | プロダクトライフサイクルにおける成熟期の特徴はどれか。 |

| 問71 | ディジタルディバイドを説明したものはどれか。 |

| 問72 | EDIを説明したものはどれか。 |

| 問73 | ICタグ(RFID)の特徴はどれか。 |

| 問74 | 経営層のアカウンタビリティを説明したものはどれか。 |

| 問75 | 製品X及びYを生産するために2種類の原料A、Bが必要である。... |

| 問76 | 図は特性要因図の一部を表したものである。a、bの関係はどれか... |

| 問77 | ある商品の前月繰越と受払いが表のとおりであるとき、先入先出法... |

| 問78 | A社は、B社と著作物の権利に関する特段の取決めをせず、A社の... |

| 問79 | A社はB社に対して業務システムの開発を委託し、A社とB社は請... |

| 問80 | 個人情報に関する記述のうち、個人情報保護法に照らして適切なも... |