基本情報技術者午前

2014(平成26年)/春期分

問 1

次の10進小数のうち、2進数で表すと無限小数になるものはどれか。

| ア | 0.05 |

| イ | 0.125 |

| ウ | 0.375 |

| エ | 0.5 |

問 2

最上位をパリティビットとする8ビット符号において、パリティビット以外の下位7ビットを得るためのビット演算はどれか。

| ア | 16進数0FとのANDをとる。 |

| イ | 16進数0FとのORをとる。 |

| ウ | 16進数7FとのANDをとる。 |

| エ | 16進数FFとのXOR(排他的論理和)をとる。 |

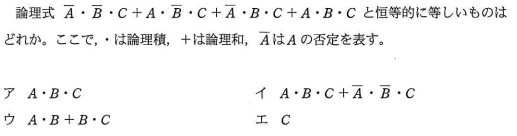

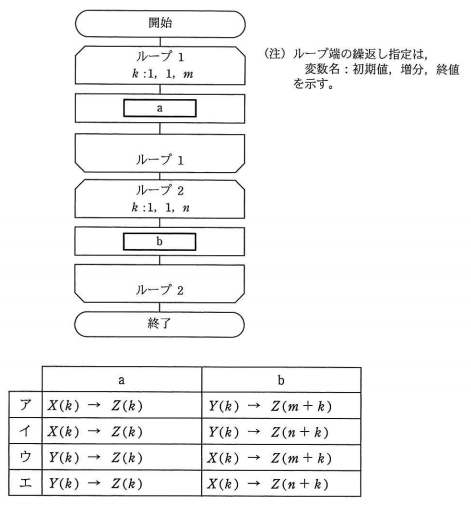

問 3

問 4

正規分布の説明として、適切なものはどれか。

| ア | 故障確率に用いられ、バスタブのような形状をした連続確率分布のこと |

| イ | 全ての事象の起こる確率が等しい現象を表す確率分布のこと |

| ウ | 平均値を中心とする左右対称で釣鐘状の連続確率分布のこと |

| エ | 離散的に発生し、発生確率は一定である離散確率分布のこと |

問 5

次の表は、文字列を検査するための状態遷移表である。

検査では、初期状態をaとし、文字列の検査中に状態がeになれば不合格とする。

解答群で示される文字列のうち、不合格となるものはどれか。

ここで、文字列は左端から検査し、解答群中の△は空白を表す。

| ア | +0010 |

| イ | -1 |

| ウ | 12.2 |

| エ | 9.△ |

問 6

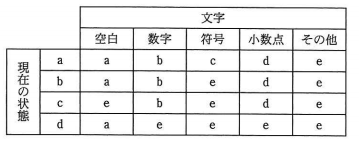

2分木の各ノードがもつ記号を出力する再帰的なプログラムProc(ノードn )は、次のように定義される。

このプログラムを、図の2分木の根(最上位のノード)に適用したときの出力はどれか。

| ア | + a * - b c d |

| イ | a + b - c * d |

| ウ | a b c - d * + |

| エ | b - c * d + a |

問 7

空の状態のキューとスタックの二つのデータ構造がある。

次の手続を順に実行した場、変数x に代入されるデータはどれか。

ここで、手続きに引用している関数は、次のとおりとする。

[関数の定義]

push (y ):データy をスタックに積む。

pop ( ):データをスタックから取り出して、その値を返す。

enq (y ):データy をキューに挿入する。

deq ( ):データをキューから取り出して、その値を返す。

[手続]

push (a)

push (b)

enq (pop ( ))

enq (c)

push (d)

push (deq ( ))

x ← pop ( )

| ア | a |

| イ | b |

| ウ | c |

| エ | d |

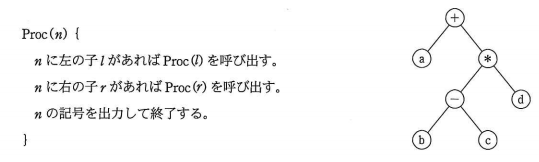

問 8

長さm 、n の文字列をそれぞれ格納した配列X 、Y がある。

図は、配列X に格納した文字列の後ろに、配列Y に格納した文字列を連結したものを配列Z に格納するアルゴリズムを表す流れ図である。

図中のa、bに入れる処理として、正しいものはどれか。

ここで、1文字が一つの配列要素に格納されるものとする。

問 9

主記憶に記憶されたプログラムを、CPUが順に読み出しながら実行する方式はどれか。

| ア | DMA制御方式 |

| イ | アドレス指定方式 |

| ウ | 仮想記憶方式 |

| エ | プログラム格納方式 |

問 10

主記憶のアクセス時間60ナノ秒、キャッシュメモリのアクセス時間10ナノ秒のシステムがある。 キャッシュメモリを解して主記憶にアクセスする場合の実効アクセス時間が15ナノ秒であるとき、キャッシュメモリのヒット率は幾らか。

| ア | 0.1 |

| イ | 0.17 |

| ウ | 0.83 |

| エ | 0.9 |

問 11

メモリモジュールのパリティチェックの目的として、適切なものはどれか。

| ア | メモリモジュールに電源が供給されているかどうかを判定する。 |

| イ | 読出し時に、エラーが発生したかどうかを検出する。 |

| ウ | 読出し時に、エラーを検出して自動的に訂正する。 |

| エ | 読み出したデータを暗号化する。 |

問 12

磁気ディスク装置の性能に関する記述のうち、適切なものはどれか。

| ア | アクセス時間は、回転速度を上げるか位置決め時間を短縮すると短くなる。 |

| イ | アクセス時間は、処理装置の前処理時間、データ転送後の後処理時間も含む。 |

| ウ | 記憶容量は、トラックあたりの記憶容量と1シリンダあたりのトラック数だけで決まる。 |

| エ | データの転送速度は回転速度と回転待ち時間で決まる。 |

問 13

データベース(DB)へのアクセスを行うブラウザからのリクエスト処理を、Webサーバが受信し解読した後に行う一連の実行処理の順序はどれか。

ここで、Webサーバはリクエスト処理ごとにDBへの接続と切断を行うものとする。

実行処理]

① DBの切断

② DBへのアクセス

③ DBへの接続

④ HTML文書の組立て

⑤ SQL文の組立て

⑥ ブラウザへの送信

| ア | ③、②、⑤、④、⑥、① |

| イ | ③、④、②、⑤、⑥、① |

| ウ | ③、④、⑤、②、⑥、① |

| エ | ③、⑤、②、④、⑥、① |

問 14

スループットに関する記述のうち、適切なものはどれか。

| ア | ジョブとジョブの実行の間にオペレータが介入することによってシステムに遊休時間が生じても、スループットには影響を及ぼさない。 |

| イ | スループットはCPU性能の指標であり、入出力の速度、オーバヘッド時間などによって影響を受けない。 |

| ウ | 多重プログラミングはターンアラウンドタイムの短縮に貢献するが、スループットの向上にはあまり役立たない。 |

| エ | プリンタへの出力を一時的に磁気ディスク装置へ保存するスプーリングは、スループットの向上に役立つ。 |

問 15

フェールセーフ設計の考え方に該当するものはどれか。

| ア | 作業範囲に人間が入ったことを検知するセンサが故障したとシステムが判断した場合、ロボットアームを強制的に停止させる。 |

| イ | 数字入力フィールドに数字以外のものが入力された場合、システムから警告メッセージを出力して正しい入力を要求する。 |

| ウ | 専用回線に障害が発生した場合、すぐに公衆回線に切り替え、システムの処理能力が低下しても処理を続行する。 |

| エ | データ収集システムでデータ転送処理に障害が発生した場合、データ入力処理だけを行い、障害復旧時にまとめて転送する。 |

問 16

ページング方式の仮想記憶を用いることによる効果はどれか。

| ア | システムダウンから復旧するときに、補助記憶のページを用いることによって、主記憶の内容が再現できる。 |

| イ | 処理に必要なページを動的に主記憶に割り当てることによって、主記憶を効率的に使用できる。 |

| ウ | 頻繁に使用されるページを仮想記憶に置くことによって、アクセス速度を主記憶へのアクセスよりも速めることができる。 |

| エ | プログラムの大きさに応じて大小のページを使い分けることによって、主記憶を無駄なく使用できる。 |

問 17

データ管理ユーティリティの一つである、アーカイバの機能を説明したものはどれか。

| ア | 磁気ディスクに、データを記録するための領域と、それを管理するための領域を作成する。 |

| イ | データのバックアップや配布のために、複数のファイルを一つにまとめたり、元に戻したりする。 |

| ウ | 不正使用や破壊からデータを守るファイルプロテクトや、不正コピー防止のためのコピープロテクトなどによって、データを保護する。 |

| エ | フラグメンテーションが発生した磁気ディスクで、ファイルを可能な限り連続した領域に再配置する。 |

問 18

コンパイラにおける最適化の説明として、適切なものはどれか。

| ア | オブジェクトコードを生成する代わりに、インタプリタ用の中間コードを生成する。 |

| イ | コンパイルを実施するコンピュータとは異なるアーキテクチャをもったコンピュータで動作するオブジェクトコードを生成する。 |

| ウ | プログラムコードを解析して、実行時の処理効率を高めたオブジェクトコードを生成する。 |

| エ | プログラムの実行時に、呼び出されたルーチン名やある時点で変数の内容を表示するようなオブジェクトコードを生成する。 |

問 19

静的テストツールの機能に分類されるものはどれか。

| ア | ソースコードを解析して、プログラムの誤りを検出する。 |

| イ | テスト対象モジュールに必要なドライバ又はスタブを生成する。 |

| ウ | テストによって実行した経路から網羅度を算出する。 |

| エ | プログラムの特定の経路をテストするためのデータを生成する。 |

問 20

モリセルにフリップフロップ回路を利用したものはどれか。

| ア | DRAM |

| イ | EEPROM |

| ウ | SRAM |

| エ | SDRAM |

問 21

フラッシュメモリに関する記述として、適切なものはどれか。

| ア | 高速に書換えができ、CPUのキャッシュメモリなどに用いられる。 |

| イ | 紫外線で全内容の消去ができる。 |

| ウ | 周期的にデータの再書込みが必要である。 |

| エ | ブロック単位で電気的に内容の消去ができる。 |

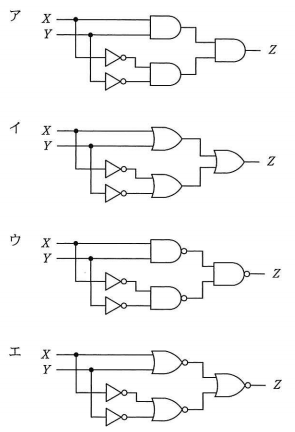

問 22

入力XとYの値が同じときだけ、出力Zに1を出力する回路はどれか。

問 23

ヒューマンインタフェースの機能のうち、定型的な作業を頻繁に行う利用者の操作数を少なくする目的で用いるものはどれか。

| ア | 一連のコマンドをひとまとめにしたマクロ機能 |

| イ | 最後の画面でまとめて入力エラーを表示する機能 |

| ウ | 全工程のうち、現在どこまで進んでいるかを表示する機能 |

| エ | 操作を誤ったときに前の状態に戻すことができる機能 |

問 24

アニメーションの作成過程で、センサやビデオカメラなどを用いて人間や動物の自然な動きを取り込む技法はどれか。

| ア | キーフレーム法 |

| イ | ピクセルシェーダ |

| ウ | モーションキャプチャ |

| エ | モーフィング |

問 25

SQL文を実行する際に、効率が良いと考えられるアクセス経路を選択する関係データベース管理システム(RDBMS)の機能はどれか。

| ア | オプティマイザ |

| イ | ガーベジコレクション |

| ウ | クラスタリング |

| エ | マージソート |

問 26

項目aの値が決まれば項目bの値目bの値が一意に定まることを、a→bで表す。

例えば、社員番号が決まれば社員名が一意に定まるという表現は、社員番号→社員名である。

この表記法に基づいて、図のような関係が成立している項目a~jを、関係データベース上の三つのテーブルで定義する組合せとして、適切なものはどれか。

XXX

問 27

関係データベースの操作のうち、射影(projection)の説明として、適切なものはどれか。

| ア | ある表の照会結果と、別の表の照会結果を合わせて一つの表にする。 |

| イ | 表の中から特定の条件に合致した行を取り出す。 |

| ウ | 表の中から特定の列だけを取り出す。 |

| エ | 二つ以上の表の組から条件に合致した組同士を合わせて新しい表を作り出す。 |

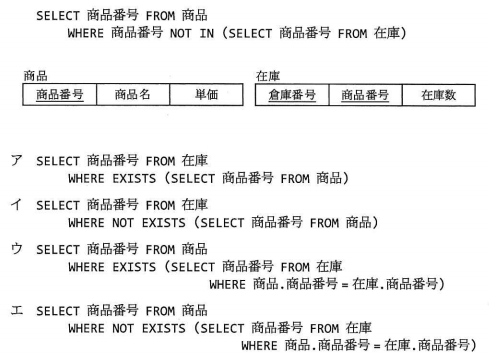

問 28

“商品”表、“在庫”表に対する次のSQL文と、同じ結果が得られるSQL文はどれか。

ここで、下線部は主キーを表す。

問 29

トランザクションが、データベースに対する更新処理を完全に行なうか、全く処理しなかったのように取り消すか、のいずれかを保証する特性はどれか。

| ア | 一貫性(consistency) |

| イ | 原子性(atomicity) |

| ウ | 耐久性(durability) |

| エ | 独立性(icolation) |

問 30

OSI基本参照モデルの各層で中継する装置を、物理層で中継する装置、データリンク層で中継する装置、ネットワーク層で中継する装置の順に並べたものはどれか。

| ア | ブリッジ、リピータ、ルータ |

| イ | ブリッジ、ルータ、リピータ |

| ウ | リピータ、ブリッジ、ルータ |

| エ | リピータ、ルータ、ブリッジ |

問 31

TCP/IPネットワークでDNSが果たす役割はどれか。

| ア | PCなどからのIPアドレス付与要求に対し、サーバに登録してあるIPアドレスの中から使用されていないIPアドレスを割り当てる。 |

| イ | サーバのIPアドレスを意識せず、プログラムの名前を指定するだけでサーバのプログラムの呼び出しを可能にする。 |

| ウ | 社内のプライベートIPアドレスをグローバルIPアドレスに変換し、インターネットへのアクセスを可能にする。 |

| エ | ドメイン名やホスト名などとIPアドレスを対応付ける。 |

問 32

Pv6アドレスの特徴として、適切なものはどれか。

| ア | アドレス長は96ビットである。 |

| イ | 全てグローバルアドレスである。 |

| ウ | 全てのIPv6アドレスとIPv4アドレスを、1対1に対応付けることができる。 |

| エ | 複数のアドレス表記法があり、その一つは、アドレスの16進数表記を4文字(16ビット)ずつコロン“:”で区切る方法である。 |

問 33

インターネットにおける電子メールの規約で、ヘッダフィールドの拡張を行い、テキストだけでなく、音声、画像なども扱えるようにしたものはどれか。

| ア | HTML |

| イ | MHS |

| ウ | MIME |

| エ | SMTP |

問 34

IPネットワークにおいて、ICMPのエコー要求、エコー応答、到達不能メッセージなどによって、通信相手との接続性を確認するコマンドはどれか。

| ア | arp |

| イ | echo |

| ウ | ipconfig |

| エ | ping |

問 35

IPv4で192.168.30.32/28のネットワークに接続可能なホストの最大数はどれか。

| ア | 14 |

| イ | 16 |

| ウ | 28 |

| エ | 30 |

問 36

メッセージ認証符号におけるメッセージダイジェストの利用目的はどれか。

| ア | メッセージが改ざんされていないことを確認する。 |

| イ | メッセージの暗号化方式を確認する。 |

| ウ | メッセージの概要を確認する。 |

| エ | メッセージの秘匿性を確保する。 |

問 37

PKI(公開鍵基盤)の認証局が果たす役割はどれか。

| ア | 共通鍵を生成する。 |

| イ | 公開鍵を利用しデータの暗号化を行う。 |

| ウ | 失効したディジタル証明書の一覧を発行する。 |

| エ | データが改ざんされていないことを検証する。 |

問 38

ICカードとPINを用いた利用者認証における適切な運用はどれか。

| ア | ICカードによって個々の利用者を識別できるので、管理負荷を軽減するために全利用者に共通のPINを設定する。 |

| イ | ICカードの表面に刻印してある数字情報を組み合わせて、PINを設定する。 |

| ウ | ICカード紛失時には、新たなICカードを発行し、PINを再設定した後で、紛失したICカードの失効処理を行う。 |

| エ | ICカードを配送する場合には、PINを同封せず、別経路で利用者に知らせる。 |

問 39

情報セキュリティにおける“完全性”を脅かす攻撃はどれか。

| ア | Webページの改ざん |

| イ | システム内に保管されているデータの不正コピー |

| ウ | システムヲの過負荷状態にするDoS攻撃 |

| エ | 通信内容の盗聴 |

問 40

会社や団体が、自組織の従業員に貸与するスマートフォンに対して、セキュリティポリシに従った一元的な設定をしたり、業務アプリケーションを配信したりして、スマートフォンの利用状況などを一元管理する仕組みはどれか。

| ア | BYOD(Bring Your Own Device) |

| イ | ECM(Enterprise Contents Management) |

| ウ | LTE(Long Term Evolution) |

| エ | MDM(Mobile Device Management) |

問 41

緊急事態を装って組織内部の人間からパスワードや機密情報を入手する不正な行為は、どれに分類されるか。

| ア | ソーシャルエンジニアリング |

| イ | トロイの木馬 |

| ウ | パスワードクラック |

| エ | 踏み台攻撃 |

問 42

パスワードを用いて利用者を認証する方法のうち、適切なものはどれか。

| ア | パスワードに対応する利用者IDのハッシュ値を登録しておき、認証時に入力されたパスワードをハッシュ関数で変換して比較する。 |

| イ | パスワードに対応する利用者IDのハッシュ値を登録しておき、認証時に入力された利用者IDをハッシュ関数で変換して比較する。 |

| ウ | パスワードをハッシュ値に変換して登録しておき、認証時に入力されたパスワードをハッシュ関数で変換して比較する。 |

| エ | パスワードをハッシュ値に変換して登録しておき、認証時に入力された利用者IDをハッシュ関数で変換して比較する。 |

問 43

企業内ネットワークやサーバに侵入するために攻撃者が組み込むものはどれか。

| ア | シンクライアントエージェント |

| イ | ストリクトルーティング |

| ウ | ディジタルフォレンジックス |

| エ | バックドア |

問 44

PCへの侵入に成功したマルウェアがインターネット上の指令サーバと通信を行う場合に、宛先ポートとしてTCPポート番号80が多く使用される理由はどれか。

| ア | DNSのゾーン転送に使用されるので、通信がファイアウォールで許可されている可能性が高い。 |

| イ | WebサイトのHTTPS通信での閲覧に使用されることから、侵入検知システムで検知される可能性が低い。 |

| ウ | Webサイトの閲覧に使用されることから、通信がファイアウォールで許可されている可能性が高い。 |

| エ | ドメイン名の名前解決に使用されるので、侵入検知システムで検知される可能性が低い。 |

問 45

生体認証システムを導入するときに考慮するべき点として、最も適切なものはどれか。

| ア | システムを誤動作させるデータを無毒化する機能をもつライブラリを使用する。 |

| イ | パターンファイルの頻繁な更新だけでなく、ヒューリスティックなど別の手段を組み合わせる。 |

| ウ | 本人のディジタル証明書を信頼できる第三者機関に発行してもらう。 |

| エ | 本人を誤って拒否する確率と他人を誤って許可する確率の双方を勘案して装置を調整する。 |

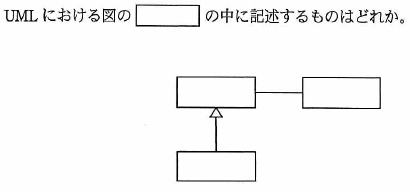

問 46

| ア | 関連名 |

| イ | クラス名 |

| ウ | 集約名 |

| エ | ユースケース名 |

問 47

オブジェクト指向に基づく開発では、オブジェクトの内部構造が変更されても利用者がその影響を受けないようにすることができ、それによってオブジェクトの利用者がオブジェクトの内部構造を知らなくてもよいようにすることができる。 これを実現するための概念を表す用語はどれか。

| ア | カプセル化 |

| イ | クラス化 |

| ウ | 構造化 |

| エ | モジュール化 |

問 48

要求の分析・設計時に使用する状態遷移図の説明として、適切なものはどれか。

| ア | 階層構造の形でプログラムの全体構造を記述する。 |

| イ | 時間の経過や制御信号の変化などの、状態を変化させるきっかけと、変化に伴って実行する動作を記述する。 |

| ウ | システムの機能を概要から詳細へと段階的に記述する。 |

| エ | 処理間のデータの流れをデータフロー、処理、データストア及び外部の四つの記号で記述する。 |

問 49

ブラックボックステストにおけるテストケースの設計方法として、適切なものはどれか。

| ア | プログラム仕様書の作成又はコーディングが終了した段階で、仕様書やソースリストを参照して、テストケースを設計する。 |

| イ | プログラムの機能仕様やインタフェースの仕様に基づき、テストケースを設計する。 |

| ウ | プログラムの処理手順、すなわちロジック経路に基づき、テストケースを設計する。 |

| エ | プログラムのすべての条件判定で、真と偽をそれぞれ1回以上実行させることを基準に、テストケースを設計する。 |

問 50

ソフトウェア開発の活動のうち、リファクタリングはどれか。

| ア | ソフトウェアの品質を高めるために、2人のプログラマが協力して、一つのプログラムをコーディングする。 |

| イ | ソフトウェアの保守性を高めるために、外部仕様を変更することなく、プログラムの内部構造を変更する。 |

| ウ | 動作するソフトウェアを迅速に開発するために、テストケースを先に設定してから、プログラムをコーディングする。 |

| エ | 利用者からのフィードバックを得るために、提供予定のソフトウェアの試作品を早期に作成する。 |

問 51

システム開発の進捗管理やソフトウェアの品質管理などで用いられるPDCAサイクルの“P”、“D”、“C”、“A”は、それぞれ英単語の頭文字をとったものである。 3番目の文字“C”が表す単語はどれか。

| ア | Challenge |

| イ | Change |

| ウ | Check |

| エ | Control |

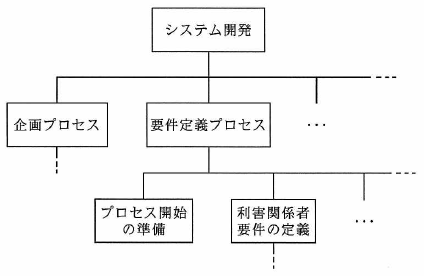

問 52

図のように、プロジェクトチームが実行すべき作業を上位から下位の階層へ段階的に分解したものを何と呼ぶか。

| ア | CPM |

| イ | EVM |

| ウ | PERT |

| エ | WBS |

問 53

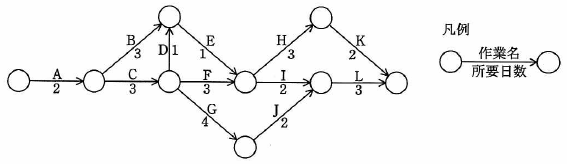

図に示すプロジェクト活動のクリティカルパスはどれか。

| ア | A→B→E→I→L |

| イ | A→C→D→E→H→K |

| ウ | A→C→F→I→L |

| エ | A→C→G→J→L |

問 54

ある新規システムの開発規模を見積もったところ、500ファンクションポイント(FP)であった。 このシステムを構築するプロジェクトには、開発工数の他にシステムの導入や開発者教育の工数が10人月必要である。 また、フロジェクト管理に、開発と導入・教育を合わせた工数の10%を要する。 このプロジェクトに要する全工数は何人月か。 ここで、開発の生産性は1人月当たり10FPとする。

| ア | 51 |

| イ | 60 |

| ウ | 65 |

| エ | 66 |

問 55

システムの移行方式の一つである一斉移行方式の特徴のうち、適切なものはどれか。

| ア | 新旧システム間を接続するアプリケーションが必要となる。 |

| イ | 新旧システムを並行して運用し、ある時点で新システムに移行する。 |

| ウ | 新システムへの移行時のトラブルの影響が大きい。 |

| エ | 並行して稼働させるための運用コストが発生する。 |

問 56

ITサービスマネジメントにおける“既知の誤り(既知のエラー)”の説明はどれか。

| ア | 根本原因が特定されている又は回避策が存在している問題 |

| イ | サービスデスクに問合せがあった新たなインシデント |

| ウ | サービスマネジメント計画での矛盾や漏れ |

| エ | 静的検査で検出したプログラムの誤り |

問 57

次の条件でITサービスを提供している。

SLAを満たすためには、1か月のサービス時間帯中の停止時間は最大何時間か。

ここで、1か月の営業日は30日とし、サービス時間帯中は保守などのサービス計画停止は行わないものとする。

[SLA条件]

・サービス時間帯は営業日の午前8時から午後10時まで。

・可用性99.5%以上とすること。

| ア | 0.3 |

| イ | 2.1 |

| ウ | 3.0 |

| エ | 3.6 |

問 58

システム監査の実施体制に関する記述のうち、適切なものはどれか。

| ア | 監査依頼者が監査報告に基づく改善指示を行えるように、システム監査人は監査結果を監査依頼者に報告する。 |

| イ | 業務監査の一部として情報システムの監査を行う場合には、利用部門のメンバによる監査チームを編成して行う。 |

| ウ | システム監査人がほかの専門家の支援を受ける場合には、支援の範囲、方法、監査結果の判断などは、ほかの専門家の責任において行う。 |

| エ | 情報システム部門における開発の状況の監査を行う場合は、開発内容を熟知した情報システム部門員による監査チームを編成して行う。 |

問 59

システム設計の段階において、利用者要件が充足されないリスクを低減するコントロールを監査するときのチェックポイントはどれか。

| ア | システム設計書に基づき、プログラム仕様書を作成していること |

| イ | システムテスト要件に基づいてテスト計画を作成し、システム運用部門の責任者の承認を得ていること |

| ウ | プログラミングは定められた標準に従っていること |

| エ | 利用部門が参画して、システム設計書のレビューを行っていること |

問 60

"システム管理基準"に基づいて、システムの信頼性、安全性、効率性を監査する際に、システムが不正な使用から保護されているかどうかという安全性の検証項目として、最も適切なものはどれか。

| ア | アクセス管理機能の検証 |

| イ | フェールソフト機能の検証 |

| ウ | フォールトトレラント機能の検証 |

| エ | リカバリ機能の検証 |

問 61

共通フレームによれば、システム化構想の立案で作成されるものはどれか。

| ア | 企業で将来的に必要となる最上位の業務機能と業務組織を表した業務の全体像 |

| イ | 業務手順やコンピュータ入出力情報など実現すべき要件 |

| ウ | 日次や月次で行う利用者業務やコンピュータ入出力作業の業務手順 |

| エ | 必要なハードウェアやソフトウェアを記述した最上位レベルのシステム方式 |

問 62

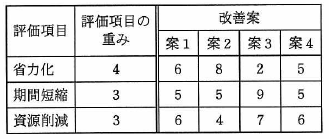

改善の効果を定量的に評価するとき、複数の項目で評価した結果を統合し、定量化する方法として重み付け総合評価法がある。

表の中で優先すべき改善案はどれか。

| ア | 案1 |

| イ | 案2 |

| ウ | 案3 |

| エ | 案4 |

問 63

SOAを説明したものはどれか。

| ア | 業務体系、データ体系、適用処理体系、技術体系の四つの主要概念から構成され、業務とシステムの最適化を図る。 |

| イ | サービスというコンポーネントからソフトウェアを構築することによって、ピジネス変化に対応しやすくする。 |

| ウ | データフローダイアグラムを用い、情報に関するモデルと機能に関するモデルを同時に作成する。 |

| エ | 連接、選択、反復の三つの論理構造の組合せで、コンポーネントレベルの設計を行う。 |

問 64

ディジタルディバイドの解消のために取り組むべきことはどれか。

| ア | IT投資額の見積りを行い、投資目的に基づいて効果目標を設定して、効果目標ごとに目標達成の可能性を事前に評価すること |

| イ | ITを活用した家電や設備などの省エネルギー化やテレワークなどによる業務の効率向上によって、エネルギー消費を削減すること |

| ウ | 情報リテラシの習得機会を増やしたり、情報通信機器や情報サービスが一層利用しやすい環境を整備したりすること |

| エ | 製品や食料品などの生産段階から最終消費段階又は廃棄段階までの全工程について、ICタグを活用して流通情報を追跡可能にすること |

問 65

"システム管理基準"において、情報システムの費用、スケジュール、開発体制、投資効果などを明確にする計画はどれか。

| ア | 開発計画 |

| イ | 事業継続計画 |

| ウ | 全体最適化計画 |

| エ | 年間運用計画 |

問 66

SCMの目的はどれか。

| ア | 顧客情報や購買履歴、クレームなどを一元管理し、きめ細かな顧客対応を行うことによって、良好な顧客関係の構築を目的とする。 |

| イ | 顧客情報や商談スケジュール、進捗状況などの商談状況を一元管理することによって、営業活動の効率向上を目的とする。 |

| ウ | 生産や販売、在庫、会計など基幹業務のあらゆる情報を統合管理することによって、経営効率の向上を目的とする。 |

| エ | 調達から販売までの複数の企業や組織にまたがる情報を統合的に管理することによって、コスト低減や納期短縮などを目的とする。 |

問 67

コトラーの競争戦略によると、業界でのシェアは高くないが、特定の製品・サービスに経営資源を集中することで、収益を高め、独自の地位を獲得することを戦略目標とする企業はどれか。

| ア | マーケットチャレンジャ |

| イ | マーケットニッチャ |

| ウ | マーケットフォロワ |

| エ | マーケットリーダ |

問 68

プロダクトライフサイクルにおける成長期を説明したものはどれか。

| ア | 売上が急激に増加する時期である。 市場が活性化し新規参入企業によって競争が激化してくる。 |

| イ | 売上と利益が徐々に減少する時期である。 追加投資を控えて市場から撤退することが検討される。 |

| ウ | 需要の伸びが鈍化してくる時期である。 製品の品質改良などによって、シェアの維持、利益の確保が行われる。 |

| エ | 先進的な消費者に対し製品を販売する時期である。 製品の認知度を高める戦略が採られる。 |

問 69

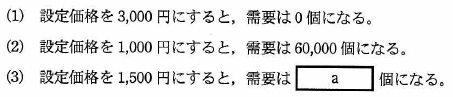

ある製品の設定価格と需要との関係が1次式で表せるとき、aに入る適切な数値はどれか。

| ア | 30,000 |

| イ | 35,000 |

| ウ | 40,000 |

| エ | 45,000 |

問 70

他の技法では答えが得られにくい、未来予測のような問題に多く用いられ、(1)~(3)の手順に従って行われる予測技法はどれか。

(1) 複数の専門家を回答者として選定する。

(2) 質問に対する回答結果を集約してフィードバックし、再度質問を行う。

(3) 回答結果を統計的に処理し、分布とともに回答結果を示す。

| ア | クロスセクション法 |

| イ | シナリオライティング法 |

| ウ | 親和図法 |

| エ | デルファイ法 |

問 71

ある工場では表に示す3製品を製造している。

実現可能な最大利益は何円か。

ここで、各製品の月間需要量には上限があり、組立て工程に使える工場の時間は月間200時間までとする。

また、複数種類の製品を同時に並行して組み立てることはできないものとする。

| ア | 2,625,000 |

| イ | 3,000,000 |

| ウ | 3,150,000 |

| エ | 3,300,000 |

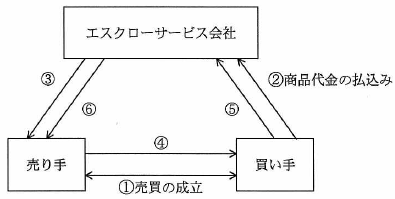

問 72

インターネットオークションなどで利用されるエスクローサービスの取引モデルの⑤に当てはまる行為はどれか。

ここで、①~⑥は取引の順序を示し、③~⑥はア~エのいずれかに対応する。

| ア | 商品受領の通知 |

| イ | 商品の発送 |

| ウ | 代金の支払 |

| エ | 代金の入金通知 |

問 73

ロングテールの説明はどれか。

| ア | Webコンテンツを構成するテキストや画像などのディジタルコンテンツに、統合的・体系的な管理、配信などの必要な処理を行うこと |

| イ | インターネットショッピングで、売上の全体に対して、あまり売れない商品群の売上合計が無視できない割合になっていること |

| ウ | 自分のWebサイトやフログに企業へのリンクを掲載し、他者がこれらのリンクを経由して商品を購入したときに、企業が紹介料を支払うこと |

| エ | メーカや卸売業者から商品を直接発送することによって、在庫リスクを負うことなく自分のWebサイトで商品が販売できること |

問 74

携帯電話端末の機能の一つであるテザリングの説明として、適切なものはどれか。

| ア | 携帯電話端末に、異なる通信事業者のSIMカードを挿して使用すること |

| イ | 携帯電話端末をモデム文はアクセスポイントのように用いて、PC、ゲーム機などから、インターネットなどを利用したデータ通信をすること |

| ウ | 契約している通信事業者のサービスエリア外でも、他の事業者のサービスによって携帯電話端末を使用すること |

| エ | 通信事業者に申し込むことによって、青少年に有害なサイトなどを携帯電話端末に表示しないようにすること |

問 75

特徴(1)~(4)をもつ組織形態はどれか。

(1) 戦略的目標を達成するために、必要な専門家を各部門から集めて編成する。

(2) 環境の変化に適応する戦略的組織であり、職能部門などから独立している。

(3) 所期の目的を達成すれば解散する流動性をもつ。

(4) タスクフォースは、この組織形態に属す。

| ア | 事業部制組織 |

| イ | プロジェクト組織 |

| ウ | マトリックス組織 |

| エ | ラインアンドスタッフ組織 |

問 76

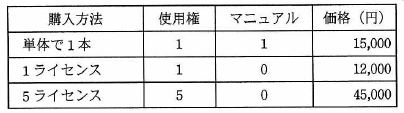

六つの部署に合計30台のPCがある。

その全てのPCで使用するソフトウェアを購入したい。

表に示す購入方法がある場合、最も安く購入すると何円になるか。

ここで、各部署には最低1冊のマニュアルが必要であるものとする。

| ア | 270,000 |

| イ | 306,000 |

| ウ | 315,000 |

| エ | 318,000 |

問 77

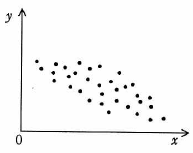

図は、製品の製造上のある要因の値x と品質特性y との関係をプロットしたものである。

この図から読み取れることはどれか。

| ア | x からy を推定するためには、2次回帰係数の計算が必要である。 |

| イ | x からy を推定するための回帰式は、y からx を推定する回帰式と同じである。 |

| ウ | x とy の相関係数は正である。 |

| エ | x とy の相関係数は負である。 |

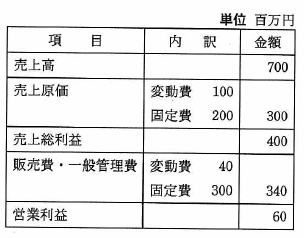

問 78

表は、ある企業の損益計算書である。

損益分岐点は何百万円か。

| ア | 250 |

| イ | 490 |

| ウ | 500 |

| エ | 625 |

問 79

ソフトウェア開発を外部業者へ委託する際に、納品後一定の期間内に発見された不具合を無償で修復してもらう根拠となる項目として、契約書に記載するものはどれか。

| ア | 瑕疵担保責任 |

| イ | 善管注意義務 |

| ウ | 損害賠償責任 |

| エ | 秘密保持義務 |

問 80

労働者派遣における派遣元の責任はどれか。

| ア | 派遣先での時間外労働に関する法令上の届出 |

| イ | 派遣労働者に指示する業務の遂行状況の管理 |

| ウ | 派遣労働者の休日や休憩時間の適切な取得に関する管理 |

| エ | 派遣労働者の日々の就業で必要な職場環境の整備 |

問題目次

| 問1 | 次の10進小数のうち、2進数で表すと無限小数になるものはどれ... |

| 問2 | 最上位をパリティビットとする8ビット符号において、パリティビ... |

| 問3 | |

| 問4 | 正規分布の説明として、適切なものはどれか。 |

| 問5 | 次の表は、文字列を検査するための状態遷移表である。検査では、... |

| 問6 | 2分木の各ノードがもつ記号を出力する再帰的なプログラムPro... |

| 問7 | 空の状態のキューとスタックの二つのデータ構造がある。次の手続... |

| 問8 | 長さm 、n の文字列をそれぞれ格納した配列X 、Y がある... |

| 問9 | 主記憶に記憶されたプログラムを、CPUが順に読み出しながら実... |

| 問10 | 主記憶のアクセス時間60ナノ秒、キャッシュメモリのアクセス時... |

| 問11 | メモリモジュールのパリティチェックの目的として、適切なものは... |

| 問12 | 磁気ディスク装置の性能に関する記述のうち、適切なものはどれか... |

| 問13 | データベース(DB)へのアクセスを行うブラウザからのリクエス... |

| 問14 | スループットに関する記述のうち、適切なものはどれか。 |

| 問15 | フェールセーフ設計の考え方に該当するものはどれか。 |

| 問16 | ページング方式の仮想記憶を用いることによる効果はどれか。 |

| 問17 | データ管理ユーティリティの一つである、アーカイバの機能を説明... |

| 問18 | コンパイラにおける最適化の説明として、適切なものはどれか。 |

| 問19 | 静的テストツールの機能に分類されるものはどれか。 |

| 問20 | モリセルにフリップフロップ回路を利用したものはどれか。 |

| 問21 | フラッシュメモリに関する記述として、適切なものはどれか。 |

| 問22 | 入力XとYの値が同じときだけ、出力Zに1を出力する回路はどれ... |

| 問23 | ヒューマンインタフェースの機能のうち、定型的な作業を頻繁に行... |

| 問24 | アニメーションの作成過程で、センサやビデオカメラなどを用いて... |

| 問25 | SQL文を実行する際に、効率が良いと考えられるアクセス経路を... |

| 問26 | 項目aの値が決まれば項目bの値目bの値が一意に定まることを、... |

| 問27 | 関係データベースの操作のうち、射影(projection)の... |

| 問28 | “商品”表、“在庫”表に対する次のSQL文と、同じ結果が得ら... |

| 問29 | トランザクションが、データベースに対する更新処理を完全に行な... |

| 問30 | OSI基本参照モデルの各層で中継する装置を、物理層で中継する... |

| 問31 | TCP/IPネットワークでDNSが果たす役割はどれか。 |

| 問32 | Pv6アドレスの特徴として、適切なものはどれか。 |

| 問33 | インターネットにおける電子メールの規約で、ヘッダフィールドの... |

| 問34 | IPネットワークにおいて、ICMPのエコー要求、エコー応答、... |

| 問35 | IPv4で192.168.30.32/28のネットワークに接... |

| 問36 | メッセージ認証符号におけるメッセージダイジェストの利用目的は... |

| 問37 | PKI(公開鍵基盤)の認証局が果たす役割はどれか。 |

| 問38 | ICカードとPINを用いた利用者認証における適切な運用はどれ... |

| 問39 | 情報セキュリティにおける“完全性”を脅かす攻撃はどれか。 |

| 問40 | 会社や団体が、自組織の従業員に貸与するスマートフォンに対して... |

| 問41 | 緊急事態を装って組織内部の人間からパスワードや機密情報を入手... |

| 問42 | パスワードを用いて利用者を認証する方法のうち、適切なものはど... |

| 問43 | 企業内ネットワークやサーバに侵入するために攻撃者が組み込むも... |

| 問44 | PCへの侵入に成功したマルウェアがインターネット上の指令サー... |

| 問45 | 生体認証システムを導入するときに考慮するべき点として、最も適... |

| 問46 | |

| 問47 | オブジェクト指向に基づく開発では、オブジェクトの内部構造が変... |

| 問48 | 要求の分析・設計時に使用する状態遷移図の説明として、適切なも... |

| 問49 | ブラックボックステストにおけるテストケースの設計方法として、... |

| 問50 | ソフトウェア開発の活動のうち、リファクタリングはどれか。 |

| 問51 | システム開発の進捗管理やソフトウェアの品質管理などで用いられ... |

| 問52 | 図のように、プロジェクトチームが実行すべき作業を上位から下位... |

| 問53 | 図に示すプロジェクト活動のクリティカルパスはどれか。<br ... |

| 問54 | ある新規システムの開発規模を見積もったところ、500ファンク... |

| 問55 | システムの移行方式の一つである一斉移行方式の特徴のうち、適切... |

| 問56 | ITサービスマネジメントにおける“既知の誤り(既知のエラー)... |

| 問57 | 次の条件でITサービスを提供している。SLAを満たすためには... |

| 問58 | システム監査の実施体制に関する記述のうち、適切なものはどれか... |

| 問59 | システム設計の段階において、利用者要件が充足されないリスクを... |

| 問60 | ”システム管理基準”に基づいて、システムの信頼性、安全性、効... |

| 問61 | 共通フレームによれば、システム化構想の立案で作成されるものは... |

| 問62 | 改善の効果を定量的に評価するとき、複数の項目で評価した結果を... |

| 問63 | SOAを説明したものはどれか。 |

| 問64 | ディジタルディバイドの解消のために取り組むべきことはどれか。 |

| 問65 | ”システム管理基準”において、情報システムの費用、スケジュー... |

| 問66 | SCMの目的はどれか。 |

| 問67 | コトラーの競争戦略によると、業界でのシェアは高くないが、特定... |

| 問68 | プロダクトライフサイクルにおける成長期を説明したものはどれか... |

| 問69 | ある製品の設定価格と需要との関係が1次式で表せるとき、aに入... |

| 問70 | 他の技法では答えが得られにくい、未来予測のような問題に多く用... |

| 問71 | ある工場では表に示す3製品を製造している。実現可能な最大利益... |

| 問72 | インターネットオークションなどで利用されるエスクローサービス... |

| 問73 | ロングテールの説明はどれか。 |

| 問74 | 携帯電話端末の機能の一つであるテザリングの説明として、適切な... |

| 問75 | 特徴(1)~(4)をもつ組織形態はどれか。<br /><br... |

| 問76 | 六つの部署に合計30台のPCがある。その全てのPCで使用する... |

| 問77 | 図は、製品の製造上のある要因の値x と品質特性y との関係を... |

| 問78 | 表は、ある企業の損益計算書である。損益分岐点は何百万円か。<... |

| 問79 | ソフトウェア開発を外部業者へ委託する際に、納品後一定の期間内... |

| 問80 | 労働者派遣における派遣元の責任はどれか。 |