基本情報技術者午前

2015(平成27年)/秋期分

問 1

10進数の演算式7÷32の結果を2進数で表したものはどれか。

| ア | 0.001011 |

| イ | 0.001101 |

| ウ | 0.00111 |

| エ | 0.0111 |

問 2

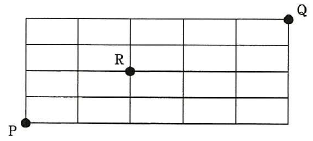

図の線上を、点Pから点Rを通って、点Qに至る最短経路は何通りあるか。

| ア | 16 |

| イ | 24 |

| ウ | 32 |

| エ | 60 |

問 3

関数f (x )は、引数も戻り値も実数型である。

この関数を使った、①~⑤から成る手続を考える。

手続の実行を開始してから十分な回数を繰り返した後に、③で表示されるy の値に変化がなくなった。

このとき成立する関係式はどれか。

① x ← a

② y ← f (x )

③ y の値を表示する。

④ x ← y

⑤ ②に戻る。

| ア | f (a ) = y |

| イ | f (y )=0 |

| ウ | f (y ) = a |

| エ | f (y ) = y |

問 4

アナログ電圧をディジタル化した後に演算処理することの利点として、適切なものはどれか。

| ア | アナログからディジタルへの変換では誤差が発生しない。 |

| イ | 演算結果が部品精度、温度変化及び外来雑音の影響を受けにくい。 |

| ウ | 数値演算において丸め誤差が発生することはない。 |

| エ | 電圧が変化してから演算結果を得るまでの遅延時間が発生しない。 |

問 5

ポインタを用いた線形リストの特徴のうち、適切なものはどれか。

| ア | 先頭の要素を根としたn 分木で、先頭以外の要素は全て先頭の要素の子である。 |

| イ | 配列を用いた場合と比較して、2分探索を効率的に行うことが可能である。 |

| ウ | ポインタから次の要素を求めるためにハッシュ関数を用いる。 |

| エ | ポインタによって指定されている要素の後ろに、新たな要素を追加する計算量は、要素の個数や位置によらず一定である。 |

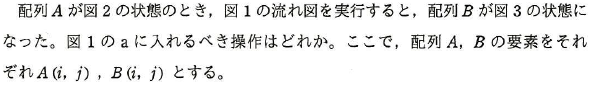

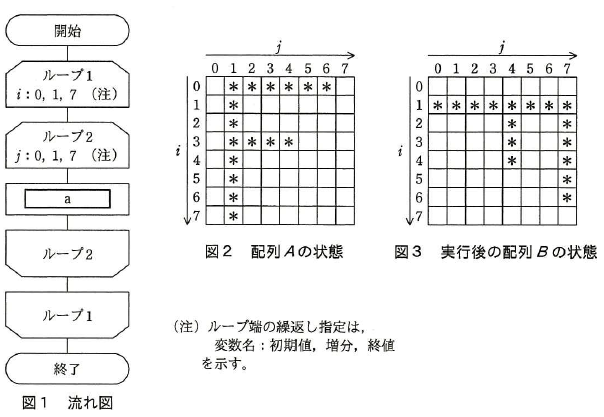

問 6

| ア | B (7 - i , j )←A (i , j ) |

| イ | B (7 - j , i )←A (i , j ) |

| ウ | B (i , 7 - j )←A (i , j ) |

| エ | B (j , 7 - i )←A (i , j ) |

問 7

整列アルゴリズムの一つであるクイックソートの記述として、適切なものはどれか。

| ア | 対象集合から基準となる要素を選び、これよりも大きい要素の集合と小さい要素の集合に分割する。 この操作を繰り返すことで、整列を行う。 |

| イ | 対象集合から最も小さい要素を取り出して、整列を行う。 |

| ウ | 対象集合から要素を順次取り出し、それまでに取り出した要素の集合に順序関係を保つよう挿入して、整列を行う。 |

| エ | 隣り合う要素を比較し、逆順であれば交換して、整列する。 |

問 8

自然数n に対して、次のように再帰的に定義される関数f (n )を考える。

f (5)の値はどれか。

f (n ):if n ≤ 1 then return 1 else return n + f (n - 1)

| ア | 6 |

| イ | 9 |

| ウ | 15 |

| エ | 25 |

問 9

50MIPSのプロセッサの平均命令実行時間は幾らか。

| ア | 20ナノ秒 |

| イ | 50ナノ秒 |

| ウ | 2マイクロ秒 |

| エ | 5マイクロ秒 |

問 10

キャッシュメモリをもつメモリシステムにおいて、平均メモリアクセス時間が増加する原因となるものはどれか。

| ア | キャッシュメモリへのアクセス時間の減少 |

| イ | ヒット率の低下 |

| ウ | ミスペナルティの減少 |

| エ | ミス率の低下 |

問 11

デバイスドライバの役割として、適切なものはどれか。

| ア | アプリケーションプログラムの要求に従って、ハードウェアを直接制御する。 |

| イ | 実行を待っているタスクの中から、次に実行するタスクを決定する。 |

| ウ | 複数のウインドウの、画面上での表示状態を管理する。 |

| エ | 利用者が入力するコマンド文字列を解釈して、対応するプログラムを起動する。 |

問 12

500バイトのセクタ8個を1ブロックとして、ブロック単位でファイルの領域を割り当てて管理しているシステムがある。 2,000バイト及び9,000バイトのファイルを保存するとき、これら二つのファイルに割り当てられるセクタ数の合計は幾らか。 ここで、ディレクトリなどの管理情報が占めるセクタは考慮しないものとする。

| ア | 22 |

| イ | 26 |

| ウ | 28 |

| エ | 32 |

問 13

2層クライアントサーバシステムと比較した3層クライアントサーバシステムの特徴として、適切なものはどれか。

| ア | クライアント側で業務処理専用のミドルウェアを採用しているので、業務処理の追加・変更などがしやすい。 |

| イ | クライアント側で業務処理を行い、サーバ側ではデータベース処理に特化できるので、ハードウェア構成の自由度も高く、拡張性に優れている。 |

| ウ | クライアント側の端末には、管理が容易で入出力のGUI処理だけを扱うシンクライアントを使用することができる。 |

| エ | クライアントとサーバ問でSQL文がやり取りされるので、データ伝送量をネツトワークに合わせて最少化できる。 |

問 14

MTBFとMTTRに関する記述として、適切なものはどれか。

| ア | エラーログや命令トレースの機能によって、MTTRは長くなる。 |

| イ | 遠隔保守によって、システムのMTBFは短くなり、MTTRは長くなる。 |

| ウ | システムを構成する装置の種類が多いほど、システムのMTBFは長くなる。 |

| エ | 予防保守によって、システムのMTBFは長くなる。 |

問 15

2台の処理装置から成るシステムがある。 少なくともいずれか一方が正常に動作すればよいときの稼働率と、2台とも正常に動作しなければならないときの稼働率の差は幾らか。 ここで、処理装置の稼働率はいずれも0.9とし、処理装置以外の要因は考慮しないものとする。

| ア | 0.09 |

| イ | 0.10 |

| ウ | 0.18 |

| エ | 0.19 |

問 16

システム全体のスループットを高めるため、主記憶装置と低速の出力装置とのデータ転送を、高速の補助記憶装置を介して行う方式はどれか。

| ア | スプーリング |

| イ | スワッピング |

| ウ | ブロッキング |

| エ | ページング |

問 17

仮想記憶管理のページ入替え方式のうち、最後に使われてからの経過時間が最も長いページを入れ替えるものはどれか。

| ア | FlFO |

| イ | LFU |

| ウ | LIFO |

| エ | LRU |

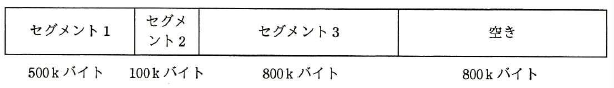

問 18

図のメモリマップで、セグメント2が解放されたとき、セグメントを移動(動的再配置)し、分散する空き領域を集めて一つの連続領域にしたい。

1回のメモリアクセスは4バイト単位で行い、読取り、書込みがそれぞれ30ナノ秒とすると、動的再配置をするのに必要なメモリアクセス時間は合計何ミリ秒か。

ここで、1kバイトは1,000バイトとし、動的再配置に要する時間以外のオーバヘッドは考慮しないものとする。

| ア | 1.5 |

| イ | 6.0 |

| ウ | 7.5 |

| エ | 12.0 |

問 19

コンパイラで構文解析した結果の表現方法の一つに四つ組形式がある。

(演算子, 被演算子1, 被演算子2, 結果)

この形式は、被演算子1と被演算子2に演算子を作用させたものが結果であることを表す。

次の一連の四つ組は、どの式を構文解析した結果か。

ここで、T1、T2、T3は一時変数を表す。

(*, B, C, T1)

(/, T1, D, T2)

(+, A, T2, T3)

| ア | A+B*C/D |

| イ | A+B*C/T2 |

| ウ | B*C+A/D |

| エ | B*C+T1/D |

問 20

オープンソースの統合開発環境であって、アプリケーション開発のためのソフトウェア及び支援ツール類をまとめたものはどれか。

| ア | Eclipse |

| イ | Perl |

| ウ | PHP |

| エ | Ruby |

問 21

DRAMの特徴はどれか。

| ア | 記憶と消去を一括またはブロック単位で行うことができる。 |

| イ | データを保持するためのリフレッシュ操作又はアクセス操作が不要である。 |

| ウ | 電源が遮断された状態でも、記憶した情報を保持することができる。 |

| エ | メモリセル構造が単純なので高集積化することができ、ビット単価を安くできる。 |

問 22

機械式接点の押しボタンスイッチを1回押すことに対して、押してから数ミリ秒の間、複数回のON、OFFが発生する現象はどれか。

| ア | サンプリング |

| イ | シェアリング |

| ウ | チャタリング |

| エ | バッファリング |

問 23

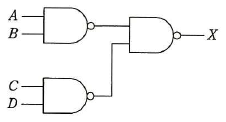

図のNANDゲートの組合せ回路で、入力A 、B 、C 、D に対する出力Xの論理式はどれか。

ここで、論理式中の“・”は論理積、“+”は論理和を表す。

| ア | (A + B )・(C + D ) |

| イ | A + B +C + D |

| ウ | A ・B + C ・D |

| エ | A ・B ・C ・D |

問 24

利用者が現在閲覧しているWebページに表示する、Webサイトのトップページからそのページまでの経路情報を何と呼ぷか。

| ア | サイトマップ |

| イ | ナビゲーションバー |

| ウ | スクロールバー |

| エ | パンくずリスト |

問 25

DBMSにおいて、スキーマを決める機能はどれか。

| ア | 機密保護機能 |

| イ | 障害回復機能 |

| ウ | 定義機能 |

| エ | 保全機能 |

問 26

インデックス方式のうち、キー値を基に算出して格納位置を求めるとき、異なったキー値でも同一の算出結果となる可能性があるものはどれか。

| ア | B+木インデックス |

| イ | 転置インデックス |

| ウ | ハッシュインデックス |

| エ | ビットマップインデックス |

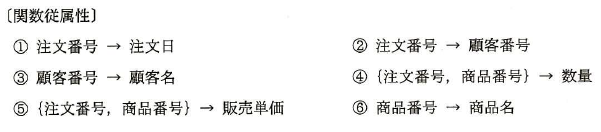

問 27

関係“注文記録”の属性間に①~⑥の関数従属性があり、それに基づいて第3正規形まで正規化を行って、“商品”、“顧客”、“注文”、“注文明細”の各関係に分解した。

関係“注文明細”として、適切なものはどれか。

ここで、{X, Y} は、属性XとYの組みを表し、X→Yは、XがYを関数的に決定することを表す。

また、実線の下線は主キーを表す。

注文記録(注文番号, 注文日, 顧客番号, 顧客名, 商品番号, 商品名, 数量, 販売単価)

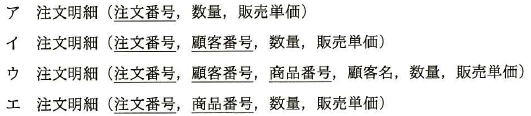

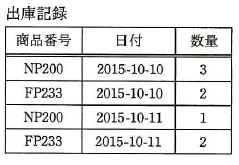

問 28

“出庫記録”表に対するSQL文のうち、最も大きな値が得られるものはどれか。

| ア | SELECT AVG(数量) FROM 出庫記録 WHERE 商品番号=’FP200’ |

| イ | SELECT COUNT(*) FROM 出庫記録 |

| ウ | SELECT MAX(数量) FROM 出庫記録 |

| エ | SELECT SUM(数量) FROM 出庫記録 WHERE 日付=’2015-10-11’ |

問 29

ロックの両立性に関する記述のうち、適切なものはどれか。

| ア | トランザクションT1が共有ロックを獲得している資源に対して、トランザクシヨンT2は共有ロックと専有ロックのどちらも獲得することができる。 |

| イ | トランザクションT1が共有ロックを獲得している資源に対して、トランザクシヨンT2は共有ロックを獲得することはできるが、専有ロックを獲得することはできない。 |

| ウ | トランザクションT1が専有ロックを獲得している資源に対して、トランザクシヨンT2は専有ロックと共有ロックのどちらも獲得することができる。 |

| エ | トランザクションT1が専有ロックを獲得している資源に対して、トランザクシヨンT2は専有ロックを獲得することはできるが、共有ロックを獲得することはできない。 |

問 30

1.5Mビット/秒の伝送路を用いて12Mバイトのデータを転送するために必要な伝送時間は何秒か。 ここで、回線利用率を50%とする。

| ア | 16 |

| イ | 32 |

| ウ | 64 |

| エ | 128 |

問 31

OSI基本参照モデルの第3層に位置し、通信の経路選択機能や中継機能を果たす層はどれか。

| ア | セション層 |

| イ | データリンク層 |

| ウ | トランスポート層 |

| エ | ネットワーク層 |

問 32

LANに接続されたPCに対して、そのIPアドレスをPCの起動時などに自動設定するために用いるプロトコルはどれか。

| ア | DHCP |

| イ | DNS |

| ウ | FTP |

| エ | PPP |

問 33

IPv4にはなく、IPv6で追加・変更された仕様はどれか。

| ア | アドレス空間として128ビットを割り当てた。 |

| イ | サブネットマスクの導入によって、アドレス空間の有効利用を図った。 |

| ウ | ネットワークアドレスとサブネットマスクの対によってIPアドレスを表現した。 |

| エ | プライベートアドレスの導入によって、IPアドレスの有効利用を図った。 |

問 34

IPv4アドレスに関する記述のうち、適切なものはどれか。

| ア | 192.168.0.0〜192.168.255.255 は、クラスCアドレスなのでJPNICへの届出が必要である。 |

| イ | 192.168.0.0/24 のネットワークアドレスは、192.168.0.0 である。 |

| ウ | 192.168.0.0/24 のブロードキャストアドレスは、192.168.0.0 である。 |

| エ | 192.168.0.1 は、プログラムなどで自分自身と通信する場合に利用されるループバックアドレスである。 |

問 35

TCP/IPネットワークにおいて、TCPコネクションを識別するために必要な情報の組合せはどれか。

| ア | IPアドレス、セッションID |

| イ | IPアドレス、ポート番号 |

| ウ | MACアドレス、セッションID |

| エ | ポート番号、セッションID |

問 36

手順に示す処理を実施することによって、メッセージの改ざんの検知の他に、受信者Bができることはどれか。

[手順]

送信者Aの処理

(1) メッセージから、ハッシュ関数を使ってダイジェストを生成する。

(2) 秘密に保持していた自分の署名生成鍵を用いて、(1)で生成したダイジェストからメッセージの署名を生成する。

(3)メッセージと、(2)で生成した署名を受信者Bに送信する。

受信者Bの処理

(4) 受信したメッセージから、ハッシュ関数を使ってダイジェストを生成する。

(5) (4)で生成したダイジェスト及び送信者Aの署名検証鍵を用いて、受信した署名を検証する。

| ア | メッセージが送信者Aからのものであることの確認 |

| イ | メッセージの改ざん部位の特定 |

| ウ | メッセージの盗聴の検知 |

| エ | メッセージの漏えいの防止 |

問 37

暗号解読の手法のうち、ブルートフォース攻撃はどれか。

| ア | 与えられた1組の平文と暗号文に対し、総当たりで鍵を割り出す。 |

| イ | 暗号化関数の統計的な偏りを線形関数によって近似して解読する。 |

| ウ | 暗号化装置の動作を電磁波から解析することによって解読する。 |

| エ | 異なる二つの平文とそれぞれの暗号文の差分を観測して鍵を割り出す。 |

問 38

Xさんは、Yさんにインターネットを使って電子メールを送ろうとしている。電子メールの内容を秘密にする必要があるので、公開鍵暗号方式を用いて暗号化して送信したい。電子メールの内容を暗号化するのに使用する鍵はどれか。

| ア | Xさんの公開鍵 |

| イ | Xさんの秘密鍵 |

| ウ | Yさんの公開鍵 |

| エ | Yさんの秘密鍵 |

問 39

標的型攻撃メールで利用されるソーシャルエンジニアリング手法に該当するものはどれか。

| ア | 件名に"未承諾広告※"と記述する。 |

| イ | 件名や本文に、受信者の業務に関係がありそうな内容を記述する。 |

| ウ | 支払う必要がない料金を振り込ませるために、債権回収会社などを装い無差別に送信する。 |

| エ | 偽のホームページにアクセスさせるために、金融機関などを装い無差別に送信する。 |

問 40

ISMS適合性評価制度の説明はどれか。

| ア | ISO/IEC 15408に基づき、IT関連製品のセキュリティ機能の適切性・確実性を評価する。 |

| イ | JIS Q 15001に基づき、個人情報について適切な保護措置を講じる体制を整備している事業者などを認定する。 |

| ウ | JIS Q 27001に基づき、組織が構築した情報セキュリティマネジメントシステムの適合性を評価する。 |

| エ | 電子政府推奨暗号リストに基づき、暗号モジュールが適切に保護されていることを認証する。 |

問 41

ネットワーク障害の原因を調べるために、ミラーポートを用意して、LANアナライザを使用するときに留意することはどれか。

| ア | LANアナライザがパケットを破棄してしまうので、測定中は測定対象外のコンピュータの利用を制限しておく必要がある。 |

| イ | LANアナライザにはネットワークを通過するパケットを表示できるので、盗聴などに悪用されないように注意する必要がある。 |

| ウ | 障害発生に備えて、ネットワーク利用者にLANアナライザの保管場所と使用方法を周知しておく必要がある。 |

| エ | 測定に当たって、LANケーブルを一時的に切断する必要があるので、利用者に対して測定日を事前に知らせておく必要がある。 |

問 42

SQLインジェクション攻撃を防ぐ方法はどれか。

| ア | 入力中の文字がデータベースへの問合せや操作において、特別な意味をもつ文字として解釈されないようにする。 |

| イ | 入力にHTMLタグが含まれていたら、HTMLタグとして解釈されない他の文字列に置き換える。 |

| ウ | 入力に、上位ディレクトリを指定する文字(../)を含むときは受け付けない。 |

| エ | 入力の全体の長さが制限を超えているときは受け付けない。 |

問 43

ワームの検知方式の一つとして、検査対象のファイルからSHA-256を使ってハッシュ値を求め、既知のワーム検体ファイルのハッシュ値のデータベースと照合することによって、検知できるものはどれか。

| ア | ワーム検体と同一のワーム |

| イ | ワーム検体と特徴あるコード列が同じワーム |

| ウ | ワーム検体とファイルサイズが同じワーム |

| エ | ワーム検体の亜種に当たるワーム |

問 44

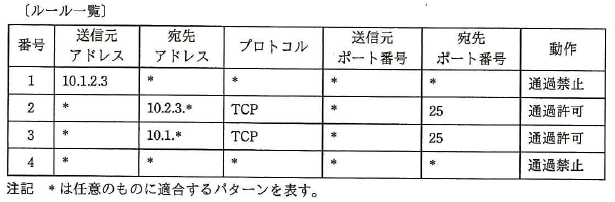

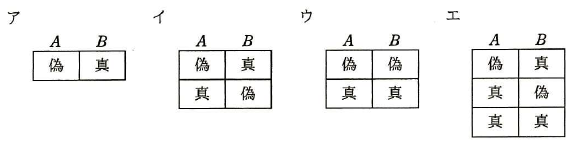

パケットフィルタリング型ファイアウォールがルール一覧に基づいてパケットを制御する場合、パケットAに適用されるルールとそのときの動作はどれか。ここで、ファイアウォールでは、ルール一覧に示す番号の1から順にルールを適用し、一つのルールが適合したときには残りのルールは適用しない。

| ア | 番号1によって、通過を禁止する。 |

| イ | 番号2によって、通過を許可する。 |

| ウ | 番号3によって、通過を許可する。 |

| エ | 番号4によって、通過を禁止する。 |

問 45

2要素認証に該当するものはどれか。

| ア | 2本の指の指紋で認証する。 |

| イ | 虹彩とパスワードで認証する。 |

| ウ | 異なる2種類の特殊文字を混ぜたパスワードで認証する。 |

| エ | 異なる2つのパスワードで認証する。 |

問 46

レビュー技法の一つであるインスペクションにおけるモデレータの役割はどれか。

| ア | レビューで提起された欠陥、課題、コメントを記録する。 |

| イ | レビューで発見された欠陥を修正する。 |

| ウ | レビューの対象となる資料を、他のレビュー参加者に説明する。 |

| エ | レビューを主導し、参加者にそれぞれの役割を果たさせるようにする。 |

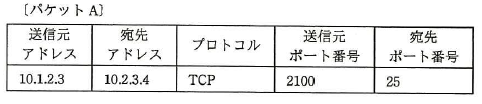

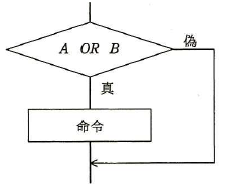

問 47

プログラム中の図の部分を判定条件網羅(分岐網羅)でテストするときのテストケースとして、適切なものはどれか。

問 48

ボトムアップテストの特徴として、適切なものはどれか。

| ア | 開発の初期の段階では、並行作業が困難である。 |

| イ | スタブが必要である。 |

| ウ | テスト済みの上位モジュールが必要である。 |

| エ | ドライバが必要である。 |

問 49

ソースコードやオブジェクトコードを解析して、プログラムの仕様と設計の情報を取り出す手法はどれか。

| ア | リエンジニアリング |

| イ | リストラクチャリング |

| ウ | リバースエンジニアリング |

| エ | リファクタリング |

問 50

共通フレームのプロセスのうち、成果物が利用者の視点から意図された正しいものになっているかどうかを確認するプロセスはどれか。

| ア | 監査プロセス |

| イ | 検証プロセス |

| ウ | 使用性向上プロセス |

| エ | 妥当性確認プロセス |

問 51

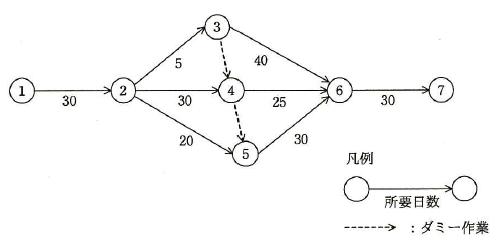

図のアローダイアグラムで表されるプロジェクトは、完了までに最短で何日を要するか。

| ア | 115 |

| イ | 120 |

| ウ | 125 |

| エ | 130 |

問 52

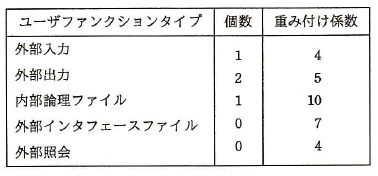

表の機能と特性をもったプログラムのファンクションポイント値は幾らか。ここで、複雑さの補正係数は0.75とする。

| ア | 18 |

| イ | 24 |

| ウ | 30 |

| エ | 32 |

問 53

10人が0.5kステップ/人日の生産性で作業するとき、30日間を要するプログラミング作業がある。10日目が終了した時点で作業が終了したステップ数は、10人の合計で30kステップであった。予定の30日間でプログラミングを完了するためには、少なくとも何名の要員を追加すればよいか。ここで、追加する要員の生産性は、現在の要員と同じとする。

| ア | 2 |

| イ | 7 |

| ウ | 10 |

| エ | 20 |

問 54

プロジェクトのリスクに対応する戦略として、損害発生時のリスクに備え、損害賠償保険に加入することにした。PMBOKによれば、該当する戦略はどれか。

| ア | 回避 |

| イ | 軽減 |

| ウ | 受容 |

| エ | 転嫁 |

問 55

サービスデスク組織の構造とその特徴のうち、ローカルサービスデスクのものはどれか。

| ア | サービスデスクを1拠点又は少数の場所に集中することによって、サービス要員を効率的に配置したり、大量のコールに対応したりすることができる。 |

| イ | サービスデスクを利用者の近くに配置することによって、言語や文化の異なる利用者への対応、専用要員によるVIP対応などができる。 |

| ウ | サービス要員は複数の地域や部門に分散しているが、通信技術を利用することによって、単一のサービスデスクであるかのようなサービスが提供できる。 |

| エ | 分散拠点のサービス要員を含めた全員を中央で統括して管理することによって、統制の取れたサービスが提供できる。 |

問 56

情報システムの安全性や信頼性を向上させる考え方のうち、フェールセーフはどれか。

| ア | システムが部分的に故障しても、システム全体としては必要な機能を維持する。 |

| イ | システム障害が発生したとき、待機しているシステムに切り替えて処理を続行する。 |

| ウ | システムを構成している機器が故障したときは、システムが安全に停止するようにして、被害を最小限に抑える。 |

| エ | 利用者が誤った操作をしても、システムに異常が起こらないようにする。 |

問 57

業務部門が起票した入力原票を、情報システム部門でデータ入力する場合、情報システム部門の業務として、適切なものはどれか。

| ア | 業務部門が入力原票ごとの処理結果を確認できるように、処理結果リストを業務部門に送付している。 |

| イ | 入力原票の記入内容に誤りがある場合は、誤りの内容が明らかなときに限り、入力担当者だけの判断で入力原票を修正し、入力処理している。 |

| ウ | 入力原票は処理期日まで情報システム部門で保管し、受領枚数の点検などの授受確認は、処理期日直前に一括して行うことにしている。 |

| エ | 入力済みの入力原票は、不正使用や機密情報の漏えいなどを防止するために、入力後直ちに廃棄することにしている。 |

問 58

システム監査の実施体制に関する記述のうち、適切なものはどれか。

| ア | 監査依頼者が監査報告に基づく改善指示を行えるように、システム監査人は監査結果を監査依頼者に報告する。 |

| イ | 業務監査の一部として情報システムの監査を行う場合には、利用部門のメンバによる監査チームを編成して行う。 |

| ウ | システム監査人が他の専門家の支援を受ける場合には、支援の範囲、方法、監査結果の判断などは、ほかの専門家の責任において行う。 |

| エ | 情報システム部門における開発の状況の監査を行う場合には、開発内容を熟知した情報システム部門のメンバによる監査チームを編成して行う。 |

問 59

ソースコードのバージョン管理システムが導入された場合に、システム監査において、ソースコードの機密性のチェックポイントとして追加することが適切なものはどれか。

| ア | バージョン管理システムに登録したソースコードの変更結果を責任者が承認していること |

| イ | バージョン管理システムのアクセスコントロールの設定が適切であること |

| ウ | バージョン管理システムの導入コストが適正な水準にあること |

| エ | バージョン管理システムを開発部門が選定していること |

問 60

スプレッドシートの処理ロジックの正確性に関わるコントロールを監査する際のチェックポイントはどれか。

| ア | スプレッドシートの作成者と利用者が同一であること |

| イ | スプレッドシートのバックアップが行われていること |

| ウ | スプレッドシートのプログラムの内容が文書化され検証されていること |

| エ | スプレッドシートの利用者が定められていること |

問 61

エンタープライズアーキテクチャを構成するアプリケーションアーキテクチャについて説明したものはどれか。

| ア | 業務に必要なデータの内容、データ間の関連や構造などを体系的に示したもの |

| イ | 業務プロセスを支援するシステムの機能や構成などを体系的に示したもの |

| ウ | 情報システムの構築・運用に必要な技術的構成要素を体系的に示したもの |

| エ | ビジネス戦略に必要な業務プロセスや情報の流れを体系的に示したもの |

問 62

システム企画段階において業務プロセスを抜本的に再設計する際の留意点はどれか。

| ア | 新たな視点から高い目標を設定し、将来的に必要となる最上位の業務機能と業務組織のモデルを検討する。 |

| イ | 業務改善を積み重ねるために、ビジネスモデルの将来像にはこだわらず、現場レベルのニーズや課題への対応を重視して業務プロセスを再設計する。 |

| ウ | 経営者や管理者による意思決定などの非定型業務ではなく、購買、製造、販売、出荷、サービスといった定型業務を対象とする。 |

| エ | 現行業務に関する組織、技術などについての情報を収集し、現行の組織や業務手続に基づいて業務プロセスを再設計する。 |

問 63

SOAの説明はどれか。

| ア | 売上・利益の増加や、顧客満足度の向上のために、営業活動にITを活用して営業の効率と品質を高める概念のこと |

| イ | 経営資源をコアビジネスに集中させるために、社内業務のうちコアビジネス以外の業務を外部に委託すること |

| ウ | コスト、品質、サービス、スピードを革新的に改善させるために、ビジネスプロセスを抜本的にデザインし直す概念のこと |

| エ | ソフトウェアの機能をサービスという部品とみなし、そのサービスを組み合わせることでシステムを構築する概念のこと |

問 64

企業が保有する顧客や市場などの膨大なデータから、有用な情報や関係を見つけ出す手法はどれか。

| ア | データウェアハウス |

| イ | データディクショナリ |

| ウ | データフローダイアグラム |

| エ | データマイニング |

問 65

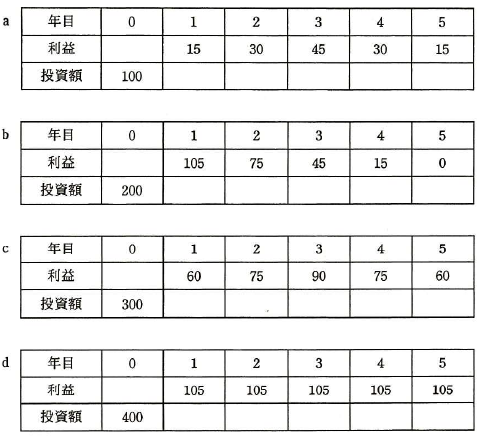

IT投資案件において、5年間の投資効果をROI(Return On Investment)で評価した場合、四つの案件a〜d のうち、最も効果が高いものはどれか。ここで、内部収益率(IRR)は0とする。

| ア | a |

| イ | b |

| ウ | c |

| エ | d |

問 66

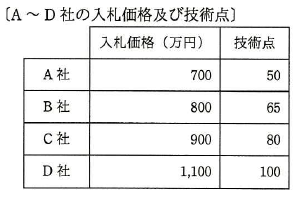

総合評価落札方式を用い、次の条件で調達を行う。A〜D社の入札価格及び技術点が表のとおりであるとき、落札者はどれか。

〔条件〕

- 価格点(100点満点)及び技術点(100点満点)を合算した総合評価点が最も高い入札者を落札者とする。

- 予定価格を1,000万円とする。予定価格を超える入札は評価対象とならない。

- 価格点は次の計算式で算出する。

[1−(入札価格/予定価格)]×100

| ア | A社 |

| イ | B社 |

| ウ | C社 |

| エ | D社 |

問 67

コトラーの競争戦略によると、業界でのシェアは高くないが、特定の製品・サービスに経営資源を集中することによって、収益を高め、独自の地位を獲得することを戦略目標とする企業はどれか。

| ア | マーケットチャレンジャ |

| イ | マーケットニッチャ |

| ウ | マーケットフォロワ |

| エ | マーケットリーダ |

問 68

経営戦略策定に用いられるSWOT分析はどれか。

| ア | 競争環境における機会・脅威と事業の強み・弱みを分析する。 |

| イ | 競争に影響する要因と、他者の動き、自社の動きを分析する。 |

| ウ | 市場に対するマーケティングツールの最適な組合せを分析する。 |

| エ | 市場の成長性と占有率の観点から各事業の位置付けを分析する。 |

問 69

プロダクトライフサイクルにおける成長期の特徴はどれか。

| ア | 市場が商品の価値を理解し始める。商品ラインもチャネルも拡大しなければならない。この時期は売上も伸びるが、投資も必要である。 |

| イ | 需要が大きくなり、製品の差別化や市場の細分化が明確になってくる。競争者間の競争も激化し、新品種の追加やコストダウンが重要となる。 |

| ウ | 需要が減ってきて、撤退する企業も出てくる。この時期の強者になれるかどうかを判断し、代替市場への進出なども考える。 |

| エ | 需要は部分的で、新規需要開拓が勝負である。特定ターゲットに対する信念に満ちた説得が必要である。 |

問 70

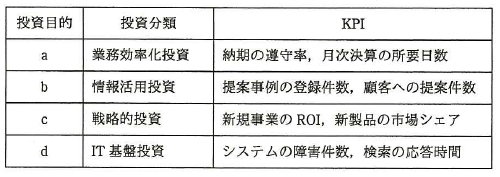

表は、投資目的に応じて、投資分類とKPIを整理したものである。投資目的のcに当てはまるものはどれか。ここで、ア〜エはa〜dのいずれかに入る。

| ア | 作業プロセスの改善、作業品質の向上 |

| イ | システム維持管理コストの削減、システム性能の向上 |

| ウ | ナレッジの可視化、ナレッジの共有 |

| エ | ビジネスの創出、競争優位の確立 |

問 71

セル生産方式の利点が生かせる対象はどれか。

| ア | 生産性を上げるために、大量生産が必要なもの |

| イ | 製品の仕様が長期間変わらないもの |

| ウ | 多種類かつフレキシブルな生産が求められるもの |

| エ | 標準化、単純化、専門家による分業が必要なもの |

問 72

ICタグ(RFID)の特徴はどれか。

| ア | GPSを利用し、現在地の位置情報や属性情報を表示する。 |

| イ | 専用の磁気読取り装置に挿入して使用する。 |

| ウ | 大量の情報を扱うので、情報の記憶には外部記憶装置を使用する。 |

| エ | 汚れに強く、記録された情報を梱包の外から読むことができる。 |

問 73

ソーシャルメディアをビジネスにおいて活用している事例はどれか。

| ア | 営業部門が発行部数の多い雑誌に商品記事を頻繁に掲載し、商品の認知度の向上を目指す。 |

| イ | 企業が自社製品の使用状況などの意見を共有する場をインターネット上に設けて、製品の改善につなげる。 |

| ウ | 企業が市場の変化に合わせた経営戦略をビジネス専門誌に掲載し、企業の信頼度向上を目指す。 |

| エ | 企業の研究者が、国内では販売されていない最新の専門誌をネット通販で入手して、研究開発の推進につなげる。 |

問 74

通信機能及び他の機器の管理機能をもつ高機能型の電力メータであるスマートメータを導入する目的として、適切でないものはどれか。

| ア | 自動検針によって、検針作業の効率を向上させる。 |

| イ | 停電時に補助電源によって、一定時間電力を供給し続ける。 |

| ウ | 電力需要制御によって、ピーク電力を抑制する。 |

| エ | 電力消費量の可視化によって、節電の意識を高める。 |

問 75

CIOが経営から求められる役割はどれか。

| ア | 企業経営のための財務戦略の立案と遂行 |

| イ | 企業の研究開発方針の立案と実施 |

| ウ | 企業の法令遵守の体制の構築と運用 |

| エ | ビジネス価値を最大化させるITサービス活用の促進 |

問 76

キャッシュフローを改善する行為はどれか。

| ア | 受取手形の期日を長くして受け取る。 |

| イ | 売掛金を回収するまでの期間を短くする。 |

| ウ | 買掛金を支払うまでの期間を短くする。 |

| エ | 支払手形の期日を短くして支払う。 |

問 77

平成27年4月に30万円で購入したPCを3年後に1万円で売却するとき、固定資産売却損は何万円か。ここで、耐用年数は4年、減価償却は定額法、定額法の償却率は0.250、残存価額は0円とする。

| ア | 6.0 |

| イ | 6.5 |

| ウ | 7.0 |

| エ | 7.5 |

問 78

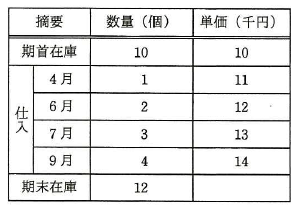

表から、期末在庫品を先入先出法で評価した場合の在庫評価額は何千円か。

| ア | 132 |

| イ | 138 |

| ウ | 150 |

| エ | 168 |

問 79

サイバーセキュリティ基本法の説明はどれか。

| ア | 国民に対し、サイバーセキュリティの重要性につき関心と理解を深め、その確保に必要な注意を払うよう努めることを求める規定がある。 |

| イ | サイバーセキュリティに関する国及び情報通信事業者の責務を定めたものであり、地方公共団体や教育研究機関についての言及はない。 |

| ウ | サイバーセキュリティに関する国及び地方公共団体の責務を定めたものであり、民間事業者が努力すべき事項についての規定はない。 |

| エ | 地方公共団体を"重要社会基盤事業者"と位置づけ、サイバーセキュリティ関連施策の立案・実施に責任を負うと規定している。 |

問 80

独占禁止法の目的として、適切なものはどれか。

| ア | 公正かつ自由な競争を促進する。 |

| イ | 国際的な平和及び安全の維持を阻害する取引を防止する。 |

| ウ | 製造物の欠陥によって損害が生じたときの製造業者の責任を定める。 |

| エ | 特許権者に発明を実施する権利を与え、発明を保護する。 |

問題目次

| 問1 | 10進数の演算式7÷32の結果を2進数で表したものはどれか。 |

| 問2 | 図の線上を、点Pから点Rを通って、点Qに至る最短経路は何通り... |

| 問3 | 関数f (x )は、引数も戻り値も実数型である。この関数を使... |

| 問4 | アナログ電圧をディジタル化した後に演算処理することの利点とし... |

| 問5 | ポインタを用いた線形リストの特徴のうち、適切なものはどれか。 |

| 問6 | |

| 問7 | 整列アルゴリズムの一つであるクイックソートの記述として、適切... |

| 問8 | 自然数n に対して、次のように再帰的に定義される関数f (n... |

| 問9 | 50MIPSのプロセッサの平均命令実行時間は幾らか。 |

| 問10 | キャッシュメモリをもつメモリシステムにおいて、平均メモリアク... |

| 問11 | デバイスドライバの役割として、適切なものはどれか。 |

| 問12 | 500バイトのセクタ8個を1ブロックとして、ブロック単位でフ... |

| 問13 | 2層クライアントサーバシステムと比較した3層クライアントサー... |

| 問14 | MTBFとMTTRに関する記述として、適切なものはどれか。 |

| 問15 | 2台の処理装置から成るシステムがある。少なくともいずれか一方... |

| 問16 | システム全体のスループットを高めるため、主記憶装置と低速の出... |

| 問17 | 仮想記憶管理のページ入替え方式のうち、最後に使われてからの経... |

| 問18 | 図のメモリマップで、セグメント2が解放されたとき、セグメント... |

| 問19 | コンパイラで構文解析した結果の表現方法の一つに四つ組形式があ... |

| 問20 | オープンソースの統合開発環境であって、アプリケーション開発の... |

| 問21 | DRAMの特徴はどれか。 |

| 問22 | 機械式接点の押しボタンスイッチを1回押すことに対して、押して... |

| 問23 | 図のNANDゲートの組合せ回路で、入力A 、B 、C 、D ... |

| 問24 | 利用者が現在閲覧しているWebページに表示する、Webサイト... |

| 問25 | DBMSにおいて、スキーマを決める機能はどれか。 |

| 問26 | インデックス方式のうち、キー値を基に算出して格納位置を求める... |

| 問27 | 関係“注文記録”の属性間に①~⑥の関数従属性があり、それに基... |

| 問28 | “出庫記録”表に対するSQL文のうち、最も大きな値が得られる... |

| 問29 | ロックの両立性に関する記述のうち、適切なものはどれか。 |

| 問30 | 1.5Mビット/秒の伝送路を用いて12Mバイトのデータを転送... |

| 問31 | OSI基本参照モデルの第3層に位置し、通信の経路選択機能や中... |

| 問32 | LANに接続されたPCに対して、そのIPアドレスをPCの起動... |

| 問33 | IPv4にはなく、IPv6で追加・変更された仕様はどれか。 |

| 問34 | IPv4アドレスに関する記述のうち、適切なものはどれか。 |

| 問35 | TCP/IPネットワークにおいて、TCPコネクションを識別す... |

| 問36 | 手順に示す処理を実施することによって、メッセージの改ざんの検... |

| 問37 | 暗号解読の手法のうち、ブルートフォース攻撃はどれか。 |

| 問38 | Xさんは、Yさんにインターネットを使って電子メールを送ろうと... |

| 問39 | 標的型攻撃メールで利用されるソーシャルエンジニアリング手法に... |

| 問40 | ISMS適合性評価制度の説明はどれか。 |

| 問41 | ネットワーク障害の原因を調べるために、ミラーポートを用意して... |

| 問42 | SQLインジェクション攻撃を防ぐ方法はどれか。 |

| 問43 | ワームの検知方式の一つとして、検査対象のファイルからSHA-... |

| 問44 | パケットフィルタリング型ファイアウォールがルール一覧に基づい... |

| 問45 | 2要素認証に該当するものはどれか。 |

| 問46 | レビュー技法の一つであるインスペクションにおけるモデレータの... |

| 問47 | プログラム中の図の部分を判定条件網羅(分岐網羅)でテストする... |

| 問48 | ボトムアップテストの特徴として、適切なものはどれか。 |

| 問49 | ソースコードやオブジェクトコードを解析して、プログラムの仕様... |

| 問50 | 共通フレームのプロセスのうち、成果物が利用者の視点から意図さ... |

| 問51 | 図のアローダイアグラムで表されるプロジェクトは、完了までに最... |

| 問52 | 表の機能と特性をもったプログラムのファンクションポイント値は... |

| 問53 | 10人が0.5kステップ/人日の生産性で作業するとき、30日... |

| 問54 | プロジェクトのリスクに対応する戦略として、損害発生時のリスク... |

| 問55 | サービスデスク組織の構造とその特徴のうち、ローカルサービスデ... |

| 問56 | 情報システムの安全性や信頼性を向上させる考え方のうち、フェー... |

| 問57 | 業務部門が起票した入力原票を、情報システム部門でデータ入力す... |

| 問58 | システム監査の実施体制に関する記述のうち、適切なものはどれか... |

| 問59 | ソースコードのバージョン管理システムが導入された場合に、シス... |

| 問60 | スプレッドシートの処理ロジックの正確性に関わるコントロールを... |

| 問61 | エンタープライズアーキテクチャを構成するアプリケーションアー... |

| 問62 | システム企画段階において業務プロセスを抜本的に再設計する際の... |

| 問63 | SOAの説明はどれか。 |

| 問64 | 企業が保有する顧客や市場などの膨大なデータから、有用な情報や... |

| 問65 | IT投資案件において、5年間の投資効果をROI(Return... |

| 問66 | 総合評価落札方式を用い、次の条件で調達を行う。A〜D社の入札... |

| 問67 | コトラーの競争戦略によると、業界でのシェアは高くないが、特定... |

| 問68 | 経営戦略策定に用いられるSWOT分析はどれか。 |

| 問69 | プロダクトライフサイクルにおける成長期の特徴はどれか。 |

| 問70 | 表は、投資目的に応じて、投資分類とKPIを整理したものである... |

| 問71 | セル生産方式の利点が生かせる対象はどれか。 |

| 問72 | ICタグ(RFID)の特徴はどれか。 |

| 問73 | ソーシャルメディアをビジネスにおいて活用している事例はどれか... |

| 問74 | 通信機能及び他の機器の管理機能をもつ高機能型の電力メータであ... |

| 問75 | CIOが経営から求められる役割はどれか。 |

| 問76 | キャッシュフローを改善する行為はどれか。 |

| 問77 | 平成27年4月に30万円で購入したPCを3年後に1万円で売却... |

| 問78 | 表から、期末在庫品を先入先出法で評価した場合の在庫評価額は何... |

| 問79 | サイバーセキュリティ基本法の説明はどれか。 |

| 問80 | 独占禁止法の目的として、適切なものはどれか。 |