基本情報技術者午前

2017(平成29年)/春期分

問 1

集合A、B、Cを使った等式のうち、集合A、B、Cの内容によらず常に成立する等式はどれか。ここで、∪は和集合、∩は積集合を示す。

| ア | (A∪B)∩(A∩C) = B∩(A∪C) |

| イ | (A∪B)∩C = (A∪C)∩(B∪C) |

| ウ | (A∩C)∪(B∩A) = (A∩B)∪(B∩C) |

| エ | (A∩C)∪(B∩C) = (A∪B)∩C |

問 2

0以外の数値を浮動小数点表示で表現する場合、仮数部の最上位桁が0以外になるように、桁合わせする操作はどれか。ここで、仮数部の表現方法は、絶対値表現とする。

| ア | 切上げ |

| イ | 切捨て |

| ウ | 桁上げ |

| エ | 正規化 |

問 3

XとYの否定論理積 X NAND Yは、NOT(X AND Y)として定義される。X OR YをNANDだけを使って表した論理式はどれか。

| ア | ((X NAND Y) NAND X) NAND Y |

| イ | (X NAND X) NAND (Y NAND Y) |

| ウ | (X NAND Y) NAND (X NAND Y) |

| エ | X NAND (Y NAND (X NAND Y)) |

問 4

データ構造の一つであるリストは、配列を用いて実現する場合と、ポインタを用いて実現する場合とがある。配列を用いて実現する場合の特徴はどれか。ここで、配列を用いたリストは、配列に要素を連続して格納することによって構成し、ポインタを用いたリストは、要素から次の要素へポインタで連結することによって構成するものとする。

| ア | 位置を指定して、任意のデータに直接アクセスすることができる。 |

| イ | 並んでいるデータの先頭に任意のデータを効率的に挿入することができる。 |

| ウ | 任意のデータの参照は効率的ではないが、削除や挿入の操作を効率的に行える。 |

| エ | 任意のデータを別の位置に移動する場合、隣接するデータを移動せずにできる。 |

問 5

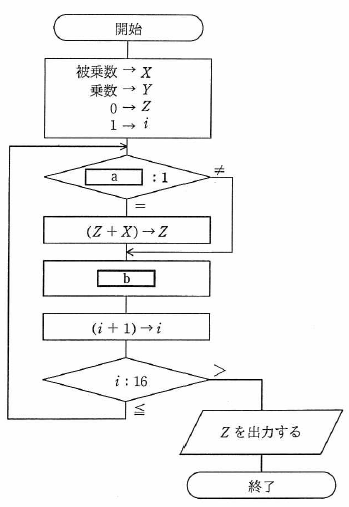

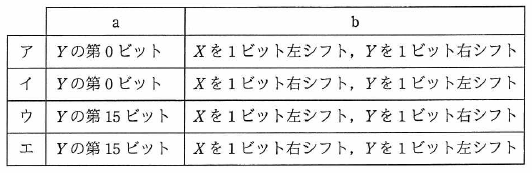

流れ図は、シフト演算と加算の繰り返しによって、2進整数の乗算を行う手順を表したものである。この流れ図中のa、bの組合せとして、適切なものはどれか。ここで、乗数と被乗数は符号なしの16ビットで表される。X、Y、Zは32ビットのレジスタであり、けた送りは論理シフトを用いる。最下位ビットを第0ビットと記す。

問 6

関数 f(x、y)が次のように定義されているとき、f(775、527)の値は幾らか。ここで、x mod yはxをyで割った余りを返す。f(x、y): if y = 0 then return x else return f(y、x mod y)

問 7

顧客番号をキーとして顧客データを検索する場合、2分探索を使用するのが適しているものはどれか。

| ア | 顧客番号から求めたハッシュ値が指し示す位置に配置されているデータ構造 |

| イ | 顧客番号に関係なく、ランダムに配置されているデータ構造 |

| ウ | 顧客番号の昇順に配置されているデータ構造 |

| エ | 顧客番号をセルに格納し、セルのアドレス順に配置されているデータ構造 |

問 8

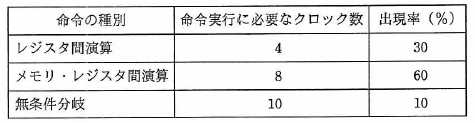

動作クロック周波数が700MHzのCPUで、命令の実行に必要なクロック数とその命令の出現率が表に示す値である場合、このCPUの性能は約何MIPSか。

| ア | 10 |

| イ | 50 |

| ウ | 70 |

| エ | 100 |

問 9

キャッシュの書込み方式には、ライトスルー方式とライトバック方式がある。ライトバック方式を使用する目的として、適切なものはどれか。

| ア | キャッシュと主記憶の一貫性(コヒーレンシ)を保ちながら、書込みを行う。 |

| イ | キャッシュミスが発生したときに、キャッシュの内容の主記憶への書き戻しを不要にする。 |

| ウ | 個々のプロセッサがそれぞれのキャッシュをもつマルチプロセッサシステムにおいて、キャッシュ管理をライトスルー方式よりも簡単な回路構成で実現する。 |

| エ | プロセッサから主記憶への書込み頻度を減らす。 |

問 10

USB3.0の説明として、適切なものはどれか。

| ア | 1クロックで2ビットの情報を伝送する4対の信号線を使用し、最大1Gビット/秒のスループットをもつインタフェースである。 |

| イ | PCと周辺機器とを接続するATA仕様をシリアル化したものである。 |

| ウ | 音声、映像などに適したアイソクロナス転送を採用しており、ブロードキャスト転送モードをもつシリアルインタフェースである。 |

| エ | スーパースピードと呼ばれる5Gビット/秒のデータ転送モードをもつシリアルインタフェースである。 |

問 11

4Tバイトのデータを格納できるようにRAID1の外部記憶装置を構成するとき、フォーマット後の記憶容量が1Tバイトの磁気記憶装置は少なくとも何台必要か。

| ア | 4 |

| イ | 5 |

| ウ | 6 |

| エ | 8 |

問 12

システムの性能を向上させるために、スケールアウトが適しているシステムはどれか。

| ア | 一連の大きな処理を一括して実行しなければならないので、並列処理が困難な処理が中心のシステム |

| イ | 参照系のトランザクションが多いので、複数のサーバで分散処理を行っているシステム |

| ウ | データを追加するトランザクションが多いので、データの整合性を取るためのオーバヘッドを小さくしなければならないシステム |

| エ | 同一のマスタデータベースがシステム内に複数配置されているので、マスタを更新する際にはデータベース間で整合性を保持しなければならないシステム |

問 13

ベンチマークテストの説明として、適切なものはどれか。

| ア | 監視・計測用のプログラムによってシステムの稼働状態や資源の状況を測定し、システム構成や応答性能のデータを得る。 |

| イ | 使用目的に合わせて選定した標準的なプログラムを実行させ、その処理性能を測定する。 |

| ウ | 将来の予測を含めて評価する場合などに、モデルを作成して模擬的に実験するプログラムでシステムの性能を評価する。 |

| エ | プログラムを実際には実行せずに、机上でシステムの処理を解析して、個々の命令の出現回数や実行回数の予測値から処理時間を推定し、性能を評価する。 |

問 14

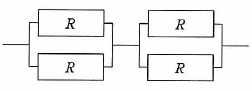

稼働率Rの装置を図のように接続したシステムがある。このシステム全体の稼働率を表わす式はどれか。ここで、並列に接続されている部分はどちらかの装置が稼働していれば良く、直列に接続されている部分は両方の装置が稼働していなければならない。

| ア | (1−(1−R2))2 |

| イ | 1−(1−R2)2 |

| ウ | (1−(1−R)2)2 |

| エ | 1−(1−R)4 |

問 15

ページング方式の説明として、適切なものはどれか。

| ア | 仮想記憶空間と実記憶空間を、固定長の領域に区切り、対応づけて管理する方式 |

| イ | 主記憶装置の異なった領域で実行できるように、プログラムを再配置する方式 |

| ウ | 主記憶装置を、同時に並行して読み書き可能な複数の領域に分ける方式 |

| エ | 補助記憶装置に、複数のレコードをまとめて読み書きする方式 |

問 16

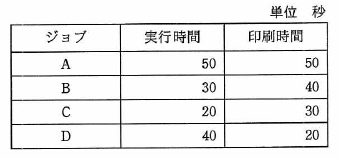

四つのジョブA〜Dを次の条件で実行し印刷する。全ての印刷が完了するのは、ジョブを起動してから何秒後か。

[条件]

(1) ジョブは一斉に起動され、多重度1で実行される。

(2) 優先順位はAが最も高く、B、C、Dの順に低くなる。

(3) 各ジョブの実行後、スプーリング機能が1台のプリンタを用いて逐次印刷を行う。

(4) 各ジョブを単独で実行した場合の実行時間と印刷時間は、表のとおりである。

(5) その他のオーバヘッドは考慮しない。

| ア | 100 |

| イ | 160 |

| ウ | 190 |

| エ | 280 |

問 17

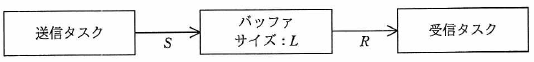

図の送信タスクから受信タスクにT秒間連続してデータを送信する。1秒当たりの送信量をS、1秒当たりの受信量をRとしたとき、バッファがオーバフローしないバッファサイズLを表す関係式として適切なものはどれか。ここで、受信タスクよりも送信タスクの方が転送速度は速く、次の転送開始までの時間間隔は十分にあるものとする。

| ア | L<(R−S)×T |

| イ | L<(S−R)×T |

| ウ | L≧(R−S)×T |

| エ | L≧(S−R)×T |

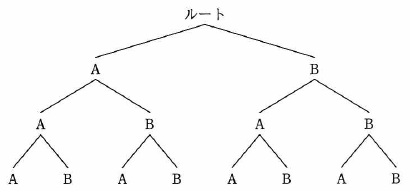

問 18

A、Bという名の複数ディレクトリが、図に示す構造で管理されている。"¥B¥A¥B"がカレントディレクトリになるのは、カレントディレクトリをどのように移動した場合か。ここで、ディレクトリの指定は次の方法によるものとし、→は移動の順序を示す。

[ディレクトリ指定方法]

(1) ディレクトリは、"ディレクトリ名¥…¥ディレクトリ名"のように、経路上のディレクトリを順に"¥"で区切って並べた後に"¥"とディレクトリ名を指定する。

(2) カレントディレクトリは、"."で表す。

(3) 1階層上のディレクトリは、".."で表す。

(4) 始まりが"¥"のときは、左端にルートディレクトリが省略されているものとする。

(5) 始まりが"¥"、"."、".." のいずれでもないときは、左端に".¥"が省略されているものとする。

| ア | ¥A → ..¥B → .¥A¥B |

| イ | ¥B → .¥B¥A → ..¥B |

| ウ | ¥B → ¥A → ¥B |

| エ | ¥B¥A → ..¥B |

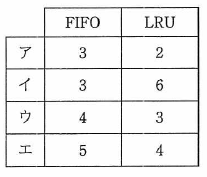

問 19

仮想記憶方式のコンピュータにおいて、実記憶に割り当てられるページ数は3とし、追い出すページを選ぶアルゴリズムは、FIFOとLRUの二つ考える。あるタスクのページアクセス順序が

1, 3, 2, 1, 4, 5, 2, 3, 4, 5

のとき、ページを置き換える回数の組合せとして適切なものはどれか。

問 20

分解能が8ビットのD/A変換器に、ディジタル値0を入力したときの出力電圧が0Vとなり、ディジタル値128を入力したときの出力電圧が2.5Vとなる場合、最下位の1ビットの変化による当該D/A変換器の出力電圧の変化は何Vか。

| ア | 2.5/128 |

| イ | 2.5/255 |

| ウ | 2.5/256 |

| エ | 2.5/512 |

問 21

変形を感知するセンサを用いると、高架道路などの状態を監視してメンテナンスすることが可能である。この目的で使用されているセンサはどれか。

| ア | サーミスタ |

| イ | ジャイロ |

| ウ | ひずみゲージ |

| エ | ホール素子 |

問 22

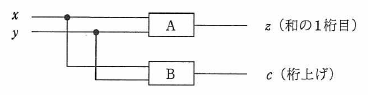

図に示す、1桁の2進数xとyを加算して、z(和の1桁目)及びc(桁上げ)を出力する半加算器において、AとBの素子の組合せとして、適切なものはどれか。

問 23

顧客に、A〜Zの英大文字26種類を用いた顧客コードを割り当てたい。現在の顧客総数は8,000人であって、新規顧客が毎年2割ずつ増えていくものとする。3年後まで顧客全員にコードを割り当てられるようにするためには、顧客コードは少なくとも何桁必要か。

| ア | 3 |

| イ | 4 |

| ウ | 5 |

| エ | 6 |

問 24

音声などのアナログデータをディジタル化するために用いられるPCMにおいて、音の信号を一定の周期でアナログ値のまま切り出す処理はどれか。

| ア | 暗号化 |

| イ | 標本化 |

| ウ | 符号化 |

| エ | 量子化 |

問 25

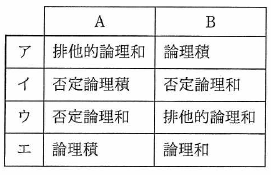

属性 a の値が決まれば属性 b の値が一意に定まることを、a→bで表す。例えば、社員番号が決まれば社員名が一意に定まるということの表現は、社員番号→社員名である。この表記法に基づいて、図のような関係が成立している属性 a〜j を、関係データベース上の三つのテーブルで定義する組合せとして、適切なものはどれか。

| ア |

テーブル1 {a} テーブル2 {b、c、d、e} テーブル3 {f、g、h、i、j} |

| イ |

テーブル1 {a、b、c、d、e} テーブル2 {b、f、g、h} テーブル3 {e、i、j} |

| ウ |

テーブル1 {a、b、f、g、h} テーブル2 {c、d} テーブル3 {e、i、j} |

| エ |

テーブル1 {a、c、d} テーブル2 {b、f、g、h} テーブル3 {e、i、j} |

問 26

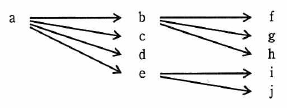

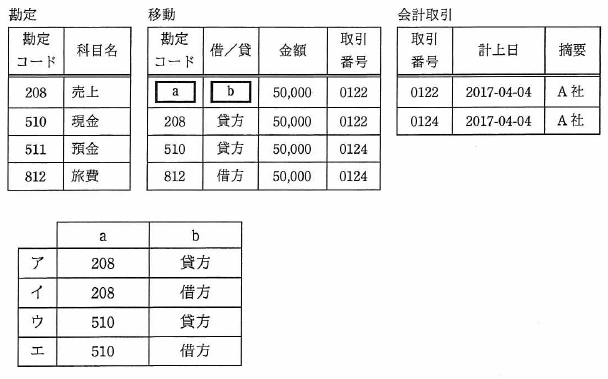

図のデータモデルを三つの表で実装する。このとき、"A社への売上50,000円を、2017年4月4日に現金勘定に計上した"ことを記録する"移動"表のa、bの適切な組合せはどれか。ここで、モデルの表記にはUMLを用いる。

問 27

RDBMSが二つの表を結合する方法のうち、ソートマージ結合法に関する記述はどれか。

| ア | 一方の表の結合する列がインデックスに含まれている場合、もう一方の表の結合する列とインデックスの値で結合する。 |

| イ | 一方の表の結合する列の値でハッシュ表を作成し、もう一方の表の結合する列と結合する。 |

| ウ | 一方の表の結合する列の値を順に読み出し、もう一方の表の結合する列と結合する。 |

| エ | 結合する列の値で並べ替えたそれぞれの表の行を、先頭から順に結合する。 |

問 28

分散データベースシステムにおいて、一連のトランザクション処理を行う複数サイトに更新処理が確定可能かどうかを問い合わせ、すべてのサイトが確定可能である場合、更新処理を確定する方式はどれか。

| ア | 2相コミット |

| イ | 排他制御 |

| ウ | ロールバック |

| エ | ロールフォワード |

問 29

ビッグデータの活用例として、大量のデータから統計学的手法などを用いて新たな知識(傾向やパターン)を見つけ出すプロセスはどれか。

| ア | データウェアハウス |

| イ | データディクショナリ |

| ウ | データマイニング |

| エ | メタデータ |

問 30

本社と工場との間を専用線で接続してデータを伝送するシステムがある。このシステムでは2,000バイト/件の伝票データを2件ずつまとめ、それに400バイトのヘッダ情報を付加して送っている。伝票データは、1時間に平均100,000件発生している。回線速度を1Mビット/秒としたとき、回線利用率はおよそ何%か。

| ア | 6.1 |

| イ | 44 |

| ウ | 49 |

| エ | 53 |

問 31

OSI基本参照モデルのトランスポート層以上が異なるLANシステム相互間でプロトコル変換を行う機器はどれか。

| ア | ゲートウェイ |

| イ | ブリッジ |

| ウ | リピータ |

| エ | ルータ |

問 32

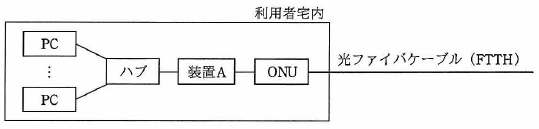

LANに接続されている複数のPCを、FTTHを使ってインターネットに接続するシステムがあり、装置AのWAN側インタフェースには1個のグローバルIPアドレスが割り当てられている。この1個のグローバルIPアドレスを使って複数のPCがインターネットを利用するのに必要となる装置Aの機能はどれか。

| ア | DHCP |

| イ | NAPT(IPマスカレード) |

| ウ | PPPoE |

| エ | パケットフィルタリング |

問 33

ルータがパケットの経路決定に用いる情報として、最も適切なものはどれか。

| ア | 宛先IPアドレス |

| イ | 宛先MACアドレス |

| ウ | 発信元IPアドレス |

| エ | 発信元MACアドレス |

問 34

IPv4アドレス 128.0.0.0 を含むアドレスクラスはどれか。

| ア | クラスA |

| イ | クラスB |

| ウ | クラスC |

| エ | クラスD |

問 35

OpenFlowを使ったSDN(Software-Defined Networking)の説明として、適切なものはどれか。

| ア | RFIDを用いるIoT(Internet of Things)技術の一つであり、物流ネットワークを最適化するためのソフトウェアアーキテクチャ |

| イ | 音楽や動画、オンラインゲームなどの様々なソフトウェアコンテンツをインターネット経由で効率的に配信するために開発された、ネットワーク上のサーバの最適配置手法 |

| ウ | データ転送と経路制御の機能を論理的に分離し、データ転送に特化したネットワーク機器とソフトウェアによる経路制御の組合せで実現するネットワーク技術 |

| エ | データフロー図やアクティビティ図などを活用して、業務プロセスの問題点を発見し改善を行うための、業務分析と可視化ソフトウェアの技術 |

問 36

攻撃者が用意したサーバXのIPアドレスが、A社WebサーバのFQDNに対応するIPアドレスとして、B社DNSキャッシュサーバに記憶された。この攻撃によって、意図せずサーバXに誘導されてしまう利用者はどれか。ここで、A社、B社の各従業員は自社のDNSキャッシュサーバを利用して名前解決を行う。

| ア | A社WebサーバにアクセスしようとするA社従業員 |

| イ | A社WebサーバにアクセスしようとするB社従業員 |

| ウ | B社WebサーバにアクセスしようとするA社従業員 |

| エ | B社WebサーバにアクセスしようとするB社従業員 |

問 37

ディレクトリトラバーサル攻撃に該当するものはどれか。

| ア | 攻撃者が、Webアプリケーションの入力データとしてデータベースへの命令文を構成するデータを入力し、管理者の意図していないSQL文を実行させる。 |

| イ | 攻撃者が、パス名を使ってファイルを指定し、管理者の意図していないファイルを不正に閲覧する。 |

| ウ | 攻撃者が、利用者をWebサイトに誘導した上で、WebアプリケーションによるHTML出力のエスケープ処理の欠陥を悪用し、利用者のWebブラウザで悪意のあるスクリプトを実行させる。 |

| エ | セッションIDによってセッションが管理されるとき、攻撃者がログイン中の利用者のセッションIDを不正に取得し、その利用者になりすましてサーバにアクセスする。 |

問 38

共通鍵暗号の鍵を見つけ出そうとする、ブルートフォース攻撃に該当するものはどれか。

| ア | 一組みの平文と暗号文が与えられたとき、全ての鍵候補を一つずつ試して鍵を見つけ出す。 |

| イ | 平文と暗号文と鍵の関係を表す代数式を手掛かりにして鍵を見つけ出す。 |

| ウ | 平文の一部分の情報と、暗号文の一部分の情報との間の統計的相関を手掛かりにして鍵を見つけ出す。 |

| エ | 平文を一定量変化させたときの暗号文の変化から鍵を見つけ出す。 |

問 39

経済産業省とIPAが策定した"サイバーセキュリティ経営ガイドライン(Ver1.1)"が、自社のセキュリティ対策に加えて、実施状況を確認すべきとしている対策はどれか。

| ア | 自社が提供する商品及びサービスの個人利用者が行うセキュリティ対策 |

| イ | 自社に出資している株主が行うセキュリティ対策 |

| ウ | 自社のサプライチェーンのビジネスパートナが行うセキュリティ対策 |

| エ | 自社の事業所近隣の地域社会が行うセキュリティ対策 |

問 40

公開鍵暗号方式の暗号アルゴリズムはどれか。

| ア | AES |

| イ | KCipher-2 |

| ウ | RSA |

| エ | SHA-256 |

問 41

情報セキュリティにおけるタイムスタンプサービスの説明はどれか。

| ア | 公式の記録において使われる全世界共通の日時情報を、暗号化通信を用いて安全に表示するWebサービス |

| イ | 指紋、声紋、静脈パターン、網膜、虹彩などの生体情報を、認証システムに登録した日時を用いて認証するサービス |

| ウ | 電子データが、ある日時に確かに存在していたこと、及びその日時以降に改ざんされていないことを証明するサービス |

| エ | ネットワーク上のPCやサーバの時計を合わせるための日時情報を途中で改ざんされないように通知するサービス |

問 42

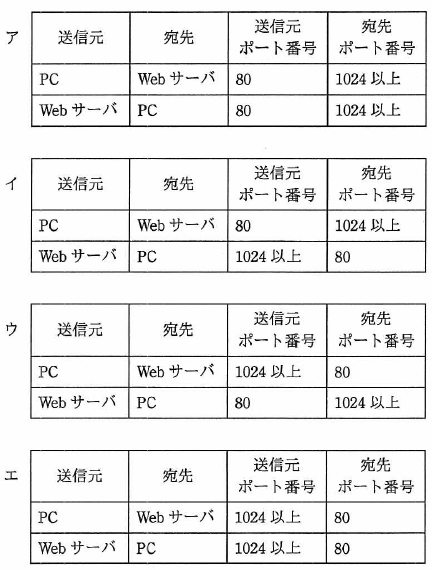

社内ネットワークとインターネットの接続点にパケットフィルタリング型ファイアウォールを設置して、社内ネットワーク上のPCからインターネット上のWebサーバ(ポート番号80) にアクセスできるようにするとき、フィルタリングで許可するルールの適切な組合せはどれか。

問 43

1台のファイアウォールによって、外部セグメント、DMZ、内部セグメントの三つのセグメントに分割されたネットワークがある。このネットワークにおいて、Webサーバと、重要なデータをもつデータベースサーバから成るシステムを使って、利用者向けのサービスをインターネットに公開する場合、インターネットからの不正アクセスから重要なデータを保護するためのサーバの設置方法のうち、最も適切なものはどれか。ここで、ファイアウォールでは、外部セグメントとDMZとの間及びDMZと内部セグメントとの間の通信は特定のプロトコルだけを許可し、外部セグメントと内部セグメントとの間の直接の通信は許可しないものとする。

| ア | WebサーバとデータベースサーバをDMZに設置する。 |

| イ | Webサーバとデータベースサーバを内部セグメントに設置する。 |

| ウ | WebサーバをDMZに、データベースサーバを内部セグメントに設置する。 |

| エ | Webサーバを外部セグメントに、データベースサーバをDMZに設置する。 |

問 44

電子メールの送信時に、送信者を送信側のメールサーバで認証するためのものはどれか。

| ア | APOP |

| イ | POP3S |

| ウ | S/MIME |

| エ | SMTP-AUTH |

問 45

Webサーバの検査におけるポートスキャナの利用目的はどれか。

| ア | Webサーバで稼働しているサービスを列挙して、不要なサービスが稼働していないことを確認する。 |

| イ | Webサーバの利用者IDの管理状況を運用者に確認して、情報セキュリティポリシからの逸脱がないことを調べる。 |

| ウ | Webサーバへのアクセス履歴を解析して、不正利用を検出する。 |

| エ | 正規の利用者IDでログインし、Webサーバのコンテンツを直接確認して、コンテンツの脆(ぜい)弱性を検出する。 |

問 46

システムの外部設計を完了させるとき、顧客から承認を受けるものはどれか。

| ア | 画面レイアウト |

| イ | システム開発計画 |

| ウ | 物理データベース仕様 |

| エ | プログラム流れ図 |

問 47

ソフトウェアのレビュー方法の説明のうち、インスペクションはどれか。

| ア | 作成者を含めた複数人の関係者が参加して会議形式で行う。レビュー対象となる成果物を作成者が説明し、参加者が質問やコメントをする。 |

| イ | 参加者が順番に司会者とレビュアになる。司会者の進行によって、レビュア全員が順番にコメントをし、全員が発言したら、司会者を交代して次のテーマに移る。 |

| ウ | モデレータが全体のコーディネートを行い、参加者が明確な役割をもってチェックリストなどに基づいたコメントをし、正式な記録を残す。 |

| エ | レビュー対象となる成果物を複数のレビュアに配布又は回覧して、レビュアがコメントをする。 |

問 48

オブジェクト指向の基本概念の組合せとして、適切なものはどれか。

| ア | 仮想化、構造化、投影、クラス |

| イ | 具体化、構造化、連続、クラス |

| ウ | 正規化、カプセル化、分割、クラス |

| エ | 抽象化、カプセル化、継承、クラス |

問 49

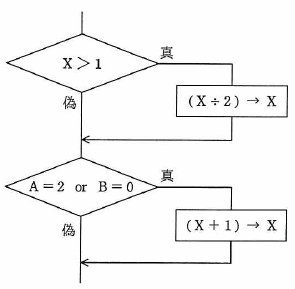

流れ図において、判定条件網羅(分岐網羅)を満たす最少のテストケース数は幾つか。

| ア | 1 |

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問 50

ソフトウェア開発の活動のうち、アジャイル開発においても重視されているリファクタリングはどれか。

| ア | ソフトウェアの品質を高めるために、2人のプログラマが協力して、一つのプログラムをコーディングする。 |

| イ | ソフトウェアの保守性を高めるために、外部仕様を変更することなく、プログラムの内部構造を変更する。 |

| ウ | 動作するソフトウェアを迅速に開発するために、テストケースを先に設定してから、プログラムをコーディングする。 |

| エ | 利用者からのフィードバックを得るために、提供予定のソフトウェアの試作品を早期に作成する。 |

問 51

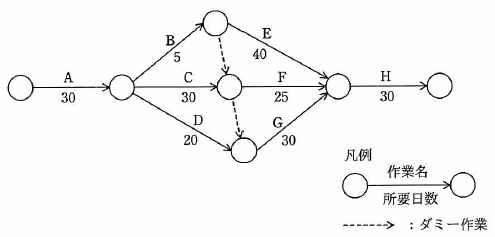

図のアローダイアグラムで表されるプロジェクトは、完了までに最短で何日を要するか。

| ア | 105 |

| イ | 115 |

| ウ | 120 |

| エ | 125 |

問 52

システム開発の見積方法の一つであるファンクションポイント法の説明として、適切なものはどれか。

| ア | 開発規模が分かっていることを前提として、工数と工期を見積もる方法である。ビジネス分野に限らず、全分野に適用可能である。 |

| イ | 過去に経験した類似のシステムについてのデータを基にして、システムの相違点を調べ、同じ部分については過去のデータを使い、異なった部分は経験から規模と工数を見積もる方法である。 |

| ウ | システムの機能を入出力データ数やファイル数などによって定量的に計測し、複雑さとアプリケーションの特性による調整を行って、システム規模を見積もる方法である。 |

| エ | 単位作業量の基準値を決めておき、作業項目を単位作業項目まで分解し、その積算で全体の作業量を見積もる方法である。 |

問 53

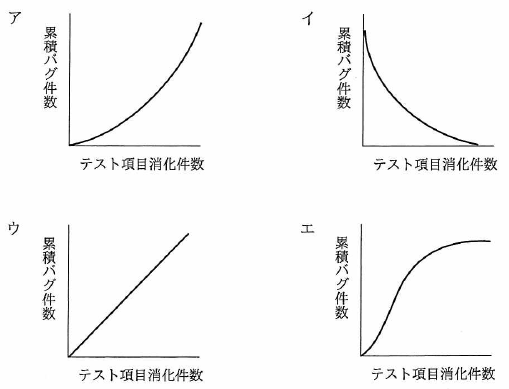

テスト工程での品質状況を判断するためには、テスト項目消化件数と累積バグ件数との関係を分析し、評価する必要がある。品質が安定しつつあることを表しているグラフはどれか。

問 54

システム開発の進捗管理などに用いられるトレンドチャートの説明はどれか。

| ア | 作業に関与する人と責任をマトリックス状に示したもの |

| イ | 作業日程の計画と実績を対比できるように帯状に示したもの |

| ウ | 作業の進捗状況と、予算の消費状況を関連付けて折れ線で示したもの |

| エ | 作業の順序や相互関係をネットワーク状に示したもの |

問 55

サービスマネジメントシステムにおけるサービスの可用性はどれか。

| ア | あらかじめ合意された時点又は期間にわたって、要求された機能を実行するサービス又はサービスコンポーネントの能力 |

| イ | 計画した活動が実行され、計画した結果が達成された程度 |

| ウ | 合意したレベルでサービスを継続的に提供するために、サービスに深刻な影響を及ぼす可能性のあるリスク及び事象を管理する能力 |

| エ | サービスの要求事項を満たし、サービスの設計、移行、提供及び改善のために、サービス提供者の活動及び資源を、指揮し、管理する、一連の能力及びプロセス |

問 56

システムの開発部門と運用部門が別々に組織化されているとき、開発から運用への移行を円滑かつ効果的に進めるための方法のうち、適切なものはどれか。

| ア | 運用テストの完了後に、開発部門がシステム仕様と運用方法を運用部門に説明する。 |

| イ | 運用テストは、開発部門の支援を受けずに、運用部門だけで実施する。 |

| ウ | 運用部門からもシステムの運用に関わる要件の抽出に積極的に参加する。 |

| エ | 開発部門は運用テストを実施して、運用マニュアルを作成し、運用部門に引き渡す。 |

問 57

ITサービスマネジメントの活動のうち、インシデント管理及びサービス要求管理として行うものはどれか。

| ア | サービスデスクに対する顧客満足度が合意したサービス目標を満たしているかどうかを評価し、改善の機会を特定するためにレビューする。 |

| イ | ディスクの空き容量がしきい値に近づいたので、対策を検討する。 |

| ウ | プログラム変更を行った場合の影響度を調査する。 |

| エ | 利用者からの障害報告を受けて、既知の誤りに該当するかどうかを照合する。 |

問 58

システム監査人が、監査報告書の原案について被監査部門と意見交換を行う目的として、最も適切なものはどれか。

| ア | 監査依頼者に監査報告書を提出する前に、被監査部門に監査報告を行うため |

| イ | 監査報告書に記載する改善勧告について、被監査部門の責任者の承認を受けるため |

| ウ | 監査報告書に記載する指摘事項及び改善勧告について、事実誤認がないことを確認するため |

| エ | 監査報告書の記載内容に関して調査が不足している事項を被監査部門に口頭で確認することによって、不足事項の追加調査に代えるため |

問 59

システムに関わるドキュメントが漏えい、改ざん、不正使用されるリスクに対するコントロールを監査する際のチェックポイントはどれか。

| ア | システムの変更に伴い、ドキュメントを遅滞なく更新していること |

| イ | ドキュメントの機密性を確保するための対策を講じていること |

| ウ | ドキュメントの標準化を行っていること |

| エ | プロトタイプ型開発においても、必要なドキュメントを作成していること |

問 60

システム監査の実施体制に関する記述のうち、適切なものはどれか。

| ア | 監査依頼者が監査報告に基づく改善指示を行えるように、システム監査人は監査結果を監査依頼者に報告する。 |

| イ | 業務監査の一部として情報システムの監査を行う場合には、利用部門のメンバによる監査チームを編成して行う。 |

| ウ | システム監査人が他の専門家の支援を受ける場合には、支援の範囲・方法、及び監査結果の判断などは、ほかの専門家の責任において行う。 |

| エ | 情報システム部門における開発状況の監査を行う場合には、開発内容を熟知した情報システム部門のメンバによる監査チームを編成して行う。 |

問 61

リスクや投資価値の類似性で分けたカテゴリごとの情報化投資について、最適な資源配分を行う手法はどれか。

| ア | 3C分析 |

| イ | ITポートフォリオ |

| ウ | エンタープライズアーキテクチャ |

| エ | ベンチマーキング |

問 62

ITサービスをアウトソーシングする際の、システム保守品質・運用品質の低下リスクへの対応策はどれか。

| ア | アウトソーシング後の自社の人材強化計画の提案を、委託先の選定段階で求め、契約書などにも明文化しておく。 |

| イ | サービス費用の妥当性を検証できるように、サービス別の詳細な料金体系を契約書などで明文化しておく。 |

| ウ | サービス品質を示す指標を用い、目標とする品質のレベルを委託先と取り決めた上で、サービス品質の改善活動を進めていく。 |

| エ | システム保守・運用実務などのサービス費用について、査定能力をもつ人材を自社側に確保しておく。 |

問 63

ホスティングサービスの特徴はどれか。

| ア | 運用管理面では、サーバの稼働監視、インシデント対応などを全て利用者が担う。 |

| イ | サービス事業者が用意したサーバの利用権を利用者に貸し出す。 |

| ウ | サービス事業者の高性能なサーバを利用者が専有するような使い方には対応しない。 |

| エ | サービス事業者の施設に利用者が独自のサーバを持ち込み、サーバの選定や組合せは自由に行う。 |

問 64

BYOD(Bring Your Own Device)の説明はどれか。

| ア | 会社から貸与された情報機器を常に携行して業務にあたること |

| イ | 会社所有のノートPCなどの情報機器を社外で私的に利用すること |

| ウ | 個人所有の情報機器を私的に使用するために利用環境を設定すること |

| エ | 従業員が個人で所有する情報機器を業務のために使用すること |

問 65

非機能要件の定義で行う作業はどれか。

| ア | 業務を構成する機能間の情報(データ)の流れを明確にする。 |

| イ | システム開発で用いるプログラム言語に合わせた開発基準、標準の技術要件を作成する。 |

| ウ | システム機能として実現する範囲を定義する。 |

| エ | 他システムとの情報授受などのインタフェースを明確にする。 |

問 66

企画、要件定義、システム開発、ソフトウェア実装、ハードウェア実装、保守から成る一連のシステム開発プロセスにおいて、要件定義プロセスで実施すべきものはどれか。

| ア | 事業の目的、目標を達成するために必要なシステム化の方針、及びシステムを実現するための実施計画を立案する。 |

| イ | システムに関わり合いをもつ利害関係者の種類を識別し、利害関係者のニーズ、要望及び課せられる制約条件を識別する。 |

| ウ | 目的とするシステムを得るために、システムの機能及び能力を定義し、システム方式設計によってハードウェア、ソフトウェアなどによる実現方式を確立する。 |

| エ | 利害関係者の要件を満足するソフトウェア製品又はソフトウェアサービスを得るための、方式設計と適格性の確認を実施する。 |

問 67

コアコンピタンスの説明はどれか。

| ア | 企業の活動分野において、競合他社にはまねのできない卓越した能力 |

| イ | 経営を行う上で法令や各種規制、社会的規範などを遵守する企業活動 |

| ウ | 市場・技術・商品(サービス)の観点から設定した、事業の展開領域 |

| エ | 組織活動の目的を達成するために行う、業務とシステムの全体最適化手法 |

問 68

競争上のポジションで、ニッチャの基本戦略はどれか。

| ア | シェア迫撃などのリーダ攻撃に必要な差別化戦略 |

| イ | 市場チャンスに素早く対応する模倣戦略 |

| ウ | 製品、市場の専門特化を図る特定化戦略 |

| エ | 全市場をカバーし、最大シェアを確保する全方位戦略 |

問 69

アンゾフが提唱した成長マトリクスにおいて、既存市場に対して既存製品で事業拡大する場合の戦略はどれか。

| ア | 市場開発 |

| イ | 市場浸透 |

| ウ | 製品開発 |

| エ | 多角化 |

問 70

バランススコアカードの学習と成長の視点における戦略目標と業績評価指標の例はどれか。

| ア | 持続的成長が目標であるので、受注残を指標とする。 |

| イ | 主要顧客との継続的な関係構築が目標であるので、クレーム件数を指標とする。 |

| ウ | 製品開発力の向上が目標であるので、製品開発領域の研修受講時間を指標とする。 |

| エ | 製品の納期遵守が目標であるので、製造期間短縮日数を指標とする。 |

問 71

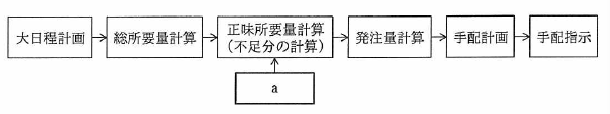

図は、生産管理システムの手法であるMRP(資材所要量計画)の作業手順である。図中のaに入る、正味所要量計算に必要な情報はどれか。

| ア | 基準日程(完成時期、リードタイム日数) |

| イ | 在庫状況(在庫量、注文残、仕掛量) |

| ウ | 発注方針(ロット編成方法、発注方式、安全在庫) |

| エ | 部品構成表(最終製品における各部品の構成と所要量) |

問 72

"かんばん方式"を説明したものはどれか。

| ア | 各作業の効率を向上させるために、仕様が統一された部品、半製品を調達する。 |

| イ | 効率よく部品調達を行うために、関連会社から部品を調達する。 |

| ウ | 中間在庫を極力減らすために、生産ラインにおいて、後工程が自工程の生産に合わせて、必要な部品を前工程から調達する。 |

| エ | より品質が高い部品を調達するために、部品の納入指定業者を複数定め、競争入札で部品を調達する。 |

問 73

CGM(Consumer Generated Media)の説明はどれか。

| ア | オークション形式による物品の売買機能を提供することによって、消費者同士の個人売買の仲介役を果たすもの |

| イ | 個人が制作したディジタルコンテンツの閲覧者・視聴者への配信や利用者同士の共有を可能とするもの |

| ウ | 個人商店主のオンラインショップを集め、共通ポイントの発行やクレジットカード決済を代行するもの |

| エ | 自社の顧客のうち、希望者をメーリングリストに登録し、電子メールを通じて定期的に情報を配信するもの |

問 74

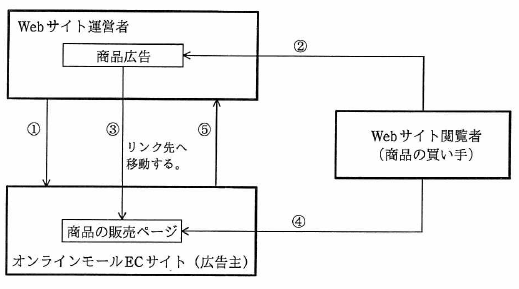

インターネット広告などで見られるアフィリエイトプログラムのモデル例の⑤に当てはまるものはどれか。ここで、①〜⑤はこのモデルでの業務順序を示し、①、②、④、⑤はア〜エのいずれかに対応する。

| ア | Webサイト上の掲載広告をクリックする。 |

| イ | アフィリエイトプログラムに同意し参加する。 |

| ウ | 希望する商品を購入する。 |

| エ | 商品の売上に応じた成功報酬を支払う。 |

問 75

会議におけるファシリテータの役割として、適切なものはどれか。

| ア | 技術面や法律面など、自らが専門とする特定の領域の議論に対してだけ、助言を行う。 |

| イ | 議長となり、経営層の意向に合致した結論を導き出すように議論をコントロールする。 |

| ウ | 中立公平な立場から、会議の参加者に発言を促したり、議論の流れを整理したりする。 |

| エ | 日程調整・資料準備・議事録作成など、会議運営の事務的作業に特化した支援を行う。 |

問 76

親和図法を説明したものはどれか。

| ア | 事態の進展とともに様々な事象が想定される問題について対応策を検討し、望ましい結果に至るプロセスを定める方法である。 |

| イ | 収集した情報を相互の関連によってグループ化し、解決すべき問題点を明確にする方法である。 |

| ウ | 複雑な要因の絡み合う事象について、その事象間の因果関係を明らかにする方法である。 |

| エ | 目的・目標を達成するための手段・方策を順次展開し、最適な手段・方策を追求していく方法である。 |

問 77

キャッシュフロー計算書において、営業活動によるキャッシュフローに該当するものはどれか。

| ア | 株式の発行による収入 |

| イ | 商品の仕入れによる支出 |

| ウ | 短期借入金の返済による支出 |

| エ | 有形固定資産の売却による収入 |

問 78

当期の建物の減価償却費を計算すると、何千円になるか。ここで、建物の取得価額は10,000千円、前期までの減価償却累計額は3,000千円であり、償却方法は定額法、会計期間は1年間、耐用年数は20年とし、残存価額は0円とする。

| ア | 150 |

| イ | 350 |

| ウ | 500 |

| エ | 650 |

問 79

著作権法によるソフトウェアの保護範囲に関する記述のうち、適切なものはどれか。

| ア | アプリケーションプログラムは著作権法によって保護されるが、OSなどの基本プログラムは権利の対価がハードウェアの料金に含まれるので、保護されない。 |

| イ | アルゴリズムやプログラム言語は、著作権法によって保護される。 |

| ウ | アルゴリズムを記述した文書は著作権法で保護されるが、そのアルゴリズムを用いて作成されたプログラムは保護されない。 |

| エ | ソースプログラムとオブジェクトプログラムの両方とも著作権法によって保護される。 |

問 80

不正競争防止法において、営業秘密となる要件は、"秘密として管理されていること"、"事業活動に有用な技術上又は経営上の情報であること"ともう一つはどれか。

| ア | 営業譲渡が可能なこと |

| イ | 期間が10年を超えないこと |

| ウ | 公然と知られていないこと |

| エ | 特許出願をしていること |

問題目次

| 問1 | 集合A、B、Cを使った等式のうち、集合A、B、Cの内容によら... |

| 問2 | 0以外の数値を浮動小数点表示で表現する場合、仮数部の最上位桁... |

| 問3 | XとYの否定論理積 X NAND Yは、NOT(X AND ... |

| 問4 | データ構造の一つであるリストは、配列を用いて実現する場合と、... |

| 問5 | 流れ図は、シフト演算と加算の繰り返しによって、2進整数の乗算... |

| 問6 | 関数 f(x、y)が次のように定義されているとき、f(775... |

| 問7 | 顧客番号をキーとして顧客データを検索する場合、2分探索を使用... |

| 問8 | 動作クロック周波数が700MHzのCPUで、命令の実行に必要... |

| 問9 | キャッシュの書込み方式には、ライトスルー方式とライトバック方... |

| 問10 | USB3.0の説明として、適切なものはどれか。 |

| 問11 | 4Tバイトのデータを格納できるようにRAID1の外部記憶装置... |

| 問12 | システムの性能を向上させるために、スケールアウトが適している... |

| 問13 | ベンチマークテストの説明として、適切なものはどれか。 |

| 問14 | 稼働率Rの装置を図のように接続したシステムがある。このシステ... |

| 問15 | ページング方式の説明として、適切なものはどれか。 |

| 問16 | 四つのジョブA〜Dを次の条件で実行し印刷する。全ての印刷が完... |

| 問17 | 図の送信タスクから受信タスクにT秒間連続してデータを送信する... |

| 問18 | A、Bという名の複数ディレクトリが、図に示す構造で管理されて... |

| 問19 | 仮想記憶方式のコンピュータにおいて、実記憶に割り当てられるペ... |

| 問20 | 分解能が8ビットのD/A変換器に、ディジタル値0を入力したと... |

| 問21 | 変形を感知するセンサを用いると、高架道路などの状態を監視して... |

| 問22 | 図に示す、1桁の2進数xとyを加算して、z(和の1桁目)及び... |

| 問23 | 顧客に、A〜Zの英大文字26種類を用いた顧客コードを割り当て... |

| 問24 | 音声などのアナログデータをディジタル化するために用いられるP... |

| 問25 | 属性 a の値が決まれば属性 b の値が一意に定まることを、... |

| 問26 | 図のデータモデルを三つの表で実装する。このとき、”A社への売... |

| 問27 | RDBMSが二つの表を結合する方法のうち、ソートマージ結合法... |

| 問28 | 分散データベースシステムにおいて、一連のトランザクション処理... |

| 問29 | ビッグデータの活用例として、大量のデータから統計学的手法など... |

| 問30 | 本社と工場との間を専用線で接続してデータを伝送するシステムが... |

| 問31 | OSI基本参照モデルのトランスポート層以上が異なるLANシス... |

| 問32 | LANに接続されている複数のPCを、FTTHを使ってインター... |

| 問33 | ルータがパケットの経路決定に用いる情報として、最も適切なもの... |

| 問34 | IPv4アドレス 128.0.0.0 を含むアドレスクラスは... |

| 問35 | OpenFlowを使ったSDN(Software-Defin... |

| 問36 | 攻撃者が用意したサーバXのIPアドレスが、A社Webサーバの... |

| 問37 | ディレクトリトラバーサル攻撃に該当するものはどれか。 |

| 問38 | 共通鍵暗号の鍵を見つけ出そうとする、ブルートフォース攻撃に該... |

| 問39 | 経済産業省とIPAが策定した”サイバーセキュリティ経営ガイド... |

| 問40 | 公開鍵暗号方式の暗号アルゴリズムはどれか。 |

| 問41 | 情報セキュリティにおけるタイムスタンプサービスの説明はどれか... |

| 問42 | 社内ネットワークとインターネットの接続点にパケットフィルタリ... |

| 問43 | 1台のファイアウォールによって、外部セグメント、DMZ、内部... |

| 問44 | 電子メールの送信時に、送信者を送信側のメールサーバで認証する... |

| 問45 | Webサーバの検査におけるポートスキャナの利用目的はどれか。 |

| 問46 | システムの外部設計を完了させるとき、顧客から承認を受けるもの... |

| 問47 | ソフトウェアのレビュー方法の説明のうち、インスペクションはど... |

| 問48 | オブジェクト指向の基本概念の組合せとして、適切なものはどれか... |

| 問49 | 流れ図において、判定条件網羅(分岐網羅)を満たす最少のテスト... |

| 問50 | ソフトウェア開発の活動のうち、アジャイル開発においても重視さ... |

| 問51 | 図のアローダイアグラムで表されるプロジェクトは、完了までに最... |

| 問52 | システム開発の見積方法の一つであるファンクションポイント法の... |

| 問53 | テスト工程での品質状況を判断するためには、テスト項目消化件数... |

| 問54 | システム開発の進捗管理などに用いられるトレンドチャートの説明... |

| 問55 | サービスマネジメントシステムにおけるサービスの可用性はどれか... |

| 問56 | システムの開発部門と運用部門が別々に組織化されているとき、開... |

| 問57 | ITサービスマネジメントの活動のうち、インシデント管理及びサ... |

| 問58 | システム監査人が、監査報告書の原案について被監査部門と意見交... |

| 問59 | システムに関わるドキュメントが漏えい、改ざん、不正使用される... |

| 問60 | システム監査の実施体制に関する記述のうち、適切なものはどれか... |

| 問61 | リスクや投資価値の類似性で分けたカテゴリごとの情報化投資につ... |

| 問62 | ITサービスをアウトソーシングする際の、システム保守品質・運... |

| 問63 | ホスティングサービスの特徴はどれか。 |

| 問64 | BYOD(Bring Your Own Device)の説明... |

| 問65 | 非機能要件の定義で行う作業はどれか。 |

| 問66 | 企画、要件定義、システム開発、ソフトウェア実装、ハードウェア... |

| 問67 | コアコンピタンスの説明はどれか。 |

| 問68 | 競争上のポジションで、ニッチャの基本戦略はどれか。 |

| 問69 | アンゾフが提唱した成長マトリクスにおいて、既存市場に対して既... |

| 問70 | バランススコアカードの学習と成長の視点における戦略目標と業績... |

| 問71 | 図は、生産管理システムの手法であるMRP(資材所要量計画)の... |

| 問72 | ”かんばん方式”を説明したものはどれか。 |

| 問73 | CGM(Consumer Generated Media)の... |

| 問74 | インターネット広告などで見られるアフィリエイトプログラムのモ... |

| 問75 | 会議におけるファシリテータの役割として、適切なものはどれか。 |

| 問76 | 親和図法を説明したものはどれか。 |

| 問77 | キャッシュフロー計算書において、営業活動によるキャッシュフロ... |

| 問78 | 当期の建物の減価償却費を計算すると、何千円になるか。ここで、... |

| 問79 | 著作権法によるソフトウェアの保護範囲に関する記述のうち、適切... |

| 問80 | 不正競争防止法において、営業秘密となる要件は、”秘密として管... |