基本情報技術者午前

2018(平成30年)/春期分

問 1

ある整数値を、負数を2の補数で表現する2進表記法で表すと最下位2ビットは"11"であった。10進表記法の下で、その整数値を4で割ったときの余りに関する記述として、適切なものはどれか。ここで、除算の商は、絶対値の小数点以下を切り捨てるものとする。

| ア | その整数値が正ならば3 |

| イ | その整数値が負ならば−3 |

| ウ | その整数値が負ならば3 |

| エ | その整数値の正負にかかわらず0 |

問 2

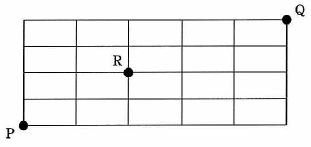

図の線上を、点Pから点Rを通って、点Qに至る最短経路は何通りあるか。

| ア | 16 |

| イ | 24 |

| ウ | 32 |

| エ | 60 |

問 3

AIにおけるディープラーニングの特徴はどれか。

| ア | "AならばBである"というルールを人間があらかじめ設定して、新しい知識を論理式で表現したルールに基づく推論の結果として、解を求めるものである。 |

| イ | 厳密な解でなくてもなるべく正解に近い解を得るようにする方法であり、特定分野に特化せずに、広範囲で汎用的な問題解決ができるようにするものである。 |

| ウ | 人間の脳神経回路を模倣して、認識などの知能を実現する方法であり、ニューラルネットワークを用いて、人間と同じような認識ができるようにするものである。 |

| エ | 判断ルールを作成できる医療診断などの分野に限定されるが、症状から特定の病気に絞り込むといった、確率的に高い判断ができる。 |

問 4

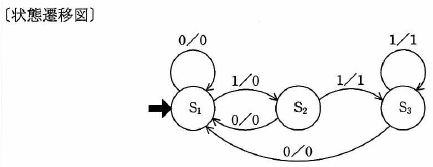

入力記号、出力記号の集合が{0、1}であり、状態遷移図で示されるオートマトンがある。0011001110 を入力記号とした場合の出力記号はどれか。ここで、S1は初期状態を表し、グラフの辺のラベルは、入力/出力を表している。

| ア | 0001000110 |

| イ | 0001001110 |

| ウ | 0010001000 |

| エ | 0011111110 |

問 5

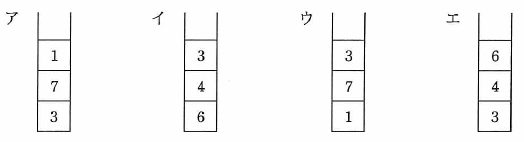

次の二つのスタック操作を定義する。

PUSH n:スタックにデータ(整数値n)をプッシュする。

POP:スタックからデータをポップする。

空のスタックに対して、次の順序でスタック操作を行った結果はどれか。

PUSH 1 → PUSH 5 → POP → PUSH 7 → PUSH 6 → PUSH 4 → POP → POP → PUSH 3

問 6

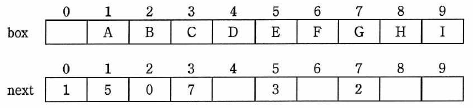

リストを二つの1次元配列で実現する。配列要素 box[i] と next[i] の対がリストの一つの要素に対応し、box[i] に要素の値が入リ、next[i] に次の要素の番号が入る。配列が図の状態の場合、リストの3番目と4番目との間に値が H である要素を挿入したときの next[8] の値はどれか。ここで、next[0] がリストの先頭(1番目)の要素を指し、next[i] の値が0である要素はリストの最後を示し、next[i] の値が空白である要素はリストに連結されていない。

| ア | 3 |

| イ | 5 |

| ウ | 7 |

| エ | 8 |

問 7

表探索におけるハッシュ法の特徴はどれか。

| ア | 2分木を用いる方法の一種である。 |

| イ | 格納場所の衝突が発生しない方法である。 |

| ウ | キーの関数値によって格納場所を決める。 |

| エ | 探索に要する時間は表全体の大きさにほぼ比例する。 |

問 8

XML文書のDTDに記述するものはどれか。

| ア | 使用する文字コード |

| イ | データ |

| ウ | バージョン情報 |

| エ | 文書型の定義 |

問 9

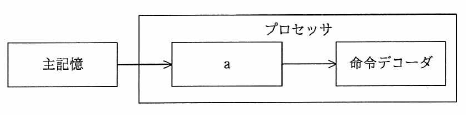

図はプロセッサによってフェッチされた命令の格納順序を表している。a に当てはまるものはどれか。

| ア | アキュムレータ |

| イ | データキャッシュ |

| ウ | プログラムレジスタ(プログラムカウンタ) |

| エ | 命令レジスタ |

問 10

内部割込みに分類されるものはどれか。

| ア | 商用電源の瞬時停電などの電源異常による割込み |

| イ | ゼロで除算を実行したことによる割込み |

| ウ | 入出力が完了したことによる割込み |

| エ | メモリパリティエラーが発生したことによる割込み |

問 11

キャッシュメモリに関する記述のうち、適切なものはどれか。

| ア | キャッシュメモリにヒットしない場合に割込みが生じ、プログラムによって主記憶からキャッシュメモリにデータが転送される。 |

| イ | キャッシュメモリは、実記憶と仮想記憶とのメモリ容量の差を埋めるために採用される。 |

| ウ | データ書込み命令を実行したときに、キャッシュメモリと主記憶の両方を書き換える方式と、キャッシュメモリだけを書き換えておき、主記憶の書換えはキャッシュメモリから当該データが追い出されるときに行う方式とがある。 |

| エ | 半導体メモリのアクセス速度の向上が著しいので、キャッシュメモリの必要性は減っている。 |

問 12

SDメモリカードの上位規格の一つであるSDXCの特徴として、適切なものはどれか。

| ア | GPS、カメラ、無線LANアダプタなどの周辺機能をハードウェアとしてカードに搭載している。 |

| イ | SDメモリカードの4分の1以下の小型サイズで、最大32Gバイトの容量をもつ。 |

| ウ | 著作権保護技術としてAACSを採用し、従来のSDメモリカードよりもセキュリティが強化された。 |

| エ | ファイルシステムにexFATを採用し、最大2Tバイトの容量に対応できる。 |

問 13

フォールトトレラントシステムを実現する上で不可欠なものはどれか。

| ア | システム構成に冗長性をもたせ、部品が故障してもその影響を最小限に抑えることで、システム全体には影響を与えずに処理を続けられるようにする。 |

| イ | システムに障害が発生したときの原因究明や復旧のために、システム稼働中のデータベースの変更情報などの履歴を自動的に記録する。 |

| ウ | 障害が発生した場合、速やかに予備の環境に障害前の状態を復旧できるように、定期的にデータをバックアップする。 |

| エ | 操作ミスが発生しにくい容易な操作にするか、操作ミスが発生しても致命的な誤りとならないように設計する。 |

問 14

コンピュータを2台用意しておき、現用系が故障したときは、現用系と同一のオンライン処理プログラムをあらかじめ起動して待機している待機系のコンピュータに速やかに切り替えて、処理を続行するシステムはどれか。

| ア | コールドスタンバイシステム |

| イ | ホットスタンバイシステム |

| ウ | マルチプロセッサシステム |

| エ | マルチユーザシステム |

問 15

システムのスケールアウトに関する記述として、適切なものはどれか。

| ア | 既存のシステムにサーバを追加導入することによって、システム全体の処理能力を向上させる。 |

| イ | 既存のシステムのサーバの一部又は全部を、クラウドサービスなどに再配置することによって、システム運用コストを下げる。 |

| ウ | 既存のシステムのサーバを、より高性能なものと入れ替えることによって、個々のサーバの処理能力を向上させる。 |

| エ | 一つのサーバをあたかも複数のサーバであるかのように見せることによって、システム運用コストを下げる。 |

問 16

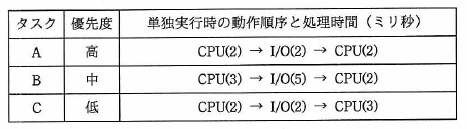

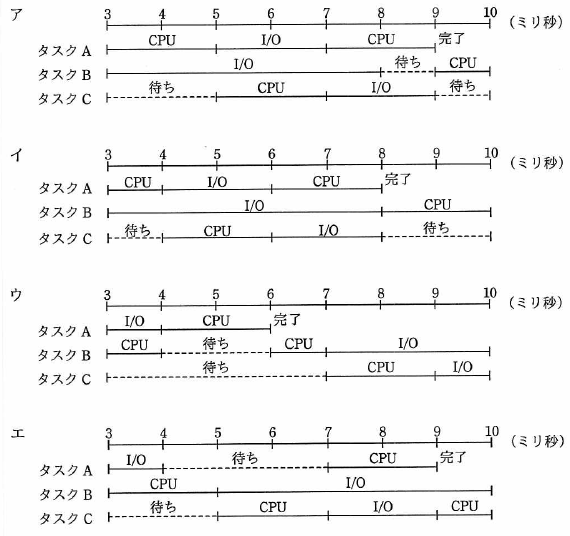

三つのタスクA〜Cの優先度と、各タスクを単独で実行した場合のCPUと入出力装置(I/O)の動作順序と処理時間は、表のとおりである。A〜Cが同時に実行可能状態になって3ミリ秒経過後から7ミリ秒間のスケジューリング状況を表したものはどれか。ここで、I/Oは競合せず、OSのオーバヘッドは考慮しないものとする。また、表の()の数字は処理時間を表すものとし、解答群の中の"待ち"はタスクが実行可能状態にあり、CPUの割当て待ちであることを意味する。

問 17

ファイルシステムの絶対パス名を説明したものはどれか。

| ア | あるディレクトリから対象ファイルに至る幾つかのパス名のうち、最短のパス名 |

| イ | カレントディレクトリから対象ファイルに至るパス名 |

| ウ | ホームディレクトリから対象ファイルに至るパス名 |

| エ | ルートディレクトリから対象ファイルに至るパス名 |

問 18

コンパイラによる最適化の主な目的はどれか。

| ア | プログラムの実行時間を短縮する。 |

| イ | プログラムのデバッグを容易にする。 |

| ウ | プログラムの保守性を改善する。 |

| エ | 目的プログラムを生成する時間を短縮する。 |

問 19

ソフトウェアの統合開発環境として提供されているOSSはどれか。

| ア | Apache Tomcat |

| イ | Eclipse |

| ウ | GCC |

| エ | Linux |

問 20

多数のサーバで構成された大規模な分散ファイルシステム機能を提供し、MapReduceによる大規模データの分散処理を実現するOSSはどれか。

| ア | Apache Hadoop |

| イ | Apache Kafka |

| ウ | Apache Spark |

| エ | Apache Storm |

問 21

アクチュエータの説明として、適切なものはどれか。

| ア | 与えられた目標量と、センサから得られた制御量を比較し、制御量を目標量に一致させるように操作量を出力する。 |

| イ | 位置、角度、速度、加速度、力、温度などを検出し、電気的な情報に変換する。 |

| ウ | エネルギー発生源からのパワーを、制御信号に基づき、回転、並進などの動きに変換する。 |

| エ | マイクロフォン、センサなどが出力する微小な電気信号を増幅する。 |

問 22

フラッシュメモリに関する記述として、適切なものはどれか。

| ア | 高速に書換えができ、CPUのキャッシュメモリに用いられる。 |

| イ | 紫外線で全データ一括消去できる。 |

| ウ | 周期的にデータの再書込みが必要である。 |

| エ | ブロック単位で電気的に内容の消去ができる。 |

問 23

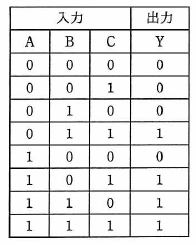

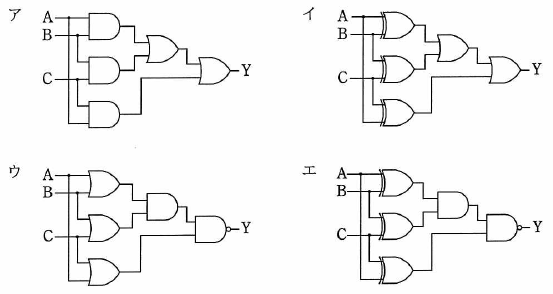

真理値表に示す3入力多数決回路はどれか。

問 24

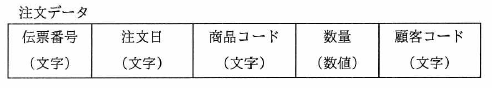

次のような注文データが入力されたとき、注文日が入力日以前の営業日かどうかを検査するために行うチェックはどれか。

| ア | シーケンスチェック |

| イ | 重複チェック |

| ウ | フォーマットチェック |

| エ | 論理チェック |

問 25

H.264/MPEG-4 AVCに関する記述はどれか。

| ア | インターネットで動画や音声データのストリーミング配信を制御するための通信方式 |

| イ | テレビ会議やテレビ電話で双方向のビデオ配信を制御するための通信方式 |

| ウ | テレビの電子番組案内で使用される番組内容のメタデータを記述する方式 |

| エ | ワンセグやインターネットで用いられる動画データの圧縮符号化方式 |

問 26

AR(Augmented Reality)の説明として、最も適切なものはどれか。

| ア | 過去に録画された映像を視聴することによって、その時代のその場所にいたかのような感覚が得られる。 |

| イ | 実際に目の前にある現実の映像の一部にコンピュータを使って仮想の情報を付加することによって、拡張された現実の環境が体感できる。 |

| ウ | 人にとって自然な3次元の仮想空間を構成し、自分の動作に合わせて仮想空間も変化することによって、その場所にいるかのような感覚が得られる。 |

| エ | ヘッドマウントディスプレイなどの機器を利用し人の五感に働きかけることによって、実際には存在しない場所や世界を、あたかも現実のように体感できる。 |

問 27

DBMSが提供する機能のうち、データ機密保護を実現する手段はどれか。

| ア | 一連の処理を論理的単位としてまとめたトランザクションを管理する。 |

| イ | データに対するユーザのアクセス権限を管理する。 |

| ウ | データを更新するときに参照制約をチェックする。 |

| エ | データを更新する前に専有ロックをかける。 |

問 28

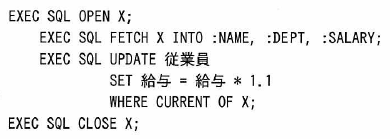

次の埋込みSQLを用いたプログラムの一部において、Xは何を表す名前か。

| ア | カーソル |

| イ | スキーマ |

| ウ | テーブル |

| エ | ビュー |

問 29

データベースの更新前や更新後の値を書き出して、データベースの更新記録として保存するファイルはどれか。

| ア | ダンプファイル |

| イ | チェックポイントファイル |

| ウ | バックアップファイル |

| エ | ログファイル |

問 30

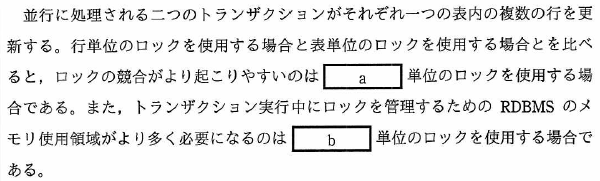

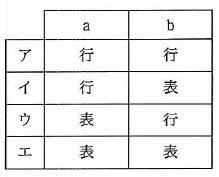

RDBMSのロックの粒度に関する次の記述において、a、bの組合せとして適切なものはどれか。

問 31

10Mバイトのデータを100,000ビット/秒の回線を使って転送するとき、転送時間は何秒か。ここで、回線の伝送効率を50%とし、1Mバイト=106バイトとする。

| ア | 200 |

| イ | 400 |

| ウ | 800 |

| エ | 1,600 |

問 32

次のネットワークアドレスとサブネットマスクをもつネットワークがある。このネットワークをあるPCが利用する場合、そのPCに割り振ってはいけないIPアドレスはどれか。

ネットワークアドレス: 200.170.70.16

サブネットマスク : 255.255.255.240

| ア | 200.170.70.17 |

| イ | 200.170.70.20 |

| ウ | 200.170.70.30 |

| エ | 200.170.70.31 |

問 33

LANに接続されているプリンタのMACアドレスを、同一LAN上のPCから調べるときに使用するコマンドはどれか。ここで、PCはこのプリンタを直前に使用しており、プリンタのIPアドレスは分かっているものとする。

| ア | arp |

| イ | ipconfig |

| ウ | netstat |

| エ | ping |

問 34

電子メールのヘッダフィールドのうち、SMTPでメッセージが転送される過程で削除されるものはどれか。

| ア | Bcc |

| イ | Date |

| ウ | Received |

| エ | X-Mailer |

問 35

Webサーバにおいて、クライアントからの要求に応じてアプリケーションプログラムを実行して、その結果をWebブラウザに返すなどのインタラクティブなページを実現するために、Webサーバと外部プログラムを連携させる仕組みはどれか。

| ア | CGI |

| イ | HTML |

| ウ | MIME |

| エ | URL |

問 36

ドライブバイダウンロード攻撃に該当するものはどれか。

| ア | PC内のマルウェアを遠隔操作して、PCのハードディスクドライブを丸ごと暗号化する。 |

| イ | 外部ネットワークからファイアウォールの設定の誤りを突いて侵入し、内部ネットワークにあるサーバのシステムドライブにルートキットを仕掛ける。 |

| ウ | 公開Webサイトにおいて、スクリプトをWebページ中の入力フィールドに入力し、Webサーバがアクセスするデータベース内のデータを不正にダウンロードする。 |

| エ | 利用者が公開Webサイトを閲覧したときに、その利用者の意図にかかわらず、PCにマルウェアをダウンロードさせて感染させる。 |

問 37

攻撃者がシステムに侵入するときにポートスキャンを行う目的はどれか。

| ア | 後処理の段階において、システムログに攻撃の痕跡が残っていないかどうかを調査する。 |

| イ | 権限取得の段階において、権限を奪取できそうなアカウントがあるかどうかを調査する。 |

| ウ | 事前調査の段階において、攻撃できそうなサービスがあるかどうかを調査する。 |

| エ | 不正実行の段階において、攻撃者にとって有益な利用者情報があるかどうかを調査する。 |

問 38

AさんがBさんの公開鍵で暗号化した電子メールを、BさんとCさんに送信した結果のうち、適切なものはどれか。ここで、Aさん、Bさん、Cさんのそれぞれの公開鍵は3人全員がもち、それぞれの秘密鍵は本人だけがもっているものとする。

| ア | 暗号化された電子メールを、Bさんだけが、Aさんの公開鍵で復号できる。 |

| イ | 暗号化された電子メールを、Bさんだけが、自身の秘密鍵で復号できる。 |

| ウ | 暗号化された電子メールを、Bさんも、Cさんも、Bさんの公開鍵で復号できる。 |

| エ | 暗号化された電子メールを、Bさんも、Cさんも、自身の秘密鍵で復号できる。 |

問 39

JIS Q 27000:2014(情報セキュリティマネジメントシステム−用語)において、"エンティティは、それが主張するとおりのものであるという特性"と定義されているものはどれか。

| ア | 真正性 |

| イ | 信頼性 |

| ウ | 責任追跡性 |

| エ | 否認防止 |

問 40

SPF(Sender Policy Framework)の仕組みはどれか。

| ア | 電子メールを受信するサーバが、電子メールに付与されているディジタル署名を使って、送信元ドメインの詐称がないことを確認する。 |

| イ | 電子メールを受信するサーバが、電子メールの送信元のドメイン情報と、電子メールを送信したサーバのIPアドレスから、ドメインの詐称がないことを確認する。 |

| ウ | 電子メールを送信するサーバが、送信する電子メールの送信者の上司からの承認が得られるまで、一時的に電子メールの送信を保留する。 |

| エ | 電子メールを送信するサーバが、電子メールの宛先のドメインや送信者のメールアドレスを問わず、全ての電子メールをアーカイブする。 |

問 41

SQLインジェクション攻撃を防ぐ方法はどれか。

| ア | 入力中の文字が、データベースへの問合せや操作において、特別な意味をもつ文字として解釈されないようにする。 |

| イ | 入力にHTMLタグが含まれていたら、HTMLタグとして解釈されない他の文字列に置き換える。 |

| ウ | 入力に上位ディレクトリを指定する文字(../)を含むときは受け付けない。 |

| エ | 入力の全体の長さが制限を超えているときは受け付けない。 |

問 42

セキュリティバイデザインの説明はどれか。

| ア | 開発済みのシステムに対して、第三者の情報セキュリティ専門家が、脆弱性診断を行い、システムの品質及びセキュリティを高めることである。 |

| イ | 開発済みのシステムに対して、リスクアセスメントを行い、リスクアセスメント結果に基づいてシステムを改修することである。 |

| ウ | システムの運用において、第三者による監査結果を基にシステムを改修することである。 |

| エ | システムの企画・設計段階からセキュリティを確保する方策のことである。 |

問 43

利用者情報を格納しているデータベースから利用者情報を検索して表示する機能だけをもつアプリケーションがある。このアプリケーションがデータベースにアクセスするときに用いるアカウントに与えるデータベースへのアクセス権限として、情報セキュリティ管理上、適切なものはどれか。ここで、権限の名称と権限の範囲は次のとおりとする。

[権限の名称と権限の範囲]

参照権限: レコードの参照が可能

更新権限: レコードの登録、変更、削除が可能

管理者権限:テーブルの参照、登録、変更、削除が可能

| ア | 管理者権限 |

| イ | 更新権限 |

| ウ | 更新権限と参照権限 |

| エ | 参照権限 |

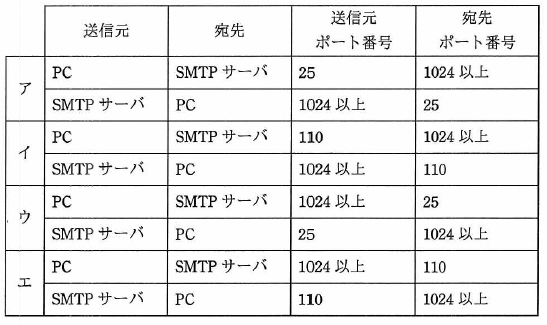

問 44

社内ネットワークとインターネットの接続点に、ステートフルインスペクション機能をもたない、静的なパケットフィルタリング型のファイアウォールを設置している。このネットワーク構成において、社内のPCからインターネット上のSMTPサーバに電子メールを送信できるようにするとき、ファイアウォールで通過を許可するTCPパケットのポート番号の組合せはどれか。ここで、SMTP通信には、デフォルトのポート番号を使うものとする。

問 45

生体認証システムを導入するときに考慮すべき点として、最も適切なものはどれか。

| ア | 本人のディジタル証明書を、信頼できる第三者機関に発行してもらう。 |

| イ | 本人を誤って拒否する確率と他人を誤って許可する確率の双方を勘案して装置を調整する。 |

| ウ | マルウェア定義ファイルの更新が頻繁な製品を利用することによって、本人を誤って拒否する確率の低下を防ぐ。 |

| エ | 容易に推測できないような知識量と本人が覚えられる知識量とのバランスが、認証に必要な知識量の設定として重要となる。 |

問 46

オブジェクト指向において、あるクラスの属性や機能がサブクラスで利用できることを何というか。

| ア | オーバーライド |

| イ | カプセル化 |

| ウ | 継承 |

| エ | 多相性 |

問 47

開発プロセスにおいて、ソフトウェア方式設計で行うべき作業はどれか。

| ア | 顧客に意見を求めて仕様を決定する。 |

| イ | ソフトウェア品目に対する要件を、最上位レベルの構造を表現する方式であって、かつ、ソフトウェアコンポーネントを識別する方式に変換する。 |

| ウ | プログラムを、コード化した1行ごとの処理まで明確になるように詳細化する。 |

| エ | 要求内容を図表などの形式でまとめ、段階的に詳細化して分析する。 |

問 48

ブラックボックステストのテストデータの作成方法のうち、最も適切なものはどれか。

| ア | 稼動中のシステムから実データを無作為に抽出し、テストデータを作成する。 |

| イ | 機能仕様から同値クラスや限界値を識別し、テストデータを作成する。 |

| ウ | 業務で発生するデータの発生頻度を分析し、テストデータを作成する。 |

| エ | プログラムの流れ図を基に、分岐条件に基づいたテストデータを作成する。 |

問 49

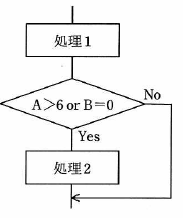

プログラムの流れ図で示される部分に関するテストデータを、判定条件網羅(decision coverage)によって設定した。このテストデータを複数条件網羅(multiple condition coverage)による設定に変更したとき、加えるべきテストデータのうち、適切なものはどれか。ここで、( )で囲んだ部分は、一組のテストデータを表すものとする。

・判定条件網羅によるテストデータ

(A=4, B=1), (A=5, B=0)

| ア | (A=3、B=0)、(A=7、B=2) |

| イ | (A=3、B=2)、(A=8、B=0) |

| ウ | (A=4、B=0)、(A=8、B=0) |

| エ | (A=7、B=0)、(A=8、B=2) |

問 50

エクストリームプログラミング(XP:eXtreme Programming)のプラクティスのうち、プログラム開発において、相互に役割を交替し、チェックし合うことによって、コミュニケーションを円滑にし、プログラムの品質向上を図るものはどれか。

| ア | 計画ゲーム |

| イ | コーディング標準 |

| ウ | テスト駆動開発 |

| エ | ペアプログラミング |

問 51

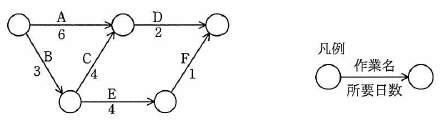

図のアローダイアグラムにおいて、プロジェクト全体の期間を短縮するために、作業A〜Eの幾つかを1日ずつ短縮する。プロジェクト全体を2日短縮できる作業の組合せはどれか。

| ア | A、C、E |

| イ | A、D |

| ウ | B、C、E |

| エ | B、D |

問 52

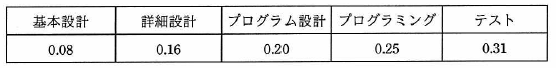

あるプロジェクトの工数配分は表のとおりである。基本設計からプログラム設計までは計画どおり終了した。現在はプログラミング段階であり、3,000本のプログラムのうち1,200本が完成したところである。プロジェクト全体の進捗度は何%か。

| ア | 40 |

| イ | 44 |

| ウ | 54 |

| エ | 59 |

問 53

システム開発において、工数(人月)と期間(月)の関係が次の近似式で示されるとき、工数が4,096人月のときの期間は何か月か。

期間=2.5×工数1/3

| ア | 16 |

| イ | 40 |

| ウ | 64 |

| エ | 160 |

問 54

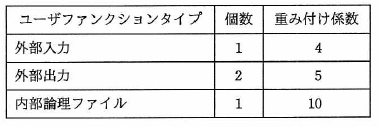

あるソフトウェアにおいて、機能の個数と機能の複雑度に対する重み付け係数は表のとおりである。このソフトウェアのファンクションポイント値は幾らか。ここで、ソフトウェアの全体的な複雑さの補正係数は0.75とする。

| ア | 18 |

| イ | 24 |

| ウ | 30 |

| エ | 32 |

問 55

ITサービスマネジメントにおける問題管理で実施する活動のうち、事前予防的な活動はどれか。

| ア | インシデントの発生傾向を分析して、将来のインシデントを予防する方策を提案する。 |

| イ | 検出して記録した問題を分類して、対応の優先度を設定する。 |

| ウ | 重大な問題に対する解決策の有効性を評価する。 |

| エ | 問題解決後の一定期間、インシデントの再発の有無を監視する。 |

問 56

サービスデスク組織の構造とその特徴のうち、ローカルサービスデスクのものはどれか。

| ア | サービスデスクを1拠点又は少数の場所に集中することによって、サービス要員を効率的に配置したり、大量のコールに対応したりすることができる。 |

| イ | サービスデスクを利用者の近くに配置することによって、言語や文化の異なる利用者への対応、専用要員によるVIP対応などができる。 |

| ウ | サービス要員が複数の地域や部門に分散していても、通信技術を利用によって単一のサービスデスクであるかのようにサービスが提供できる。 |

| エ | 分散拠点のサービス要員を含めた全員を中央で統括して管理することによって、統制の取れたサービスが提供できる。 |

問 57

サーバに接続されたディスクのデータのバックアップに関する記述として、最も適切なものはどれか。

| ア | 一定の期間を過ぎて利用頻度が低くなったデータは、現在のディスクから消去するとともに、バックアップしておいたデータも消去する。 |

| イ | システムの本稼働開始日に全てのデータをバックアップし、それ以降は作業時間を短縮するために、更新頻度が高いデータだけをバックアップする。 |

| ウ | 重要データは、バックアップの媒体を取り違えないように、同一の媒体に上書きでバックアップする。 |

| エ | 複数のファイルに分散して格納されているデータは、それぞれのファイルへの一連の更新処理が終了した時点でバックアップする。 |

問 58

システム監査人の行為のうち、適切なものはどれか。

| ア | 調査が不十分な事項について、過去の経験に基づいて監査意見をまとめた。 |

| イ | 調査によって発見した問題点について、改善指摘を行った。 |

| ウ | 調査の過程で発見した問題点について、その都度、改善を命令した。 |

| エ | 調査の途中で当初計画していた期限がきたので、監査報告書の作成に移った。 |

問 59

システム監査実施体制のうち、システム監査人の独立性の観点から避けるべきものはどれか。

| ア | 監査チームメンバに任命された総務部のAさんが、ほかのメンバと一緒に、総務部の入退室管理の状況を監査する。 |

| イ | 監査部のBさんが、個人情報を取り扱う業務を委託している外部企業の個人情報管理状況を監査する。 |

| ウ | 情報システム部の開発管理者から5年前に監査部に異動したCさんが、マーケティング部におけるインターネットの利用状況を監査する。 |

| エ | 法務部のDさんが、監査部からの依頼によって、外部委託契約の妥当性の監査において、監査人に協力する。 |

問 60

情報セキュリティ監査において、可用性を確認するチェック項目はどれか。

| ア | 外部記憶媒体の無断持出しが禁止されていること |

| イ | 中断時間を定めたSLAの水準が保たれるように管理されていること |

| ウ | データ入力時のエラーチェックが適切に行われていること |

| エ | データベースが暗号化されていること |

問 61

蓄積されたデータに対してパターン認識機能や機械学習機能を適用することによって、コールセンタにおける顧客応対業務の質的向上が可能となる事例はどれか。

| ア | 応対マニュアルや顧客の基本情報を電子化したものを、オペレータの要求時に応対用の画面にポップアップ画面として表示する。 |

| イ | 顧客の問合せの内容に応じて、関連資料や過去の応対に関する全履歴から、最適な回答をリアルタイムで導き出す。 |

| ウ | 電話応対中のオペレータが回答に窮したときに、その電話や応対画面をベテランのオペレータや専門要員に転送する。 |

| エ | ベテランのオペレータが講師となり、応対マニュアルを教材にして、新人オペレータに対するロールプレイング研修を繰り返して実施する。 |

問 62

SOAの説明はどれか。

| ア | 売上・利益の増加や、顧客満足度の向上のために、営業活動にITを活用して営業の効率と品質を高める概念のこと |

| イ | 経営資源をコアビジネスに集中させるために、社内業務のうちコアビジネス以外の業務を外部に委託すること |

| ウ | コスト、品質、サービス、スピードを革新的に改善させるために、ビジネスプロセスをデザインし直す概念のこと |

| エ | ソフトウェアの機能をサービスという部品とみなし、そのサービスを組み合わせることでシステムを構築する概念のこと |

問 63

ビッグデータ活用の発展過程を次の4段階に分類した場合、第4段階に該当する活用事例はどれか。

[ビッグデータ活用の発展段階]

第1段階:過去や現在の事実の確認(どうだったのか)

第2段階:過去や現在の状況の解釈(どうしてそうだったのか)

第3段階:将来生じる可能性がある事象の予測(どうなりそうなのか)

第4段階:将来の施策への展開(どうしたら良いのか)

| ア | 製品のインターネット接続機能を用いて、販売後の製品からの多数の利用者による操作履歴をビッグデータに蓄積し、機能の使用割合を明らかにする。 |

| イ | 多数の利用者による操作履歴が蓄積されたビッグデータの分析結果を基に、当初、メーカが想定していなかった利用者の誤操作とその原因を見つけ出す。 |

| ウ | ビッグデータを基に、利用者の誤操作の原因と、それによる故障率の増加を推定し、利用者の誤操作を招きにくいユーザインタフェースに改良する。 |

| エ | 利用者の誤操作が続いた場合に想定される製品の故障率の増加を、ビッグデータを用いたシミュレーションで推定する。 |

問 64

UMLをビジネスモデリングに用いる場合、ビジネスプロセスの実行順序や条件による分岐などのワークフローを表すことができる図はどれか。

| ア | アクティビティ図 |

| イ | オブジェクト図 |

| ウ | クラス図 |

| エ | コンポーネント図 |

問 65

国や地方公共団体などが、環境への配慮を積極的に行っていると評価されている製品・サービスを選んでいる。この取組みを何というか。

| ア | CSR |

| イ | エコマーク認定 |

| ウ | 環境アセスメント |

| エ | グリーン購入 |

問 66

企業経営におけるニッチ戦略はどれか。

| ア | キャッシュフローの重視 |

| イ | 市場の特定化 |

| ウ | 垂直統合 |

| エ | リードタイムの短縮 |

問 67

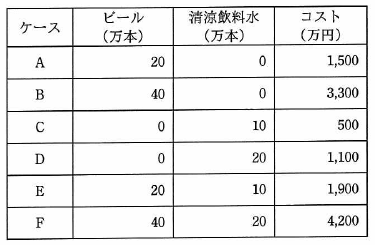

あるメーカがビールと清涼飲料水を生産する場合、表に示すように6種類のケース(A〜F)によって異なるコストが掛かる。このメーカの両製品の生産活動におけるスケールメリットとシナジー効果についての記述のうち、適切なものはどれか。

| ア | スケールメリットはあるが、シナジー効果はない。 |

| イ | スケールメリットはないが、シナジー効果はある。 |

| ウ | スケールメリットとシナジー効果がともにある。 |

| エ | スケールメリットとシナジー効果がともにない。 |

問 68

プロダクトライフサイクルにおける成熟期の特徴はどれか。

| ア | 市場が商品の価値を理解し始める。商品ラインもチャネルも拡大しなければならない。この時期は売上も伸びるが、投資も必要である。 |

| イ | 需要が大きくなり、製品の差別化や市場の細分化が明確になってくる。競争者間の競争も激化し、新品種の追加やコストダウンが重要となる。 |

| ウ | 需要が減ってきて、撤退する企業も出てくる。この時期の強者になれるかどうかを判断し、代替市場への進出なども考える。 |

| エ | 需要は部分的で、新規需要開拓が勝負である。特定ターゲットに対する信念に満ちた説得が必要である。 |

問 69

コストプラス価格決定法を説明したものはどれか。

| ア | 買い手が認める品質や価格をリサーチし、訴求力のある価格を決定する。 |

| イ | 業界の平均水準や競合企業の設定価格を参考に、競争力のある価格を決定する。 |

| ウ | 製造原価又は仕入原価に一定のマージンを乗せて価格を決定する。 |

| エ | 目標販売量を基に、総費用吸収後に一定の利益率を確保できる価格を決定する。 |

問 70

ナレッジマネジメントを説明したものはどれか。

| ア | 企業内に散在している知識を共有化し、全体の問題解決力を高める経営を行う。 |

| イ | 迅速な意思決定のために、組織の階層をできるだけ少なくしたフラット型の組織構造によって経営を行う。 |

| ウ | 優れた業績を上げている企業との比較分析から、自社の経営革新を行う。 |

| エ | 他社にはまねのできない、企業独自のノウハウや技術などの強みを核とした経営を行う。 |

問 71

IoT(Internet of Things)の実用例として、適切でないものはどれか。

| ア | インターネットにおけるセキュリティの問題を回避する目的で、サーバに接続せず、単独でファイルの管理、演算処理、印刷処理などの作業を行うコンピュータ |

| イ | 大型の機械などにセンサと通信機能を内蔵して、稼働状況、故障箇所、交換が必要な部品などを、製造元がインターネットを介してリアルタイムに把握できるシステム |

| ウ | 検針員に代わって、電力会社と通信して電力使用量を送信する電力メータ |

| エ | 自動車同士及び自動車と路側機が通信することによって、自動車の位置情報をリアルタイムに収集して、渋滞情報を配信するシステム |

問 72

コンビニエンスストアにおいて、ポイントカードなどの個人情報と結び付けられた顧客ID付きPOSデータを収集・分析することによって確認できるものはどれか。

| ア | 商品の最終的な使用者 |

| イ | 商品の店舗までの流通経路 |

| ウ | 商品を購入する動機 |

| エ | 同一商品の購入頻度 |

問 73

セル生産方式の利点が生かせる対象はどれか。

| ア | 生産性を上げるために、大量生産が必要なもの |

| イ | 製品の仕様が長期間変わらないもの |

| ウ | 多種類かつフレキシブルな生産が求められるもの |

| エ | 標準化、単純化、専門家による分業が必要なもの |

問 74

ロングテールの説明はどれか。

| ア | Webコンテンツを構成するテキストや画像などのディジタルコンテンツに、統合的・体系的な管理、配信などの必要な処理を行うこと |

| イ | インターネットショッピングで、売上の全体に対して、あまり売れない商品群の売上合計が無視できない割合になっていること |

| ウ | 自分のWebサイトやブログに企業へのリンクを掲載し、他者がこれらのリンクを経由して商品を購入したときに、企業が紹介料を支払うこと |

| エ | メーカや卸売業者から商品を直接発送することによって、在庫リスクを負うことなく自分のWebサイトで商品が販売できること |

問 75

ABC分析手法の説明はどれか。

| ア | 地域を格子状の複数の区画に分け、様々なデータ(人口、購買力など)に基づいて、より細かに地域分析をする。 |

| イ | 何回も同じパネリスト(回答者)に反復調査する。そのデータで地域の傾向や購入層の変化を把握する。 |

| ウ | 販売金額、粗利益金額などが高い商品から順番に並べ、その累計比率によって商品を幾つかの階層に分け、高い階層に属する商品の販売量の拡大を図る。 |

| エ | 複数の調査データを要因ごとに区分し、集計することによって、関連販売力の分析や同一商品の購入状況などを分析する。 |

問 76

抜取り検査において、ある不良率のロットがどれだけの確率で合格するかを知ることができるものはどれか。

| ア | OC曲線 |

| イ | ゴンペルツ曲線 |

| ウ | バスタブ曲線 |

| エ | ロジスティック曲線 |

問 77

貸借対照表の純資産の部に表示される項目はどれか。

| ア | 売掛金 |

| イ | 資本金 |

| ウ | 社債 |

| エ | 投資有価証券 |

問 78

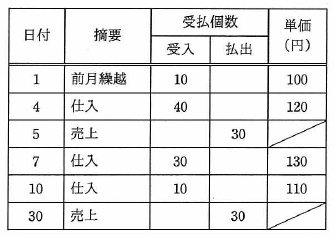

商品Aの当月分の全ての受払いを表に記載した。商品Aを先入先出法で評価した場合、当月末の在庫の評価額は何円か。

| ア | 3,300 |

| イ | 3,600 |

| ウ | 3,660 |

| エ | 3,700 |

問 79

A社は、B社と著作物の権利に関する特段の取決めをせず、A社の要求仕様に基づいて、販売管理システムのプログラム作成をB社に委託した。この場合のプログラム著作権の原始的帰属はどれか。

| ア | A社とB社が話し合って決定する。 |

| イ | A社とB社の共有となる。 |

| ウ | A社に帰属する。 |

| エ | B社に帰属する。 |

問 80

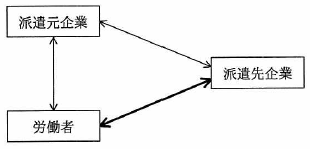

労働者派遣法に基づく、派遣先企業と労働者との関係(図の太線部分)はどれか。

| ア | 請負契約関係 |

| イ | 雇用関係 |

| ウ | 指揮命令関係 |

| エ | 労働者派遣契約関係 |

問題目次

| 問1 | ある整数値を、負数を2の補数で表現する2進表記法で表すと最下... |

| 問2 | 図の線上を、点Pから点Rを通って、点Qに至る最短経路は何通り... |

| 問3 | AIにおけるディープラーニングの特徴はどれか。 |

| 問4 | 入力記号、出力記号の集合が{0、1}であり、状態遷移図で示さ... |

| 問5 | 次の二つのスタック操作を定義する。 PUSH n:スタックに... |

| 問6 | リストを二つの1次元配列で実現する。配列要素 box[i] ... |

| 問7 | 表探索におけるハッシュ法の特徴はどれか。 |

| 問8 | XML文書のDTDに記述するものはどれか。 |

| 問9 | 図はプロセッサによってフェッチされた命令の格納順序を表してい... |

| 問10 | 内部割込みに分類されるものはどれか。 |

| 問11 | キャッシュメモリに関する記述のうち、適切なものはどれか。 |

| 問12 | SDメモリカードの上位規格の一つであるSDXCの特徴として、... |

| 問13 | フォールトトレラントシステムを実現する上で不可欠なものはどれ... |

| 問14 | コンピュータを2台用意しておき、現用系が故障したときは、現用... |

| 問15 | システムのスケールアウトに関する記述として、適切なものはどれ... |

| 問16 | 三つのタスクA〜Cの優先度と、各タスクを単独で実行した場合の... |

| 問17 | ファイルシステムの絶対パス名を説明したものはどれか。 |

| 問18 | コンパイラによる最適化の主な目的はどれか。 |

| 問19 | ソフトウェアの統合開発環境として提供されているOSSはどれか... |

| 問20 | 多数のサーバで構成された大規模な分散ファイルシステム機能を提... |

| 問21 | アクチュエータの説明として、適切なものはどれか。 |

| 問22 | フラッシュメモリに関する記述として、適切なものはどれか。 |

| 問23 | 真理値表に示す3入力多数決回路はどれか。 |

| 問24 | 次のような注文データが入力されたとき、注文日が入力日以前の営... |

| 問25 | H.264/MPEG-4 AVCに関する記述はどれか。 |

| 問26 | AR(Augmented Reality)の説明として、最も... |

| 問27 | DBMSが提供する機能のうち、データ機密保護を実現する手段は... |

| 問28 | 次の埋込みSQLを用いたプログラムの一部において、Xは何を表... |

| 問29 | データベースの更新前や更新後の値を書き出して、データベースの... |

| 問30 | RDBMSのロックの粒度に関する次の記述において、a、bの組... |

| 問31 | 10Mバイトのデータを100,000ビット/秒の回線を使って... |

| 問32 | 次のネットワークアドレスとサブネットマスクをもつネットワーク... |

| 問33 | LANに接続されているプリンタのMACアドレスを、同一LAN... |

| 問34 | 電子メールのヘッダフィールドのうち、SMTPでメッセージが転... |

| 問35 | Webサーバにおいて、クライアントからの要求に応じてアプリケ... |

| 問36 | ドライブバイダウンロード攻撃に該当するものはどれか。 |

| 問37 | 攻撃者がシステムに侵入するときにポートスキャンを行う目的はど... |

| 問38 | AさんがBさんの公開鍵で暗号化した電子メールを、BさんとCさ... |

| 問39 | JIS Q 27000:2014(情報セキュリティマネジメン... |

| 問40 | SPF(Sender Policy Framework)の仕... |

| 問41 | SQLインジェクション攻撃を防ぐ方法はどれか。 |

| 問42 | セキュリティバイデザインの説明はどれか。 |

| 問43 | 利用者情報を格納しているデータベースから利用者情報を検索して... |

| 問44 | 社内ネットワークとインターネットの接続点に、ステートフルイン... |

| 問45 | 生体認証システムを導入するときに考慮すべき点として、最も適切... |

| 問46 | オブジェクト指向において、あるクラスの属性や機能がサブクラス... |

| 問47 | 開発プロセスにおいて、ソフトウェア方式設計で行うべき作業はど... |

| 問48 | ブラックボックステストのテストデータの作成方法のうち、最も適... |

| 問49 | プログラムの流れ図で示される部分に関するテストデータを、判定... |

| 問50 | エクストリームプログラミング(XP:eXtreme Prog... |

| 問51 | 図のアローダイアグラムにおいて、プロジェクト全体の期間を短縮... |

| 問52 | あるプロジェクトの工数配分は表のとおりである。基本設計からプ... |

| 問53 | システム開発において、工数(人月)と期間(月)の関係が次の近... |

| 問54 | あるソフトウェアにおいて、機能の個数と機能の複雑度に対する重... |

| 問55 | ITサービスマネジメントにおける問題管理で実施する活動のうち... |

| 問56 | サービスデスク組織の構造とその特徴のうち、ローカルサービスデ... |

| 問57 | サーバに接続されたディスクのデータのバックアップに関する記述... |

| 問58 | システム監査人の行為のうち、適切なものはどれか。 |

| 問59 | システム監査実施体制のうち、システム監査人の独立性の観点から... |

| 問60 | 情報セキュリティ監査において、可用性を確認するチェック項目は... |

| 問61 | 蓄積されたデータに対してパターン認識機能や機械学習機能を適用... |

| 問62 | SOAの説明はどれか。 |

| 問63 | ビッグデータ活用の発展過程を次の4段階に分類した場合、第4段... |

| 問64 | UMLをビジネスモデリングに用いる場合、ビジネスプロセスの実... |

| 問65 | 国や地方公共団体などが、環境への配慮を積極的に行っていると評... |

| 問66 | 企業経営におけるニッチ戦略はどれか。 |

| 問67 | あるメーカがビールと清涼飲料水を生産する場合、表に示すように... |

| 問68 | プロダクトライフサイクルにおける成熟期の特徴はどれか。 |

| 問69 | コストプラス価格決定法を説明したものはどれか。 |

| 問70 | ナレッジマネジメントを説明したものはどれか。 |

| 問71 | IoT(Internet of Things)の実用例として... |

| 問72 | コンビニエンスストアにおいて、ポイントカードなどの個人情報と... |

| 問73 | セル生産方式の利点が生かせる対象はどれか。 |

| 問74 | ロングテールの説明はどれか。 |

| 問75 | ABC分析手法の説明はどれか。 |

| 問76 | 抜取り検査において、ある不良率のロットがどれだけの確率で合格... |

| 問77 | 貸借対照表の純資産の部に表示される項目はどれか。 |

| 問78 | 商品Aの当月分の全ての受払いを表に記載した。商品Aを先入先出... |

| 問79 | A社は、B社と著作物の権利に関する特段の取決めをせず、A社の... |

| 問80 | 労働者派遣法に基づく、派遣先企業と労働者との関係(図の太線部... |