基本情報技術者午前

2018(平成30年)/秋期分

問 1

16進数の小数0.248を10進数の分数で表したものはどれか。

問 2

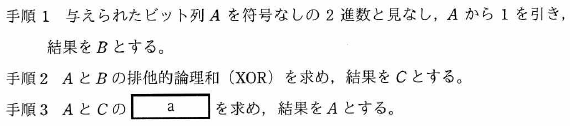

次に示す手順は、列中の少なくとも一つは1であるビット列が与えられたとき、最も右にある1を残し、他のビットを全て0にするアルゴリズムである。例えば,00101000が与えられたとき、00001000が求まる。aに入る論理演算はどれか。

| ア | 排他的論理和(XOR) |

| イ | 否定論理積(NAND) |

| ウ | 論理積(AND) |

| エ | 論理和(OR) |

問 3

AIにおける機械学習の説明として、最も適切なものはどれか。

| ア | 記憶したデータから特定のパターンを見つけ出すなどの、人が自然に行っている学習能力をコンピュータにもたせるための技術 |

| イ | コンピュータ、機械などを使って、生命現象や進化のプロセスを再現するための技術 |

| ウ | 特定の分野の専門知識をコンピュータに入力し、入力された知識を用いてコンピュータが推論する技術 |

| エ | 人が双方向学習を行うために、Webシステムなどの情報技術を用いて、教材や学習管理能力をコンピュータにもたせるための技術 |

問 4

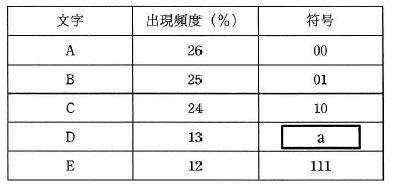

出現頻度の異なるA、B、C、D、Eの5文字で構成される通信データを、ハフマン符号化を使って圧縮するために、符号表を作成した。aに入る符号として、適切なものはどれか。

| ア | 001 |

| イ | 010 |

| ウ | 101 |

| エ | 110 |

問 5

待ち行列に対する操作を、次のとおり定義する。

ENQ n:待ち行列にデータnを挿入する。

DEQ :待ち行列からデータを取り出す。

空の待ち行列に対し、ENQ1、ENQ2、ENQ3、DEQ、ENQ4、ENQ5、DEQ、ENQ6、DEQ、DEQの操作を行った。次にDEQ操作を行ったとき、取り出されるデータはどれか。

| ア | 1 |

| イ | 2 |

| ウ | 5 |

| エ | 6 |

問 6

クイックソートの処理方法を説明したものはどれか。

| ア | 既に整列済みのデータ列の正しい位置に、データを追加する操作を繰り返していく方法である。 |

| イ | データ中の最小値を求め、次にそれを除いた部分の中から最小値を求める。この操作を繰り返していく方法である。 |

| ウ | 適当な基準値を選び、それより小さな値のグループと大きな値のグループにデータを分割する。同様にして、グループの中で基準値を選び、それぞれのグループを分割する。この操作を繰り返していく方法である。 |

| エ | 隣り合ったデータの比較と入替えを繰り返すことによって、小さな値のデータを次第に端のほうに移していく方法である。 |

問 7

プログラムのコーディング規約に規定する事項のうち、適切なものはどれか。

| ア | 局所変数は、用途が異なる場合でもデータ型が同じならば、できるだけ同一の変数を使うようにする。 |

| イ | 処理性能を向上させるために、ループの制御変数には浮動小数点型変数を使用する。 |

| ウ | 同様の計算を何度も繰り返すときは、関数の再帰呼出しを用いる。 |

| エ | 領域割付け関数を使用するときは、割付けができなかったときの処理を記述する。 |

問 8

Javaの特徴に関する説明として、適切なものはどれか。

| ア | オブジェクト指向言語であり、複数のスーパクラスを指定する多重継承が可能である。 |

| イ | 整数や文字は常にクラスとして扱われる。 |

| ウ | ポインタ型があるので、メモリ上のアドレスを直接参照できる。 |

| エ | メモリ管理のためのガーベジコレクションの機能がある。 |

問 9

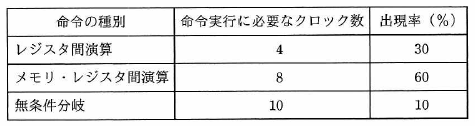

動作クロック周波数が700MHzのCPUで、命令の実行に必要なクロック数とその命令の出現率が表に示す値である場合、このCPUの性能は約何MIPSか。

| ア | 10 |

| イ | 50 |

| ウ | 70 |

| エ | 100 |

問 10

割込み処理の終了後に割込みによって中断された処理を割り込まれた場所から再開するために、割込み発生時にプロセッサが保存するものはどれか。

| ア | インデックスレジスタ |

| イ | データレジスタ |

| ウ | プログラムカウンタ |

| エ | 命令レジスタ |

問 11

メモリのエラー検出及び訂正にECCを利用している。データバス幅 2nビットに対して冗長ビットがn+2ビット必要なとき、128ビットのデータバス幅に必要な冗長ビットは何ビットか。

| ア | 7 |

| イ | 8 |

| ウ | 9 |

| エ | 10 |

問 12

USB3.0の説明として、適切なものはどれか。

| ア | 1クロックで2ビットの情報を伝送する4対の信号線を使用し、最大1Gビット/秒のスループットをもつインタフェースである。 |

| イ | PCと周辺機器とを接続するATA仕様をシリアル化したものである。 |

| ウ | 音声、映像などに適したアイソクロナス転送を採用しており、ブロードキャスト転送モードをもつシリアルインタフェースである。 |

| エ | スーパースピードと呼ばれる5Gビット/秒のデータ転送モードをもつシリアルインタフェースである。 |

問 13

Webシステムにおいて、Webサーバとアプリケーション(AP)サーバを異なる物理サーバに配置する場合のメリットとして、適切なものはどれか。

| ア | Webサーバにクライアントの実行環境が実装されているので、リクエストのたびにクライアントとAPサーバの間で画面データをやり取りする必要がなく、データ通信量が少なくて済む。 |

| イ | Webブラウザの文字コード体系とAPサーバの文字コード体系の違いをWebサーバが吸収するので、文字化けが発生しない。 |

| ウ | データへのアクセスを伴う業務ロジックは、Webサーバのプログラムに配置されているので、業務ロジックの変更に伴って、APサーバのプログラムを変更する必要がない。 |

| エ | 負荷が軽い静的コンテンツへのリクエストはWebサーバで処理し、負荷が重い動的コンテンツへのリクエストはAPサーバで処理するように、クライアントからのリクエストの種類に応じて処理を分担できる。 |

問 14

稼働状況が継続的に監視されているシステムがある。稼働して数年後に新規業務をシステムに適用する場合に実施する、キャパシティプランニングの作業項目の順序として、適切なものはどれか。

[キャパシティプランニングの作業項目]

① システム構成の案について、適正なものかどうかを評価し、必要があれば見直しを行う。

② システム特性に合わせて、サーバの台数、並列分散処理の実施の有無など、必要なシステム構成の案を検討する。

③ システムの稼働状況から、ハードウェアの性能情報やシステム固有の環境を把握する。

④ 利用者などに新規業務をヒアリングし、想定される処理件数や処理に要する時間といったシステムに求められる要件を把握する。

| ア | ③、②、④、① |

| イ | ③、④、②、① |

| ウ | ④、②、①、③ |

| エ | ④、③、①、② |

問 15

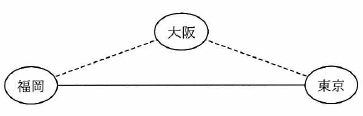

東京と福岡を結ぶ実線の回線がある。東京と福岡の間の信頼性を向上させるために、大阪を経由する破線の迂回回線を追加した。迂回回線追加後における、東京と福岡の間の稼働率は幾らか。ここで、回線の稼働率は、東京と福岡、東京と大阪、大阪と福岡の全てが0.9とする。

| ア | 0.729 |

| イ | 0.810 |

| ウ | 0.981 |

| エ | 0.999 |

問 16

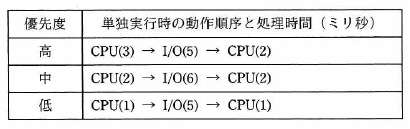

三つのタスクの優先度と、各タスクを単独で実行した場合のCPUと入出力装置(I/O)の動作順序と処理時間は、表のとおりである。優先度方式のタスクスケジューリングを行うOSの下で、三つのタスクが同時に実行可能状態になってから、全てのタスクの実行が終了するまでの、CPUの遊休時間は何ミリ秒か。ここで、CPUは1個であり、1CPUは1コアで構成され、I/Oは競合せず、OSのオーバヘッドは考慮しないものとする。また、表の( )内の数字は処理時間を示すものとする。

| ア | 2 |

| イ | 3 |

| ウ | 4 |

| エ | 5 |

問 17

スプーリング機能の説明として、適切なものはどれか。

| ア | あるタスクを実行しているときに、入出力命令の実行によってCPUが遊休(アイドル)状態になると、ほかのタスクにCPUを割り当てる。 |

| イ | 実行中のプログラムを一時中断して、制御プログラムに制御を移す。 |

| ウ | 主記憶装置と低速の入出力装置との間のデータ転送を、補助記憶装置を介して行うことによって、システム全体の処理能力を高める。 |

| エ | 多数のバッファからなるバッファプールを用意し、主記憶にあるバッファにアクセスする確率を上げることによって、補助記憶装置のアクセス時間を短縮する。 |

問 18

スケジューリングに関する記述のうち、ラウンドロビン方式の説明として、適切なものはどれか。

| ア | 各タスクに、均等にCPU時間を割り当てて実行させる方式である。 |

| イ | 各タスクに、ターンアラウンドタイムに比例したCPU時間を割り当てて実行させる方式である。 |

| ウ | 各タスクの実行イベント発生に応じて、リアルタイムに実行させる方式である。 |

| エ | 各タスクを、優先度の高い順に実行させる方式である。 |

問 19

手続型言語のコンパイラが行う処理のうち、最初に行う処理はどれか。

| ア | 意味解析 |

| イ | 構文解析 |

| ウ | 最適化 |

| エ | 字句解析 |

問 20

リンカの機能として、適切なものはどれか。

| ア | 作成したプログラムをライブラリに登録する。 |

| イ | 実行に先立ってロードモジュールを主記憶にロードする。 |

| ウ | 相互参照の解決などを行い、複数の目的モジュールなどから一つのロードモジュールを生成する。 |

| エ | プログラムの実行を監視し、ステップごとに実行結果を記録する。 |

問 21

DRAMの説明として、適切なものはどれか。

| ア | 1バイト単位でデータの消去及び書込みが可能な不揮発性のメモリであり、電源遮断時もデータ保持が必要な用途に用いられる。 |

| イ | 不揮発性のメモリでNAND型又はNOR型があり、SSDに用いられる。 |

| ウ | メモリセルはフリップフロップで構成され、キャッシュメモリに用いられる。 |

| エ | リフレッシュ動作が必要なメモリであり、PCの主記憶として用いられる。 |

問 22

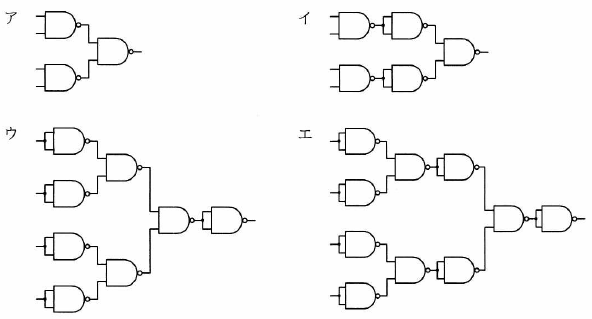

2入力NAND素子を用いて4入力NAND回路を構成したものはどれか。

問 23

二次電池(充電式電池)はどれか。

| ア | アルカリマンガン乾電池 |

| イ | 酸化銀電池 |

| ウ | 燃料電池 |

| エ | リチウムイオン電池 |

問 24

列車の予約システムにおいて、人間とコンピュータが音声だけで次のようなやり取りを行う。この場合に用いられるインタフェースの種類はどれか。

〔凡例〕

P:人間

C:コンピュータ

P "5月28日の名古屋駅から東京駅までをお願いします。"

C "ご乗車人数をどうぞ。"

P "大人2名でお願いします。"

C "ご希望の発車時刻をどうぞ。"

P "午前9時頃を希望します。"

C "午前9時3分発、午前10時43分着の列車ではいかがでしょうか。"

P "それでお願いします。"

C "確認します。大人2名で、5月28日の名古屋駅午前9時3分発、東京駅午前10時43分着の列車でよろしいでしょうか。"

P "はい。"

| ア | 感性インタフェース |

| イ | 自然言語インタフェース |

| ウ | ノンバーバルインタフェース |

| エ | マルチモーダルインタフェース |

問 25

液晶ディスプレイなどの表示装置において、傾いた直線を滑らかに表示する手法はどれか。

| ア | アンチエイリアシング |

| イ | シェーディング |

| ウ | テクスチャマッピング |

| エ | バンプマッピング |

問 26

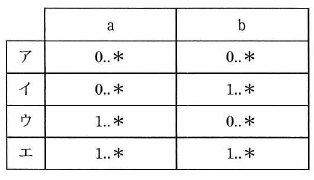

UMLを用いて表した図のデータモデルのa、bに入れる多重度はどれか。

[条件]

(1) 部門には1人以上の社員が所属する。

(2) 社員はいずれか一つの部門に所属する。

(3) 社員が部門に所属した履歴を所属履歴として記録する。

問 27

データ項目の命名規約を設ける場合、次の命名規約だけでは回避できない事象はどれか。

[命名規約]

(1) データ項目名の末尾には必ず"名"、"コード"、"数"、"金額"、"年月日"などの区分語を付与し、区分語ごとに定めたデータ型にする。

(2) データ項目名と意味を登録した辞書を作成し、異音同義語や同音異義語が発生しないようにする。

| ア | データ項目"受信年月日"のデータ型として、日付型と文字列型が混在する。 |

| イ | データ項目"受注金額"の取り得る値の範囲がテーブルによって異なる。 |

| ウ | データ項目"賞与金額"と同じ意味で"ボーナス金額"というデータ項目がある。 |

| エ | データ項目"取引先"が、"取引先コード"か"取引先名"か、判別できない。 |

問 28

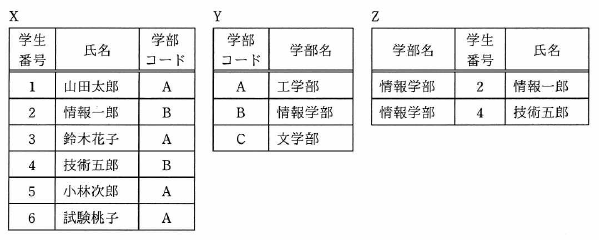

関係XとYを自然結合した後、関係Zを得る関係代数演算はどれか。

| ア | 射影と和 |

| イ | 選択 |

| ウ | 選択と射影 |

| エ | 選択と和 |

問 29

ロックの粒度に関する説明のうち、適切なものはどれか。

| ア | データを更新するときに、粒度を大きくすると、他のトランザクションの待ちが多くなり、全体のスループットが低下する。 |

| イ | 同一のデータを更新するトランザクション数が多いときに、粒度を大きくすると、同時実行できるトランザクション数が増える。 |

| ウ | 表の全データを参照するときに、粒度を大きくすると、他のトランザクションのデータ参照を妨げないようにできる。 |

| エ | 粒度を大きくすると、含まれるデータ数が多くなるので、一つのトランザクションでかけるロックの個数が多くなる。 |

問 30

データベースが格納されている記憶媒体に故障が発生した場合、バックアップファイルとログを用いてデータベースを回復する操作はどれか。

| ア | アーカイブ |

| イ | コミット |

| ウ | チェックポイントダンプ |

| エ | ロールフォワード |

問 31

1.5Mビット/秒の伝送路を用いて12Mバイトのデータを転送するために必要な伝送時間は何秒か。ここで、伝送路の伝送効率を50%とする。

| ア | 16 |

| イ | 32 |

| ウ | 64 |

| エ | 128 |

問 32

LAN間接続装置に関する記述のうち、適切なものはどれか。

| ア | ゲートウェイは、OSI基本参照モデルにおける第1〜3層だけのプロトコルを変換する。 |

| イ | ブリッジは、IPアドレスを基にしてフレームを中継する。 |

| ウ | リピータは、同種のセグメント間で信号を増幅することによって伝送距離を延長する。 |

| エ | ルータは、MACアドレスを基にしてフレームを中継する。 |

問 33

TCP/IPネットワークでDNSが果たす役割はどれか。

| ア | PCやプリンタなどからのIPアドレス付与の要求に対して、サーバに登録してあるIPアドレスの中から使用されていないIPアドレスを割り当てる。 |

| イ | サーバにあるプログラムを、サーバのIPアドレスを意識することなく、プログラム名の指定だけで呼び出すようにする。 |

| ウ | 社内のプライベートIPアドレスをグローバルIPアドレスに変換し、インターネットへのアクセスを可能にする。 |

| エ | ドメイン名やホスト名などとIPアドレスとを対応付ける。 |

問 34

インターネットにおける電子メールの規約で、ヘッダフィールドの拡張を行い、テキストだけでなく、音声、画像なども扱えるようにしたものはどれか。

| ア | HTML |

| イ | MHS |

| ウ | MIME |

| エ | SMTP |

問 35

携帯電話網で使用される通信規格の名称であり、次の三つの特徴をもつものはどれか。

(1) 全ての通信をパケット交換方式で処理する。

(2) 複数のアンテナを使用するMIMOと呼ばれる通信方式が利用可能である。

(3) 国際標準化プロジェクト3GPP(3rd Generation Partnership Project)で標準化されている。

| ア | LTE(Long Term Evolution) |

| イ | MAC(Media Access Control) |

| ウ | MDM(Mobile Device Management) |

| エ | VoIP(Voice over Internet Protocol) |

問 36

アプリケーションソフトウェアにディジタル署名を施す目的はどれか。

| ア | アプリケーションソフトウェアの改ざんを利用者が検知できるようにする。 |

| イ | アプリケーションソフトウェアの使用を特定の利用者に制限する。 |

| ウ | アプリケーションソフトウェアの著作権が作成者にあることを証明する。 |

| エ | アプリケーションソフトウェアの利用者による修正や改変を不可能にする。 |

問 37

AES-256で暗号化されていることが分かっている暗号文が与えられているとき、ブルートフォース攻撃で鍵と解読した平文を得るまでに必要な試行回数の最大値はどれか。

| ア | 256 |

| イ | 2128 |

| ウ | 2255 |

| エ | 2256 |

問 38

共通鍵暗号方式の特徴はどれか。

| ア | 暗号化通信に使用する場合、鍵を相手と共有する必要があり、事前に平文で送付することが推奨されている。 |

| イ | 暗号化通信をする相手が1人の場合、使用する鍵の個数は公開鍵暗号方式よりも多い。 |

| ウ | 同じ程度の暗号強度をもつ鍵長を選んだ場合、公開鍵暗号方式と比較して、暗号化や復号に必要な時間が短い。 |

| エ | 鍵のペアを生成し、一方の鍵で文書を暗号化すると、他方の鍵でだけ復号することができる。 |

問 39

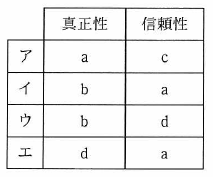

JIS Q 27000:2014(情報セキュリティマネジメントシステム−用語)における真正性及び信頼性に対する定義a〜dの組みのうち、適切なものはどれか。

[定義]

a 意図する行動と結果とが一貫しているという特性

b エンティティは、それが主張するとおりのものであるという特性

c 認可されたエンティティが要求したときに、アクセス及び使用が可能であるという特性

d 認可されていない個人、エンティティ又はプロセスに対して、情報を使用させず、また、開示しないという特性

問 40

組織的なインシデント対応体制の構築や運用を支援する目的でJPCERT/CCが作成したものはどれか。

| ア | CSIRTマテリアル |

| イ | ISMSユーザーズガイド |

| ウ | 証拠保全ガイドライン |

| エ | 組織における内部不正防止ガイドライン |

問 41

ボットネットにおけるC&Cサーバの役割として、適切なものはどれか。

| ア | Webサイトのコンテンツをキャッシュし、本来のサーバに代わってコンテンツを利用者に配信することによって、ネットワークやサーバの負荷を軽減する。 |

| イ | 外部からインターネットを経由して社内ネットワークにアクセスする際に、CHAPなどのプロトコルを用いることによって、利用者認証時のパスワードの盗聴を防止する。 |

| ウ | 外部からインターネットを経由して社内ネットワークにアクセスする際に、チャレンジレスポンス方式を採用したワンタイムパスワードを用いることによって、利用者認証時のパスワードの盗聴を防止する。 |

| エ | 侵入して乗っ取ったコンピュータに対して、他のコンピュータへの攻撃などの不正な操作をするよう、外部から命令を出したり応答を受け取ったりする。 |

問 42

IDSの機能はどれか。

| ア | PCにインストールされているソフトウェア製品が最新のバージョンであるかどうかを確認する。 |

| イ | 検査対象の製品にテストデータを送り、製品の応答や挙動から脆(ぜい)弱性を検出する。 |

| ウ | サーバやネットワークを監視し、侵入や侵害を検知した場合に管理者へ通知する。 |

| エ | 情報システムの運用管理状況などの情報セキュリティ対策状況と企業情報を入力し、組織の情報セキュリティへの取組み状況を自己診断する。 |

問 43

セキュアブートの説明はどれか。

| ア | BIOSにパスワードを設定し、PC起動時にBIOSのパスワード入力を要求することによって、OSの不正な起動を防ぐ技術 |

| イ | HDDにパスワードを設定し、PC起動時にHDDのパスワード入力を要求することによって、OSの不正な起動を防ぐ技術 |

| ウ | PCの起動時にOSやドライバのディジタル署名を検証し、許可されていないものを実行しないようにすることによって、OS起動前のマルウェアの実行を防ぐ技術 |

| エ | マルウェア対策ソフトをスタートアッププログラムに登録し、OS起動時に自動的にマルウェアスキャンを行うことによって、マルウェアの被害を防ぐ技術 |

問 44

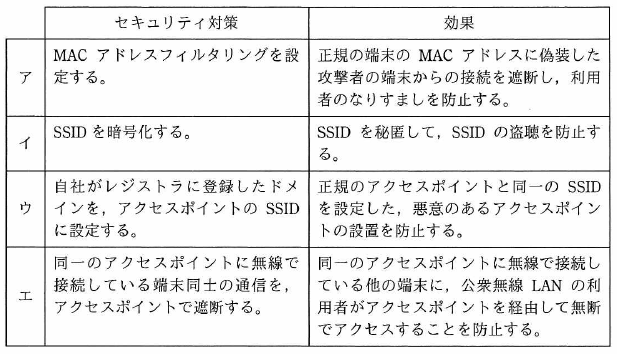

公衆無線LANのアクセスポイントを設置するときのセキュリティ対策と効果の組みのうち、適切なものはどれか。

問 45

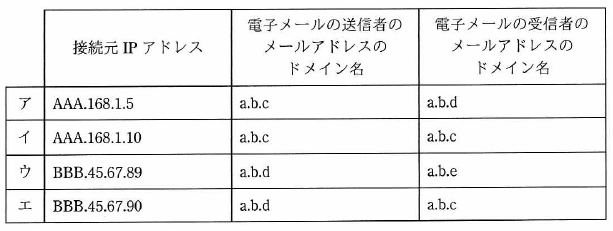

自社の中継用メールサーバで、接続元IPアドレス、電子メールの送信者のメールアドレスのドメイン名、及び電子メールの受信者のメールアドレスのドメイン名から成るログを取得するとき、外部ネットワークからの第三者中継と判断できるログはどれか。ここで、AAA.168.1.5 と AAA.168.1.10 は自社のグローバルIPアドレスとし、BBB.45.67.89 と BBB.45.67.90 は社外のグローバルIPアドレスとする。a.b.c は自社のドメイン名とし、a.b.d と a.b.e は他社のドメイン名とする。また、IPアドレスとドメイン名は詐称されていないものとする。

問 46

UML2.0のシーケンス図とコミュニケーション図のどちらにも表現されるものはどれか。

| ア | イベントとオブジェクトの状態 |

| イ | オブジェクトがある状態にとどまる最短時間及び最長時間 |

| ウ | オブジェクトがメッセージを処理している期間 |

| エ | オブジェクト間で送受信されるメッセージ |

問 47

オブジェクト指向におけるクラスとインスタンスとの関係のうち、適切なものはどれか。

| ア | インスタンスはクラスの仕様を定義したものである。 |

| イ | クラスの定義に基づいてインスタンスが生成される。 |

| ウ | 一つのインスタンスに対して、複数のクラスが対応する。 |

| エ | 一つのクラスに対して、インスタンスはただ一つ存在する。 |

問 48

モジュール間の情報の受渡しがパラメタだけで行われる、結合度が最も弱いモジュール結合はどれか。

| ア | 共通結合 |

| イ | 制御結合 |

| ウ | データ結合 |

| エ | 内容結合 |

問 49

オブジェクト指向における"委譲"に関する説明として、適切なものはどれか。

| ア | あるオブジェクトに対して操作を適用したとき、関連するオブジェクトに対してもその操作が自動的に適用される仕組み |

| イ | あるオブジェクトに対する操作をその内部で他のオブジェクトに依頼する仕組み |

| ウ | 下位のクラスが上位のクラスの属性や操作を引き継ぐ仕組み |

| エ | 複数のオブジェクトを部分として用いて、新たな一つのオブジェクトを生成する仕組み |

問 50

XP(Extreme Programming)のプラクティスの説明のうち、適切なものはどれか。

| ア | 顧客は単体テストの仕様に責任をもつ。 |

| イ | コードの結合とテストを継続的に繰り返す。 |

| ウ | コードを作成して結合できることを確認した後、テストケースを作成する。 |

| エ | テストを通過したコードは、次のイテレーションまでリファクタリングしない。 |

問 51

ソフトウェア開発プロジェクトにおいてWBS(Work Breakdown Structure)を使用する目的として、適切なものはどれか。

| ア | 開発の期間と費用がトレードオフの関係にある場合に、総費用の最適化を図る。 |

| イ | 作業の順序関係を明確にして、重点管理すべきクリティカルパスを把握する。 |

| ウ | 作業の日程を横棒(バー)で表して、作業の開始や終了時点、現時点の進捗を明確にする。 |

| エ | 作業を階層的に詳細化して、管理可能な大きさに細分化する。 |

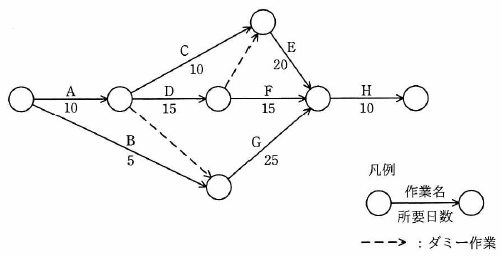

問 52

図のプロジェクトの日程計画において、プロジェクトの所要日数は何日か。

| ア | 40 |

| イ | 45 |

| ウ | 50 |

| エ | 55 |

問 53

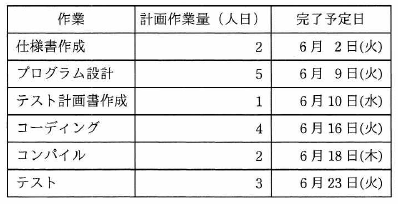

表は、1人で行うプログラム開発の開始時点での計画表である。6月1日に開発を開始し、6月11日の終了時点でコーディング作業の25%が終了した。6月11日の終了時点で残っている作業量は全体の約何%か。ここで、開発は、土曜日と日曜日を除く週5日間で行うものとする。

| ア | 30 |

| イ | 47 |

| ウ | 52 |

| エ | 53 |

問 54

ある新規システムの機能規模を見積もったところ、500FP(ファンクションポイント)であった。このシステムを構築するプロジェクトには、開発工数のほかに、システム導入と開発者教育の工数が、合計で10人月必要である。また、プロジェクト管理に、開発と導入・教育を合わせた工数の10%を要する。このプロジェクトに要する全工数は何人月か。ここで、開発の生産性は1人月当たり10FPとする。

| ア | 51 |

| イ | 60 |

| ウ | 65 |

| エ | 66 |

問 55

キャパシティ管理における将来のコンポーネント、並びにサービスの容量・能力及びパフォーマンスを予想する活動のうち、傾向分析はどれか。

| ア | 特定の資源の利用状況を時系列に把握して、将来における利用の変化を予測する。 |

| イ | 待ち行列理論などの数学的技法を利用して、サービスの応答時間及びスループットを予測する。 |

| ウ | 模擬的にトランザクションを発生させて、サービスの応答時間及びスループットを予測する。 |

| エ | モデル化の第一段階として、現在達成されているパフォーマンスを正確に反映したモデルを作成する。 |

問 56

システム障害が発生したときにシステムを初期状態に戻して再開する方法であり、更新前コピー又は更新後コピーの前処理を伴わないシステム開始のことであって、初期プログラムロードとも呼ばれるものはどれか。

| ア | ウォームスタート |

| イ | コールドスタート |

| ウ | ロ−ルバック |

| エ | ロールフォワード |

問 57

次の条件でITサービスを提供している。SLAを満たすことのできる、1か月のサービス時間帯中の停止時間は最大何時間か。ここで、1か月の営業日数は30日とし、サービス時間帯中は、保守などのサービス計画停止は行わないものとする。

[SLAの条件]

・サービス時間帯は、営業日の午前8時から午後10時までとする。

・可用性を99.5%以上とする。

| ア | 0.3 |

| イ | 2.1 |

| ウ | 3.0 |

| エ | 3.6 |

問 58

JIS Q 27001:2014(情報セキュリティマネジメントシステム−要求事項)に基づいてISMS内部監査を行った結果として判明した状況のうち、監査人が指摘事項として監査報告書に記載すべきものはどれか。

| ア | USBメモリの使用を、定められた手順に従って許可していた。 |

| イ | 個人情報の誤廃棄事故を主務官庁などに、規定されたとおりに報告していた。 |

| ウ | マルウェアスキャンでスパイウェアが検知され、駆除されていた。 |

| エ | リスクアセスメントを実施した後に、リスク受容基準を決めた。 |

問 59

外部保管のために専門業者にバックアップ媒体を引き渡す際の安全性について、セキュリティ監査を実施した。その結果として判明した状況のうち、監査人が指摘事項として監査報告書に記載すべきものはどれか。

| ア | 委託元責任者が、一定期間ごとに、専門業者における媒体保管状況を確認する契約を結んだ上で引き渡している。 |

| イ | 委託元責任者が、専門業者との間で、機密保持条項を盛り込んだ業務委託契約を結んだ上で引き渡している。 |

| ウ | 委託元担当者が、専用の記録簿に、引渡しの都度、日付と内容を記入し、専門業者から受領印をもらっている。 |

| エ | 委託元担当者が、バックアップ媒体を段ボール箱に入れ、それを専門業者に引き渡している。 |

問 60

我が国の証券取引所に上場している企業において、内部統制の整備及び運用に最終的な責任を負っている者は誰か。

| ア | 株主 |

| イ | 監査役 |

| ウ | 業務担当者 |

| エ | 経営者 |

問 61

IT投資評価を、個別プロジェクトの計画、実施、完了に応じて、事前評価、中間評価、事後評価を行う。事前評価について説明したものはどれか。

| ア | 計画と実績との差異及び原因を詳細に分析し、投資額や効果目標の変更が必要かどうかを判断する。 |

| イ | 事前に設定した効果目標の達成状況を評価し、必要に応じて目標を達成するための改善策を検討する。 |

| ウ | 投資効果の実現時期と評価に必要なデータ収集方法を事前に計画し、その時期に合わせて評価を行う。 |

| エ | 投資目的に基づいた効果目標を設定し、実施可否判断に必要な情報を上位マネジメントに提供する。 |

問 62

BPOを説明したものはどれか。

| ア | 自社ではサーバを所有せずに、通信事業者などが保有するサーバの処理能力や記憶容量の一部を借りてシステムを運用することである。 |

| イ | 自社ではソフトウェアを所有せずに、外部の専門業者が提供するソフトウェアの機能をネットワーク経由で活用することである。 |

| ウ | 自社の管理部門やコールセンタなど特定部門の業務プロセス全般を、業務システムの運用などと一体として外部の専門業者に委託することである。 |

| エ | 自社よりも人件費の安い派遣会社の社員を活用することによって、ソフトウェア開発の費用を低減させることである。 |

問 63

SOAを説明したものはどれか。

| ア | 業務体系、データ体系、適用処理体系、技術体系の四つの主要概念から構成され、業務とシステムの最適化を図る。 |

| イ | サービスというコンポーネントからソフトウェアを構築することによって、ビジネス変化に対応しやすくする。 |

| ウ | データフローダイアグラムを用い、情報に関するモデルと機能に関するモデルを同時に作成する。 |

| エ | 連接、選択、反復の三つの論理構造の組合せで、コンポーネントレベルの設計を行う。 |

問 64

システム化計画の立案において実施すべき事項はどれか。

| ア | 画面や帳票などのインタフェースを決定し、設計書に記載するために、要件定義書を基に作業する。 |

| イ | システム構築の組織体制を策定するとき、業務部門、情報システム部門の役割分担を明確にし、費用の検討においては開発、運用及び保守の費用の算出基礎を明確にしておく。 |

| ウ | システムの起動・終了、監視、ファイルメンテナンスなどを計画的に行い、業務が円滑に遂行していることを確認する。 |

| エ | システムを業務及び環境に適合するように維持管理を行い、修正依頼が発生した場合は、その内容を分析し、影響を明らかにする。 |

問 65

企画、要件定義、システム開発、ソフトウェア実装、ハードウェア実装、保守から成る一連のプロセスにおいて、要件定義プロセスで実施すべきものはどれか。

| ア | システムに関わり合いをもつ利害関係者の種類を識別し、利害関係者のニーズ、要望及び課せられる制約条件を識別する。 |

| イ | 事業の目的、目標を達成するために必要なシステム化の方針、及びシステムを実現するための実施計画を立案する。 |

| ウ | 目的とするシステムを得るために、システムの機能及び能力を定義し、システム方式設計によってハードウェア、ソフトウェアなどによる実現方式を確立する。 |

| エ | 利害関係者の要件を満足するソフトウェア製品又はソフトウェアサービスを得るための、方式設計と適格性の確認を実施する。 |

問 66

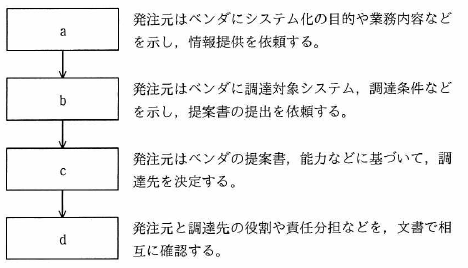

図に示す手順で情報システムを調達するとき、bに入れるものはどれか。

| ア | RFI |

| イ | RFP |

| ウ | 供給者の選定 |

| エ | 契約の締結 |

問 67

プロダクトライフサイクルにおける成長期の特徴はどれか。

| ア | 市場が製品の価値を理解し始める。製品ラインもチャネルも拡大しなければならない。この時期は売上も伸びるが、投資も必要である。 |

| イ | 需要が大きくなり、製品の差別化や市場の細分化が明確になってくる。競争者間の競争も激化し、新品種の追加やコストダウンが重要となる。 |

| ウ | 需要が減ってきて、撤退する企業も出てくる。この時期の強者になれるかどうかを判断し、代替市場への進出なども考える。 |

| エ | 需要は部分的で、新規需要開拓が勝負である。特定ターゲットに対する信念に満ちた説得が必要である。 |

問 68

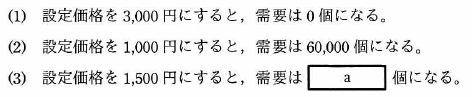

ある製品の設定価格と需要の関係が1次式で表せるとき、aに入れる適切な数値はどれか。

| ア | 30,000 |

| イ | 35,000 |

| ウ | 40,000 |

| エ | 45,000 |

問 69

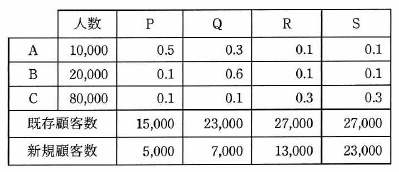

T社では3種類の商品A、B、Cを販売している。現在のところ、それぞれの商品には毎月10,000人、20,000人、80,000人の購入者がいる。来年から商品体系を変更して、4種類の新商品P、Q、R、Sを販売する予定である。そこで、既存の顧客が新商品を購入する割合と新規の顧客数を試算した。この試算について、適切な記述はどれか。ここで、表の各行に記載されている小数第1位までの数値が、該当する旧商品から新商品に乗り換える人の割合を表す。

| ア | 商品Aの購入者のうち、1,000人が新商品Qを購入すると予想している。 |

| イ | 商品Bの購入者は、新商品P、Q、R、Sのどれかを購入すると予想している。 |

| ウ | 新商品Pの購入見込者の5割は、商品Aの購入者であると予想している。 |

| エ | 新商品Sの新規顧客数は、商品Cの購入者のうち新商品Sを購入する人数より少ないと予想している。 |

問 70

技術は、理想とする技術を目指す過程において、導入期、成長期、成熟期、衰退期、そして次の技術フェーズに移行するという進化の過程をたどる。この技術進化過程を表すものはどれか。

| ア | 技術のSカーブ |

| イ | 需要曲線 |

| ウ | バスタブ曲線 |

| エ | ラーニングカーブ |

問 71

IoTの構成要素に関する記述として、適切なものはどれか。

| ア | アナログ式の機器を除く、ディジタル式の機器が対象となる。 |

| イ | インターネット又は閉域網に接続できる全てのものが対象となる。 |

| ウ | 自律的にデータを収集してデータ分析を行う機器だけが対象となる。 |

| エ | 人や生物を除く、形のある全てのものが対象となる。 |

問 72

ICタグ(RFID)の特徴はどれか。

| ア | GPSを利用し、現在地の位置情報や属性情報を表示する。 |

| イ | 専用の磁気読取り装置に挿入して使用する。 |

| ウ | 大量の情報を扱うので、情報の記憶には外部記憶装置を使用する。 |

| エ | 汚れに強く、記録された情報を梱包の外から読むことができる。 |

問 73

ネットビジネスでのOtoOの説明はどれか。

| ア | 基本的なサービスや製品を無料で提供し、高度な機能や特別な機能については料金を課金するビジネスモデルである。 |

| イ | 顧客仕様に応じたカスタマイズを実現するために、顧客からの注文後に最終製品の生産を始める方式である。 |

| ウ | 電子商取引で、代金を払ったのに商品が届かない、商品を送ったのに代金が支払われないなどのトラブルが防止できる仕組みである。 |

| エ | モバイル端末などを利用している顧客を、仮想店舗から実店舗に、又は実店舗から仮想店舗に誘導しながら、購入につなげる仕組みである。 |

問 74

CIOの説明はどれか。

| ア | 経営戦略の立案及び業務執行を統括する最高責任者 |

| イ | 資金調達、財務報告などの財務面での戦略策定及び執行を統括する最高責任者 |

| ウ | 自社の技術戦略や研究開発計画の立案及び執行を統括する最高責任者 |

| エ | 情報管理、情報システムに関する戦略立案及び執行を統括する最高責任者 |

問 75

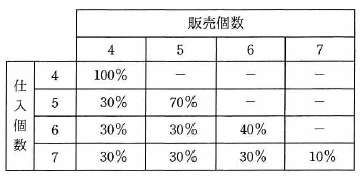

商品の1日当たりの販売個数の予想確率が表のとおりであるとき、1個当たりの利益を1,000円とすると、利益の期待値が最大になる仕入個数は何個か。ここで、仕入れた日に売れ残った場合、1個当たり300円の廃棄ロスが出るものとする。

| ア | 4 |

| イ | 5 |

| ウ | 6 |

| エ | 7 |

問 76

連関図法を説明したものはどれか。

| ア | 事態の進展とともに様々な事象が想定される問題について、対応策を検討して望ましい結果に至るプロセスを定める方法である。 |

| イ | 収集した情報を相互の関連によってグループ化し、解決すべき問題点を明確にする方法である。 |

| ウ | 複雑な要因の絡み合う事象について、その事象間の因果関係を明らかにする方法である。 |

| エ | 目的・目標を達成するための手段・方策を順次展開し、最適な手段・方策を追求していく方法である。 |

問 77

ある商品の前月繰越と受払いが表のとおりであるとき、先入先出法によって算出した当月度の売上原価は何円か。

| ア | 26,290 |

| イ | 26,450 |

| ウ | 27,250 |

| エ | 27,586 |

問 78

コンピュータウイルスを作成する行為を処罰の対象とする法律はどれか。

| ア | 刑法 |

| イ | 不正アクセス禁止法 |

| ウ | 不正競争防止法 |

| エ | プロパイダ責任制限法 |

問 79

個人情報保護委員会"個人情報の保護に関する法律についてのガイドライン(通則編)平成28年11月(平成29年3月一部改正)"によれば、個人情報に該当しないものはどれか。

| ア | 受付に設置した監視カメラに録画された、本人が判別できる映像データ |

| イ | 個人番号の記載がない、社員に交付する源泉徴収票 |

| ウ | 指紋認証のための指紋データのバックアップデータ |

| エ | 匿名加工情報に加工された利用者アンケート情報 |

問 80

請負契約を締結していても、労働者派遣とみなされる受託者の行為はどれか。

| ア | 休暇取得の承認を発注者側の指示に従って行う。 |

| イ | 業務の遂行に関する指導や評価を自ら実施する。 |

| ウ | 勤務に関する規律や職場秩序の保持を実施する。 |

| エ | 発注者の業務上の要請を受託者側の責任者が窓口となって受け付ける。 |

問題目次

| 問1 | 16進数の小数0.248を10進数の分数で表したものはどれか... |

| 問2 | 次に示す手順は、列中の少なくとも一つは1であるビット列が与え... |

| 問3 | AIにおける機械学習の説明として、最も適切なものはどれか。 |

| 問4 | 出現頻度の異なるA、B、C、D、Eの5文字で構成される通信デ... |

| 問5 | 待ち行列に対する操作を、次のとおり定義する。 ENQ n:待... |

| 問6 | クイックソートの処理方法を説明したものはどれか。 |

| 問7 | プログラムのコーディング規約に規定する事項のうち、適切なもの... |

| 問8 | Javaの特徴に関する説明として、適切なものはどれか。 |

| 問9 | 動作クロック周波数が700MHzのCPUで、命令の実行に必要... |

| 問10 | 割込み処理の終了後に割込みによって中断された処理を割り込まれ... |

| 問11 | メモリのエラー検出及び訂正にECCを利用している。データバス... |

| 問12 | USB3.0の説明として、適切なものはどれか。 |

| 問13 | Webシステムにおいて、Webサーバとアプリケーション(AP... |

| 問14 | 稼働状況が継続的に監視されているシステムがある。稼働して数年... |

| 問15 | 東京と福岡を結ぶ実線の回線がある。東京と福岡の間の信頼性を向... |

| 問16 | 三つのタスクの優先度と、各タスクを単独で実行した場合のCPU... |

| 問17 | スプーリング機能の説明として、適切なものはどれか。 |

| 問18 | スケジューリングに関する記述のうち、ラウンドロビン方式の説明... |

| 問19 | 手続型言語のコンパイラが行う処理のうち、最初に行う処理はどれ... |

| 問20 | リンカの機能として、適切なものはどれか。 |

| 問21 | DRAMの説明として、適切なものはどれか。 |

| 問22 | 2入力NAND素子を用いて4入力NAND回路を構成したものは... |

| 問23 | 二次電池(充電式電池)はどれか。 |

| 問24 | 列車の予約システムにおいて、人間とコンピュータが音声だけで次... |

| 問25 | 液晶ディスプレイなどの表示装置において、傾いた直線を滑らかに... |

| 問26 | UMLを用いて表した図のデータモデルのa、bに入れる多重度は... |

| 問27 | データ項目の命名規約を設ける場合、次の命名規約だけでは回避で... |

| 問28 | 関係XとYを自然結合した後、関係Zを得る関係代数演算はどれか... |

| 問29 | ロックの粒度に関する説明のうち、適切なものはどれか。 |

| 問30 | データベースが格納されている記憶媒体に故障が発生した場合、バ... |

| 問31 | 1.5Mビット/秒の伝送路を用いて12Mバイトのデータを転送... |

| 問32 | LAN間接続装置に関する記述のうち、適切なものはどれか。 |

| 問33 | TCP/IPネットワークでDNSが果たす役割はどれか。 |

| 問34 | インターネットにおける電子メールの規約で、ヘッダフィールドの... |

| 問35 | 携帯電話網で使用される通信規格の名称であり、次の三つの特徴を... |

| 問36 | アプリケーションソフトウェアにディジタル署名を施す目的はどれ... |

| 問37 | AES-256で暗号化されていることが分かっている暗号文が与... |

| 問38 | 共通鍵暗号方式の特徴はどれか。 |

| 問39 | JIS Q 27000:2014(情報セキュリティマネジメン... |

| 問40 | 組織的なインシデント対応体制の構築や運用を支援する目的でJP... |

| 問41 | ボットネットにおけるC&Cサーバの役割として、適切なものはど... |

| 問42 | IDSの機能はどれか。 |

| 問43 | セキュアブートの説明はどれか。 |

| 問44 | 公衆無線LANのアクセスポイントを設置するときのセキュリティ... |

| 問45 | 自社の中継用メールサーバで、接続元IPアドレス、電子メールの... |

| 問46 | UML2.0のシーケンス図とコミュニケーション図のどちらにも... |

| 問47 | オブジェクト指向におけるクラスとインスタンスとの関係のうち、... |

| 問48 | モジュール間の情報の受渡しがパラメタだけで行われる、結合度が... |

| 問49 | オブジェクト指向における”委譲”に関する説明として、適切なも... |

| 問50 | XP(Extreme Programming)のプラクティス... |

| 問51 | ソフトウェア開発プロジェクトにおいてWBS(Work Bre... |

| 問52 | 図のプロジェクトの日程計画において、プロジェクトの所要日数は... |

| 問53 | 表は、1人で行うプログラム開発の開始時点での計画表である。6... |

| 問54 | ある新規システムの機能規模を見積もったところ、500FP(フ... |

| 問55 | キャパシティ管理における将来のコンポーネント、並びにサービス... |

| 問56 | システム障害が発生したときにシステムを初期状態に戻して再開す... |

| 問57 | 次の条件でITサービスを提供している。SLAを満たすことので... |

| 問58 | JIS Q 27001:2014(情報セキュリティマネジメン... |

| 問59 | 外部保管のために専門業者にバックアップ媒体を引き渡す際の安全... |

| 問60 | 我が国の証券取引所に上場している企業において、内部統制の整備... |

| 問61 | IT投資評価を、個別プロジェクトの計画、実施、完了に応じて、... |

| 問62 | BPOを説明したものはどれか。 |

| 問63 | SOAを説明したものはどれか。 |

| 問64 | システム化計画の立案において実施すべき事項はどれか。 |

| 問65 | 企画、要件定義、システム開発、ソフトウェア実装、ハードウェア... |

| 問66 | 図に示す手順で情報システムを調達するとき、bに入れるものはど... |

| 問67 | プロダクトライフサイクルにおける成長期の特徴はどれか。 |

| 問68 | ある製品の設定価格と需要の関係が1次式で表せるとき、aに入れ... |

| 問69 | T社では3種類の商品A、B、Cを販売している。現在のところ、... |

| 問70 | 技術は、理想とする技術を目指す過程において、導入期、成長期、... |

| 問71 | IoTの構成要素に関する記述として、適切なものはどれか。 |

| 問72 | ICタグ(RFID)の特徴はどれか。 |

| 問73 | ネットビジネスでのOtoOの説明はどれか。 |

| 問74 | CIOの説明はどれか。 |

| 問75 | 商品の1日当たりの販売個数の予想確率が表のとおりであるとき、... |

| 問76 | 連関図法を説明したものはどれか。 |

| 問77 | ある商品の前月繰越と受払いが表のとおりであるとき、先入先出法... |

| 問78 | コンピュータウイルスを作成する行為を処罰の対象とする法律はど... |

| 問79 | 個人情報保護委員会”個人情報の保護に関する法律についてのガイ... |

| 問80 | 請負契約を締結していても、労働者派遣とみなされる受託者の行為... |