応用情報技術者午前

2015(平成27年)/春期分

問 1

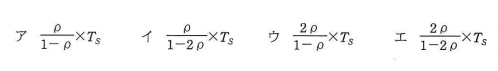

ATM(現金自動預払機)が1台ずつ設置してある二つの支店を統合し、統合後の支店にはATMを1台設置する。

統合後のATMの平均待ち時間を求める式はどれか。

ここで、待ち時間はM/M/1の待ち行列モデルに従い、平均待ち時間にはサービス時間を含まず、ATMを1台に統合しても十分に処理できるものとする。

[条件]

(1) 平均サービス時間:Ts

(2) 統合前のシステムの利用率:両支店ともρ

(3) 統合後の利用者数:統合前の両支店の利用者数の合計

問 2

2けたの2進数x 1x 2が表す整数をx とする。

2進数x 2x 1が表す整数を、x の式で表したものはどれか。

ここで、int(r )は非負の実数r の小数点以下を切り捨てた整数を表す。

問 3

製品100個を1ロットとして生産する。

一つのロットからサンプルを3個抽出して検査し、3個とも良品であればロット全体を合格とする。

100個中に10個の不良品を含むロットが合格と判定される確率は幾らか。

問 4

携帯端末に搭載されているジャイロセンサが検出できるものはどれか。

| ア | 端末に加わる加速度 |

| イ | 端末の角速度 |

| ウ | 地球上における高度 |

| エ | 地球の磁北 |

問 5

自然数をキーとするデータを、ハッシュ表を用いて管理する。 キーx のハッシュ関数h (x )を h (x ) = x mod n とすると、キーa とb が衝突する条件はどれか。 ここで、n はハッシュ表の大きさであり、x mod n はx をn で割った余りを表す。

| ア | a + b がn の倍数 |

| イ | a - b がn の倍数 |

| ウ | n がa + b の倍数 |

| エ | n がa - b の倍数 |

問 6

モンテカルロ法によって、正方形に内接する円の面積を近似的に求める方法はどれか。

| ア | 円に内接する正多角形の面積によって求める。 |

| イ | 正方形内に多数の小円を重ならないようにぎっしり詰めて、円の中にある小円の個数によって求める。 |

| ウ | 正方形内に乱数を用いて多数の点を一様に打ち、円の中にある点の個数によって求める。 |

| エ | 正方形内を微細な間隔の格子点で区切り、円の中にある格子点の個数によって求める。 |

問 7

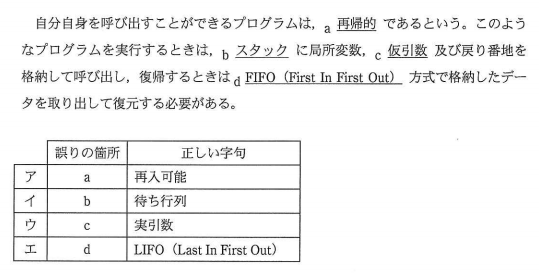

プログラムの実行に関する次の記述の下線部a~dのうち、いずれかに誤りがある。

誤りの箇所と正しい字句の適切な組合せはどれか。

問 8

グリッドコンピューティングの説明はどれか。

| ア | OSを実行するプロセッサ、アプリケーションを実行するプロセッサというふうに、それぞれの役割が決定されている複数のプロセッサによって処理を分散する方式である。 |

| イ | PCから大型コンピュータまで、ネットワーク上にある複数のプロセッサに処理を分散する方式である。 |

| ウ | カーネルプロセスとユーザプロセスとの区別がなく、複数のプロセッサが基本的に同等なものとして振る舞うことができる処理方式である。 |

| エ | プロセッサ上でスレッド(プログラムの実行単位)レベルの並列化を実現し、プロセッサの利用効率を高める方式である。 |

問 9

スーパスカラの説明はどれか。

| ア | 処理すべきベクトルの長さがベクトルレジスタより長い場合、ベクトルレジスタ長の組に分割して処理を繰り返す方式である。 |

| イ | パイプラインを更に細分化することによって、高速化を図る方式である。 |

| ウ | 複数のパイプラインを用い、同時に複数の命令を実行可能にすることによって高速化を図る方式である。 |

| エ | 命令語を長く取り、一つの命令で複数の機能ユニットを同時に制御することによって高速化を図る方式である。 |

問 10

CPUにおける投機実行の説明はどれか。

| ア | 依存関係にない複数の命令を、プログラム中での出現順序に関係なく実行する。 |

| イ | パイプラインの空き時間を利用して二つのスレッドを実行し、あたかも二つのプロセッサであるかのように見せる。 |

| ウ | 二つ以上のCPUコアによって複数のスレッドを同時実行する。 |

| エ | 分岐命令の分岐先が決まる前に、あらかじめ予測した分岐先の命令の実行を開始する。 |

問 11

RAID 1~5の各構成は、何に基づいて区別されるか。

| ア | 構成する磁気ディスク装置のアクセス性能 |

| イ | コンピュータ本体とのインタフェースの違い |

| ウ | データ及び冗長ビットの記録方法と記録位置の組合せ |

| エ | 保証する信頼性のMTBF値 |

問 12

物理サーバのスケールアウトに関する記述はどれか。

| ア | サーバに接続されたストレージのディスクを増設して冗長化することによって、サーバ当たりの信頼性を向上させること |

| イ | サーバのCPUを高性能なものに交換することによって、サーバ当たりの処理能力を向上させること |

| ウ | サーバの台数を増やして負荷分散することによって、サーバ群としての処理能力を向上させること |

| エ | サーバのメモリを増設することによって、単位時間当たりの処理能力を向上させること |

問 13

1件のデータを処理する際に、読取りには40ミリ秒、CPU処理には30ミリ秒、書込みには50ミリ秒掛かるプログラムがある。 このプログラムで、n 件目の書込みと並行してn + 1件目のCPU処理とn + 2件目の読取りを実行すると、1分当たりの最大データ処理件数は幾つか。 ここで、OSのオーバヘッドは考慮しないものとする。

| ア | 500 |

| イ | 666 |

| ウ | 750 |

| エ | 1,200 |

問 14

システムの信頼性向上技術に関する記述のうち、適切なものはどれか。

| ア | 故障が発生したときに、あらかじめ指定された安全な状態にシステムを保つことをフェールソフトという。 |

| イ | 故障が発生したときに、あらかじめ指定されている縮小した範囲のサービスを提供することをフォールトマスキングという。 |

| ウ | 故障が発生したときに、その影響が誤りとなって外部に出ないように訂正することをフェールセーフという。 |

| エ | 故障が発生したときに対処するのではなく、品質管理などを通してシステム構成要素の信頼度を高めることをフォールトアボイダンスという。 |

問 15

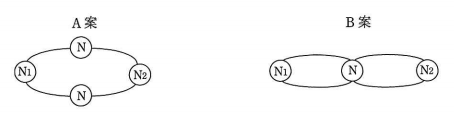

ノードN1とノードN2で通信を行うデータ伝送網がある。

図のようにN1とN2間にノードNを入れてA案、B案で伝送網を構成したとき、システム全体の稼働率の比較として適切なものはどれか。

ここで、各ノード間の経路(パス)の稼働率は、全て等しくρ(0<ρ<1)であるものとする。

また、各ノードは故障しないものとする。

| ア | A案、B案の稼働率の大小関係は、ρの値によって変化する。 |

| イ | A案、B案の稼働率は等しい。 |

| ウ | A案の方が、B案よりも稼働率が高い。 |

| エ | B案の方が、A案よりも稼働率が高い。 |

問 16

仮想記憶方式では、割り当てられる実記憶の容量が小さいとページアウト、ページインが頻発し、処理能力が急速に低下することがある。 このような現象をなんというか。

| ア | スラッシング |

| イ | スワッピング |

| ウ | フラグメンテーション |

| エ | メモリリーク |

問 17

プロセスのスケジューリングに関する記述のうち、ラウンドロビン方式の説明として、適切なものはどれか。

| ア | 各プロセスに優先度が付けられていて、後に到着してもプロセスの優先度が処理中のプロセスよりも高ければ、処理中のものを中断し、到着プロセスを処理する。 |

| イ | 各プロセスに優先度が付けられていて、イベントの発生を契機に、その時点で最高優先度のプロセスを実行する。 |

| ウ | 各プロセスの処理時間に比例して、プロセスのタイムクウォンタムを変更する。 |

| エ | 各プロセスを待ち行列の順にタイムクウォンタムずつ処理し、終了しないときは待ち行列の最後につなぐ。 |

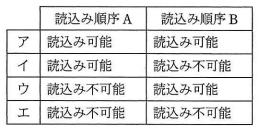

問 18

500kバイトの連続した空き領域に、複数のプログラムモジュールをオーバレイ方式で読み込んで実行する。

読込み順序Aと読込み順序Bにおいて、最後の120kバイトのモジュールを読み込む際、読込み可否の組合せとして適切なものはどれか。

ここで、数値は各モジュールの大きさをkバイトで表したものであり、モジュールを読み込む領域は、ファーストフィット方式で求めることとする。

[読込み順序A]

100 → 200 → 200解放 → 150 → 100解放 → 80 → 100 → 120

[読込み順序B]

200 → 100 → 150 → 100解放 → 80 → 200解放 → 100 → 120

問 19

あるコンピュータ上で、異なる命令形式のコンピュータで実行できる目的プログラムを生成する言語処理プログラムはどれか。

| ア | エミュレータ |

| イ | クロスコンパイラ |

| ウ | 最適化プログラム |

| エ | プログラムジェネレータ |

問 20

SoCの説明として、適切なものはどれか。

| ア | システムLSIに内蔵されたソフトウェア |

| イ | 複数のMCUを搭載したボード |

| ウ | 複数のチップで構成していたコンピュータシステムを、一つのチップで実現したLSI |

| エ | 複数のチップを単一のパッケージに封入してシステム化したデバイス |

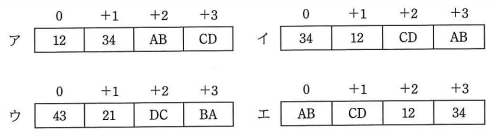

問 21

16進数ABCD1234をリトルエンディアンで4バイトのメモリに配置したものはどれか。

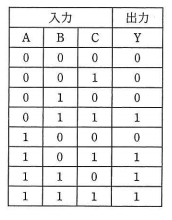

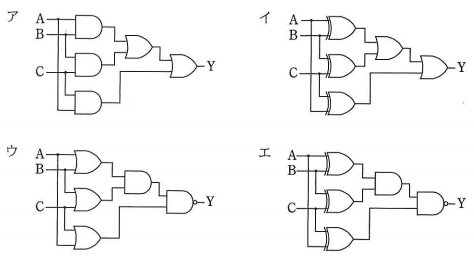

問 22

真理値表に示す3入力多数決回路はどれか。

問 23

半導体製造プロセスが微細化することによって問題となってきたリーク電流の低減手段として、適切なものはどれか。

| ア | クロックの周波数制御 |

| イ | 使用しないブロックへのクロック供給停止 |

| ウ | 使用しないブロックへの電源供給停止 |

| エ | 電源、電圧の調整 |

問 24

Webページの設計の例のうち、アクセシビリティを高める観点から最も適切なものはどれか。

| ア | 音声を利用者に確実に聞かせるために、Webページの表示時に音声を自動的に再生する。 |

| イ | 体裁の良いレイアウトにするために、表組みを用いる。 |

| ウ | 入力が必須な項目は、色で強調するだけでなく、項目名の隣に“(必須)”などと明記する。 |

| エ | ハイパリンク先の内容が予測できるように、ハイパリンク画像のalt属性にリンク先のURLを付記する。 |

問 25

拡張現実(AR:Augmented Reality)の例として、最も適切なものはどれか。

| ア | SF映画で都市空間を乗り物が走り回るアニメーションを、3次元空間上に設定した経路に沿って視点を動かして得られる視覚情報を基に作成する。 |

| イ | アバタの操作によって、インターネット上で現実世界を模した空間を動きまわったり、会話したりする。 |

| ウ | 実際には存在しない衣料品を仮想的に試着したり、過去の建築物を3次元CGで実際の画像上に再現したりする。 |

| エ | 臨場感を高めるために大画面を用いて、振動装置が備わった乗り物に見立てた機器に人間が搭乗し、インタラクティブ性が高いアトラクションを体感できる。 |

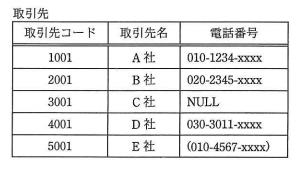

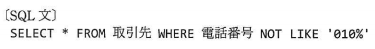

問 26

“電話番号”列にNULLを含む“取引先”表に対して、SQL文を実行した結果の行数は幾つか。

| ア | 1 |

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問 27

埋込みSQLにおいて、問合せによって得られた導出表を1行ずつ親プログラムに引き渡す操作がある。 この操作と関係の深い字句はどれか。

| ア | CURSOR |

| イ | ORDER BY |

| ウ | UNION |

| エ | UNIQUE |

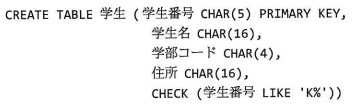

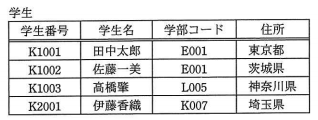

問 28

“学生”表が次のSQL文で定義されているとき、検査制約の違反となるSQL文はどれか。

| ア | DELETE FROM 学生 WHERE 学生番号 = ‘K1002’ |

| イ | INSERT INTO 学生 VALUES (‘J2002’, ‘渡辺次郎’, ‘M006’, ‘東京都’) |

| ウ | SELECT * FROM 学生 WHERE 学生番号 = ‘K1001’ |

| エ | UPDATE 学生 SET 学部コード = ‘N001’ WHERE 学生番号 LIKE ‘K%’ |

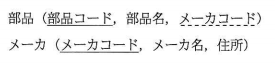

問 29

“部品”表のメーカコード列に対し、B+木インデックスを作成した。

これによって、検索の性能改善が最も期待できる操作はどれか。

ここで、部品及びメーカのデータ件数は十分に多く、メーカコードの値は均一に分散されているものとする。

また、ごく少数の行には、メーカコード列にNULLが設定されている。

ここで、実線の下線は主キーを、破線の下線は外部キーを表す。

| ア | メーカコードの値が1001以外の部品を検索する。 |

| イ | メーカコードの値が1001でも4001でもない部品を検索する。 |

| ウ | メーカコードの値が4001以上、4003以下の部品を検索する。 |

| エ | メーカコードの値がNULL以外の部品を検索する。 |

問 30

DBMSに実装すべき原子性(atomicity)を説明したものはどれか。

| ア | 同一のデータベースに対する同一処理は、何度実行しても結果は同じである。 |

| イ | トランザクションが完了すると、その後にハードウェア障害が発生しても、更新されたデータベースの内容は保証される。 |

| ウ | トランザクション内の処理は、全て実行されるか、全て取り消されるかのいずれかしかない。 |

| エ | 一つのトランザクションの処理結果は、他のトランザクション処理の影響を受けることはない。 |

問 31

ブラウザでインターネット上のWebページのURLをhttp://www.jitec.ipa.go.jp/のように指定すると、ページが表示されずにエラーが表示された。 ところが、同じページのURLをhttp://118.151.146.137/のようにIPアドレスを使って指定すると、ページは正しく表示された。 このような現象が発生する原因の一つとして考えられるものはどれか。 ここで、インターネットへの接続はプロキシサーバを経由しているものとする。

| ア | DHCPサーバが動作していない。 |

| イ | DNSサーバが動作していない。 |

| ウ | デフォルトゲートウェイが動作していない。 |

| エ | プロキシサーバが動作していない。 |

問 32

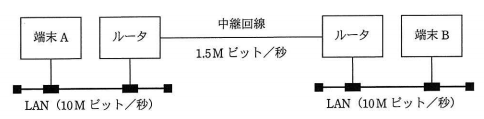

図のように、2台の端末がルータと中継回線で接続されているとき、端末Aがフレームを送信し始めてから、端末Bがフレームを受信し終わるまでの時間は、およそ何ミリか。

[条件]

フレーム長:LAN、中継回線ともに1,500バイト

LANの伝送速度:10Mビット/秒

中継回線の伝送速度:1.5Mビット/秒

1フレームのルータ処理時間:両ルータともに0.8ミリ秒

| ア | 3 |

| イ | 6 |

| ウ | 10 |

| エ | 12 |

問 33

CSMA/CD方式に関する記述として、適切なものはどれか。

| ア | 衝突発生時の再送動作によって、衝突の頻度が増すとスループットが下がる。 |

| イ | 送信要求の発生したステーションは、共同伝送路の搬送波を検出してからデータを送信するので、データ送出後は衝突は発生しない。 |

| ウ | ハブによって複数のステーションが分岐接続されている構成では、衝突の検出ができないので、この方式は使用できない。 |

| エ | フレームとしては任意長のビットが直列に送出されるので、フレーム長がオクテットの整数倍である必要はない。 |

問 34

伝送速度64kビット/秒の回線を使ってデータを連続送信したとき、平均して100秒に1回の1ビット誤りが発生した。 この回線のビット誤り率は幾らか。

| ア | 1.95×10-8 |

| イ | 1.56×10-7 |

| ウ | 1.95×10-5 |

| エ | 1.56×10-4 |

問 35

IPネットワークのプロトコルのうち、OSI基本参照モデルのネットワーク層に位置するものはどれか。

| ア | HTTP |

| イ | ICMP |

| ウ | SMTP |

| エ | UDP |

問 36

IPアドレスが172.16.255.164、サブネットマスクが255.255.255.192であるホストと同じサブネットワークに属するホストのIPアドレスはどれか。

| ア | 172.16.255.128 |

| イ | 172.16.255.129 |

| ウ | 172.16.255.191 |

| エ | 172.16.255.192 |

問 37

DNSキャッシュポイズニングに分類される攻撃内容はどれか。

| ア | DNSサーバのソフトのバージョン情報を入手して、DNSサーバのセキュリティホールを特定する。 |

| イ | PCが参照するDNSサーバに誤ったドメイン管理情報を注入して、偽装されたWebサーバにPCの利用者を誘導する。 |

| ウ | 攻撃対象のサービスを妨害するために、攻撃者がDNSサーバを踏み台に利用して再帰的な問合せを大量に行う。 |

| エ | 内部情報を入手するために、DNSサーバが保存するゾーン情報をまとめて転送させる。 |

問 38

パスワードに使用できる文字の種類の数をM 、パスワードの文字数をn とするとき、設定できるパスワードの理論的な総数を求める数式はどれか。

問 39

パスワードリスト攻撃に該当するものはどれか。

| ア | 一般的な単語や人名からパスワードのリストを作成し、インターネットバンキングへのログインを試行する。 |

| イ | 想定され得るパスワードとそのハッシュ値との対のリストを用いて、入手したハッシュ値からパスワードを効率的に解析する。 |

| ウ | どこかのWebサイトから流出した利用者IDとパスワードのリストを用いて、他のWebサイトに対してログインを試行する。 |

| エ | ピクチャパスワードの入力を録画してリスト化しておき、それを利用することでタブレット端末へのログインを試行する。 |

問 40

JPCERT/CCの説明はどれか。

| ア | 工業標準化法に基づいて経済産業省に設置されている審議会であり、工業標準化全般に関する調査・審議を行っている。 |

| イ | 電子政府推奨暗号の安全性を評価・監視し、暗号技術の適切な実装法・運用法を調査・検討するプロジェクトであり、総務省及び経済産業省が共同で運営する暗号技術検討会などで構成される。 |

| ウ | 特定の政府機関や企業から独立した組織であり、国内のコンピュータセキュリティインシデントに関する報告の受付、対応の支援、発生状況の把握、手口の分析、再発防止策の検討や助言を行っている。 |

| エ | 内閣官房に設置され、我が国をサイバー攻撃から防衛するための司令塔機能を担う組織である。 |

問 41

JIS Q 31000:2010(リスクマネジメント-原則及び指針)における、残留リスクの定義はどれか。

| ア | 監査手続を実施しても監査人が重要な不備を発見できないリスク |

| イ | 業務の性質や本来有する特性から生じるリスク |

| ウ | 利益を生む可能性に内在する損失発生の可能性として存在するリスク |

| エ | リスク対応後に残るリスク |

問 42

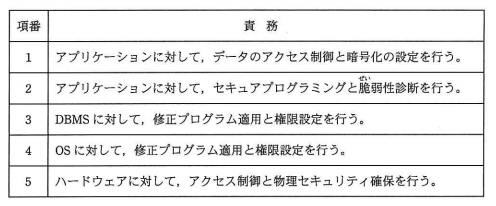

NISTの定義によるクラウドサービスモデルのうち、クラウド利用企業の責任者がセキュリティ対策に関して表中の項番1と2の責務を負うが、項番3~5の責務を負わないものはどれか。

| ア | HaaS |

| イ | IaaS |

| ウ | PaaS |

| エ | SaaS |

問 43

サーバにバックドアを作り、サーバ内で侵入の痕跡を隠蔽するなどの機能がパッケージ化された不正なプログラムやツールはどれか。

| ア | RFID |

| イ | rootkit |

| ウ | TKIP |

| エ | web beacon |

問 44

SPF(Sender Policy Framework)を利用する目的はどれか。

| ア | HTTP通信の経路上での中間者攻撃を検知する。 |

| イ | LANへのPCの不正接続を検知する。 |

| ウ | 内部ネットワークへの不正侵入を検知する。 |

| エ | メール送信のなりすましを検知する。 |

問 45

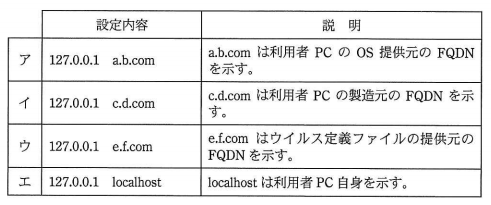

利用者PCがボットに感染しているかどうかをhostsファイルで確認するとき、設定内容が改ざんされていないと判断できるものはどれか。

ここで、hostsファイルには設定内容が1行だけ書かれているものとする。

問 46

ディレクトリトラバーサル攻撃はどれか。

| ア | OSの操作コマンドを利用するアプリケーションに対して、攻撃者が、OSのディレクトリ操作コマンドを渡して実行する。 |

| イ | SQL文のリテラル部分の生成処理に問題があるアプリケーションに対して、攻撃者が、任意のSQL文を渡して実行する。 |

| ウ | シングルサインオンを提供するディレクトリサービスに対して、攻撃者が、不正に入手した認証情報を用いてログインし、複数のアプリケーションを不正使用する。 |

| エ | 入力文字列からアクセスするファイル名を組み立てるアプリケーションに対して、攻撃者が、上位のディレクトリを意味する文字列を使って、非公開のファイルにアクセスする。 |

問 47

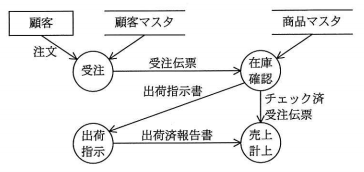

次の図の作成で用いられている表記法はどれか。

| ア | DFD |

| イ | 状態遷移図 |

| ウ | 流れ図 |

| エ | ペトリネット |

問 48

JIS X 25010:2013で規定されたシステム及びソフトウェア製品の品質副特性の説明のうち、信頼性に分類されるものはどれか。

| ア | 製品又はシステムが、それらを運用操作しやすく、制御しやすくする属性をもっている度合い |

| イ | 製品若しくはシステムの一つ以上の部分への意図した変更が製品若しくはシステムに与える影響を総合評価すること、欠陥若しくは故障の原因を診断すること、又は修正しなければならない部分を識別することが可能であることについての有効性及び効率性の度合い |

| ウ | 中断時又は故障時に、製品又はシステムが直接的に影響を受けたデータを回復し、システムを希望する状態に復元することができる度合い |

| エ | 二つ以上のシステム、製品又は構成要素が情報を交換し、既に交換された情報を使用することができる度合い |

問 49

CMMIを説明したものはどれか。

| ア | ソフトウェア開発組織及びプロジェクトのプロセスの成熟度を評価するためのモデルである。 |

| イ | ソフトウェア開発のプロセスモデルの一種である。 |

| ウ | ソフトウェアを中心としたシステム開発及び取引のための共通フレームのことある。 |

| エ | プロジェクトの成熟度に応じてソフトウェア開発の手順を定義したモデルである。 |

問 50

エクストリームプログラミング(XP)のプラクティスとして、適切なものはどれか。

| ア | 1週間の労働時間は、チームで相談して自由に決める。 |

| イ | ソースコードの再利用は、作成者だけが行う。 |

| ウ | 単体テストを終えたプログラムは、すぐに結合して、結合テストを行う。 |

| エ | プログラミングは1人で行う。 |

問 51

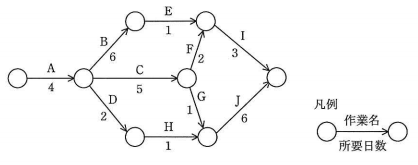

PERT図で表されるプロジェクトにおいて、プロジェクト全体の所要日数を1日短縮できる施策はどれか。

| ア | 作業BとFを1日ずつ短縮する。 |

| イ | 作業Bを1日短縮する。 |

| ウ | 作業Iを1日短縮する。 |

| エ | 作業Jを1日短縮する。 |

問 52

PMBOKによれば、“アクティビティ定義”プロセスで実施するものはどれか。

| ア | 作業順序、所要期間、必要な資源などから実施スケジュールを作成する。 |

| イ | 作業を階層的に要素分解してワークパッケージを定義する。 |

| ウ | プロジェクトで実施する作業の相互関係を特定して文書化する。 |

| エ | プロジェクトの成果物を生成するために実施すべき具体的な作業を特定する。 |

問 53

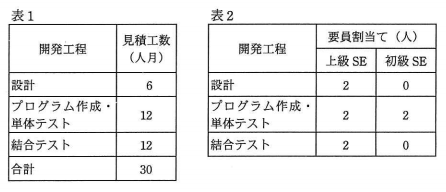

あるプログラムの設計から結合テストまでの開発工数ごとの見積工数を表1に示す。

また、この間の開発工程ごとの上級SEと初級SEの要員割当てを表2に示す。

上級SEは、初級SEに比べて、プログラムの作成・単体テストについて2倍の生産性を有する。

表1の見積工数は、上級SEを基に算出している。

全ての開発工程で、上級SEを1人追加して割り当てると、この間の開発工程の期間を何か月短縮できるか。

ここで、開発工程の期間は重複させないものとし、要員全員が1カ月当たり1人月の工数を投入するものとする。

| ア | 1 |

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問 54

プロジェクトマネジメントにおけるリスクの対応例のうち、PMBOKのリスク対応戦略の一つである転嫁に該当するものはどれか。

| ア | あるサブプロジェクトの損失を、他のサブプロジェクトの利益で相殺する。 |

| イ | 個人情報の漏えいが起こらないように、システムテストで使用する本番データの個人情報部分はマスキングする。 |

| ウ | 損害の発生に備えて、損害賠償保険を掛ける。 |

| エ | 取引先の業績が悪化して、信用に不安があるので、新規取引を止める。 |

問 55

ITILの可用性管理プロセスにおいて、ITサービスの可用性と信頼性の管理に関わるKPIとして用いるものはどれか。

| ア | サービスの中断回数 |

| イ | 災害を想定した復旧テストの回数 |

| ウ | 処理能力不足に起因するインシデントの数 |

| エ | 目標を達成できなかったSLAの項目数 |

問 56

情報システムの障害対策の一つである縮退運用の説明はどれか。

| ア | システムを一斉に停止させるのではなく、あらかじめ決められた手順で段階的に停止させること |

| イ | 実行中のジョブが異常終了したとき、他のジョブに影響を与えないように、システムの運用を続行すること |

| ウ | 障害箇所を切り離し、機能又は性能が低下してもシステムを稼働させ続けること |

| エ | 障害が発生した時点で、その後に実行する予定のジョブのスケジュールを変更すること |

問 57

インプットコントロールの監査で、エディットバリデーションチェックが正しく機能しているかどうかの検証方法として、適切なものはどれか。

| ア | 許可された担当者以外はログインできないことを試行する。 |

| イ | 実際に例外データや異常データの入力を行う。 |

| ウ | 入力原票の承認印を確認する。 |

| エ | 入力対象データの件数とプルーフリスト上の合計件数を照合する。 |

問 58

業務データのバックアップが自動取得されている場合、日次バックアップデータが継続的に取得されているかどうかをシステム監査人が検証する手続として、適切なものはどれか。

| ア | バックアップジョブの再実施 |

| イ | バックアップジョブの設定内容及びジョブの実行結果ログの閲覧 |

| ウ | バックアップデータからのリカバリテストの実施 |

| エ | バックアップ媒体やバックアップ装置の観察 |

問 59

マスタファイル管理に関するシステム監査のうち、可用性に該当するものはどれか。

| ア | マスタファイルが置かれているサーバを二重化し、耐障害性の向上を図っていること |

| イ | マスタファイルのデータを複数件まとめて検索・加工するための機能が、システムに盛り込まれていること |

| ウ | マスタファイルのメンテナンスは、特権アカウントを付与された者だけに許されていること |

| エ | マスタファイルへのデータ入力チェック機能が、システムに盛り込まれていること |

問 60

事業継続計画(BCP)について監査を実施した結果、適切な状況と判断されるものはどれか。

| ア | 従業員の緊急連絡先リストを作成し、最新版に更新している。 |

| イ | 重要書類は複製せずに一か所で集中保管している。 |

| ウ | 全ての業務について優先順位なしに同一水準のBCPを策定している。 |

| エ | 平時にはBCPを従業員に非公開としている。 |

問 61

情報戦略の投資対効果を評価するとき、利益額を分子に、投資額を分母にして算出するものはどれか。

| ア | EVA |

| イ | IRR |

| ウ | NPV |

| エ | ROI |

問 62

エンタープライズアーキテクチャ(EA)を説明したものはどれか。

| ア | オブジェクト指向設計を支援する様々な手法を統一して標準化したものであり、クラス図などのモデル図によってシステムの分析や設計を行うための技法である。 |

| イ | 概念データモデルを、エンティティ、リレーションシップで表現することによって、データ構造やデータ項目間の関係を明らかにするための技法である。 |

| ウ | 各業務と情報システムを、ビジネス、データ、アプリケーション、テクノロジの四つの体系で分析し、全体最適化の観点から見直すための技法である。 |

| エ | 企業のビジネスプロセスを、データフロー、プロセス、ファイル、データ源泉/データ吸収の四つの基本要素で抽象化して表現するための技法である。 |

問 63

SOAの説明はどれか。

| ア | 会計、人事、製造、購買、在庫管理、販売などの企業の業務プロセスを一元管理することによって、業務の効率化や経営資源の全体最適を図る手法 |

| イ | 企業の業務プロセス、システム化要求などのニーズと、ソフトウェアパッケージの機能性がどれだけ適合し、どれだけかい離しているかを分析する手法 |

| ウ | 業務プロセスの問題点を洗い出して、目標設定、実行、チェック、修正行動のマネジメントサイクルを適用し、継続的な改善を図る手法 |

| エ | 利用者の視点から各業務システムの機能を幾つかの独立した部品に分けることによって、業務プロセスとの対応付けや他のソフトウェアとの連携を容易にする手法 |

問 64

IT投資ポートフォリオの目的はどれか。

| ア | IT投資を事業別、システム別、ベンダ別、品目別などに分類して、経年推移や構成比率の変化などを分析し、投資額削減の施策を検討する。 |

| イ | 個別のIT投資案件について、情報戦略との適合性、投資額や投資効果の妥当性、投資リスクの明瞭性などの観点から投資判断を行う。 |

| ウ | 個別プロジェクトの計画、実施、完了に応じて、IT投資の事前評価、中間評価、事後評価を一貫して行い、戦略目標に対する達成度を評価する。 |

| エ | 投資リスクや投資価値の類似性で分類したカテゴリごとのIT投資について、企業レベルで最適な資源配分を行う。 |

問 65

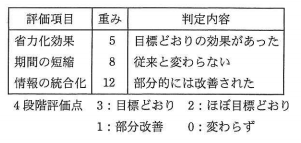

定性的な評価項目を定量化するために評価点を与える方法がある。

表に示す4段階評価を用いた場合、重み及び判定内容から評価されるシステム全体の目標達成度は何%となるか。

| ア | 27 |

| イ | 36 |

| ウ | 43 |

| エ | 52 |

問 66

業務要件定義において、業務フローを記述する際に、処理の分岐や並行処理、処理の同期などを表現できる図はどれか。

| ア | アクティビティ図 |

| イ | クラス図 |

| ウ | 状態遷移図 |

| エ | ユースケース図 |

問 67

コアコンピタンスに該当するものはどれか。

| ア | 主な事業ドメインの高い成長率 |

| イ | 競合他社よりも効率性の高い生産システム |

| ウ | 参入を予定している事業分野の競合状況 |

| エ | 収益性の高い事業分野での市場シェア |

問 68

コモディティ化の説明はどれか。

| ア | 革新的な発明に基づいて、従来は市場に存在しなかった製品を開発し、市場に投入すること |

| イ | 技術革新によって、後発製品が先発製品の市場を衰退させること |

| ウ | 技術の成熟などによって、他社製品との差別化が価格以外の点で困難になること |

| エ | 市場での価格競争を避けるために、他社製品とは異なる機能をもった製品を開発し、販売すること |

問 69

施策案a~dのうち、利益が最も高くなるマーケティングミックスはどれか。

ここで、広告費と販売促進費は固定費とし、1個当たりの変動費は1,000円とする。

| ア | a |

| イ | b |

| ウ | c |

| エ | d |

問 70

プロセスイノベーションに関する記述として、適切なものはどれか。

| ア | 競争を経て広く採用され、結果として事実上の標準となる。 |

| イ | 製品の品質を向上する革新的な製造工程を開発する。 |

| ウ | 独創的かつ高い技術を基に革新的な新製品を開発する。 |

| エ | 半導体の製造プロセスをもっている企業に製造を委託する。 |

問 71

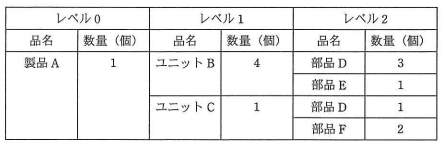

ある期間の生産計画において、図の部品表で表わされる製品Aの需要量が10個であるとき、部品Dの正味所要量は何個か。

ここで、ユニットBの在庫残が5個、部品Dの在庫残が25個あり、ほかの在庫残、仕掛残、注文残、引当残などはないものとする。

| ア | 80 |

| イ | 90 |

| ウ | 95 |

| エ | 105 |

問 72

“かんばん方式”を説明したものはどれか。

| ア | 各作業の効率を向上させるために、仕様が統一された部品、半製品を調達する。 |

| イ | 効率よく部品調達を行うために、関連会社から部品を調達する。 |

| ウ | 中間在庫を極力減らすために、生産ラインにおいて、後工程が自工程の生産に合わせて、必要な部品を前工程から調達する。 |

| エ | より品質の高い部品を調達するために、部品の納入指定業者を複数定め、競争入札で部品を調達する。 |

問 73

EDIを実施するための情報表現規約で規定されるべきものはどれか。

| ア | 企業間取引の契約内容 |

| イ | システムの運用時間 |

| ウ | 伝送制御手順 |

| エ | メッセージの形式 |

問 74

ディジタルサイネージの説明として、適切なものはどれか。

| ア | 情報技術を利用する機会又は能力によって、地域間又は個人間に生じる経済的又は社会的な格差 |

| イ | 情報の正当性を保証するために使用される電子的な署名 |

| ウ | ディスプレイに映像、文字などの情報を表示する電子看板 |

| エ | 不正利用を防止するためにデータに識別情報を埋め込む技術 |

問 75

横軸にロットの不良率、縦軸にロットの合格率をとり、抜取検査でのロットの品質とその合格率の関係を表したものはどれか。

| ア | OC曲線 |

| イ | バスタブ曲線 |

| ウ | ポアソン分布 |

| エ | ワイブル分布 |

問 76

定期発注方式の特徴はどれか。

| ア | ABC分析におけるC品目に適用すると効果的である。 |

| イ | 発注時に需要予測が必要である。 |

| ウ | 発注のタイミングは発注対象を消費する速度に依存する。 |

| エ | 発注量には経済的発注量を用いると効果的である。 |

問 77

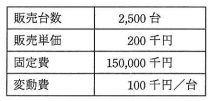

今年度のA社の販売実績と費用(固定費、変動費)を表に示す。

来年度、固定費が5%上昇し、販売単価が5%低下すると予測されるとき、今年度と同じ営業利益を確保するためには、最低何台を販売する必要があるか。

| ア | 2,575 |

| イ | 2,750 |

| ウ | 2,778 |

| エ | 2,862 |

問 78

取得原価30万円のPCを2年間使用した後、廃棄処分し、廃棄費用2万円を現金で支払った。 このときの固定資産の除却損は廃棄費用も含めて何万円か。 ここで、耐用年数は4年、減価償却は定額法、定額法の償却率は0.250、残存価額は0円とする。

| ア | 9.5 |

| イ | 13.0 |

| ウ | 15.0 |

| エ | 17.0 |

問 79

A社は顧客管理システムの開発を、情報システム子会社であるB社に委託し、B社は要件定義を行った上で、設計・プログラミング・テストまでを協力会社であるC社に委託した。 C社では優秀なD社員にその作業を担当させた。 このとき、開発したプログラムの著作権はどこに帰属するか。 ここで、関係者の間には、著作権の帰属に関する特段の取決めはないものとする。

| ア | A社 |

| イ | B社 |

| ウ | C社 |

| エ | D社員 |

問 80

電子署名法に関する記述のうち、適切なものはどれか。

| ア | 電子署名技術は共通鍵暗号技術によるものと規定されている。 |

| イ | 電子署名には、電磁的記録以外の、コンピュータ処理の対象とならないものも含まれる。 |

| ウ | 電子署名には、民事訴訟法における押印と同様の効力が認められている。 |

| エ | 電子署名の認証業務を行うことができるのは、政府が運営する認証局に限られる。 |

問題目次

| 問1 | ATM(現金自動預払機)が1台ずつ設置してある二つの支店を統... |

| 問2 | 2けたの2進数x 1x 2が表す整数をx とする。2進数x ... |

| 問3 | 製品100個を1ロットとして生産する。一つのロットからサンプ... |

| 問4 | 携帯端末に搭載されているジャイロセンサが検出できるものはどれ... |

| 問5 | 自然数をキーとするデータを、ハッシュ表を用いて管理する。キー... |

| 問6 | モンテカルロ法によって、正方形に内接する円の面積を近似的に求... |

| 問7 | プログラムの実行に関する次の記述の下線部a~dのうち、いずれ... |

| 問8 | グリッドコンピューティングの説明はどれか。 |

| 問9 | スーパスカラの説明はどれか。 |

| 問10 | CPUにおける投機実行の説明はどれか。 |

| 問11 | RAID 1~5の各構成は、何に基づいて区別されるか。 |

| 問12 | 物理サーバのスケールアウトに関する記述はどれか。 |

| 問13 | 1件のデータを処理する際に、読取りには40ミリ秒、CPU処理... |

| 問14 | システムの信頼性向上技術に関する記述のうち、適切なものはどれ... |

| 問15 | ノードN<sub>1</sub>とノードN<sub>2</s... |

| 問16 | 仮想記憶方式では、割り当てられる実記憶の容量が小さいとページ... |

| 問17 | プロセスのスケジューリングに関する記述のうち、ラウンドロビン... |

| 問18 | 500kバイトの連続した空き領域に、複数のプログラムモジュー... |

| 問19 | あるコンピュータ上で、異なる命令形式のコンピュータで実行でき... |

| 問20 | SoCの説明として、適切なものはどれか。 |

| 問21 | 16進数ABCD1234をリトルエンディアンで4バイトのメモ... |

| 問22 | 真理値表に示す3入力多数決回路はどれか。<br /> |

| 問23 | 半導体製造プロセスが微細化することによって問題となってきたリ... |

| 問24 | Webページの設計の例のうち、アクセシビリティを高める観点か... |

| 問25 | 拡張現実(AR:Augmented Reality)の例とし... |

| 問26 | “電話番号”列にNULLを含む“取引先”表に対して、SQL文... |

| 問27 | 埋込みSQLにおいて、問合せによって得られた導出表を1行ずつ... |

| 問28 | “学生”表が次のSQL文で定義されているとき、検査制約の違反... |

| 問29 | “部品”表のメーカコード列に対し、B+木インデックスを作成し... |

| 問30 | DBMSに実装すべき原子性(atomicity)を説明したも... |

| 問31 | ブラウザでインターネット上のWebページのURLをhttp:... |

| 問32 | 図のように、2台の端末がルータと中継回線で接続されているとき... |

| 問33 | CSMA/CD方式に関する記述として、適切なものはどれか。 |

| 問34 | 伝送速度64kビット/秒の回線を使ってデータを連続送信したと... |

| 問35 | IPネットワークのプロトコルのうち、OSI基本参照モデルのネ... |

| 問36 | IPアドレスが172.16.255.164、サブネットマスク... |

| 問37 | DNSキャッシュポイズニングに分類される攻撃内容はどれか。 |

| 問38 | パスワードに使用できる文字の種類の数をM 、パスワードの文字... |

| 問39 | パスワードリスト攻撃に該当するものはどれか。 |

| 問40 | JPCERT/CCの説明はどれか。 |

| 問41 | JIS Q 31000:2010(リスクマネジメント-原則及... |

| 問42 | NISTの定義によるクラウドサービスモデルのうち、クラウド利... |

| 問43 | サーバにバックドアを作り、サーバ内で侵入の痕跡を隠蔽するなど... |

| 問44 | SPF(Sender Policy Framework)を利... |

| 問45 | 利用者PCがボットに感染しているかどうかをhostsファイル... |

| 問46 | ディレクトリトラバーサル攻撃はどれか。 |

| 問47 | 次の図の作成で用いられている表記法はどれか。 |

| 問48 | JIS X 25010:2013で規定されたシステム及びソフ... |

| 問49 | CMMIを説明したものはどれか。 |

| 問50 | エクストリームプログラミング(XP)のプラクティスとして、適... |

| 問51 | PERT図で表されるプロジェクトにおいて、プロジェクト全体の... |

| 問52 | PMBOKによれば、“アクティビティ定義”プロセスで実施する... |

| 問53 | あるプログラムの設計から結合テストまでの開発工数ごとの見積工... |

| 問54 | プロジェクトマネジメントにおけるリスクの対応例のうち、PMB... |

| 問55 | ITILの可用性管理プロセスにおいて、ITサービスの可用性と... |

| 問56 | 情報システムの障害対策の一つである縮退運用の説明はどれか。 |

| 問57 | インプットコントロールの監査で、エディットバリデーションチェ... |

| 問58 | 業務データのバックアップが自動取得されている場合、日次バック... |

| 問59 | マスタファイル管理に関するシステム監査のうち、可用性に該当す... |

| 問60 | 事業継続計画(BCP)について監査を実施した結果、適切な状況... |

| 問61 | 情報戦略の投資対効果を評価するとき、利益額を分子に、投資額を... |

| 問62 | エンタープライズアーキテクチャ(EA)を説明したものはどれか... |

| 問63 | SOAの説明はどれか。 |

| 問64 | IT投資ポートフォリオの目的はどれか。 |

| 問65 | 定性的な評価項目を定量化するために評価点を与える方法がある。... |

| 問66 | 業務要件定義において、業務フローを記述する際に、処理の分岐や... |

| 問67 | コアコンピタンスに該当するものはどれか。 |

| 問68 | コモディティ化の説明はどれか。 |

| 問69 | 施策案a~dのうち、利益が最も高くなるマーケティングミックス... |

| 問70 | プロセスイノベーションに関する記述として、適切なものはどれか... |

| 問71 | ある期間の生産計画において、図の部品表で表わされる製品Aの需... |

| 問72 | “かんばん方式”を説明したものはどれか。 |

| 問73 | EDIを実施するための情報表現規約で規定されるべきものはどれ... |

| 問74 | ディジタルサイネージの説明として、適切なものはどれか。 |

| 問75 | 横軸にロットの不良率、縦軸にロットの合格率をとり、抜取検査で... |

| 問76 | 定期発注方式の特徴はどれか。 |

| 問77 | 今年度のA社の販売実績と費用(固定費、変動費)を表に示す。来... |

| 問78 | 取得原価30万円のPCを2年間使用した後、廃棄処分し、廃棄費... |

| 問79 | A社は顧客管理システムの開発を、情報システム子会社であるB社... |

| 問80 | 電子署名法に関する記述のうち、適切なものはどれか。 |