応用情報技術者午前

2017(平成29年)/春期分

問 1

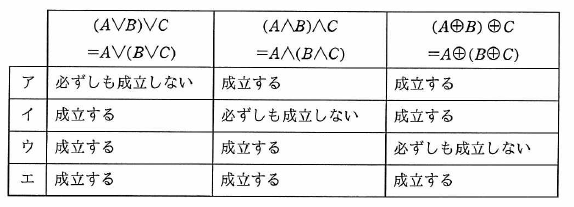

論理和(∨)、論理積(∧)、排他的論理和(⊕)の結合法則の成立に関する記述として、適切な組合せはどれか。

問 2

(1+α)nの計算を、1+n×αで近似計算ができる条件として、適切なものはどれか。

| ア | |α|が1に比べて非常に小さい。 |

| イ | |α|が n に比べて非常に大きい。 |

| ウ | |α÷n|が1より大きい。 |

| エ | |n×α|が1より大きい。 |

問 3

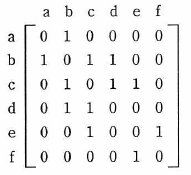

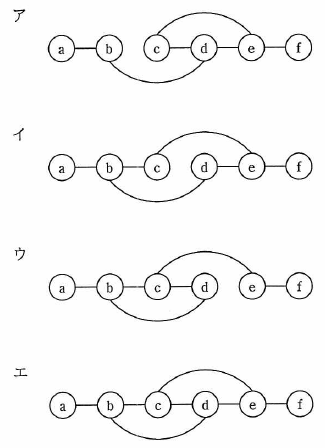

ノードとノードの間のエッジの有無を、隣接行列を用いて表す。ある無向グラフの隣接行列が次の場合、グラフで表現したものはどれか。ここで、ノードを隣接行列の行と列に対応させて、ノード間にエッジが存在する場合は1で、エッジが存在しない場合は0で示す。

問 4

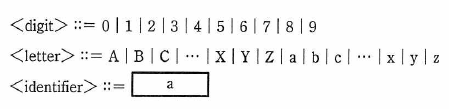

あるプログラム言語において、識別子(identifier)は、先頭が英字で始まり、それ以降に任意個の英数字が続く文字列である。これをBNFで定義したとき、a に入るものはどれか。

| ア | <letter>|<digit>|<identifier><letter>|<identifier><digit> |

| イ | <letter>|<digit>|<letter><identifier>|<identifier><digit> |

| ウ | <letter>|<identifier><digit> |

| エ | <letter>|<identifier><digit>|<identifier><letter> |

問 5

次の数式は、ある細菌の第n世代の個数f(n)が1世代後にどのように変化するかを表現したものである。この漸化式の解釈として、1世代後の細菌の個数が、第n世代と比較してどのようになるかを説明しているものはどれか。

f(n+1)+0.2×f(n)=2×f(n)

| ア | 1世代後の個数は、第n世代の個数の1.8倍に増える。 |

| イ | 1世代後の個数は、第n世代の個数の2.2倍に増える。 |

| ウ | 1世代後の個数は、第n世代の個数の2倍になり、更に増殖後の20%が増える。 |

| エ | 1世代後の個数は、第n世代の個数の2倍になるが、増殖後の20%が死ぬ。 |

問 6

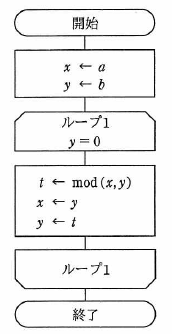

次の流れ図の処理で、終了時のxに格納されているものはどれか。ここで、与えられたa、bは正の整数であり、mod(x、y)はxをyで割った余りを返す。

| ア | aとbの最小公倍数 |

| イ | aとbの最大公約数 |

| ウ | aとbの小さい方に最も近い素数 |

| エ | aをbで割った商 |

問 7

プログラムの特性に関する記述のうち、適切なものはどれか。

| ア | 再帰的プログラムは、手続の中でそれ自体を呼び出すプログラムであり、再入可能である。 |

| イ | 再使用可能プログラムは、一度実行したプログラムを主記憶装置上にロードし直さずに再度実行できるプログラムであり、再入可能である。 |

| ウ | 再入可能プログラムは、複数のタスクから同時に呼び出されたときに、並列に実行できるプログラムであるが、再配置可能ではない。 |

| エ | 再配置可能プログラムは、主記憶装置上のどの領域にロードされても実行可能なプログラムであるが、再使用可能ではない。 |

問 8

CPUのプログラムレジスタ(プログラムカウンタ)の役割はどれか。

| ア | 演算を行うために、メモリから読み出したデータを保持する。 |

| イ | 条件付き分岐命令を実行するために、演算結果の状態を保持する。 |

| ウ | 命令のデコードを行うために、メモリから読み出した命令を保持する。 |

| エ | 命令を読み出すために、次の命令が格納されたアドレスを保持する。 |

問 9

プロセッサの省電力技術の一つであるパワーゲーティングの説明として、適切なものはどれか。

| ア | 仕事量に応じて、プロセッサへ供給する電源電圧やクロック周波数を変える。 |

| イ | 動作していない回路ブロックへのクロックを停止する。 |

| ウ | 動作していない回路への電源を遮断する。 |

| エ | マルチコアプロセッサにおいて、使用していないコアの消費電力枠を、動作しているコアに割り当てる。 |

問 10

キャッシュメモリのライトスルーの説明として、適切なものはどれか。

| ア | CPUが書込み動作をする時、キャッシュメモリだけにデータを書き込む。 |

| イ | キャッシュメモリと主記憶の両方に同時にデータを書き込む。 |

| ウ | 主記憶のデータの変更は、キャッシュメモリから当該データが追い出される時に行う。 |

| エ | 主記憶へのアクセス頻度が少ないので、バスの占有率が低い。 |

問 11

15Mバイトのプログラムを圧縮した状態でフラッシュメモリに格納している。プログラムの圧縮率が40%、フラッシュメモリから主記憶への転送速度が20Mバイト/秒であり、1Mバイトに圧縮されたデータの展開に主記憶上で0.03秒が掛かるとき、このプログラムが主記憶に展開されるまでの時間は何秒か。ここで、フラッシュメモリから主記憶への転送と圧縮データの展開は同時には行われないものとする。

| ア | 0.48 |

| イ | 0.75 |

| ウ | 0.93 |

| エ | 1.20 |

問 12

WebシステムにおけるCDN(Contents Delivery Network)に関する記述として、適切なものはどれか。

| ア | Webサーバ、アプリケーションサーバ、データベースサーバの三つの構成要素に分けることによってコンテンツの検索を容易にすると同時に、システムの拡張性も高める。 |

| イ | コミュニティ型のWebサイト及びネットワークサービスによって、人と人とのつながりを促進するコンテンツを共有する。 |

| ウ | 動画再生や音楽再生に必要なプログラム部品をインターネット経由で入手し、Webブラウザに組み込む。 |

| エ | 動画や音声などの大容量のデータを利用する際に、インターネット回線の負荷を軽減するようにサーバを分散配置する。 |

問 13

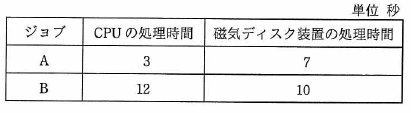

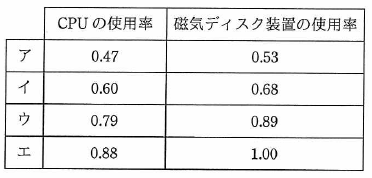

CPUと磁気ディスク装置で構成されるシステムで、表に示すジョブA、Bを実行する。この二つのジョブが実行を終了するまでのCPUの使用率と磁気ディスク装置の使用率との組み合わせのうち、適切なものはどれか。ここで、ジョブA、Bはシステムの動作開始時点ではいずれも実行可能状態にあり、A、Bの順で実行される。CPU及び磁気ディスク装置は、ともに一つの要求だけを発生順に処理する。ジョブA、Bとも、CPUの処理を終了した後、磁気ディスク装置の処理を実行する。

問 14

コンピュータシステムの性能評価法の一つであるモニタリングの説明として、適切なものはどれか。

| ア | 各プログラムの実行状態や資源の利用状況を測定し、システムの構成や応答性能を改善するためのデータを得る。 |

| イ | システムの各構成要素に関するカタログ性能データを収集し、それらのデータからシステム全体の性能を算出する。 |

| ウ | 典型的なプログラムを実行し、入出力や制御プログラムを含めたシステムの総合的な処理性能を測定する。 |

| エ | 命令を分離し、それぞれの使用頻度を重みとした加重平均によって全命令の平均実行速度を求める。 |

問 15

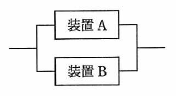

図に示す二つの装置から構成される並列システムの稼働率は幾らか。ここで、どちらか一つの装置が稼働していればシステムとして稼働しているとみなし、装置A、Bとも、MTBFは450時間、MTTRは50時間とする。

| ア | 0.81 |

| イ | 0.90 |

| ウ | 0.96 |

| エ | 0.99 |

問 16

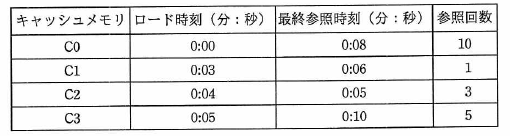

4ブロック分のキャッシュメモリC0~C3が表に示す状態である。ここで、新たに別のブロックの内容をキャッシュメモリにロードする必要が生じたとき、C2のブロックを置換の対象とするアルゴリズムはどれか。

| ア | FIFO |

| イ | LFU |

| ウ | LIFO |

| エ | LRU |

問 17

サーバアプリケーションの開発のための、オブジェクト指向技術に基づいたコンポーネントソフトウェアの仕様はどれか。

| ア | EAI(Enterprise Application Integration) |

| イ | EJB(Enterprise JavaBeans) |

| ウ | ERP(Enterprise Resource Planning) |

| エ | UML(Unified Modeling Language) |

問 18

ホワイトボックステストにおいて、プログラムの実行された部分の割合を測定するのに使うものはどれか。

| ア | アサーションチェッカ |

| イ | シミュレータ |

| ウ | 静的コード解析ツール |

| エ | テストカバレージ分析ツール |

問 19

オープンソースライセンスのGNU GPL(GNU General Public License)の説明のうち、適切なものはどれか。

| ア | GPLであるソースコードの実現する機能を利用する、別のプログラムのソースコードを作成すると、GPLが適用される。 |

| イ | GPLであるソースコードの全てを使って派生物を作った場合に限って、GPLが適用される。 |

| ウ | GPLであるソースコードの派生物のライセンスは、無条件にGPLとなる。 |

| エ | GPLであるソースコードを組み込んだ派生物をGPLにするか否かは、派生物の開発者が決める。 |

問 20

エネルギーハーベスティングの適用例として、適切なものはどれか。

| ア | AC電源で充電したバッテリで駆動される携帯電話機 |

| イ | インバータ制御を用いるエアーコンディショナの室外機 |

| ウ | スイッチを押す力を電力に変換して作動するRFリモコン |

| エ | 無停電電源装置を備えたデータサーバ |

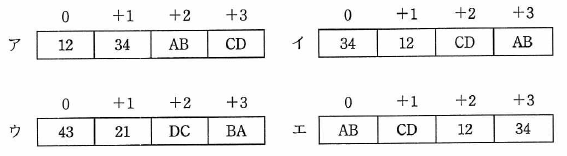

問 21

16進数 ABCD1234 をリトルエンディアンで4バイトのメモリに配置したものはどれか。ここで、 0~+3はバイトアドレスのオフセット値である。

問 22

16ビットのダウンカウントのカウンタを用い、そのカウンタの値が0になると割込みを発生させるハードウェアタイマがある。カウンタに初期値として10進数の150をセットしてタイマをスタートすると、最初の割込みが発生するまでの時間は何マイクロ秒か。ここで、タイマクロックは16MHzを32分周したものとする。

| ア | 0.3 |

| イ | 2 |

| ウ | 150 |

| エ | 300 |

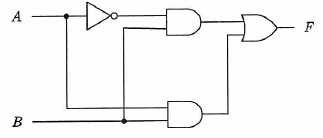

問 23

図の回路が実現する論理式はどれか。ここで、論理式中の"・"は論理積、"+"は論理和を表す。

| ア | F=A |

| イ | F=B |

| ウ | F=A・B |

| エ | F=A+B |

問 24

コードの値からデータの対象物が連想できるものはどれか。

| ア | シーケンスコード |

| イ | デシマルコード |

| ウ | ニモニックコード |

| エ | ブロックコード |

問 25

表示装置には色彩や濃淡などの表示能力に限界がある。一つ一つの画素では表現可能な色数が少ない環境でも、幾つかの画素を使って見掛け上表示できる色数を増やし、滑らかで豊かな階調を表現する手法はどれか。

| ア | インデックスカラー |

| イ | オーバレイ |

| ウ | カーニング |

| エ | ディザリング |

問 26

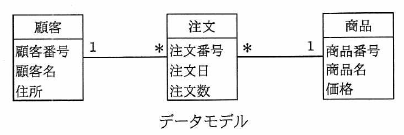

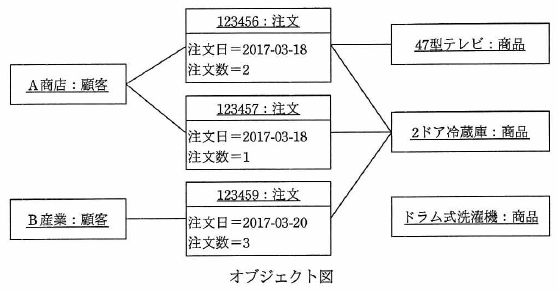

データモデルを解釈してオブジェクト図を作成した。解釈の誤りを適切に指摘した記述はどれか。ここで、モデルの表記にはUMLを用い、オブジェクト図の一部の属性の表示は省略した。

| ア | "123456:注文"が複数の商品にリンクしているのは、誤りである。 |

| イ | "2ドア冷蔵庫:商品"が複数の注文にリンクしているのは、誤りである。 |

| ウ | "A商店:顧客"が複数の注文にリンクしているのは、誤りである。 |

| エ | "ドラム式洗濯機:商品"がどの注文にもリンクしていないのは、誤りである。 |

問 27

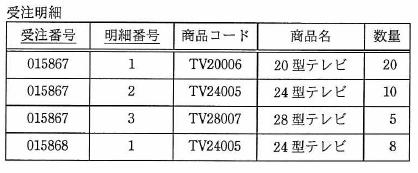

"受注明細"表は、どのレベルまでの正規形の条件を満足しているか。ここで、実線の下線は主キーを表す。

| ア | 第1正規形 |

| イ | 第2正規形 |

| ウ | 第3正規形 |

| エ | 第4正規形 |

問 28

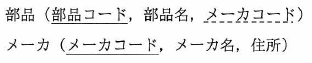

"部品"表のメーカコード列に対し、B+木インデックスを作成した。これによって、検索の性能改善が最も期待できる操作はどれか。ここで、部品及びメーカのデータ件数は十分に多く、"部品"表に存在するメーカコード列の値の種類は十分な数があり、かつ、均一に分散されているものとする。また、"部品"表のごく少数の行には、メーカコード列にNULLが設定されている。実線の下線は主キーを、破線の下線は外部キーを表す。

| ア | メーカコードの値が1001以外の部品を検索する。 |

| イ | メーカコードの値が1001でも4001でもない部品を検索する。 |

| ウ | メーカコードの値が4001以上、4003以下の部品を検索する。 |

| エ | メーカコードの値がNULL以外の部品を検索する。 |

問 29

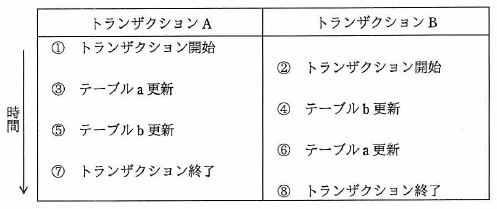

トランザクションAとBが、共通の資源であるテーブルaとbを表に示すように更新するとき、デッドロックとなるのはどの時点か。ここで、表中の①~⑧は処理の実行順序を示す。また、ロックはテーブルの更新直前にテーブル単位で行い、アンロックはトランザクションの終了後に行うものとする。

| ア | ③ |

| イ | ④ |

| ウ | ⑤ |

| エ | ⑥ |

問 30

ビッグデータの利用におけるデータマイニングを説明したものはどれか。

| ア | 蓄積されたデータを分析し、単なる検索だけでは分からない隠れた規則や相関関係を見つけ出すこと |

| イ | データウェアハウスに格納されたデータの一部を、特定の用途や部門用に切り出して、データベースに格納すること |

| ウ | データ処理の対象となる情報を基に規定した、データの構造、意味及び操作の枠組みのこと |

| エ | データを複数のサーバに複製し、性能と可用性を向上させること |

問 31

イーサネットで使用されるメディアアクセス制御方式であるCSMA/CDに関する記述として、適切なものはどれか。

| ア | それぞれのステーションがキャリア検知を行うとともに、送信データの衝突が起きた場合は再送する。 |

| イ | タイムスロットと呼ばれる単位で分割して、同一周波数において複数の通信を可能にする。 |

| ウ | データ送受信の開始時にデータ送受信のネゴシエーションとしてRTS/CTS方式を用い、受信の確認はACKを使用する。 |

| エ | 伝送路上にトークンを巡回させ、トークンを受け取った端末だけがデータを送信できる。 |

問 32

ネットワーク機器の接続状態を調べるためのコマンドpingが用いるプロトコルはどれか。

| ア | DHCP |

| イ | ICMP |

| ウ | SMTP |

| エ | SNMP |

問 33

WANを介して二つのノードをダイヤルアップ接続するときに使用されるプロトコルで、リンク制御やエラー処理機能をもつものはどれか。

| ア | FTP |

| イ | PPP |

| ウ | SLIP |

| エ | UDP |

問 34

OpenFlowを使ったSDN(Software-Defined Networking)の説明として、適切なものはどれか。

| ア | 単一の物理サーバ内の仮想サーバ同士が、外部のネットワーク機器を経由せずに、物理サーバ内部のソフトウェアで実現された仮想スイッチを経由して、通信する方式 |

| イ | データを転送するネットワーク機器とは分離したソフトウェアによって、ネットワーク機器を集中的に制御、管理するアーキテクチャ |

| ウ | プロトコルの文法を形式言語を使って厳密に定義する、ISOで標準化された通信プロトコルの規格 |

| エ | ルータやスイッチの機器内部で動作するソフトウェアを、オープンソースソフトウェア(OSS)で実現する方式 |

問 35

ブロードキャストストームの説明として、適切なものはどれか。

| ア | 1台のブロードバンドルータに接続するPCの数が多過ぎることによって、インターネットへのアクセスが遅くなること |

| イ | IPアドレスを重複して割り当ててしまうことによって、通信パケットが正しい相手に到達せずに、再送が頻繁に発生すること |

| ウ | イーサネットフレームの宛先MACアドレスがFF-FF-FF-FF-FF-FFで送信され、LANに接続した全てのPCが受信してしまうこと |

| エ | ネットワークスイッチ間にループとなる経路ができることによって、特定のイーサネットフレームが大量に複製されて、通信が極端に遅くなったり通信できなくなったりすること |

問 36

インターネットへの接続において、ファイアウォールでNAPT機能を利用することによるセキュリティ上の効果はどれか。

| ア | DMZ上にある公開Webサーバの脆弱性を突く攻撃からWebサーバを防御できる。 |

| イ | インターネットから内部ネットワークへの侵入を検知し、通信経路の途中で遮断できる。 |

| ウ | インターネット上の特定のWebアプリケーションを利用するHTTP通信を検知し、遮断できる。 |

| エ | インターネットにアクセスする組織内の利用者PCについて、外部からの不正アクセスを困難にすることができる。 |

問 37

A社のWebサーバは、サーバ証明書を使ってTLS通信を行っている。PCからA社のWebサーバへのTLSを用いたアクセスにおいて、当該PCがサーバ証明書を入手した後に、認証局の公開鍵を利用して行う動作はどれか。

| ア | 暗号化通信に利用する共通鍵を生成し、認証局の公開鍵を使って暗号化する。 |

| イ | 暗号化通信に利用する共通鍵を、認証局の公開鍵を使って復号する。 |

| ウ | サーバ証明書の正当性を、認証局の公開鍵を使って検証する。 |

| エ | 利用者が入力して送付する秘匿データを、認証局の公開鍵を使って暗号化する。 |

問 38

暗号方式に関する説明のうち、適切なものはどれか。

| ア | 共通鍵暗号方式で相手ごとに秘密の通信をする場合、通信相手が多くなるに従って、鍵管理の手間が増える。 |

| イ | 共通鍵暗号方式を用いて通信を暗号化するときには、送信者と受信者で異なる鍵を用いるが、通信相手にその鍵を知らせる必要はない。 |

| ウ | 公開鍵暗号方式で通信文を暗号化して内容を秘密にした通信をするときには、復号鍵を公開することによって、鍵管理の手間を減らす。 |

| エ | 公開鍵暗号方式では、署名に用いる鍵を公開しておく必要がある。 |

問 39

経済産業省とIPAが策定した"サイバーセキュリティ経営ガイドライン(Ver1.1)"の説明はどれか。

| ア | 企業がIT活用を推進していく中で、サイバー攻撃から企業を守る観点で経営者が認識すべき3原則と、情報セキュリティ対策を実施する上での責任者となる担当幹部に、経営者が指示すべき事項をまとめたもの |

| イ | 経営者が、情報セキュリティについて方針を示し、マネジメントシステムの要求事項を満たすルールを定め、組織が保有する情報をCIAの観点から維持し、継続的に見直すためのプロセス及び管理策を体系的に規定したもの |

| ウ | 事業体のITに関する経営者の活動を大きくITガバナンス(統制)とITマネジメント(管理)に分割し、具体的な目標と工程として37のプロセスを定義したもの |

| エ | 世界的規模で生じているサイバーセキュリティ上の脅威に関して、企業の経営者を支援する施策を総合的かつ効果的に推進するための国の責務を定めたもの |

問 40

水飲み場型攻撃(Watering Hole Attack)の手口はどれか。

| ア | アイコンを文書ファイルのものに偽装した上で、短いスクリプトを埋め込んだショートカットファイル(LNKファイル)を電子メールに添付して標的組織の従業員に送信する。 |

| イ | 事務連絡などのやり取りを行うことで、標的組織の従業員の気を緩めさせ、信用させた後、攻撃コードを含む実行ファイルを電子メールに添付して送信する。 |

| ウ | 標的組織の従業員が頻繁にアクセスするWebサイトに攻撃コードを埋め込み、標的組織の従業員がアクセスしたときだけ攻撃が行われるようにする。 |

| エ | ミニブログのメッセージにおいて、ドメイン名を短縮してリンク先のURLを分かりにくくすることによって、攻撃コードを埋め込んだWebサイトに標的組織の従業員を誘導する。 |

問 41

DNSキャッシュサーバに対して外部から行われるキャッシュポイズニング攻撃への対策のうち、適切なものはどれか。

| ア | 外部ネットワークからの再帰的な問合せにも応答できるように、コンテンツサーバにキャッシュサーバを兼ねさせる。 |

| イ | 再帰的な問合せに対しては、内部ネットワークからのものだけに応答するように設定する。 |

| ウ | 再帰的な問合せを行う際の送信元のポート番号を固定する。 |

| エ | 再帰的な問合せを行う際のトランザクションIDを固定する。 |

問 42

無線LAN環境におけるWPA2-PSKの機能はどれか。

| ア | アクセスポイントに設定されているSSIDを共通鍵とし、通信を暗号化する。 |

| イ | アクセスポイントに設定されているのと同じSSIDとパスワード(Pre-Shared Key)が設定されている端末だけに接続を許可する。 |

| ウ | アクセスポイントは、IEEE 802.11acに準拠している端末だけに接続を許可する。 |

| エ | アクセスポイントは、利用者ごとに付与されたSSIDを確認し、無線LANへのアクセス権限を識別する。 |

問 43

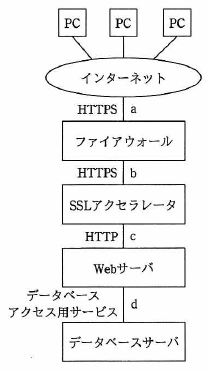

図のような構成と通信サービスのシステムにおいて、Webアプリケーションの脆弱性対策のためのWAFの設置場所として最も適切な箇所はどこか。ここで、WAFには通信を暗号化したり復号したりする機能はないものとする。

| ア | a |

| イ | b |

| ウ | c |

| エ | d |

問 44

攻撃にHTTP over TLS(HTTPS)が使われた場合に起こり得ることはどれか。

| ア | HTTPSを使ったSQLインジェクション攻撃を受けると、Webアプリケーションでデータベースへの不正な入力をチェックできないので、悪意のあるSQLが実行されてしまう。 |

| イ | HTTPSを使ったクロスサイトスクリプティング攻撃を受けると、Webブラウザでプログラムやスクリプトを実行しない設定にしても実行を禁止できなくなるので、悪意のあるWebサイトからダウンロードされたプログラムやスクリプトが実行されてしまう。 |

| ウ | HTTPSを使ったブルートフォース攻撃を受けると、ログイン試行のチェックができないので、Webアプリケーションでアカウントロックなどの対策が実行できなくなってしまう。 |

| エ | 攻撃者が社内ネットワークに仕掛けたマルウェアによってHTTPSが使われると、通信内容がチェックできないので、秘密情報が社外に送信されてしまう。 |

問 45

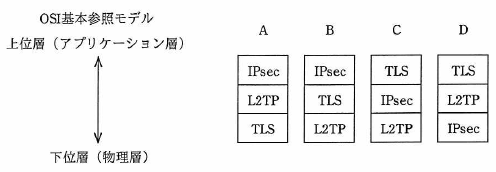

VPNで使用されるセキュアなプロトコルであるIPsec、L2TP、TLSの、OSI基本参照モデルにおける相対的な位置関係はどれか。

| ア | A |

| イ | B |

| ウ | C |

| エ | D |

問 46

組込み機器のソフトウェア開発にプラットフォーム開発を適用する利点として、適切なものはどれか。

| ア | 機器ごとにソフトウェアを新規に設計するので、最小のコードサイズで最大の性能を実現できる。 |

| イ | 機器ごとのハードウェアとソフトウェアの結合テストを不要にできる。 |

| ウ | ソフトウェアを複数の異なる機器に共通して利用することが可能になるので、ソフトウェア開発効率を向上できる。 |

| エ | 複数の機器に共通のバグが発生したとき、ソフトウェアのプラットフォーム部分をバグの原因から除外できる。 |

問 47

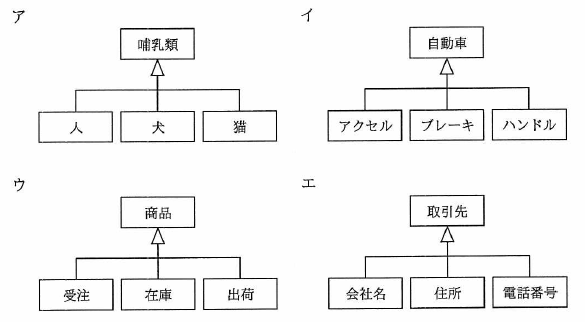

汎化の適切な例はどれか。

問 48

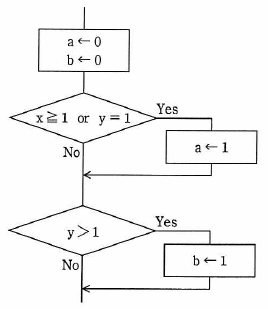

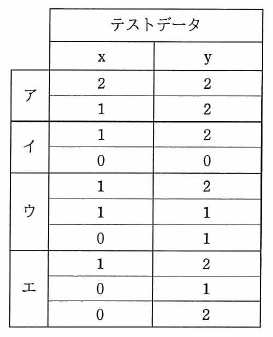

流れ図において、分岐網羅を満たし、かつ、条件網羅を満たすテストデータの組はどれか。

問 49

アジャイル開発で"イテレーション"を行う目的のうち、適切なものはどれか。

| ア | ソフトウェアに存在する顧客の要求との不一致を解消したり、要求の変化に柔軟に対応したりする。 |

| イ | タスクの実施状況を可視化して、いつでも確認できるようにする。 |

| ウ | ペアプログラミングのドライバとナビゲータを固定化させない。 |

| エ | 毎日決めた時刻にチームメンバが集まって開発の状況を共有し、問題が拡大したり、状況が悪化したりするのを避ける。 |

問 50

日本において特許Aを取得した特許権者から、実施許諾を受けることが必要になり得るのはどれか。

| ア | 出願日から25年を超えた特許Aと同じ技術を新たに事業化する場合 |

| イ | 特許Aの出願日より前から特許Aと同じ技術を独自に開発して、特許Aの出願日に日本国内でその技術を用いた製品を製造し、市場で販売していたことが証明できる場合 |

| ウ | 特許Aを家庭内で個人的に利用するだけの場合 |

| エ | 日本国内で製造し、米国に輸出する製品に特許Aを利用する場合 |

問 51

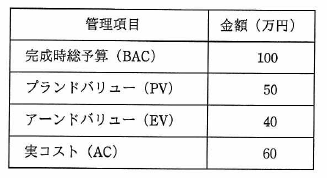

期間10日のプロジェクトを5日目の終了時にアーンドバリュー分析したところ、表のとおりであった。現在のコスト効率が今後も続く場合、完成時総コスト見積り(EAC)は何万円か。

| ア | 110 |

| イ | 120 |

| ウ | 135 |

| エ | 150 |

問 52

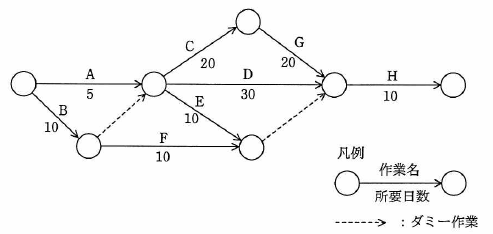

図のアローダイアグラムから読み取ったことのうち、適切なものはどれか。ここで、プロジェクトの開始日は0日目とする。

| ア | 作業Cを最も早く開始できるのは5日目である。 |

| イ | 作業Dはクリティカルパス上の作業である。 |

| ウ | 作業Eの余裕日数は30日である。 |

| エ | 作業Fを最も遅く開始できるのは10日目である。 |

問 53

PMBOKガイド第5版によれば、定量的リスク分析で実施することはどれか。

| ア | 特定したリスクがプロジェクト目標全体に与える影響を数量的に分析する。 |

| イ | 特定したリスクの発生確率や影響度を評価してリスクに優先順位を付ける。 |

| ウ | 特定したリスクへの対応計画を策定する。 |

| エ | プロジェクトに影響を与える可能性があるリスクを洗い出す。 |

問 54

PMBOKガイド第5版における、マイナスのリスクに対する戦略として用いられる"リスク転嫁"の説明はどれか。

| ア | リスクの影響が及ばないようにするための対応策を実行する。 |

| イ | リスクの影響や責任の一部または全部を第三者に移す。 |

| ウ | リスクの発生確率や影響度を許容可能なレベルに抑えるための対応策を実行する。 |

| エ | リスクへの具体的な対応策は事前に設定せず、リスクが発生した時点で対処する。 |

問 55

ITIL 2011 editionの可用性管理プロセスにおいて、ITサービスの可用性と信頼性の管理に関わるKPIとして用いるものはどれか。

| ア | サービスの中断回数及びそのインパクトの削減率 |

| イ | 災害を想定した復旧テストの回数 |

| ウ | 処理能力不足に起因するインシデント数の削減率 |

| エ | 目標を達成できなかったSLAの項目数 |

問 56

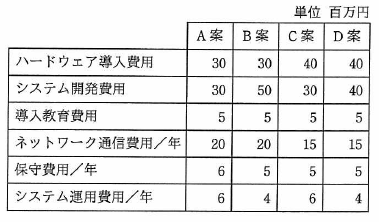

新システムの開発を計画している。提案された4案の中で、TCO(総所有費用)が最小のものはどれか。ここで、このシステムは開発後、3年間使用されるものとする。

| ア | A案 |

| イ | B案 |

| ウ | C案 |

| エ | D案 |

問 57

ITサービスマネジメントにおける問題管理プロセスの活動はどれか。

| ア | 根本原因の特定 |

| イ | サービス要求の優先度付け |

| ウ | 変更要求の記録 |

| エ | リリースの試験 |

問 58

システム監査人が監査報告書に記載する改善勧告に関する説明のうち、適切なものはどれか。

| ア | 改善の実現可能性は考慮せず、監査人が改善の必要があると判断した事項だけを記載する。 |

| イ | 監査証拠による裏付けの有無にかかわらず、監査人が改善の必要があると判断した事項を記載する。 |

| ウ | 監査人が改善の必要があると判断した事項のうち、被監査部門の責任者が承認した事項だけを記載する。 |

| エ | 調査結果に事実誤認がないことを被監査部門に確認した上で、監査人が改善の必要があると判断した事項を記載する。 |

問 59

販売管理システムにおいて、起票された受注伝票の入力が、漏れなく、かつ、重複することなく実施されていることを確かめる監査手続として、適切なものはどれか。

| ア | 受注データから値引取引データなどの例外取引データを抽出し、承認の記録を確かめる。 |

| イ | 受注伝票の入力時に論理チェック及びフォーマットチェックが行われているか、テストデータ法で確かめる。 |

| ウ | プルーフリストと受注伝票との照合が行われているか、プルーフリストと受注伝票上の照合印を確かめる。 |

| エ | 並行シミュレーション法を用いて、受注伝票を処理するプログラムの論理の正当性を確かめる。 |

問 60

識別コード及びパスワードによるアクセスコントロール機能を情報システムに組み込むことによって、コントロール可能なリスクはどれか。

| ア | 通信上のデータの盗聴 |

| イ | データの入力エラー |

| ウ | ハードウェアの物理的な破壊 |

| エ | ファイル、データ内容の改ざん |

問 61

情報戦略の投資対効果を評価するとき、利益額を分子に、投資額を分母にして算出するものはどれか。

| ア | EVA |

| イ | IRR |

| ウ | NPV |

| エ | ROI |

問 62

事業目標達成のためのプログラムマネジメントの考え方として、適切なものはどれか。

| ア | 活動全体を複数のプロジェクトの結合体と捉え、複数のプロジェクトの連携、統合、相互作用を通じて価値を高め、組織全体の戦略の実現を図る。 |

| イ | 個々のプロジェクト管理を更に細分化することによって、プロジェクトに必要な技術や確保すべき経営資源の明確化を図る。 |

| ウ | システムの開発に使用するプログラム言語や開発手法を早期に検討することによって、開発リスクを低減し、投資効果の最大化を図る。 |

| エ | リスクを最小化するように支援する専門組織を設けることによって、組織全体のプロジェクトマネジメントの能力と品質の向上を図る。 |

問 63

IT投資に対する評価指標の設定に際し、バランススコアカードの手法を用いてKPIを設定する場合に、内部ビジネスプロセスの視点に立ったKPIの例はどれか。

| ア | 売上高営業利益率を前年比5%アップとする。 |

| イ | 顧客クレーム件数を1か月当たり20件以内とする。 |

| ウ | 新システムの利用者研修会の受講率を100%とする。 |

| エ | 注文受付から製品出荷までの日数を3日短縮とする。 |

問 64

業務要件定義において、業務フローを記述する際に、処理の分岐や並行処理、処理の同期などを表現できる図はどれか。

| ア | アクティビティ図 |

| イ | クラス図 |

| ウ | 状態遷移図 |

| エ | ユースケース図 |

問 65

組込みシステム開発において、製品に搭載するLSIを新規に開発したい。LSI設計を自社で行い、LSI製造を外部に委託する場合の委託先として、適切なものはどれか。

| ア | IPプロバイダ |

| イ | デザインハウス |

| ウ | ファウンドリ |

| エ | ファブレスメーカ |

問 66

多角化戦略のうち、M&Aによる垂直統合に該当するものはどれか。

| ア | 銀行による保険会社の買収・合併 |

| イ | 自動車メーカによる軽自動車メーカの買収・合併 |

| ウ | 製鉄メーカによる鉄鋼石採掘会社の買収・合併 |

| エ | 電機メーカによる不動産会社の買収・合併 |

問 67

SCMの目的はどれか。

| ア | 顧客情報や購買履歴、クレームなどを一元管理し、きめ細かな顧客対応を行うことによって、良好な顧客関係の構築を目的とする。 |

| イ | 顧客情報や商談スケジュール、進捗状況などの商談状況を一元管理することによって、営業活動の効率向上を目的とする。 |

| ウ | 生産、販売、在庫管理、財務会計、人事管理など基幹業務のあらゆる情報を統合管理することによって、経営効率の向上を目的とする。v |

| エ | 複数の企業や組織にまたがる調達から販売までの業務プロセス全ての情報を統合的に管理することによって、コスト低減や納期短縮などを目的とする。 |

問 68

事業戦略のうち、浸透価格戦略に該当するものはどれか。

| ア | 売上高をできるだけ維持しながら、製品や事業に掛けるコストを徐々に引き下げていくことによって、短期的なキャッシュフローの増大を図る。 |

| イ | 事業を分社化し、その会社を売却することによって、投下資金の回収を図る。 |

| ウ | 新規事業に進出することによって、企業を成長させ、利益の増大を図る。 |

| エ | 低価格戦略と積極的なプロモーションによって、新製品のマーケットシェアの増大を図る。 |

問 69

他の技法では答えが得られにくい、未来予測のような問題に多く用いられ、(1)~(3)の手順に従って行われる予測技法はどれか。

(1):複数の専門家を回答者として選定する。

(2):質問に対する回答結果を集約してフィードバックし、再度質問を行う。

(3):回答結果を統計的に処理し、分布とともに回答結果を示す。

| ア | クロスセクション法 |

| イ | シナリオライティング法 |

| ウ | 親和図法 |

| エ | デルファイ法 |

問 70

セル生産方式の特徴はどれか。

| ア | 作業指示と現場管理を見えるようにするために、かんばんを使用する。 |

| イ | 生産ライン上の作業場所を通過するに従い製品の加工が進む。 |

| ウ | 必要とする部品、仕様、数量が後工程から前工程へと順次伝わる。 |

| エ | 部品の組立てから完成検査まで、ほとんどの工程を1人又は数人で作業する。 |

問 71

インターネットオークションにおいて、出品者と落札者の間の決済で使用されるエスクローサービスはどれか。v

| ア | 決済に関する情報の利用に関して、情報の保護基準が守られているかを第三者機関によって監視する仕組みのこと |

| イ | 決済に関する電子メールなどの情報交換において、送信元とメールアドレスが正常であることを認証する仕組みのこと |

| ウ | 決済に使用されるクレジットカード情報を暗号化したり、正規のショップであることを認証局によって確認したりすることによって、取引の安全を確保する仕組みのこと |

| エ | 決済を仲介し、落札者から送金を受け、商品の受渡し完了後に出品者へ送金を行う仕組みのこと |

問 72

インターネットを活用した広告手法のうち、行動ターゲティングの説明はどれか。

| ア | インターネット検索エンジンで、利用者が入力した特定の検索キーワードに関連する商品の広告を表示する。 |

| イ | サービス運営会社が発行する広告タグを埋め込んだWebサイトを訪れた利用者に対して、そのWebサイトのコンテンツに関連した広告を自動的に表示する。 |

| ウ | スマートフォンなどのGPS機能を使い、利用者の現在地に合わせて、近隣の商業施設の広告を、利用者が見ているWebサイトに表示する。 |

| エ | 利用者のWebサイトの検索履歴、アクセスしたページや購買履歴から利用者の興味・関心を解析し、関連した広告を利用者が見ているWebサイトに表示する。 |

問 73

製造業の企業が社会的責任を果たす活動の一環として、雇用創出や生産設備の環境対策に投資することによって、便益を享受するステークホルダは、株主、役員、従業員に加えて、どれか。

| ア | 近隣地域社会の住民 |

| イ | 原材料の輸入元企業 |

| ウ | 製品を購入している消費者 |

| エ | 取引をしている下請企業 |

問 74

ワークシェアリングの説明はどれか。

| ア | 企業が継続雇用の前提として、従業員に対して他社でも通用する技術・能力の維持責任を求める一方、企業も従業員の能力開発を積極的に支援する。 |

| イ | 従業員1人当たりの労働時間を短縮したり仕事の配分方法を見直したりするなど、労働者間で労働を分かち合うことで雇用維持・創出を図る。 |

| ウ | 専門業務や企画業務における労働時間は、実際の労働時間に関係なく、労使協定であらかじめ取り決めた労働時間とみなす。 |

| エ | 能力主義と実績主義の徹底、経営参加意識の醸成、業績向上へのインセンティブなどを目的に、職務と能力、業績を基準に報酬を決める。 |

問 75

定量発注方式の特徴はどれか。

| ア | 在庫量の把握は発注時期だけでよい。 |

| イ | 需要変動が大きい重点管理品目などに適用する。 |

| ウ | 発注時に需要予測が必要である。 |

| エ | 発注量には経済的発注量を用いると効果的である。 |

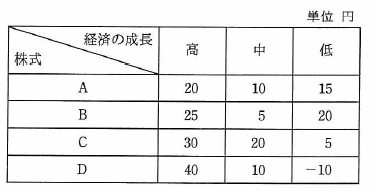

問 76

いずれも時価100円の株式A~Dのうち、一つの株式に投資したい。経済の成長を高、中、低の三つに区分したときのそれぞれの株式の予想値上がり幅は、表のとおりである。マクシミン原理に従うとき、どの株式に投資することになるか。

| ア | A |

| イ | B |

| ウ | C |

| エ | D |

問 77

損益分岐点の特性を説明したものはどれか。

| ア | 固定費が変わらないとき、変動費率が低くなると損益分岐点は高くなる。 |

| イ | 固定費が変わらないとき、変動費率の変化と損益分岐点の変化は正比例する。 |

| ウ | 損益分岐点での売上高は、固定費と変動費の和に等しい。 |

| エ | 変動費率が変わらないとき、固定費が小さくなると損益分岐点は高くなる。 |

問 78

Webページの著作権に関する記述のうち、適切なものはどれか。

| ア | 営利目的でなく趣味として、個人が開設しているWebページに他人の著作物を無断掲載しても、私的使用であるから著作権の侵害とはならない。 |

| イ | 作成したプログラムをインターネット上でフリーウェアとして公開した場合、配布されたプログラムは、著作権法による保護の対象とはならない。 |

| ウ | 試用期間中のシェアウェアを使用して作成したデータを、試用期間終了後もWebページに掲載することは、著作権の侵害に当たる。 |

| エ | 特定の分野ごとにWebページのURLを収集し、独自の解釈を付けたリンク集は、著作権法で保護され得る。 |

問 79

コンピュータウイルスを作成する行為を処罰の対象とする法律はどれか。

| ア | 刑法 |

| イ | 不正アクセス禁止法 |

| ウ | 不正競争防止法 |

| エ | プロパイダ責任制限法 |

問 80

発注者と受注者の間でソフトウェア開発における請負契約を締結した。ただし、発注者の事業所で作業を実施することになっている。この場合、指揮命令権と雇用契約に関して、適切なものはどれか。

| ア | 指揮命令権は発注者にあり、さらに、発注者の事業所での作業を実施可能にするために、受注者に所属する作業者は、新たな雇用契約を発注者と結ぶ。 |

| イ | 指揮命令権は発注者にあり、受注者に所属する作業者は、新たな雇用契約を発注者と結ぶことなく、発注者の事業所で作業を実施する。 |

| ウ | 指揮命令権は発注者にないが、発注者の事業所で作業を実施可能にするために、受注者に所属する作業者は、新たな雇用契約を発注者と結ぶ。 |

| エ | 指揮命令権は発注者になく、受注者に所属する作業者は、新たな雇用契約を発注者と結ぶことなく、発注者の事業所で作業を実施する。 |

問題目次

| 問1 | 論理和(∨)、論理積(∧)、排他的論理和(⊕)の結合法則の成... |

| 問2 | (1+α)<sup>n</sup>の計算を、1+n×αで近似... |

| 問3 | ノードとノードの間のエッジの有無を、隣接行列を用いて表す。あ... |

| 問4 | あるプログラム言語において、識別子(identifier)は... |

| 問5 | 次の数式は、ある細菌の第n世代の個数f(n)が1世代後にどの... |

| 問6 | 次の流れ図の処理で、終了時のxに格納されているものはどれか。... |

| 問7 | プログラムの特性に関する記述のうち、適切なものはどれか。 |

| 問8 | CPUのプログラムレジスタ(プログラムカウンタ)の役割はどれ... |

| 問9 | プロセッサの省電力技術の一つであるパワーゲーティングの説明と... |

| 問10 | キャッシュメモリのライトスルーの説明として、適切なものはどれ... |

| 問11 | 15Mバイトのプログラムを圧縮した状態でフラッシュメモリに格... |

| 問12 | WebシステムにおけるCDN(Contents Delive... |

| 問13 | CPUと磁気ディスク装置で構成されるシステムで、表に示すジョ... |

| 問14 | コンピュータシステムの性能評価法の一つであるモニタリングの説... |

| 問15 | 図に示す二つの装置から構成される並列システムの稼働率は幾らか... |

| 問16 | 4ブロック分のキャッシュメモリC0~C3が表に示す状態である... |

| 問17 | サーバアプリケーションの開発のための、オブジェクト指向技術に... |

| 問18 | ホワイトボックステストにおいて、プログラムの実行された部分の... |

| 問19 | オープンソースライセンスのGNU GPL(GNU Gener... |

| 問20 | エネルギーハーベスティングの適用例として、適切なものはどれか... |

| 問21 | 16進数 ABCD1234 をリトルエンディアンで4バイトの... |

| 問22 | 16ビットのダウンカウントのカウンタを用い、そのカウンタの値... |

| 問23 | 図の回路が実現する論理式はどれか。ここで、論理式中の”・”は... |

| 問24 | コードの値からデータの対象物が連想できるものはどれか。 |

| 問25 | 表示装置には色彩や濃淡などの表示能力に限界がある。一つ一つの... |

| 問26 | データモデルを解釈してオブジェクト図を作成した。解釈の誤りを... |

| 問27 | ”受注明細”表は、どのレベルまでの正規形の条件を満足している... |

| 問28 | ”部品”表のメーカコード列に対し、B+木インデックスを作成し... |

| 問29 | トランザクションAとBが、共通の資源であるテーブルaとbを表... |

| 問30 | ビッグデータの利用におけるデータマイニングを説明したものはど... |

| 問31 | イーサネットで使用されるメディアアクセス制御方式であるCSM... |

| 問32 | ネットワーク機器の接続状態を調べるためのコマンドpingが用... |

| 問33 | WANを介して二つのノードをダイヤルアップ接続するときに使用... |

| 問34 | OpenFlowを使ったSDN(Software-Defin... |

| 問35 | ブロードキャストストームの説明として、適切なものはどれか。 |

| 問36 | インターネットへの接続において、ファイアウォールでNAPT機... |

| 問37 | A社のWebサーバは、サーバ証明書を使ってTLS通信を行って... |

| 問38 | 暗号方式に関する説明のうち、適切なものはどれか。 |

| 問39 | 経済産業省とIPAが策定した”サイバーセキュリティ経営ガイド... |

| 問40 | 水飲み場型攻撃(Watering Hole Attack)の... |

| 問41 | DNSキャッシュサーバに対して外部から行われるキャッシュポイ... |

| 問42 | 無線LAN環境におけるWPA2-PSKの機能はどれか。 |

| 問43 | 図のような構成と通信サービスのシステムにおいて、Webアプリ... |

| 問44 | 攻撃にHTTP over TLS(HTTPS)が使われた場合... |

| 問45 | VPNで使用されるセキュアなプロトコルであるIPsec、L2... |

| 問46 | 組込み機器のソフトウェア開発にプラットフォーム開発を適用する... |

| 問47 | 汎化の適切な例はどれか。 |

| 問48 | 流れ図において、分岐網羅を満たし、かつ、条件網羅を満たすテス... |

| 問49 | アジャイル開発で”イテレーション”を行う目的のうち、適切なも... |

| 問50 | 日本において特許Aを取得した特許権者から、実施許諾を受けるこ... |

| 問51 | 期間10日のプロジェクトを5日目の終了時にアーンドバリュー分... |

| 問52 | 図のアローダイアグラムから読み取ったことのうち、適切なものは... |

| 問53 | PMBOKガイド第5版によれば、定量的リスク分析で実施するこ... |

| 問54 | PMBOKガイド第5版における、マイナスのリスクに対する戦略... |

| 問55 | ITIL 2011 editionの可用性管理プロセスにおい... |

| 問56 | 新システムの開発を計画している。提案された4案の中で、TCO... |

| 問57 | ITサービスマネジメントにおける問題管理プロセスの活動はどれ... |

| 問58 | システム監査人が監査報告書に記載する改善勧告に関する説明のう... |

| 問59 | 販売管理システムにおいて、起票された受注伝票の入力が、漏れな... |

| 問60 | 識別コード及びパスワードによるアクセスコントロール機能を情報... |

| 問61 | 情報戦略の投資対効果を評価するとき、利益額を分子に、投資額を... |

| 問62 | 事業目標達成のためのプログラムマネジメントの考え方として、適... |

| 問63 | IT投資に対する評価指標の設定に際し、バランススコアカードの... |

| 問64 | 業務要件定義において、業務フローを記述する際に、処理の分岐や... |

| 問65 | 組込みシステム開発において、製品に搭載するLSIを新規に開発... |

| 問66 | 多角化戦略のうち、M&Aによる垂直統合に該当するものはどれか... |

| 問67 | SCMの目的はどれか。 |

| 問68 | 事業戦略のうち、浸透価格戦略に該当するものはどれか。 |

| 問69 | 他の技法では答えが得られにくい、未来予測のような問題に多く用... |

| 問70 | セル生産方式の特徴はどれか。 |

| 問71 | インターネットオークションにおいて、出品者と落札者の間の決済... |

| 問72 | インターネットを活用した広告手法のうち、行動ターゲティングの... |

| 問73 | 製造業の企業が社会的責任を果たす活動の一環として、雇用創出や... |

| 問74 | ワークシェアリングの説明はどれか。 |

| 問75 | 定量発注方式の特徴はどれか。 |

| 問76 | いずれも時価100円の株式A~Dのうち、一つの株式に投資した... |

| 問77 | 損益分岐点の特性を説明したものはどれか。 |

| 問78 | Webページの著作権に関する記述のうち、適切なものはどれか。 |

| 問79 | コンピュータウイルスを作成する行為を処罰の対象とする法律はど... |

| 問80 | 発注者と受注者の間でソフトウェア開発における請負契約を締結し... |