情報処理安全確保支援士午前II

2010(平成22年)/秋期分

問 1

シングルサインオンの説明のうち、適切なものはどれか。

| ア | クッキーを使ったシングルサインオンの場合、サーバごとの認証情報を含んだクッキーをクライアントで生成し、各サーバ上で保存、管理する。 |

| イ | クッキーを使ったシングルサインオンの場合、認証対象の各サーバを異なるインターネットドメインに配置する必要がある。 |

| ウ | リバースプロキシを使ったシングルサインオンの場合、認証対象の各Webサーバを異なるインターネットドメインに配置する必要がある。 |

| エ | リバースプロキシを使ったシングルサインオンの場合、利用者認証においてパスワードの代わりにディジタル証明書を用いることができる。 |

問 2

作成者によってディジタル署名された電子文書に、タイムスタンプ機関がタイムスタンプを付与した。この電子文書を公開する場合のタイムスタンプの効果のうち、適切なものはどれか。

| ア | タイムスタンプを付与した時刻以降に、作成者が、電子文書の内容をほかの電子文書へコピーして流用することを防止する。 |

| イ | タイムスタンプを付与した時刻以降に、第三者が、電子文書の内容をほかの電子文書へコピーして流用することを防止する。 |

| ウ | 電子文書が、タイムスタンプの時刻以前に存在したことを示し、作成者が、電子文書の作成を否認することを防止する。 |

| エ | 電子文書が、タイムスタンプの時刻以前に存在したことを示し、第三者が、電子文書を改ざんすることを防止する。 |

問 3

FIPS 140-2を説明したものはどれか。

| ア | 暗号モジュールのセキュリティ要求事項 |

| イ | 情報セキュリティマネジメントシステムに関する認証基準 |

| ウ | ディジタル証明書や証明書失効リストの標準仕様 |

| エ | 無線LANセキュリティ技術 |

問 4

米国NISTが制定したAESにおける鍵長の条件はどれか。

| ア | 128ビット、192ビット、256ビットから選択する。 |

| イ | 256ビット未満で任意に指定する。 |

| ウ | 暗号化処理単位のブロック長より32ビット長くする。 |

| エ | 暗号化処理単位のブロック長より32ビット短くする。 |

問 5

JIS Q 27001:2006における情報システムのリスクとその評価に関する記述のうち、適切なものはどれか。

| ア | 脅威とは、脆弱性が顕在化する確率のことであり、情報システムに組み込まれた技術的管理策によって決まる。 |

| イ | 脆弱性とは、情報システムに対して悪い影響を与える要因のことであり、自然災害、システム障害、人為的過失及び不正行為に大別される。 |

| ウ | リスクの特定では、脅威が情報資産の脆弱性に付け込み、情報資産に与える影響を特定する。 |

| エ | リスク評価では、リスク回避とリスク低減の二つに評価を分類し、リスクの大きさを判断して対策を決める。 |

問 6

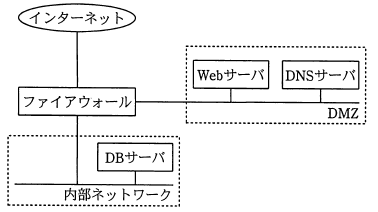

DMZ上に公開しているWebサーバで入力データを受け付け、内部ネットワークのDBサーバにそのデータを蓄積するシステムがある。インターネットからDMZを経由してなされるDBサーバへの不正侵入対策の一つとして、DMZと内部ネットワークとの間にファイアウォールを設置するとき、最も有効な設定はどれか。

| ア | DBサーバの受信ポート番号を固定し、WebサーバからDBサーバの受信ポート番号への通信だけをファイアウォールで通す。 |

| イ | DMZからDBサーバへの通信だけをファイアウォールで通す。 |

| ウ | Webサーバの発信ポート番号は任意のポート番号を使用し、ファイアウォールでは、いったん終了した通信と同じ発信ポート番号を使った通信を拒否する。 |

| エ | Webサーバの発信ポート番号を固定し、その発信ポート番号からの通信だけをファイアウォールで通す。 |

問 7

ファイアウォールにおいて、自ネットワークのホストへの侵入を防止する対策のうち、IPスプーフィング(spoofing)攻撃に有効なものはどれか。

| ア | 外部から入るTCPコネクション確立要求パケットのうち、外部へのインターネットサービスの提供に必要なもの以外を阻止する。 |

| イ | 外部から入るUDPパケットのうち、外部へのインターネットサービスの提供や利用したいインターネットサービスに必要なもの以外を阻止する。 |

| ウ | 外部から入るパケットのあて先IPアドレスが、インターネットとの直接の通信をすべきでない自ネットワークのホストのものであれば、そのパケットを阻止する。 |

| エ | 外部から入るパケットの送信元IPアドレスが自ネットワークのものであれば、そのパケットを阻止する。 |

問 8

SQLインジェクション攻撃を防ぐ方法はどれか。

| ア | 入力から、上位ディレクトリを指定する文字列(../)を取り除く。 |

| イ | 入力中の文字がデータベースへの問合せや操作において特別な意味をもつ文字として解釈されないようにする。 |

| ウ | 入力にHTMLタグが含まれていたら、解釈、実行できないほかの文字列に置き換える。 |

| エ | 入力の全体の長さが制限を超えていたときは受け付けない。 |

問 9

通信を要求したPCに対し、ARPの仕組みを利用して実現できる通信の可否の判定方法のうち、最も適切なものはどれか。

| ア | PCにインストールされているソフトウェアを確認し、登録されているソフトウェアだけがインストールされている場合に通信を許可する。 |

| イ | PCのMACアドレスを確認し、事前に登録されているMACアドレスをもつ場合だけ通信を許可する。 |

| ウ | PCのOSのパッチ適用状況を確認し、最新のパッチが適用されている場合だけ通信を許可する。 |

| エ | PCのマルウェア対策ソフトの定義ファイルを確認し、最新になっている場合だけ通信を許可する。 |

問 10

暗号方式に関する記述のうち、適切なものはどれか。

| ア | AESは公開鍵暗号方式、RSAは共通鍵暗号方式の一種である。 |

| イ | 共通鍵暗号方式では、暗号化及び復号に使用する鍵が同一である。 |

| ウ | 公開鍵暗号方式を通信内容の秘匿に使用する場合は、暗号化鍵を秘密にして、復号鍵を公開する。 |

| エ | ディジタル署名に公開鍵暗号方式が使用されることはなく、共通鍵暗号方式が使用される。 |

問 11

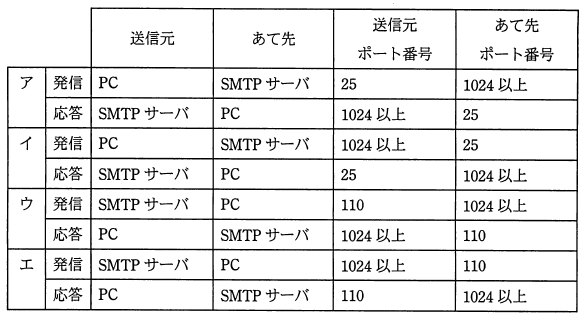

社内とインターネットの接続点にパケットフィルタリング型ファイアウォールを設置したネットワーク構成において、社内のPCからインターネット上のSMTPサーバに電子メールを送信するとき、ファイアウォールで通過許可とするTCPパケットのポート番号の組合せはどれか。

問 12

送信元を詐称した電子メールを拒否するために、SPF(Sender Policy Framework)の仕組みにおいて受信側が行うことはどれか。

| ア | Resent-Sender:、Resent-From:、Sender:、From: などのメールヘッダ情報の送信者メールアドレスを基に送信メールアカウントを検証する。 |

| イ | SMTPが利用するポート番号25の通信を拒否する。 |

| ウ | SMTP通信中にやり取りされるMAIL FROMコマンドで与えられた送信ドメインと送信サーバのIPアドレスの適合性を検証する。 |

| エ | 付加されたディジタル署名を受信側が検証する。 |

問 13

ISP管理下の動的IPアドレスを割り当てられたPCからのスパムメール送信を防止する対策OP25Bはどれか。

| ア | 管理下の動的IPアドレスから、管理外のグローバルIPアドレスへのPOP通信を拒否する。 |

| イ | 管理下の動的IPアドレスから、管理外のグローバルIPアドレスへのSMTP通信を拒否する。 |

| ウ | メールサーバで、受信メールのあて先電子メールアドレスが管理外のドメインを指す場合、電子メールの受信を拒否する。 |

| エ | メールサーバで、スパムメール受信時に送信元の電子メールアドレスをブラックリストに登録しておき、スパムメール送信元からの電子メールの受信を拒否する。 |

問 14

無線LANにおける通信の暗号化の仕組みに関する記述のうち、適切なものはどれか。

| ア | EAPは、クライアントPCとアクセスポイントとの間で、あらかじめ登録した共通鍵による暗号化通信を実現する。 |

| イ | ESS-IDは、クライアントPCごとの秘密鍵を定めたものであり、公開鍵暗号方式による暗号化通信を実現する。 |

| ウ | WEPでは、クライアントPCとアクセスポイントとの間で公開鍵暗号方式による暗号化通信を実現できる。 |

| エ | WPA2では、IEEE802.1Xの規格に沿って機器認証を行い、動的に更新される暗号化鍵を用いて暗号化通信を実現できる。 |

問 15

SSLの利用に関する記述のうち、適切なものはどれか。

| ア | SSLで使用する個人認証用のディジタル証明書は、ICカードなどに格納できるので、格納場所を特定のPCに限定する必要はない。 |

| イ | SSLはWebサーバを経由した特定の利用者間の通信のために開発されたプロトコルであり、Webサーバ提供者への事前の利用者登録が不可欠である。 |

| ウ | SSLを利用するWebサーバのディジタル証明書にはIPアドレスの組込みが必須なので、WebサーバのIPアドレスを変更する場合は、ディジタル証明書を再度取得する必要がある。 |

| エ | 日本国内では、SSLで使用する共通鍵の長さは、128ビット未満に制限されている。 |

問 16

WAF(Web Application Firewall)のブラックリスト又はホワイトリストの説明のうち、適切なものはどれか。

| ア | ブラックリストは、脆弱性のあるサイトのIPアドレスを登録したものであり、該当する通信を遮断する。 |

| イ | ブラックリストは、問題のある通信データパターンを定義したものであり、該当する通信を遮断するか又は無害化する。 |

| ウ | ホワイトリストは、脆弱性のないサイトのFQDNを登録したものであり、該当する通信を遮断する。 |

| エ | ホワイトリストは、問題のある送信データをどのように無害化するかを定義したものであり、該当するデータを無害化する。 |

問 17

1台のサーバと複数台のクライアントが、100Mビット/秒のLANで接続されている。業務のピーク時には、クライアント1台につき1分当たり600kバイトのデータをサーバからダウンロードする。このとき、同時使用してもピーク時に業務を滞りなく遂行できるクライアント数は何台までか。ここで、LANの伝送効率は50%、サーバ及びクライアント内の処理時間は無視できるものとし、1Mビット/秒=106ビット/秒、1kバイト=1,000バイトとする。

| ア | 10 |

| イ | 625 |

| ウ | 1,250 |

| エ | 5,000 |

問 18

LANの制御方式に関する記述のうち、適切なものはどれか。

| ア | CSMA/CD方式では、単位時間当たりの送出フレーム数が増していくと、衝突の頻度が増すので、スループットはある値をピークとして、その後下がる。 |

| イ | CSMA/CD方式では、一つの装置から送出されたフレームが順番に各装置に伝送されるので、リング状のLANに適している。 |

| ウ | TDMA方式では、伝送路上におけるフレームの伝送遅延時間による衝突が発生する。 |

| エ | トークンアクセス方式では、トークンの巡回によって送信権を管理しているので、トラフィックが増大すると、CSMA/CD方式に比べて伝送効率が急激に低下する。 |

問 19

DNSSECの説明として、適切なものはどれか。

| ア | DNSサーバへのDoS攻撃を防止できる。 |

| イ | IPsecによる暗号化通信が前提となっている。 |

| ウ | 代表的なDNSサーバの実装であるBINDの代替として使用する。 |

| エ | ディジタル署名によってDNS応答の正当性を確認できる。 |

問 20

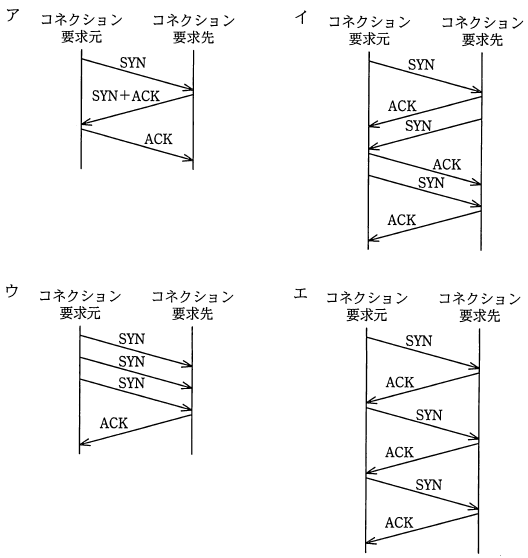

TCPのコネクション確立方式である3ウェイハンドシェイクを表す図はどれか。

問 21

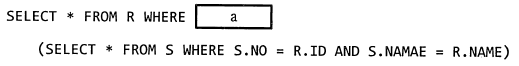

和両立である表R(ID、NAME)、S(NO、NAMAE)がある。差集合R-Sを求めるSELECT文とするために、aに入れるべき適切な字句はどれか。ここで、下線部は主キーを表す。また、NAMEとNAMAEはNULL不可とする。

| ア | EXISTS |

| イ | NOT EXISTS |

| ウ | NOT IN |

| エ | R.ID NOT IN |

問 22

ソフトウェアの保守作業の効率向上策として、最も適切なものはどれか。

| ア | エンドユーザによる動作確認テスト |

| イ | コーディング規約に準拠したプログラムの作成 |

| ウ | 最適化コンパイルによる性能改善 |

| エ | 発生したバグの要因分類による傾向分析 |

問 23

SOA(Service Oriented Architecture)でサービスを設計する際の注意点のうち、適切なものはどれか。

| ア | 可用性を高めるために、ステートフルなインタフェースとする。 |

| イ | 業務からの独立性を確保するために、サービスの命名は役割を表すものとする。 |

| ウ | 業務の変化に対応しやすくするために、サービス間の関係は疎結合にする。 |

| エ | セキュリティを高めるために、一度開発したサービスは再利用しない方がよい。 |

問 24

レプリケーションが有効な対策となるものはどれか。

| ア | 悪意によるデータ改ざんを防ぐ。 |

| イ | コンピュータウイルスによるデータの破壊を防ぐ。 |

| ウ | 災害発生時にシステムが長時間停止するのを防ぐ。 |

| エ | 操作ミスによるデータの削除を防ぐ。 |

問 25

ソフトウェアのリファクタリングの説明はどれか。

| ア | 外部から見た振る舞いを変更せずに保守性の高いプログラムに書き直す。 |

| イ | ソースコードから設計書を再作成する。 |

| ウ | ソフトウェア部品を組み合わせてシステムを開発する。 |

| エ | プログラムの修正が他の部分に影響していないかどうかをテストする。 |

問 25

請負契約でシステム開発を委託している案件について、委託元のシステム監査人の指摘事項に該当するものはどれか。

| ア | 委託した開発案件の品質を委託元の管理者が定期的にモニタリングしている。 |

| イ | 委託元の管理者が委託先の開発担当者を指揮命令している。 |

| ウ | 契約書に機密保持のための必要事項が盛り込まれている。 |

| エ | 特定の委託先との契約が長期化しているので、その妥当性を確認している。 |

問題目次

| 問1 | シングルサインオンの説明のうち、適切なものはどれか。 |

| 問2 | 作成者によってディジタル署名された電子文書に、タイムスタンプ... |

| 問3 | FIPS 140-2を説明したものはどれか。 |

| 問4 | 米国NISTが制定したAESにおける鍵長の条件はどれか。 |

| 問5 | JIS Q 27001:2006における情報システムのリスク... |

| 問6 | DMZ上に公開しているWebサーバで入力データを受け付け、内... |

| 問7 | ファイアウォールにおいて、自ネットワークのホストへの侵入を防... |

| 問8 | SQLインジェクション攻撃を防ぐ方法はどれか。 |

| 問9 | 通信を要求したPCに対し、ARPの仕組みを利用して実現できる... |

| 問10 | 暗号方式に関する記述のうち、適切なものはどれか。 |

| 問11 | 社内とインターネットの接続点にパケットフィルタリング型ファイ... |

| 問12 | 送信元を詐称した電子メールを拒否するために、SPF(Send... |

| 問13 | ISP管理下の動的IPアドレスを割り当てられたPCからのスパ... |

| 問14 | 無線LANにおける通信の暗号化の仕組みに関する記述のうち、適... |

| 問15 | SSLの利用に関する記述のうち、適切なものはどれか。 |

| 問16 | WAF(Web Application Firewall)の... |

| 問17 | 1台のサーバと複数台のクライアントが、100Mビット/秒のL... |

| 問18 | LANの制御方式に関する記述のうち、適切なものはどれか。 |

| 問19 | DNSSECの説明として、適切なものはどれか。 |

| 問20 | TCPのコネクション確立方式である3ウェイハンドシェイクを表... |

| 問21 | 和両立である表R(ID、NAME)、S(NO、NAMAE)が... |

| 問22 | ソフトウェアの保守作業の効率向上策として、最も適切なものはど... |

| 問23 | SOA(Service Oriented Architect... |

| 問24 | レプリケーションが有効な対策となるものはどれか。 |

| 問25 | ソフトウェアのリファクタリングの説明はどれか。 |

| 問25 | 請負契約でシステム開発を委託している案件について、委託元のシ... |