情報処理安全確保支援士午前II

2013(平成25年)/秋期分

問 1

RLO(Right-to-Left Override)を利用した手口の説明はどれか。

| ア | "コンピュータウイルスに感染している"といった偽の警告を出して利用者を脅し、ウイルス対策ソフトの購入などを迫る。 |

| イ | 脆弱性があるホストやシステムをあえて公開し、攻撃の内容を観察する。 |

| ウ | ネットワーク機器のMIB情報のうち監視項目の値の変化を感知し、セキュリティに関するイベントをSNMPマネージャに通知するように動作させる。 |

| エ | 文字の表示順を変える制御文字を利用し、ファイル名の拡張子を偽装する。 |

問 2

XMLディジタル署名の特徴はどれか。

| ア | XML文書中の、指定したエレメントに対して署名することができる。 |

| イ | エンベローピング署名(Enveloping Signature)では一つの署名対象に必ず複数の署名を付ける。 |

| ウ | 署名形式として、CMS(Cryptographic Message Syntax)を用いる。 |

| エ | 署名対象と署名アルゴリズムをASN.1によって記述する。 |

問 3

共通鍵暗号方式で、100人の送受信者のそれぞれが、相互に暗号化通信を行うときに必要な共通鍵の総数は幾つか。

| ア | 200 |

| イ | 4,950 |

| ウ | 9,900 |

| エ | 10,000 |

問 4

無線LANにおけるWPA2の特徴はどれか。

| ア | AHとESPの機能によって認証と暗号化を実現する。 |

| イ | 暗号化アルゴリズムにAESを採用したCCMP(Counter-mode with CBC-MAC Protocol)を使用する。 |

| ウ | 端末とアクセスポイントの間で通信を行う際に、SSL Handshake Protocolを使用して、お互いが正当な相手かどうかを認証する。 |

| エ | 利用者が設定する秘密鍵と、製品で生成するIV(Initialization Vector)とを連結した数字を基に、データをフレームごとにRC4で暗号化する。 |

問 5

JVN(Japan Vulnerability Notes)などの脆弱性対策ポータルサイトで採用されているCVE(Common Vulnerabilities and Exposures)識別子の説明はどれか。

| ア | コンピュータで、必要なセキュリティ設定項目を識別するための識別子である。 |

| イ | 脆弱性を利用して改ざんされたWebサイトの画面ショットを識別するための識別子である。 |

| ウ | 製品に含まれる脆弱性を識別するための識別子である。 |

| エ | セキュリティ製品を識別するための識別子である。 |

問 6

サイドチャネル攻撃の手法であるタイミング攻撃の対策として、最も適切なものはどれか。

| ア | 演算アルゴリズムに対策を施して、演算内容による処理時間の差異が出ないようにする。 |

| イ | 故障を検出する機構を設けて、検出したら機密情報を破棄する。 |

| ウ | コンデンサを挿入して、電力消費量が時間的に均一となるようにする。 |

| エ | 保護層を備えて、内部のデータが不正に書き換えられないようにする。 |

問 7

テンペスト技術の説明とその対策として、適切なものはどれか。

| ア | ディスプレイやケーブルなどから放射される電磁波を傍受し、表示内容などを盗み見る技術であり、電磁波を遮断することによって対抗する。 |

| イ | データ通信の途中でパケットを横取りし、内容を改ざんする技術であり、ディジタル署名を利用した改ざん検知によって対抗する。 |

| ウ | マクロウイルスにおいて使われる技術であり、ウイルス対策ソフトを導入し、最新の定義ファイルを適用することによって対抗する。 |

| エ | 無線LANの信号を傍受し、通信内容を解析する技術であり、通信パケットを暗号化することによって対抗する。 |

問 8

DMZ上のコンピュータがインターネットからのpingに応答しないようにファイアウォールのルールを定めるとき、"通過禁止"に設定するものはどれか。

| ア | ICMP |

| イ | TCP及びUDPのポート番号53 |

| ウ | TCPのポート番号21 |

| エ | UDPのポート番号123 |

問 9

共通鍵暗号の鍵を見つけ出す、ブルートフォース攻撃に該当するものはどれか。

| ア | 1組の平文と暗号文が与えられたとき、全ての鍵候補を一つずつ試して鍵を見つけ出す。 |

| イ | 平文と暗号文と鍵の関係を代数式に表して数学的に鍵を見つけ出す。 |

| ウ | 平文の一部分の情報と暗号文の一部分の情報との間の統計的相関を手掛かりに鍵を見つけ出す。 |

| エ | 平文を一定量変化させたときの暗号文の変化から鍵を見つけ出す。 |

問 10

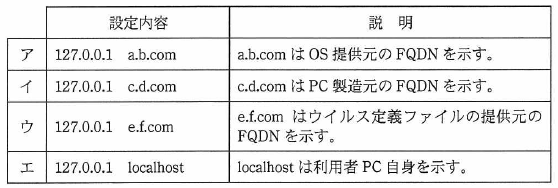

利用者PCがボットに感染しているかどうかをhostsファイルで確認するとき、設定内容が改ざんされていないと判断できるものはどれか。ここで、hostsファイルには設定内容が1行だけ書かれているものとする。

問 11

ルートキット(rootkit)を説明したものはどれか。

| ア | OSの中核であるカーネル部分の脆(ぜい)弱性を分析するツール |

| イ | コンピュータがウイルスやワームに感染していないことをチェックするツール |

| ウ | コンピュータやルータのアクセス可能な通信ポートを外部から調査するツール |

| エ | 不正侵入してOSなどに不正に組み込んだものを隠ぺいする機能をまとめたツール |

問 12

送信元を詐称した電子メールを拒否するために、SPF(Sender Policy Framework)の仕組みにおいて受信側が行うことはどれか。

| ア | Resent-Sender:、Resent-From:、Sender:、From: などのメールヘッダの送信者メールアドレスを基に送信メールアカウントを検証する。 |

| イ | SMTPが利用するポート番号25の通信を拒否する。 |

| ウ | SMTP通信中にやり取りされるMAIL FROMコマンドで与えられた送信ドメインと送信サーバのIPアドレスの適合性を検証する。 |

| エ | 電子メールに付加されたディジタル署名を検証する。 |

問 13

迷惑メールの検知手法であるベイジアンフィルタリングの説明はどれか。

| ア | 信頼できるメール送信元を許可リストに登録しておき、許可リストにない送信元からの電子メールは迷惑メールと判定する。 |

| イ | 電子メールが正規のメールサーバから送信されていることを検証し、迷惑メールであるかどうかを判定する。 |

| ウ | 電子メールの第三者中継を許可しているメールサーバを登録したデータベースに掲載されている情報を基に、迷惑メールであるかどうかを判定する。 |

| エ | 利用者が振り分けた迷惑メールから特徴を学習し、迷惑メールであるかどうかを統計的に解析して判定する。 |

問 14

DNSの再帰的な問合せを使ったサービス不能攻撃(DNS amp)の踏み台にされることを防止する対策はどれか。

| ア | キャッシュサーバとコンテンツサーバに分離し、インターネット側からキャッシュサーバに問合せできないようにする。 |

| イ | 問合せされたドメインに関する情報をWhoisデータベースで確認する。 |

| ウ | 一つのDNSレコードに複数のサーバのIPアドレスを割り当て、サーバへのアクセスを振り分けて分散させるように設定する。 |

| エ | 他のDNSサーバから送られてくるIPアドレスとホスト名の対応情報の信頼性をディジタル署名で確認するように設定する。 |

問 15

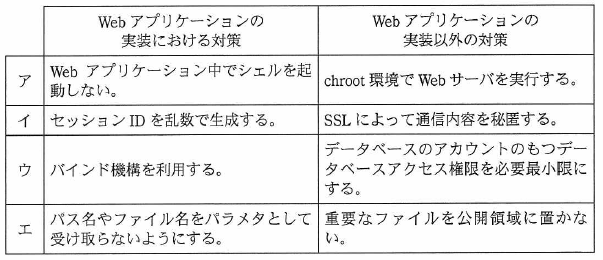

SQLインジェクション対策について、Webアプリケーションの実装における対策とWebアプリケーションの実装以外の対策の組合せとして、適切なものはどれか。

問 16

ディレクトリトラバーサル攻撃はどれか。

| ア | 攻撃者が、OSの操作コマンドを利用するアプリケーションに対して、OSのディレクトリ作成コマンドを渡して実行する。 |

| イ | 攻撃者が、SQL文のリテラル部分の生成処理に問題があるアプリケーションに対して、任意のSQL文を渡して実行する。 |

| ウ | 攻撃者が、シングルサインオンを提供するディレクトリサービスに対して、不正に入手した認証情報を用いてログインし、複数のアプリケーションを不正使用する。 |

| エ | 攻撃者が、ファイル名の入力を伴うアプリケーションに対して、上位のディレクトリを意味する文字列を使って、非公開のファイルにアクセスする。 |

問 17

LANの制御方式に関する記述のうち、適切なものはどれか。

| ア | CSMA/CD方式では、単位時間当たりの送出フレーム数が増していくと、衝突の頻度が増すので、スループットはある値をピークとして、その後下がる。 |

| イ | CSMA/CD方式では、一つの装置から送出されたフレームが順番に各装置に伝送されるので、リング状のLANに適している。 |

| ウ | TDMA方式では、伝送路上におけるフレームの伝送遅延時間による衝突が発生する。 |

| エ | トークンパッシング方式では、トークンの巡回によって送信権を管理しているので、トラフィックが増大すると、CSMA/CD方式に比べて伝送効率が急激に低下する。 |

問 18

コンピュータとスイッチングハブ(レイヤ2スイッチ)の間、又は2台のスイッチングハブの間を接続する複数の物理回線を論理的に1本の回線に束ねる技術はどれか。

| ア | スパニングツリー |

| イ | ブリッジ |

| ウ | マルチホーミング |

| エ | リンクアグリゲーション |

問 19

電子メールシステムにおいて、利用者端末がサーバから電子メールを受信するために使用するプロトコルであり、選択した電子メールだけを利用者端末へ転送する機能、サーバ上の電子メールを検索する機能、電子メールのヘッダだけを取り出す機能などをもつものはどれか。

| ア | IMAP4 |

| イ | MIME |

| ウ | POP3 |

| エ | SMTP |

問 20

TCPのサブミッションポート(ポート番号587)の説明として、適切なものはどれか。

| ア | FTPサービスで、制御用コネクションのポート番号21とは別にデータ転送用に使用する。 |

| イ | Webアプリケーションで、ポート80番のHTTP要求とは別に、サブミットボタンをクリックした際の入力フォームのデータ送信に使用する。 |

| ウ | コマンド操作の遠隔ログインで、通信内容を暗号化するためにTELNETのポート番号23の代わりに使用する。 |

| エ | 電子メールサービスで、迷惑メール対策としてSMTPのポート番号25の代わりに使用する。 |

問 21

分散データベースシステムにおける"分割に対する透過性"を説明したものはどれか。

| ア | データの格納サイトが変更されても、利用者のアプリケーションや操作法に影響がないこと |

| イ | 同一のデータが複数のサイトに格納されていても、利用者はそれを意識せずに利用できること |

| ウ | 一つの表が複数のサイトに分割されて格納されていても、利用者はそれを意識せずに利用できること |

| エ | 利用者がデータベースの位置を意識せずに利用できること |

問 22

安全性と信頼性について、次の方針でプログラム設計を行う場合、その方針を表す用語はどれか。

"不特定多数の人が使用するプログラムには、自分だけが使用するプログラムに比べて、より多くのデータチェックの機能を組み込む。プログラムが処理できるデータの前提条件を文書に書いておくだけでなく、その前提条件を満たしていないデータが実際に入力されたときは、エラーメッセージを表示して再入力を促すようにプログラムを作る。"

| ア | フールプルーフ |

| イ | フェールセーフ |

| ウ | フェールソフト |

| エ | フォールトトレラント |

問 23

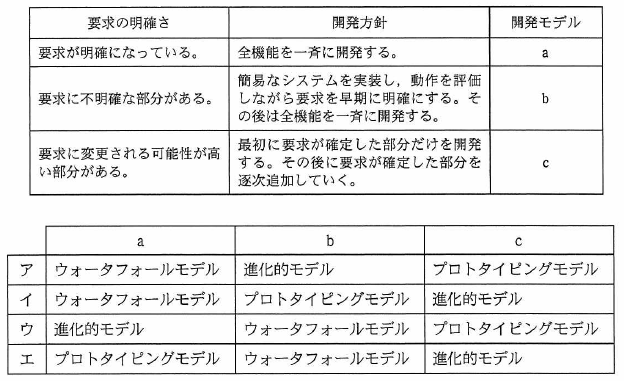

表は、システムへの要求の明確さに応じた開発方針と、開発方針に適した開発モデルの組である。a~cに該当する開発モデルの組合せはどれか。

問 24

ITサービスマネジメントの問題管理プロセスにおけるプロアクティブな活動はどれか。

| ア | インシデントの根本原因を究明する。 |

| イ | 過去に同様のインシデントが発生していないか調査する。 |

| ウ | 過去のインシデントの記録を分析し、今後起こりそうなインシデントを予測する。 |

| エ | 根本原因を突き止めた問題を既知のエラーとして登録する。 |

問 25

被監査企業がSaaSをサービス利用契約して業務を実施している場合、被監査企業のシステム監査人がSaaSの利用者環境からSaaSへのアクセスコントロールを評価できる対象のIDはどれか。

| ア | DBMSの管理者ID |

| イ | アプリケーションの利用者ID |

| ウ | サーバのOSの利用者ID |

| エ | ストレージデバイスの管理者ID |

問題目次

| 問1 | RLO(Right-to-Left Override)を利用... |

| 問2 | XMLディジタル署名の特徴はどれか。 |

| 問3 | 共通鍵暗号方式で、100人の送受信者のそれぞれが、相互に暗号... |

| 問4 | 無線LANにおけるWPA2の特徴はどれか。 |

| 問5 | JVN(Japan Vulnerability Notes)... |

| 問6 | サイドチャネル攻撃の手法であるタイミング攻撃の対策として、最... |

| 問7 | テンペスト技術の説明とその対策として、適切なものはどれか。 |

| 問8 | DMZ上のコンピュータがインターネットからのpingに応答し... |

| 問9 | 共通鍵暗号の鍵を見つけ出す、ブルートフォース攻撃に該当するも... |

| 問10 | 利用者PCがボットに感染しているかどうかをhostsファイル... |

| 問11 | ルートキット(rootkit)を説明したものはどれか。 |

| 問12 | 送信元を詐称した電子メールを拒否するために、SPF(Send... |

| 問13 | 迷惑メールの検知手法であるベイジアンフィルタリングの説明はど... |

| 問14 | DNSの再帰的な問合せを使ったサービス不能攻撃(DNS am... |

| 問15 | SQLインジェクション対策について、Webアプリケーションの... |

| 問16 | ディレクトリトラバーサル攻撃はどれか。 |

| 問17 | LANの制御方式に関する記述のうち、適切なものはどれか。 |

| 問18 | コンピュータとスイッチングハブ(レイヤ2スイッチ)の間、又は... |

| 問19 | 電子メールシステムにおいて、利用者端末がサーバから電子メール... |

| 問20 | TCPのサブミッションポート(ポート番号587)の説明として... |

| 問21 | 分散データベースシステムにおける”分割に対する透過性”を説明... |

| 問22 | 安全性と信頼性について、次の方針でプログラム設計を行う場合、... |

| 問23 | 表は、システムへの要求の明確さに応じた開発方針と、開発方針に... |

| 問24 | ITサービスマネジメントの問題管理プロセスにおけるプロアクテ... |

| 問25 | 被監査企業がSaaSをサービス利用契約して業務を実施している... |