情報処理安全確保支援士午前II

2016(平成28年)/春期分

問 1

CRL(Certificate Revocation List)に掲載されるものはどれか。

| ア | 有効期限切れになったディジタル証明書の公開鍵 |

| イ | 有効期限切れになったディジタル証明書のシリアル番号 |

| ウ | 有効期限内に失効したディジタル証明書の公開鍵 |

| エ | 有効期限内に失効したディジタル証明書のシリアル番号 |

問 2

次の攻撃において、攻撃者がサービス不能にしようとしている標的はどれか。

[攻撃]

A社ドメイン配下のサブドメイン名を、ランダムに多数生成する。

(1)で生成したサブドメイン名に関する大量の問合せを、多数の第三者のDNSキャッシュサーバに分散して送信する。

(2)で送信する問合せの送信元IPアドレスは、問合せごとにランダムに設定して詐称する。

| ア | A社ドメインの権威DNSサーバ |

| イ | A社内の利用者PC |

| ウ | 攻撃者が詐称した送信元IPアドレスに該当する利用者PC |

| エ | 第三者のDNSキャッシュサーバ |

問 3

PKIを構成するOCSPを利用する目的はどれか。

| ア | 誤って破棄してしまった秘密鍵の再発行処理の進捗状況を問い合わせる。 |

| イ | ディジタル証明書から生成した鍵情報の交換がOCSPクライアントとレスポンダの間で失敗した際、認証状態を確認する。 |

| ウ | ディジタル証明書の失効情報を問い合わせる。 |

| エ | 有効期限の切れたディジタル証明書の更新処理の進捗状況を確認する。 |

問 4

標準化団体OASISが、Webサイト間で認証、属性及び認可の情報を安全に交換するために策定したフレームワークはどれか。

| ア | SAML |

| イ | SOAP |

| ウ | XKMS |

| エ | XML Signature |

問 5

ハッシュ関数の性質の一つである衝突発見困難性に関する記述のうち、適切なものはどれか。

| ア | SHA-256の衝突発見困難性を示す、ハッシュ値が一致する二つのメッセージの探索に要する最大の計算量は、256の2乗である。 |

| イ | SHA-256の衝突発見困難性を示す、ハッシュ値の元のメッセージの探索に要する最大の計算量は、2の256乗である。 |

| ウ | 衝突発見困難性とは、ハッシュ値が与えられたときに、元のメッセージの探索に要する計算量の大きさによる、探索の困難性のことである。 |

| エ | 衝突発見困難性とは、ハッシュ値が一致する二つのメッセージの探索に要する計算量の大きさによる、探索の困難性のことである。 |

問 6

情報セキュリティにおけるエクスプロイトコードに該当するものはどれか。

| ア | 同じセキュリティ機能の製品に乗り換える場合に、CSVなど他の製品が取り込める形式でファイルを出力するプログラム |

| イ | コンピュータに接続されたハードディスクなどの外部記憶装置や、その中に保存されている暗号化されたファイルなどを閲覧、管理するソフトウェア |

| ウ | セキュリティ製品を設計する際の早い段階から実際に動作する試作品を作成し、それに対する利用者の反応を見ながら徐々に完成に近づける開発手法 |

| エ | ソフトウェアやハードウェアの脆弱性を利用するために作成されたプログラム |

問 7

DoS攻撃の一つであるSmurf攻撃はどれか。

| ア | ICMPの応答パケットを大量に送り付ける。 |

| イ | TCP接続要求であるSYNパケットを大量に送り付ける。 |

| ウ | サイズの大きいUDPパケットを大量に送り付ける。 |

| エ | サイズの大きい電子メールや大量の電子メールを送り付ける。 |

問 8

ディジタル証明書に関する記述のうち、適切なものはどれか。

| ア | S/MIMEやTLSで利用するディジタル証明書の規格は、ITU-T X.400で標準化されている。 |

| イ | ディジタル証明書は、TLSプロトコルにおいて通信データの暗号化のための鍵交換や通信相手の認証に利用されている。 |

| ウ | 認証局が発行するディジタル証明書は、申請者の秘密鍵に対して認証局がディジタル署名したものである。 |

| エ | ルート認証局は、下位の認証局の公開鍵にルート認証局の公開鍵でディジタル署名したディジタル証明書を発行する。 |

問 9

暗号に関連するデータのうち、次に示す処理で出力可能なものはどれか。

[処理]

(1):カウンタを初期化する。

(2):その時点に得た時刻データを共通鍵で暗号化する。

(3):カウンタの値と(2)の結果の XOR をとり、さらに共通鍵で暗号化する。

(4):(3)の結果を出力する。

(5):(3)の結果と(2)の結果の XOR をとり、さらに共通健で暗号化する。

(6):(5)の結果をカウンタの新しい値とする。

(7):(4)の出力について、必要とする分の数を得るまで(2)~(6)を繰り返す。

| ア | 擬似乱数 |

| イ | ディジタル証明書 |

| ウ | ハッシュ値 |

| エ | メッセージ認証コード |

問 10

"サイバー情報共有イニシアティブ(J-CSIP)"の説明はどれか。

| ア | 暗号技術の調査を行い、電子政府における調達のために参照すべき暗号のリストを公表するためのプロジェクト |

| イ | 検知したサイバー攻撃の情報を公的機関に集約し、高度なサイバー攻撃対策につなげていく取組み |

| ウ | 制御システムにおけるセキュリティマネジメントシステムの認証制度 |

| エ | 脆弱性関連情報の発見から公表に至るまでの対処プロセス |

問 11

JIS Q 27000における情報セキュリティリスクに関する定義のうち、適切なものはどれか。

| ア | 脅威とは、一つ以上の要因によって悪用される可能性がある、資産又は管理策の弱点のことである。 |

| イ | 脆弱性とは、望ましくないインシデントを引き起こし、システム又は組織に損害を与える可能性がある潜在的な原因のことである。 |

| ウ | リスク対応とは、リスクの大きさが、受容可能か又は許容可能かを決定するために、リスク分析の結果をリスク基準と比較するプロセスのことである。 |

| エ | リスク特定とは、リスクを発見、認識及び記述するプロセスのことであり、リスク源、事象、それらの原因及び起こり得る結果の特定が含まれる。 |

問 12

DNSキャッシュポイズニング攻撃に対して有効な対策はどれか。

| ア | DNSサーバで、マルウェアの侵入をリアルタイムに検知する。 |

| イ | DNS問合せに使用するDNSヘッダ内のIDを固定せずにランダムに変更する。 |

| ウ | DNS問合せに使用する送信元ポート番号を53番に固定する。 |

| エ | 外部からのDNS問合せに対しては、宛先ポート番号53のものだけに応答する。 |

問 13

スパムメールの対策として、宛先ポート番号25の通信に対してISPが実施するOP25Bの説明はどれか。

| ア | ISP管理外のネットワークからの通信のうち、スパムメールのシグネチャに該当するものを遮断する。 |

| イ | 動的IPアドレスを割り当てたネットワークからISP管理外のネットワークへの直接の通信を遮断する。 |

| ウ | メール送信元のメールサーバについてDNSの逆引きができない場合、そのメールサーバからの通信を遮断する。 |

| エ | メール不正中継の脆弱性をもつメールサーバからの通信を遮断する。 |

問 14

ディジタルフォレンジックスに該当するものはどれか。

| ア | 画像や音楽などのディジタルコンテンツに著作権者などの情報を埋め込む。 |

| イ | コンピュータやネットワークのセキュリティ上の弱点を発見するテスト手法の一つであり、システムを実際に攻撃して侵入を試みる。 |

| ウ | ネットワーク管理者や利用者などから、巧みな話術や盗み聞き、盗み見などの手段によって、パスワードなどのセキュリティ上重要な情報を入手する。 |

| エ | 犯罪に対する証拠となり得るデータを保全し、その後の訴訟などに備える。 |

問 15

DMZ上のコンピュータがインターネットからのpingに応答しないようにしたいとき、ファイアウォールのルールで"通過禁止"に設定するものはどれか。

| ア | ICMP |

| イ | TCPのポート番号21 |

| ウ | TCPのポート番号110 |

| エ | UDPのポート番号123 |

問 16

認証にクライアント証明書を用いるプロトコルはどれか。

| ア | EAP-FAST |

| イ | EAP-MD5 |

| ウ | EAP-TLS |

| エ | EAP-TTLS |

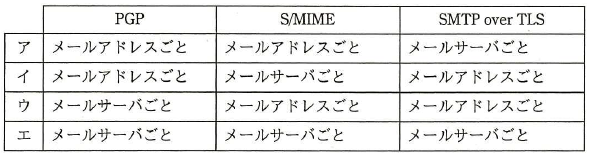

問 17

電子メールを暗号化する三つのプロトコルについて、公開鍵を用意する単位の適切な組合せはどれか。

問 18

無線LANで用いられるSSIDの説明として、適切なものはどれか。

| ア | 48ビットのネットワーク識別子であり、アクセスポイントのMACアドレスと一致する。 |

| イ | 48ビットのホスト識別子であり、有線LANのMACアドレスと同様の働きをする。 |

| ウ | 最長32オクテットのネットワーク識別子であり、接続するアクセスポイントの選択に用いられる。 |

| エ | 最長32オクテットのホスト識別子であり、ネットワーク上で一意である。 |

問 19

IPv4ネットワークでIPアドレスを割り当てる際に、DHCPクライアントとDHCPサーバ間でやり取りされるメッセージの順序として、適切なものはどれか。

| ア | DHCPDISCOVER、DHCPACK、DHCPREQUEST、DHCPOFFER |

| イ | DHCPDISCOVER、DHCPOFFER、DHCPREQUEST、DHCPACK |

| ウ | DHCPREQUEST、DHCPACK、DHCPDISCOVER、DHCPOFFER |

| エ | DHCPREQUEST、DHCPDISCOVER、DHCPOFFER、DHCPACK |

問 20

TCPのサブミッションポート(ポート番号587)の説明として、適切なものはどれか。

| ア | FTPサービスで、制御用コネクションのポート番号21とは別にデータ転送用に使用する。 |

| イ | Webアプリケーションで、ポート80番のHTTP要求とは別に、サブミットボタンをクリックした際の入力フォームのデータ送信に使用する。 |

| ウ | コマンド操作の遠隔ログインで、通信内容を暗号化するためにTELNETのポート番号23の代わりに使用する。 |

| エ | 電子メールサービスで、迷惑メール対策としてSMTPのポート番号25の代わりに使用する。 |

問 21

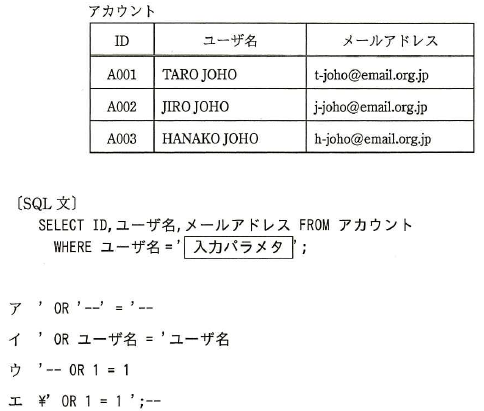

"アカウント"表に対して、SQL文を実行したとき、"アカウント"表の全ての行が取得される入力パラメタはどれか。ここで、入力パラメタのエスケープ処理は行わない。また、";"はSQL文の終端として解釈されるものとする。

| ア | ’ OR ’--’ = ’-- |

| イ | ’ OR ユーザ名 = ’ユーザ名 |

| ウ | ’-- OR 1 = 1 |

| エ | ’ OR 1 = 1 ’;-- |

問 22

フェールセーフの考えに基づいて設計したものはどれか。

| ア | 乾電池のプラスとマイナスを逆にすると、乾電池が装填できないようにする。 |

| イ | 交通管制システムが故障したときには、信号機に赤色が点灯するようにする。 |

| ウ | ネットワークカードのコントローラを二重化しておき、故障したコントローラの方を切り離しても運用できるようにする。 |

| エ | ハードディスクにRAID1を採用して、MTBFで示される信頼性が向上するようにする。 |

問 23

アジャイルソフトウェア開発などで導入されている"ペアプログラミング"の説明はどれか。

| ア | 開発工程の初期段階に要求仕様を確認するために、プログラマと利用者がペアとなり、試作した画面や帳票を見て、相談しながらプログラムの開発を行う。 |

| イ | 効率よく開発するために、2人のプログラマがペアとなり、メインプログラムとサブプログラムを分担して開発を行う。 |

| ウ | 短期間で開発するために、2人のプログラマがペアとなり、作業と休憩を交代しながら長時間にわたって連続でプログラムの開発を行う。 |

| エ | 品質の向上や知識の共有を図るために、2人のプログラマがペアとなり、その場で相談したりレビューしたりしながら、一つのプログラムの開発を行う。 |

問 24

ITサービスマネジメントの情報セキュリティ管理プロセスに対して、JIS Q 20000-1が要求している事項はどれか。

| ア | CMDBに記録されているCIの原本を、物理的又は電子的にセキュリティが保たれた書庫で管理しなければならない。 |

| イ | 潜在的な問題を低減させるために、予防処置をとらなければならない。 |

| ウ | 変更要求が情報セキュリティ基本方針及び管理策に与える潜在的影響を評価しなければならない。 |

| エ | 変更要求の受入れについての意思決定では、リスク、事業利益及び技術的実現可能性を考慮しなければならない。 |

問 25

組織体が情報システムにまつわるリスクに対するコントロールを適切に整備・運用する目的として、"システム管理基準"に示されているものはどれか。

| ア | システム監査業務の品質を確保し、有効かつ効率的に監査を実施するため |

| イ | 情報システムが、組織体の目的を実現するように安全、有効かつ効率的に機能するため |

| ウ | 情報セキュリティに係るリスクのマネジメントが効果的に実施されるよう、リスクマネジメントに基づくコントロールの整備・運用の状況を評価するため |

| エ | リスクに対するコントロールをシステム監査人が評価し、保証又は助言を行い、ITガバナンスの実現に寄与するため |

問題目次

| 問1 | CRL(Certificate Revocation Lis... |

| 問2 | 次の攻撃において、攻撃者がサービス不能にしようとしている標的... |

| 問3 | PKIを構成するOCSPを利用する目的はどれか。 |

| 問4 | 標準化団体OASISが、Webサイト間で認証、属性及び認可の... |

| 問5 | ハッシュ関数の性質の一つである衝突発見困難性に関する記述のう... |

| 問6 | 情報セキュリティにおけるエクスプロイトコードに該当するものは... |

| 問7 | DoS攻撃の一つであるSmurf攻撃はどれか。 |

| 問8 | ディジタル証明書に関する記述のうち、適切なものはどれか。 |

| 問9 | 暗号に関連するデータのうち、次に示す処理で出力可能なものはど... |

| 問10 | ”サイバー情報共有イニシアティブ(J-CSIP)”の説明はど... |

| 問11 | JIS Q 27000における情報セキュリティリスクに関する... |

| 問12 | DNSキャッシュポイズニング攻撃に対して有効な対策はどれか。 |

| 問13 | スパムメールの対策として、宛先ポート番号25の通信に対してI... |

| 問14 | ディジタルフォレンジックスに該当するものはどれか。 |

| 問15 | DMZ上のコンピュータがインターネットからのpingに応答し... |

| 問16 | 認証にクライアント証明書を用いるプロトコルはどれか。 |

| 問17 | 電子メールを暗号化する三つのプロトコルについて、公開鍵を用意... |

| 問18 | 無線LANで用いられるSSIDの説明として、適切なものはどれ... |

| 問19 | IPv4ネットワークでIPアドレスを割り当てる際に、DHCP... |

| 問20 | TCPのサブミッションポート(ポート番号587)の説明として... |

| 問21 | ”アカウント”表に対して、SQL文を実行したとき、”アカウン... |

| 問22 | フェールセーフの考えに基づいて設計したものはどれか。 |

| 問23 | アジャイルソフトウェア開発などで導入されている”ペアプログラ... |

| 問24 | ITサービスマネジメントの情報セキュリティ管理プロセスに対し... |

| 問25 | 組織体が情報システムにまつわるリスクに対するコントロールを適... |