情報処理安全確保支援士午前II

2017(平成29年)/春期分

問 1

AESの特徴はどれか。

| ア | 鍵長によって、段数が決まる。 |

| イ | 段数は、6回以内の範囲で選択できる。 |

| ウ | データの暗号化、復号、暗号化の順に3回繰り返す。 |

| エ | 同一の公開鍵を用いて暗号化を3回繰り返す。 |

問 2

SSL/TLSのダウングレード攻撃に該当するものはどれか。

| ア | 暗号化通信中にクライアントPCからサーバに送信するデータを操作して、強制的にサーバのディジタル証明書を失効させる。 |

| イ | 暗号化通信中にサーバからクライアントPCに送信するデータを操作して、クライアントPCのWebブラウザを古いバージョンのものにする。 |

| ウ | 暗号化通信を確立するとき、弱い暗号スイートの使用を強制することによって、解読しやすい暗号化通信を行わせる。 |

| エ | 暗号化通信を盗聴する攻撃者が、暗号鍵候補を総当たりで試すことによって解読する。 |

問 3

サイドチャネル攻撃の説明はどれか。

| ア | 暗号アルゴリズムを実装した攻撃対象の物理デバイスから得られる物理量(処理時間や消費電流など)やエラーメッセージから、攻撃対象の機密情報を得る。 |

| イ | 企業などの機密情報を詐取するソーシャルエンジニアリングの手法の一つであり、不用意に捨てられた機密情報の印刷物をオフィスの紙ごみの中から探し出す。 |

| ウ | 通信を行う2者間に割り込んで、両者が交換する情報を自分のものとすり替えることによって、気付かれることなく盗聴する。 |

| エ | データベースを利用するWebサイトに入力パラメタとしてSQL文の断片を与えることによって、データベースを改ざんする。 |

問 4

PCなどに内蔵されるセキュリティチップ(TPM:Trusted Platform Module)がもつ機能はどれか。

| ア | TPM間の共通鍵の交換 |

| イ | 鍵ペアの生成 |

| ウ | ディジタル証明書の発行 |

| エ | ネットワーク経由の乱数送信 |

問 5

セッションIDの固定化(Session Fixation)攻撃の手口はどれか。

| ア | HTTPS通信でSecure属性がないCookieにセッションIDを格納するWebサイトにおいて、HTTP通信で送信されるセッションIDを悪意のある者が盗聴する。 |

| イ | URLパラメタにセッションIDを格納するWebサイトにおいて、Refererによってリンク先のWebサイトに送信されるセッションIDが含まれたURLを、悪意のある者が盗用する。 |

| ウ | 悪意のある者が正規のWebサイトから取得したセッションIDを、利用者のWebブラウザに送り込み、利用者がそのセッションIDでログインして、セッションがログイン状態に変わった後、利用者になりすます。 |

| エ | 推測が容易なセッションIDを生成するWebサイトにおいて、悪意のある者がセッションIDを推測し、ログインを試みる。 |

問 6

DNS水責め攻撃(ランダムサブドメイン攻撃)の手口と目的に関する記述のうち、適切なものはどれか。

| ア | ISPが管理するDNSキャッシュサーバに対して、送信元を攻撃対象のサーバのIPアドレスに詐称してランダムかつ大量に生成したサブドメイン名の問合せを送リ、その応答が攻撃対象のサーバに送信されるようにする。 |

| イ | オープンリゾルバとなっているDNSキャッシュサーバに対して、攻撃対象のドメインのサブドメイン名をランダムかつ大量に生成して問い合わせ、攻撃対象の権威DNSサーバを過負荷にさせる。 |

| ウ | 攻撃対象のDNSサーバに対して、攻撃者が管理するドメインのサブドメイン名をランダムかつ大量に生成してキャッシュさせ、正規のDNSリソースレコードを強制的に上書きする。 |

| エ | 攻撃対象のWebサイトに対して、当該ドメインのサブドメイン名をランダムかつ大量に生成してアクセスし、非公開のWebページの参照を試みる。 |

問 7

FIPS PUB 140-2の記述内容はどれか。

| ア | 暗号モジュールのセキュリティ要求事項 |

| イ | 情報セキュリティマネジメントシステムに関する認証基準 |

| ウ | ディジタル証明書や証明書失効リストの技術仕様 |

| エ | 無線LANセキュリティの技術仕様 |

問 8

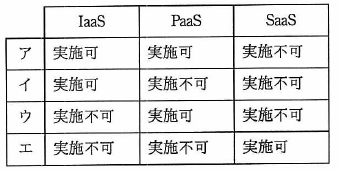

NISTの定義によるクラウドコンピューティングのサービスモデルにおいて、パブリッククラウドサービスの利用企業のシステム管理者が、仮想サーバのゲストOSに対するセキュリティパッチの管理と適用を実施可か実施不可かの組合せのうち、適切なものはどれか。

問 9

個人情報の漏えいに関するリスク対応のうち、リスク回避に該当するものはどれか。

| ア | 情報の重要性と対策費用を勘案し、あえて対策をとらない。 |

| イ | 個人情報の保管場所に外部の者が侵入できないように、入退室をより厳重に管理する。 |

| ウ | 個人情報を含む情報資産を外部のデータセンタに預託する。 |

| エ | 収集済みの個人情報を消去し、新たな収集を禁止する。 |

問 10

JVN(Japan Vulnerability Notes)などの脆弱性対策ポータルサイトで採用されているCVE(Common Vulnerabilities and Exposures)識別子の説明はどれか。

| ア | コンピュータで必要なセキュリティ設定項目を識別するための識別子である。 |

| イ | 脆弱性を利用して改ざんされたWebサイトのスクリーンショットを識別するための識別子である。 |

| ウ | 製品に含まれる脆弱性を識別するための識別子である。 |

| エ | セキュリティ製品を識別するための識別子である。 |

問 11

インターネットバンキングの利用時に被害をもたらすMITB(Man-in-the-Browser)攻撃に有効な対策はどれか。

| ア | インターネットバンキングでの送金時にWebブラウザで利用者が入力した情報と、金融機関が受信した情報とに差異がないことを検証できるよう、トランザクション署名を利用する。 |

| イ | インターネットバンキングでの送金時に接続するWebサイトの正当性を確認できるよう、EV SSLサーバ証明書を採用する。 |

| ウ | インターネットバンキングでのログイン認証において、一定時間ごとに自動的に新しいパスワードに変更されるワンタイムパスワードを用意する。 |

| エ | インターネットハンキング利用時の通信をSSLではなくTLSを利用して暗号化する。 |

問 12

Webアプリケーションの脆弱性を悪用する攻撃手法のうち、Webページ上で入力した文字列がPerlのsystem関数やPHPのexec関数などに渡されることを利用し、不正にシェルスクリプトを実行させるものは、どれに分類されるか。

| ア | HTTPヘッダインジェクション |

| イ | OSコマンドインジェクション |

| ウ | クロスサイトリクエストフォージェリ |

| エ | セッションハイジャック |

問 13

ウイルス対策ソフトでの、フォールスネガティブに該当するものはどれか。

| ア | ウイルスに感染していないファイルを、ウイルスに感染していないと判断する。 |

| イ | ウイルスに感染していないファイルを、ウイルスに感染していると判断する。 |

| ウ | ウイルスに感染しているファイルを、ウイルスに感染していないと判断する。 |

| エ | ウイルスに感染しているファイルを、ウイルスに感染していると判断する。 |

問 14

特定の利用者が所有するリソースが、WebサービスA上にある。OAuth2.0において、その利用者の認可の下、WebサービスBからそのリソースへの限定されたアクセスを可能にするときのプロトコルの動作はどれか。

| ア | WebサービスAが、アクセストークンを発行する。 |

| イ | WebサービスAが、利用者のディジタル証明書をWebサービスBに送信する。 |

| ウ | WebサービスBが、アクセストークンを発行する。 |

| エ | WebサービスBが、利用者のディジタル証明書をWebサービスAに送信する。 |

問 15

インターネットサービスプロバイダ(ISP)が、OP25Bを導入する目的はどれか。

| ア | ISP管理外のネットワークに対するISP管理下のネットワークからのICMPパケットによるDDoS攻撃を遮断する。 |

| イ | ISP管理外のネットワークに向けてISP管理下のネットワークから送信されるスパムメールを制限する。 |

| ウ | ISP管理下のネットワークに対するISP管理外のネットワークからのICMPパケットによるDDoS攻撃を遮断する。 |

| エ | ISP管理下のネットワークに向けてISP管理外のネットワークから送信されるスパムメールを制限する。 |

問 16

サンドボックスの仕組みに関する記述のうち、適切なものはどれか。

| ア | Webアプリケーションの脆弱性を悪用する攻撃に含まれる可能性が高い文字列を定義し、攻撃であると判定した場合には、その通信を遮断する。 |

| イ | クラウド上で動作する複数の仮想マシン(ゲストOS)間で、お互いの操作ができるように制御する。 |

| ウ | プログラムの影響がシステム全体に及ばないように、プログラムが実行できる機能やアクセスできるリソースを制限して動作させる。 |

| エ | プログラムのソースコードでSQL文の雛(ひな)形の中に変数の場所を示す記号を置いた後、実際の値を割り当てる。 |

問 17

利用者認証情報を管理するサーバ1台と複数のアクセスポイントで構成された無線LAN環境を実現したい。PCが無線LAN環境に接続するときの利用者認証とアクセス制御に、IEEE 802.1XとRADIUSを利用する場合の標準的な方法はどれか。

| ア | PCにはIEEE 802.1Xのサプリカントを実装し、かつ、RADIUSクライアントの機能をもたせる。 |

| イ | アクセスポイントにはIEEE 802.1Xのオーセンティケータを実装し、かつ、RADIUSクライアントの機能をもたせる。 |

| ウ | アクセスポイントにはIEEE 802.1Xのサプリカントを実装し、かつ、RADIUSサーバの機能をもたせる。 |

| エ | サーバにはIEEE 802.1Xのオーセンティケータを実装し、かつ、RADIUSサーバの機能をもたせる。 |

問 18

ICMP Flood攻撃に該当するものはどれか。

| ア | HTTP GETコマンドを繰り返し送ることによって、攻撃対象のサーバにコンテンツ送信の負荷を掛ける。 |

| イ | pingコマンドを用いて大量の要求パケットを発信することによって、攻撃対象のサーバに至るまでの回線を過負荷にしてアクセスを妨害する。 |

| ウ | コネクション開始要求に当たるSYNパケットを大量に送ることによって、攻撃対象のサーバに、接続要求ごとに応答を返すための過大な負荷を掛ける。 |

| エ | 大量のTCPコネクションを確立することによって、攻撃対象のサーバに接続を維持させ続けてリソースを枯渇させる。 |

問 19

PCやスイッチングハブがもつイーサネットインタフェース(物理ポート)の、Automatic MDI/MDI-Xの機能はどれか。

| ア | コネクタの送信端子と受信端子が正しい組合せとなるように、自動で判別して切り替える機能 |

| イ | 接続した機器のアドレスを学習し、イーサネットフレームを該当するインタフェースにだけ転送する機能 |

| ウ | 通信経路のループを自動的に検出する機能 |

| エ | 通信速度や、全二重と半二重のデータ通信モードを自動的に設定する機能 |

問 20

IEEE 802.11a/b/g/nで採用されているアクセス制御方式はどれか。

| ア | CSMA/CA |

| イ | CSMA/CD |

| ウ | LAPB |

| エ | トークンパッシング方式 |

問 21

次のSQL文をA表の所有者が発行した場合を説明したものはどれか。

GRANT ALL PRIVILEGES ON A TO B WITH GRANT OPTION

| ア | 利用者Bに対して、A表に関するSELECT権限、UPDATE権限、INSERT権限、DELETE権限などのすべての権限、及びそれらの付与権を付与する。 |

| イ | 利用者Bに対して、A表に関するSELECT権限、UPDATE権限、INSERT権限、DELETE権限などのすべての権限を付与するが、それらの付与権は付与しない。 |

| ウ | 利用者Bに対して、A表に関するSELECT権限、UPDATE権限、INSERT権限、DELETE権限は付与しないが、それらのすべての付与権だけを付与する。 |

| エ | 利用者Bに対して、A表に関するSELECT権限、及びSELECT権限の付与権を付与するが、UPDATE権限、INSERT権限、DELETE権限、及びそれらの付与権は付与しない。 |

問 22

システム及びソフトウェア品質モデルの規格であるJIS X 25010:2013で定義されたシステム及び/又はソフトウェア製品の品質特性に関する説明のうち、適切なものはどれか。

| ア | 機能適合性とは、明示された状況下で使用するとき、明示的ニーズ及び暗黙のニーズを満足させる機能を、製品又はシステムが提供する度合いのことである。 |

| イ | 信頼性とは、明記された状態(条件)で使用する資源の量に関係する性能の度合いのことである。 |

| ウ | 性能効率性とは、明示された利用状況において、有効性、効率性及び満足性をもって明示された目標を達成するために、明示された利用者が製品又はシステムを利用することができる度合いのことである。 |

| エ | 保守性とは、明示された時間帯で、明示された条件下に、システム、製品又は構成要素が明示された機能を実行する度合いのことである。 |

問 23

コンテンツの不正な複製を防止する方式の一つであるDTCP-IPの説明として、適切なものはどれか。

| ア | BSデジタル放送や地上デジタル放送に採用され、コピーワンスの番組を録画するときに使われる方式 |

| イ | DLNAとともに用いられ、接続する機器間で相互認証し、コンテンツ保護が行えると認識して初めて録画再生を可能にする方式 |

| ウ | DVDに採用され、映像コンテンツを暗号化して、複製できないエリアにその暗号化鍵を記録する方式 |

| エ | HDMI端子が搭載されたディジタルAV機器に採用され、HDMI端子から表示機器にディジタル信号を送るときに受信する経路を暗号化する方式 |

問 24

データの追加・変更・削除が、少ないながらも一定の頻度で行われるデータベースがある。このデータベースのフルバックアップを磁気テープに取得する時間間隔を今までの2倍にした。このとき、データベースのバックアップ又は復旧に関する記述のうち、適切なものはどれか。

| ア | フルバックアップ1回当たりの磁気テープ使用量が約2倍になる。 |

| イ | フルバックアップ1回当たりの磁気テープ使用量が約半分になる。 |

| ウ | フルバックアップ取得の平均実行時間が約2倍になる。 |

| エ | ログ情報を用いて復旧するときの処理時間が平均して約2倍になる。 |

問 25

ある企業が、自社が提供するWebサービスの信頼性について、外部監査人による保証を受ける場合において、次の表のA~Dのうち、"ITに係る保証業務の三当事者"のそれぞれに該当する者の適切な組合せはどれか。

| ア | A |

| イ | B |

| ウ | C |

| エ | D |

問題目次

| 問1 | AESの特徴はどれか。 |

| 問2 | SSL/TLSのダウングレード攻撃に該当するものはどれか。 |

| 問3 | サイドチャネル攻撃の説明はどれか。 |

| 問4 | PCなどに内蔵されるセキュリティチップ(TPM:Truste... |

| 問5 | セッションIDの固定化(Session Fixation)攻... |

| 問6 | DNS水責め攻撃(ランダムサブドメイン攻撃)の手口と目的に関... |

| 問7 | FIPS PUB 140-2の記述内容はどれか。 |

| 問8 | NISTの定義によるクラウドコンピューティングのサービスモデ... |

| 問9 | 個人情報の漏えいに関するリスク対応のうち、リスク回避に該当す... |

| 問10 | JVN(Japan Vulnerability Notes)... |

| 問11 | インターネットバンキングの利用時に被害をもたらすMITB(M... |

| 問12 | Webアプリケーションの脆弱性を悪用する攻撃手法のうち、We... |

| 問13 | ウイルス対策ソフトでの、フォールスネガティブに該当するものは... |

| 問14 | 特定の利用者が所有するリソースが、WebサービスA上にある。... |

| 問15 | インターネットサービスプロバイダ(ISP)が、OP25Bを導... |

| 問16 | サンドボックスの仕組みに関する記述のうち、適切なものはどれか... |

| 問17 | 利用者認証情報を管理するサーバ1台と複数のアクセスポイントで... |

| 問18 | ICMP Flood攻撃に該当するものはどれか。 |

| 問19 | PCやスイッチングハブがもつイーサネットインタフェース(物理... |

| 問20 | IEEE 802.11a/b/g/nで採用されているアクセス... |

| 問21 | 次のSQL文をA表の所有者が発行した場合を説明したものはどれ... |

| 問22 | システム及びソフトウェア品質モデルの規格であるJIS X 2... |

| 問23 | コンテンツの不正な複製を防止する方式の一つであるDTCP-I... |

| 問24 | データの追加・変更・削除が、少ないながらも一定の頻度で行われ... |

| 問25 | ある企業が、自社が提供するWebサービスの信頼性について、外... |