ITパスポート午前

2016(平成28年)/秋期分

問 1

労働者派遣に関する説明のうち、適切なものはどれか。

| ア | 業務の種類によらず、派遣期間の制限はない。 |

| イ | 派遣契約の種類によらず、派遣労働者の選任は派遣先が行う。 |

| ウ | 派遣先が派遣労働者に給与を支払う。 |

| エ | 派遣労働者であった者を、派遣元との雇用期間が終了後、派遣先が雇用してもよい。 |

問 2

BPRに関する記述として、適切なものはどれか。

| ア | 業務の手順を改めて見直し、抜本的に再設計する考え方 |

| イ | サービスの事業者が利用者に対して、サービスの品質を具体的な数値として保証する契約 |

| ウ | 参加している人が自由に書込みができるコンピュータシステム上の掲示板 |

| エ | 情報システムを導入する際に、ユーザがベンダに提供する導入システムの概要や調達条件を記述した文書 |

問 3

あらかじめ明示的に同意を得た相手だけに、広告宣伝メールの送付や個人情報の取得を行う、コンプライアンスにのっとった手法を表すものはどれか。

| ア | アクティベーション |

| イ | オプトアウト |

| ウ | オプトイン |

| エ | ホワイトリスト |

問 4

定義すべき要件を業務要件とシステム要件に分けたとき、業務要件に当たるものはどれか。

| ア | オンラインシステムの稼働率は99%以上とする。 |

| イ | 情報漏えいを防ぐために、ネットワークを介して授受するデータを暗号化する。 |

| ウ | 操作性向上のために、画面表示にはWebブラウザを使用する。 |

| エ | 物流コストを削減するために出庫作業の自動化率を高める。 |

問 5

CRMの前提となっている考え方として、最も適切なものはどれか。

| ア | 競争の少ない領域に他社に先駆けて進出することが利益の源泉となる。 |

| イ | 顧客との良好な関係を構築し、維持することが利益の源泉となる。 |

| ウ | 製品のライフサイクルを短縮することが利益の源泉となる。 |

| エ | 特定市場で大きなシェアを獲得することが利益の源泉となる。 |

問 6

システム化計画において、情報システムの費用対効果を評価する。その評価指標として、適切なものはどれか。

| ア | PER |

| イ | ROI |

| ウ | 自己資本比率 |

| エ | 流動比率 |

問 7

大規模な自然災害を想定したBCPを作成する目的として、最も適切なものはどれか。

| ア | 経営資源が縮減された状況における重要事業の継続 |

| イ | 建物や設備などの資産の保全 |

| ウ | 被災地における連絡手段の確保 |

| エ | 労働災害の原因となるリスクの発生確率とその影響の低減 |

問 8

経営戦略に基づき全社の情報システム戦略を策定し、それを受けて個別システムについての企画業務、開発業務を行う。このとき、全社の情報システム戦略を策定する段階で行う作業として、最も適切なものはどれか。

| ア | システム移行計画の立案 |

| イ | システムテスト計画の立案 |

| ウ | 情報化投資計画の立案 |

| エ | 調達計画の立案 |

問 9

ある製品を生産、販売するのに、固定費が100万円、製品1個当たりの変動費が7万円である。この製品を単価10万円で販売するとき、利益を170万円以上確保するためには、少なくとも何個を販売する必要があるか。

| ア | 90 |

| イ | 270 |

| ウ | 630 |

| エ | 900 |

問 10

受注生産方式と見込生産方式を比較した場合の受注生産方式の特徴として、適切なものはどれか。

| ア | 受注時点で製品の出荷はできないが、製品が過剰在庫となるリスクはない。 |

| イ | 受注予測の精度を上げて、製品の在庫量を適正に維持することが求められる。 |

| ウ | 製品の在庫不足によって、受注機会を損失するリスクを伴う。 |

| エ | 製品の受注予測に基づいて立案した生産計画に従って、製品を生産する。 |

問 11

キャッシュフロー計算書において、キャッシュフローの減少要因となるものはどれか。

| ア | 売掛金の増加 |

| イ | 減価償却費の増加 |

| ウ | 在庫の減少 |

| エ | 短期借入金の増加 |

問 12

M&Aに関する記述として、適切なものはどれか。

| ア | 企業の提供する製品やサービスなどの価値を生み出すための業務の流れ、価値の連鎖を分析すること |

| イ | 企業を事業ごと又は地域ごとに分割することによって事業戦略の自立性を高めること |

| ウ | 業務プロセスを抜本的に改革し、IT技術を駆使して業務の処理能力とコスト効率を高めること |

| エ | 自社に不足している機能を企業買収などによって他社から取り込み、事業展開を速めること |

問 13

バランススコアカードを採用する目的として、最も適切なものはどれか。

| ア | 財務的尺度だけでなく、非財務的尺度からも業績評価を行う。 |

| イ | 従業員や株主だけでなく、顧客、取引先、地域社会といった様々な関係者の視点を取り入れた経営計画を推進する。 |

| ウ | 強み、弱み、機会、脅威の四つの視点から、企業の特性を事業環境に適合させた戦略を導き出す。 |

| エ | バランスシートに基づいて企業業績を得点化し、他企業との客観的な業績比較を行う。 |

問 14

ある業務システムの新規開発を計画している企業が、SIベンダに出すRFIの目的として、適切なものはどれか。

| ア | 業務システムの開発のための契約を結ぶのに先立って、ベンダの開発計画とその体制が知りたい。 |

| イ | 業務システムの開発を依頼してよいベンダか否かを判断するための必要な情報を得たい。 |

| ウ | 業務システムの開発を依頼するに当たって、ベンダの正式な見積り金額を知りたい。 |

| エ | 業務システムの開発をベンダに依頼するに当たって、ベンダとの間に機密保持契約を結びたい。 |

問 15

複数人が集まり、お互いの意見を批判せず、質より量を重視して自由に意見を出し合うことによって、アイディアを創出していく技法はどれか。

| ア | ブレーンストーミング |

| イ | ベンチマーキング |

| ウ | ロールプレイング |

| エ | ワークデザイン |

問 16

コーポレートガバナンスの説明として、最も適切なものはどれか。

| ア | 競合他社では提供ができない価値を顧客にもたらす、企業の中核的な力 |

| イ | 経営者の規律や重要事項に対する透明性の確保、利害関係者の役割と権利の保護など、企業活動の健全性を維持する枠組み |

| ウ | 事業の成功に向けて、持続的な競争優位性の確立に向けた事業領域の設定や経営資源の投入への基本的な枠組み |

| エ | 社会や利害関係者に公表した、企業の存在価値や社会的意義など、経営における普遍的な信念や価値観 |

問 17

在庫回転率は資本の効率を分析する指標の一つであり、その数値が高いほど、商品の仕入れから実際の販売までの期間が短く、在庫管理が効率よく行われていることを示している。在庫回転率の算出式として、適切なものはどれか。

| ア | (期首在庫高+期末在庫高)÷2 |

| イ | 売上高÷総資産 |

| ウ | 売上高÷平均在庫高 |

| エ | 平均在庫高÷売上高 |

問 18

"POSシステムの構築"によって、達成が可能となる経営目標はどれか。

| ア | 営業員の業務生産性向上と営業部門の組織力強化 |

| イ | 構成部品及び仕掛品の在庫量削減 |

| ウ | 調達から製造・配送・販売に至る一連のプロセスの最適化 |

| エ | 店舗ごとの品ぞろえの改善と発注や在庫管理業務の効率化 |

問 19

イーサネットのLANや無線LANなどに関する標準化活動を推進している、米国の学会はどれか。

| ア | ICANN |

| イ | IEEE |

| ウ | ISO |

| エ | W3C |

問 20

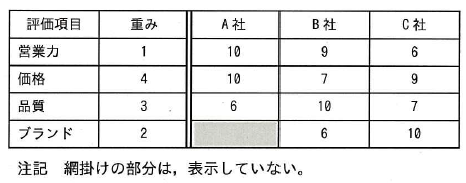

A社は競合する他社とのポジショニングの分析を行った。3社の中でA社が最高の評価を得るには、A社のブランドの評価項目は、最低何ポイントが必要か。

なお、各評価項目の最低値は1ポイント、最高値は10ポイントとし、それぞれの評価項目の重み付けをした合計値で各社の評価を行うものとする。

| ア | 6 |

| イ | 7 |

| ウ | 8 |

| エ | 9 |

問 21

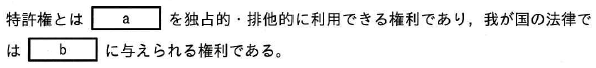

特許権に関して、次の記述中のa、bに入れる字句の適切な組合せはどれか。

問 22

自然災害などによるシステム障害に備えるため、自社のコンピュータセンタとは別の地域に自社のバックアップサーバを設置したい。このとき利用する外部業者のサービスとして、適切なものはどれか。

| ア | ASP |

| イ | BPO |

| ウ | SaaS |

| エ | ハウジング |

問 23

特段の取決めをしないで、A社がB社にソフトウェア開発を委託した場合、ソフトウェアの著作権の保有先として、適切なものはどれか。

| ア | ソフトウェアの著作権はA社とB社の双方で保有する。 |

| イ | ソフトウェアの著作権はA社とB社のどちらも保有せず、消滅する。 |

| ウ | ソフトウェアの著作権は全てA社が保有する。 |

| エ | ソフトウェアの著作権は全てB社が保有する。 |

問 24

技術開発戦略において作成されるロードマップを説明しているものはどれか。

| ア | 技術の競争力レベルと技術のライフサイクルを2軸としたマトリックス上に、既存の技術や新しい技術をプロットする。 |

| イ | 研究開発への投資額とその成果を2軸とした座標上に、新旧の技術の成長過程をグラフ化し、旧技術から新技術への転換状況を表す。 |

| ウ | 市場面からの有望度と技術面からの有望度を2軸としたマトリックス上に、自社が取り組んでいる技術開発プロジェクトをプロットする。 |

| エ | 横軸に時間、縦軸に市場、商品、技術などを示し、研究開発への取組みによる要素技術や求められる機能などの進展の道筋を、時間軸上に表す。 |

問 25

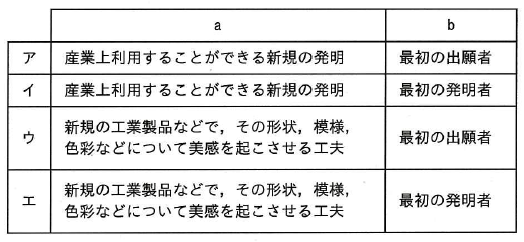

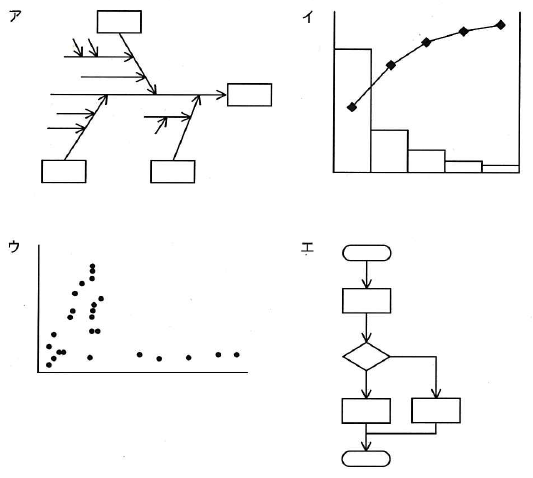

図によって表される企業の組織形態はどれか。

| ア | 事業部制組織 |

| イ | 社内ベンチャ組織 |

| ウ | 職能別組織 |

| エ | マトリックス組織 |

問 26

電子メール、電子掲示板を介したコミュニケーション、情報共有、電子会議などの各種機能を有し、共同作業環境を提供するソフトウェアを何と呼ぶか。

| ア | グループウェア |

| イ | シェアウェア |

| ウ | ファームウェア |

| エ | フリーウェア |

問 27

蓄積された販売データなどから、天候と売れ筋商品の関連性などの規則性を見つけ出す手法を表す用語はどれか。

| ア | データウェアハウス |

| イ | データプロセッシング |

| ウ | データマイニング |

| エ | データモデリング |

問 28

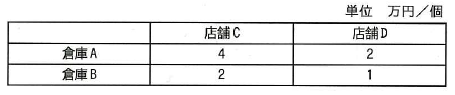

倉庫A、Bにある在庫の全量を店舗C、Dに輸送する。倉庫A、Bの在庫量がそれぞれ35個、15個、店舗C、Dの必要量がそれぞれ20個、30個であり、各倉庫から各店舗への1個当たりの輸送費が表のとおりであるとき、最小となる総輸送費は何万円か。

| ア | 85 |

| イ | 100 |

| ウ | 110 |

| エ | 125 |

問 29

コンプライアンスの取組み強化活動の事例として、最も適切なものはどれか。

| ア | 従業員の社会貢献活動を支援するプログラムを拡充した。 |

| イ | 遵守すべき法律やルールについて従業員に教育を行った。 |

| ウ | 迅速な事業展開のために、他社の事業を買収した。 |

| エ | 利益が得られにくい事業から撤退した。 |

問 30

店舗での陳列、販促キャンペーンなど、消費者のニーズに合致するような形態で商品を提供するために行う一連の活動を示す用語として、適切なものはどれか。

| ア | ターゲティング |

| イ | ドミナント戦略 |

| ウ | マーチャンダイジング |

| エ | ロジスティックス |

問 31

ネットワークに接続されアクセスが制限されているコンピュータに対して、システムのセキュリティ上の弱点を突いて侵入する行為を規制している法律はどれか。

| ア | 通信傍受法 |

| イ | 不正アクセス禁止法 |

| ウ | プロバイダ責任制限法 |

| エ | マイナンバー法 |

問 32

データベース化された顧客情報を活用し、優良顧客を抽出する方法として、適切なものはどれか。

| ア | 3C分析 |

| イ | RFM分析 |

| ウ | SWOT分析 |

| エ | バリューチェーン分析 |

問 33

個人情報保護法における、個人情報取扱事業者の義務はどれか。

| ア | 個人情報の安全管理が図られるよう、業務委託先を監督する。 |

| イ | 個人情報の安全管理を図るため、行政によるシステム監査を受ける。 |

| ウ | 個人情報の利用に関して、監督官庁に届出を行う。 |

| エ | プライバシーマークを取得する。 |

問 34

PPMを用いて、自社の資金を生み出す事業と、投資が必要な事業を区分し、資源配分の最適化を図りたい。このとき、PPMにおける資金や利益の有効な源となる"金のなる木"と名付けられた領域はどれか。

| ア | 市場成長率、自社のマーケットシェアがともに高い事業 |

| イ | 市場成長率、自社のマーケットシェアがともに低い事業 |

| ウ | 市場成長率は高いが、自社のマーケットシェアは低い事業 |

| エ | 市場成長率は低いが、自社のマーケットシェアは高い事業 |

問 35

ITサービスマネジメントの活動に関する記述として、適切なものはどれか。

| ア | システム開発組織におけるプロセスの成熟度をレベル1からレベル5で定義し、改善を支援する。 |

| イ | システム開発のプロジェクトを完了させるために、役割と責任を定義して要員の調達の計画を作成する。 |

| ウ | システムの可用性に関する指標を定義し、稼働実績を取得し、目標を達成するために計画、測定、改善を行う。 |

| エ | 新規に開発するシステムに必要な成果物及び成果物の作成に必要な作業を明確にする。 |

問 36

社内で開発したソフトウェアの本番環境への導入に関する記述のうち、最も適切なものはどれか。

| ア | 開発したソフトウェアの規模によらず必ず導入後のシステム監査を行い、監査報告書を作成する必要がある。 |

| イ | ソフトウェア導入に当たっては、実施者、責任者などの実施体制を明確にしておく必要がある。 |

| ウ | ソフトウェア導入は開発作業に比べて短期間に実施できるので、導入手順書を作成する必要はない。 |

| エ | ソフトウェア導入はシステム部門だけで実施する作業なので、作業結果を文書化して利用部門に伝える必要はない。 |

問 37

情報システムで管理している機密情報について、ファシリティマネジメントの観点で行う漏えい対策として、適切なものはどれか。

| ア | ウイルス対策ソフトウェアの導入 |

| イ | コンピュータ室のある建物への入退館管理 |

| ウ | 情報システムに対するIDとパスワードの管理 |

| エ | 電子文書の暗号化の採用 |

問 38

システム開発プロジェクトにおいて、開発用のPCの導入が遅延することになった。しかし、遅延した場合には旧型のPCを代替機として使用するようにあらかじめ計画していたので、開発作業を予定どおりに開始することができた。この場合に、プロジェクトマネジメントとして実施したものはどれか。

| ア | クリティカルパスの見積り |

| イ | スコープ定義 |

| ウ | ステークホルダの特定 |

| エ | リスク対応計画の実行 |

問 39

20本のプログラムを作成するに当たり、プログラム1本につき、作業期間が1日、コストが4万円と見積もり、作成に着手した。開始からの10日間で8本作成し、累積コストは36万円になっていた。残りのプログラムは未着手である。このままの生産性で進めると、見積りに対する超過コストは最終的に何万円になるか。

| ア | 4 |

| イ | 6 |

| ウ | 10 |

| エ | 18 |

問 40

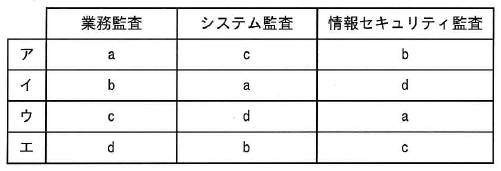

監査を、業務監査、システム監査、情報セキュリティ監査に分類したとき、監査の目的に関する記述a~dと監査の種類の適切な組合せはどれか。

a 財務諸表がその組織体の財産、損益の状況などを適正に表示しているかを評価する。

b 情報セキュリティ確保の観点も含めて、情報システムに関わるリスクに対するコントロールが、リスクアセスメントに基づいて適切に整備・運用されているかを評価する。

c 情報セキュリティに関わるリスクのマネジメントが効果的に実施されるように、リスクアセスメントに基づく適切なコントロールの整備、運用状況を評価する。

d 組織の製造、販売などの会計業務以外の業務全般についてその遂行状況を評価する。

問 41

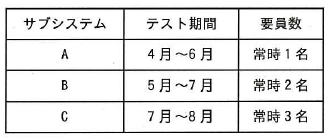

三つのサブシステムA、B、Cのテスト期間と要員数が次のとおりであるとき、テスト期間中に要員数の合計が最大となる月の要員は何名か。

| ア | 3 |

| イ | 4 |

| ウ | 5 |

| エ | 6 |

問 42

プロジェクトで発生するリスクの対応策は回避、軽減、受容、転嫁に分類できる。あるシステム開発プロジェクトにおいて、設計及び開発工程をA杜に委託したい。A社は過去のシステム開発で納期遅延が発生したことがあるので、今回も納期が遅れる可能性が考えられる。納期遅れのリスクの軽減に該当する対応策はどれか。

| ア | A社に過去の納期遅延の原因分析とそれに基づく予防策を今回の開発計画に盛り込ませる。 |

| イ | A社への委託を取りやめる。 |

| ウ | 納期遅れ時にはA社が遅延損害金を支払う契約を締結する。 |

| エ | 納期遅れ時の対策費用をあらかじめプロジェクトに計上しておく。 |

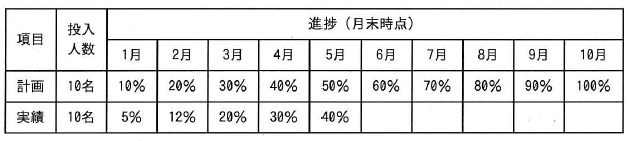

問 43

10か月で完成予定のソフトウェア開発プロジェクトにおいて、投入人数及び月末時点での進捗は表のとおりである。プロジェクトの立ち上がりで効率が悪かったことから、5月末時点の進捗が計画の50%に対して40%であった。4月以降の生産性が維持できるとすると、開発期限厳守のためには6月以降に必要な追加人員は最低何人か。ここで、追加人員の生産性は、既に投入済みの人員の4月以降の生産性と同じとする。

| ア | 1 |

| イ | 2 |

| ウ | 5 |

| エ | 12 |

問 44

内部統制の整備で文書化される、業務規定やマニュアルのような個々の業務内容についての手順や詳細を文章で示したものはどれか。

| ア | 業務記述書 |

| イ | 業務の流れ図 |

| ウ | スプレッドシート |

| エ | 要件定義書 |

問 45

共通フレーム(Software Life Cycle Process)で定義されている内容として、最も適切なものはどれか。

| ア | ソフトウェア開発とその取引の適正化に向けて、基本となる作業項目を定義し標準化したもの |

| イ | ソフトウェア開発の規模、工数、コストに関する見積手法 |

| ウ | ソフトウェア開発のプロジェクト管理において必要な知識体系 |

| エ | 法律に基づいて制定された情報処理用語やソフトウェア製品の品質や評価項目 |

問 46

ソフトウェア開発モデルには、ウォータフォールモデル、スパイラルモデル、プロトタイピングモデル、RADなどがある。ウォータフォールモデルの特徴の説明として、最も適切なものはどれか。

| ア | 開発工程ごとの実施すべき作業が全て完了してから次の工程に進む。 |

| イ | 開発する機能を分割し、開発ツールや部品などを利用して、分割した機能ごとに効率よく迅速に開発を進める。 |

| ウ | システム開発の早い段階で、目に見える形で要求を利用者が確認できるように試作品を作成する。 |

| エ | システムの機能を分割し、利用者からのフィードバックに対応するように、分割した機能ごとに設計や開発を繰り返しながらシステムを徐々に完成させていく。 |

問 47

サービス提供者が行う活動のうち、稼働率の向上に有効なものはどれか。

| ア | 応答時間の計測 |

| イ | 障害発生の監視 |

| ウ | 組織で使用しているサーバ構成の管理 |

| エ | プログラムの修正履歴の記録 |

問 48

プロジェクトの目的を達成するために、プロジェクトで作成する必要のある成果物と、成果物を作成するために必要な作業を細分化した。この活動はプロジェクトマネジメントのどの知識エリアの活動か。

| ア | プロジェクトコストマネジメント |

| イ | プロジェクトスコープマネジメント |

| ウ | プロジェクトタイムマネジメント |

| エ | プロジェクトリスクマネジメント |

問 49

ITサービスマネジメントのプロセスにおいて、資産管理が適切に実行されているかどうかの判断に有効な計測項目はどれか。

| ア | 解決された問題の件数 |

| イ | 緊急リリースの件数 |

| ウ | 仕様変更の実装が失敗した件数 |

| エ | 未使用のソフトウェアライセンス数 |

問 50

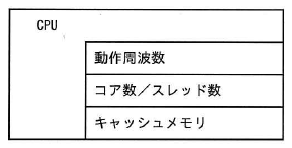

品質の目標に対し、不良が多く発生しているシステム開発プロジェクトがある。重点的に解消すべき課題を明らかにするために、原因別に不良の発生件数を調べ、図で表すことにした。このときに用いるのが適切な図はどれか。

問 51

ITガバナンスの説明として、最も適切なものはどれか。

| ア | 企業が競争優位性の構築を目的としてIT戦略の策定及び実行をコントロールし、あるべき方向へと導く組織能力 |

| イ | 事業のニーズを満たす良質のITサービスを実施及び管理すること |

| ウ | 情報システムに関わるリスクのコントロールが適切に整備・運用されているかを、当事者及び管理者とは別の第三者が検証する活動 |

| エ | プロジェクトの要求事項を満たすために、必要な知識、スキル、ツール及び技法をプロジェクトの活動に適用すること |

問 52

プロジェクトが発足したときに、プロジェクトマネージャがプロジェクト運営を行うために作成するものはどれか。

| ア | 提案依頼書 |

| イ | プロジェクト実施報告書 |

| ウ | プロジェクトマネジメント計画書 |

| エ | 要件定義書 |

問 53

新システム導入に際して、ハードウェア、ソフトウェアで実現する範囲と手作業で実施する範囲を明確にする必要がある。これらの範囲を明確にする工程はどれか。

| ア | 運用テスト |

| イ | システム方式設計 |

| ウ | ソフトウェア導入 |

| エ | ソフトウェア要件定義 |

問 54

システム監査人の行動規範を定めたシステム監査基準に関する説明として、適切なものはどれか。

| ア | システム監査業務の品質を確保し、有効かつ効率的に監査業務を実施するための基準を定めたものである。 |

| イ | システム監査において、情報システムの企画・開発・運用・保守というライフサイクルの中で、リスクを低減するコントロールを適切に整備、運用するための基準を定めたものである。 |

| ウ | システム監査人が情報処理の現場での管理の適切性を判断するときの尺度として用いるための基準を定めたものである。 |

| エ | 組織体が効果的な情報セキュリティマネジメント体制を構築し、適切なコントロールを整備して運用するための基準を定めたものである。 |

問 55

PKIにおいて、ディジタル署名をした電子メールに関する記述として、適切なものだけを全て挙げたものはどれか。

a 送信者が本人であるかを受信者が確認できる。

b 電子メールが途中で盗み見られることを防止できる。

c 電子メールの内容が改ざんされていないことを受信者が確認できる。

| ア | a、b |

| イ | a、c |

| ウ | b、c |

| エ | a、b、c |

問 56

次の記憶媒体のうち、記録容量が最も大きいものはどれか。ここで、記憶媒体の直径は12cmとする。

| ア | BD-R |

| イ | CD-R |

| ウ | DVD-R |

| エ | DVD-RAM |

問 57

通信事業者が構築したネットワークを利用し、インターネットで用いられているのと同じネットワークプロトコルによって、契約者の拠点間だけを専用線のようにセキュリティを確保して接続するWANサービスはどれか。

| ア | DHCP |

| イ | IP-VPN |

| ウ | ISDN |

| エ | VLAN |

問 58

GPUの説明として、適切なものはどれか。

| ア | 1秒間に何十億回の命令が実行できるかを示すCPUの処理能力を表す指標の一つ |

| イ | CPUが演算処理の同期をとるための周期的信号 |

| ウ | CPUと主記憶装置との間に設けられた、主記憶装置よりも読み書きが高速な記憶装置 |

| エ | 三次元グラフィックスの画像処理などをCPUに代わって高速に実行する演算装置 |

問 59

会社で業務に使用しているPCにおいて、OS、ミドルウェアやアプリケーションなどに適用するセキュリティパッチに関する記述として、適切なものはどれか。

| ア | ウイルス感染予防として適用すべきである。 |

| イ | ウイルスに感染した場合に適用すべきである。 |

| ウ | 現状の機能に満足している場合は、セキュリティパッチが出ていても、適用する必要はない。 |

| エ | サポート切れとなり、セキュリティパッチの提供が終了したソフトウェアは、これまでに提供された全てのセキュリティパッチを適用していれば安全に利用できる。 |

問 60

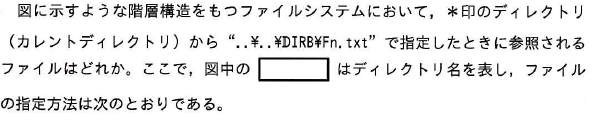

PCの製品カタログに表のような項目の記載がある。これらの項目に関する記述のうち、適切なものはどれか。

| ア | 動作周波数は、1秒間に発生する、演算処理のタイミングを合わせる信号の数を示し、CPU内部の処理速度は動作周波数に反比例する。 |

| イ | コア数は、CPU内に組み込まれた演算処理を担う中核部分の数を示し、デュアルコアCPUやクアッドコアCPUなどがある。 |

| ウ | スレッド数は、アプリケーション内のスレッド処理を同時に実行することができる数を示し、小さいほど高速な処理が可能である。 |

| エ | キャッシュメモリは、CPU内部に設けられた高速に読み書きできる記憶装置であり、一次キャッシュよりも二次キャッシュの方がCPUコアに近い。 |

問 61

パスワードの長さが8文字で、各文字に使用できる文字の種類がM種類のとき、設定できるパスワードの総数を表す式はどれか。

| ア | 8×M |

| イ | 8M |

| ウ | M8ー1 |

| エ | M8 |

問 62

セキュリティリスクへの対応には、リスク移転、リスク回避、リスク受容及びリスク低減がある。リスク低減に該当する事例はどれか。

| ア | セキュリティ対策を行って、問題発生の可能性を下げた。 |

| イ | 問題発生時の損害に備えて、保険に入った。 |

| ウ | リスクが小さいことを確認し、問題発生時は損害を負担することにした。 |

| エ | リスクの大きいサービスから撤退した。 |

問 63

イントラネットの説明として、適切なものはどれか。

| ア | インターネットの技術を利用して構築された組織内ネットワーク |

| イ | 社外の誰もが自由に接続可能な社内ネットワーク |

| ウ | 複数の企業間で電子商取引を行うために構築されたネットワーク |

| エ | 無線を使わずに有線だけで構成されたネットワーク |

問 64

オフィスや家庭内のネットワークからインターネットなどの他のネットワークへアクセスするときに、他のネットワークへの出入り口の役割を果たすものはどれか。

| ア | スプリッタ |

| イ | デフォルトゲートウェイ |

| ウ | ハブ |

| エ | リピータ |

問 65

通信プロトコルの説明として、最も適切なものはどれか。

| ア | PCやプリンタなどの機器をLANへ接続するために使われるケーブルの集線装置 |

| イ | Webブラウザで指定する情報の場所とその取得方法に関する記述 |

| ウ | インターネット通信でコンピュータを識別するために使用される番号 |

| エ | ネットワークを介して通信するために定められた約束事の集合 |

問 66

個人の身体的、行動的特徴を用いた認証であり、認証のために個人が情報を記憶したり、物を所持したりする必要はないが、認証用の特別な装置が必要なものはどれか。

| ア | 公的個人認証 |

| イ | 送信ドメイン認証 |

| ウ | バイオメトリクス認証 |

| エ | ライセンス認証 |

問 67

システムの一部に障害が発生した場合でも、正常に処理を実行することができる施策として、適切なものだけを全て挙げたものはどれか。

① HDDをミラーリングで構成する。

② システムの安定稼働後は、保守や点検の頻度をできるだけ減らす。

③ 冗長化していた複数のネットワーク回線を、より高速な1本の回線にまとめる。

④ 無停電電源装置を設置するなどして電源を多重化する。

| ア | ①、③ |

| イ | ①、④ |

| ウ | ②、③ |

| エ | ②、④ |

問 68

無線LANのネットワークを識別するために使われるものはどれか。

| ア | Bluetooth |

| イ | ESSID |

| ウ | LTE |

| エ | WPA2 |

問 69

地球規模の環境シミュレーションや遺伝子解析などに使われており、大量の計算を超高速で処理する目的で開発されたコンピュータはどれか。

| ア | 仮想コンピュータ |

| イ | スーパコンピュータ |

| ウ | 汎用コンピュータ |

| エ | マイクロコンピュータ |

問 70

テザリング機能をもつスマートフォンを利用した、PCのインターネット接続に関する記述のうち、適切なものはどれか。

| ア | PCとスマートフォンの接続は無線LANに限定されるので、無線LANに対応したPCが必要である。 |

| イ | 携帯電話回線のネットワークを利用するので安全性は確保されており、PCのウイルス対策は必要ない。 |

| ウ | スマートフォンをルータとして利用できるので、別途ルータを用意する必要はない。 |

| エ | テザリング専用プロトコルに対応したPCを用意する必要がある。 |

問 71

企業におけるISMSの活動において、自社で取り扱う情報資産の保護に関する基本的な考え方や取組み方を示したものはどれか。

| ア | BCP |

| イ | ISMS要求事項 |

| ウ | PDCA |

| エ | 情報セキュリティ方針 |

問 72

プライベートIPアドレスに関する記述として、適切なものはどれか。

| ア | プライベートIPアドレスは、ICANN(The Internet Corporation for Assigned Names and Numbers)によって割り当てられる。 |

| イ | プライベートIPアドレスは、PCやルータには割当て可能だが、サーバのように多数の利用者からアクセスされる機器には割り当てることはできない。 |

| ウ | プライベートIPアドレスを利用した企業内ネットワーク上の端末から外部のインターネットへのアクセスは、NAT機能を使えば可能となる。 |

| エ | プライベートIPアドレスを利用するためには、プロバイダ(ISP)に申請して承認を受ける必要がある。 |

問 73

インターネット経由で行うペネトレーションテストで見つけられる脆弱性の例として、適切なものはどれか。

| ア | 外部ネットワークから公開サーバへの不正侵入口 |

| イ | 記録媒体による機密情報の持出し |

| ウ | 社内のネットワークに接続しようとするPCのウイルス感染 |

| エ | セキュリティで保護された部屋への不正な入室経路 |

問 74

"気温"表の2011年の7月1日から8月31日までの間で、最高気温が35度以上のレコードを全て抽出したい。抽出条件として、適切なものはどれか。

| ア | 年=2011 and (月=7 and 月=8) and 最高気温≦35 |

| イ | 年=2011 and (月=7 and 月=8) and 最高気温≧35 |

| ウ | 年=2011 and (月=7 or 月=8) and 最高気温≦35 |

| エ | 年=2011 and (月=7 or 月=8) and 最高気温≧35 |

問 75

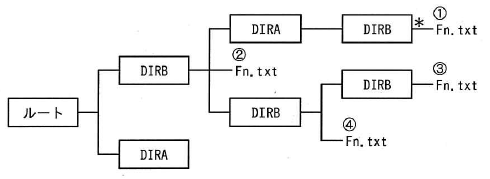

[指定方法]

(1) ファイルは "ディレクトリ名\…\ディレクトリ名\ファイル名" のように、経路上のディレクトリを順に "\" で区切って並べた後に "\" とファイル名を指定する。

(2) カレントディレクトリは "." で表す。

(3) 1階層上のディレクトリは ".." で表す。

(4) 始まりが "\" のときは、左端のルートディレクトリが省略されているものとする。

| ア | ①のFn.txt |

| イ | ②のFn.txt |

| ウ | ③のFn.txt |

| エ | ④のFn.txt |

問 76

OSS(Open Source Software)に関する記述のうち、適切なものはどれか。

| ア | ソースコードに手を加えて再配布することができる。 |

| イ | ソースコードの入手は無償だが、有償の保守サポートを受けなければならない。 |

| ウ | 著作権が放棄されているので、無断で利用することができる。 |

| エ | 著作権を放棄しない場合は、動作も保証しなければならない。 |

問 77

次のa~dのうち、DBMSに備わる機能として、適切なものだけを全て挙げたものはどれか。

a ウイルスチェック

b データ検索・更新

c テーブルの正規化

d 同時実行制御

| ア | a、b、c |

| イ | a、c |

| ウ | b、c、d |

| エ | b、d |

問 78

300×600ドットで構成され、1画素の情報を記録するのに24ビットを使用する画像データがある。これを150×300ドットで構成され、1画素の情報を記録するのに8ビットを使用する画像データに変換した。必要な記憶容量は何倍になるか。

| ア | 1/12 |

| イ | 1/6 |

| ウ | 1/4 |

| エ | 1/2 |

問 79

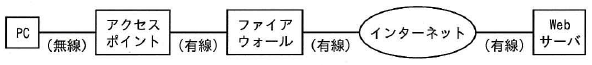

WPA2による暗号化を設定したアクセスポイントがある。このアクセスポイントを経由して、図のようにPCをインターネット上のWebサーバに接続するとき、WPA2による暗号化の効果が及ぶ範囲として、適切なものはどれか。

| ア | PCからアクセスポイントまで |

| イ | PCからファイアウォールまで |

| ウ | PCからWebサーバまで |

| エ | アクセスポイントからWebサーバまで |

問 80

キーロガーやワームのような悪意のあるソフトウェアの総称はどれか。

| ア | シェアウェア |

| イ | ファームウェア |

| ウ | マルウェア |

| エ | ミドルウェア |

問 81

複数の利用者がデータベースの同じレコードを更新するときに、データの整合性を保つために行う制御として、適切なものはどれか。

| ア | 正規化 |

| イ | タイマ監視 |

| ウ | ロールフォワード |

| エ | ロック/アンロック |

問 82

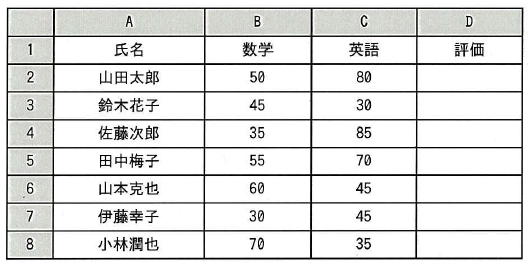

セル B2~C8 に学生の成績が科目ごとに入力されている。セル D2 に計算式 "IF(B2≧50、'合格'、IF(C2≧50、'合格'、'不合格'))" を入力し、それをセル D3~D8 に複写した。セル D2~D8 において"合格"と表示されたセルの数は幾つか。

| ア | 2 |

| イ | 3 |

| ウ | 4 |

| エ | 5 |

問 83

情報システムに対する攻撃のうち、あるIDに対して所定の回数を超えてパスワードの入力を間違えたとき、当該IDの使用を停止させることが有効な防衛手段となるものはどれか。

| ア | DoS攻撃 |

| イ | SQLインジェクション |

| ウ | 総当たり攻撃 |

| エ | フィッシング |

問 84

メモリモジュールを装着するための、PC基板上の差込み口はどれか。

| ア | PCカードスロット |

| イ | フラッシュメモリ |

| ウ | メモリインタリーブ |

| エ | メモリスロット |

問 85

電子メールに関する説明のうち、適切なものはどれか。

| ア | IMAP4は、メールサーバ上で管理されている電子メールを閲覧するためのプロトコルであり、PCとスマートフォンなど複数の端末で一つのメールアカウントを使用する場合は便利である。 |

| イ | MIMEは、電子メールを受信するプロトコルであり、受信したメッセージはPCなどの端末上で管理される。 |

| ウ | POP3は、企業や学校に設置した特定のPCで電子メールを送信する場合に利用されるプロトコルである。 |

| エ | SMTPは、電子メールでテキスト以外のデータフォーマットを扱えるようにするための仕組みである。 |

問 86

全文検索型検索エンジンの検索データベースを作成する際に用いられ、Webページを自動的に巡回・収集するソフトウェアはどれか。

| ア | CGI |

| イ | クローラ |

| ウ | クロスサイトスクリプティング |

| エ | バックドア |

問 87

情報セキュリティにおける機密性・完全性・可用性に関する記述のうち、完全性が保たれなかった例はどれか。

| ア | 暗号化して送信した電子メールが第三者に盗聴された。 |

| イ | オペレータが誤ってデータ入力し、顧客名簿に矛盾が生じた。 |

| ウ | ショッピングサイトがシステム障害で一時的に利用できなかった。 |

| エ | データベースで管理していた顧客の個人情報が漏えいした。 |

問 88

関係データベースにおいて、正規化を行う目的はどれか。

| ア | 関連するデータをポインタで結び、アクセス効率を高める。 |

| イ | データにエラーを訂正する符号を付加して、信頼性を高める。 |

| ウ | データを暗号化して、セキュリティを確保する。 |

| エ | データを重複してもたないことなどによって、保守性を高める。 |

問 89

A社では、自社の情報資産に関するリスク分析を実施した結果、近くの川が氾濫することで会社の1階にあるサーバルームが浸水するおそれがあることが分かった。サーバルームの移転も検討したが、川は100年前に1度氾濫したきりで、その可能性はほとんどないと判断し、特に対策は講じないことを経営層が決定した。A杜が選択した情報セキュリティのリスク対応はどれか。

| ア | リスクの移転 |

| イ | リスクの回避 |

| ウ | リスクの受容 |

| エ | リスクの低減 |

問 90

次のうち、通信可能な最大距離が最も短いものはどれか。

| ア | Bluetooth |

| イ | IrDA |

| ウ | NFC |

| エ | Wi-Fi |

問 91

2進数1011と2進数101を乗算した結果の2進数はどれか。

| ア | 1111 |

| イ | 10000 |

| ウ | 101111 |

| エ | 110111 |

問 92

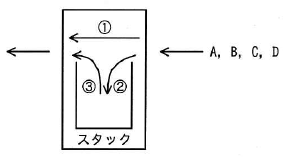

後に入れたデータが先に取り出されるデータ構造(以下、スタックという)がある。これを用いて、図に示すような、右側から入力されたデータの順番を変化させて、左側に出力する装置を考える。この装置に対する操作は次の3通りである。

① 右側から入力されたデータをそのまま左側に出力する。

② 右側から入力されたデータをスタックの1番上に積み上げる。

③ スタックの1番上にあるデータを取り出して左側に出力する。

この装置の右側から順番にデータ A、B、C、D を入力した場合に、この①~③の操作を組み合わせても、左側に出力できない順番はどれか。

| ア | B、A、D、C |

| イ | B、D、C、A |

| ウ | C、B、D、A |

| エ | C、D、A、B |

問 93

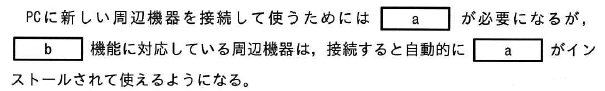

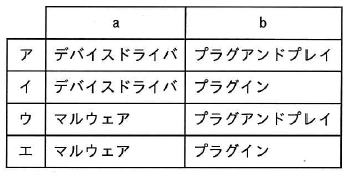

PCと周辺機器の接続に関する次の記述中のa、bに入れる字句の適切な組合せはどれか。

問 94

並列処理の説明として、適切なものはどれか。

| ア | 一連の処理を同時に実行できる処理単位に分け、複数のCPUで実行すること |

| イ | 関連する複数の処理を一つの処理単位にまとめて実行すること |

| ウ | ビジネスロジックやデータベース処理はサーバ側で行い、ユーザインタフェース処理はクライアント側で行うこと |

| エ | 一つのCPUの処理時間を短い単位に分割し、複数のアプリケーションソフトに順番に割り当てて実行すること |

問 95

関係データベースにおける主キーに関する記述のうち、適切なものはどれか。

| ア | 主キーに設定したフィールドの値に1行だけならNULLを設定することができる。 |

| イ | 主キーに設定したフィールドの値を更新することはできない。 |

| ウ | 主キーに設定したフィールドは他の表の外部キーとして参照することができない。 |

| エ | 主キーは複数フィールドを組み合わせて設定することができる。 |

問 96

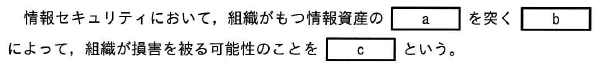

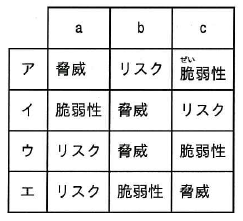

情報セキュリティにおけるリスクマネジメントに関して、次の記述中のa~cに入れる字句の適切な組合せはどれか。

問 97

公開鍵暗号方式と比べた場合の、共通鍵暗号方式の特徴として適切なものはどれか。

| ア | 暗号化と復号とでは異なる鍵を使用する。 |

| イ | 暗号化や復号を高速に行うことができる。 |

| ウ | 鍵をより安全に配布することができる。 |

| エ | 通信相手が多数であっても鍵の管理が容易である。 |

問 98

アンチパスバック方式はIDの状態を記録し、入室済みのIDでの再入室、退室済みのIDでの再退室を規制するものである。IDカードを用いた入退室管理システムを導入した部屋の利用制限について、アンチパスバック方式を導入することで実現できることはどれか。

| ア | 定められた期間において、入退室回数が一定の回数を超えると入室できなくする。 |

| イ | 他人の入室に合わせて、共連れで入室すると、自分のIDカードを使用しての退室をできなくする。 |

| ウ | 当日出社していない同僚から借りたIDカードを使用しての入室をできなくする。 |

| エ | 入室してから一定時間経過すると退室できなくする。 |

問 99

所属するグループ又はメンバに設定した属性情報によって、人事ファイルへのアクセス権を管理するシステムがある。人事部グループと、所属するメンバA~Dの属性情報が次のように設定されているとき、人事ファイルを参照可能な人数と更新可能な人数の組合せはどれか。

[属性情報の設定方式]

(1) 属性情報は3ビットで表される。

(2) 各ビットは、左から順に参照、更新、削除に対応し、1が許可、0が禁止を意味する。

(3) グループの属性情報は、メンバの属性情報が未設定の場合にだけ適用される。

[属性情報の設定内容]

人事部グループ:100

メンバA:100、メンバB:111、メンバC:110、メンバD:未設定

問 100

限られた人にしか閲覧を許可していない紙の名簿を電子化して、名簿ファイルとして管理することにした。次のa~dのうち、個人情報の漏えい対策として、適切なものだけを全て挙げたものはどれか。

a 名簿ファイルに読込みパスワードを設定する。

b 名簿ファイルを暗号化して保存する。

c 名簿ファイルを保存するサーバを二重化構成にする。

d 名簿を電子化した後、紙の名簿をシュレッダーで廃棄する。

| ア | a、b |

| イ | a、b、c |

| ウ | a、b、d |

| エ | c、d |

問題目次

| 問1 | 労働者派遣に関する説明のうち、適切なものはどれか。 |

| 問2 | BPRに関する記述として、適切なものはどれか。 |

| 問3 | あらかじめ明示的に同意を得た相手だけに、広告宣伝メールの送付... |

| 問4 | 定義すべき要件を業務要件とシステム要件に分けたとき、業務要件... |

| 問5 | CRMの前提となっている考え方として、最も適切なものはどれか... |

| 問6 | システム化計画において、情報システムの費用対効果を評価する。... |

| 問7 | 大規模な自然災害を想定したBCPを作成する目的として、最も適... |

| 問8 | 経営戦略に基づき全社の情報システム戦略を策定し、それを受けて... |

| 問9 | ある製品を生産、販売するのに、固定費が100万円、製品1個当... |

| 問10 | 受注生産方式と見込生産方式を比較した場合の受注生産方式の特徴... |

| 問11 | キャッシュフロー計算書において、キャッシュフローの減少要因と... |

| 問12 | M&Aに関する記述として、適切なものはどれか。 |

| 問13 | バランススコアカードを採用する目的として、最も適切なものはど... |

| 問14 | ある業務システムの新規開発を計画している企業が、SIベンダに... |

| 問15 | 複数人が集まり、お互いの意見を批判せず、質より量を重視して自... |

| 問16 | コーポレートガバナンスの説明として、最も適切なものはどれか。 |

| 問17 | 在庫回転率は資本の効率を分析する指標の一つであり、その数値が... |

| 問18 | ”POSシステムの構築”によって、達成が可能となる経営目標は... |

| 問19 | イーサネットのLANや無線LANなどに関する標準化活動を推進... |

| 問20 | A社は競合する他社とのポジショニングの分析を行った。3社の中... |

| 問21 | 特許権に関して、次の記述中のa、bに入れる字句の適切な組合せ... |

| 問22 | 自然災害などによるシステム障害に備えるため、自社のコンピュー... |

| 問23 | 特段の取決めをしないで、A社がB社にソフトウェア開発を委託し... |

| 問24 | 技術開発戦略において作成されるロードマップを説明しているもの... |

| 問25 | 図によって表される企業の組織形態はどれか。 |

| 問26 | 電子メール、電子掲示板を介したコミュニケーション、情報共有、... |

| 問27 | 蓄積された販売データなどから、天候と売れ筋商品の関連性などの... |

| 問28 | 倉庫A、Bにある在庫の全量を店舗C、Dに輸送する。倉庫A、B... |

| 問29 | コンプライアンスの取組み強化活動の事例として、最も適切なもの... |

| 問30 | 店舗での陳列、販促キャンペーンなど、消費者のニーズに合致する... |

| 問31 | ネットワークに接続されアクセスが制限されているコンピュータに... |

| 問32 | データベース化された顧客情報を活用し、優良顧客を抽出する方法... |

| 問33 | 個人情報保護法における、個人情報取扱事業者の義務はどれか。 |

| 問34 | PPMを用いて、自社の資金を生み出す事業と、投資が必要な事業... |

| 問35 | ITサービスマネジメントの活動に関する記述として、適切なもの... |

| 問36 | 社内で開発したソフトウェアの本番環境への導入に関する記述のう... |

| 問37 | 情報システムで管理している機密情報について、ファシリティマネ... |

| 問38 | システム開発プロジェクトにおいて、開発用のPCの導入が遅延す... |

| 問39 | 20本のプログラムを作成するに当たり、プログラム1本につき、... |

| 問40 | 監査を、業務監査、システム監査、情報セキュリティ監査に分類し... |

| 問41 | 三つのサブシステムA、B、Cのテスト期間と要員数が次のとおり... |

| 問42 | プロジェクトで発生するリスクの対応策は回避、軽減、受容、転嫁... |

| 問43 | 10か月で完成予定のソフトウェア開発プロジェクトにおいて、投... |

| 問44 | 内部統制の整備で文書化される、業務規定やマニュアルのような個... |

| 問45 | 共通フレーム(Software Life Cycle Pro... |

| 問46 | ソフトウェア開発モデルには、ウォータフォールモデル、スパイラ... |

| 問47 | サービス提供者が行う活動のうち、稼働率の向上に有効なものはど... |

| 問48 | プロジェクトの目的を達成するために、プロジェクトで作成する必... |

| 問49 | ITサービスマネジメントのプロセスにおいて、資産管理が適切に... |

| 問50 | 品質の目標に対し、不良が多く発生しているシステム開発プロジェ... |

| 問51 | ITガバナンスの説明として、最も適切なものはどれか。 |

| 問52 | プロジェクトが発足したときに、プロジェクトマネージャがプロジ... |

| 問53 | 新システム導入に際して、ハードウェア、ソフトウェアで実現する... |

| 問54 | システム監査人の行動規範を定めたシステム監査基準に関する説明... |

| 問55 | PKIにおいて、ディジタル署名をした電子メールに関する記述と... |

| 問56 | 次の記憶媒体のうち、記録容量が最も大きいものはどれか。ここで... |

| 問57 | 通信事業者が構築したネットワークを利用し、インターネットで用... |

| 問58 | GPUの説明として、適切なものはどれか。 |

| 問59 | 会社で業務に使用しているPCにおいて、OS、ミドルウェアやア... |

| 問60 | PCの製品カタログに表のような項目の記載がある。これらの項目... |

| 問61 | パスワードの長さが8文字で、各文字に使用できる文字の種類がM... |

| 問62 | セキュリティリスクへの対応には、リスク移転、リスク回避、リス... |

| 問63 | イントラネットの説明として、適切なものはどれか。 |

| 問64 | オフィスや家庭内のネットワークからインターネットなどの他のネ... |

| 問65 | 通信プロトコルの説明として、最も適切なものはどれか。 |

| 問66 | 個人の身体的、行動的特徴を用いた認証であり、認証のために個人... |

| 問67 | システムの一部に障害が発生した場合でも、正常に処理を実行する... |

| 問68 | 無線LANのネットワークを識別するために使われるものはどれか... |

| 問69 | 地球規模の環境シミュレーションや遺伝子解析などに使われており... |

| 問70 | テザリング機能をもつスマートフォンを利用した、PCのインター... |

| 問71 | 企業におけるISMSの活動において、自社で取り扱う情報資産の... |

| 問72 | プライベートIPアドレスに関する記述として、適切なものはどれ... |

| 問73 | インターネット経由で行うペネトレーションテストで見つけられる... |

| 問74 | ”気温”表の2011年の7月1日から8月31日までの間で、最... |

| 問75 | [指定方法](1) ファイルは ”ディレクトリ名\…\ディレ... |

| 問76 | OSS(Open Source Software)に関する記... |

| 問77 | 次のa~dのうち、DBMSに備わる機能として、適切なものだけ... |

| 問78 | 300×600ドットで構成され、1画素の情報を記録するのに2... |

| 問79 | WPA2による暗号化を設定したアクセスポイントがある。このア... |

| 問80 | キーロガーやワームのような悪意のあるソフトウェアの総称はどれ... |

| 問81 | 複数の利用者がデータベースの同じレコードを更新するときに、デ... |

| 問82 | セル B2~C8 に学生の成績が科目ごとに入力されている。セ... |

| 問83 | 情報システムに対する攻撃のうち、あるIDに対して所定の回数を... |

| 問84 | メモリモジュールを装着するための、PC基板上の差込み口はどれ... |

| 問85 | 電子メールに関する説明のうち、適切なものはどれか。 |

| 問86 | 全文検索型検索エンジンの検索データベースを作成する際に用いら... |

| 問87 | 情報セキュリティにおける機密性・完全性・可用性に関する記述の... |

| 問88 | 関係データベースにおいて、正規化を行う目的はどれか。 |

| 問89 | A社では、自社の情報資産に関するリスク分析を実施した結果、近... |

| 問90 | 次のうち、通信可能な最大距離が最も短いものはどれか。 |

| 問91 | 2進数1011と2進数101を乗算した結果の2進数はどれか。 |

| 問92 | 後に入れたデータが先に取り出されるデータ構造(以下、スタック... |

| 問93 | PCと周辺機器の接続に関する次の記述中のa、bに入れる字句の... |

| 問94 | 並列処理の説明として、適切なものはどれか。 |

| 問95 | 関係データベースにおける主キーに関する記述のうち、適切なもの... |

| 問96 | 情報セキュリティにおけるリスクマネジメントに関して、次の記述... |

| 問97 | 公開鍵暗号方式と比べた場合の、共通鍵暗号方式の特徴として適切... |

| 問98 | アンチパスバック方式はIDの状態を記録し、入室済みのIDでの... |

| 問99 | 所属するグループ又はメンバに設定した属性情報によって、人事フ... |

| 問100 | 限られた人にしか閲覧を許可していない紙の名簿を電子化して、名... |