ITパスポート午前

2019(平成31年、令和元年)/春期分

問 1

リスクアセスメントを三つのプロセスに分けるとすると、リスクの特定、リスクの評価ともう一つはどれか。

| ア | リスクの移転 |

| イ | リスクの回避 |

| ウ | リスクの低減 |

| エ | リスクの分析 |

問 2

グループウェアの機能を利用した事例のうち、ワークフロー管理機能を活用したものとして、最も適切なものはどれか。

| ア | 営業活動に有効な提案書テンプレートの共有 |

| イ | 会議出席予定者の空き時間の確認 |

| ウ | 出張申請から交通費の精算までの承認手続の電子化 |

| エ | ネットワーク上での本支店間会議の実施 |

問 3

購買、生産、販売、経理、人事などの企業の基幹業務の全体を把握し、関連する情報を一元的に管理することによって、企業全体の経営資源の最適化と経営効率の向上を図るためのシステムはどれか。

| ア | ERP |

| イ | MRP |

| ウ | SCM |

| エ | SFA |

問 4

次の記述a~cのうち、勤務先の法令違反行為の通報に関して、公益通報者保護法で規定されているものだけを全て挙げたものはどれか。

a 勤務先の同業他社への転職のあっせん

b 通報したことを理由とした解雇の無効

c 通報の内容に応じた報奨金の授与

| ア | a、b |

| イ | b |

| ウ | b、c |

| エ | c |

問 5

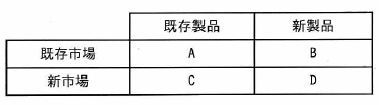

既存市場と新市場、既存製品と新製品でできるマトリックスの四つのセルに企業の成長戦略を表す市場開発戦略、市場浸透戦略、製品開発戦略、多角化戦略を位置付けるとき、市場浸透戦略が位置付けられるのはどのセルか。

| ア | A |

| イ | B |

| ウ | C |

| エ | D |

問 6

情報システム開発の工程を、システム化構想プロセス、システム化計画プロセス、要件定義プロセス、システム開発プロセスに分けたとき、システム化計画プロセスで実施する作業として、最も適切なものはどれか。

| ア | 業務で利用する画面の詳細を定義する。 |

| イ | 業務を実現するためのシステム機能の範囲と内容を定義する。 |

| ウ | システム化対象業務の問題点を分析し、システムで解決する課題を定義する。 |

| エ | 情報システム戦略に連動した経営上の課題やニーズを把握する。 |

問 7

企業のビジョンや戦略を実現するために、"財務"、"顧客"、"業務プロセス"、"学習と成長"の四つの視点から、具体的に目標を設定して成果を評価する手法はどれか。

| ア | PPM |

| イ | SWOT分析 |

| ウ | バランススコアカード |

| エ | マーケティングミックス |

問 8

自社のWebサイトのコンテンツのバージョン管理や公開に労力が割かれている。それを改善するために導入するシステムとして、適切なものはどれか。

| ア | CAD |

| イ | CMS |

| ウ | CRM |

| エ | SFA |

問 9

著作権法の保護対象として、適切なものはどれか。

| ア | プログラム内の情報検索機能に関するアルゴリズム |

| イ | プログラムの処理内容を記述したプログラム仕様書 |

| ウ | プログラムを作成するためのコーディングルール |

| エ | SFAプログラムをほかのシステムが使うためのインタフェース規約 |

問 10

企業経営で用いられるベンチマーキングの説明として、適切なものはどれか。

| ア | PDCAサイクルを適用して、ビジネスプロセスの継続的な改善を図ること |

| イ | 改善を行う際に、比較や分析の対象とする最も優れた事例のこと |

| ウ | 競合他社に対する優位性を確保するための独自のスキルや技術のこと |

| エ | 自社の製品やサービスを測定し、他社の優れたそれらと比較すること |

問 11

Xさんは、ディジタルカメラで撮影した画像を記録媒体に保管し、その記録媒体をプリンタに差し込んで印刷を行った。その際、ディジタルカメラのメーカを意識することなく印刷することが可能であった。このことは、画像データに関するどのような技術的前提によるものであるか。

| ア | コモディティ化 |

| イ | ネットワーク化 |

| ウ | 標準化 |

| エ | ユビキタス化 |

問 12

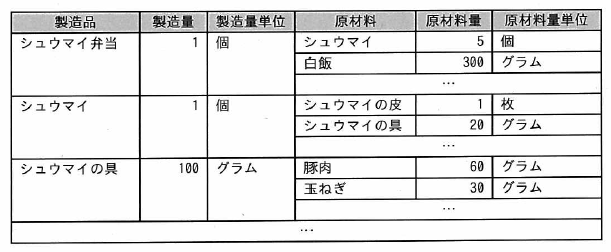

表は、シュウマイ弁当の原材料表の一部である。100個のシュウマイ弁当を製造するために必要な豚肉の量は何グラムか。ここで、このシュウマイ弁当にはシュウマイ以外に豚肉を使う料理は入っていないものとし、製造過程での原材料のロスはないものとする。

| ア | 1,200 |

| イ | 3,000 |

| ウ | 6,000 |

| エ | 30,000 |

問 13

次の条件で、インターネット上にWebサイトを開設して商品販売を開始した。毎月10万円の利益を上げるためには、Webサイトへの毎月の来訪者は少なくとも何人必要か。ここで、Webサイトへの来訪者は全員がインターネット広告経由で来訪し、購入者は1人当たり1個の商品を購入するものとする。また、条件以外の費用は考慮しないものとする。

[条件]

① サーバのレンタル費用 5万円/月

② インターネット広告費用 10円/来訪者

③ 商品の販売による利益 400円/個

④ 来訪者が商品を購入する比率 10%

| ア | 385 |

| イ | 3,000 |

| ウ | 3,750 |

| エ | 5,000 |

問 14

技術と経営の両面に精通し、組織横断的な事業推進能力を兼ね備えた人材を育成するプログラムが大学などの教育機関で開講されている。このような教育プログラムの背景にある、技術に立脚する事業を行う組織が、技術がもつ可能性を見極めてイノベーションを創出し、経済的価値の最大化を目指す経営の考え方を表すものとして、最も適切なものはどれか。

| ア | BPR |

| イ | CSR |

| ウ | HRM |

| エ | MOT |

問 15

ジャストインタイムやカンバンなどの生産活動を取り込んだ、多品種大量生産を効率的に行うリーン生産方式に該当するものはどれか。

| ア | 自社で生産ラインをもたず、他の企業に生産を委託する。 |

| イ | 生産ラインが必要とする部品を必要となる際に入手できるように発注し、仕掛品の量を適正に保つ。 |

| ウ | 納品先が必要とする部品の需要を予測して多めに生産し、納品までの待ち時間の無駄をなくす。 |

| エ | 一つの製品の製造開始から完成までを全て一人が担当し、製造中の仕掛品の移動をなくす。 |

問 16

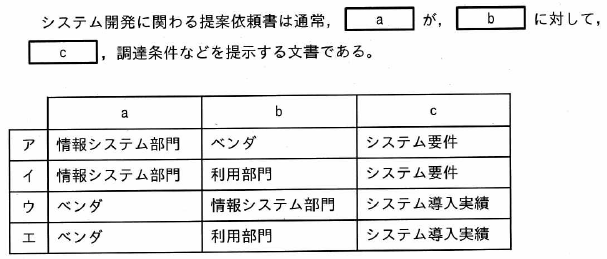

提案依頼書について、次の記述中のa~cに入れる字句の適切な組合せはどれか。

問 17

要件定義プロセスの不備に起因する問題はどれか。

| ア | システム開発案件の費用対効果の誤った評価 |

| イ | システム開発案件の優先順位の誤った判断 |

| ウ | システム開発作業の委託先の不適切な選定手続 |

| エ | システムに盛り込む業務ルールの誤った解釈 |

問 18

貸借対照表を説明したものはどれか。

| ア | 一定期間におけるキャッシュフローの状況を活動区分別に表示したもの |

| イ | 一定期間に発生した収益と費用によって会社の経営成績を表示したもの |

| ウ | 会社の純資産の各項目の前期末残高、当期変動額、当期末残高を表示したもの |

| エ | 決算日における会社の財務状態を資産・負債・純資産の区分で表示したもの |

問 19

RPA(Robotic Process Automation)に関する記述として、最も適切なものはどれか。

| ア | ホワイトカラーの定型的な事務作業を、ソフトウェアで実現されたロボットに代替させることによって、自動化や効率化を図る。 |

| イ | システムの利用者が、主体的にシステム管理や運用を行うことによって、利用者のITリテラシの向上や、システムベンダへの依存の軽減などを実現する。 |

| ウ | 組立てや搬送などにハードウェアのロボットを用いることによって、工場の生産活動の自動化を実現する。 |

| エ | 企業の一部の業務を外部の組織に委託することによって、自社のリソースを重要な領域に集中したり、コストの最適化や業務の高効率化などを実現したりする。 |

問 20

実用新案権の保護対象として、適切なものはどれか。

| ア | 圧縮比率を大きくしても高い復元性を得られる工夫をした画像処理プログラム |

| イ | インターネットを利用し、顧客の多様な要望に対応できるビジネスモデル |

| ウ | 岩石に含まれているレアメタルを無駄なく抽出して、資源を有効活用する方法 |

| エ | 電気スタンドと時計を組み合わせて夜間でも容易に時刻を確かめられる機器 |

問 21

コーポレートブランドを高める目的として、最も適切なものはどれか。

| ア | 企業が有する独自のスキルや技術に基づいて、競合他社では提供が不可能な価値を顧客にもたらすことである。 |

| イ | 企業名などから製品やサービスの品質イメージを連想させることで競争優位性をもたらすことである。 |

| ウ | 経営者や企業が社会に対して、企業の普遍的な価値観、企業活動の基本的な考え方を公表して、ステークホルダの共感を得ることである。 |

| エ | 流通業者の主導権のもとで製造業者などと連携して開発し、生産される独自ブランドの商品を低価格で販売することである。 |

問 22

バリューチェーン分析では、企業の活動を、企業の価値に直結する主活動と、主活動全体を支援して全社的な機能を果たす支援活動に分けて分析する。コンピュータ関連機器の製造と販売を行うA社は、部材の購買、機器の設計と製造、商品の出荷、販売とマーケティング、アフターサービスの五つの領域を主活動に、その他の活動領域を支援活動に分類した。企業活動で利用する情報システムのうち、主にA社の支援活動に利用されるものはどれか。

| ア | CAD/CAM(Computer Aided Design/Computer Aided Manufacturing) |

| イ | CRM(Customer Relationship Management) |

| ウ | HRM(Human Resource Management) |

| エ | SFA(Sales Force Automation) |

問 23

プロの棋士に勝利するまでに将棋ソフトウェアの能力が向上した。この将棋ソフトウェアの能力向上の中核となった技術として、最も適切なものはどれか。

| ア | VR |

| イ | ER |

| ウ | EC |

| エ | AI |

問 24

刑法には、コンピュータや電磁的記録を対象としたIT関連の行為を規制する条項がある。次の不適切な行為のうち、不正指令電磁的記録に関する罪に抵触する可能性があるものはどれか。

| ア | 会社がライセンス購入したソフトウェアパッケージを、無断で個人所有のPCにインストールした。 |

| イ | キャンペーンに応募した人の個人情報を、応募者に無断で他の目的に利用した。 |

| ウ | 正当な理由なく、他人のコンピュータの誤動作を引き起こすウイルスを収集し、自宅のPCに保管した。 |

| エ | 他人のコンピュータにネットワーク経由でアクセスするためのIDとパスワードを、本人に無断で第三者に教えた。 |

問 25

企業の収益性分析を行う指標の一つに、"利益÷資本"で求められる資本利益率がある。資本利益率は、売上高利益率(利益÷売上高)と資本回転率(売上高÷資本)に分解して求め、それぞれの要素で分析することもできる。ここで、資本利益率が4%である企業の資本回転率が2.0回のとき、売上高利益率は何%か。

| ア | 0.08 |

| イ | 0.5 |

| ウ | 2.0 |

| エ | 8.0 |

問 26

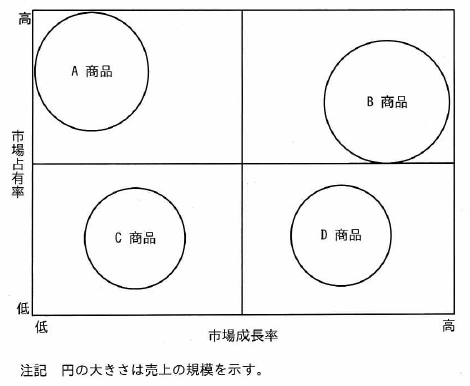

自社の商品についてPPMを作図した。"金のなる木"に該当するものはどれか。

| ア | A商品 |

| イ | B商品 |

| ウ | C商品 |

| エ | D商品 |

問 27

企業がコンプライアンスを推進する上で、配慮が必要なものだけを全て挙げたものはどれか。

a 加盟する業界団体の定めたガイドライン

b 社会通念や慣習

c 社内規則

d 法律

| ア | a、b、c、d |

| イ | a、c、d |

| ウ | b、c、d |

| エ | c、d |

問 28

意思決定に役立つ知見を得ることなどが期待されており、大量かつ多種多様な形式でリアルタイム性を有する情報などの意味で用いられる言葉として、最も適切なものはどれか。

| ア | ビッグデータ |

| イ | ダイバーシティ |

| ウ | コアコンピタンス |

| エ | クラウドファンディング |

問 29

公開することが不適切なWebサイトa~cのうち、不正アクセス禁止法の規制対象に該当するものだけを全て挙げたものはどれか。

a スマートフォンからメールアドレスを不正に詐取するウイルスに感染させるWebサイト

b 他の公開されているWebサイトと誤認させ、本物のWebサイトで利用するIDとパスワードの入力を求めるWebサイト

c 本人の同意を得ることなく、病歴や身体障害の有無などの個人の健康に関する情報を一般に公開するWebサイト

| ア | a、b、c |

| イ | b |

| ウ | b、c |

| エ | c |

問 30

自社の情報システムを、自社が管理する設備内に導入して運用する形態を表す用語はどれか。

| ア | アウトソーシング |

| イ | オンプレミス |

| ウ | クラウドコンピューティング |

| エ | グリッドコンピューティング |

問 31

EA(Enterprise Architecture)で用いられる、現状とあるべき姿を比較して課題を明確にする分析手法はどれか。

| ア | ギャップ分析 |

| イ | コアコンピタンス分析 |

| ウ | バリューチェーン分析 |

| エ | パレート分析 |

問 32

ソフトウェアの開発において基本設計からシステムテストまでを一括で委託するとき、請負契約の締結に関する留意事項のうち、適切なものはどれか。

| ア | 請負業務着手後は、仕様変更による工数の増加が起こりやすいので、詳細設計が完了するまで契約の締結を待たなければならない。 |

| イ | 開発したプログラムの著作権は、特段の定めがない限り委託者側に帰属するので、受託者の著作権を認める場合、その旨を契約で決めておかなければならない。 |

| ウ | 受託者は原則として再委託することができるので、委託者が再委託を制限するためには、契約で再委託の条件を決めておかなければならない。 |

| エ | ソフトウェア開発委託費は開発規模によって変動するので、契約書では定めず、開発完了時に委託者と受託者双方で協議して取り決めなければならない。 |

問 33

ポイント、バッジといったゲームの要素を駆使するゲーミフィケーションを導入する目的として、最も適切なものはどれか。

| ア | ゲーム内で相手の戦略に応じて自分の戦略を決定する。 |

| イ | 顧客や従業員の目標を達成できるように動機付ける。 |

| ウ | 新作ネットワークゲームに関する利用者の評価情報を収集する。 |

| エ | 大量データを分析して有用な事実や関係性を発見する。 |

問 34

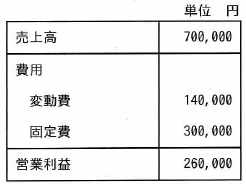

商品の販売数が700個のときの営業利益は表のとおりである。拡販のために販売単価を20%値下げしたところ、販売数が20%増加した。このときの営業利益は何円か。ここで、商品1個当たりの変動費は変わらないものとする。

| ア | 200,000 |

| イ | 204,000 |

| ウ | 260,000 |

| エ | 320,000 |

問 35

ロングテールに基づいた販売戦略の事例として、最も適切なものはどれか。

| ア | 売れ筋商品だけを選別して仕入れ、Webサイトにそれらの商品についての広告を長期間にわたり掲載する。 |

| イ | 多くの店舗において、購入者の長い行列ができている商品であることをWebサイトで宣伝し、期間限定で販売する。 |

| ウ | 著名人のブログに売上の一部を還元する条件で商品広告を掲載させてもらい、ブログの購読者と長期間にわたる取引を継続する。 |

| エ | 販売機会が少ない商品について品ぞろえを充実させ、Webサイトにそれらの商品を掲載し、販売する。 |

問 36

社内システムの利用方法などについての問合せに対し、単一の窓口であるサービスデスクを設置する部門として、最も適切なものはどれか。

| ア | インシデント管理の担当 |

| イ | 構成管理の担当 |

| ウ | 変更管理の担当 |

| エ | リリース管理の担当 |

問 37

プロジェクトにおけるリスクマネジメントに関する記述として、最も適切なものはどれか。

| ア | プロジェクトは期限が決まっているので、プロジェクト開始時点において全てのリスクを特定しなければならない。 |

| イ | リスクが発生するとプロジェクトに問題が生じるので、リスクは全て回避するようにリスク対応策を計画する。 |

| ウ | リスク対応策の計画などのために、発生する確率と発生したときの影響度に基づいて、リスクに優先順位を付ける。 |

| エ | リスクの対応に掛かる費用を抑えるために、リスク対応策はリスクが発生したときに都度計画する。 |

問 38

SNSの事例におけるITサービスマネジメントの要件に関する記述のうち、機密性に該当するものはどれか。

| ア | 24時間365日利用可能である。 |

| イ | 許可されていないユーザはデータやサービスにアクセスできない。 |

| ウ | サーバ設置場所に地震などの災害が起こっても、1時間以内に利用が再開できる。 |

| エ | 投稿した写真の加工や他のユーザのフォローができる。 |

問 39

企業などの競争力を高めるために、情報システム戦略の策定及び実行を統制するものとして、最も適切なものはどれか。

| ア | ITガバナンス |

| イ | コンプライアンス |

| ウ | システム監査 |

| エ | プロジェクトマネジメント |

問 40

情報システムを請負契約で海外ベンダに発注することになった。このときのプロジェクト調達マネジメントとして、適切な行動はどれか。

| ア | 受入れ後に不良が発見された場合には、契約にはなくても、該当の箇所だけでなく類似の不良箇所を調査して対策するよう指示する。 |

| イ | 海外ベンダの能力を生かすために、知的財産権の条項は契約に含めずプログラムを自由にコーディングさせる。 |

| ウ | 開発着手後に、開発範囲、仕様、作業内容などの調達内容を文書で合意する。 |

| エ | 契約時に、納品するドキュメントや開発中の仕様変更ルールなどを文書で合意する。 |

問 41

システムのテスト中に発見したバグを、原因別に集計して発生頻度の高い順に並べ、累積曲線を入れた図表はどれか。

| ア | 散布図 |

| イ | 特性要因図 |

| ウ | パレート図 |

| エ | ヒストグラム |

問 42

プロジェクト管理におけるプロジェクトスコープの説明として、適切なものはどれか。

| ア | プロジェクトチームの役割や責任 |

| イ | プロジェクトで実施すべき作業 |

| ウ | プロジェクトで実施する各作業の開始予定日と終了予定日 |

| エ | プロジェクトを実施するために必要な費用 |

問 43

内部統制の考え方に関する記述a~dのうち、適切なものだけを全て挙げたものはどれか。

a 事業活動に関わる法律などを遵守し、社会規範に適合した事業活動を促進することが目的の一つである。

b 事業活動に関わる法律などを遵守することは目的の一つであるが、社会規範に適合した事業活動を促進することまでは求められていない。

c 内部統制の考え方は、上場企業以外にも有効であり取り組む必要がある。

d 内部統制の考え方は、上場企業だけに必要である。

| ア | a、c |

| イ | a、d |

| ウ | b、c |

| エ | b、d |

問 44

情報システムに関わる業務a~cのうち、システム監査の対象となり得る業務だけを全て挙げたものはどれか。

a 情報システム戦略の立案

b 情報システムの企画・開発

c 情報システムの運用・保守

| ア | a |

| イ | a、b、c |

| ウ | b、c |

| エ | c |

問 45

受託しているシステム開発プロジェクトの期間が半分を経過した時点で、委託元から開発中のシステムへの機能追加の依頼があった。プロジェクトマネージャの行動として、最も適切なものはどれか。

| ア | 依頼を受け入れ、予算や要員を確保する。 |

| イ | 期間の半分を経過した時点での変更は一般的に受け入れられないことを理由に、依頼を断る。 |

| ウ | コストやスケジュールなどへの影響を勘案し、変更管理の手順に従う。 |

| エ | プロジェクトスコープだけに影響するので、速やかにスコープのベースラインを更新する。 |

問 46

ユーザからの問合せに効率よく迅速に対応していくために、ユーザがWeb上の入力エリアに問合せを入力すると、システムが会話形式で自動的に問合せに応じる仕組みとして、最も適切なものはどれか。

| ア | レコメンデーション |

| イ | チャットボット |

| ウ | エスカレーション |

| エ | FAQ |

問 47

アジャイル開発の特徴として、適切なものはどれか。

| ア | 大規模なプロジェクトチームによる開発に適している。 |

| イ | 設計ドキュメントを重視し、詳細なドキュメントを作成する。 |

| ウ | 顧客との関係では、協調よりも契約交渉を重視している。 |

| エ | ウォータフォール開発と比較して、要求の変更に柔軟に対応できる。 |

問 48

安価な労働力を大量に得られることを狙いに、システム開発を海外の事業者や海外の子会社に委託する開発形態として、最も適切なものはどれか。

| ア | ウォータフォール開発 |

| イ | オフショア開発 |

| ウ | プロトタイプ開発 |

| エ | ラピッドアプリケーション開発 |

問 49

情報システムの施設や設備を維持・保全するファシリティマネジメントの施策として、適切なものはどれか。

| ア | インターネットサイトへのアクセス制限 |

| イ | コンピュータウイルスのチェック |

| ウ | スクリーンセーバの設定時間の標準化 |

| エ | 電力消費量のモニタリング |

問 50

ある事業者において、情報資産のライフサイクルに従って実施される情報セキュリティ監査を行うことになった。この対象として、最も適切なものはどれか。

| ア | 情報資産を管理している情報システム |

| イ | 情報システム以外で保有している情報資産 |

| ウ | 情報システムが保有している情報資産 |

| エ | 保有している全ての情報資産 |

問 51

システムの利用者と開発者の間で、システムの設計書の記載内容が利用者の要求を満たしていることを確認するために実施するものはどれか。

| ア | 共同レビュー |

| イ | 結合テスト |

| ウ | シミュレーション |

| エ | 進捗会議 |

問 52

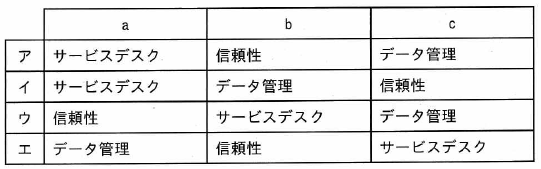

ホスティングによるアプリケーション運用サービスのSLAの項目に、サービスデスク、信頼性、データ管理があるとき、サービスレベルの具体的な指標a~cとSLAの項目の適切な組合せはどれか。

a 障害発生から修理完了までの平均時間

b 問合せ受付業務の時間帯

c バックアップ媒体の保管期間

問 53

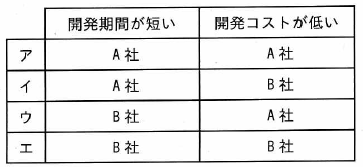

50本のプログラム開発をA社又はB社に委託することにした。開発期間が短い会社と開発コストが低い会社の組合せはどれか。

[前提]

・A社 生産性:プログラム1本を2日で作成 コスト:4万円/日

・B社 生産性:プログラム1本を3日で作成 コスト:3万円/日

・プログラムは1本ずつ順に作成する。

問 54

ソフトウェア保守に関する説明として、適切なものはどれか。

| ア | 稼働後にプログラム仕様書を分かりやすくするための改善は、ソフトウェア保守である。 |

| イ | 稼働後に見つかった画面や帳票の軽微な不良対策は、ソフトウェア保守ではない。 |

| ウ | システムテストで検出されたバグの修正は、ソフトウェア保守である。 |

| エ | システムを全く新規のものに更改することは、ソフトウェア保守である。 |

問 55

システム監査の業務は、監査計画の立案、監査証拠の入手と評価、監査手続の実施、監査報告書の作成、フォローアップのプロセスに分けられる。これらのうち、適切な対策の実施を指導するプロセスはどれか。

| ア | 監査証拠の入手と評価 |

| イ | 監査手続の実施 |

| ウ | 監査報告書の作成 |

| エ | フォローアップ |

問 56

要件定義から導入までを行うシステム開発プロジェクトにおける、マスタスケジュールの説明として、適切なものはどれか。

| ア | 一週間分の作業を詳細に記述したスケジュール |

| イ | 一日分の作業とその開始時間、終了時間、担当者を記述したスケジュール |

| ウ | 主たる工程の作業を詳細に記述したスケジュール |

| エ | プロジェクト全体の主要な成果物や作業を集約したスケジュール |

問 57

DNSの機能に関する記述のうち、適切なものはどれか。

| ア | IPアドレスとMACアドレスを対応付ける。 |

| イ | IPアドレスとドメイン名を対応付ける。 |

| ウ | IPアドレスを利用してパケット転送の経路を選択する。 |

| エ | アナログ信号とディジタル信号を相互に変換する。 |

問 58

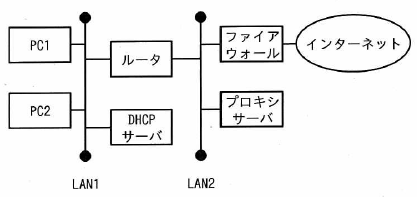

PC1をインターネットに接続するための設定を行いたい。PC1のネットワーク設定項目の一つである"デフォルトゲートウェイ"に設定するIPアドレスは、どの機器のものか。

| ア | ルータ |

| イ | ファイアウォール |

| ウ | DHCPサーバ |

| エ | プロキシサーバ |

問 59

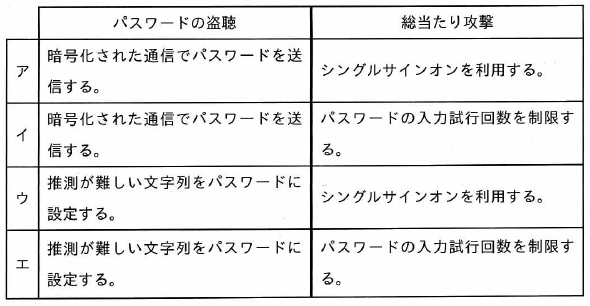

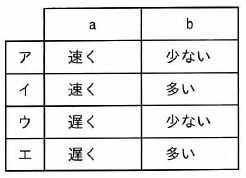

ログイン機能をもつWebサイトに対する、パスワードの盗聴と総当たり攻撃へのそれぞれの対策の組合せとして、最も適切なものはどれか。

問 60

電子メールを作成するときに指定する送信メッセージの形式のうち、テキスト形式とHTML形式に関する記述として、適切なものはどれか。

| ア | Webメールは、HTML形式の電子メールを送るためのものであり、テキスト形式の電子メールを送ることはできない。 |

| イ | イラストや写真などの画像ファイルを添付できるのは、テキスト形式ではなく、HTML形式の電子メールである。 |

| ウ | 受信側で表示される文字の大きさや色などの書式を、送信側で指定できるのは、テキスト形式ではなく、HTML形式の電子メールである。 |

| エ | ディジタル署名を付与するためには、HTML形式ではなく、テキスト形式の電子メールを使用する必要がある。 |

問 61

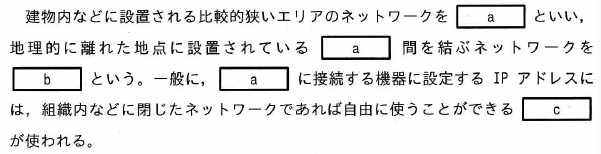

ネットワークに関する次の記述中のa~cに入れる字句の適切な組合せはどれか。

問 62

複数のハードディスクを論理的に一つのものとして取り扱うための方式①~③のうち、構成するハードディスクが1台故障してもデータ復旧が可能なものだけを全て挙げたものはどれか。

① RAID5

② ストライピング

③ ミラーリング

| ア | ①、② |

| イ | ①、②、③ |

| ウ | ①、③ |

| エ | ②、③ |

問 63

PDCAモデルに基づいてISMSを運用している組織において、A(Act)で実施することの例として、適切なものはどれか。

| ア | 業務内容の監査結果に基づいた是正処置として、サーバの監視方法を変更する。 |

| イ | サーバ管理者の業務内容を第三者が客観的に評価する。 |

| ウ | サーバ室内の情報資産を洗い出す。 |

| エ | サーバの動作を定められた運用手順に従って監視する。 |

問 64

二つの拠点を専用回線で接続したWANでパケットを送受信する場合、可用性を高める例として、適切なものはどれか。

| ア | 異なる通信事業者が提供する別回線を加え、2回線でパケットを送受信する。 |

| イ | 受信側でパケットの誤りを検知し訂正する。 |

| ウ | 送信側でウイルス検査を行い、ウイルスが含まれないパケットを送る。 |

| エ | 送信側でパケットを暗号化して送る。 |

問 65

企業での内部不正などの不正が発生するときには、"不正のトライアングル"と呼ばれる3要素の全てがそろって存在すると考えられている。"不正のトライアングル"を構成する3要素として、最も適切なものはどれか。

| ア | 機会、情報、正当化 |

| イ | 機会、情報、動機 |

| ウ | 機会、正当化、動機 |

| エ | 情報、正当化、動機 |

問 66

値の小さな数や大きな数を分かりやすく表現するために、接頭語が用いられる。例えば、10-3と103を表すのに、それぞれ"m"と"k" が用いられる。10-9と109を表すのに用いられる接頭語はどれか。

| ア | nとG |

| イ | nとM |

| ウ | pとG |

| エ | pとM |

問 67

OSS(Open Source Software)であるDBMSはどれか。

| ア | Android |

| イ | Firefox |

| ウ | MySQL |

| エ | Thunderbird |

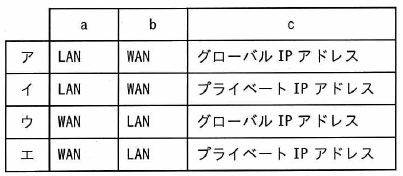

問 68

資産A~Dの資産価値、脅威及び脆弱性の評価値が表のとおりであるとき、最優先でリスク対応するべきと評価される資産はどれか。ここで、リスク値は、表の各項目を重み付けせずに掛け合わせることによって算出した値とする。

| ア | 資産A |

| イ | 資産B |

| ウ | 資産C |

| エ | 資産D |

問 69

PCでWebサイトを閲覧しただけで、PCにウイルスなどを感染させる攻撃はどれか。

| ア | DoS攻撃 |

| イ | ソーシャルエンジニアリング |

| ウ | ドライブバイダウンロード |

| エ | バックドア |

問 70

次の記憶装置のうち、アクセス時間が最も短いものはどれか。

| ア | HDD |

| イ | SSD |

| ウ | キャッシュメモリ |

| エ | 主記憶 |

問 71

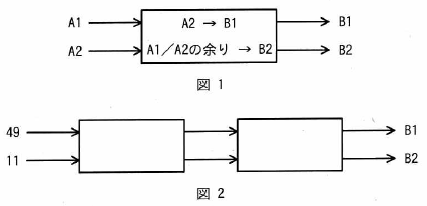

図1のように二つの正の整数A1、A2を入力すると、二つの数値B1、B2を出力するボックスがある。B1はA2と同じ値であり、B2はA1をA2で割った余りである。図2のように、このボックスを2個つないだ構成において、左側のボックスのA1として49、A2として11を入力したとき、右側のボックスから出力されるB2の値は幾らか。

| ア | 1 |

| イ | 2 |

| ウ | 4 |

| エ | 5 |

問 72

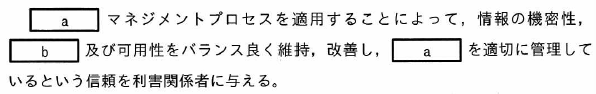

ISMSの導入効果に関する次の記述中のa、bに入れる字句の適切な組合せはどれか。

問 73

LTEよりも通信速度が高速なだけではなく、より多くの端末が接続でき、通信の遅延も少ないという特徴をもつ移動通信システムはどれか。

| ア | ブロックチェーン |

| イ | MVNO |

| ウ | 8K |

| エ | 5G |

問 74

無線LANの暗号化方式であり、WEPでは短い時間で暗号が解読されてしまう問題が報告されたことから、より暗号強度を高めるために利用が推奨されているものはどれか。

| ア | ESSID |

| イ | HTTPS |

| ウ | S/MIME |

| エ | WPA2 |

問 75

AさんはBさんだけに伝えたい内容を書いた電子メールを、公開鍵暗号方式を用いてBさんの鍵で暗号化してBさんに送った。この電子メールを復号するために必要な鍵はどれか。

| ア | Aさんの公開鍵 |

| イ | Aさんの秘密鍵 |

| ウ | Bさんの公開鍵 |

| エ | Bさんの秘密鍵 |

問 76

バイオメトリクス認証に関する記述として、適切なものはどれか。

| ア | 指紋や静脈を使用した認証は、のぞき見行為によって容易に認証情報が漏えいする。 |

| イ | 装置が大型なので、携帯電話やスマートフォンには搭載できない。 |

| ウ | 他人を本人と誤って認証してしまうリスクがない。 |

| エ | 筆跡やキーストロークなどの本人の行動的特徴を利用したものも含まれる。 |

問 77

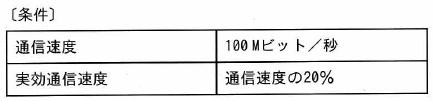

次の条件で、インターネットに接続されたサーバから5MバイトのファイルをPCにダウンロードするときに掛かる時間は何秒か。

| ア | 0.05 |

| イ | 0.25 |

| ウ | 0.5 |

| エ | 2 |

問 78

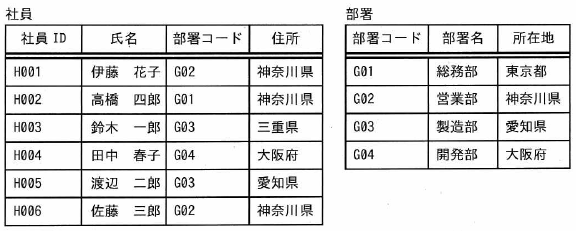

関係データベースの"社員"表と"部署"表がある。"社員"表と"部署"表を結合し、社員の住所と所属する部署の所在地が異なる社員を抽出する。抽出される社員は何人か。

| ア | 1 |

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問 79

次の記述a~cのうち、VPNの特徴として、適切なものだけを全て挙げたものはどれか。

a アクセスポイントを経由しないで、端末同士が相互に無線通信を行うことができる。

公衆ネットワークなどを利用するが、あたかも自社専用ネットワークのように使うことができる。

ネットワークに接続することによって、PCのセキュリティ状態を検査することができる。

| ア | a |

| イ | a、c |

| ウ | b |

| エ | c |

問 80

3Dプリンタの特徴として、適切なものはどれか。

| ア | 3D効果がある画像を、平面に印刷する。 |

| イ | 3次元データを用いて、立体物を造形する。 |

| ウ | 立体物の曲面などに、画像を印刷する。 |

| エ | レーザによって、空間に立体画像を表示する。 |

問 81

Webサイトを構築する際にスタイルシートを用いる理由として、適切なものはどれか。

| ア | WebサーバとWebブラウザ間で安全にデータをやり取りできるようになる。 |

| イ | Webサイトの更新情報を利用者に知らせることができるようになる。 |

| ウ | Webサイトの利用者を識別できるようになる。 |

| エ | 複数のWebページの見た目を統一することが容易にできるようになる。 |

問 82

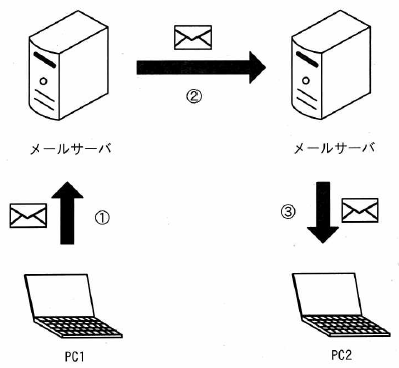

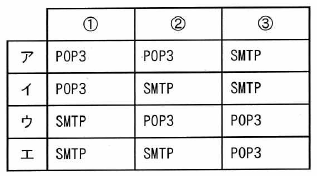

PC1のメールクライアントからPC2のメールクライアントの利用者宛ての電子メールを送信するとき、①~③で使われているプロトコルの組合せとして、適切なものはどれか。

問 83

PoEの説明として、適切なものはどれか。

| ア | LANケーブルを使って電力供給する技術であり、電源コンセントがない場所に無線LANのアクセスポイントを設置する場合などで利用される。 |

| イ | 既設の電気配線を利用してLANを構築できる技術であり、新たにLANケーブルを敷設しなくてもよい。 |

| ウ | グローバルアドレスとプライベートアドレスを自動的に変換して転送する技術であり、社内LANとインターネットとの境界部で使われる。 |

| エ | 通信速度や通信モードを自動判別する技術であり、異なるイーサネット規格が混在しているLAN環境で、ネットワーク機器の最適な通信設定を自動的に行える。 |

問 84

オンラインストレージに関する記述のうち、適切でないものはどれか。

| ア | インターネットに接続していれば、PCからだけでなく、スマートフォンやタブレットからでも利用可能である。 |

| イ | 制限された容量と機能の範囲内で、無料で利用できるサービスがある。 |

| ウ | 登録された複数の利用者が同じファイルを共有して、編集できるサービスがある。 |

| エ | 利用者のPCやタブレットに内蔵された補助記憶装置の容量を増やせば、オンラインストレージの容量も自動的に増える。 |

問 85

情報セキュリティポリシを、基本方針、対策基準及び実施手順の三つの文書で構成したとき、これらに関する説明のうち、適切なものはどれか。

| ア | 基本方針は、経営者が作成した対策基準や実施手順に従って、従業員が策定したものである。 |

| イ | 基本方針は、情報セキュリティ事故が発生した場合に、経営者が取るべき行動を記述したマニュアルのようなものである。 |

| ウ | 実施手順は、対策基準として決められたことを担当者が実施できるように、具体的な進め方などを記述したものである。 |

| エ | 対策基準は、基本方針や実施手順に何を記述すべきかを定めて、関係者に周知しておくものである。 |

問 86

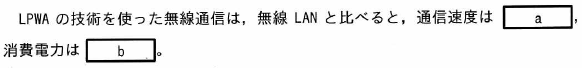

IoT端末で用いられているLPWA(Low Power Wide Area)の特徴に関する次の記述中のa、bに入れる字句の適切な組合せはどれか。

問 87

情報セキュリティ対策を、技術的対策、人的対策及び物理的対策の三つに分類したとき、物理的対策の例として適切なものはどれか。

| ア | PCの不正使用を防止するために、PCのログイン認証にバイオメトリクス認証を導入する。 |

| イ | サーバに対する外部ネットワークからの不正侵入を防止するために、ファイアウォールを設置する。 |

| ウ | セキュリティ管理者の不正や作業誤りを防止したり発見したりするために、セキュリティ管理者を複数名にして、互いの作業内容を相互チェックする。 |

| エ | セキュリティ区画を設けて施錠し、鍵の貸出し管理を行って不正な立入りがないかどうかをチェックする。 |

問 88

ウイルスの感染に関する記述のうち、適切なものはどれか。

| ア | OSやアプリケーションだけではなく、機器に組み込まれたファームウェアも感染することがある。 |

| イ | PCをネットワークにつなげず、他のPCとのデータ授受に外部記憶媒体だけを利用すれば、感染することはない。 |

| ウ | 感染が判明したPCはネットワークにつなげたままにして、直ちにOSやセキュリティ対策ソフトのアップデート作業を実施する。 |

| エ | 電子メールの添付ファイルを開かなければ、感染することはない。 |

問 89

スマートフォンを利用するときに、ソーシャルエンジニアリングに分類されるショルダーハックの防止策として、適切なものはどれか。

| ア | OSを常に最新の状態で利用する。 |

| イ | 位置情報機能をオフにする。 |

| ウ | スクリーンにのぞき見防止フィルムを貼る。 |

| エ | 落下、盗難防止用にストラップを付ける。 |

問 90

入力画面で数値を入力すべきところに誤って英字を入力したらエラーメッセージが表示され、再入力を求められた。このような工夫をしておく設計思想を表す用語として、適切なものはどれか。

| ア | フールプルーフ |

| イ | フェールソフト |

| ウ | フォールトトレランス |

| エ | ロールバック |

問 91

E-R図で表現するものはどれか。

| ア | HDD内のデータの物理的な配置 |

| イ | エンティティ同士の関係 |

| ウ | 処理の流れ |

| エ | 入力データ及び出力データ |

問 92

関係データベースを構築する際にデータの正規化を行う目的として、適切なものはどれか。

| ア | データに冗長性をもたせて、データ誤りを検出する。 |

| イ | データの矛盾や重複を排除して、データの維持管理を容易にする。 |

| ウ | データの文字コードを統一して、データの信頼性と格納効率を向上させる。 |

| エ | データを可逆圧縮して、アクセス効率を向上させる。 |

問 93

NFCに準拠した無線通信方式を利用したものはどれか。

| ア | ETC車載器との無線通信 |

| イ | エアコンのリモートコントロール |

| ウ | カーナビの位置計測 |

| エ | 交通系のIC乗車券による改札 |

問 94

ランサムウェアの説明として、適切なものはどれか。

| ア | PC内のファイルを暗号化して使用不能にし、復号するためのキーと引換えに金品を要求するソフトウェア |

| イ | キーボードの入力を不正に記録するソフトウェア |

| ウ | システムログを改ざんすることによって、自らを発見されにくくするソフトウェア |

| エ | 自ら感染を広げる機能をもち、ネットワークを経由して蔓延していくソフトウェア |

問 95

関係データベースの操作を行うための言語はどれか。

| ア | FAQ |

| イ | SQL |

| ウ | SSL |

| エ | UML |

問 96

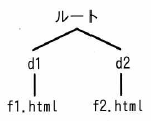

Webサーバ上において、図のようにディレクトリd1及びd2が配置されているとき、ディレクトリd1(カレントディレクトリ)にあるWebページファイル f1.html の中から、別のディレクトリd2にあるWebページファイル f2.html の参照を指定する記述はどれか。ここで、ファイルの指定方法は次のとおりである。

[指定方法]

(1) ファイルは、"ディレクトリ名/…/ディレクトリ名/ファイル名"のように、経路上のディレクトリを順に"/"で区切って並べた後に"/"とファイル名を指定する。

(2) カレントディレクトリは"."で表す。

(3) 1階層上のディレクトリは".."で表す。

(4) 始まりが"/"のときは、左端のルートディレクトリが省略されているものとする。

| ア | ./d2/f2.html |

| イ | ./f2.html |

| ウ | ../d2/f2.html |

| エ | d2/../f2.html |

問 97

PCのCPUに関する記述のうち、適切なものはどれか。

| ア | 1GHzCPUの"1GHz"は、そのCPUが処理のタイミングを合わせるための信号を1秒間に10億回発生させて動作することを示す。 |

| イ | 32ビットCPUや64ビットCPUの"32"や"64"は、CPUの処理速度を示す。 |

| ウ | 一次キャッシュや二次キャッシュの"一次"や"二次"は、CPUがもつキャッシュメモリ容量の大きさの順位を示す。 |

| エ | デュアルコアCPUやクアッドコアCPUの"デュアル"や"クアッド"は、CPUの消費電力を1/2、1/4の省エネモードに切り替えることができることを示す。 |

問 98

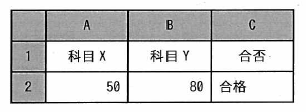

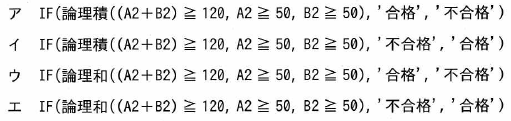

表計算ソフトを用いて、二つの科目X、Yの成績を評価して合否を判定する。それぞれの点数はワークシートのセル A2、B2 に入力する。合計点が120点以上であり、かつ、2科目とも50点以上であればセル C2 に"合格"、それ以外は"不合格"と表示する。セル C2 に入れる適切な計算式はどれか。

問 99

外部からの不正アクセスによるコンピュータに関する犯罪の疑いが生じた。そのとき、関係する機器やデータ、ログなどの収集及び分析を行い、法的な証拠性を明らかにするための手段や技術の総称はどれか。

| ア | ディジタルサイネージ |

| イ | ディジタル署名 |

| ウ | ディジタルディバイド |

| エ | ディジタルフォレンジックス |

問 100

電子商取引において、注文した事実やその内容について否認されることを防止するために、取引の相手に実施を依頼することとして、最も適切なものはどれか。

| ア | 相手が取引に使用するPCには、OSのログインパスワードを設定してもらう。 |

| イ | 相手のイントラネット内のウイルス対策を行ってもらう。 |

| ウ | 注文データにディジタル署名を付与してもらう。 |

| エ | 注文データを暗号化してから送ってもらう。 |

問題目次

| 問1 | リスクアセスメントを三つのプロセスに分けるとすると、リスクの... |

| 問2 | グループウェアの機能を利用した事例のうち、ワークフロー管理機... |

| 問3 | 購買、生産、販売、経理、人事などの企業の基幹業務の全体を把握... |

| 問4 | 次の記述a~cのうち、勤務先の法令違反行為の通報に関して、公... |

| 問5 | 既存市場と新市場、既存製品と新製品でできるマトリックスの四つ... |

| 問6 | 情報システム開発の工程を、システム化構想プロセス、システム化... |

| 問7 | 企業のビジョンや戦略を実現するために、”財務”、”顧客”、”... |

| 問8 | 自社のWebサイトのコンテンツのバージョン管理や公開に労力が... |

| 問9 | 著作権法の保護対象として、適切なものはどれか。 |

| 問10 | 企業経営で用いられるベンチマーキングの説明として、適切なもの... |

| 問11 | Xさんは、ディジタルカメラで撮影した画像を記録媒体に保管し、... |

| 問12 | 表は、シュウマイ弁当の原材料表の一部である。100個のシュウ... |

| 問13 | 次の条件で、インターネット上にWebサイトを開設して商品販売... |

| 問14 | 技術と経営の両面に精通し、組織横断的な事業推進能力を兼ね備え... |

| 問15 | ジャストインタイムやカンバンなどの生産活動を取り込んだ、多品... |

| 問16 | 提案依頼書について、次の記述中のa~cに入れる字句の適切な組... |

| 問17 | 要件定義プロセスの不備に起因する問題はどれか。 |

| 問18 | 貸借対照表を説明したものはどれか。 |

| 問19 | RPA(Robotic Process Automation... |

| 問20 | 実用新案権の保護対象として、適切なものはどれか。 |

| 問21 | コーポレートブランドを高める目的として、最も適切なものはどれ... |

| 問22 | バリューチェーン分析では、企業の活動を、企業の価値に直結する... |

| 問23 | プロの棋士に勝利するまでに将棋ソフトウェアの能力が向上した。... |

| 問24 | 刑法には、コンピュータや電磁的記録を対象としたIT関連の行為... |

| 問25 | 企業の収益性分析を行う指標の一つに、”利益÷資本”で求められ... |

| 問26 | 自社の商品についてPPMを作図した。”金のなる木”に該当する... |

| 問27 | 企業がコンプライアンスを推進する上で、配慮が必要なものだけを... |

| 問28 | 意思決定に役立つ知見を得ることなどが期待されており、大量かつ... |

| 問29 | 公開することが不適切なWebサイトa~cのうち、不正アクセス... |

| 問30 | 自社の情報システムを、自社が管理する設備内に導入して運用する... |

| 問31 | EA(Enterprise Architecture)で用い... |

| 問32 | ソフトウェアの開発において基本設計からシステムテストまでを一... |

| 問33 | ポイント、バッジといったゲームの要素を駆使するゲーミフィケー... |

| 問34 | 商品の販売数が700個のときの営業利益は表のとおりである。拡... |

| 問35 | ロングテールに基づいた販売戦略の事例として、最も適切なものは... |

| 問36 | 社内システムの利用方法などについての問合せに対し、単一の窓口... |

| 問37 | プロジェクトにおけるリスクマネジメントに関する記述として、最... |

| 問38 | SNSの事例におけるITサービスマネジメントの要件に関する記... |

| 問39 | 企業などの競争力を高めるために、情報システム戦略の策定及び実... |

| 問40 | 情報システムを請負契約で海外ベンダに発注することになった。こ... |

| 問41 | システムのテスト中に発見したバグを、原因別に集計して発生頻度... |

| 問42 | プロジェクト管理におけるプロジェクトスコープの説明として、適... |

| 問43 | 内部統制の考え方に関する記述a~dのうち、適切なものだけを全... |

| 問44 | 情報システムに関わる業務a~cのうち、システム監査の対象とな... |

| 問45 | 受託しているシステム開発プロジェクトの期間が半分を経過した時... |

| 問46 | ユーザからの問合せに効率よく迅速に対応していくために、ユーザ... |

| 問47 | アジャイル開発の特徴として、適切なものはどれか。 |

| 問48 | 安価な労働力を大量に得られることを狙いに、システム開発を海外... |

| 問49 | 情報システムの施設や設備を維持・保全するファシリティマネジメ... |

| 問50 | ある事業者において、情報資産のライフサイクルに従って実施され... |

| 問51 | システムの利用者と開発者の間で、システムの設計書の記載内容が... |

| 問52 | ホスティングによるアプリケーション運用サービスのSLAの項目... |

| 問53 | 50本のプログラム開発をA社又はB社に委託することにした。開... |

| 問54 | ソフトウェア保守に関する説明として、適切なものはどれか。 |

| 問55 | システム監査の業務は、監査計画の立案、監査証拠の入手と評価、... |

| 問56 | 要件定義から導入までを行うシステム開発プロジェクトにおける、... |

| 問57 | DNSの機能に関する記述のうち、適切なものはどれか。 |

| 問58 | PC1をインターネットに接続するための設定を行いたい。PC1... |

| 問59 | ログイン機能をもつWebサイトに対する、パスワードの盗聴と総... |

| 問60 | 電子メールを作成するときに指定する送信メッセージの形式のうち... |

| 問61 | ネットワークに関する次の記述中のa~cに入れる字句の適切な組... |

| 問62 | 複数のハードディスクを論理的に一つのものとして取り扱うための... |

| 問63 | PDCAモデルに基づいてISMSを運用している組織において、... |

| 問64 | 二つの拠点を専用回線で接続したWANでパケットを送受信する場... |

| 問65 | 企業での内部不正などの不正が発生するときには、”不正のトライ... |

| 問66 | 値の小さな数や大きな数を分かりやすく表現するために、接頭語が... |

| 問67 | OSS(Open Source Software)であるDB... |

| 問68 | 資産A~Dの資産価値、脅威及び脆弱性の評価値が表のとおりであ... |

| 問69 | PCでWebサイトを閲覧しただけで、PCにウイルスなどを感染... |

| 問70 | 次の記憶装置のうち、アクセス時間が最も短いものはどれか。 |

| 問71 | 図1のように二つの正の整数A1、A2を入力すると、二つの数値... |

| 問72 | ISMSの導入効果に関する次の記述中のa、bに入れる字句の適... |

| 問73 | LTEよりも通信速度が高速なだけではなく、より多くの端末が接... |

| 問74 | 無線LANの暗号化方式であり、WEPでは短い時間で暗号が解読... |

| 問75 | AさんはBさんだけに伝えたい内容を書いた電子メールを、公開鍵... |

| 問76 | バイオメトリクス認証に関する記述として、適切なものはどれか。 |

| 問77 | 次の条件で、インターネットに接続されたサーバから5Mバイトの... |

| 問78 | 関係データベースの”社員”表と”部署”表がある。”社員”表と... |

| 問79 | 次の記述a~cのうち、VPNの特徴として、適切なものだけを全... |

| 問80 | 3Dプリンタの特徴として、適切なものはどれか。 |

| 問81 | Webサイトを構築する際にスタイルシートを用いる理由として、... |

| 問82 | PC1のメールクライアントからPC2のメールクライアントの利... |

| 問83 | PoEの説明として、適切なものはどれか。 |

| 問84 | オンラインストレージに関する記述のうち、<u>適切でないもの... |

| 問85 | 情報セキュリティポリシを、基本方針、対策基準及び実施手順の三... |

| 問86 | IoT端末で用いられているLPWA(Low Power Wi... |

| 問87 | 情報セキュリティ対策を、技術的対策、人的対策及び物理的対策の... |

| 問88 | ウイルスの感染に関する記述のうち、適切なものはどれか。 |

| 問89 | スマートフォンを利用するときに、ソーシャルエンジニアリングに... |

| 問90 | 入力画面で数値を入力すべきところに誤って英字を入力したらエラ... |

| 問91 | E-R図で表現するものはどれか。 |

| 問92 | 関係データベースを構築する際にデータの正規化を行う目的として... |

| 問93 | NFCに準拠した無線通信方式を利用したものはどれか。 |

| 問94 | ランサムウェアの説明として、適切なものはどれか。 |

| 問95 | 関係データベースの操作を行うための言語はどれか。 |

| 問96 | Webサーバ上において、図のようにディレクトリd1及びd2が... |

| 問97 | PCのCPUに関する記述のうち、適切なものはどれか。 |

| 問98 | 表計算ソフトを用いて、二つの科目X、Yの成績を評価して合否を... |

| 問99 | 外部からの不正アクセスによるコンピュータに関する犯罪の疑いが... |

| 問100 | 電子商取引において、注文した事実やその内容について否認される... |