基本情報技術者午前

2012(平成24年)/秋期分

問 1

8ビットの2進数11010000を右に2ビット算術シフトしたものを、00010100から減じた値はどれか。ここで、負の数は2の補数表現によるものとする。

| ア | 00001000 |

| イ | 00011111 |

| ウ | 00100000 |

| エ | 11100000 |

問 2

与えられた正の整数x0、x1(x0>x1)の最大公約数を、次の手順で求める。x0=175、x1=77の場合、手順(2)は何回実行するか。ここで、"A→B"は、AをBに代入することを表す。

〔手順〕

(1)2→i

(2)xi-2をxi-1で割った剰余→xi

(3)xi=0ならばxi-1を最大公約数として終了する。

(4)i+1→iとして(2)に戻る。

| ア | 3 |

| イ | 4 |

| ウ | 6 |

| エ | 7 |

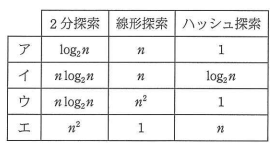

問 3

探索方法とその実行時間のオーダの適切な組合せはどれか。ここで、探索するデータの数をnとし、ハッシュ値が衝突する(同じ値になる)確率は無視できるほど小さいものとする。また、実行時間のオーダがn2であるとは、n個のデータを処理する時間がcn2(cは定数)で抑えられることをいう。

問 4

英字の大文字(A~Z)と数字(0~9)を同一のビット数で一意にコード化するには、少なくとも何ビットが必要か。

| ア | 5 |

| イ | 6 |

| ウ | 7 |

| エ | 8 |

問 5

4つのデータA、B、C、Dがこの順に入っているキューと空のスタックがある。手続pop_enq、deq_pushを使ってキューの中のデータをD、C、B、Aの順に並べ替えるとき、deq_pushの実行回数は最小で何回か。ここで、pop_enqはスタックから取り出したデータをキューに入れる操作であり、deq_pushはキューから取り出したデータをスタックに入れる操作である。

| ア | 2 |

| イ | 3 |

| ウ | 4 |

| エ | 5 |

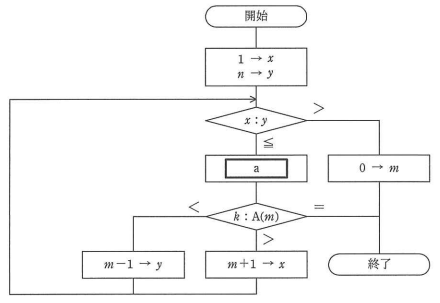

問 6

昇順に整列済みの配列要素A(1)、A(2)、・・・、A(n)から、A(m)=kとなる配列要素A(m)の添字mを2文探索法によって見つける処理を図に示す。終了時点でm=0である場合は、A(m)=kとなる要素は存在しない。図中のaに入る式はどれか。ここで、"/"は、小数点以下を切り捨てる除算を表す。

| ア | (x+y)→m |

| イ | (x+y)/2→m |

| ウ | (x-y)/2→m |

| エ | (y-x)/2→m |

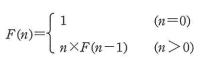

問 7

n!の値を、次の関数f(n)によって計算する。乗算の回数を表す式はどれか。

| ア | n-1 |

| イ | n |

| ウ | n2 |

| エ | n! |

問 8

XMLの特徴として、最も適切なものはどれか。

| ア | XMLでは、HTMLに、Webページの表示性能の向上を主な目的とした機能を追加している。 |

| イ | XMLでは、ネットワークを介した情報システム間のデータ交換を容易にするために、任意のタグを定義することができる。 |

| ウ | XMLで用いることができるスタイル言語は、HTMLと同じものである。 |

| エ | XMLは、SGMLを基に開発されたHTMLとは異なり、独自の仕様として開発された。 |

問 9

割込み発生時のプロセッサの処理手順はどれか。

(1)プログラムレジスタ(プログラムカウンタ)などの退避

(2)ユーザモードから特権モードへの移行

(3)割込み処理ルーチンの開始番地の決定

(4)割込み処理ルーチンの実行

| ア | (1)→(3)→(4)→(2) |

| イ | (1)→(4)→(2)→(3) |

| ウ | (2)→(1)→(3)→(4) |

| エ | (2)→(3)→(4)→(1) |

問 10

主記憶のアクセス時間が60ナノ秒、キャッシュメモリのアクセス時間が10ナノ秒であるシステムがある。キャッシュメモリを介して主記憶にアクセスする場合の実効アクセス時間が15ナノ秒であるとき、キャッシュメモリのヒット率は幾らか。

| ア | 0.1 |

| イ | 0.17 |

| ウ | 0.83 |

| エ | 0.9 |

問 11

並列にアクセス可能な複数台の磁気ディスクに、各ファイルのデータを一定サイズのブロックに分割して分散配置し、ファイルアクセスの高速化を図る手法はどれか。

| ア | ディスクアットワンス |

| イ | ディスクキャッシュ |

| ウ | ディスクストライピング |

| エ | ディスクミラーリング |

問 12

96dpiのディスプレイに12ポイントの文字をビットマップで表示したい。正方フォントの縦は何ドットになるか。ここで、1ポイントは1/72インチとする。

| ア | 8 |

| イ | 9 |

| ウ | 12 |

| エ | 16 |

問 13

3層クライアントサーバシステム構成で実現したWebシステムの特徴として、適切なものはどれか。

| ア | HTMLで記述されたプログラムをサーバ側で動作させ、クライアントソフトはその結果を画面に表示する。 |

| イ | 業務処理の変更のたびに、Webシステムを動作させるための業務処理用アプリケーションを配布し、クライアント端末にインストールする必要がある。 |

| ウ | 業務処理はサーバ側で実行し、クライアントソフトはHTMLの記述に従って、その結果を画面に表示する。 |

| エ | クライアント端末には、サーバ側からのHTTP要求を待ち受けるサービスを常駐させておく必要がある。 |

問 14

デュアルシステムの説明として、最も適切なものはどれか。

| ア | 同じ処理を行うシステムを二重に用意し、処理結果を照合することで処理の正しさを確認する。どちらかのシステムに障害が発生した場合は、縮退運転によって処理を継続する。 |

| イ | オンライン処理を行う現用系と、バッチ処理などを行いながら待機させる待機系を用意し、現用系に障害が発生した場合は待機系に切り替え、オンライン処理を続行する。 |

| ウ | 待機系に現用系のオンライン処理プログラムをロードして待機させておき、現用系に障害が発生した場合は、即時に待機系に切り替えて処理を続行する。 |

| エ | プロセッサ、メモリ、チャネル、電源系などを二重に用意しておき、それぞれの装置で片方に障害が発生した場合でも、処理を継続する。 |

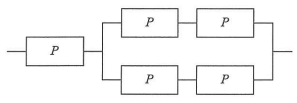

問 15

図のような、稼働率Pのシステムで構成された多重化システム全体の稼働率を表す式はどれか。ここで、並列の部分は、どちらか一方が稼動していればよいものとする。

| ア | 1-(1-P)(1-P2)2 |

| イ | P{1-(1-P)4} |

| ウ | P{1-(1-P)2}2 |

| エ | P{1-(1-P2)2} |

問 16

コンピュータシステムの信頼性に関する記述のうち、適切なものはどれか。

| ア | システムの遠隔保守は、MTTRを長くし、稼働率を向上させる。 |

| イ | システムの稼働率は、MTTRとMTBFを長くすることで向上する。 |

| ウ | システムの構成が複雑なほど、MTBFは長くなる。 |

| エ | システムの予防保守は、MTBFを長くするために行う。 |

問 17

タスクスケジューリング方式の説明のうち、特定のタスクがCPU資源の割当てを待ち続ける可能性が最も高いものはどれか。

| ア | 各タスクの優先度を決めて、優先度が高い順に実行し、CPU割当てまでの待ち時間の長さに応じて優先度を徐々に上げていく。 |

| イ | 各タスクを実行可能待ち行列に置かれた順に実行し、一定時間が経過したら実行を中断して実行可能待ち行列の最後尾に加える。 |

| ウ | 処理予定時間が最も短いタスクから順に処理を実行する。現在実行中の処理が終了するか、又は何らかの要因によって中断されたとき、次のタスクを開始する。 |

| エ | タスクがシステムに到着した順に実行可能待ち行列の最後尾に加え、常に実行可能待ち行列の先頭タスクにCPUを割り当てる。 |

問 18

OSが記憶領域の割当てと解放を繰り返すことによって、細切れの未使用領域が多数できてしまう場合がある。この現象を何というか。

| ア | コンパクション |

| イ | スワッピング |

| ウ | フラグメンテーション |

| エ | ページング |

問 19

ページング方式の仮想記憶において、ページ置換えアルゴリズムにLRU方式を採用する。主記憶に割り当てられるページ枠が4のとき、ページ1、2、3、4、5、2、1、3、2、6の順にアクセスすると、ページ6をアクセスする時点で置き換えられるページはどれか。ここで、初期状態では主記憶にどのページも存在しないものとする。

| ア | 1 |

| イ | 2 |

| ウ | 4 |

| エ | 5 |

問 20

プログラムを構成するモジュールの結合を、プログラムの実行時に行う方式はどれか。

| ア | インタプリタ |

| イ | オーバレイ |

| ウ | 静的リンキング |

| エ | 動的リンキング |

問 21

ソフトウェアの統合開発環境として提供されているOSSはどれか。

| ア | Eclipse |

| イ | GCC |

| ウ | Linux |

| エ | Tomcat |

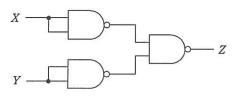

問 22

問 23

二つの安定状態をもつ順序回路はどれか。

| ア | NANDゲート |

| イ | 加算器 |

| ウ | コンデンサ |

| エ | フリップフロップ |

問 24

Webページのスタイルを定義する仕組みはどれか。

| ア | CMS |

| イ | CSS |

| ウ | PNG |

| エ | SVG |

問 25

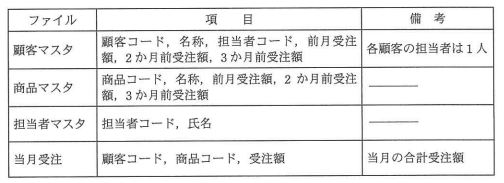

ある企業では、顧客マスタファイル、商品マスタファイル、担当者マスタファイル及び当月受注ファイルを基にして、月次で受注実績を把握している。各ファイルの項目が表のとおりであるとき、これら四つのファイルを使用して当月分と直前の3か月分の出力が可能な受注実績はどれか。

| ア | 顧客別の商品別受注実績 |

| イ | 商品別の顧客別受注実績 |

| ウ | 商品別の担当者別受注実績 |

| エ | 担当者別の顧客別受注実績 |

問 26

E-R図の説明のうち、適切なものはどれか。

| ア | エンティティタイプ間には、1対多、多対多などのリレーションシップがある。 |

| イ | エンティティタイプ間の関連は、参照側から被参照側への方向の矢印線で表現する。 |

| ウ | エンティティタイプには属性をもたせないで、リレーションシップタイプに属性をもたせる。 |

| エ | エンティティタイプの中に関連先のエンティティ名を記述することによって、リレーションシップを表す。 |

問 27

関係データベースの表の列に利用者がインデックスを設定する目的はどれか。

| ア | 外部キーの列の値を別の表の主キーの値に一致させる。 |

| イ | データの格納位置への効率的なアクセスが可能となり、検索速度の向上が期待できる。 |

| ウ | 一つの大きなテーブルを複数のディスクに分散格納する場合、ディスク容量が節約できる。 |

| エ | 列内に重複する値がないようにする。 |

問 28

新たにデータ項目の命名規約を設ける場合、次の命名規約だけでは回避できない問題はどれか。

〔命名規約〕

(1)データ項目名の末尾には必ず"命"、"コード"、"数"、"金額"、"年月日"などの区分語を付与し、区分語ごとに定めたデータ型にする。

(2)データ項目名と意味を登録した辞書を作成し、異音同義語や同音異義語が発生しないようにする。

| ア | データ項目"受信年月日"のデータ型として、日付型と文字列型が混在する。 |

| イ | データ項目"受注金額"の取り得る値の範囲がテーブルによって異なる。 |

| ウ | データ項目"賞与金額"と同じ意味で"ボーナス金額"というデータ項目がある。 |

| エ | データ項目"取引先"が、"取引先コード"か"取引先名"か、判別できない。 |

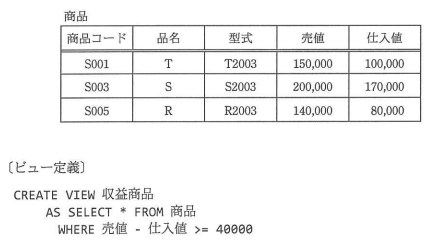

問 29

"商品"表のデータが次の状態のとき、〔ビュー定義〕で示すビュー"収益商品"の行数が減少する更新処理はどれか。

| ア | 商品コードがS001の売値を130,000に更新する。 |

| イ | 商品コードがS003の仕入値を150,000に更新する。 |

| ウ | 商品コードがS005の売値を130,000に更新する。 |

| エ | 商品コードがS005の仕入値を90,000に更新する。 |

問 30

DBMSが、データベースの更新に対して保証すべき原子性(atomicity)の単位はどれか。

| ア | DBMSの起動から停止まで |

| イ | チェックポイントから次のチェックポイントまで |

| ウ | データベースのバックアップ取得から媒体障害の発生時点まで |

| エ | トランザクションの開始からコミット又はロールバックまで |

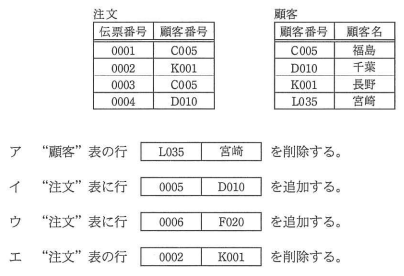

問 31

関係データベースの"注文"表の"顧客番号"は、"顧客"表の主キー"顧客番号"を参照する外部キーである。このとき、参照の整合性を損なうデータ操作はどれか。ここで、ア~エの記述におけるデータの並びは、それぞれの表の列の並びと同順とする。

問 32

通信速度64,000ビット/秒の専用線で接続された端末間で、平均1,000バイトのファイルを、2秒ごとに転送するときの回線利用率は何%か。ここで、ファイル転送に伴い、転送量の20%の制御情報が付加されるものとする。

| ア | 0.9 |

| イ | 6.3 |

| ウ | 7.5 |

| エ | 30.0 |

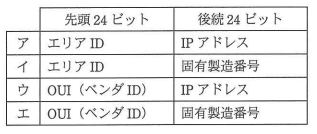

問 33

ネットワーク機器に付けられているMACアドレスの構成として、適切な組合せはどれか。

問 34

OSI基本参照モデルにおいて、エンドシステム間のデータ伝送の中継と経路制御の機能をもつ層はどれか。

| ア | セション層 |

| イ | データリンク層 |

| ウ | トランスポート層 |

| エ | ネットワーク層 |

問 35

ネットワーク機器の一つであるスイッチングハブ(レイヤ2スイッチ)の機能として、適切なものはどれか。

| ア | LANポートに接続された端末に対して、IPアドレスの動的な割当てを行う。 |

| イ | 受信したパケットを、宛先MACアドレスが存在するLANポートだけに転送する。 |

| ウ | 受信したパケットを、全てのLANポートに転送(ブロードキャスト)する。 |

| エ | 受信したパケットを、ネットワーク層で分割(フラグメンテーション)する。 |

問 36

2台のPCにIPv4アドレスを割り振りたい。サブネットマスクが255.255.255.240のとき、両PCのIPv4アドレスが同一ネットワークに所属する組合せはどれか。

| ア | 192.168.1.14と192.168.1.17 |

| イ | 192.168.1.17と192.168.1.29 |

| ウ | 192.168.1.29と192.168.1.33 |

| エ | 192.168.1.33と192.168.1.49 |

問 37

DNSキャッシュポイズニングに分類される攻撃内容はどれか。

| ア | DNSサーバのソフトウェアのバージョン情報を入手して、DNSサーバのセキュリティホールを特定する。 |

| イ | PCが参照するDNSサーバに誤ったドメイン情報を注入して、偽装されたWebサーバにPCの利用者を誘導する。 |

| ウ | 攻撃対象のサービスを妨害するために、攻撃者がDNSサーバを踏み台に利用して再帰的な問合せを大量に行う。 |

| エ | 内部情報を入手するために、DNSサーバが保存するゾーン情報をまとめて転送させる。 |

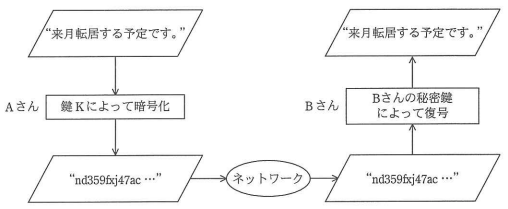

問 38

公開鍵暗号を用いて、図のようにAさんからBさんへ、他人に秘密にしておきたい文章を送るとき、暗号化に用いる鍵Kとして、適切なものはどれか。

| ア | Aさんの公開鍵 |

| イ | Aさんの秘密鍵 |

| ウ | Bさんの公開鍵 |

| エ | 共通の秘密鍵 |

問 39

バイオメトリクス認証には身体的特徴を抽出して認証する方式と行動的特徴を抽出して認証する方式がある。行動的特徴を用いているものはどれか。

| ア | 血管の分岐点の分岐角度や分岐点間の長さから特徴を抽出して認証する。 |

| イ | 署名するときの速度や筆圧から特徴を抽出して認証する。 |

| ウ | どう孔から外側に向かって発生するカオス状のしわの特徴を抽出して認証する。 |

| エ | 隆線によって形作られる紋様からマニューシャと呼ばれる特徴点を抽出して認証する。 |

問 40

SQLインジェクションの説明はどれか。

| ア | Webアプリケーションに問題があるとき、データベースに悪意のある問合せや操作を行う命令文を入力して、データベースのデータを改ざんしたり不正に取得したりする攻撃 |

| イ | 悪意のあるスクリプトを埋め込んだWebページを訪問者に閲覧させて、別のWebサイトで、その訪問者が意図しない操作を行わせる攻撃 |

| ウ | 市販されているDBMSの脆(ぜい)弱性を利用することによって、宿主となるデータベースサーバを探して自己伝染を繰り返し、インターネットのトラフィックを急増させる攻撃 |

| エ | 訪問者の入力データをそのまま画面に表示するWebサイトに対して、悪意のあるスクリプトを埋め込んだ入力データを送ることによって、訪問者のブラウザで実行させる攻撃 |

問 41

Webサーバのコンテンツの改ざんを検知する方法のうち、最も有効なものはどれか。

| ア | Webサーバのコンテンツの各ファイルの更新日を保管しておき、定期的に各ファイルの更新日と比較する。 |

| イ | Webサーバのコンテンツの各ファイルのハッシュ値を保管しておき、定期的に各ファイルから生成したハッシュ値と比較する。 |

| ウ | Webサーバのメモリ使用率を定期的に確認し、バッファオーバフローが発生していないことを確認する。 |

| エ | Webサーバへの通信を監視し、HTTP、HTTPS以外の通信がないことを確認する。 |

問 42

ファイルの属性情報として、ファイルに対する読取り、書込み、実行の権限を独立に設定できるOSがある。この3種類の権限は、それぞれに1ビットを使って許可、不許可を設定する。この3ビットを8進数表現0~7の数字で設定するとき、次の試行結果から考えて、適切なものはどれか。

〔試行結果〕

(1) 0を設定したら、読取り、書込み、実行ができなくなってしまった。

(2) 3を設定したら、読取りと書込みはできたが、実行ができなかった。

(3) 7を設定したら、読取り、書込み、実行ができるようになった。

| ア | 2を設定すると、読取りと実行ができる。 |

| イ | 4を設定すると、実行だけができる。 |

| ウ | 5を設定すると、書込みだけができる。 |

| エ | 6を設定すると、読取りと書込みができる。 |

問 43

ウイルスの調査手法に関する記述のうち、適切なものはどれか。

| ア | 逆アセンブルは、バイナリコードの新種ウイルスの動作を解明するのに有効な手法である。 |

| イ | パターンマッチングでウイルスを検知する方式は、暗号化された文書中のマクロウイルスの動作を解明するのに有効な手法である。 |

| ウ | ファイルのハッシュ値を基にウイルスを検知する方式は、未知のウイルスがどのウイルスの亜種かを特定するのに確実な手法である。 |

| エ | 不正な動作からウイルスを検知する方式は、ウイルス名を特定するのに確実な手法である。 |

問 44

コンピュータやネットワークのセキュリティ上の脆(ぜい)弱性を発見するために、システムを実際に攻撃して侵入を試みる手法はどれか。

| ア | ウォークスルー |

| イ | ソフトウェアインスペクション |

| ウ | ペネトレーションテスト |

| エ | リグレッションテスト |

問 45

安全性や信頼性を確保するための設計のうち、フールプルーフに該当するものはどれか。

| ア | 装置が故障したときは、システムが安全に停止するようにして、被害を最小限に抑える。 |

| イ | 装置が故障したときは、利用できる機能を制限したり、処理能力を低下させたりしても、システムは稼動させる。 |

| ウ | 装置が故障しても、システム全体の機能に影響がないように、二重化などの冗長な構成とする。 |

| エ | 利用者が誤った操作をしても、システムに異常が起こらないようにする。 |

問 46

UMLのダイアグラムのうち、インスタンス間の関係を表現するものはどれか。

| ア | アクティビティ図 |

| イ | オブジェクト図 |

| ウ | コンポーネント図 |

| エ | ユースケース図 |

問 47

オブジェクト指向におけるカプセル化を説明したものはどれか。

| ア | 同じ性質をもつ複数のオブジェクトを抽象化して、整理すること |

| イ | 基底クラスの性質を派生クラスに受け継がせること |

| ウ | クラス間に共通する性質を抽出し、基底クラスを作ること |

| エ | データとそれを操作する手続を一つのオブジェクトにして、その実装をオブジェクトの内部に隠蔽すること |

問 48

ブラックボックステストに関する記述として、適切なものはどれか。

| ア | テストデータの作成基準として、命令や分岐の網羅率を使用する。 |

| イ | 被テストプログラムに冗長なコードがあっても検出できない。 |

| ウ | プログラムの内部構造に着目し、必要な部分が実行されたかどうかを検証する。 |

| エ | 分岐命令やモジュールの数が増えると、テストデータが急増する。 |

問 49

運用テストにおける検査内容として、適切なものはどれか。

| ア | 個々のソフトウェアユニットについて、仕様を満足していることを確認する。 |

| イ | ソフトウェア品目の中で使用しているアルゴリズムの妥当性を確認する。 |

| ウ | ソフトウェアユニット間のインタフェースが整合していることを確認する。 |

| エ | 利用者に提供するという視点で、システムが要求を満足していることを確認する。 |

問 50

システムの外部設計を完了させるとき、承認を受けるものとして、適切なものはどれか。

| ア | 画面レイアウト |

| イ | システム開発計画 |

| ウ | 物理データベース仕様 |

| エ | プログラム流れ図 |

問 51

プロジェクトスコープマネジメントにおいて、WBS作成のプロセスで行うことはどれか。

| ア | 作業の工数を算定してコストを見積もる。 |

| イ | 作業を階層的に細分化する。 |

| ウ | 作業を順序付けして、スケジュールとして組み立てる。 |

| エ | 成果物を生成するアクティビティを定義する。 |

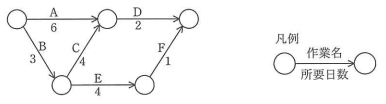

問 52

図のアローダイアグラムにおいて、プロジェクト全体の期間を短縮するために、作業A~Eの幾つかを1日ずつ短縮する。プロジェクト全体を2日短縮できる作業の組合せはどれか。

| ア | A、C、E |

| イ | A、D |

| ウ | B、C、E |

| エ | B、D |

問 53

ある新規システムの開発規模を見積もったところ、500ファンクションポイント(FP)であった。このシステムを構築するプロジェクトには、開発工数の他にシステムの導入や開発者教育の工数が10人月必要である。また、プロジェクト管理に、開発と導入・教育を合わせた工数の10%を要する。このプロジェクトに要する全工数は何人月か。ここで、開発の生産性は1人月当たり10FPとする。

| ア | 51 |

| イ | 60 |

| ウ | 65 |

| エ | 66 |

問 54

データの追加・変更・削除が、少ないながらも一定の頻度で行われるデータベースがある。このデータベースのフルバックアップを磁気テープに取得する時間間隔を今までの2倍にした。このとき、データベースのバックアップ又は復旧に関する記述のうち、適切なものはどれか。

| ア | ジャーナル情報によって復旧するときの処理時間が平均して約2倍になる。 |

| イ | フルバックアップ1回当たりの磁気テープ使用量が約2倍になる。 |

| ウ | フルバックアップ1回当たりの磁気テープ使用量が約半分になる。 |

| エ | フルバックアップ取得の平均実行時間が約2倍になる。 |

問 55

システムの移行方式の一つである一斉移行方式の特徴はどれか。

| ア | 新旧システム間を接続するアプリケーションが必要となる。 |

| イ | 新旧システムを並行させて運用し、ある時点で新システムに移行する。 |

| ウ | 新システムへの移行時のトラブルの影響が大きい。 |

| エ | 並行して稼動させるための運用コストが発生する。 |

問 56

ITILv3における問題管理プロセスの目標はどれか。

| ア | インシデントに対する既存ITサービスへの変更や新規サービスの導入を、効率的かつ安全に実施する。 |

| イ | インシデントによって中断したITサービスを、合意した時間内に復旧する。 |

| ウ | インシデントの根本原因を突き止めて排除したり、インシデントの発生を予防したりする。 |

| エ | 利用者に単一窓口を提供し、事業への影響を最小限にして、通常サービスへ復帰できるように支援する。 |

問 57

ソースコードのバージョン管理システムが導入された場合に、システム監査において、ソースコードの機密性のチェックポイントとして追加することが適切なものはどれか。

| ア | バージョン管理システムに登録した変更結果を責任者が承認していること |

| イ | バージョン管理システムのアクセスコントロールの設定が適切であること |

| ウ | バージョン管理システムの導入コストが適正な水準にあること |

| エ | バージョン管理システムを開発部門が選定していること |

問 58

リスクアセスメントに基づく監査対象の選定として、適切なものはどれか。

| ア | 運用開始時期の順に、全てのシステムを対象とする。 |

| イ | 監査実施体制を踏まえて、実施可能なシステムを対象とする。 |

| ウ | 無作為に抽出したシステムを対象とする。 |

| エ | 問題発生の可能性とその影響の大きなシステムを対象とする。 |

問 59

経済産業省の”営業秘密管理指針”に基づく営業秘密データの管理状況について監査を行うとき、秘密管理性のチェックポイントはどれか。

| ア | 当該データが経営効率の改善に役立っているかどうかを分析していること |

| イ | 当該データの記録媒体に秘密を意味する表示をしていること |

| ウ | 当該データの内容が刊行物に掲載されていないかを定期的に確認していること |

| エ | 当該データの内容が公序良俗に反していないかを確認していること |

問 60

マスタファイル管理に関するシステム監査項目のうち、可用性に該当するものはどれか。

| ア | マスタファイルが置かれているサーバを二重化し、耐障害性の向上を図っていること |

| イ | マスタファイルのデータを複数件まとめて検索・加工するための機能が、システムに盛り込まれていること |

| ウ | マスタファイルのメンテナンスは、特権アカウントを付与された者だけに許されていること |

| エ | マスタファイルへのデータ入力チェック機能が、システムに盛り込まれていること |

問 61

"システム管理基準"によれば、情報戦略における情報システム全体の最適化目標を設定する際の留意事項はどれか。

| ア | 開発、運用及び保守の費用の算出基礎を明確にすること |

| イ | 開発の規模、システム特性等を考慮して開発手順を決めておくこと |

| ウ | 経営戦略との整合性を考慮すること |

| エ | 必要な要員、予算、設備、期間等を確保すること |

問 62

BPMの説明はどれか。

| ア | 企業活動の主となる生産、物流、販売、財務、人事などの業務の情報を一元管理することによって、経営資源の全体最適を実現する。 |

| イ | 業務プロセスに分析、設計、実行、改善のマネジメントサイクルを取り入れ、業務プロセスの改善見直しや最適なプロセスへの統合を継続的に実施する。 |

| ウ | 顧客データベースを基に、商品の販売から保守サービス、問合せやクレームへの対応など顧客に関する業務プロセスを一貫して管理する。 |

| エ | 部品の供給から製品の販売までの一連の業務プロセスの情報をリアルタイムで交換することによって、在庫の削減とリードタイムの短縮を実現する。 |

問 63

SaaSを説明したものはどれか。

| ア | インターネット経由でアプリケーションソフトウェアの機能を、利用者が必要なときだけ利用するサービスのこと |

| イ | 企業の経営資源を有効に活用するために、基幹業務を統合的に管理するためのソフトウェアパッケージのこと |

| ウ | 既存の組織やビジネスプロセスを抜本的に見直し、職務、業務フロー、管理機構、情報システムを再設計すること |

| エ | 発注者とサービス提供者との間で、サービスの品質の内容について合意した文書のこと |

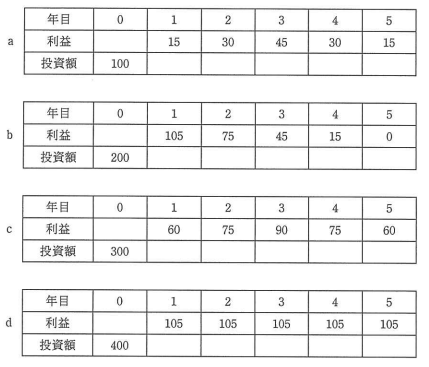

問 64

IT投資案件において、5年間の投資効果をROI(Return On Investment)で評価した場合、四つの案件a~dのうち、最も効果が高いものはどれか。ここで、内部収益率(IRR)は0とする。

問 65

情報化に関する費用のうち、ランニングコストに該当するものはどれか。

| ア | サーバなど情報機器の保守費用 |

| イ | 情報システム戦略立案のコンサルティング費用 |

| ウ | ソフトウェアパッケージの導入費用 |

| エ | 要件定義を行うシステムエンジニアの費用 |

問 66

共通フレーム2007によれば、企画プロセスで定義するものはどれか。

| ア | 新しい業務の在り方や業務手順、入出力情報、業務を実施する上での責任と権限、業務上のルールや制約などの要求事項 |

| イ | 業務要件を実現するために必要なシステムの機能や、システムの開発方式、システムの運用手順、障害復旧時間などの要求事項 |

| ウ | 経営事業の目的、目標を達成するために必要なシステムに関係する経営上のニーズ、システム化、システム改善を必要とする業務上の課題などの要求事項 |

| エ | 求められているシステムを実現するために必要なシステムの機能、能力、ライフサイクル、信頼性、安全性、セキュリティなどの要求事項 |

問 67

SWOT分析を用いて識別した、自社製品に関する外部要因はどれか。

| ア | 機能面における強み |

| イ | コスト競争力 |

| ウ | 新規参入による脅威 |

| エ | 品質における弱み |

問 68

コストプラス法による価格設定方法を表すものはどれか。

| ア | 価格分析によって、利益最大、リスク最小を考慮し、段階的に価格を決める。 |

| イ | 顧客に対する値引きを前提にし、当初からマージンを加えて価格を決める。 |

| ウ | 市場で競争可能と推定できるレベルで価格を決める。 |

| エ | 製造原価、営業費を基準にし、希望マージンを織り込んで価格を決める。 |

問 69

プロダクトライフサイクルにおける成長期の特徴はどれか。

| ア | 市場が商品の価値を理解し始める。商品ラインもチャネルも拡大しなければならない。この時期は売上も伸びるが、投資も必要である。 |

| イ | 需要が大きくなり、製品の差別化や市場の細分化が明確になってくる。競争者間の競争も激化し、新品種の追加やコストダウンが重要となる。 |

| ウ | 需要が減ってきて、撤退する企業も出てくる。この時期の強者になれるかどうかを判断し、代替市場への進出なども考える。 |

| エ | 需要は部分的で、新規需要開拓が勝負である。特定ターゲットに対する信念に満ちた説得が必要である。 |

問 70

CRMの目的はどれか。

| ア | 顧客ロイヤルティの獲得と顧客生涯価値の最大化 |

| イ | 在庫不足による販売機会損失の削減 |

| ウ | 製造に必要な資材の発注量と発注時期の決定 |

| エ | 販売時点での商品ごとの販売情報の把握 |

問 71

ナレッジマネジメントを説明したものはどれか。

| ア | 企業内に散在している知識を共有化し、全体の問題解決力を高める経営を行う。 |

| イ | 迅速な意思決定のために、組織の階層をできるだけ少なくした平型の組織構造によって経営を行う。 |

| ウ | 優れた業績を上げている企業との比較分析から、自社の経営革新を行う。 |

| エ | 他社にはまねのできない、企業独自のノウハウや技術などの強みを核とした経営 |

問 72

ディジタルディバイドを説明したものはどれか。

| ア | PCなどの情報通信機器の利用方法が分からなかったり、情報通信機器を所有していなかったりして、情報の入手が困難な人々のことである。 |

| イ | 高齢者や障害者の情報通信の利用面での困難が、社会的・経済的格差につながらないように、誰もが情報通信を利活用できるように整備された環境のことである。 |

| ウ | 情報通信機器やソフトウェア、情報サービスなどを、高齢者・障害者を含む全ての人が利用可能であるか、利用しやすくなっているかの度合いのことである。 |

| エ | 情報リテラシの有無やITの利用環境の相違などによって生じる、社会的又は経済的格差のことである。 |

問 73

セル生産方式の利点が生かせる対象はどれか。

| ア | 生産性を上げるために、大量生産が必要なもの |

| イ | 製品の仕様が長期間変わらないもの |

| ウ | 多種類かつフレキシブルな生産が求められるもの |

| エ | 標準化、単純化、専門化による分業が必要なもの |

問 74

インターネットショッピングで売上の全体に対して、あまり売れない商品の売上合計の占める割合が無視できない割合になっていることを指すものはどれか。

| ア | アフィリエイト |

| イ | オプトイン |

| ウ | ドロップシッピング |

| エ | ロングテール |

問 75

裁量労働制の説明はどれか。

| ア | 企業が継続雇用の前提として、従業員に対して他社でも通用する技術・能力の維持責任を求める一方、企業も従業員の能力開発を積極的に支援する。 |

| イ | 従業員1人当たりの労働時間を短縮したり仕事の配分方法を見直したりするなど、労働者間で労働を分かち合うことで雇用の維持・創出を図る。 |

| ウ | 特定の専門業務や企画業務において、労働時間は、実際の労働時間に関係なく、労使間であらかじめ取り決めた労働時間とみなす。 |

| エ | 能力主義と実績主義の徹底、経営参加意識の醸成、業績向上へのインセンティブなどを目的に、職務と能力、業績を基準に報酬を決める。 |

問 76

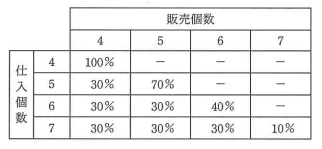

商品の1日当たりの販売確率が表のとおりであるとき、1個当たりの利益を1,000円とすると、利益の期待値が最大になる仕入個数は何個か。ここで、売れ残った場合、1個当たり300円の廃棄ロスが出るものとする。

| ア | 4 |

| イ | 5 |

| ウ | 6 |

| エ | 7 |

問 77

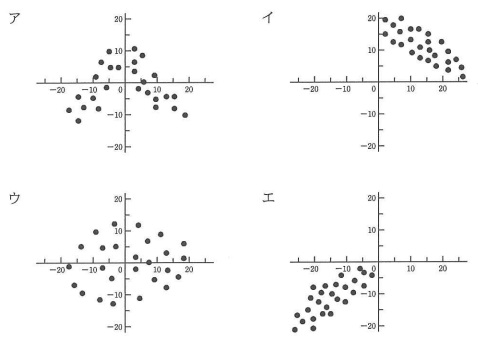

散布図のうち、”負の相関”を示すものはどれか。

問 78

親和図法を説明したものはどれか。

| ア | 事態の進展とともに様々な事象が想定される問題について対応策を検討し、望ましい結果に至るプロセスを定める方法である。 |

| イ | 収集した情報を相互の関連によってグループ化し、解決すべき問題点を明確にする方法である。 |

| ウ | 複雑な要因が絡み合う事象について、その事象間の因果関係を明らかにする方法である。 |

| エ | 目的・目標を達成するための手段・方策を順次展開し、最適な手段・方策を追求していく方法である。 |

問 79

著作権法で保護されるものはどれか。

| ア | アルゴリズム |

| イ | コンパイラのプログラム |

| ウ | プログラム言語 |

| エ | プロトコル |

問 80

派遣元会社A社と派遣先会社B社が派遣契約を結び、A社は社員であるN氏を派遣した。労働者派遣法に照らして適切な行為はどれか。

| ア | B社の繁忙期とN氏の休暇申請が重なったので、B社から直接N氏に休暇の変更を指示した。 |

| イ | N氏からの作業環境に関する苦情に対し、B社は雇用関係にないので、対応はA社だけで行った。 |

| ウ | N氏は派遣期間中の仕事に関する指示を、B社の担当者から直接受けることにした。 |

| エ | 派遣期間中にN氏の作業時間が空いたので、B社は派遣取決め以外の作業を依頼した。 |

問題目次

| 問1 | 8ビットの2進数11010000を右に2ビット算術シフトした... |

| 問2 | 与えられた正の整数x<sub>0</sub>、x<sub>1... |

| 問3 | 探索方法とその実行時間のオーダの適切な組合せはどれか。ここで... |

| 問4 | 英字の大文字(A~Z)と数字(0~9)を同一のビット数で一意... |

| 問5 | 4つのデータA、B、C、Dがこの順に入っているキューと空のス... |

| 問6 | 昇順に整列済みの配列要素A(1)、A(2)、・・・、A(n)... |

| 問7 | n!の値を、次の関数f(n)によって計算する。乗算の回数を表... |

| 問8 | XMLの特徴として、最も適切なものはどれか。 |

| 問9 | 割込み発生時のプロセッサの処理手順はどれか。<br />(1... |

| 問10 | 主記憶のアクセス時間が60ナノ秒、キャッシュメモリのアクセス... |

| 問11 | 並列にアクセス可能な複数台の磁気ディスクに、各ファイルのデー... |

| 問12 | 96dpiのディスプレイに12ポイントの文字をビットマップで... |

| 問13 | 3層クライアントサーバシステム構成で実現したWebシステムの... |

| 問14 | デュアルシステムの説明として、最も適切なものはどれか。 |

| 問15 | 図のような、稼働率Pのシステムで構成された多重化システム全体... |

| 問16 | コンピュータシステムの信頼性に関する記述のうち、適切なものは... |

| 問17 | タスクスケジューリング方式の説明のうち、特定のタスクがCPU... |

| 問18 | OSが記憶領域の割当てと解放を繰り返すことによって、細切れの... |

| 問19 | ページング方式の仮想記憶において、ページ置換えアルゴリズムに... |

| 問20 | プログラムを構成するモジュールの結合を、プログラムの実行時に... |

| 問21 | ソフトウェアの統合開発環境として提供されているOSSはどれか... |

| 問22 | |

| 問23 | 二つの安定状態をもつ順序回路はどれか。 |

| 問24 | Webページのスタイルを定義する仕組みはどれか。 |

| 問25 | ある企業では、顧客マスタファイル、商品マスタファイル、担当者... |

| 問26 | E-R図の説明のうち、適切なものはどれか。 |

| 問27 | 関係データベースの表の列に利用者がインデックスを設定する目的... |

| 問28 | 新たにデータ項目の命名規約を設ける場合、次の命名規約だけでは... |

| 問29 | ”商品”表のデータが次の状態のとき、〔ビュー定義〕で示すビュ... |

| 問30 | DBMSが、データベースの更新に対して保証すべき原子性(at... |

| 問31 | 関係データベースの”注文”表の”顧客番号”は、”顧客”表の主... |

| 問32 | 通信速度64,000ビット/秒の専用線で接続された端末間で、... |

| 問33 | ネットワーク機器に付けられているMACアドレスの構成として、... |

| 問34 | OSI基本参照モデルにおいて、エンドシステム間のデータ伝送の... |

| 問35 | ネットワーク機器の一つであるスイッチングハブ(レイヤ2スイッ... |

| 問36 | 2台のPCにIPv4アドレスを割り振りたい。サブネットマスク... |

| 問37 | DNSキャッシュポイズニングに分類される攻撃内容はどれか。 |

| 問38 | 公開鍵暗号を用いて、図のようにAさんからBさんへ、他人に秘密... |

| 問39 | バイオメトリクス認証には身体的特徴を抽出して認証する方式と行... |

| 問40 | SQLインジェクションの説明はどれか。 |

| 問41 | Webサーバのコンテンツの改ざんを検知する方法のうち、最も有... |

| 問42 | ファイルの属性情報として、ファイルに対する読取り、書込み、実... |

| 問43 | ウイルスの調査手法に関する記述のうち、適切なものはどれか。 |

| 問44 | コンピュータやネットワークのセキュリティ上の脆(ぜい)弱性を... |

| 問45 | 安全性や信頼性を確保するための設計のうち、フールプルーフに該... |

| 問46 | UMLのダイアグラムのうち、インスタンス間の関係を表現するも... |

| 問47 | オブジェクト指向におけるカプセル化を説明したものはどれか。 |

| 問48 | ブラックボックステストに関する記述として、適切なものはどれか... |

| 問49 | 運用テストにおける検査内容として、適切なものはどれか。 |

| 問50 | システムの外部設計を完了させるとき、承認を受けるものとして、... |

| 問51 | プロジェクトスコープマネジメントにおいて、WBS作成のプロセ... |

| 問52 | 図のアローダイアグラムにおいて、プロジェクト全体の期間を短縮... |

| 問53 | ある新規システムの開発規模を見積もったところ、500ファンク... |

| 問54 | データの追加・変更・削除が、少ないながらも一定の頻度で行われ... |

| 問55 | システムの移行方式の一つである一斉移行方式の特徴はどれか。 |

| 問56 | ITILv3における問題管理プロセスの目標はどれか。 |

| 問57 | ソースコードのバージョン管理システムが導入された場合に、シス... |

| 問58 | リスクアセスメントに基づく監査対象の選定として、適切なものは... |

| 問59 | 経済産業省の”営業秘密管理指針”に基... |

| 問60 | マスタファイル管理に関するシステム監査項目のうち、可用性に該... |

| 問61 | ”システム管理基準”によれば、情報戦略における情報システム全... |

| 問62 | BPMの説明はどれか。 |

| 問63 | SaaSを説明したものはどれか。 |

| 問64 | IT投資案件において、5年間の投資効果をROI(Return... |

| 問65 | 情報化に関する費用のうち、ランニングコストに該当するものはど... |

| 問66 | 共通フレーム2007によれば、企画プロセスで定義するものはど... |

| 問67 | SWOT分析を用いて識別した、自社製品に関する外部要因はどれ... |

| 問68 | コストプラス法による価格設定方法を表すものはどれか。 |

| 問69 | プロダクトライフサイクルにおける成長期の特徴はどれか。 |

| 問70 | CRMの目的はどれか。 |

| 問71 | ナレッジマネジメントを説明したものはどれか。 |

| 問72 | ディジタルディバイドを説明したものはどれか。 |

| 問73 | セル生産方式の利点が生かせる対象はどれか。 |

| 問74 | インターネットショッピングで売上の全体に対して、あまり売れな... |

| 問75 | 裁量労働制の説明はどれか。 |

| 問76 | 商品の1日当たりの販売確率が表のとおりであるとき、1個当たり... |

| 問77 | 散布図のうち、”負の相関”を示すもの... |

| 問78 | 親和図法を説明したものはどれか。 |

| 問79 | 著作権法で保護されるものはどれか。 |

| 問80 | 派遣元会社A社と派遣先会社B社が派遣契約を結び、A社は社員で... |