基本情報技術者午前

2016(平成28年)/秋期分

問 1

8ビットのビット列の下位4ビットが変化しない操作はどれか。

| ア | 16進表記 0F のビット列との排他的論理和をとる。 |

| イ | 16進表記 0F のビット列との否定論理積をとる。 |

| ウ | 16進表記 0F のビット列との論理積をとる。 |

| エ | 16進表記 0F のビット列との論理和をとる。 |

問 2

ある工場では、同じ製品を独立した二つのラインA、Bで製造している。ラインAでは製品全体の60%を製造し、ラインBでは40%を製造している。ラインAで製造された製品の2%が不良品であり、ラインBで製造された製品の1%が不良品であることが分かっている。いま、この工場で製造された製品の一つを無作為に抽出して調べたところ、それは不良品であった。その製品がラインAで製造された確率は何%か。

| ア | 40 |

| イ | 50 |

| ウ | 60 |

| エ | 75 |

問 3

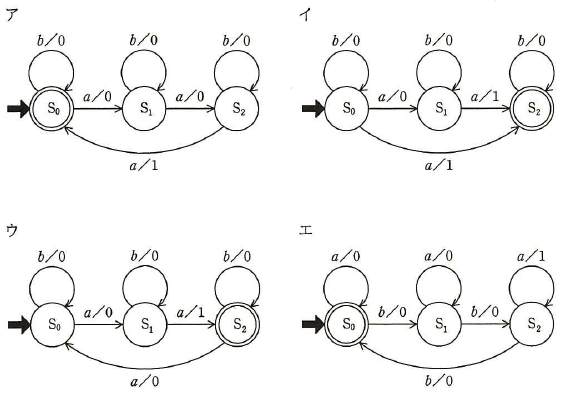

300円の商品を販売する自動販売機の状態遷移図はどれか。ここで、入力と出力の関係を"入力/出力"で表し、入力の"a"は"100円硬貨"を、"b"は"100円硬貨以外"を示し、S0〜S2は状態を表す。入力が"b"の場合はすぐにその硬貨を返却する。また、終了状態に遷移する際、出力の"1"は商品の販売を、"0"は何もしないことを示す。

問 4

32ビットで表現できるビットパターンの個数は、24ビットで表現できる個数の何倍か。

| ア | 8 |

| イ | 16 |

| ウ | 128 |

| エ | 256 |

問 5

標本化、符号化、量子化の三つの工程で、アナログをディジタルに変換する場合の順番として、適切なものはどれか。

| ア | 標本化、量子化、符号化 |

| イ | 符号化、量子化、標本化 |

| ウ | 量子化、標本化、符号化 |

| エ | 量子化、符号化、標本化 |

問 6

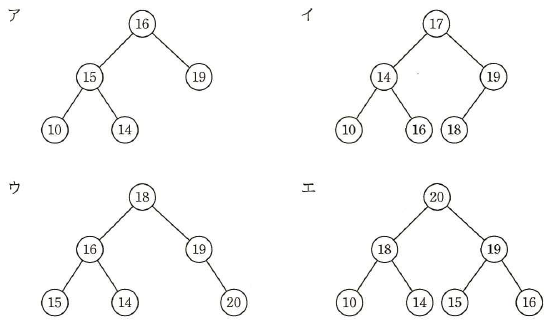

2分探索木になっている2分木はどれか。

問 7

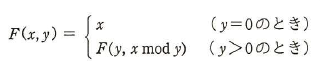

整数x、y(x>y≧0)に対して、次のように定義された関数F(x、y)がある。F(231、15)の値は幾らか。ここで、x mod y はxをyで割った余りである。

| ア | 2 |

| イ | 3 |

| ウ | 5 |

| エ | 7 |

問 8

Web環境での動的処理を実現するプログラムであって、Webサーバ上だけで動作するものはどれか。

| ア | JavaScript |

| イ | Javaアプレット |

| ウ | Javaサーブレット |

| エ | VBScript |

問 9

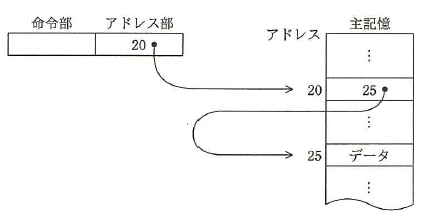

主記憶のデータを図のように参照するアドレス指定方式はどれか。

| ア | 間接アドレス指定 |

| イ | 指標アドレス指定 |

| ウ | 相対アドレス指定 |

| エ | 直接アドレス指定 |

問 10

CPUにおける投機実行の説明はどれか。

| ア | 依存関係にない複数の命令を、プログラム中での出現順序に関係なく実行する。 |

| イ | パイプラインの空き時間を利用して二つのスレッドを実行し、あたかも二つのプロセッサであるかのように見せる。 |

| ウ | 二つ以上のCPUコアによって複数のスレッドを同時実行する。 |

| エ | 分岐命令の分岐先が決まる前に、あらかじめ予測した分岐先の命令の実行を開始する。 |

問 11

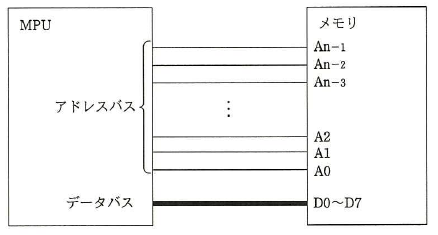

1Mバイトのメモリを図のようにMPUに接続するとき、最低限必要なアドレスバスの信号線の本数 n はどれか。ここで、メモリにはバイト単位でアクセスするものとし、1Mバイトは1,024kバイト、1kバイトは1,024バイトとする。

| ア | 18 |

| イ | 19 |

| ウ | 20 |

| エ | 21 |

問 12

データを分散して複数の磁気ディスクに書き込むことによって、データ入出力の高速化を図る方式はどれか。

| ア | ストライピング |

| イ | スワッピング |

| ウ | ディスクキャッシュ |

| エ | ミラーリング |

問 13

3層クライアントサーバシステム構成で実現したWebシステムの特徴として、適切なものはどれか。

| ア | HTMLで記述されたプログラムをサーバ側で動作させ、クライアントソフトはその結果を画面に表示する。 |

| イ | 業務処理の変更のたびに、Webシステムを動作させるための業務処理用アプリケーションを配布し、クライアント端末にインストールする必要がある。 |

| ウ | 業務処理はサーバ側で実行し、クライアントソフトはHTMLの記述に従って、その結果を画面に表示する。 |

| エ | クライアント端末には、サーバ側からのHTTP要求を待ち受けるサービスを常駐させておく必要がある。 |

問 14

ロードバランサを使用した負荷分散クラスタ構成と比較した場合の、ホットスタンバイ形式によるHA(High Availability)クラスタ構成の特徴はどれか。

| ア | 稼働している複数のサーバ間で処理の整合性を取らなければならないので、データベースを共有する必要がある。 |

| イ | 障害が発生すると稼働中の他のサーバに処理を分散させるので、稼働中のサーバの負荷が高くなり、スループットが低下する。 |

| ウ | 処理を均等にサーバに分散できるので、サーバマシンが有効に活用でき、将来の処理量の増大に対して拡張性が確保できる。 |

| エ | 待機系サーバとして同一仕様のサーバが必要になるが、障害発生時には待機系サーバに処理を引き継ぐので、障害が発生してもスループットを維持することができる。 |

問 15

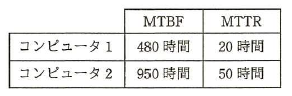

2台のコンピュータを並列に接続して使うシステムがある。それぞれのMTBFとMTTRを次の表に示す。どちらか1台が稼働していればよい場合、システム全体の稼働率は何%か。

| ア | 91.2 |

| イ | 95.5 |

| ウ | 96.5 |

| エ | 99.8 |

問 16

ある時間帯でのジョブの処理状況を計測したところ、次のとおりであった。どのような状況になっているか。

[ジョブの処理状況]

(1) 多重度3でジョブを実行する。

(2) ジョブは5分間隔で発生し、実行時間は多重度に依存せず20分である。

(3) 各ジョブは実行終了後にスプーリング機能を利用して印刷し、印刷時間は15分である。

(4) プリンタは2台使用する。

| ア | 印刷待ちだけが増加している。 |

| イ | 実行待ちだけが増加している。 |

| ウ | 実行待ちと印刷待ちが増加している。 |

| エ | 実行待ちも印刷待ちも発生していない。 |

問 17

仮想記憶システムにおいて主記憶の容量が十分でない場合、プログラムの多重度を増加させるとシステムのオーバヘッドが増加し、アプリケーションのプロセッサ使用率が減少する状態を表すものはどれか。

| ア | スラッシング |

| イ | フラグメンテーション |

| ウ | ページング |

| エ | ボトルネック |

問 18

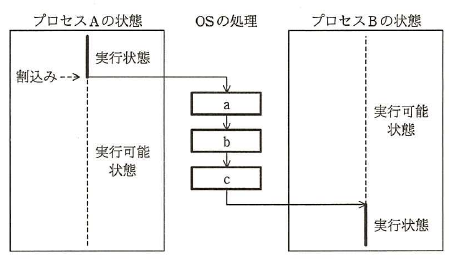

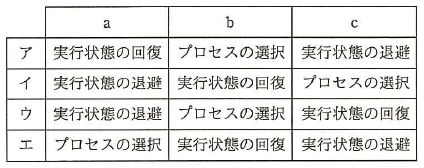

マルチプログラミングにおけるプロセスの切替え手順を示した図において、OSの処理a〜cとして、適切な組合せはどれか。

問 19

LRUアルゴリズムで、ページ置換えの判断基準に用いられる項目はどれか。

| ア | 最後に参照した時刻 |

| イ | 最初に参照した時刻 |

| ウ | 単位時間当たりの参照頻度 |

| エ | 累積の参照回数 |

問 20

格納アドレスが1〜6の範囲の直接編成ファイルにおいて、次の条件でデータを格納した場合、アドレス1に格納されているデータのキー値はどれか。

[条件]

(1) キー値が3、4、8、13、14、18の順でデータを格納する。

(2) データのキー値を5で割った余りに1を加えた値を格納アドレスにする。

(3) 格納アドレスに既にデータがある場合には、次のアドレスに格納する。これを格納できるまで繰り返す。最終アドレスの次は先頭とする。

(4) 初期状態では、ファイルは何も格納されていない。

| ア | 8 |

| イ | 13 |

| ウ | 14 |

| エ | 18 |

問 21

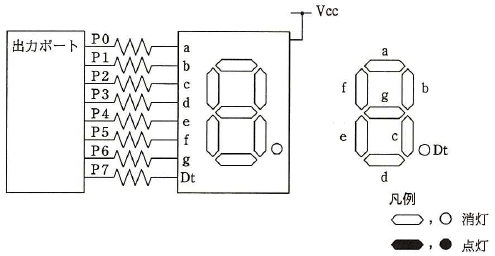

アノードコモン型7セグメントLEDの点灯回路で、出力ポートに16進数で92を出力したときの表示状態はどれか。ここで、P7を最上位ビット(MSB)、P0を最下位ビット(LSB)とし、ポート出力が0のとき、LEDは点灯する。

問 22

メモリセルにフリップフロップ回路を利用したものはどれか。

| ア | DRAM |

| イ | EEPROM |

| ウ | SDRAM |

| エ | SRAM |

問 23

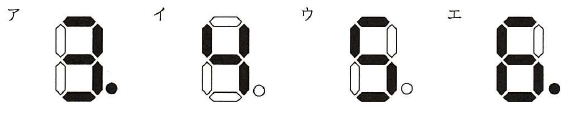

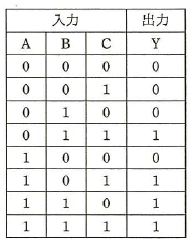

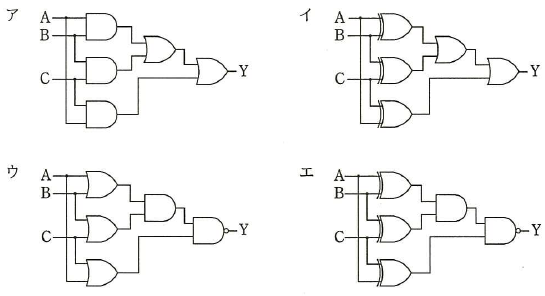

真理値表に示す3入力多数決回路はどれか。

問 24

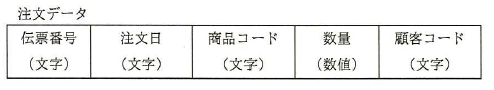

次のような注文データが入力されたとき、注文日が入力日以前の営業日かどうかを検査するために行うチェックはどれか。

| ア | シーケンスチェック |

| イ | 重複チェック |

| ウ | フォーマットチェック |

| エ | 論理チェック |

問 25

音声のサンプリングを1秒間に11,000回行い、サンプリングした値をそれぞれ8ビットのデータとして記録する。このとき、512×106バイトの容量をもつフラッシュメモリに記録できる音声の長さは、最大何分か。

| ア | 77 |

| イ | 96 |

| ウ | 775 |

| エ | 969 |

問 26

E-R図に関する記述として、適切なものはどれか。

| ア | 関係データベースの表として実装することを前提に表現する。 |

| イ | 業務で扱う情報をエンティティ及びエンティテイ間のリレーションシップとして表現する。 |

| ウ | データの生成から消滅に至るデータ操作を表現する。 |

| エ | リレーションシップは、業務上の手順を表現する。 |

問 27

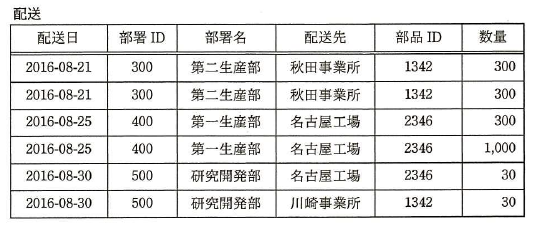

6行だけから成る"配送"表において成立している関数従属はどれか。ここで、X→Yは、XはYを関数的に決定することを表す。

| ア | 配送先→部品ID |

| イ | 配送日→部品ID |

| ウ | 部署ID→部品ID |

| エ | 部署名→配送先 |

問 28

関係代数の演算のうち、関係R、Sの直積(R×S)に対応するSELECT文はどれか。ここで、関係R、Sを表R、Sに対応させ、表R及びSにそれぞれ行の重複はないものとする。

| ア | SELECT * FROM R、S |

| イ | SELECT * FROM R EXCEPT SELECT * FROM S |

| ウ | SELECT * FROM R UNION SELECT * FROM S |

| エ | SELECT * FROM R INTERSECT SELECT * FROM S |

問 29

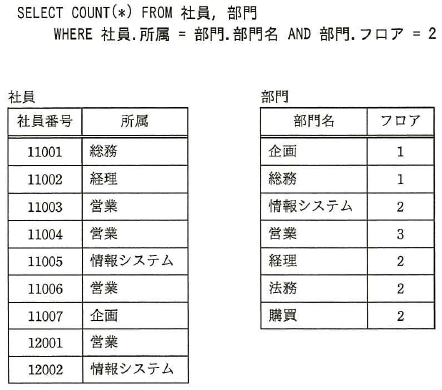

"社員"表と"部門"表に対し、次のSQL文を実行したときの結果はどれか。

| ア | 1 |

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問 30

トランザクションTはチェックポイント取得後に完了したが、その後にシステム障害が発生した。データベースをトランザクションTの終了直後の状態に戻すために用いられる復旧技法はどれか。ここで、チェックポイントの他に、トランザクションログを利用する。

| ア | 2相ロック |

| イ | シャドウページ |

| ウ | ロールバック |

| エ | ロールフォワード |

問 31

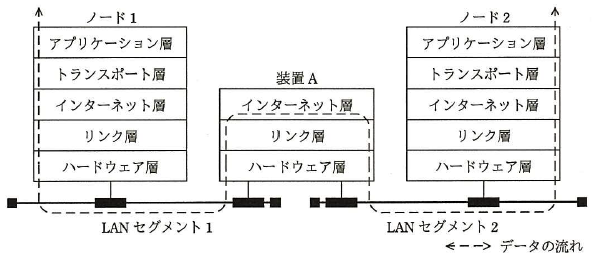

二つのLANセグメントを接続する装置Aの機能をTCP/IPの階層モデルで表すと図のようになる。この装置Aはどれか。

| ア | スイッチングハブ |

| イ | ブリッジ |

| ウ | リピータハブ |

| エ | ルータ |

問 32

TCP/IPネットワークにおいて、IPアドレスを動的に割り当てるプロトコルはどれか。

| ア | ARP |

| イ | DHCP |

| ウ | RIP |

| エ | SMTP |

問 33

2台のPCにIPv4アドレスを割り振りたい。サブネットマスクが255.255.255.240のとき、両PCのIPv4アドレスが同一ネットワークに所属する組合せはどれか。

| ア | 192.168.1.14と192.168.1.17 |

| イ | 192.168.1.17と192.168.1.29 |

| ウ | 192.168.1.29と192.168.1.33 |

| エ | 192.168.1.33と192.168.1.49 |

問 34

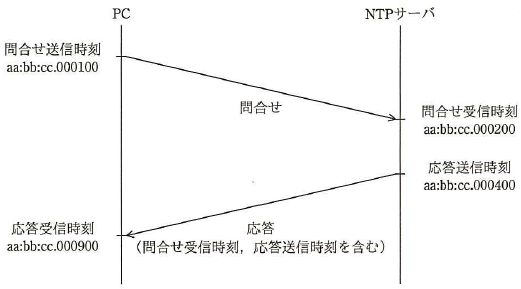

図はNTPによる時刻合わせの基本的な仕組みを表している。NTPサーバからの応答には、NTPサーバでの問合せ受信時刻と、応答送信時刻が含まれており、PCは図に示した四つの時刻からサーバ時刻とのずれを計算する。このとき、PCの内部時計はNTPサーバの時計と比べてどれだけずれているか。ここで、伝送遅延は問合せと応答で等しいものとする。また、図中の時刻は、PCとNTPサーバのそれぞれの内部時計の時刻であり、aa:bb:cc.dddddd は aa時bb分cc.dddddd秒 (ddddddはマイクロ秒)を表す。

| ア | 100マイクロ秒進んでいる。 |

| イ | 200マイクロ秒進んでいる。 |

| ウ | 500マイクロ秒進んでいる。 |

| エ | 700マイクロ秒進んでいる。 |

問 35

地上から高度約36,000kmの静止軌道衛星を中継して、地上のA地点とB地点で通信をする。衛星とA地点、衛星とB地点の距離がどちらも37,500kmであり、衛星での中継による遅延を10ミリ秒とするとき、Aから送信し始めたデータがBに到達するまでの伝送遅延時間は何秒か。ここで、電波の伝搬速度は3×108m/秒とする。

| ア | 0.13 |

| イ | 0.26 |

| ウ | 0.35 |

| エ | 0.52 |

問 36

人間には読み取ることが可能でも、プログラムでは読み取ることが難しいという差異を利用して、ゆがめたり一部を隠したりした画像から文字を判読させ入力させることで、人間以外による自動入力を排除する技術はどれか。

| ア | CAPTCHA |

| イ | QRコード |

| ウ | 短縮URL |

| エ | トラックバックping |

問 37

情報の"完全性"を脅かす攻撃はどれか。

| ア | Webページの改ざん |

| イ | システム内に保管されているデータの不正コピー |

| ウ | システムを過負荷状態にするDoS攻撃 |

| エ | 通信内容の盗聴 |

問 38

メッセージ認証符号におけるメッセージダイジェストの利用目的はどれか。

| ア | メッセージが改ざんされていないことを確認する。 |

| イ | メッセージの暗号化方式を確認する。 |

| ウ | メッセージの概要を確認する。 |

| エ | メッセージの秘匿性を確保する。 |

問 39

PKIにおける認証局が、信頼できる第三者機関として果たす役割はどれか。

| ア | 利用者からの要求に対して正確な時刻を返答し、時刻合わせを可能にする。 |

| イ | 利用者から要求された電子メールの本文に対して、ディジタル署名を付与する。 |

| ウ | 利用者やサーバの公開鍵を証明するディジタル証明書を発行する。 |

| エ | 利用者やサーバの秘密鍵を証明するディジタル証明書を発行する。 |

問 40

ICカードとPINを用いた利用者認証における適切な運用はどれか。

| ア | ICカードによって個々の利用者を識別できるので、管理負荷を軽減するために全利用者に共通のPINを設定する。 |

| イ | ICカード紛失時には、新たなICカードを発行し、PINを再設定した後で、紛失したICカードの失効処理を行う。 |

| ウ | PINには、ICカードの表面に刻印してある数字情報を組み合わせたものを設定する。 |

| エ | PINは、ICカードには同封せず、別経路で利用者に知らせる。 |

問 41

サーバにバックドアを作り、サーバ内で侵入の痕跡を隠蔽するなどの機能がパッケージ化された不正なプログラムやツールはどれか。

| ア | RFID |

| イ | rootkit |

| ウ | TKIP |

| エ | web beacon |

問 42

WAFの説明はどれか。

| ア | Webサイトに対するアクセス内容を監視し、攻撃とみなされるパターンを検知したときに当該アクセスを遮断する。 |

| イ | Wi-Fiアライアンスが認定した無線LANの暗号化方式の規格であり、AES暗号に対応している。 |

| ウ | 様々なシステムの動作ログを一元的に蓄積、管理し、セキュリティ上の脅威となる事象をいち早く検知、分析する。 |

| エ | ファイアウォール機能を有し、ウイルス対策、侵入検知などを連携させ、複数のセキュリティ機能を統合的に管理する。 |

問 43

ウイルス検出におけるビヘイビア法に分類されるものはどれか。

| ア | あらかじめ検査対象に付加された、ウイルスに感染していないことを保証する情報と、検査対象から算出した情報とを比較する。 |

| イ | 検査対象と安全な場所に保管してあるその原本とを比較する。 |

| ウ | 検査対象のハッシュ値と既知のウイルスファイルのハッシュ値とを比較する。 |

| エ | 検査対象をメモリ上の仮想環境下で実行して、その挙動を監視する。 |

問 44

別のサービスやシステムから流出したアカウント認証情報を用いて、アカウント認証情報を使い回している利用者のアカウントを乗っ取る攻撃はどれか。

| ア | パスワードリスト攻撃 |

| イ | ブルートフォース攻撃 |

| ウ | リバースブルートフォース攻撃 |

| エ | レインボー攻撃 |

問 45

PCへの侵入に成功したマルウェアがインターネット上の指令サーバと通信を行う場合に、宛先ポートとしてTCPポート番号80が多く使用される理由はどれか。

| ア | DNSのゾーン転送に使用されるので、通信がファイアウォールで許可されている可能性が高い。 |

| イ | WebサイトのHTTPS通信での閲覧に使用されることから、侵入検知システムで検知される可能性が低い。 |

| ウ | Webサイトの閲覧に使用されることから、通信がファイアウォールで許可されている可能性が高い。 |

| エ | ドメイン名の名前解決に使用されるので、侵入検知システムで検知される可能性が低い。 |

問 46

安全性や信頼性を確保するための設計のうち、フールプルーフに該当するものはどれか。

| ア | 装置が故障したときは、システムが安全に停止するようにして、被害を最小限に抑える。 |

| イ | 装置が故障したときは、利用できる機能を制限したり、処理能力を低下させたりしても、システムは稼働させる。 |

| ウ | 装置が故障しても、システム全体の機能に影響がないように、二重化などの冗長な構成とする。 |

| エ | 利用者が誤った操作をしても、システムに異常が起こらないようにする。 |

問 47

オブジェクト指向におけるカプセル化を説明したものはどれか。

| ア | 同じ性質をもつ複数のオブジェクトを抽象化して、整理すること |

| イ | 基底クラスの性質を派生クラスに受け継がせること |

| ウ | クラス間に共通する性質を抽出し、基底クラスを作ること |

| エ | データとそれを操作する手続を一つのオブジェクトにして、データと手続の詳細をオブジェクトの外部から隠蔽すること |

問 48

整数1〜1,000を有効とする入力値が、1〜100の場合は処理Aを、101〜1,000の場合は処理Bを実行する入力処理モジュールを、同値分割法と境界値分析によってテストする。次の条件でテストするとき、テストデータの最小個数は幾つか。

[条件]

① 有効同値クラスの1クラスにつき、一つの値をテストデータとする。ただし、テストする値は境界値でないものとする。

② 有効同値クラス、無効同値クラスの全ての境界値をテストデータとする。

| ア | 5 |

| イ | 6 |

| ウ | 7 |

| エ | 8 |

問 49

階層構造のモジュール群から成るソフトウェアの結合テストを、上位のモジュールから行う。この場合に使用する、下位モジュールの代替となるテスト用のモジュールはどれか。

| ア | エミュレータ |

| イ | シミュレータ |

| ウ | スタブ |

| エ | ドライバ |

問 50

モデリングツールを使用して、本稼働中のデータベースシステムの定義情報からE-R図などで表現した設計書を生成する手法はどれか。

| ア | コンカレントエンジニアリング |

| イ | ソーシャルエンジニアリング |

| ウ | フォワードエンジニアリング |

| エ | リバースエンジニアリング |

問 51

プロジェクトマネジメントのプロセスのうち、計画プロセスグループ内で実施するプロセスはどれか。

| ア | スコープの定義 |

| イ | ステークホルダの特定 |

| ウ | 品質保証の実施 |

| エ | プロジェクト憲章の作成 |

問 52

プロジェクトのスケジュールを短縮するために、アクティビティに割り当てる資源を増やして、アクティビティの所要期間を短縮する技法はどれか。

| ア | クラッシング |

| イ | クリティカルチェーン法 |

| ウ | ファストトラッキング |

| エ | モンテカルロ法 |

問 53

ファンクションポイント法で、システムの開発規模を見積もるときに際に必要となる情報はどれか。

| ア | 開発者数 |

| イ | 画面数 |

| ウ | プログラムステップ数 |

| エ | 利用者数 |

問 54

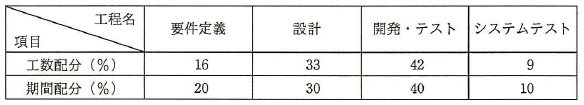

開発期間10か月、開発工数200人月のプロジェクトを計画する。次の配分表を前提とすると、ピーク時の要員は何人か。ここで、各工程の開始から終了までの要員数は一定とする。

| ア | 18 |

| イ | 20 |

| ウ | 21 |

| エ | 22 |

問 55

ITILによれば、サービスデスク組織の特徴のうち、バーチャル・サービスデスクのものはどれか。

| ア | サービスデスク・スタッフは複数の地域に分散しているが、通信技術を利用することによって、利用者からは単一のサービスデスクのように見える。 |

| イ | 専任のサービスデスク・スタッフは置かず、研究や開発、営業などの業務の担当者が兼任で運営する。 |

| ウ | 費用対効果の向上やコミュニケーション効率の向上を目的として、サービスデスク・スタッフを単一又は少数の場所に集中させる。 |

| エ | 利用者の拠点と同じ場所か、物理的に近い場所に存在している。 |

問 56

JIS Q 20000-1は、サービスマネジメントシステム(SMS)及びサービスのあらゆる場面でPDCA方法論の適用を要求している。SMSの計画(Plan)に含まれる活動はどれか。

| ア | あらかじめ定めた間隔でのマネジメントレビューの実施とその記録の維持 |

| イ | 権限、責任及び、プロセスにおける役割についての枠組みの作成 |

| ウ | 資金及び予算の割当て及び管理の活動を通じた、SMSの導入及び運用 |

| エ | 承認された改善についての計画の作成、改善の実施とその報告 |

問 57

ITILでは、可用性管理における重要業績評価指標(KPI)の例として、保守性を表す指標値の短縮を挙げている。この指標に該当するものはどれか。

| ア | 一定期間内での中断の数 |

| イ | 平均故障間隔 |

| ウ | 平均サービス・インシデント間隔 |

| エ | 平均サービス回復時間 |

問 58

"システム管理基準"に基づいて、システムの信頼性、安全性、効率性を監査する際に、システムが不正な使用から保護されているかどうかという安全性の検証項目として、最も適切なものはどれか。

| ア | アクセス管理機能の検証 |

| イ | フェールソフト機能の検証 |

| ウ | フォールトトレラント機能の検証 |

| エ | リカバリ機能の検証 |

問 59

情報セキュリティ監査において、可用性を確認するチェック項目はどれか。

| ア | 外部記憶媒体の無断持出しが禁止されていること |

| イ | 中断時間を定めたSLAの水準が保たれるように管理されていること |

| ウ | データ入力時のエラーチェックが適切に行われていること |

| エ | データベースが暗号化されていること |

問 60

事業継続計画(BCP)について監査を実施した結果、適切な状況と判断されるものはどれか。

| ア | 従業員の緊急連絡先リストを作成し、最新版に更新している。 |

| イ | 重要書類は複製せずに1か所で集中保管している。 |

| ウ | 全ての業務について、優先順位なしに同一水準のBCPを策定している。 |

| エ | 平時にはBCPを従業員に非公開としている。 |

問 61

エンタープライズアーキテクチャ(EA)を説明したものはどれか。

| ア | オブジェクト指向設計を支援する様々な手法を統一して標準化したものであり、クラス図などのモデル図によってシステムの分析や設計を行うための技法である。 |

| イ | 概念データモデルを、エンティティとリレーションシップで表現することによって、データ構造やデータ項目間の関係を明らかにするための技法である。 |

| ウ | 各業務と情報システムを、ビジネス、データ、アプリケーション、テクノロジの四つの体系で分析し、全体最適化の観点から見直すための技法である。 |

| エ | 企業のビジネスプロセスを、データフロー、プロセス、ファイル、データ源泉/データ吸収の四つの基本要素で抽象化して表現するための技法である。 |

問 62

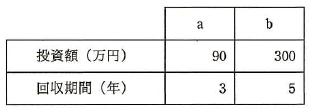

2種類のIT機器a、bの購入を検討している。それぞれの耐用年数を考慮して投資の回収期間を設定し、この投資で得られる利益の全額を投資額の回収に充てることにした。a、bそれぞれにおいて、設定した回収期間で投資額を回収するために最低限必要となる年間利益に関する記述のうち、適切なものはどれか。ここで、年間利益は毎年均等に上げられ、利率は考慮しないものとする。

| ア | aとbは同額の年間利益を上げる必要がある。 |

| イ | aはbの2倍の年間利益を上げる必要がある。 |

| ウ | bはaの1.5倍の年間利益を上げる必要がある。 |

| エ | bはaの2倍の年間利益を上げる必要がある。 |

問 63

企業活動におけるBPM(Business Process Management)の目的はどれか。

| ア | 業務プロセスの継続的な改善 |

| イ | 経営資源の有効活用 |

| ウ | 顧客情報の管理、分析 |

| エ | 情報資源の分析、有効活用 |

問 64

改善の効果を定量的に評価するとき、複数の項目で評価した結果を統合し、定量化する方法として重み付け総合評価法がある。表の中で優先すべき改善案はどれか。

| ア | 案1 |

| イ | 案2 |

| ウ | 案3 |

| エ | 案4 |

問 65

CSR調達に該当するものはどれか。

| ア | コストを最小化するために、最も安価な製品を選ぶ。 |

| イ | 災害時に調達が不可能となる事態を避けるために、調達先を複数化する。 |

| ウ | 自然環境、人権などへの配慮を調達基準として示し、調達先に遵守を求める。 |

| エ | 物品の購買に当たってEDIを利用し、迅速かつ正確な調達を行う。 |

問 66

RFIに回答した各ベンダに対してRFPを提示した。今後のベンダ選定に当たって、公正に手続を進めるためにあらかじめ実施しておくことはどれか。

| ア | RFIの回答内容の評価が高いベンダに対して、選定から外れたときに備えて、再提案できる救済措置を講じておく。 |

| イ | 現行のシステムを熟知したベンダに対して、RFPの要求事項とは別に、そのベンダを選定しやすいように評価を高くしておく。 |

| ウ | 提案の評価基準や要求事項の適合度への重み付けをするルールを設けるなど、選定の手順を確立しておく。 |

| エ | ベンダ選定後、迅速に契約締結をするために、RFPを提示した全ベンダに内示書を発行して、契約書や作業範囲記述書の作成を依頼しておく。 |

問 67

コストプラス法による価格設定方法を表すものはどれか。

| ア | 価格分析によって、利益最大、リスク最小を考慮し、段階的に価格を決める。 |

| イ | 顧客に対する値引きを前提にし、当初からマージンを加えて価格を決める。 |

| ウ | 市場で競争可能と推定できるレベルで価格を決める。 |

| エ | 製造原価、営業費を基準にし、希望マージンを織り込んで価格を決める。 |

問 68

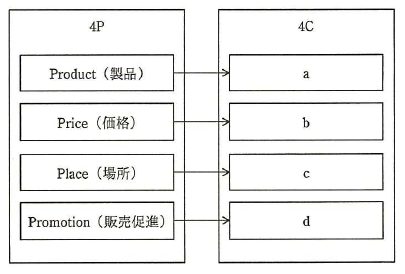

売手の視点であるマーケティングミックスの4Pに対応する、買手の視点である4Cの中で、図のaに当てはまるものはどれか。ここで、ア〜エはa〜dのいずれかに対応する。

| ア | Communication (顧客との対話) |

| イ | Convenience (顧客の利便性) |

| ウ | Cost (顧客の負担) |

| エ | Customer Value (顧客にとっての価値) |

問 69

CRMの目的はどれか。

| ア | 顧客ロイヤリティの獲得と顧客生涯価値の最大化 |

| イ | 在庫不足による販売機会損失の削減 |

| ウ | 製造に必要な資材の発注量と発注時期の決定 |

| エ | 販売時点での商品ごとの販売情報の把握 |

問 70

"技術のSカーブ"の説明として、適切なものはどれか。

| ア | 新しい技術の普及過程を示すものであり、その技術を応用した製品が市場に浸透すると、普及率の伸びが徐々に減少していくことを度数分布曲線で示す。 |

| イ | 技術の進歩の過程を示すものであり、当初は緩やかに進歩するが、やがて急激に進歩し、その後、緩やかに停滞していく過程を示す。 |

| ウ | 技術の成熟過程を示すものであり、新技術が実際に普及するまでの間、時間経過とともに変化する認知度の推移を示す。 |

| エ | 生産量と単位コストの関係を示すものであり、累積生産量が増加するに従い、単位コストが減少する過程を示す。 |

問 71

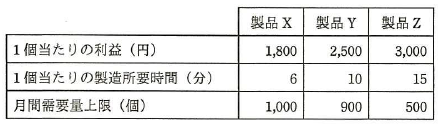

ある工場では表に示す3製品を製造している。実現可能な最大利益は何円か。ここで、各製品の月間需要量には上限があり、また、組立て工程に使える工場の時間は月間200時間までで、複数種類の製品を同時に並行して製造することはできないものとする。

| ア | 2,625,000 |

| イ | 3,000,000 |

| ウ | 3,150,000 |

| エ | 3,300,000 |

問 72

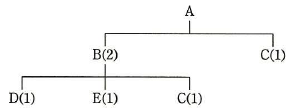

図は、製品Aの構成部品を示し、括弧内の数字は上位の製品・部品1個当たりの所要数量である。この製品Aを10個生産する場合、部品Cの発注数量は何個になるか。ここで、現在の部品Cの在庫は5個である。

| ア | 15 |

| イ | 20 |

| ウ | 25 |

| エ | 30 |

問 73

CGM(Consumer Generated Media)の例はどれか。

| ア | 企業が、経営状況や財務状況、業績動向に関する情報を、個人投資家向けに公開する自社のWebサイト |

| イ | 企業が、自社の商品の特徴や使用方法に関する情報を、一般消費者向けに発信する自社のWebサイト |

| ウ | 行政機関が、政策、行政サービスに関する情報を、一般市民向けに公開する自組織のWebサイト |

| エ | 個人が、自らが使用した商品などの評価に関する情報を、不特定多数に向けて発信するブログやSNSなどのWebサイト |

問 74

EDIを実施するための情報表現規約で規定されるべきものはどれか。

| ア | 企業間の取引の契約内容 |

| イ | システムの運用時間 |

| ウ | 伝送制御手順 |

| エ | メッセージの形式 |

問 75

CIOの果たすべき役割はどれか。

| ア | 各部門の代表として、自部門のシステム化案を情報システム部門に提示する。 |

| イ | 情報技術に関する調査、利用研究、関連部門への教育などを実施する。 |

| ウ | 全社的観点から情報化戦略を立案し、経営戦略との整合性の確認や評価を行う。 |

| エ | 豊富な業務経験、情報技術の知識、リーダシップをもち、プロジェクトの運営を管理する。 |

問 76

マトリックス組織を説明したものはどれか

| ア | 業務遂行に必要な機能と利益責任を、製品別、顧客別又は地域別にもつことによって、自己完結的な経営活動が展開できる組織である。 |

| イ | 構成員が、自己の専門とする職能部門と特定の事業を遂行する部門の両方に所属する組織である。 |

| ウ | 購買・生産・販売・財務など、仕事の専門性によって機能分化された部門をもつ組織である。 |

| エ | 特定の課題の下に各部門から専門家を集めて編成し、期間と目標を定めて活動する一時的かつ柔軟な組織である。 |

問 77

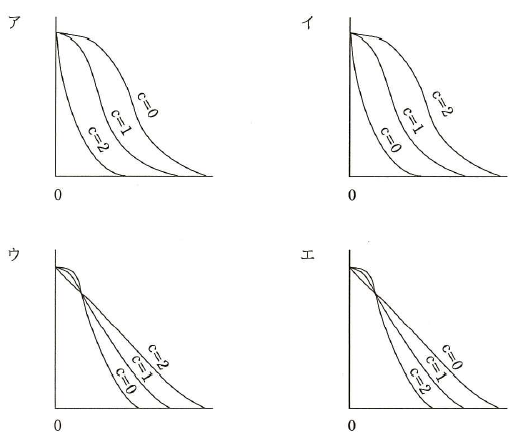

品質管理における検査特性曲線(OC曲線)は、通常、横軸にロットの不良率を、縦軸にロットの合格の確率を目盛ったものである。大きさ N のロットから、大きさ n のサンプルを抜き取り、このサンプル中に見いだされた不良個数が合格判定個数 c 以下のときにはロットを合格とし、cを超えたときはロットを不合格とする。

N と n を一定にして c を0, 1, 2と替えたときの、OC曲線の変化の傾向を表す図はどれか。

問 78

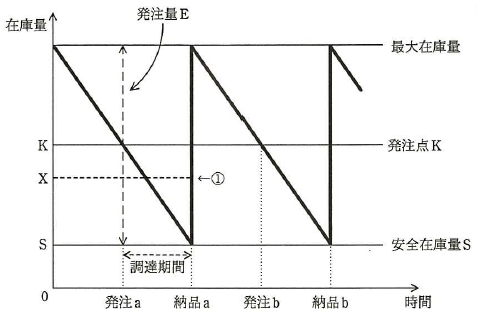

図は、定量発注方式の在庫モデルを表している。発注 a の直後に資材使用量の予測が変わって、納品 a の直前の時点における在庫量予測が安全在庫量Sから①で示される X になるとき、発注 a 時点での発注量 E に対する適切な変更はどれか。ここで、発注直後の発注量の変更は可能であり、納品直後の在庫量は最大在庫量を超えないものとする。

| ア | E+S−Xを追加発注する。 |

| イ | K+S−Xを追加発注する。 |

| ウ | K−Xの発注取消を行う。 |

| エ | X−Sの発注取消を行う。 |

問 79

プログラム開発において、法人の発意に基づく法人名義の著作物について、著作権法で規定されているものはどれか。

| ア | 就業規則などに特段の取決めがない限り、権利は法人に帰属する。 |

| イ | 担当した従業員に権利は帰属するが、法人に譲渡することができる。 |

| ウ | 担当した従業員に権利は帰属するが、法人はそのプログラムを使用できる。 |

| エ | 法人が権利を取得する場合は、担当した従業員に相当の対価を支払う必要がある。 |

問 80

コンピュータウイルスを用いて、企業で使用されているコンピュータの記憶内容を消去する行為を処罰の対象とする法律はどれか。

| ア | 刑法 |

| イ | 製造物責任法 |

| ウ | 不正アクセス禁止法 |

| エ | プロバイダ責任制限法 |

問題目次

| 問1 | 8ビットのビット列の下位4ビットが変化しない操作はどれか。 |

| 問2 | ある工場では、同じ製品を独立した二つのラインA、Bで製造して... |

| 問3 | 300円の商品を販売する自動販売機の状態遷移図はどれか。ここ... |

| 問4 | 32ビットで表現できるビットパターンの個数は、24ビットで表... |

| 問5 | 標本化、符号化、量子化の三つの工程で、アナログをディジタルに... |

| 問6 | 2分探索木になっている2分木はどれか。 |

| 問7 | 整数x、y(x>y≧0)に対して、次のように定義された関数F... |

| 問8 | Web環境での動的処理を実現するプログラムであって、Webサ... |

| 問9 | 主記憶のデータを図のように参照するアドレス指定方式はどれか。 |

| 問10 | CPUにおける投機実行の説明はどれか。 |

| 問11 | 1Mバイトのメモリを図のようにMPUに接続するとき、最低限必... |

| 問12 | データを分散して複数の磁気ディスクに書き込むことによって、デ... |

| 問13 | 3層クライアントサーバシステム構成で実現したWebシステムの... |

| 問14 | ロードバランサを使用した負荷分散クラスタ構成と比較した場合の... |

| 問15 | 2台のコンピュータを並列に接続して使うシステムがある。それぞ... |

| 問16 | ある時間帯でのジョブの処理状況を計測したところ、次のとおりで... |

| 問17 | 仮想記憶システムにおいて主記憶の容量が十分でない場合、プログ... |

| 問18 | マルチプログラミングにおけるプロセスの切替え手順を示した図に... |

| 問19 | LRUアルゴリズムで、ページ置換えの判断基準に用いられる項目... |

| 問20 | 格納アドレスが1〜6の範囲の直接編成ファイルにおいて、次の条... |

| 問21 | アノードコモン型7セグメントLEDの点灯回路で、出力ポートに... |

| 問22 | メモリセルにフリップフロップ回路を利用したものはどれか。 |

| 問23 | 真理値表に示す3入力多数決回路はどれか。 |

| 問24 | 次のような注文データが入力されたとき、注文日が入力日以前の営... |

| 問25 | 音声のサンプリングを1秒間に11,000回行い、サンプリング... |

| 問26 | E-R図に関する記述として、適切なものはどれか。 |

| 問27 | 6行だけから成る”配送”表において成立している関数従属はどれ... |

| 問28 | 関係代数の演算のうち、関係R、Sの直積(R×S)に対応するS... |

| 問29 | ”社員”表と”部門”表に対し、次のSQL文を実行したときの結... |

| 問30 | トランザクションTはチェックポイント取得後に完了したが、その... |

| 問31 | 二つのLANセグメントを接続する装置Aの機能をTCP/IPの... |

| 問32 | TCP/IPネットワークにおいて、IPアドレスを動的に割り当... |

| 問33 | 2台のPCにIPv4アドレスを割り振りたい。サブネットマスク... |

| 問34 | 図はNTPによる時刻合わせの基本的な仕組みを表している。NT... |

| 問35 | 地上から高度約36,000kmの静止軌道衛星を中継して、地上... |

| 問36 | 人間には読み取ることが可能でも、プログラムでは読み取ることが... |

| 問37 | 情報の”完全性”を脅かす攻撃はどれか。 |

| 問38 | メッセージ認証符号におけるメッセージダイジェストの利用目的は... |

| 問39 | PKIにおける認証局が、信頼できる第三者機関として果たす役割... |

| 問40 | ICカードとPINを用いた利用者認証における適切な運用はどれ... |

| 問41 | サーバにバックドアを作り、サーバ内で侵入の痕跡を隠蔽するなど... |

| 問42 | WAFの説明はどれか。 |

| 問43 | ウイルス検出におけるビヘイビア法に分類されるものはどれか。 |

| 問44 | 別のサービスやシステムから流出したアカウント認証情報を用いて... |

| 問45 | PCへの侵入に成功したマルウェアがインターネット上の指令サー... |

| 問46 | 安全性や信頼性を確保するための設計のうち、フールプルーフに該... |

| 問47 | オブジェクト指向におけるカプセル化を説明したものはどれか。 |

| 問48 | 整数1〜1,000を有効とする入力値が、1〜100の場合は処... |

| 問49 | 階層構造のモジュール群から成るソフトウェアの結合テストを、上... |

| 問50 | モデリングツールを使用して、本稼働中のデータベースシステムの... |

| 問51 | プロジェクトマネジメントのプロセスのうち、計画プロセスグルー... |

| 問52 | プロジェクトのスケジュールを短縮するために、アクティビティに... |

| 問53 | ファンクションポイント法で、システムの開発規模を見積もるとき... |

| 問54 | 開発期間10か月、開発工数200人月のプロジェクトを計画する... |

| 問55 | ITILによれば、サービスデスク組織の特徴のうち、バーチャル... |

| 問56 | JIS Q 20000-1は、サービスマネジメントシステム(... |

| 問57 | ITILでは、可用性管理における重要業績評価指標(KPI)の... |

| 問58 | ”システム管理基準”に基づいて、システムの信頼性、安全性、効... |

| 問59 | 情報セキュリティ監査において、可用性を確認するチェック項目は... |

| 問60 | 事業継続計画(BCP)について監査を実施した結果、適切な状況... |

| 問61 | エンタープライズアーキテクチャ(EA)を説明したものはどれか... |

| 問62 | 2種類のIT機器a、bの購入を検討している。それぞれの耐用年... |

| 問63 | 企業活動におけるBPM(Business Process M... |

| 問64 | 改善の効果を定量的に評価するとき、複数の項目で評価した結果を... |

| 問65 | CSR調達に該当するものはどれか。 |

| 問66 | RFIに回答した各ベンダに対してRFPを提示した。今後のベン... |

| 問67 | コストプラス法による価格設定方法を表すものはどれか。 |

| 問68 | 売手の視点であるマーケティングミックスの4Pに対応する、買手... |

| 問69 | CRMの目的はどれか。 |

| 問70 | ”技術のSカーブ”の説明として、適切なものはどれか。 |

| 問71 | ある工場では表に示す3製品を製造している。実現可能な最大利益... |

| 問72 | 図は、製品Aの構成部品を示し、括弧内の数字は上位の製品・部品... |

| 問73 | CGM(Consumer Generated Media)の... |

| 問74 | EDIを実施するための情報表現規約で規定されるべきものはどれ... |

| 問75 | CIOの果たすべき役割はどれか。 |

| 問76 | マトリックス組織を説明したものはどれか |

| 問77 | 品質管理における検査特性曲線(OC曲線)は、通常、横軸にロッ... |

| 問78 | 図は、定量発注方式の在庫モデルを表している。発注 a の直後... |

| 問79 | プログラム開発において、法人の発意に基づく法人名義の著作物に... |

| 問80 | コンピュータウイルスを用いて、企業で使用されているコンピュー... |