基本情報技術者午前

2019(平成31年、令和元年)/秋期分

問 1

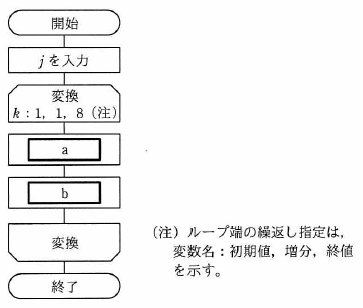

次の流れ図は、10進整数 j(0<j<100) を8桁の2進数に変換する処理を表している。2進数は下位桁から順に、配列の要素 NISHIN(1) から NISHIN(8) に格納される。流れ図のa及びbに入る処理はどれか。ここで、j div 2 はjを2で割った商の整数部分を、j mod 2 はjを2で割った余りを表す。

問 2

8ビットの値の全ビットを反転する操作はどれか。

| ア | 16進表記 00 のビット列と排他的論理和をとる。 |

| イ | 16進表記 00 のビット列と論理和をとる。 |

| ウ | 16進表記 FF のビット列と排他的論理和をとる。 |

| エ | 16進表記 FF のビット列と論理和をとる。 |

問 3

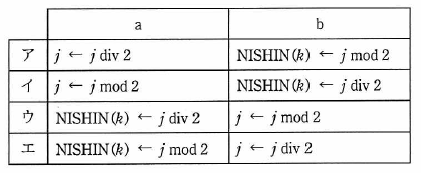

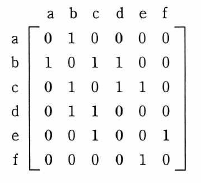

ノードとノードの間のエッジの有無を、隣接行列を用いて表す。ある無向グラフの隣接行列が次の場合、グラフで表現したものはどれか。ここで、ノードを隣接行列の行と列に対応させて、ノード間にエッジが存在する場合は1で、エッジが存在しない場合は0で示す。

問 4

問 5

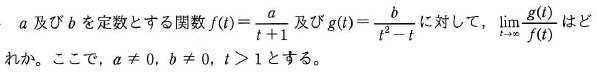

平均が60、標準偏差が10の正規分布を表すグラフはどれか。

問 6

Random(n)は、0以上n未満の整数を一様な確率で返す関数である。整数型の変数A、B及びCに対して次の一連の手続を実行したとき、Cの値が0になる確率はどれか。

A=Random(10)

B=Random(10)

C=A-B

| ア | 1/100 |

| イ | 1/20 |

| ウ | 1/10 |

| エ | 1/5 |

問 7

次のBNFで定義される<変数名>に合致するものはどれか。

<数字>::= 0|1|2|3|4|5|6|7|8|9

<英字>::= A|B|C|D|E|F

<英数字>::=<英字>|<数字>|_

<変数名>::=<英字>|<変数名><英数字>

| ア | _B39 |

| イ | 246 |

| ウ | 3E5 |

| エ | F5_1 |

問 8

A、C、K、S、Tの順に文字が入力される。スタックを利用して、S、T、A、C、Kという順に文字を出力するために、最小限必要となるスタックは何個か。ここで、どのスタックにおいてもポップ操作が実行されたときには必ず文字を出力する。また、スタック間の文字の移動は行わない。

| ア | 1 |

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問 9

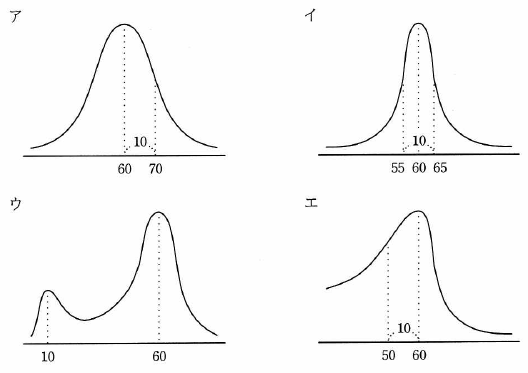

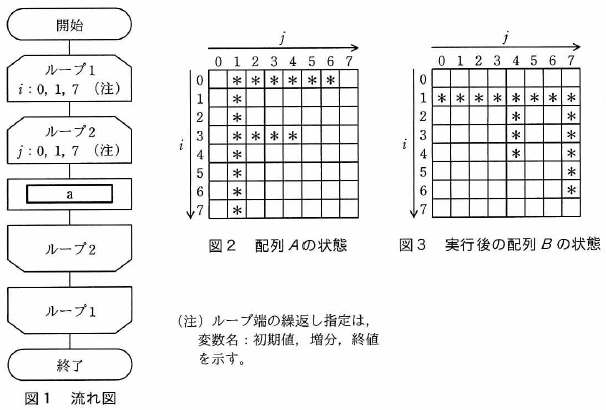

配列Aが図2の状態のとき、図1の流れ図を実行すると、配列Bが図3の状態になった。図1のaに入れるべき操作はどれか。ここで、配列A、Bの要素をそれぞれ A(i、j)、B(i、j) とする。

| ア | B(7-i、7-j) ← A(i、j) |

| イ | B(7-j、i) ← A(i、j) |

| ウ | B(i、7-j) ← A(i、j) |

| エ | B(j、7-i) ← A(i、j) |

問 10

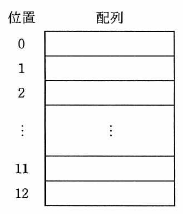

10進法で5桁のa1a2a3a4a5をハッシュ法を用いて配列に格納したい。ハッシュ関数を mod(a1+a2+a3+a4+a5、13) とし、求めたハッシュ値に対応する位置の配列要素に格納する場合、54321は次の配列のどの位置に入るか。ここで、mod(x、13) は、xを13で割った余りとする。

| ア | 1 |

| イ | 2 |

| ウ | 7 |

| エ | 11 |

問 11

自然数nに対して、次のように再帰的に定義される関数f(n)を考える。f(5)の値はどれか。

f(n):if n≦1 then return 1 else return n+f(n-1)

| ア | 6 |

| イ | 9 |

| ウ | 15 |

| エ | 25 |

問 12

1GHzのクロックで動作するCPUがある。このCPUは、機械語の1命令を平均0.8クロックで実行できることが分かっている。このCPUは1秒間に平均何万命令を実行できるか。

| ア | 125 |

| イ | 250 |

| ウ | 80,000 |

| エ | 125,000 |

問 13

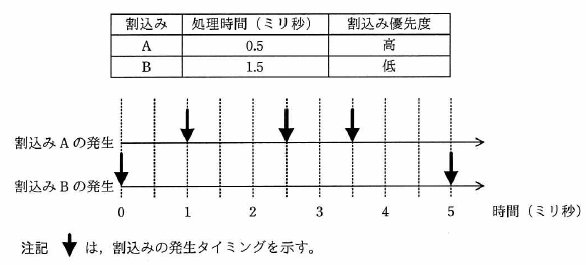

メイン処理、及び表に示す二つの割込みA、Bの処理があり、多重割込みが許可されている。割込みA、Bが図のタイミングで発生するとき、0ミリ秒から5ミリ秒までの間にメイン処理が利用できるCPU時間は何ミリ秒か。ここで、割込み処理の呼出し及び復帰に伴うオーバヘッドは無視できるものとする。

| ア | 2 |

| イ | 2.5 |

| ウ | 3.5 |

| エ | 5 |

問 14

次に示す接続のうち、デイジーチェーン接続と呼ばれる接続方法はどれか。

| ア | PCと計測機器とをRS-232Cで接続し、PCとプリンタとをUSBを用いて接続する。 |

| イ | Thunderbolt接続コネクタが2口ある4kディスプレイ2台を、PCのThunderbolt接続ポートから1台目のディスプレイにケーブルで接続し、さらに、1台目のディスプレイと2台目のディスプレイとの間をケーブルで接続する。 |

| ウ | キーボード、マウス、プリンタをUSBハブにつなぎ、USBハブとPCとを接続する。 |

| エ | 数台のネットワークカメラ及びPCをネットワークハブに接続する。 |

問 15

RAIDの分類において、ミラーリングを用いることで信頼性を高め、障害発生時には冗長ディスクを用いてデータ復元を行う方式はどれか。

| ア | RAID1 |

| イ | RAID2 |

| ウ | RAID3 |

| エ | RAID4 |

問 16

2台の処理装置から成るシステムがある。少なくともいずれか一方が正常に動作すればよいときの稼働率と、2台とも正常に動作しなければならないときの稼働率の差は幾らか。ここで、処理装置の稼働率はいずれも0.9とし、処理装置以外の要因は考慮しないものとする。

| ア | 0.09 |

| イ | 0.10 |

| ウ | 0.18 |

| エ | 0.19 |

問 17

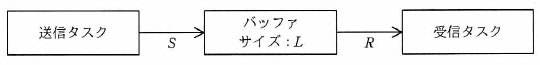

図の送信タスクから受信タスクにT秒間連続してデータを送信する。1秒当たりの送信量をS、1秒当たりの受信量をRとしたとき、バッファがオーバフローしないバッファサイズLを表す関係式として適切なものはどれか。ここで、受信タスクよりも送信タスクの方が転送速度は速く、次の転送開始までの時間間隔は十分にあるものとする。

| ア | L<(R-S)×T |

| イ | L<(S-R)×T |

| ウ | L≧(R-S)×T |

| エ | L≧(S-R)×T |

問 18

優先度に基づくプリエンプティブなスケジューリングを行うリアルタイムOSで、二つのタスクA、Bをスケジューリングする。Aの方がBより優先度が高い場合にリアルタイムOSが行う動作のうち、適切なものはどれか。

| ア | Aの実行中にBに起動がかかると、Aを実行可能状態にしてBを実行する。 |

| イ | Aの実行中にBに起動がかかると、Aを待ち状態にしてBを実行する。 |

| ウ | Bの実行中にAに起動がかかると、Bを実行可能状態にしてAを実行する。 |

| エ | Bの実行中にAに起動がかかると、Bを待ち状態にしてAを実行する。 |

問 19

バックアップ方式の説明のうち、増分バックアップはどれか。ここで、最初のバックアップでは、全てのファイルのバックアップを取得し、OSが管理しているファイル更新を示す情報はリセットされるものとする。

| ア | 最初のバックアップの後、ファイル更新を示す情報があるファイルだけをバックアップし、ファイル更新を示す情報は変更しないでそのまま残しておく。 |

| イ | 最初のバックアップの後、ファイル更新を示す情報にかかわらず、全てのファイルをバックアップし、ファイル更新を示す情報はリセットする。 |

| ウ | 直前に行ったバックアップの後、ファイル更新を示す情報があるファイルだけをバックアップし、ファイル更新を示す情報はリセットする。 |

| エ | 直前に行ったバックアップの後、ファイル更新を示す情報にかかわらず、全てのファイルをバックアップし、ファイル更新を示す情報は変更しないでそのまま残しておく。 |

問 20

DRAMの特徴はどれか。

| ア | 書込み及び消去を一括又はブロック単位で行う。 |

| イ | データを保持するためのリフレッシュ操作又はアクセス操作が不要である。 |

| ウ | 電源が遮断された状態でも、記憶した情報を保持することができる。 |

| エ | メモリセル構造が単純なので高集積化することができ、ビット単価を安くできる。 |

問 21

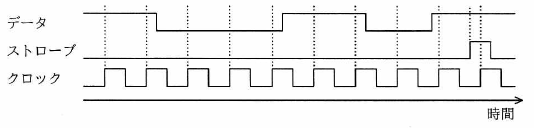

クロックの立上りエッジで、8ビットのシリアル入力パラレル出力シフトレジスタの内容を上位方向ヘシフトすると同時に正論理のデータをレジスタの最下位ビットに取り込む。また、ストローブの立上りエッジで値を確定する。各信号の波形を観測した結果が図のとおりであるとき、確定後のシフトレジスタの値はどれか。ここで、数値は16進数で表記している。

| ア | 63 |

| イ | 8D |

| ウ | B1 |

| エ | C6 |

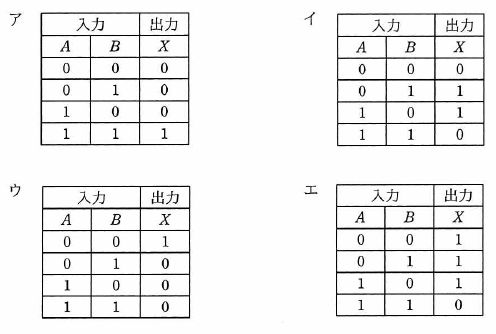

問 22

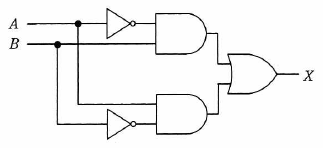

次の回路の入力と出力の関係として、正しいものはどれか。

問 23

コードから商品の内容が容易に分かるようにしたいとき、どのコード体系を選択するのが適切か。

| ア | 区分コード |

| イ | 桁別コード |

| ウ | 表意コード |

| エ | 連番コード |

問 24

H.264/MPEG-4 AVCの説明として、適切なものはどれか。

| ア | 5.1チャンネルサラウンドシステムで使用されている音声圧縮技術 |

| イ | 携帯電話で使用されている音声圧縮技術 |

| ウ | ディジタルカメラで使用されている静止画圧縮技術 |

| エ | ワンセグ放送で使用されている動画圧縮技術 |

問 25

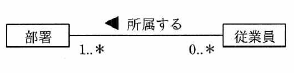

UMLを用いて表した図の概念データモデルの解釈として、適切なものはどれか。

| ア | 従業員の総数と部署の総数は一致する。 |

| イ | 従業員は、同時に複数の部署に所属してもよい。 |

| ウ | 従業員が所属していない部署の存在は許されない。 |

| エ | どの部署にも所属していない従業員が存在してもよい。 |

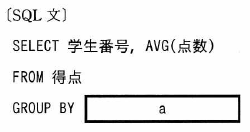

問 26

"得点"表から、学生ごとに全科目の点数の平均を算出し、平均が80点以上の学生の学生番号とその平均点を求める。aに入れる適切な字句はどれか。ここで、実線の下線は主キーを表す。

得点 (学生番号, 科目 , 点数)

| ア | 科目 HAVING AVG(点数) >= 80 |

| イ | 科目 WHERE 点数 >= 80 |

| ウ | 学生番号 HAVING AVG(点数) >= 80 |

| エ | 学生番号 WHERE 点数 >= 80 |

問 27

関係モデルにおいて、関係から特定の属性だけを取り出す演算はどれか。

| ア | 結合(join) |

| イ | 射影(projection) |

| ウ | 選択(selection) |

| エ | 和(union) |

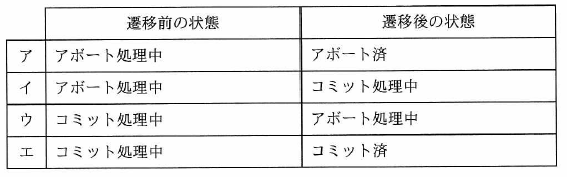

問 28

一つのトランザクションはトランザクションを開始した後、五つの状態(アクティブ、アボート処理中、アボート済、コミット処理中、コミット済)を取り得るものとする。このとき、取ることのない状態遷移はどれか。

問 29

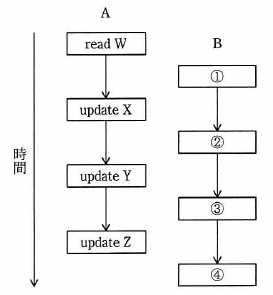

2相ロッキングプロトコルに従ってロックを獲得するトランザクションA、Bを図のように同時実行した場合に、デッドロックが発生しないデータ処理順序はどれか。ここで、read と update の位置は、アプリケーションプログラムでの命令発行時点を表す。また、データWへの read は共有ロックを要求し、データX、Y、Zへの update は各データへの専有ロックを要求する。

問 30

10Mビット/秒の回線で接続された端末間で、平均1Mバイトのファイルを、10秒ごとに転送するときの回線利用率は何%か。ここで、ファイル転送時には、転送量の20%が制御情報として付加されるものとし、1Mビット=106ビットとする。

| ア | 1.2 |

| イ | 6.4 |

| ウ | 8.0 |

| エ | 9.6 |

問 31

CSMA/CD方式のLANに接続されたノードの送信動作に関する記述として、適切なものはどれか。

| ア | 各ノードに論理的な順位付けを行い、送信権を順次受け渡し、これを受け取ったノードだけが送信を行う。 |

| イ | 各ノードは伝送媒体が使用中かどうかを調べ、使用中でなければ送信を行う。衝突を検出したらランダムな時間の経過後に再度送信を行う。 |

| ウ | 各ノードを環状に接続して、送信権を制御するための特殊なフレームを巡回させ、これを受け取ったノードだけが送信を行う。 |

| エ | タイムスロットを割り当てられたノードだけが送信を行う。 |

問 32

メディアコンバータ、リピータハブ、レイヤ2スイッチ、レイヤ3スイッチのうち、レイヤ3スイッチだけがもつ機能はどれか。

| ア | データリンク層において、宛先アドレスに従って適切なLANポートにパケットを中継する機能 |

| イ | ネットワーク層において、宛先アドレスに従って適切なLANポートにパケットを中継する機能 |

| ウ | 物理層において、異なる伝送媒体を接続し、信号を相互に変換する機能 |

| エ | 物理層において、入力信号を全てのLANポートに対して中継する機能 |

問 33

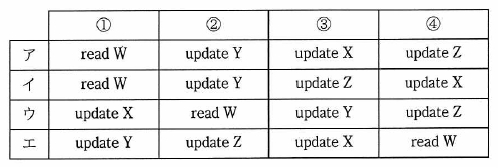

LANに接続されている複数のPCをインターネットに接続するシステムがあり、装置AのWAN側インタフェースには1個のグローバルIPアドレスが割り当てられている。この1個のグローバルIPアドレスを使って複数のPCがインターネットを利用するのに必要となる装置Aの機能はどれか。

| ア | DHCP |

| イ | NAPT(IPマスカレード) |

| ウ | PPPoE |

| エ | パケットフィルタリング |

問 34

クライアントAがポート番号8080のHTTPプロキシサーバBを経由してポート番号80のWebサーバCにアクセスしているとき、宛先ポート番号が常に8080になるTCPパケットはどれか。

| ア | AからBへのHTTP要求及びCからBへのHTTP応答 |

| イ | AからBへのHTTP要求だけ |

| ウ | BからAへのHTTP応答だけ |

| エ | BからCへのHTTP要求及びCからBへのHTTP応答 |

問 35

攻撃者が用意したサーバXのIPアドレスが、A社WebサーバのFQDNに対応するIPアドレスとして、B社DNSキャッシュサーバに記憶された。これによって、意図せずサーバXに誘導されてしまう利用者はどれか。ここで、A社、B社の各従業員は自社のDNSキャッシュサーバを利用して名前解決を行う。

| ア | A社WebサーバにアクセスしようとするA社従業員 |

| イ | A社WebサーバにアクセスしようとするB社従業員 |

| ウ | B社WebサーバにアクセスしようとするA社従業員 |

| エ | B社WebサーバにアクセスしようとするB社従業員 |

問 36

マルウェアの動的解析に該当するものはどれか。

| ア | 検体のハッシュ値を計算し、オンラインデータベースに登録された既知のマルウェアのハッシュ値のリストと照合してマルウェアを特定する。 |

| イ | 検体をサンドボックス上で実行し、その動作や外部との通信を観測する。 |

| ウ | 検体をネットワーク上の通信データから抽出し、さらに、逆コンパイルして取得したコードから検体の機能を調べる。 |

| エ | ハードディスク内のファイルの拡張子とファイルヘッダの内容を基に、拡張子が偽装された不正なプログラムファイルを検出する。 |

問 37

WPA3はどれか。

| ア | HTTP通信の暗号化規格 |

| イ | TCP/IP通信の暗号化規格 |

| ウ | Webサーバで使用するディジタル証明書の規格 |

| エ | 無線LANのセキュリティ規格 |

問 38

メッセージにRSA方式のディジタル署名を付与して2者間で送受信する。そのときのディジタル署名の検証鍵と使用方法はどれか。

| ア | 受信者の公開鍵であり、送信者がメッセージダイジェストからディジタル署名を作成する際に使用する。 |

| イ | 受信者の秘密鍵であり、受信者がディジタル署名からメッセージダイジェストを算出する際に使用する。 |

| ウ | 送信者の公開鍵であり、受信者がディジタル署名からメッセージダイジェストを算出する際に使用する。 |

| エ | 送信者の秘密鍵であリ、送信者がメッセージダイジェストからディジタル署名を作成する際に使用する。 |

問 39

情報セキュリティにおいてバックドアに該当するものはどれか。

| ア | アクセスする際にパスワード認証などの正規の手続が必要なWebサイトに、当該手続を経ないでアクセス可能なURL |

| イ | インターネットに公開されているサーバのTCPポートの中からアクティブになっているポートを探して、稼働中のサービスを特定するためのツール |

| ウ | ネットワーク上の通信パケットを取得して通信内容を見るために設けられたスイッチのLANポート |

| エ | プログラムが確保するメモリ領域に、領域の大きさを超える長さの文字列を入力してあふれさせ、ダウンさせる攻撃 |

問 40

ファイルの提供者は、ファイルの作成者が作成したファイルAを受け取り、ファイルAと、ファイルAにSHA-256を適用して算出した値Bとを利用者に送信する。そのとき、利用者が情報セキュリティ上実現できることはどれか。ここで、利用者が受信した値Bはファイルの提供者から事前に電話で直接伝えられた値と同じであり、改ざんされていないことが確認できているものとする。

| ア | 値BにSHA-256を適用して値Bからディジタル署名を算出し、そのディジタル署名を検証することによって、ファイルAの作成者を確認できる。 |

| イ | 値BにSHA-256を適用して値Bからディジタル署名を算出し、そのディジタル署名を検証することによって、ファイルAの提供者がファイルAの作成者であるかどうかを確認できる。 |

| ウ | ファイルAにSHA-256を適用して値を算出し、その値と値Bを比較することによって、ファイルAの内容が改ざんされていないかどうかを検証できる。 |

| エ | ファイルAの内容が改ざんされていても、ファイルAにSHA-256を適用して値を算出し、その値と値Bの差分を確認することによって、ファイルAの内容のうち改ざんされている部分を修復できる。 |

問 41

検索サイトの検索結果の上位に悪意のあるサイトが表示されるように細工する攻撃の名称はどれか。

| ア | DNSキャッシュポイズニング |

| イ | SEOポイズニング |

| ウ | クロスサイトスクリプティング |

| エ | ソーシャルエンジニアリング |

問 42

1台のファイアウォールによって、外部セグメント、DMZ、内部セグメントの三つのセグメントに分割されたネットワークがあり、このネットワークにおいて、Webサーバと、重要なデータをもつデータベースサーバから成るシステムを使って、利用者向けのWebサービスをインターネットに公開する。インターネットからの不正アクセスから重要なデータを保護するためのサーバの設置方法のうち、最も適切なものはどれか。ここで、Webサーバでは、データベースサーバのフロントエンド処理を行い、ファイアウォールでは、外部セグメントとDMZとの間、及びDMZと内部セグメントとの間の通信は特定のプロトコルだけを許可し、外部セグメントと内部セグメントとの間の直接の通信は許可しないものとする。

| ア | WebサーバとデータベースサーバをDMZに設置する。 |

| イ | Webサーバとデータベースサーバを内部セグメントに設置する。 |

| ウ | WebサーバをDMZに、データベースサーバを内部セグメントに設置する。 |

| エ | Webサーバを外部セグメントに、データベースサーバをDMZに設置する。 |

問 43

SIEM(Security Information and Event Management)の機能はどれか。

| ア | 隔離された仮想環境でファイルを実行して、C&Cサーバへの通信などの振る舞いを監視する。 |

| イ | 様々な機器から集められたログを総合的に分析し、管理者による分析と対応を支援する。 |

| ウ | ネットワーク上の様々な通信機器を集中的に制御し、ネットワーク構成やセキュリティ設定などを変更する。 |

| エ | パケットのヘッダ情報の検査だけではなく、通信先のアプリケーショプログラムを識別して通信を制御する。 |

問 44

電子メールをドメインAの送信者がドメインBの宛先に送信するとき、送信者をドメインAのメールサーバで認証するためのものはどれか。

| ア | APOP |

| イ | POP3S |

| ウ | S/MIME |

| エ | SMTP-AUTH |

問 45

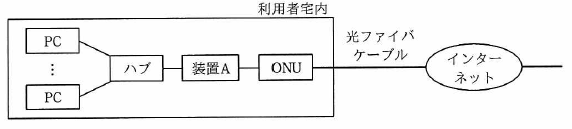

図は構造化分析法で用いられるDFDの例である。図中の"○"が表しているものはどれか。

| ア | アクティビティ |

| イ | データストア |

| ウ | データフロー |

| エ | プロセス |

問 46

モジュール結合度が最も弱くなるものはどれか。

| ア | 一つのモジュールで、できるだけ多くの機能を実現する。 |

| イ | 二つのモジュール間で必要なデータ項目だけを引数として渡す。 |

| ウ | 他のモジュールとデータ項目を共有するためにグローバルな領域を使用する。 |

| エ | 他のモジュールを呼び出すときに、呼び出されたモジュールの論理を制御するための引数を渡す。 |

問 47

エラー埋込法において、埋め込まれたエラー数をS、埋め込まれたエラーのうち発見されたエラー数をm、埋め込まれたエラーを含まないテスト開始前の潜在エラー数をT、発見された総エラー数をnとしたとき、S、T、m、nの関係を表す式はどれか。

問 48

テストで使用されるドライバ又はスタブの説明のうち、適切なものはどれか。

| ア | スタブは、テスト対象のモジュールからの戻り値の表示・印刷を行う。 |

| イ | スタブは、テスト対象モジュールを呼び出すモジュールである。 |

| ウ | ドライバは、テスト対象モジュールから呼び出されるモジュールである。 |

| エ | ドライバは、引数を渡してテスト対象モジュールを呼び出す。 |

問 49

単一の入り口をもち、入力項目を用いた複数の判断を含むプログラムのテストケースを設計する。命令網羅と判定条件網羅の関係のうち、適切なものはどれか。

| ア | 判定条件網羅を満足しても命令網羅を満足しない場合がある。 |

| イ | 判定条件網羅を満足するならば、命令網羅も満足する。 |

| ウ | 命令網羅を満足しなくても、判定条件網羅を満足する場合がある。 |

| エ | 命令網羅を満足するならば、判定条件網羅も満足する。 |

問 50

XP(eXtreme Programming)において、プラクティスとして提唱されているものはどれか。

| ア | インスペクション |

| イ | 構造化設計 |

| ウ | ペアプログラミング |

| エ | ユースケースの活用 |

問 51

二つのアクティビティが次の関係にあるとき、論理的な依存関係はどれか。

"システム要件定義プロセス"が完了すれば、"システム方式設計プロセス"が開始できる。

| ア | FF関係(Finish-to-Finish) |

| イ | FS関係(Finish-to-Start) |

| ウ | SF関係(Start-to-Finish) |

| エ | SS関係(Start-to-Start) |

問 52

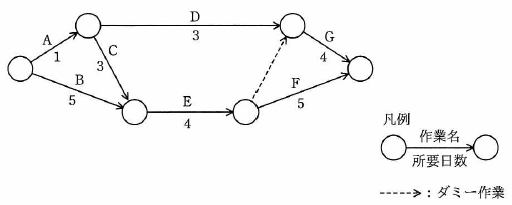

あるプロジェクトの日程計画をアローダイアグラムで示す。クリティカルパスはどれか。

| ア | A、C、E、F |

| イ | A、D、G |

| ウ | B、E、F |

| エ | B、E、G |

問 53

ソフトウェア開発の見積方法の一つであるファンクションポイント法の説明として、適切なものはどれか。

| ア | 開発規模が分かっていることを前提として、工数と工期を見積もる方法である。ビジネス分野に限らず、全分野に適用可能である。 |

| イ | 過去に経験した類似のソフトウェアについてのデータを基にして、ソフトウェアの相違点を調べ、同じ部分については過去のデータを使い、異なった部分は経験に基づいて、規模と工数を見積もる方法である。 |

| ウ | ソフトウェアの機能を入出力データ数やファイル数などによって定量的に計測し、複雑さによる調整を行って、ソフトウェア規模を見積もる方法である。 |

| エ | 単位作業項目に適用する作業量の基準値を決めておき、作業項目を単位作業項目まで分解し、基準値を適用して算出した作業量の積算で全体の作業量を見積もる方法である。 |

問 54

10人のメンバで構成されているプロジェクトチームにメンバ2人を増員する。次の条件でメンバ同士が打合せを行う場合、打合せの回数は何回増えるか。

[条件]

・打合せは1対1で行う。

・各メンバが、他の全てのメンバと1回ずつ打合せを行う。

| ア | 12 |

| イ | 21 |

| ウ | 22 |

| エ | 42 |

問 55

サービスマネジメントシステムにPDCA方法論を適用するとき、Actに該当するものはどれか。

| ア | サービスの設計、移行、提供及び改善のためにサービスマネジメントシステムを導入し、運用する。 |

| イ | サービスマネジメントシステム及びサービスのパフォーマンスを継続的に改善するための処置を実施する。 |

| ウ | サービスマネジメントシステムを確立し、文書化し、合意する。 |

| エ | 方針、目的、計画及びサービスの要求事項について、サービスマネジメントシステム及びサービスを監視、測定及びレビューし、それらの結果を報告する。 |

問 56

システムの移行計画に関する記述のうち、適切なものはどれか。

| ア | 移行計画書には、移行作業が失敗した場合に旧システムに戻す際の判断基準が必要である。 |

| イ | 移行するデータ量が多いほど、切替え直前に一括してデータの移行作業を実施すべきである。 |

| ウ | 新旧両システムで環境の一部を共有することによって、移行の確認が容易になる。 |

| エ | 新旧両システムを並行運用することによって、移行に必要な費用が低減できる。 |

問 57

事業継続計画で用いられる用語であり、インシデントの発生後、次のいずれかの事項までに要する時間を表すものはどれか。

(1):製品又はサービスが再開される。

(2):事業活動が再開される。

(3):資源が復旧される。

| ア | MTBF |

| イ | MTTR |

| ウ | RPO |

| エ | RTO |

問 58

システムテストの監査におけるチェックポイントのうち、適切なものはどれか。

| ア | テストケースが網羅的に想定されていること |

| イ | テスト計画は利用者側の責任者だけで承認されていること |

| ウ | テストは実際に業務が行われている環境で実施されていること |

| エ | テストは利用者側の担当者だけで行われていること |

問 59

情報システム部が開発して経理部が運用している会計システムの運用状況を、経営者からの指示で監査することになった。この場合におけるシステム監査人についての記述のうち、最も適切なものはどれか。

| ア | 会計システムは企業会計に関する各種基準に準拠すべきなので、システム監査人を公認会計士とする。 |

| イ | 会計システムは機密性の高い情報を扱うので、システム監査人は経理部長直属とする。 |

| ウ | システム監査を効率的に行うために、システム監査人は情報システム部長直属とする。 |

| エ | 独立性を担保するために、システム監査人は情報システム部にも経理部にも所属しない者とする。 |

問 60

アクセス制御を監査するシステム監査人の行為のうち、適切なものはどれか。

| ア | ソフトウェアに関するアクセス制御の管理台帳を作成し、保管した。 |

| イ | データに関するアクセス制御の管理規程を閲覧した。 |

| ウ | ネットワークに関するアクセス制御の管理方針を制定した。 |

| エ | ハードウェアに関するアクセス制御の運用手続を実施した。 |

問 61

情報化投資において、リスクや投資価値の類似性でカテゴリ分けし、最適な資源配分を行う際に用いる手法はどれか。

| ア | 3C分析 |

| イ | ITポートフォリオ |

| ウ | エンタープライズアーキテクチャ |

| エ | ベンチマーキング |

問 62

自社の経営課題である人手不足の解消などを目標とした業務革新を進めるために活用する、RPAの事例はどれか。

| ア | 業務システムなどのデータ入力、照合のような標準化された定型作業を、事務職員の代わりにソフトウェアで自動的に処理する。 |

| イ | 製造ラインで部品の組立てに従事していた作業員の代わりに組立作業用ロボットを配置する。 |

| ウ | 人が接客して販売を行っていた店舗を、ICタグ、画像解析のためのカメラ、電子決済システムによる無人店舗に置き換える。 |

| エ | フォークリフトなどを用いて人の操作で保管商品を搬入・搬出していたものを、コンピュータ制御で無人化した自動倉庫システムに置き換える。 |

問 63

企業がマーケティング活動に活用するビッグデータの特徴に沿った取扱いとして、適切なものはどれか。

| ア | ソーシャルメディアで個人が発信する商品のクレーム情報などの、不特定多数によるデータは処理の対象にすべきではない。 |

| イ | 蓄積した静的なデータだけでなく、Webサイトのアクセス履歴などリアルタイム性の高いデータも含めて処理の対象とする。 |

| ウ | データ全体から無作為にデータをサンプリングして、それらを分析することによって全体の傾向を推し量る。 |

| エ | データの正規化が難しい非構造化データである音声データや画像データは、処理の対象にすべきではない。 |

問 64

システム開発の上流工程において、システム稼働後に発生する可能性がある個人情報の漏えいや目的外利用などのリスクに対する予防的な機能を検討し、その機能をシステムに組み込むものはどれか。

| ア | 情報セキュリティ方針 |

| イ | セキュリティレベル |

| ウ | プライバシーバイデザイン |

| エ | プライバシーマーク |

問 65

非機能要件の定義で行う作業はどれか。

| ア | 業務を構成する機能間の情報(データ)の流れを明確にする。 |

| イ | システム開発で用いるプログラム言語に合わせた開発基準、標準の技術要件を作成する。 |

| ウ | システム機能として実現する範囲を定義する。 |

| エ | 他システムとの情報授受などのインタフェースを明確にする。 |

問 66

リレーションシップマーケティングの説明はどれか。

| ア | 顧客との良好な関係を維持することで個々の顧客から長期間にわたって安定した売上を獲得することを目指すマーケティング手法 |

| イ | 数時間から数日間程度の短期間の時間制限を設け、その時間内だけネット上で商品を販売するマーケティング手法 |

| ウ | スマートフォンのGPS機能を利用し、現在地に近い店舗の広告を配信するマーケティング手法 |

| エ | テレビ、新聞、雑誌などの複数のメディアを併用し、消費者への多角的なアプローチを目指すマーケティング手法 |

問 67

バランススコアカードの内部ビジネスプロセスの視点における戦略目標と業績評価指標の例はどれか。

| ア | 持続的成長が目標であるので、受注残を指標とする。 |

| イ | 主要顧客との継続的な関係構築が目標であるので、クレーム件数を指標とする。 |

| ウ | 製品開発力の向上が目標であるので、製品開発領域の研修受講時間を指標とする。 |

| エ | 製品の製造の生産性向上が目標であるので、製造期間短縮日数を指標とする。 |

問 68

技術経営におけるプロダクトイノベーションの説明として、適切なものはどれか。

| ア | 新たな商品や他社との差別化ができる商品を開発すること |

| イ | 技術開発の成果によって事業利益を獲得すること |

| ウ | 技術を核とするビジネスを戦略的にマネジメントすること |

| エ | 業務プロセスにおいて革新的な改革をすること |

問 69

ディジタルディバイドを説明したものはどれか。

| ア | PCなどの情報通信機器の利用方法が分からなかったり、情報通信機器を所有していなかったりして、情報の入手が困難な人々のことである。 |

| イ | 高齢者や障害者の情報通信の利用面での困難が、社会的又は経済的な格差につながらないように、誰もが情報通信を利活用できるように整備された環境のことである。 |

| ウ | 情報通信機器やソフトウェア、情報サービスなどを、高齢者・障害者を含む全ての人が利用可能であるか、利用しやすくなっているかの度合いのことである。 |

| エ | 情報リテラシの有無やITの利用環境の相違などによって生じる、社会的又は経済的な格差のことである。 |

問 70

"かんばん方式"を説明したものはどれか。

| ア | 各作業の効率を向上させるために、仕様が統一された部品、半製品を調達する。 |

| イ | 効率よく部品調達を行うために、関連会社から部品を調達する。 |

| ウ | 中間在庫を極力減らすために、生産ラインにおいて、後工程の生産に必要な部品だけを前工程から調達する。 |

| エ | より品質が高い部品を調達するために、部品の納入指定業者を複数定め、競争入札で部品を調達する。 |

問 71

ブロックチェーンによって実現されている仮想通貨マイニングの説明はどれか。

| ア | 仮想通貨取引の確認や記録の計算作業に参加し、報酬として仮想通貨を得る。 |

| イ | 仮想通貨を売買することによってキャピタルゲインを得る。 |

| ウ | 個人や組織に対して、仮想通貨による送金を行う。 |

| エ | 実店舗などで仮想通貨を使った支払や決済を行う。 |

問 72

インターネットを活用した仕組みのうち、クラウドファンディングを説明したものはどれか。

| ア | Webサイトに公表されたプロジェクトの事業計画に協賛して、そのリターンとなる製品や権利の入手を期待する不特定多数の個人から小口資金を調達すること |

| イ | Webサイトの閲覧者が掲載広告からリンク先のECサイトで商品を購入した場合、広告主からそのWebサイト運営者に成果報酬を支払うこと |

| ウ | 企業などが、委託したい業務内容を、Webサイトで不特定多数の人に告知して募集し、適任と判断した人々に当該業務を発注すること |

| エ | 複数のアカウント情報をあらかじめ登録しておくことによって、一度の認証で複数の金融機関の口座取引情報を一括して表示する個人向けWebサービスのこと |

問 73

生産現場における機械学習の活用事例として、適切なものはどれか。

| ア | 工場における不良品の発生原因をツリー状に分解して整理し、アナリストが統計的にその原因や解決策を探る。 |

| イ | 工場の生産設備を高速通信で接続し、ホストコンピュータがリアルタイムで制御できるようにする。 |

| ウ | 工場の生産ロボットに対して作業方法をプログラミングするのではなく、ロボット自らが学んで作業の効率を高める。 |

| エ | 累積生産量が倍増するたびに工場従業員の生産性が向上し、一定の比率で単位コストが減少する。 |

問 74

BCP(事業継続計画)の策定、運用に関する記述として、適切なものはどれか。

| ア | ITに依存する業務の復旧は、技術的に容易であることを基準に優先付けする。 |

| イ | 計画の内容は、経営戦略上の重要事項となるので、上級管理者だけに周知する。 |

| ウ | 計画の内容は、自社組織が行う範囲に限定する。 |

| エ | 自然災害に加え、情報システムの機器故障やマルウェア感染も検討範囲に含める。 |

問 75

CIOの果たすべき役割はどれか。

| ア | 各部門の代表として、自部門のシステム化案を情報システム部門に提示する。 |

| イ | 情報技術に関する調査、利用研究、関連部門への教育などを実施する。 |

| ウ | 全社的観点から情報化戦略を立案し、経営戦略との整合性の確認や評価を行う。 |

| エ | 豊富な業務経験、情報技術の知識、リーダシップをもち、プロジェクトの運営を管理する。 |

問 76

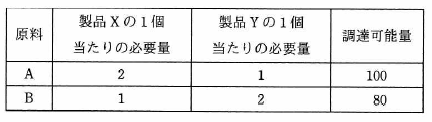

製品X及びYを生産するために2種類の原料A、Bが必要である。製品1個の生産に必要となる原料の量と調達可能量は表に示すとおりである。製品XとYの1個当たりの販売利益が、それぞれ100円、150円であるとき、最大利益は何円か。

| ア | 5,000 |

| イ | 6,000 |

| ウ | 7,000 |

| エ | 8,000 |

問 77

ROIを説明したものはどれか。

| ア | 一定期間におけるキャッシュフロー(インフロー、アウトフロー含む)に対して、現在価値でのキャッシュフローの合計値を求めるものである。 |

| イ | 一定期間におけるキャッシュフロー(インフロー、アウトフロー含む)に対して、合計値がゼロとなるような、割引率を求めるものである。 |

| ウ | 投資額に見合うリターンが得られるかどうかを、利益額を分子に、投資額を分母にして算出するものである。 |

| エ | 投資による実現効果によって、投資額をどれだけの期間で回収可能かを定量的に算定するものである。 |

問 78

売上高が100百万円のとき、変動費が60百万円、固定費が30百万円掛かる。変動費率、固定費は変わらないものとして、目標利益18百万円を達成するのに必要な売上高は何百万円か。

| ア | 108 |

| イ | 120 |

| ウ | 156 |

| エ | 180 |

問 79

シュリンクラップ契約において、ソフトウェアの使用許諾契約が成立するのはどの時点か。

| ア | 購入したソフトウェアの代金を支払った時点 |

| イ | ソフトウェアの入ったDVD-ROMを受け取った時点 |

| ウ | ソフトウェアの入ったDVD-ROMの包装を解いた時点 |

| エ | ソフトウェアをPCにインストールした時点 |

問 80

ソフトウェアやデータに瑕疵(かし)がある場合に、製造物責任法の対象となるものはどれか。

| ア | ROM化したソフトウェアを内蔵した組込み機器 |

| イ | アプリケーションソフトウェアパッケージ |

| ウ | 利用者がPCにインストールしたOS |

| エ | 利用者によってネットワークからダウンロードされたデータ |

問題目次

| 問1 | 次の流れ図は、10進整数 j(0<j<100) を8桁の2進... |

| 問2 | 8ビットの値の全ビットを反転する操作はどれか。 |

| 問3 | ノードとノードの間のエッジの有無を、隣接行列を用いて表す。あ... |

| 問4 | |

| 問5 | 平均が60、標準偏差が10の正規分布を表すグラフはどれか。 |

| 問6 | Random(n)は、0以上n未満の整数を一様な確率で返す関... |

| 問7 | 次のBNFで定義される<変数名>に合致するものはどれか。<数... |

| 問8 | A、C、K、S、Tの順に文字が入力される。スタックを利用して... |

| 問9 | 配列Aが図2の状態のとき、図1の流れ図を実行すると、配列Bが... |

| 問10 | 10進法で5桁のa<sub>1</sub>a<sub>2</... |

| 問11 | 自然数nに対して、次のように再帰的に定義される関数f(n)を... |

| 問12 | 1GHzのクロックで動作するCPUがある。このCPUは、機械... |

| 問13 | メイン処理、及び表に示す二つの割込みA、Bの処理があり、多重... |

| 問14 | 次に示す接続のうち、デイジーチェーン接続と呼ばれる接続方法は... |

| 問15 | RAIDの分類において、ミラーリングを用いることで信頼性を高... |

| 問16 | 2台の処理装置から成るシステムがある。少なくともいずれか一方... |

| 問17 | 図の送信タスクから受信タスクにT秒間連続してデータを送信する... |

| 問18 | 優先度に基づくプリエンプティブなスケジューリングを行うリアル... |

| 問19 | バックアップ方式の説明のうち、増分バックアップはどれか。ここ... |

| 問20 | DRAMの特徴はどれか。 |

| 問21 | クロックの立上りエッジで、8ビットのシリアル入力パラレル出力... |

| 問22 | 次の回路の入力と出力の関係として、正しいものはどれか。 |

| 問23 | コードから商品の内容が容易に分かるようにしたいとき、どのコー... |

| 問24 | H.264/MPEG-4 AVCの説明として、適切なものはど... |

| 問25 | UMLを用いて表した図の概念データモデルの解釈として、適切な... |

| 問26 | ”得点”表から、学生ごとに全科目の点数の平均を算出し、平均が... |

| 問27 | 関係モデルにおいて、関係から特定の属性だけを取り出す演算はど... |

| 問28 | 一つのトランザクションはトランザクションを開始した後、五つの... |

| 問29 | 2相ロッキングプロトコルに従ってロックを獲得するトランザクシ... |

| 問30 | 10Mビット/秒の回線で接続された端末間で、平均1Mバイトの... |

| 問31 | CSMA/CD方式のLANに接続されたノードの送信動作に関す... |

| 問32 | メディアコンバータ、リピータハブ、レイヤ2スイッチ、レイヤ3... |

| 問33 | LANに接続されている複数のPCをインターネットに接続するシ... |

| 問34 | クライアントAがポート番号8080のHTTPプロキシサーバB... |

| 問35 | 攻撃者が用意したサーバXのIPアドレスが、A社Webサーバの... |

| 問36 | マルウェアの動的解析に該当するものはどれか。 |

| 問37 | WPA3はどれか。 |

| 問38 | メッセージにRSA方式のディジタル署名を付与して2者間で送受... |

| 問39 | 情報セキュリティにおいてバックドアに該当するものはどれか。 |

| 問40 | ファイルの提供者は、ファイルの作成者が作成したファイルAを受... |

| 問41 | 検索サイトの検索結果の上位に悪意のあるサイトが表示されるよう... |

| 問42 | 1台のファイアウォールによって、外部セグメント、DMZ、内部... |

| 問43 | SIEM(Security Information and ... |

| 問44 | 電子メールをドメインAの送信者がドメインBの宛先に送信すると... |

| 問45 | 図は構造化分析法で用いられるDFDの例である。図中の”○”が... |

| 問46 | モジュール結合度が最も弱くなるものはどれか。 |

| 問47 | エラー埋込法において、埋め込まれたエラー数をS、埋め込まれた... |

| 問48 | テストで使用されるドライバ又はスタブの説明のうち、適切なもの... |

| 問49 | 単一の入り口をもち、入力項目を用いた複数の判断を含むプログラ... |

| 問50 | XP(eXtreme Programming)において、プラ... |

| 問51 | 二つのアクティビティが次の関係にあるとき、論理的な依存関係は... |

| 問52 | あるプロジェクトの日程計画をアローダイアグラムで示す。クリテ... |

| 問53 | ソフトウェア開発の見積方法の一つであるファンクションポイント... |

| 問54 | 10人のメンバで構成されているプロジェクトチームにメンバ2人... |

| 問55 | サービスマネジメントシステムにPDCA方法論を適用するとき、... |

| 問56 | システムの移行計画に関する記述のうち、適切なものはどれか。 |

| 問57 | 事業継続計画で用いられる用語であり、インシデントの発生後、次... |

| 問58 | システムテストの監査におけるチェックポイントのうち、適切なも... |

| 問59 | 情報システム部が開発して経理部が運用している会計システムの運... |

| 問60 | アクセス制御を監査するシステム監査人の行為のうち、適切なもの... |

| 問61 | 情報化投資において、リスクや投資価値の類似性でカテゴリ分けし... |

| 問62 | 自社の経営課題である人手不足の解消などを目標とした業務革新を... |

| 問63 | 企業がマーケティング活動に活用するビッグデータの特徴に沿った... |

| 問64 | システム開発の上流工程において、システム稼働後に発生する可能... |

| 問65 | 非機能要件の定義で行う作業はどれか。 |

| 問66 | リレーションシップマーケティングの説明はどれか。 |

| 問67 | バランススコアカードの内部ビジネスプロセスの視点における戦略... |

| 問68 | 技術経営におけるプロダクトイノベーションの説明として、適切な... |

| 問69 | ディジタルディバイドを説明したものはどれか。 |

| 問70 | ”かんばん方式”を説明したものはどれか。 |

| 問71 | ブロックチェーンによって実現されている仮想通貨マイニングの説... |

| 問72 | インターネットを活用した仕組みのうち、クラウドファンディング... |

| 問73 | 生産現場における機械学習の活用事例として、適切なものはどれか... |

| 問74 | BCP(事業継続計画)の策定、運用に関する記述として、適切な... |

| 問75 | CIOの果たすべき役割はどれか。 |

| 問76 | 製品X及びYを生産するために2種類の原料A、Bが必要である。... |

| 問77 | ROIを説明したものはどれか。 |

| 問78 | 売上高が100百万円のとき、変動費が60百万円、固定費が30... |

| 問79 | シュリンクラップ契約において、ソフトウェアの使用許諾契約が成... |

| 問80 | ソフトウェアやデータに瑕疵(かし)がある場合に、製造物責任法... |