ネットワークスペシャリスト午前II

2015(平成27年)/秋期分

問 1

DNSの資源レコード(リソースレコード)に関する記述のうち、適切なものはどれか。

| ア | CNAMEレコードは、他のDNSサーバのキャッシュ領域に情報を残す許可時間や、ゾーン情報の更新をチェックする間隔などを指定するレコードである。 |

| イ | MXレコードは、電子メールの送り先となるサーバのIPアドレスを指定するレコードである。 |

| ウ | NSレコードは、そのゾーン自身や下位ドメインに関するDNSサーバのホスト名を指定するレコードである。 |

| エ | PTRレコードは、名前に対応するIPアドレスを指定するレコードである。 |

問 2

ZigBeeの特徴はどれか。

| ア | 2.4GHz帯を使用する無線通信方式であり、一つのマスタと最大七つのスレーブから成るスター型ネットワークを構成する。 |

| イ | 5.8GHZ帯を使用する近距離の無線通信方式ダリ、有料道路の料金所のETCなどで使用されている。 |

| ウ | 下位層にIEEE802.15.4を使用する低消費電力の無線通信方式であり、センサネットワークやスマートメータなどへの応用が進められている。 |

| エ | 広い周波数帯にデータを拡散することで高速な伝送を行る無線通信方式であり、近距離での映像や音楽配信に利用されている。 |

問 3

OSI基本参照モデルのトランスポート層の機能として、適切なものはどれか。

| ア | 経路選択機能や中継機能をもち、透過的なデータ転送を行う。 |

| イ | 情報をフレーム化し、転送誤りを検出するためのビット列を付加する。 |

| ウ | 転送をつかさどる各種通信網の品質の差を補完し、透過的なデータ転送を行う。 |

| エ | ルータにおいてパケット中継処理を行う。 |

問 4

IPv4ネットワークにおけるOSPFの仕様に当てはまるものはどれか。

| ア | 経路選択に距離ベクトルアルゴリズムを用いる。 |

| イ | 異なる自律システム(ルーティングドメイン)間でのルーティング情報交換プロトコルである。 |

| ウ | サブネットマスク情報を伝達する機能があり、可変長サブネットに対応している。 |

| エ | 到達可能なネットワークは最大ホップ数15という制限がある。 |

問 5

平均ビット誤り率が1 X 10-5の回線を用いて、200,000バイトのデータを100バイトずつの電文に分けて送信する。送信電文のうち、誤りが発生する電文の個数は平均して幾つか。

| ア | 2 |

| イ | 4 |

| ウ | 8 |

| エ | 16 |

問 6

HDLC手順で用いられるフレーム中のフラグシーケンスの役割として、適切なものはどれか。

| ア | 受信確認を待たずに複数フレームの送信を可能にする。 |

| イ | フレームの開始と終了を示す。 |

| ウ | フレームの転送順序を制御する。 |

| エ | フレームの転送誤りを検出する。 |

問 7

IPv4におけるICMPメッセージに関する説明として、適切なものはどれか。

| ア | 送信元が設定したソースルーティングが失敗した場合は、Echo Replyを返す。 |

| イ | 転送されてきたデータグラムを受信したルータが、そのネットワークの最適なルートを送信元に通死して経路の変更を要求するには、Redirectを使用する。 |

| ウ | フラグメントの再組立て中にタイムアウトが発生した場合は、データグラムを破棄してParameter Problemを返す。 |

| エ | ルータでメッセージを転送する際に、受信側のバッファがあるれた場合はTime Exceededを送り、送信ホストに送信を抑制することを促す。 |

問 8

マルチキャストグループへの参加や離脱をホストが通死したり、マルチキャストグループに参加しているホストの有無をルータがチェックしたりするときに使用するプロトコルはどれか。

| ア | ARP |

| イ | IGMP |

| ウ | LDAP |

| エ | RIP |

問 9

IPv6においてIPv4から仕様変更された内容の説明として、適切なものはどれか。

| ア | IPヘッダのTOSフィールドを使用し、特定のクラスのパケットに対する資源予約ができるようになった。 |

| イ | IPヘッダのアドレス空間が、32ビットから64ビットに拡張されている。 |

| ウ | IPヘッダのチェックサムフィールドを追加し、誤り検出機能を強化している。 |

| エ | IPレベルのセキュリティ機能(IPsec)である認証と改ざん検出機能のサポートが必須となり、パケットを暗号化したり送信元を認証したりすることができる。 |

問 10

RSVPの説明として、適切なものはどれか。

| ア | IPネットワークにおいて、ホスト間通信の伝送帯域を管理するためのプロトコルである。 |

| イ | LANシステムにおいて、物理的なケーブルやノードの接続形態に依存せず、ノードを任意に理論的なグループに分ける技術である。 |

| ウ | PPPによるデータリンクを複数束ねることができるように拡張したプロトコルである。 |

| エ | リモートアクセスを利用する利用者の認証を行うためのプロトコルである。 |

問 11

UDPを使用するプロトコルはどれか。

| ア | DHCP |

| イ | FTP |

| ウ | HTTP |

| エ | SMTP |

問 12

IPネットワークにおいて、クライアントの設定を変えることなくデフォルトゲートウェイの障害を回避するために用いられるプロトコルはどれか。

| ア | RARP |

| イ | RSTP |

| ウ | RTSP |

| エ | VRRP |

問 13

ネットワークに接続されているホストのIPアドレスが212.62.31.90で、サブネットマスクが255.255.255.224のとき、ホストアドレスはどれか。

| ア | 10 |

| イ | 26 |

| ウ | 90 |

| エ | 212 |

問 14

サブネットマスクが255.255.255.0である四つのネットワーク192.168.32.0、192.168.33.0、192.168.34.0、192.168.35.0を、CIDRを使ってスーパーネット化したときのネットワーク番号とサブネットマスクの組合せとして、適切なものはどれか。

| ア | ネットワーク番号:192.168.32.0 サブネットマスク:255.255.248.0 |

| イ | ネットワーク番号:192.168.32.0 サブネットマスク:255.255.252.0 |

| ウ | ネットワーク番号:192.168.35.0 サブネットマスク:255.255.248.0 |

| エ | ネットワーク番号:192.168.35.0 サブネットマスク:255.255.252.0 |

問 15

IP電話の音声品質を表す指標のうち、ノイズ、エコー、遅延などから算出されるものはどれか。

| ア | MOS値 |

| イ | R値 |

| ウ | ジッタ |

| エ | パケット損失率 |

問 16

送信者Aが、受信者Bと共有している鍵を用いて、メッセージからメッセージ認証符号を生成し、そのメッセージ符号とメッセージを受信者Bに送信する。このとき、メッセージとメッセージ認証符号を用いて、受信者Bができることはどれか。

| ア | 通信路上でのメッセージの伝送誤りを訂正できる。 |

| イ | 通信路上でのメッセージの複製の有無を検知できる。 |

| ウ | メッセージの改ざんがないことを判定できる。 |

| エ | メッセージの盗聴の有無を検知できる。 |

問 17

無線LANにおけるWPA2の特徴はどれか。

| ア | AHとESPの機能によって認証と暗号化を実現する。 |

| イ | 暗号化アルゴリズムにAESを採用したCCMP(Counter-mode with CBC-MAC Protocol)を使用する。 |

| ウ | 端末とアクセスポイントの間で通信を行う際に、TLS Handshake Protocolを使用して、互いが正当な相手かどうかを認証する。 |

| エ | 利用者が設定する秘密鍵と、製品で生成するIV(Initialization Vector)とを連結した数を基に、データをフレームごとにRC4で暗号化する。 |

問 18

プロキシサーバ又はリバースプロキシサーバを新たにDMZに導入するセキュリティ強化策のうち、導入によるセキュリティ上の効果が最も高いものはどれか。

| ア | DMZ上の公開用Webサーバとしてリバースプロキシサーバを設置し、その参照先のWebサーバを、外部からアクセスできない別のDMZに移設することによって、外部のPCとの通信におけるインターネット上での盗聴を防ぐ。 |

| イ | DMZ上の公開用Webサーバとしてリバースプロキシサーバを設置し、その参照先のWebサーバを外部からアクセスできない別のDMZに移設することによって、外部から直接Webサーバのコンテンツが改ざんされること防ぐ。 |

| ウ | 社内PCからインターネット上のWebサーバにアクセスするときの中継サーバとしてプロキシサーバをDMZに設置することによって、参照先のWebサーバと社内PC間の通信におけるインターネット上の盗聴を防ぐ。 |

| エ | 社内PCからインターネット上のWebサーバにアクセスするときの中継サーバとしてプロキシサーバをDMZに設置することによって、参照するコンテンツのインターネット上の改ざんを防ぐ。 |

問 19

インターネットサービスプロバイダ(ISP)が、OP25Bを導入することで得られるセキュリティ上の効果はどれか。

| ア | ISP管理下のネットワークからISP管理外のネットワークに対するICMPパケットによるDDoS攻撃を遮断できる。 |

| イ | ISP管理かのネットワークからISP管理外のネットワークに向けて送信されるスパムメールを制限できる。 |

| ウ | ISP管理下のネットワークに対するISP管理外のネットワークからのICMPパケットによるDDoS攻撃を遮断できる。 |

| エ | ISP管理下のネットワークに向けてISP管理外のネットワークから送信されるスパムメールを制限できる。 |

問 20

Webアプリケーションの脆弱性を悪用する攻撃手法のうち、Webページ上で入力した文字列がPerlのsystem関数やPHPのexec関数などに渡されることを利用し、不正にシェルスクリプトや実行形式のファイルを実行されるものは、どれに分類されるか。

| ア | HTTPヘッダインジェクション |

| イ | OSコマンドインジェクション |

| ウ | クロスサイトリクエストフォージェリ |

| エ | セッションハイジャック |

問 21

TLSに関する記述のうち、適切なものはどれか。

| ア | TLSで使用するWebサーバのディジタル証明書にはIPアドレスの組み込みが必須なので、WebサーバのIPアドレスを変更する場合は、ディジタル証明書を再度取得する必要がある。 |

| イ | TLSで使用する個人認証用のディジタル証明書は、ICカードなどに格納できるので、格納場所を特定のPCに限定する必要はない。 |

| ウ | TLSはWebサーバを経由した特定の利用者間の通信のために開発されたプロトコルであり、Webサーバ提供者への事前の利用者登録が不可欠である。 |

| エ | 日本国内では、TLSで使用する共通鍵の長さは、128ビット未満に制限されている。 |

問 22

アリティ専用の磁気ディスク装置を持ち、ブロック単位のストライピングを行うRAIDの方式はどれか。

| ア | RAID1 |

| イ | RAID3 |

| ウ | RAID4 |

| エ | RAID5 |

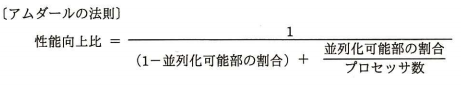

問 23

マルチプロセッサによる並列処理において、1プロセッサの時に対する性能向上比はアムダールの法則で説明することができる。性能向上比に関する記述のうち、適切なものはどれか。

| ア | プロセッサ数が一定の場合、性能向上比は並列化可能部の割合にひれする。 |

| イ | プロセッサ数を増やしたい場合、性能向上比は並列化可能部の割合に反比例する。 |

| ウ | 並列化可能部の割合が0.5の場合は、プロセッサ数をいくら増やしても性能向上比が2を超えることはない。 |

| エ | 並列化可能部の割合が咲いて0.9以上であれば、性能向上比はプロセッサ数の半分以上の値となる。 |

問 24

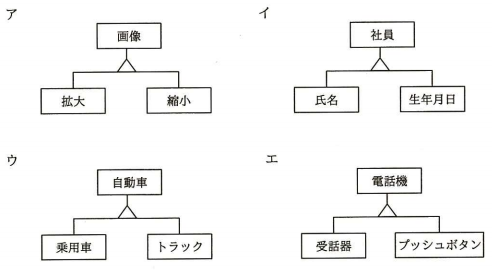

オブジェクト間のis-a関係を表す図はどれか。

問 25

SOA(Service Oriented Architecture)でサービスを設計する際の注意点のうち、最適なものはどれか。

| ア | 可用性を高めるために、ステート古名インターフェースとする。 |

| イ | 業務からの独立性を確保するために、サービスの命名は役割を表すものとする。 |

| ウ | 業務の変化に対応しやすくするために、サービス間の関係は疎結合にする。 |

| エ | セキュリティを高めるために、一度開発したサービスは再利用しない方がよい。 |

問題目次

| 問1 | DNSの資源レコード(リソースレコード)に関する記述のうち、... |

| 問2 | ZigBeeの特徴はどれか。 |

| 問3 | OSI基本参照モデルのトランスポート層の機能として、適切なも... |

| 問4 | IPv4ネットワークにおけるOSPFの仕様に当てはまるものは... |

| 問5 | 平均ビット誤り率が1 X 10<sup>-5</sup>の回... |

| 問6 | HDLC手順で用いられるフレーム中のフラグシーケンスの役割と... |

| 問7 | IPv4におけるICMPメッセージに関する説明として、適切な... |

| 問8 | マルチキャストグループへの参加や離脱をホストが通死したり、マ... |

| 問9 | IPv6においてIPv4から仕様変更された内容の説明として、... |

| 問10 | RSVPの説明として、適切なものはどれか。 |

| 問11 | UDPを使用するプロトコルはどれか。 |

| 問12 | IPネットワークにおいて、クライアントの設定を変えることなく... |

| 問13 | ネットワークに接続されているホストのIPアドレスが212.6... |

| 問14 | サブネットマスクが255.255.255.0である四つのネッ... |

| 問15 | IP電話の音声品質を表す指標のうち、ノイズ、エコー、遅延など... |

| 問16 | 送信者Aが、受信者Bと共有している鍵を用いて、メッセージから... |

| 問17 | 無線LANにおけるWPA2の特徴はどれか。 |

| 問18 | プロキシサーバ又はリバースプロキシサーバを新たにDMZに導入... |

| 問19 | インターネットサービスプロバイダ(ISP)が、OP25Bを導... |

| 問20 | Webアプリケーションの脆弱性を悪用する攻撃手法のうち、We... |

| 問21 | TLSに関する記述のうち、適切なものはどれか。 |

| 問22 | アリティ専用の磁気ディスク装置を持ち、ブロック単位のストライ... |

| 問23 | マルチプロセッサによる並列処理において、1プロセッサの時に対... |

| 問24 | オブジェクト間のis-a関係を表す図はどれか。<br /> |

| 問25 | SOA(Service Oriented Architect... |