応用情報技術者午前

2010(平成22年)/秋期分

問 1

後置表記法(逆ポーランド表記法)では、例えば、式 Y=(A-B)×C をYAB-C×=と表現する。

次の式を後置表記法で表現したものはどれか。

Y=(A+B)×(C-(D÷E))

| ア | YAB+C-DE÷×= |

| イ | YAB+CDE÷-×= |

| ウ | YAB+EDC÷-×= |

| エ | YBA+CD-E÷×= |

問 2

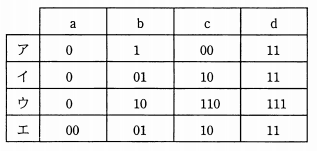

a、b、c、d の 4 文字からなるメッセージを符号化してビット列にする方法として表のア~エの 4 通りを考えた。この表は a、b、c、d の各 1 文字を符号化するときのビット列を表している。メッセージ中での a、b、c、d の出現頻度は、それぞれ 50%、30%、10%、10%であることが分かっている。符号化されたビット列から元のメッセージが一意に復号可能であって、ビット列の長さが最も短くなるものはどれか。

問 3

PCM 伝送方式によって音声をサンプリング(標本化)して 8 ビットのディジタルデータに変換し、圧縮処理しないで転送したところ、転送速度は 64,000 ビット/秒であった。このときサンプリング間隔は何マイクロ秒か。

| ア | 15.6 |

| イ | 46.8 |

| ウ | 125 |

| エ | 128 |

問 4

ロボットなどの制御システムを構成するアクチュエータの機能として、適切なものはどれか。

| ア | 動きを計測する。 |

| イ | 動きを制御するための計算・判断を行う。 |

| ウ | 機械・機構を物理的に動かす。 |

| エ | 制御システムを駆動するエネルギーを供給する。 |

問 5

先頭ポインタと末尾ポインタをもち、多くのデータがポインタでつながった単方向の線形リストの処理のうち、先頭ポインタ、末尾ポインタ又は各データのポインタをたどる回数が最も多いものはどれか。ここで、単方向のリストは先頭ポインタからつながっているものとし、追加するデータはポインタをたどらなくても参照できるものとする。

| ア | 先頭にデータを追加する処理 |

| イ | 先頭のデータを削除する処理 |

| ウ | 末尾にデータを追加する処理 |

| エ | 末尾のデータを削除する処理 |

問 6

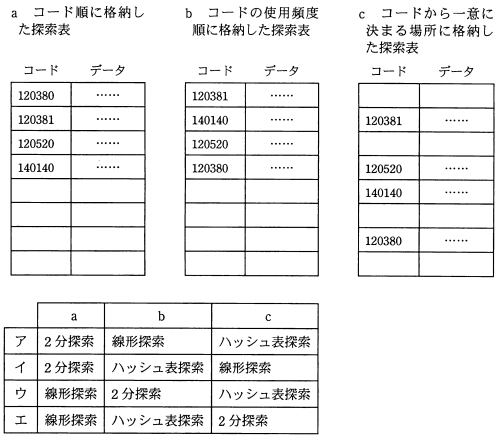

探索表の構成法を例とともに a~c に示す。探索の平均計算量が最も小さい探索手法の組合せはどれか。ここで、探索表のコードの空欄は表の空きを示す。

問 7

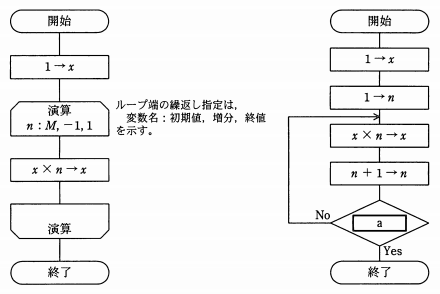

正の整数 M に対して、次の二つの流れ図に示すアルゴリズムを実行したとき、結果 x の値が等しくなるようにしたい。a に入れる条件として、適切なものはどれか。

| ア | n < M |

| イ | n > M ー 1 |

| ウ | n > M |

| エ | n > M + 1 |

問 8

再入可能(リエントラント)プログラムに関する記述のうち、適切なものはどれか。

| ア | 再入可能プログラムは、逐次再使用可能プログラムから呼び出すことはできない。 |

| イ | 再入可能プログラムは、呼出し元ごとに確保された記憶領域に局所変数が割り当てられる。 |

| ウ | 実行途中で待ち状態が発生するプログラムは、再入可能プログラムではない。 |

| エ | 逐次再使用可能なプログラムは、再入可能プログラムでもある。 |

問 9

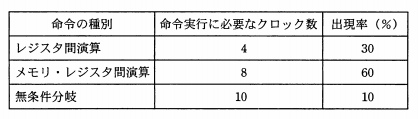

動作クロック周波数が 700 MHz の CPU で、命令の実行に必要なクロック数及びその命令の出現率が表に示す値である場合、この CPU の性能は約何 MIPS か。

| ア | 10 |

| イ | 50 |

| ウ | 70 |

| エ | 100 |

問 10

スーパスカラの説明はどれか。

| ア | 処理すべきベクトルの長さがベクトルレジスタより長い場合、ベクトルレジスタ長の組に分割して処理を繰り返す方式である。 |

| イ | パイプラインをさらに細分化することによって、高速化を図る方式である。 |

| ウ | 複数のパイプラインを用い、同時に複数の命令を実行可能にすることによって、高速化を図る方式である。 |

| エ | 命令語を長く取り、一つの命令で複数の機能ユニットを同時に制御することによって、高速化を図る方式である。 |

問 11

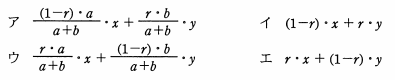

容量が a M バイトでアクセス時間が x ナノ秒のキャッシュメモリと、容量が b M バイトでアクセス時間が y ナノ秒の主記憶をもつシステムにおいて、CPU からみた、主記憶とキャッシュメモリとを合わせた平均アクセス時間を表す式はどれか。ここで、読み込みたいデータがキャッシュメモリに存在しない確率を r とし、キャッシュメモリ管理に関するオーバヘッドは無視できるものとする。

問 12

DMA コントローラの説明として適切なものはどれか。

| ア | MPU では時間がかかる積和演算を、高速に行う。 |

| イ | 仮想メモリ機能、メモリ保護機能などのメモリ管理機能を提供する。 |

| ウ | 動作クロックに合わせてカウントするカウントレジスタをもち、それによって時間の経過を保持する。 |

| エ | メモリと入出力装置との間、又はメモリとメモリとの間でのデータ交換を、MPU を介さずに行う。 |

問 13

マイクロホンから入力された音声信号をメモリに記録する機能と、メモリに記録された音声データをスピーカから出力する機能とをもつディジタル録音・再生システムに関する記述のうち、適切なものはどれか。

| ア | A/D 変換器の出力及び D/A 変換器の入力を、メモリのデータ線に接続する。 |

| イ | 音質はサンプリング周波数で決まり、量子化ビット数は関係しない。 |

| ウ | 録音時には D/A 変換、再生時には A/D 変換を行う。 |

| エ | 録音と再生とを同時に行わないならば、 1 個の A/D 変換器だけで録音も再生もできる。 |

問 14

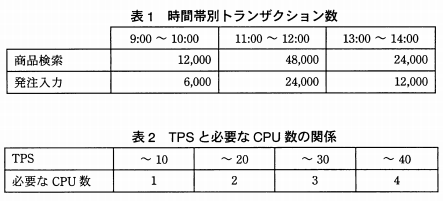

商品検索と発注入力を行う Web システムについて、時間帯別のトランザクション数を表 1 に、TPS(Transaction Per Second)と必要な CPU 数の関係を表 2 に示す。この Web システムに必要な CPU 数は最低幾つか。ここで、OS のオーバヘッドなどの処理については無視でき、トランザクションはそれぞれの時間帯の中で均等に発生するものとする。

| ア | 1 |

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問 15

システムの経済性を評価する場合、TCO の評価項目から除外されるものはどれか。

| ア | システム管理やセキュリティ管理などの管理コスト |

| イ | システムに入力された売上データを分析する販売管理コスト |

| ウ | ハードウェアやソフトウェアなどの導入コスト |

| エ | ヘルプデスクや利用者教育などのサポートコスト |

問 16

システムの信頼性向上技術に関する記述のうち、適切なものはどれか。

| ア | 故障が発生したときに、あらかじめ指定された安全な状態にシステムを保つことをフェールソフトという。 |

| イ | 故障が発生したときに、あらかじめ指定されている縮小した範囲のサービスを提供することをフォールトマスキングという。 |

| ウ | 故障が発生したときに、その影響が誤りとなって外部に出ないように訂正することをフェールセーフという。 |

| エ | 故障が発生したときに対処するのではなく、品質管理などを通じてシステム構成要素の信頼性を高めることをフォールトアボイダンスという。 |

問 17

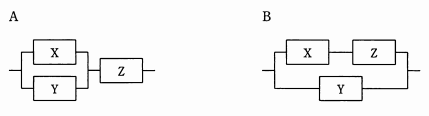

3 台の装置 X~Z を接続したシステム A、B の稼働率について、適切なものはどれか。ここで、3 台の装置の稼働率は、いずれも 0 より大きく 1 より小さいものとする。

| ア | 各装置の稼働率の値によって、A と B の稼働率のどちらが高いかは変化する。 |

| イ | 常に A と B の稼働率は等しい。 |

| ウ | 常に A の稼働率が高い。 |

| エ | 常に B の稼働率が高い。 |

問 18

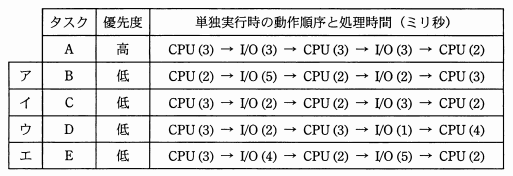

五つのタスク A~E の優先度と、各タスクを単独で実行した場合の CPU と入出力装置 (I/O) の動作順序と処理時間は、表のとおりである。優先度”高”のタスク A と B~E のどのタスクを組み合わせれば、組み合わせたタスクが同時に実行を開始してから、両方のタスクの実行が終了するまでの間の CPU の遊休時間をゼロにできるか。ここで、I/O は競合せず、OS のオーバヘッドは無視できるものとする。また、表の( ) 内の数字は処理時間を示すものとする。

問 19

ほとんどのプログラムの大きさがページサイズの半分以下のシステムにおいて、ページサイズを半分にしたときに予想されるものはどれか。ここで、このシステムは主記憶が不足しがちで、多重度やスループットなどはシステム性能の限界で運用しているものとする。

| ア | ページサイズが小さくなるので、領域管理などのオーバヘッドが減少する。 |

| イ | ページ内に余裕がなくなるので、ページ置換えによってシステム性能が低下する。 |

| ウ | ページ内の無駄な空き領域が減少するので、主記憶不足が緩和される。 |

| エ | ページフォールトの回数が増加するので、システム性能が低下する。 |

問 20

UNIX のデーモンに関する記述のうち、最も適切なものはどれか。

| ア | OS がアプリケーション間の連携機能として提供するサービスであり、これを使うと表計算ソフトで作成したグラフをワープロソフトの文章に取り込むことが可能になる。 |

| イ | OS がアプリケーションに対して呼出し方式で提供するシステムサービスであり、呼出し方式が同じであれば、アプリケーションは OS の差を意識しなくてもよい。 |

| ウ | OS と同時又は必要に応じて起動され、バックグラウンドで常に動作しており、プリントキューからの印刷を管理したり、通信などの機能を提供する。 |

| エ | OS と利用者のインタフェースを提供するプログラムであり、利用者がログインすると指定されたものが起動される。 |

問 21

オープンソースソフトウェアの特徴のうち、適切なものはどれか。

| ア | 一定の条件の下で、ソースコードの変更を許可している。 |

| イ | 使用分野及び利用者を制限して再配布できる。 |

| ウ | 著作権が放棄されている。 |

| エ | 無償で配布しなければならない。 |

問 22

デュアルライセンスのソフトウェアを利用する条件のうち、適切なものはどれか。

| ア | 複数のライセンスが設定されているので、利用者はすべてのライセンスに同意する。 |

| イ | 複数のライセンスが設定されているので、利用者はそのうちの一つのライセンスを選択して同意する。 |

| ウ | 複数のライセンスが設定されているので、利用者はそのうちの二つのライセンスを選択して同意する。 |

| エ | 複数のライセンスを組み合わせた一つのライセンスが設定されているので、利用者はそのライセンスに同意する。 |

問 23

DSP(Digital Signal Processor)の特徴的な演算機能はどれか。

| ア | 積和演算 |

| イ | 複素数演算 |

| ウ | 浮動小数点演算 |

| エ | 論理演算 |

問 24

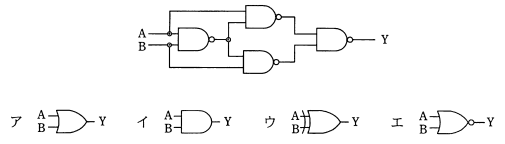

図の論理回路と等価な回路はどれか。

問 25

システム LSI に関する記述として、適切なものはどれか。

| ア | コンピュータシステムの動作を管理するために複数のマイコンを集約した LSI |

| イ | 同一機能の複数個の LSI を一つの基板上に集約し、システムを構成したもの |

| ウ | 特定システムに適応するように利用者が回路機能を変更できる LSI |

| エ | 複数の LSI で実現していた機能を 1 チップに集約したもの |

問 26

ヤコブ・ニールセンのユーザインタフェースに関する 10 か条のヒューリスティックスの一つである”システム状態の視認性”に該当するものはどれか。

| ア | 異なる画面間でも、操作は類似の手順で実行できる。 |

| イ | 実行中に処理の進捗度を表示する。 |

| ウ | 入力フォームの必須項目に印を付けて目立たせる。 |

| エ | 表示する文字の大きさや色が適切で、効果的に画像も使用する。 |

問 27

コンピュータグラフィックスに関する記述のうち、適切なものはどれか。

| ア | テクスチャマッピングは、すべてのピクセルについて、視線とすべての物体との交点を計算し、その中から視点に最も近い交点を選択することによって、隠面消去を行う。 |

| イ | メタボールは、反射・透過方向への視線追跡を行わず、与えられた空間中のデータから輝度を計算する。 |

| ウ | ラジオシティ法は、拡散反射面間の相互反射による効果を考慮して拡散反射面の輝度を決める。 |

| エ | レイトレーシング法は、形状が定義された物体の表面に、別に定義された模様を張り付けて画像を作成する。 |

問 28

データウェアハウスを構築するために、業務システムごとに異なっているデータ属性やコード体系を統一する処理はどれか。

| ア | ダイス |

| イ | データクレンジング |

| ウ | ドリルダウン |

| エ | ロールアップ |

問 29

関係データベースの候補キーとなる列又は列の組に関する記述として、適切なものはどれか。

| ア | 値を空値(null)にすることはできない。 |

| イ | 検索の高速化のために、属性の値と対応するデータの格納位置を記録する。 |

| ウ | 異なる表の列と関連付けられている。 |

| エ | 表の行を唯一に識別できる。 |

問 30

分散データベースシステムにおいて、一連のトランザクション処理を行う複数サイトに更新処理が確定可能かを問い合わせ、すべてのサイトの更新処理が確定可能である場合、更新処理を確定する方式はどれか。

| ア | 2 相コミット |

| イ | 排他制御 |

| ウ | ロールバック |

| エ | ロールフォワード |

問 31

関係データベースにおけるインデックスの設定に関する記述のうち、適切なものはどれか。

| ア | インデックスの設定に関しては、検索条件の検討だけではなく、テーブルのレコード数についての考慮も必要である。 |

| イ | インデックスの設定によって検索性能が向上する場合は、更新・削除・追加処理の性能も必ず向上する。 |

| ウ | インデックスの設定は、論理設計段階で洗い出された検索条件に指定されるすべての列について行う必要がある。 |

| エ | 性別のように 2 値しかもたないような列でも、検索条件に頻繁に指定する場合は、インデックスの設定を行う方がよい。 |

問 32

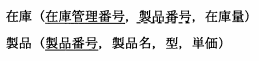

次の表定義において、”在庫”表の製品番号に定義された参照制約によって拒否される可能性のある操作はどれか。ここで、実線は主キーを、破線は外部キーを表す。

| ア | ”在庫”表の行の削除 |

| イ | ”在庫”表の表削除 |

| ウ | ”在庫”表への行追加 |

| エ | ”製品”表への行追加 |

問 33

LAN 間接続装置に関する記述のうち、適切なものはどれか。

| ア | ゲートウェイは、OSI 基本参照モデルにおける第 1~3 層だけのプロトコルを変換する。 |

| イ | ブリッジは、IP アドレスを基にしてフレームを中継する。 |

| ウ | リピータは、同種のセグメント間で信号を増幅することによって伝送距離を延長する。 |

| エ | ルータは、MAC アドレスを基にしてフレームを中継する。 |

問 34

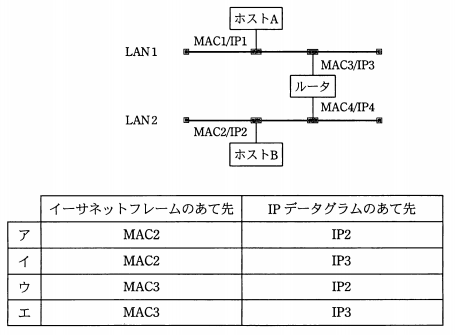

図のような IP ネットワークの LAN 環境で、ホスト A からホスト B にパケットを送信する。LAN 1 において、パケット内のイーサネットフレームのあて先と IP データグラムのあて先の組合せとして、適切なものはどれか。ここで、図中の MAC n / IP m はホスト又はルータがもつインタフェースの MAC アドレスと IP アドレスを示す。

問 35

IP アドレス 192.168.10.10 のアドレスクラスはどれか。

| ア | クラス A |

| イ | クラス B |

| ウ | クラス C |

| エ | クラス D |

問 36

TCP/IP に関連するプロトコルである RARP の説明として、適切なものはどれか。

| ア | IP アドレスを基に MAC アドレスを問い合わせるプロトコル |

| イ | IP プロトコルのエラー通知及び情報通知のために使用されるプロコル |

| ウ | MAC アドレスを基に IP アドレスを問い合わせるプロトコル |

| エ | ルーティング情報を交換しながら、ルーティングテーブルを動的に作成するプロトコル |

問 37

ほかのコンピュータ上にあるデータやサービスを呼び出すためのプロトコルで、メッセージ記述が XML ヘッダとボディで構成されているものはどれか。

| ア | CORBA |

| イ | DCOM |

| ウ | SIP |

| エ | SOAP |

問 38

セキュリティ対策で利用する CRL に記載されるデータはどれか。

| ア | スパムメールの発信元及びメールの不正中継を行うドメインの名前 |

| イ | ディジタル証明書の有効期間内に認証局の廃止などによって失効した自己署名証明書及び相互認証証明書 |

| ウ | 有効期間内に失効したディジタル証明書のシリアル番号 |

| エ | 利用者に対して与えられた情報資源へのアクセス権限リスト |

問 39

ソーシャルエンジニアリングに分類される手口はどれか。

| ア | ウイルス感染で自動作成されたバックドアからシステムに侵入する。 |

| イ | システム管理者などを装い、利用者に問い合わせてパスワードを取得する。 |

| ウ | 総当たり攻撃ツールを用いてパスワードを解析する。 |

| エ | バッファオーバフローなどのソフトウェアの脆(ぜい)弱性を利用してシステムに侵入する。 |

問 40

公開鍵暗号方式に関する記述のうち、適切なものはどれか。

| ア | AES は、NIST が公募した公開鍵暗号方式である。 |

| イ | RSA は、素因数分解の計算の困難さを利用した公開鍵暗号方式である。 |

| ウ | 公開鍵暗号方式では利用者の数が増えると秘密鍵の配送先が増加する。 |

| エ | 通信の秘匿に公開鍵暗号方式を利用する場合は、受信者の復号鍵を公開する。 |

問 41

公開鍵暗号方式によって、暗号を使って n 人が相互に通信する場合、異なる鍵は全体で幾つ必要になるか。ここで、公開鍵、秘密鍵をそれぞれ一つと数える。

| ア | n+1 |

| イ | 2n |

| ウ | n(nー1) / 2 |

| エ | log2n |

問 42

ISMS 適合性評価制度における情報セキュリティ基本方針に関する記述のうち、適切なものはどれか。

| ア | 重要な基本方針を定めた機密文書であり、社内の関係者以外の目に触れないようにする。 |

| イ | 情報セキュリティの基本方針を述べたものであり、ビジネス環境や技術が変化しても変更してはならない。 |

| ウ | 情報セキュリティのための経営陣の方向性及び支持を規定する。 |

| エ | 特定のシステムについてリスク分析を行い、そのセキュリティ対策とシステム運用の詳細を記述する。 |

問 43

Autorun.inf を悪用した USB ワームの説明のうち、適切なものはどれか。

| ア | USB 接続可能な IC レコーダは、音声データを取り扱うものなので、USB ワームに感染することはない。 |

| イ | 暗号化 USB メモリは、メモリ上のデータが暗号化されているので、USB ワームに感染することはない。 |

| ウ | 自動実行するワーム自体を USB メモリ内の Autorun.inf ファイルに埋め込む。 |

| エ | 特定ワームのファイル名を登録した Autorun.inf ファイルを USB メモリ内の生成する。 |

問 44

プログラム実行中の特定の時点で成立する変数間の関係や条件を記述した論理式を埋め込んで、そのプログラムの正当性を検証する手法はどれか。

| ア | アサーションチェック |

| イ | コード追跡 |

| ウ | スナップショットダンプ |

| エ | テストカバレッジ分析 |

問 45

テスト工程におけるスタブの利用方法に関する記述として、適切なものはどれか。

| ア | 指定した命令が実行されるたびに、レジスタや主記憶の一部の内容を出力することによって、正しく処理が行われていることを確認する。 |

| イ | トップダウンでプログラムのテストを行うとき、作成したモジュールをテストするために、仮の下位モジュールを用意して動作を確認する。 |

| ウ | プログラムの実行中、必要に応じて変数やレジスタなどの内容を表示し、必要であればその内容を修正して、テストを継続する。 |

| エ | プログラムを構成するモジュールの単体テストを行うとき、そのモジュールを呼び出す仮の上位モジュールを用意して、動作を確認する。 |

問 46

ホワイトボックステストのテストケースを設計する際に使用するものはどれか。

| ア | 原因-結果グラフ |

| イ | 限界値分析 |

| ウ | 条件網羅 |

| エ | 同値分割 |

問 47

XP(Extreme Programming)のプラクティスの一つに取り入れられているものはどれか。

| ア | 構造化プログラミング |

| イ | コンポーネント指向プログラミング |

| ウ | ビジュアルプログラミング |

| エ | ペアプログラミング |

問 48

マッシュアップに該当するものはどれか。

| ア | 既存のプログラムから、そのプログラムの仕様を導き出す。 |

| イ | 既存のプログラムを部品化し、それらの部品を組み合わせて、新規プログラムを開発する。 |

| ウ | クラスライブラリを利用して、新規プログラムを開発する。 |

| エ | 公開されている複数のサービスを利用して、新たなサービスを提供する。 |

問 49

特許権に関する記述のうち、適切なものはどれか。

| ア | A 社が特許を出願するより前に独自に開発して発売した製品は、A 社の特許権の侵害にはならない。 |

| イ | 組込み機器におけるハードウェアは特許権で保護されるが、ソフトウェアは保護されない。 |

| ウ | 審査を受けて特許権を取得した後に、特許権が無効となることはない。 |

| エ | 先行特許と同一の技術であっても、独自に開発した技術であれば特許権の侵害にならない。 |

問 50

WBS の構成要素であるワークパッケージに関する記述のうち、適切なものはどれか。

| ア | ワークパッケージは、OBS のチームに、担当する人員を割り当てたものである。 |

| イ | ワークパッケージは、関連ある要素成果物をまとめたものである。 |

| ウ | ワークパッケージは、更にアクティビティに分解される。 |

| エ | ワークパッケージは、一つ上位の要素成果物と 1 対 1 に対応する。 |

問 51

工程別の生産性が次のとき、全体の生産性を表す式はどれか。

設計工程: X ステップ/人月

製造工程: Y ステップ/人月

試験工程: Z ステップ/人月

問 52

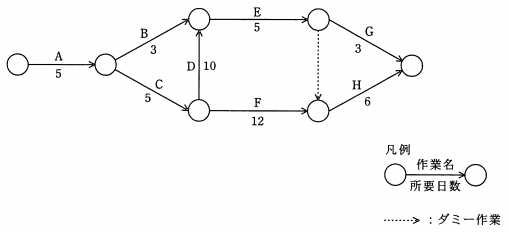

アローダイアグラムで表される作業 A~H を見直したところ、作業 D だけが短縮可能であり、その所要日数を 6 日間に短縮できることが分かった。作業全体の所要日数は何日間短縮できるか。

| ア | 1 |

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問 53

PMBOK において、マイナスのリスクに対する戦略として用いられる”リスク転嫁”の説明はどれか。

| ア | リスクの影響が及ばない代替策を実行する。 |

| イ | リスクの影響や責任の一部又は全部を第三者に移す。 |

| ウ | リスクの発生確率や影響度を許容可能なレベルに抑えるための対応策を実行する。 |

| エ | リスクへの具体的な対応策は事前に設定せず、リスクが発生した時点で対処するために費用や時間の余裕をもっておく。 |

問 54

ソフトウェア開発の見積りに使われるファンクションポイント法に関する記述として、適切なものはどれか。

| ア | ソースプログラムの行数を基準に、アルゴリズムの複雑さを加味して、ソフトウェアの開発期間を見積もる。 |

| イ | ソフトウェアの規模を基準に、影響要因を表す補正係数を使って、ソフトウェアの開発工数とコストを見積もる。 |

| ウ | 単位規模あたりの潜在バグ数を予測することによって、ソフトウェアの品質を見積もる。 |

| エ | 帳簿数、画面数、ファイル数などのデータを基に、システム特性を考慮して、ソフトウェアの規模を見積もる。 |

問 55

システムの開発部門と運用部門が別々に組織化されているとき、開発から運用への移行を円滑かつ効果的に進めるための方法のうち、適切なものはどれか。

| ア | 運用テストの完了後に、開発部門がシステム仕様と運用方法を運用部門に説明する。 |

| イ | 運用テストは、開発部門の支援を受けずに、運用部門だけで実施する。 |

| ウ | 運用部門からもシステム開発に積極的に参加し、運用性の観点から助言する。 |

| エ | 開発部門は運用テストを実施して、運用マニュアルを作成し、運用部門に引き渡す。 |

問 56

次の処理条件でサーバ上のファイルを磁気テープにバックアップするとき、バックアップの運用に必要な磁気テープは何本か。

[処理条件]

(1) 毎月初日( 1 日)にフルバックアップを取る。フルバックアップは 1 回につき 1 本の磁気テープを必要とする。

(2) フルバックアップを取った翌日から次のフルバックアップまでは、毎日、差分バックアップを取る。差分バックアップは、差分バックアップ用として別の磁気テープに追記し、1 か月分が 1 本に記録できる。

(3) 常に 6 か月前の同一日までのデータについて、指定日の状態にファイルを復元できることを保証する。ただし、6 か月前の同一日が存在しない場合は、当該月の月末日以降のデータについて、指定日の状態にファイルを復元できることを保証する(例:10 月 31 日の場合は、4 月 30 日以降のデータについて、指定日の状態にファイルを復元できることを保証する)。

| ア | 12 |

| イ | 13 |

| ウ | 14 |

| エ | 15 |

問 57

サービス提供の時間帯を 7:00~19:00 としているシステムにおいて、16:00 にシステム故障が発生し、サービスが停止した。修理は 21:00 までかかり、当日中にサービスは再開されなかった。この日の可用性は何%か。

| ア | 25 |

| イ | 60 |

| ウ | 64 |

| エ | 75 |

問 58

システム監査における”監査手続”はどれか。

| ア | 監査結果を受けて、監査報告書に改善勧告を記述する手順 |

| イ | 監査項目について、十分な証拠を入手するための手順 |

| ウ | 監査テーマに合わせて、監査チームを編成する手順 |

| エ | 監査目的を明確にして、監査計画書を作成する手順 |

問 59

システム監査実施体制のうち、システム監査人の独立性の観点から避けるべきものはどれか。

| ア | 監査チームメンバーに任命された総務部の A さんが、ほかのメンバと一緒に、総務部の入退室管理の状況を監査する。 |

| イ | 監査部に所属している B さんが、個人情報を取り扱う業務を委託している外部企業の個人情報管理状況を監査する。 |

| ウ | 情報システム部の開発管理者から 5 年前に監査部に異動した C さんが、情報システム部が行っているインターネット管理の状況を監査する。 |

| エ | 法務部に所属している D さんが、監査部からの依頼によって、外部委託契約の妥当性の監査において、監査人に協力する。 |

問 60

”システム管理基準”の説明はどれか。

| ア | コンピュータウイルスに対する予防、発見、駆除、復旧などについて実効性の高い対策をとりまとめたもの |

| イ | コンピュータ不正アクセスによる被害の予防、発見、再発防止などについて、組織及び個人が実行すべき対策をとりまとめたもの |

| ウ | 情報戦略を立案し、効果的な情報システム投資とリスクを低減するためのコントロールを適切に整備・運用するための事項をとりまとめたもの |

| エ | ソフトウェアの違法複製を防止するため、法人、団体などを対象として、ソフトウェアを使用するに当たって実行されるべき事項をとりまとめたもの |

問 61

エンタープライズアーキテクチャを説明したものはどれか。

| ア | 企業が競争優位性の構築を目的に IT 戦略の策定・実行をコントロールし、あるべき方向へ導く組織能力のことである。 |

| イ | 業務を管理するシステムにおいて、承認された業務がすべて正確に処理、記録されることを確保するために、業務プロセスに組み込まれた内部統制のことである。 |

| ウ | 組織全体の業務とシステムを統一的な手法でモデル化し、業務とシステムを同時に改善することを目的とした、業務とシステムの最適化手法である。 |

| エ | プロジェクトの進捗や作業のパフォーマンスを、出来高の価値によって定量化し、プロジェクトの現在及び今後の状況を評価する手法である。 |

問 62

対象業務を、データ構造に着目して可視化するとき、データを実体、関連、属性という三つの要素でモデル化する表記法はどれか。

| ア | DFD |

| イ | E-R 図 |

| ウ | 状態遷移図 |

| エ | 流れ図 |

問 63

エンタープライズアーキテクチャにおいて、情報システムの理想を表すモデルはどれか。

| ア | EA 参照モデル |

| イ | To-Be モデル |

| ウ | ザックマンモデル |

| エ | データモデル |

問 64

SOA を説明したものはどれか。

| ア | 企業改革において既存の組織やビジネスルールを抜本的に見直し、業務フロー、管理機構、情報システムを再構築する手法のこと |

| イ | 企業の経営資源を有効に活用して経営の効率を向上させるために、基幹業務を部門ごとではなく総合的に管理するための業務システムのこと |

| ウ | 発注者と IT アウトソーシングサービス提供者との間で、サービスの品質について同意した文書のこと |

| エ | ビジネスプロセスの構成要素とそれを支援する IT 基盤を、ソフトウェア部品であるサービスとして提供するシステムアーキテクチャのこと |

問 65

サプライチェーンマネジメントの改善指標となるものはどれか。

| ア | 残業時間の減少率 |

| イ | 販売単価下落の防止率 |

| ウ | 不良在庫の減少率 |

| エ | 優良顧客数の増加率 |

問 66

要件定義において、ユーザや外部システムと、業務の機能を分離して表現することで、ユーザを含めた業務全体の範囲を明らかにするために使用される図はどれか。

| ア | アクティビティ図 |

| イ | クラス図 |

| ウ | 状態遷移図 |

| エ | ユースケース図 |

問 67

経営戦略に用いられる SWOT 分析はどれか。

| ア | 競争環境における機会・脅威と事業の強み・弱みを分析する。 |

| イ | 競争に影響する要因と、他社の動き、自社の動きを分析する。 |

| ウ | 市場に対するマーケティングツールの最適な組合せを分析する。 |

| エ | 市場の成長性と占有率の観点から各事業の位置付けを分析する。 |

問 68

観測データを類似性によって集団や群に分類し、その特徴となる要因を分析する手法はどれか。

| ア | クラスタ分析法 |

| イ | 指数平滑法 |

| ウ | デルファイ法 |

| エ | モンテカルロ法 |

問 69

バランススコアカードを説明したものはどれか。

| ア | 外部環境と内部環境の視点から、自社にとっての事業機会を導き出す手法 |

| イ | 計画、行動、評価、修正のサイクルで、戦略実行の管理を行うフレームワーク |

| ウ | 財務、顧客、内部ビジネスプロセス、学習と成長の視点から、経営戦略の立案と実行を支援する手法 |

| エ | ビジネス戦略を実現するために設定した、業務プロセスをモニタリングする指標 |

問 70

ワンチップマイコンの内蔵メモリとしてフラッシュメモリが採用されている理由として、適切なものはどれか。

| ア | ソフトウェアのコードサイズを小さくできる。 |

| イ | マイコン出荷後もソフトウェアの書換えが可能である。 |

| ウ | マイコンの処理性能が向上する。 |

| エ | マスク ROM よりも信頼性が向上する。 |

問 71

EDINET を説明したものはどれか。

| ア | 金融庁が行政サービスの一環として提供している、金融商品取引法に基づく有価証券報告書等の開示書類に関する電子開示システムである。 |

| イ | 市町村などの公共施設の住民による利用について、インターネットを介して予約などを受け付けるシステムである。 |

| ウ | 地方公共団体をネットワークで結び、住民票に記載された情報を国と地方公共団体を通じて利用するシステムである。 |

| エ | 米国の証券取引委員会が運営する、企業の法定開示資料の電子データによる登録、開示などのシステムである。 |

問 72

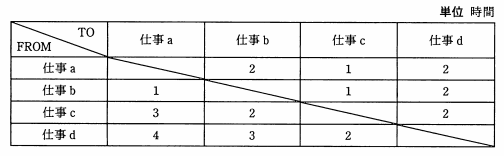

製造業の A 社では、NC 工作機械を用いて、四つの仕事 a~d を行っている。各仕事間の段取り時間は表のとおりである。合計の段取り時間が最小になるように仕事を行った場合の合計段取り時間は何時間か。ここで、仕事はどの順序で行ってもよいものとし、FROM から TO への段取り時間で検討する。

| ア | 4 |

| イ | 5 |

| ウ | 6 |

| エ | 7 |

問 73

EDI を実施するための情報表現規約で規定されるべきものはどれか。

| ア | 企業間の取引の契約内容 |

| イ | システムの運用時間 |

| ウ | 伝送制御手順 |

| エ | メッセージの形式 |

問 74

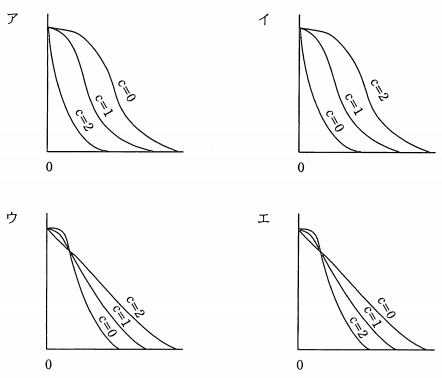

品質管理における検査特性曲線(OC 曲線)は、通常、横軸にロットの不良率を、縦軸にはロットの合格の確率を目盛ったものである。大きさ N のロットから、大きさ n のサンプルを抜き取り、このサンプル中に見いだされた不良個数が合格判定個数 c 以下のときはロットを合格とし、c を超えたときはロットを不合格とする。

N と n を一定にして c を 0、1、2 と変えたときの、OC 曲線の変化の傾向を表す図はどれか。

問 75

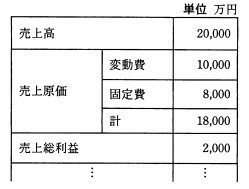

表の事業計画案に対して、新規設備投資に伴う減価償却費(固定費)の増加 1,000 万円を織り込み、かつ、売上総利益を 3,000 万円とするようにしたい。変動比率に変化がないとすると、売上高の増加を何万円にすればよいか。

| ア | 2,000 |

| イ | 3,000 |

| ウ | 4,000 |

| エ | 5,000 |

問 76

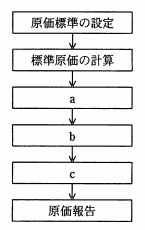

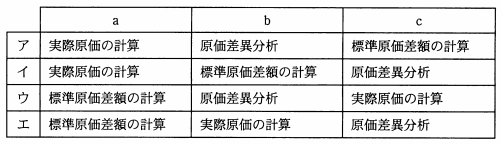

図に示す標準原価計算の手続について、a~c に該当する適切な組合せはどれか。

問 77

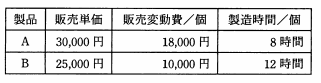

表のような製品 A、B を製造、販売する場合、考えられる営業利益は最大で何円になるか。ここで、機械の年間使用可能時間は延べ 15,000 時間とし、年間の固定費は製品 A、B に関係なく 15,000,000 円とする。

| ア | 3,750,000 |

| イ | 7,500,000 |

| ウ | 16,250,000 |

| エ | 18,750,000 |

問 78

A 社は、B 社と著作物の権利に関する特段の取決めをせず、A 社の要求仕様に基づいて、販売管理システムのプログラム作成を B 社に依頼した。この場合のプログラム著作権の原始的帰属は、どのようになるか。

| ア | A 社と B 社が話し合って決定する。 |

| イ | A 社と B 社で共有する。 |

| ウ | A 社に帰属する。 |

| エ | B 社に帰属する。 |

問 79

企業経営における、コンプライアンス強化の説明はどれか。

| ア | 企業存続の危機につながりかねない、経営者や従業員による不正行為の発生を抑制する。 |

| イ | 競合他社に対する差別化の源泉となる経営資源を保有し、競争力を強化する。 |

| ウ | 経営者の権力行使をけん制し、健全な経営を行うことができる仕組みを作る。 |

| エ | 顧客、株主、従業員などの利害関係者の満足度を向上させ、企業の継続した発展を図る。 |

問 80

A 社は、B 社に委託して開発したハードウェアに、C 社が開発して販売したソフトウェアパッケージを購入して実装し、組込み機器を製造した。A 社はこの機器を自社製品として出荷した。小売店の D 社は、この製品を仕入れて販売した。ソフトウェアパッケージに含まれていた欠陥が原因で、利用者が損害を受けたとき、製造物責任法( PL 法)上の責任を負うのはだれか。ここで、A 社、B 社、C 社、D 社及び損害を受けた利用者はすべて日本国内の法人又は個人とする。

| ア | 機器を製造し出荷した A 社が責任を負う。 |

| イ | ソフトウェアを開発し販売した C 社が責任を負う。 |

| ウ | ハードウェアを開発した B 社が責任を負う。 |

| エ | 販売した D 社が責任を負う。 |

問題目次

| 問1 | 後置表記法(逆ポーランド表記法)では、例えば、式 Y=(A-... |

| 問2 | a、b、c、d の 4 文字からなるメッセージを符号化してビ... |

| 問3 | PCM 伝送方式によって音声をサンプリング(標本化)して 8... |

| 問4 | ロボットなどの制御システムを構成するアクチュエータの機能とし... |

| 問5 | 先頭ポインタと末尾ポインタをもち、多くのデータがポインタでつ... |

| 問6 | 探索表の構成法を例とともに a~c に示す。探索の平均計算量... |

| 問7 | 正の整数 M に対して、次の二つの流れ図に示すアルゴリズムを... |

| 問8 | 再入可能(リエントラント)プログラムに関する記述のうち、適切... |

| 問9 | 動作クロック周波数が 700 MHz の CPU で、命令の... |

| 問10 | スーパスカラの説明はどれか。 |

| 問11 | 容量が a M バイトでアクセス時間が x ナノ秒のキャッシ... |

| 問12 | DMA コントローラの説明として適切なものはどれか。 |

| 問13 | マイクロホンから入力された音声信号をメモリに記録する機能と、... |

| 問14 | 商品検索と発注入力を行う Web システムについて、時間帯別... |

| 問15 | システムの経済性を評価する場合、TCO の評価項目から<st... |

| 問16 | システムの信頼性向上技術に関する記述のうち、適切なものはどれ... |

| 問17 | 3 台の装置 X~Z を接続したシステ... |

| 問18 | 五つのタスク A~E の優先度と、各タスクを単独で実行した場... |

| 問19 | ほとんどのプログラムの大きさがページサイズの半分以下のシステ... |

| 問20 | UNIX のデーモンに関する記述のうち、最も適切なものはどれ... |

| 問21 | オープンソースソフトウェアの特徴のうち、適切なものはどれか。 |

| 問22 | デュアルライセンスのソフトウェアを利用する条件のうち、適切な... |

| 問23 | DSP(Digital Signal Processor)の... |

| 問24 | 図の論理回路と等価な回路はどれか。<br /> |

| 問25 | システム LSI に関する記述として、適切なものはどれか。 |

| 問26 | ヤコブ・ニールセンのユーザインタフェースに関する 10 か条... |

| 問27 | コンピュータグラフィックスに関する記述のうち、適切なものはど... |

| 問28 | データウェアハウスを構築するために、業務システムごとに異なっ... |

| 問29 | 関係データベースの候補キーとなる列又は列の組に関する記述とし... |

| 問30 | 分散データベースシステムにおいて、一連のトランザクション処理... |

| 問31 | 関係データベースにおけるインデックスの設定に関する記述のうち... |

| 問32 | 次の表定義において、”在庫”表の製品... |

| 問33 | LAN 間接続装置に関する記述のうち、適切なものはどれか。 |

| 問34 | 図のような IP ネットワークの LAN 環境で、ホスト A... |

| 問35 | IP アドレス 192.168.10.10 のアドレスクラス... |

| 問36 | TCP/IP に関連するプロトコルである RARP の説明と... |

| 問37 | ほかのコンピュータ上にあるデータやサービスを呼び出すためのプ... |

| 問38 | セキュリティ対策で利用する CRL に記載されるデータはどれ... |

| 問39 | ソーシャルエンジニアリングに分類される手口はどれか。 |

| 問40 | 公開鍵暗号方式に関する記述のうち、適切なものはどれか。 |

| 問41 | 公開鍵暗号方式によって、暗号を使って n 人が相互に通信する... |

| 問42 | ISMS 適合性評価制度における情報セキュリティ基本方針に関... |

| 問43 | Autorun.inf を悪用した USB ワームの説明のう... |

| 問44 | プログラム実行中の特定の時点で成立する変数間の関係や条件を記... |

| 問45 | テスト工程におけるスタブの利用方法に関する記述として、適切な... |

| 問46 | ホワイトボックステストのテストケースを設計する際に使用するも... |

| 問47 | XP(Extreme Programming)のプラクティス... |

| 問48 | マッシュアップに該当するものはどれか。 |

| 問49 | 特許権に関する記述のうち、適切なものはどれか。 |

| 問50 | WBS の構成要素であるワークパッケージに関する記述のうち、... |

| 問51 | 工程別の生産性が次のとき、全体の生産性を表す式はどれか。<b... |

| 問52 | アローダイアグラムで表される作業 A~H を見直したところ、... |

| 問53 | PMBOK において、マイナスのリスクに対する戦略として用い... |

| 問54 | ソフトウェア開発の見積りに使われるファンクションポイント法に... |

| 問55 | システムの開発部門と運用部門が別々に組織化されているとき、開... |

| 問56 | 次の処理条件でサーバ上のファイルを磁気テープにバックアップす... |

| 問57 | サービス提供の時間帯を 7:00~19:00 としているシス... |

| 問58 | システム監査における”監査手続”はど... |

| 問59 | システム監査実施体制のうち、システム監査人の独立性の観点から... |

| 問60 | ”システム管理基準”の説明はどれか。 |

| 問61 | エンタープライズアーキテクチャを説明したものはどれか。 |

| 問62 | 対象業務を、データ構造に着目して可視化するとき、データを実体... |

| 問63 | エンタープライズアーキテクチャにおいて、情報システムの理想を... |

| 問64 | SOA を説明したものはどれか。 |

| 問65 | サプライチェーンマネジメントの改善指標となるものはどれか。 |

| 問66 | 要件定義において、ユーザや外部システムと、業務の機能を分離し... |

| 問67 | 経営戦略に用いられる SWOT 分析はどれか。 |

| 問68 | 観測データを類似性によって集団や群に分類し、その特徴となる要... |

| 問69 | バランススコアカードを説明したものはどれか。 |

| 問70 | ワンチップマイコンの内蔵メモリとしてフラッシュメモリが採用さ... |

| 問71 | EDINET を説明したものはどれか。 |

| 問72 | 製造業の A 社では、NC 工作機械を用いて、四つの仕事 a... |

| 問73 | EDI を実施するための情報表現規約で規定されるべきものはど... |

| 問74 | 品質管理における検査特性曲線(OC 曲線)は、通常、横軸にロ... |

| 問75 | 表の事業計画案に対して、新規設備投資に伴う減価償却費(固定費... |

| 問76 | 図に示す標準原価計算の手続について、a~c に該当する適切な... |

| 問77 | 表のような製品 A、B を製造、販売する場合、考えられる営業... |

| 問78 | A 社は、B 社と著作物の権利に関する特段の取決めをせず、A... |

| 問79 | 企業経営における、コンプライアンス強化の説明はどれか。 |

| 問80 | A 社は、B 社に委託して開発したハードウェアに、C 社が開... |