応用情報技術者午前

2011(平成23年)/秋期分

問 1

xは、0以上65,535未満の整数である。xを16ビットの2進数で表現して上位8ビットと下位8ビットを入れ替える。得られたビット列を2進数とみなしたとき、その値をxを用いた式で表したものはどれか。ここで、a div bはaをbで割った商の整数部分を、a mod bはaをbで割った余りを表す。また、式の中の数値は10進法で表している。

| ア | (x div 256)+(x mod 256) |

| イ | (x div 256)+(x mod 256)×256 |

| ウ | (x div 256)×256+(x mod 256) |

| エ | (x div 256)×256+(x mod 256)×256 |

問 2

式A+B×Cの逆ポーランド表記法による表現として、適切なものはどれか。

| ア | +×CBA |

| イ | ×+ABC |

| ウ | ABC×+ |

| エ | CBA+× |

問 3

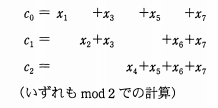

符号長7ビット、情報ビット数4ビットのハミング符号による誤り訂正の方法を、次のとおりとする。

受信した7ビットの符号語x1x2x3x4x5x6x7(xn=0又は1) に対して

を計算し、c0、c1、c2の中に少なくとも一つは0でないものがある場合には、

i = c0+c1×2+c2×4

を求めて、左からiビット目を反転することによって誤りを訂正する。

受信した符号語 が1000101であった場合、誤り訂正後の符号語はどれか。

| ア | 1000001 |

| イ | 1000101 |

| ウ | 1001101 |

| エ | 1010101 |

問 4

サンプリング周波数40kHz、量子化ビット数16ビットでA/D変換したモノラル音声の1秒間のデータ量は、何kバイトとなるか。ここで、1kバイトは1,000バイトとする。

| ア | 20 |

| イ | 40 |

| ウ | 80 |

| エ | 640 |

問 5

自然数をキーとするデータを、ハッシュ表を用いて管理する。キーxのハッシュ関数h(x)を

h(x)=x mod n

とすると、キーaとbが衝突する条件はどれか。

ここで、nはハッシュ表の大きさであり、x mod nはxをnで割った余りを表す。

| ア | a+bがnの倍数 |

| イ | a-bがnの倍数 |

| ウ | nがa+bの倍数 |

| エ | nがa-bの倍数 |

問 6

ヒープソートの説明として、適切なものはどれか。

| ア | ある間隔おきに取り出した要素から成る部分列をそれぞれ整列し、更に間隔を詰めて同様の操作を行い、間隔が1になるまでこれを繰り返す。 |

| イ | 中間的な基準値を決めて、それよりも大きな値を集めた区分と、小さな値を集めた区分に要素を振り分ける。次に、それぞれの区分の中で同様な処理を繰り返す。 |

| ウ | 隣り合う要素を比較して、大小の順が逆であれば、それらの要素を入れ替えるという操作を繰り返す。 |

| エ | 未整列の部分を順序木にし、そこから最小値を取り出して整列済の部分に移す。この操作を繰り返して、未整列の部分を縮めていく。 |

問 7

n個の正の整数x1、x2、... 、xnが並んだ線形リストを[x1、 x2、... 、xn]で表し、空リストは[]で表す。次のように再帰的に定義される関数func(L)を、L=[1、3、2]を実引数として呼び出したとき、print文によって表示される数字はどれか。ここで、プログラム中の=は等号、 :=は代入を表す。

〔関数の定義〕

(1) first([x1、x2、... 、xn])はx1を返す。

(2) butfirst([x1、x2、... 、xn])は[x2、... 、xn]を返す。butfirst([x])は[ ]を返す。

(3) max(x、y)は、x≧yであればxを返し、そうでなければyを返す。

func(L)

begin

if L = [ ] then return 0;

A := first(L);

B := func(butfirst(L));

C := max(A、B);

print C;

return C;

end

| ア | 123 |

| イ | 133 |

| ウ | 223 |

| エ | 233 |

問 8

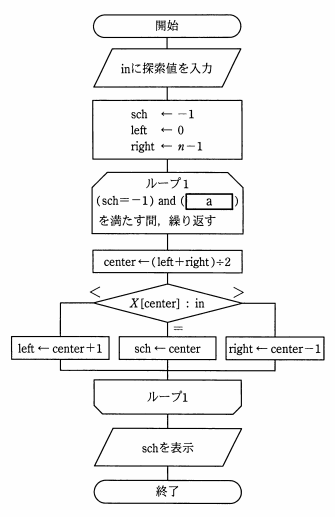

データが昇順にソートされた配列X[i] (i=0、1、…、n-1) を2分探索する。流れ図のaに入るものとして、適切なものはどれか。ここで、流れ図の中の割り算は小数点以下を切り捨てるものとする。

| ア | left<right |

| イ | left≦right |

| ウ | left+1<right |

| エ | left+1≦right |

問 9

CPU のパイプライン処理を有効に機能させるプログラミング方法はどれか。

| ア | CASE文を多くする。 |

| イ | 関数の個数をできるだけ多くする。 |

| ウ | 分岐命令を少なくする。 |

| エ | メモリアクセス命令を少なくする。 |

問 10

メモリインタリーブの説明として、適切なものはどれか。

| ア | 新しい情報をキャッシュメモリに取り出すとき、キャッシュ上では不要になった情報を主記憶に書き込む。 |

| イ | 主記憶のアクセス時間と磁気ディスクのアクセス時間とのギャップを補う。 |

| ウ | 主記憶の更新と同時にキャッシュメモリの更新を行う。 |

| エ | 主記憶を幾つかの区画に分割し、連続したメモリヘのアクセスを高速化する。 |

問 11

プロセッサにデータを読み込むときにキャッシュメモリがヒットしなかった場合、キャッシュメモリ制御装置が行う動作はどれか。

| ア | キャッシュメモリから所要のデータをブロック転送し、磁気ディスクに書き込む。 |

| イ | 磁気ディスクから所要のデータをブロック転送し、キャッシュメモリに読み込む。 |

| ウ | 主記憶から所要のデータをブロック転送し、キャッシュメモリに読み込む。 |

| エ | ディスクキャッシュから所要のデータをブロック転送し、主記憶に読み込む。 |

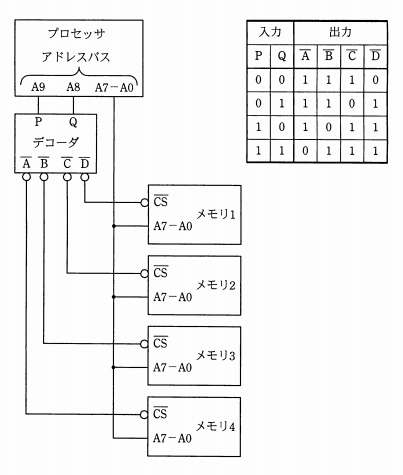

問 12

プロセッサと複数のメモリとを図のように接続した組み込みシステムがある。16進数で表記したアドレス2F0番地を読み出したとき、データを出力するメモリはどれか。ここで、デコーダは右の表のとおりに信号出力を行うものとし、データバスなどの信号線は省略している。

| ア | メモリ1 |

| イ | メモリ2 |

| ウ | メモリ3 |

| エ | メモリ4 |

問 13

DMAの説明として、適切なものはどれか。

| ア | CPUが磁気ディスクと主記憶とのデータの受渡しを行う転送方式である。 |

| イ | 主記憶の入出力専用アドレス空間に入出力装置のレジスタを割り当てる方式である。 |

| ウ | 専用の制御回路が入出力装置や主記憶などの間のデータ転送を行う方式である。 |

| エ | 複数の命令の実行ステージを部分的にオーバーラップさせて同時に処理し、全体としての処理時間を短くする方式である。 |

問 14

RPC(Remote Procedure Call)に関する記述として、適切なものはどれか。

| ア | 同じOSのコンピュータ間でだけ手続呼び出しが可能となる。 |

| イ | 手続呼び出しは、ドライバと呼ばれる手続群をファイルに格納して、それを他のコンピュータに転送することによって実現している。 |

| ウ | 同一プログラム言語を用いたときだけ、他のコンピュータの手続呼び出しが可能となる。 |

| エ | 他のコンピュータが提供する手続を、あたかも同一のコンピュータにある手続であるかのように呼び出すことができる。 |

問 15

現用系と予備系の両方をもつシステムに障害が発生したときの運用に関する記述のうち、ホットスタンバイ方式の説明として、適切なものはどれか。

| ア | 現用系と同じ業務システムを最初から予備系でも起動しておき、現用系に障害が発生したときは、予備系に自動的に切り替える。 |

| イ | 現用系と予備系という区別をせずに、両方を並列運用する。どちらかの系に障害が発生したときは、それを切り離し、残りの系だけで運用を継続する。 |

| ウ | 予備系には、通常は他の処理を行わせるが、現用系に障害が発生したときはその処理を中断し、業務システムを起動する。 |

| エ | 予備系は、OSは立ち上げているが業務システムを全く起動していない状態で待機させる。 現用系に障害が発生した時点で、予備系に切り替え、業務システムを起動する。 |

問 16

キャパシティプランニングの活動サイクルは、モニタリング、分析、チューニング、実装から成る。このうち、チューニングを説明したものはどれか。

現用系に障害が発生した時点で、予備系に切り替え、業務システムを起動する。

| ア | CPU、メモリ、ストレージといったハードウェアの使用率を最適化するために、測定周期や報告時期を計画する。 |

| イ | 既存システムのパフォーマンスを基準として、業務負荷予測から将来においてシステムに必要なものと必要となる時期を計画する。 |

| ウ | 既存システムのパフォーマンスを最適化するために、変更箇所の検討や変更策を決定する。 |

| エ | 新規業務の業務負荷予測の精度を高めるために、既存業務の業務負荷を測定し、傾向を分析する。 |

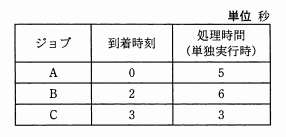

問 17

ジョブの多重度が1で、到着順にジョブが実行されるシステムにおいて、表に示す状態のジョブA ~ Cを処理するとき、ジョブCが到着してから実行が終了するまでのターンアラウンドタイムは何秒か。ここで、OSのオーバヘッドは考慮しないものとする。

| ア | 11 |

| イ | 12 |

| ウ | 13 |

| エ | 14 |

問 18

MTBFがx時間、MTTRがy時間のシステムがある。使用条件が変わったので、MTBF、MTTRがともに従来の1.5倍になった。新しい使用条件での稼働率はどうなるか。

| ア | x 、yの値によって変化するが、従来の稼働率より大きい値になる。 |

| イ | 従来の稼働率と同じ値である。 |

| ウ | 従来の稼働率の1.5倍になる。 |

| エ | 従来の稼働率の2/3倍になる。 |

問 19

タスクのディスパッチの説明として、適切なものはどれか。

| ア | あるタスクの実行中に、別のタスクに切り替え、かつ実行権を渡すこと |

| イ | 各タスクの実行順序を決定すること |

| ウ | タスクの内部状態、置かれた状況、与えられた条件など、タスクの実行に必要な各種情報のこと |

| エ | 複数のタスクを同時に実行しているかのように見せかけた状態のこと |

問 20

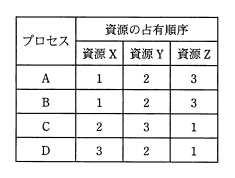

三つの資源X~Zを占有して処理を行う四つのプロセスA~Dがある。各プロセスは処理の進行に伴い、表中の数値の順に資源を占有し、実行終了時に三つの資源を一括して解放する。プロセスAとデッドロックを起こす可能性のあるプロセスはどれか。

| ア | B、C、D |

| イ | C、D |

| ウ | Cだけ |

| エ | Dだけ |

問 21

デマンドページング方式による仮想記憶の説明として、適切なものはどれか。

| ア | あるページのアクセス時に、連続する後続のページも主記憶に読み込む。 |

| イ | プログラムで次に必要な手続を指定して、当該ページを主記憶に読み込む。 |

| ウ | プログラムと同時に、処理対象のデータ部分も主記憶に読み込む。 |

| エ | ページフォールトが発生したときに、当該ページを主記憶に読み込む。 |

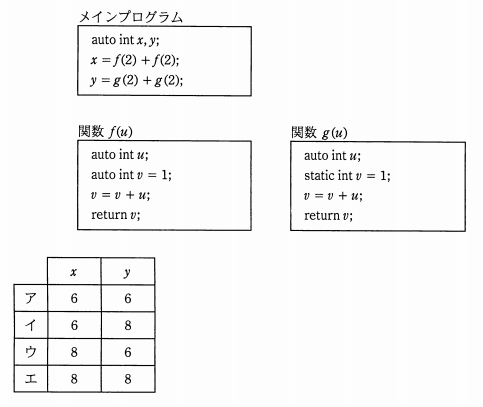

問 22

メインプログラムを実行した結果はどれか。ここで、staticは静的割当てを、autoは動的割当てを表す。

| ア | x=6、 y=6 |

| イ | x=6、 y=8 |

| ウ | x=8、 y=6 |

| エ | x=8、 y=8 |

問 23

LSIの故障メカニズムの一つであるESD(Electrostatic Discharge)破壊の説明として、適切なものはどれか。

| ア | 機械的な力によって、配線が切断されてしまう現象 |

| イ | 寄生サイリスタの導通によって、半導体素子が破壊されてしまう現象 |

| ウ | 静電気放電によって、半導体素子が破壊されてしまう現象 |

| エ | 電流が過度に流れることによって、配線が切断されてしまう現象 |

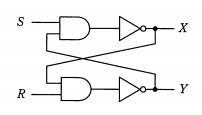

問 24

図の論理回路において、S=1、R=1、X=0、Y=1のとき、Sを一旦0にした後、再び1に戻した。この操作を行った後のX、Yの値はどれか。

| ア | X=0、 Y=0 |

| イ | X=0、 Y=1 |

| ウ | X=1、 Y=0 |

| エ | X=1、 Y=1 |

問 25

マイクロプロセッサの省電力対策に関する記述のうち、適切なものはどれか。

| ア | CMOSよりもバイポーラ素子を使用した方が、消費電力を少なくできる。 |

| イ | CMOSを使用したプロセッサでは、動作周波数を低くすることによって、論理反転時の電流が減少し、消費電力を少なくできる。 |

| ウ | クロックゲーティング方式を使用すると、スタンバイ時にプロセッサに対する電圧供給を停止できるので、消費電力を少なくできる。 |

| エ | 動作電圧を高くすることによって、内部の演算処理が高速になり、消費電力を少なくできる。 |

問 26

フールプルーフに該当するものはどれか。

| ア | 更新の対象となるデータをコピーして保存する。 |

| イ | 入力したデータの取消し操作を行うことができるようにする。 |

| ウ | メニュー画面上の使用権限のない機能は、実行できないようにする。 |

| エ | 利用者の操作内容をログとして保存する。 |

問 27

自然言語の解析などのために、文学作品、会話、新聞記事などの大量の文章を蓄積したテキストデータベースはどれか。なお、生の文章そのものを収集したもの、文法的情報を付加したもの、意味的情報を付加したものなどさまざまな形態がある。

| ア | アーカイブス |

| イ | コーパス |

| ウ | シソーラス |

| エ | ハイパテキスト |

問 28

表の所有者が、SQL文のGRANTを用いて設定するアクセス権限の説明として、適切なものはどれか。

| ア | パスワードを設定してデータベースへの接続を制限する。 |

| イ | ビューによって、データベースへのアクセス処理を隠蔽し、表を直接アクセスできないようにする。 |

| ウ | 表のデータを暗号化して、第三者がアクセスしてもデータの内容が分からないようにする。 |

| エ | 表の利用者に対し、表への問合せ、更新、追加、削除などの操作を許可する。 |

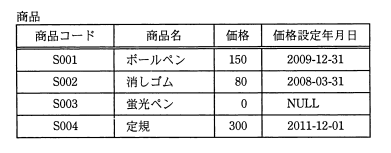

問 29

価格設定年月日にNULLを含む“商品”表に対して、次の問合せを行った。この検索結果の行数は幾つか。

SELECT 商品コード FROM 商品 WHERE 価格設定年月日<’2011-12-01’

| ア | 1 |

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問 30

更新可能なビューを作成するSQL文はどれか。ここで、SQL文中に現れる表は全て更新可能とする。

| ア |

CREATE VIEW 高額商品(商品番号、 商品名、 商品単価) AS SELECT 商品番号、商品名、商品単価 FROM 商品 WHERE 商品単価 > 1000 |

| イ |

CREATE VIEW 受注商品(商品番号) AS SELECT DISTINCT 商品番号 FROM 受注 |

| ウ |

CREATE VIEW 商品受注(商品番号、 受注数量) AS SELECT 商品番号、 SUM(受注数量) FROM 受注 GROUP BY 商品番号 |

| エ |

CREATE VIEW 商品平均受注数量(平均受注数量) AS SELECT AVG(受注数量) FROM 受注 |

問 31

導出表を説明したものはどれか。

| ア | 実表に依存していない表のことである。 |

| イ | 実表の一部をコピーして別に保存した表である。 |

| ウ | 何らかの問合わせによって得られた表である。 |

| エ | 二つ以上の実表の関連である。 |

問 32

“部品”表のメーカコード列に対し、B+木インデックスを作成した。これによって、検索の性能改善が最も期待できる操作はどれか。ここで、部品及びメーカのデータ件数は十分に多く、メーカコードの値は均一に分散されているものとする。また、ごく少数の行には、メーカコード列にNULLが設定されている。

| ア | メーカコードの値が1001以外の部品を検索する。 |

| イ | メーカコードの値が1001でも4001でもない部品を検索する。 |

| ウ | メーカコードの値が4001以上、4003以下の部品を検索する。 |

| エ | メーカコードの値がNULL以外の部品を検索する。 |

問 33

元のデータベースと同じ内容の複製データベースをあらかじめ用意しておき、元のデータベースの更新に対し、非同期にその内容を複製データベースに反映する手法はどれか。

| ア | 2相コミットメント |

| イ | クラスタリング |

| ウ | ミラーリング |

| エ | レプリケーション |

問 34

10Mビット/秒のLANで接続された4台のノード(A、B、C、D)のうち、2組(AとB、CとD)のノード間でそれぞれ次のファイル転送を行った場合、LANの利用率はおよそ何%か。ここで、転送時にはファイルの大きさの30%に当たる各種制御情報が付加されるものとする。また、LANではリピータハブが使用されており、更に衝突は考えないものとする。

ファイルの大きさ: 平均1,000バイト

ファイルの転送頻度: 平均60回/秒 (1組当たり)

| ア | 2 |

| イ | 2 |

| ウ | 10 |

| エ | 12 |

問 35

ルータの機能に関する記述のうち、適切なものはどれか。

| ア | MACアドレステーブルの登録情報によって、データフレームをあるポートだけに中継するか、全てのポートに中継するかを判断する。 |

| イ | OSI基本参照モデルのデータリンク層において、ネットワーク同士を接続する。 |

| ウ | OSI基本参照モデルのトランスポート層からアプリケーション層までの階層で、プロトコル変換を行う。 |

| エ | 伝送媒体やアクセス制御方式の異なるネットワークの接続が可能であり、送信データのIPアドレスを識別し、データの転送経路を決定する。 |

問 36

電子メールの内容の機密性を高めるために用いられるプロトコルはどれか。

| ア | IMAP4 |

| イ | POP3 |

| ウ | SMTP |

| エ | S/MIME |

問 37

IPの上位プロトコルとして、コネクションレスのデータグラム通信を実現し、信頼性のための確認応答や順序制御などの機能をもたないプロトコルはどれか。

| ア | ICMP |

| イ | PPP |

| ウ | TCP |

| エ | UDP |

問 38

ディジタル署名を生成するときに、発信者がメッセージのハッシュ値をディジタル署名に変換するのに使う鍵はどれか。

| ア | 受信者の公開鍵 |

| イ | 受信者の秘密鍵 |

| ウ | 発信者の公開鍵 |

| エ | 発信者の秘密鍵 |

問 39

フィッシング(phishing)による被害はどれか。

| ア | インターネットからソフトウェアをダウンロードしてインストールしたところ、設定したはずのない広告がデスクトップ上に表示されるようになった。 |

| イ | インターネット上の多数のコンピュータから、公開しているサーバに一斉にパケットが送り込まれたので、当該サーバが一時使用不能になった。 |

| ウ | 知人から送信されてきた電子メールに添付されていたファイルを実行したところ、ハードディスク上にあった全てのファイルを消失してしまった。 |

| エ | “本人情報の再確認が必要なので入力してください”という電子メールで示されたURLにアクセスし、個人情報を入力したところ、詐取された。 |

問 40

クライアントとWebサーバーの間において、クライアントがWebサーバに送信するデータを検査して、SQLインジェクションなどの攻撃を遮断するためのものはどれか。

| ア | SSL-VPN機能 |

| イ | WAF |

| ウ | クラスタ構成 |

| エ | ロードバランシング機能 |

問 41

パケットフィルタリング型ファイアウォールのフィルタリングルールを用いて、本来必要なサービスに影響を及ぼすことなく防げるものはどれか。

| ア | 外部に公開していないサービスへのアクセス |

| イ | サーバで動作するソフトウェアのセキュリティの脆弱性を突く攻撃 |

| ウ | 電子メールに添付されたファイルに含まれるマクロウイルスの侵入 |

| エ | 電子メール爆弾などのDoS攻撃 |

問 42

ブルートフォース攻撃に該当するものはどれか。

| ア | 可能性のある文字のあらゆる組合せのパスワードでログインを試みる。 |

| イ | コンピュータへのキー入力を全て記録して外部に送信する。 |

| ウ | 盗聴者が正当な利用者のログインシーケンスをそのまま記録してサーバに送信する。 |

| エ | 認証が終了してセッションを開始している、ブラウザとWebサーバの間の通信で、Cookieなどのセッション情報を盗む。 |

問 43

UMLのユースケース図で、システムと相互作用する外部システムはどれか。

| ア | アクタ |

| イ | インスタンス |

| ウ | トリガ |

| エ | リンク |

問 44

内部設計書のデザインレビューを実施する目的として、最も適切なものはどれか。

| ア | 外部設計書との一貫性の検証と要件定義の内容を満たしていることの確認 |

| イ | 設計記述規約の遵守性の評価と設計記述に関する標準化の見直し |

| ウ | 要件定義の内容に関する妥当性の評価と外部設計指針の見直し |

| エ | 論理データ設計で洗い出されたデータ項目の確認と物理データ構造の決定 |

問 45

オブジェクト指向プログラムにおいて、実行時にメッセージとメソッドを関連付けることを何と呼ぶか。

| ア | カプセル化 |

| イ | 静的結合 |

| ウ | 多重継承 |

| エ | 動的結合 |

問 46

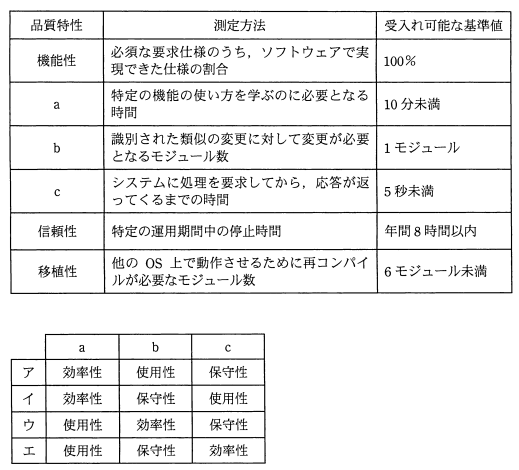

表は、あるソフトウェアにおける品質特性の測定方法と受入れ可能な基準値を示している。a~cに入る品質特性の組合せはどれか。

問 47

ブラックボックステストにおけるテストケースの設計に関する記述として、適切なものはどれか。

| ア | 実データからテストデータを無作為に抽出して、テストケースを設計する。 |

| イ | 実データのうち使用頻度が高いものを重点的に抽出して、テストケースを設計する。 |

| ウ | プログラムがどのような機能を果たすのかを仕様書で調べて、テストケースを設計する。 |

| エ | プログラムの全命令が少なくとも1回は実行されるように、テストケースを設計する。 |

問 48

共通フレーム2007の妥当性確認プロセスで実施する、負荷テストはどれか。

| ア | 既存のシステムを新規システムに置き換えるときに、以前と同様に正しくデータの処理ができるかどうかをテストする。 |

| イ | 想定している単位時間当たりの最大件数のデータを入力したときに、意図したとおりに処理できるかどうかをテストする。 |

| ウ | ソフトウェアが、複数の異なるシステム構成の上で正常に動作するかどうかをテストする。 |

| エ | 利用者がシステムをスムーズに操作できるかどうかをテストする。 |

問 49

知的財産戦略として、特許化されていない技術を特許出願せずにノウハウとして秘匿することが適切な例はどれか。

| ア | 社内の秘密保持体制が構築できない場合 |

| イ | セキュリティ分野のソフトウェアで、アルゴリズムを公開したくない場合 |

| ウ | 他社に積極的に技術使用許諾して、ライセンス収入を得たい場合 |

| エ | リバースエンジニアリングによって技術が容易に明らかになる場合 |

問 50

プロジェクトの工程管理や進捗管理に使用されるガントチャートの特徴はどれか。

| ア |

各作業の開始時点と終了時点が一目で把握できる。

|

| イ |

各作業の前後関係が明確になり、クリティカルパスが把握できる。

|

| ウ |

各作業の余裕日数が容易に把握できる。

|

| エ |

各作業を要素に分解することによって、管理がしやすくなる。

|

問 51

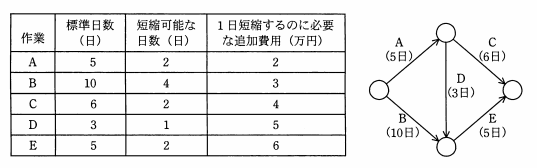

表は、あるプロジェクトの日程管理表であり、図は、各作業の工程と標準日数を表している。このプロジェクトの完了日程を3日間短縮するためには、追加費用は最低何万円必要か。

| ア | 9 |

| イ | 11 |

| ウ | 12 |

| エ | 14 |

問 52

アプリケーションにおける外部入力、外部出力、内部論理ファイル、外部インタフェースファイル、外部照会の五つの要素の個数を求め、それぞれを重み付けして集計する。集計した値がソフトウェア開発の規模に相関するという考え方に基づいて、開発規模の見積りに利用されるものはどれか。

| ア | COCOMO |

| イ | Dotyモデル |

| ウ | Putnamモデル |

| エ | ファンクションポイント法 |

問 53

必要とされる技術力をもっていない要員が複数いて、プロジェクトの遂行に支障を来すおそれがあるときの教育方針として、最も適切なものはどれか。

| ア | 技術力の低い要員のレベルに合わせた集合研修を全員に受講させる。 |

| イ | 個々の技術力に応じて、受講させる集合研修やOJTの内容を変えて教育する。 |

| ウ | 集合研修は開催日時が決まっているので、各要員の時間的余裕の度合いを判断基準にして誰を受講させるかを決める。 |

| エ | プロジェクトの遂行を優先させ、プロジェクト完了後にスキルを再評価した上で教育する。 |

問 54

SLAを策定する際の方針のうち、適切なものはどれか。

| ア | 考えられる全ての項目に対し、サービスレベルを設定する。 |

| イ | 顧客の要望とコストとの兼ね合いで、サービスレベルを設定する。 |

| ウ | サービスレベルを設定する全ての項目に対し、ペナルティとしての補償を設定する。 |

| エ | 将来にわたって変更が不要なサービスレベルを設定する。 |

問 55

ITサービスマネジメントの変更管理プロセスにおける変更要求の扱いのうち、適切なものはどれか。

| ア | 緊急の変更要求に対応するために、変更による影響範囲などについてのアセスメントを実施せずに実装した。 |

| イ | 顧客からの変更要求だったので、他の変更要求より無条件に優先して実装した。 |

| ウ | 変更要求を漏れなく管理するために、承認されなかった変更要求も記録した。 |

| エ | 法改正への対応だったので、変更に要するコストは見積もらずに実装した。 |

問 56

TCOの説明として、適切なものはどれか。

| ア | 自社に導入した業務システムに対する開発コストとハードウェアのコスト |

| イ | ハードウェア及びソフトウェアの導入から運用管理までを含んだコスト |

| ウ | ハードウェア及びソフトウェアを導入・稼働させるまでのコスト |

| エ | ハードウェアのコストとヘルプデスクやユーザ教育などのテクニカルサポートに要するコスト |

問 57

ソフトウェアの資産管理に対する監査のチェックポイントとして、適切なものはどれか。

| ア | ソフトウェアの提供元の保守サポート体制について考慮しているか。 |

| イ | ソフトウェアのライセンス証書などのエビデンスが保管されているか。 |

| ウ | データベースの分割などによって障害の局所化が図られているか。 |

| エ | 導入時に既存システムとの整合性を評価しているか。 |

問 58

ドキュメント管理において、稼働しているシステムの仕様とドキュメントの内容が一致しないリスクを低減するコントロールのチェックポイントはどれか。

| ア | 開発工程において、ドキュメント一覧をあらかじめ決めておくこと |

| イ | ドキュメント作成計画に基づき、その進捗管理を行うこと |

| ウ | ドキュメントの機密性を確保するための対策を講じること |

| エ | プログラム変更に伴い、ドキュメントを遅滞なく更新すること |

問 59

販売管理システムにおいて、起票された受注伝票が漏れなく、重複することなく入力されていることを確かめる監査手続のうち、適切なものはどれか。

| ア | 受注データから値引取引データなどの例外取引データを出力し、承認の記録を確かめる。 |

| イ | 受注伝票の入力時に論理チェック及びフォーマットチェックが行われているか、テストデータ法で確かめる。 |

| ウ | プルーフリストと受注伝票との照合が行われているか、プルーフリスト又は受注伝票上の照合印を確かめる。 |

| エ | 並行シミュレーション法を用いて、受注伝票を処理するプログラムの論理の正当性を確かめる。 |

問 60

情報化投資計画において、投資価値の評価指標であるROIを説明したものはどれか。

| ア | 売上増やコスト削減などによって創出された利益額を投資額で割ったもの |

| イ | 売上高投資金額比、従業員当たりの投資金額などを他社と比較したもの |

| ウ | 現金流入の現在価値から、現金流出の現在価値を差し引いたもの |

| エ | プロジェクトを実施しない場合の、市場での競争力を表したもの |

問 61

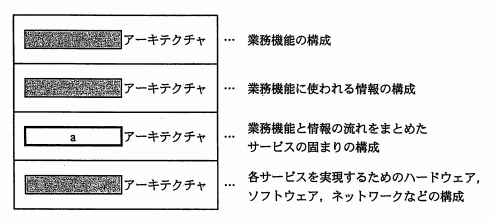

エンタープライズアーキテクチャに関する図中のaに当てはまるものはどれか。ここで、網掛けの部分は表示していない。

| ア | アプリケーション |

| イ | データ |

| ウ | テクノロジ |

| エ | ビジネス |

問 62

情報戦略における全体最適化計画策定の段階で、業務モデルを定義する目的はどれか。

| ア | 企業の全体業務と使用される情報の関連を整理し、情報システムのあるべき姿を明確化すること |

| イ | システム化の範囲や開発規模を把握し、システム化に要する期間、開発工数、開発費用を見積もること |

| ウ | 情報システムの構築のために必要なハードウェア、ソフトウェア、ネットワークなどの構成要素を洗い出すこと |

| エ | 情報システムを実際に運用するために必要なユーザマニュアルや運用マニュアルを作成するために、業務手順を確認すること |

問 63

ビジネスプロセスを根本的に考え直し、抜本的にデザインし直すことによって、企業のコスト、品質、サービス、スピードなどのパフォーマンスを劇的に改善するものはどれか。

| ア | アライアンス |

| イ | コアコンピタンス |

| ウ | ゴーイングコンサーン |

| エ | リエンジニアリング |

問 64

非機能要件項目はどれか。

| ア | 新しい業務の在り方や運用に関わる業務手順、入出力情報、組織、責任、権限、業務上の制約などの項目 |

| イ | 新しい業務の遂行に必要なアプリケーションシステムに関わる対象となる人の作業、システム機能の実現範囲、機能間の情報の流れなどの項目 |

| ウ | 経営戦略や情報戦略に関わる経営上のニーズ、システム化・システム改善を必要とする業務上の課題、求められる成果・目標などの項目 |

| エ | システム基盤に関わる可用性、性能、拡張性、運用性、保守性、移行性、セキュリティ、システム環境などの項目 |

問 65

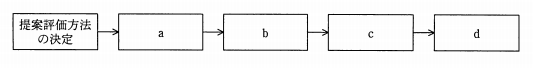

“提案評価方法の決定”に始まる調達プロセスを、調達先との契約締結、調達先の選定、提案依頼書(RFP)の発行、提案評価に分類して順番に並べたとき、cに入るものはどれか。

| ア | 調達先との契約締結 |

| イ | 調達先の選定 |

| ウ | 提案依頼書(RFP)の発行 |

| エ | 提案評価 |

問 66

M&Aを説明したものはどれか。

| ア | 企業独自のノウハウや技術などによって競争優位を維持・強化できる分野に対して、資金と人材を集中的に投入する。 |

| イ | 自社の業務プロセスを改革する際に、他社のベストプラクティスと比較分析を行う。 |

| ウ | 新規分野のへの進出や、事業の拡大、再編などのために、他社の経営資源を獲得し活用する。 |

| エ | それぞれの事業を、市場成長率と市場占有率のマトリックスによって分析し、経営資源の最適な配分を行う。 |

問 67

現在の動向から未来を予測したり、システム分析に使用したりする手法であり、専門的知識や経験を有する複数の人にアンケート調査を行い、その結果を互いに参照した上で調査を繰り返して、集団としての意見を収束させる手法はどれか。

| ア | 因果関係分析法 |

| イ | クロスセクション法 |

| ウ | 時系列回帰分析法 |

| エ | デルファイ法 |

問 68

コストプラス価格決定法を説明したものはどれか。

| ア | 買い手が認める品質や価格をリサーチし、訴求力のある価格を決定する。 |

| イ | 業界の平均水準や競合企業の設定価格を参考に、競争力のある価格を決定する。 |

| ウ | 製造原価又は仕入原価に一定のマージンを乗せて価格を決定する。 |

| エ | 目標販売量を基に、総費用吸収後に一定の利益率を確保できる価格を決定する。 |

問 69

情報システム投資の効果をモニタリングする指標のうち、バランススコアカードの内部ビジネスプロセスの視点に該当する指標はどれか。

| ア | 売上高、営業利益率など損益計算書や貸借対照表上の成果に関する指標 |

| イ | 顧客満足度の調査結果や顧客定着率など顧客の囲い込み効果に関する指標 |

| ウ | 人材のビジネススキル、ITリテラシなど組織能力に関する指標 |

| エ | 不良率、納期遵守率など業務処理の信頼性やサービス品質に関する指標 |

問 70

“技術のSカーブ”の説明として、適切なものはどれか。

| ア | 技術の期待感の推移を表すものであり、黎(れい)明期、流行期、反動期、回復期、安定期に分類される。 |

| イ | 技術の進歩の過程を表すものであり、当初は緩やかに進歩するが、やがて急激に進歩し、成熟期を迎えると進歩は停滞気味になる。 |

| ウ | 工業製品において生産量と生産性の関係を表すものであり、生産量の累積数が増加するほど生産性は向上する傾向にある。 |

| エ | 工業製品の故障発生の傾向を表すものであり、初期故障期間では故障率は高くなるが、その後の偶発故障期間での故障率は低くなり、製品寿命に近づく摩耗故障期間では故障率は高くなる。 |

問 71

インターネットを利用した企業間取引において、取引データをそのまま起票したり、社内文書に変換したりすることが容易にできるマーク付け言語はどれか。

| ア | HTML |

| イ | SGML |

| ウ | UML |

| エ | XML |

問 72

RFIDを説明したものはどれか。

| ア | ICカードや携帯電話に保存される貨幣的価値による決済手段のことで、POSレジスタなどで用いられている。 |

| イ | 極小の集積回路にアンテナを組み合わせたもので電子荷札に利用され、無線自動認識技術によって対象の識別や位置確認などができる。 |

| ウ | 縦横のマトリックスに白黒の格子状のパターンで情報を表し、情報量が多く数字だけでなく英字や漢字データも格納できる。 |

| エ | 人間の身体的特徴としての生体情報を、個人の識別・認証に利用する技術で、指紋認証、静脈認証などがある。 |

問 73

電機メーカのA社は、GPLが適用されたオープンソースソフトウェアの一部を改変した二次的著作物を搭載してテレビの新製品を開発した。この製品を販売するに当たり、A社が求められるGPLのルールに則った適切な対応はどれか。

| ア | 請求があればA社が修正した部分を含む全ての二次的著作物のソースコードを公開しなければならない。 |

| イ | 二次的著作物に静的にリンクしている、別のアプリケーションのソースコードは公開しなくてもよい。 |

| ウ | 二次的著作物のソースコードを公開する際には、諸費用などの対価を請求してはならない。 |

| エ | 二次的著作物を入手した購入者が、その複製を再配布することを禁止しなければならない。 |

問 74

抜取り検査において、ある不良率のロットがどれだけの確率で合格するかを知ることができるものはどれか。

| ア | OC曲線 |

| イ | ゴンペルツ曲線 |

| ウ | バスタブ曲線 |

| エ | ロジスティック曲線 |

問 75

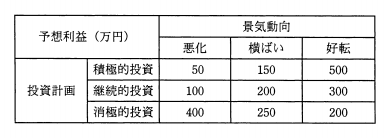

経営会議で来期の景気動向を議論したところ、景気は悪化する、横ばいである、好転するという三つの意見に完全に分かれてしまった。来期の投資計画について、積極的投資、継続的投資、消極的投資のいずれかに決定しなければならない。表の予測利益については意見が一致した。意思決定に関する記述のうち、適切なものはどれか。

| ア | 混合戦略に基づく最適意思決定は、積極的投資と消極的投資である。 |

| イ | 純粋戦略に基づく最適意思決定は、積極的投資である。 |

| ウ | マクシマックス原理に基づく最適意思決定は、継続的投資である。 |

| エ | マクシミン原理に基づく最適意思決定は、消極的投資である。 |

問 76

運転資金に影響を及ぼす記述のうち、資金繰りに良い効果を与えるものはどれか。

| ア | 受取手形の残高が5百万円から8百万円に増加した。 |

| イ | 売掛金の残高が5百万円から3百万円に減少した。 |

| ウ | 買掛金の残高が5百万円から3百万円に減少した。 |

| エ | 棚卸資産の残高が5百万円から8百万円に増加した。 |

問 77

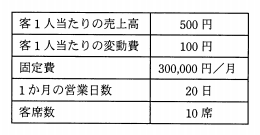

表の条件で喫茶店を開業したい。月10万円の利益を出すためには、1客席当たり1日何人の客が必要か。

| ア | 3.75 |

| イ | 4 |

| ウ | 4.2 |

| エ | 5 |

問 78

不正競争防止法において、営業秘密となる用件は、“秘密として管理されていること”、“事業活動に有用な技術上又は営業上の情報であること”ともう一つはどれか。

| ア | 営業譲渡が可能なこと |

| イ | 期間が10年を超えないこと |

| ウ | 公然と知られていないこと |

| エ | 特許出願をしていること |

問 79

下請代金支払遅延等防止法において、下請業者から受領したプログラムの返品を禁止しているのは、どの場合か。

| ア | 委託内容の一部を受領したが、下請業者の要員不足が原因で開発が遅れている旨の説明を受けた。 |

| イ | 親事業者と顧客との間の委託内容が変更になり、すでに受領していたプログラムが不要になった。 |

| ウ | 開発途上で発生した仕様変更の内容、対価などを下請業者と合意していたが、受領したプログラムには仕様変更が反映されていなかった。 |

| エ | 受領時の通常テストでは発見できなかった重大なバグが、受領後5ヶ月経過した時点で発見された。 |

問 80

特段の措置をとらずになされた個人情報取扱事業者の行為のうち、個人情報保護法に照らして適法な行為はどれか。

| ア | 開催したセミナで回収した、商品企画立案を目的としたアンケートに記載された参加者の氏名及び住所を、自社の販売促進セミナ案内用ダイレクトメール発送先住所録に登録した。 |

| イ | 開設しているWebサイトの問合せページで自社製品販売促進ダイレクトメール送付可否欄に可と記入した依頼者の氏名及び住所を、自社の製品販売促進用ダイレクトメール発送先住所録に登録した。 |

| ウ | 自社が主催した市場動向に関する勉強会の参加者リストの内容を、自社の子会社の製品販売促進用メールマガジン発送先アドレスリストに登録した。 |

| エ | 従業員が参加した同窓会で配布された同窓生名簿に記載されている、同級生の氏名及び電話番号を、自社製品販売促進用コールセンタのアウトバウンド用電話番号リストに登録した。 |

問題目次

| 問1 | xは、0以上65,535未満の整数である。xを16ビットの2... |

| 問2 | 式A+B×Cの逆ポーランド表記法による表現として... |

| 問3 | 符号長7ビット、情報ビット数4ビットのハミング符号による誤り... |

| 問4 | サンプリング周波数40kHz、量子化ビット数16ビットでA/... |

| 問5 | 自然数をキーとするデータを、ハッシュ表を用いて管理する。キー... |

| 問6 | ヒープソートの説明として、適切なものはどれか。 |

| 問7 | n個の正の整数x<sub>1</sub>、x<sub>2</... |

| 問8 | データが昇順にソートされた配列X[i] (i=0、1、&he... |

| 問9 | CPU のパイプライン処理を有効に機能させるプログラミング方... |

| 問10 | メモリインタリーブの説明として、適切なものはどれか。 |

| 問11 | プロセッサにデータを読み込むときにキャッシュメモリがヒットし... |

| 問12 | プロセッサと複数のメモリとを図のように接続した組み込みシステ... |

| 問13 | DMAの説明として、適切なものはどれか。 |

| 問14 | RPC(Remote Procedure Call)に関する... |

| 問15 | 現用系と予備系の両方をもつシステムに障害が発生したときの運用... |

| 問16 | キャパシティプランニングの活動サイクルは、モニタリング、分析... |

| 問17 | ジョブの多重度が1で、到着順にジョブが実行されるシステムにお... |

| 問18 | MTBFがx時間、MTTRがy時間のシステムがある。使用条件... |

| 問19 | タスクのディスパッチの説明として、適切なものはどれか。 |

| 問20 | 三つの資源X~Zを占有して処理を行う四つのプロセスA~Dがあ... |

| 問21 | デマンドページング方式による仮想記憶の説明として、適切なもの... |

| 問22 | メインプログラムを実行した結果はどれか。ここで、static... |

| 問23 | LSIの故障メカニズムの一つであるESD(Electrost... |

| 問24 | 図の論理回路において、S=1、R=1、X=0、Y=1のとき、... |

| 問25 | マイクロプロセッサの省電力対策に関する記述のうち、適切なもの... |

| 問26 | フールプルーフに該当するものはどれか。 |

| 問27 | 自然言語の解析などのために、文学作品、会話、新聞記事などの大... |

| 問28 | 表の所有者が、SQL文のGRANTを用いて設定するアクセス権... |

| 問29 | 価格設定年月日にNULLを含む“商品&rdquo... |

| 問30 | 更新可能なビューを作成するSQL文はどれか。ここで、SQL文... |

| 問31 | 導出表を説明したものはどれか。 |

| 問32 | “部品”表のメーカコード列に対し、B... |

| 問33 | 元のデータベースと同じ内容の複製データベースをあらかじめ用意... |

| 問34 | 10Mビット/秒のLANで接続された4台のノード(A、B、C... |

| 問35 | ルータの機能に関する記述のうち、適切なものはどれか。 |

| 問36 | 電子メールの内容の機密性を高めるために用いられるプロトコルは... |

| 問37 | IPの上位プロトコルとして、コネクションレスのデータグラム通... |

| 問38 | ディジタル署名を生成するときに、発信者がメッセージのハッシュ... |

| 問39 | フィッシング(phishing)による被害はどれか。 |

| 問40 | クライアントとWebサーバーの間において、クライアントがWe... |

| 問41 | パケットフィルタリング型ファイアウォールのフィルタリングルー... |

| 問42 | ブルートフォース攻撃に該当するものはどれか。 |

| 問43 | UMLのユースケース図で、システムと相互作用する外部システム... |

| 問44 | 内部設計書のデザインレビューを実施する目的として、最も適切な... |

| 問45 | オブジェクト指向プログラムにおいて、実行時にメッセージとメソ... |

| 問46 | 表は、あるソフトウェアにおける品質特性の測定方法と受入れ可能... |

| 問47 | ブラックボックステストにおけるテストケースの設計に関する記述... |

| 問48 | 共通フレーム2007の妥当性確認プロセスで実施する、負荷テス... |

| 問49 | 知的財産戦略として、特許化されていない技術を特許出願せずにノ... |

| 問50 | <div><br />プロジェクトの工程管理や進捗管理に使用... |

| 問51 | 表は、あるプロジェクトの日程管理表であり、図は、各作業の工程... |

| 問52 | アプリケーションにおける外部入力、外部出力、内部論理ファイル... |

| 問53 | 必要とされる技術力をもっていない要員が複数いて、プロジェクト... |

| 問54 | SLAを策定する際の方針のうち、適切なものはどれか。 |

| 問55 | ITサービスマネジメントの変更管理プロセスにおける変更要求の... |

| 問56 | TCOの説明として、適切なものはどれか。 |

| 問57 | ソフトウェアの資産管理に対する監査のチェックポイントとして、... |

| 問58 | ドキュメント管理において、稼働しているシステムの仕様とドキュ... |

| 問59 | 販売管理システムにおいて、起票された受注伝票が漏れなく、重複... |

| 問60 | 情報化投資計画において、投資価値の評価指標であるROIを説明... |

| 問61 | エンタープライズアーキテクチャに関する図中のaに当てはまるも... |

| 問62 | 情報戦略における全体最適化計画策定の段階で、業務モデルを定義... |

| 問63 | ビジネスプロセスを根本的に考え直し、抜本的にデザインし直すこ... |

| 問64 | 非機能要件項目はどれか。 |

| 問65 | “提案評価方法の決定”に始まる調達プ... |

| 問66 | M&Aを説明したものはどれか。 |

| 問67 | 現在の動向から未来を予測したり、システム分析に使用したりする... |

| 問68 | コストプラス価格決定法を説明したものはどれか。 |

| 問69 | 情報システム投資の効果をモニタリングする指標のうち、バランス... |

| 問70 | “技術のSカーブ”の説明として、適切... |

| 問71 | インターネットを利用した企業間取引において、取引データをその... |

| 問72 | RFIDを説明したものはどれか。 |

| 問73 | 電機メーカのA社は、GPLが適用されたオープンソースソフトウ... |

| 問74 | 抜取り検査において、ある不良率のロットがどれだけの確率で合格... |

| 問75 | 経営会議で来期の景気動向を議論したところ、景気は悪化する、横... |

| 問76 | 運転資金に影響を及ぼす記述のうち、資金繰りに良い効果を与える... |

| 問77 | 表の条件で喫茶店を開業したい。月10万円の利益を出すためには... |

| 問78 | 不正競争防止法において、営業秘密となる用件は、“... |

| 問79 | 下請代金支払遅延等防止法において、下請業者から受領したプログ... |

| 問80 | 特段の措置をとらずになされた個人情報取扱事業者の行為のうち、... |