応用情報技術者午前

2012(平成24年)/春期分

問 1

任意のオペランドに対するブール演算Aの結果とブール演算Bの結果が互いに否定の関係にあるとき、AはBの(又は、BはAの)相補演算であるという。排他的論理和の相補演算はどれか。

問 2

M/M/1の待ち行列モデルにおいて、一定時間内に到着する客数の分布はどれか。

| ア | 一様分布 |

| イ | 指数分布 |

| ウ | 正規分布 |

| エ | ポアソン分布 |

問 3

次のBNFで定義される

<DNA> ::= <コドン>|<DNA><コドン>

<コドン> ::= <塩基><塩基><塩基>

<塩基> ::= A|T|G|C

| ア | AC |

| イ | ACGCG |

| ウ | AGC |

| エ | ATGC |

問 4

Unicode文字列をUTF-8でエンコードすると、各文字のエンコード結果の先頭バイトは2進表示が0又は11で始まり、それ以降のバイトは10で始まる。16進表示された次のデータは何文字のUnicode文字列をエンコードしたものか。

CF 80 E3 81 AF E7 B4 84 33 2E 31 34 E3 81 A7 E3 81 99

| ア | 9 |

| イ | 10 |

| ウ | 11 |

| エ | 12 |

問 5

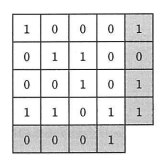

図のように16ビットのデータを4×4の正方形状に並べ、行と列にパリティビットを付加することによって何ビットまでの誤りを訂正できるか。ここで、図の網掛け部分はパリティビットを表す。

| ア | 1 |

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問 6

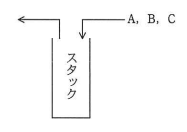

A, B, Cの順序で入力されるデータがある。各データについてスタックへの挿入と取り出しを1回ずつ行うことができる場合、データの出力順序は何通りあるか。

| ア | 3 |

| イ | 4 |

| ウ | 5 |

| エ | 6 |

問 7

次の手順はシェルソートによる整列を示している。データ列7,2,8,3,1,9,4,5,6を手順(1)~(4)に従って整列するとき、手順(3)を何回繰り返して完了するか。

ここで、[ ]は小数点以下を切り捨てた結果を表す。

[手順]

(1) [データ数÷3] → Hとする。

(2) データ列を、互いにH要素分だけ離れた要素の集まりからなる部分列とし、それぞれの部分列を、挿入法を用いて整列する。

(3) [H÷3] → Hとする。

(4) Hが0であればデータ列の整列は完了し、0でなければ(2)に戻る。

| ア | 2 |

| イ | 3 |

| ウ | 4 |

| エ | 5 |

問 8

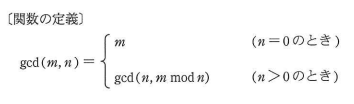

関数gcd(m, n)が次のように定義されている。m=135, n=35のとき、gcd(m, n)は何回呼ばれるか。ここで、最初のgcd(135, 35)の呼出しも、1回に数えるものとする。また、m, n (m > n ≧ 0)は整数とし、m mod n はmをnで割った余りを返すものとする。

| ア | 2 |

| イ | 3 |

| ウ | 4 |

| エ | 5 |

問 9

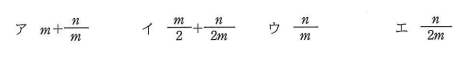

相異なるn個のデータが昇順に整列された表がある。この表をm個のデータごとのブロックに分割し、各ブロックの最後尾のデータだけを線形探索することによって、目的のデータの存在するブロックを探し出す。次に、当該ブロック内を線形探索して目的のデータを探し出す。このときの平均比較回数を表す式はどれか。ここで、mは十分に大きく、nはmの倍数とし、目的のデータは必ず表の中に存在するものとする。

問 10

キャッシュメモリにおけるダイレクトマップ方式の説明として、適切なものはどれか。

| ア | アドレスが連続した二つ以上のメモリブロックを格納するセクタを、キャッシュ内の任意のロケーションに割り当てる。 |

| イ | 一つのメモリブロックをキャッシュ内の単一のロケーションに割り当てる。 |

| ウ | メモリブロックをキャッシュ内の任意のロケーションに割り当てる。 |

| エ | メモリブロックをキャッシュ内の二つ以上の配置可能なロケーションに割り当てる。 |

問 11

スーパスカラの説明として、適切なものはどれか。

| ア | 処理すべきベクトルの長さがベクトルレジスタより長い場合、ベクトルレジスタ長の組に分割して処理を繰り返す方式である。 |

| イ | パイプラインを更に細分化することによって、高速化を図る方式である。 |

| ウ | 複数のパイプラインを用い、同時に複数の命令を実行可能にすることによって、高速化を図る方式である。 |

| エ | 命令語を長く取り、一つの命令で複数の機能ユニットを同時に制御することによって、高速化を図る方式である。 |

問 12

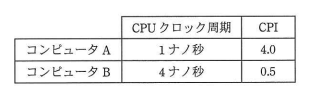

同じ命令セットを持つコンピュータAとBがある。それぞれのCPUクロック周期、及びあるプログラムを実行したときのCPI(Cycles Per Instruction)は、表のとおりである。そのプログラムを実行したとき、コンピュータAの処理時間は、コンピュータBの処理時間の何倍になるか。

| ア | 1/32 |

| イ | 1/2 |

| ウ | 2 |

| エ | 8 |

問 13

キャッシュメモリを搭載したCPUの書込み動作において、主記憶及びキャッシュメモリに関し、コヒーレンシ(一貫性)の対策が必要な書込み方式はどれか。

| ア | ライトスルー |

| イ | ライトバック |

| ウ | ライトバッファ |

| エ | ライトプロテクト |

問 14

RAIDの分類において、ミラーリングを用いることで信頼性を高め、障害発生時には冗長ディスクを用いてデータ復元を行う方式はどれか。

| ア | RAID1 |

| イ | RAID2 |

| ウ | RAID3 |

| エ | RAID4 |

問 15

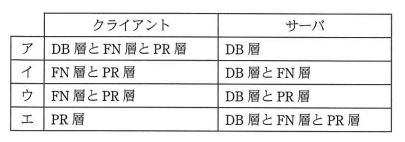

ストアドプロシージャの特徴を生かして通信回数を減らしたシステムをクライアントサーバシステムで実現するとき、クライアントとサーバの機能分担構成はどれか。ここで、データベースアクセス層はDB層、ファンクション層はFN層、プレゼンテーション層はPR層とそれぞれ略す。

問 16

クラスタリングで、処理を実行しているノードXに障害が発生すると、他のノードYに処理が引き継がれる。元のノードXの障害が復旧した後、再びノードYから処理を引き継ぐことを何と言うか。

| ア | フェールオーバ |

| イ | フェールバッグ |

| ウ | フォールダウン |

| エ | フォールバック |

問 17

信頼度関数がR1(t)及びR2(t)である2台の装置からなるシステム全体の信頼度関数に関する記述のうち、適切なものはどれか。ここで、信頼度関数とは時刻tにおいて装置が正常に稼働する確率である。

| ア | 直列に接続した場合、R1(t)+R2(t)である。 |

| イ | 直列に接続した場合、R1(t)×R2(t) |

| ウ | 並列に接続した場合、R1(t)-R2(t) |

| エ | 並列に接続した場合、R1(t)×R2(t) |

問 18

スループットの説明として、適切なものはどれか。

| ア | ジョブがシステムに投入されてからその結果が完全に得られるまでの経過時間のことである、入出力の速度やオーバヘッド時間などに影響される。 |

| イ | ジョブの稼働率のことであり、”ジョブの稼働時間÷運用時間”で求められる。 |

| ウ | ジョブの同時実行可能数のことであり、使用されるシステムの資源によって上限が決まる。 |

| エ | 単位時間当たりのジョブの処理件数のことであり、スプーリングはスループットの向上に役立つ。 |

問 19

あるクライアントサーバシステムいおいて、クライアントから要求された1件の検索を処理するために、サーバで平均100万命令が実行される。1件の検索につき、ネットワーク内で転送されるデータは、平均2×105バイトである。このサーバの性能は100MIPSであり、ネットワークの転送速度は、8×107ビット/秒である。このシステムにおいて、1秒間に処理できる検索要求は何件か。ここで、処理できる件数は、サーバとネットワークの処理能力だけで決まるものとする。また、1バイトは8ビットとする。

| ア | 50 |

| イ | 100 |

| ウ | 200 |

| エ | 400 |

問 20

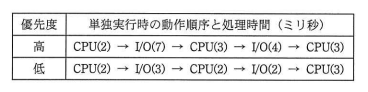

二つのタスクの優先度と各タスクを単独で実行した場合のCPUと入出力装置(I/O)の動作順序と処理時間は、表のとおりである。二つのタスクが同時に実行可能状態になってから、全てのタスクの実行が終了するまでの経過時間は何ミリ秒か。ここで、CPUは1個であり、I/Oの同時動作はできないものとし、OSのオーバヘッドは考慮しないものとする。また、表の( )内の数字は処理時間を示すものとする。

| ア | 19 |

| イ | 20 |

| ウ | 21 |

| エ | 22 |

問 21

ページング方式の仮想記憶において、ページ置換えの発生頻度が高くなり、システムの処理能力が急激に低下することがある。このような現象を何と呼ぶか。

| ア | スラッシング |

| イ | スワップアウト |

| ウ | フラグメンテーション |

| エ | ページフォールト |

問 22

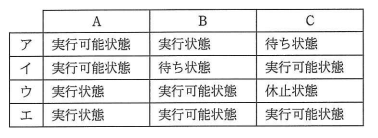

プロセスを、実行状態、実行可能状態、待ち状態、休止状態の四つの状態で管理するプリエンプティブなマルチタスクのOS上で、A, B, Cの三つのプロセスが動作している。各プロセスの現在の状態は、Aが待ち状態、Bが実行状態、Cが実行可能状態である。プロセスAの待ちを解消する事象が発生すると、それぞれのプロセスの状態はどのようになるか。ここで、プロセスAの優先度が最も高く、Cが最も低いものとし、CPUは1個とする。

問 23

ECCメモリの使用例として適切なものはどれか。

| ア | RAID3において、誤り検出に使われる。 |

| イ | 携帯電話の通信において、情報転送量を最大化するために使われる。 |

| ウ | 障害発生時の影響が大きいサーバにおいて、誤り訂正に使われる。 |

| エ | 地上デジタル放送の通信において、誤り訂正に使われる。 |

問 24

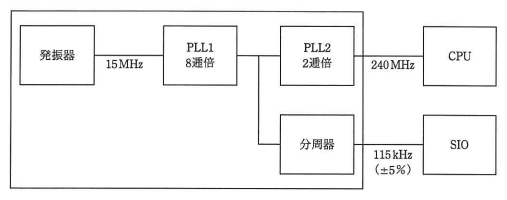

ワンチップマイコンにおける内部クロック発生器のブロック図を示す。15MHzの発振器と、内部のPLL1、PLL2及び分周器の組合せでCPUに240MHz、シリアル通信(SIO)に115kHzのクロック信号を供給する場合の分周器の値は幾らか。ここで、シリアル通信のクロック精度は±5%以内に収まればよいものとする。

| ア | 1/24 |

| イ | 1/26 |

| ウ | 1/28 |

| エ | 1/210 |

問 25

テクスチャマッピングを説明したものはどれか。

| ア | 光源からの反射や屈折、透過を計算し描画していく。 |

| イ | 光源と物体の形状などに基づいて、表示するとき陰影をつける。 |

| ウ | 表示画面からはみ出す箇所をあらかじめ見つけ、表示対象から外す。 |

| エ | 物体の表面に画像を貼り付けることによって、表面の質感を表現する。 |

問 26

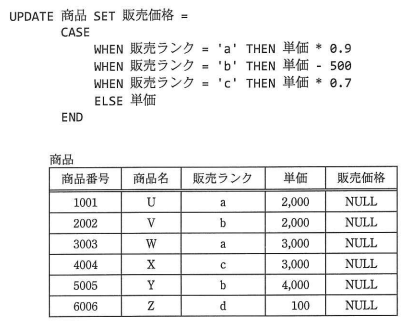

販売価格が決められていない”商品”表に、次のSQL文を実行して販売価格を設定する。このとき、販売ランクがbの商品の販売価格の平均値は幾らか。

| ア | 1,675 |

| イ | 2,100 |

| ウ | 2,250 |

| エ | 2,500 |

問 27

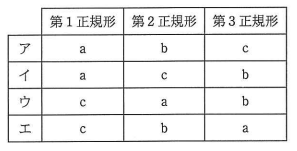

第1、第2、第3正規形とそれらの特徴a~cの組合せとして、適切なものはどれか。

a:どの非キー属性も、主キーの真部分集合に対して関数従属しない。

b:土の非キー属性も、主キーに推移的に関数従属しない。

c:繰返し属性が存在しない。

問 28

関係データベース管理システム(RDBMS)の表へのアクセスにおいて、特定の利用者だけにアクセス権を与える方法として、適切なものはどれか。

| ア | CONNECT文で接続を許可する。 |

| イ | CREATE ASSERTION文で表明して制限する。 |

| ウ | CREATE TABLE文の参照制約で制限する。 |

| エ | GRANT文で許可する。 |

問 29

関係データベースの表定義において、列の値の重複を禁止するために指定する字句はどれか。

| ア | CLISTERING |

| イ | DISTINCT |

| ウ | NOT NULL |

| エ | UNIQUE |

問 30

トランザクションが、データベースに対する更新処理を完全に行うか、まったく処理しなかったかのように取り消すか、のいずれかを保証する特性はどれか。

| ア | 一貫性(consistency) |

| イ | 原子性(atomicity) |

| ウ | 耐久性(durability) |

| エ | 独立性(isolation) |

問 31

DBMSの媒体障害時の回復法はどれか。

| ア | 障害発生時、異常終了したトランザクションをロールバックする。 |

| イ | 障害発生時点でコミットしていたが、データベースの実更新がされていないトランザクションをロールフォワードする。 |

| ウ | 障害発生時点で、まだコミットもアボートもしていないかったので全てのトランザクションをロールバックする。 |

| エ | バックアップコピーでデータベースを復元し、バックアップ取得以降にコミットしたすべてのトランザクションをロールフォワードする。 |

問 32

CSMA/CD方式のLANで使用されるスイッチングハブ(レイヤ2スイッチ)は、フレームの蓄積機能、速度変換機能や交換機能をもっている。このようなスイッチングハブと同等の機能を持ち、同じプロトコル階層で動作する装置はどれか。

| ア | ゲートウェイ |

| イ | ブリッジ |

| ウ | リピータ |

| エ | ルータ |

問 33

TCP/IPネットワークにおけるARPの説明として、適切なものはどれか。

| ア | IPアドレスからMACアドレスを得るプロトコルである。 |

| イ | IPネットワークにおける誤り制御のためのプロトコルである。 |

| ウ | ゲートウェイ間のホップ数によって経路を制御するプロトコルである。 |

| エ | 端末に対して動的にIPアドレスを割り当てるためのプロトコルである。 |

問 34

二つのIPv4ネットワーク 192.168.0.0/23 と 192.168.2.0/23 を集約したネットワークはどれか。

| ア | 192.168.0.0/22 |

| イ | 192.168.1.0/22 |

| ウ | 192.168.1.0/23 |

| エ | 192.168.3.0/23 |

問 35

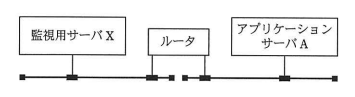

図で示したネットワーク構成において、アプリケーションサーバA上のDBMSのデーモンが異常終了したという事象とその理由を、監視用サーバXで検知するのに有効な手段はどれか。

| ア | アプリケーションサーバAから監視用サーバXへのICMP宛先到達不能(Destination Unreachable)メッセージ |

| イ | アプリケーションサーバAから監視用サーバXへのSNMPトラップ |

| ウ | 監視用サーバXからアプリケーションサーバAへのfinger |

| エ | 監視用サーバXからアプリケーションサーバAへのping |

問 36

所有者と公開鍵の対応付けをするのに必要なポリシや技術の集合によって実現される基盤はどれか。

| ア | IPsec |

| イ | PKI |

| ウ | ゼロ知識証明 |

| エ | ハイブリッド暗号 |

問 37

WAFの説明として、適切なものはどれか。

| ア | DMZに設置されているWebサーバへ外部から実際に侵入を試みる。 |

| イ | WebサーバのCPU負荷を軽減するために、SSLによる暗号化と復号の処理をWebサーバではなく専用のハードウェア上で行う。 |

| ウ | システム管理者が質問に答える形式で、自組織の情報セキュリティ対策のレベルを診断する。 |

| エ | 特徴的なパターンが含まれるかなどWebアプリケーションへの通信内容を検査して、不正な操作を遮断する。 |

問 38

ディジタル署名などに用いるハッシュ関数の特徴はどれか。

| ア | 同じメッセージダイジェストを出力する異なる二つのメッセージが、容易に求められる。 |

| イ | メッセージが異なっていても、メッセージダイジェストは同じである。 |

| ウ | メッセージダイジェストからメッセージを復元することは困難である。 |

| エ | メッセージダイジェストの長さはメッセージの長さによって異なる。 |

問 39

手順に示すクライアントとサーバの処理と通信で可能になることはどれか。

[手順]

(1) サーバはクライアントから要求があるたびに異なる予測困難な値(チャレンジ)を生成して保持するとともに、クライアントへ送る。

(2) クライアントは利用者が入力したパスワードのメッセージダイジェストを計算し、(1)でサーバから送られた”チャレンジ”と合わせたものから、さらに、メッセージダイジェスト(レスポンス)を計算する。この”レスポンス”と利用者が入力した利用者IDをサーバに送る。

(3) サーバは、クライアントから受け取った利用者IDで利用者情報を検索し、取り出したパスワードのメッセージダイジェストと(1)で保持していた”チャレンジ”を合わせたものから、メッセージダイジェストを計算する(レスポンス照合データ)。この”レスポンス照合データ”とクライアントから受け取った”レスポンス”とを比較する。

| ア | 伝送上で発生したパスワードのビット誤りのサーバでの訂正 |

| イ | 伝送上で発生した利用者IDのビット誤りのサーバでの訂正 |

| ウ | ネットワーク上でのパスワードの、漏えい防止とリプレイ攻撃の防御 |

| エ | ネットワーク上での利用者IDの、漏えい防止とリプレイ攻撃の防御 |

問 40

ディジタル署名における署名鍵の用い方と、ディジタル署名を行う目的のうち、適切なものはどれか。

| ア | 受信者が署名鍵を使って、暗号文を元のメッセージに戻ることができるようにする。 |

| イ | 送信者が固定文字列を付加したメッセージを、署名鍵を使って暗号化することによって、受信者がメッセージの改ざん部位を特定できるようにする。 |

| ウ | 送信者が署名鍵を使って署名を作成し、それをメッセージに付加することによって、受信者が送信者を確認できるようにする。 |

| エ | 送信者が署名鍵を使ってメッセージを暗号化することによって、メッセージの内容を関係者以外に分からないようにする。 |

問 41

サイト運営者に不特定の利用者が電子メールで機密データを送信するに当たって、機密性を保持できる仕組みのうち、適切なものはどれか。

| ア | サイト運営者はサイト内のSSLで保護されたWebページに共通鍵を公開し、利用者は電子メールで送信するデータをその共通鍵で暗号化する。 |

| イ | サイト運営者はサイト内のSSLで保護されたWebページにサイト運営者の公開鍵を公開し、利用者は電子メールで送信するデータをその公開鍵で暗号化する。 |

| ウ | サイト運営者はサイト内のSSLで保護されたWebページに利用者の公開鍵を公開し、利用者は電子メールで送信するデータをその公開鍵に対応する秘密鍵で暗号化する。 |

| エ | サイト運営者はサイト内の認証局で利用者の公開鍵を公開し、利用者は電子メールで送信するデータをその公開鍵に対応する秘密鍵で暗号化する。 |

問 42

JIS Q 27001では、情報セキュリティは三つの特性を維持するものとして特徴付けられている。それらのうちの二つは機密性と完全性である。残りの一つはどれか。

| ア | 安全性 |

| イ | 可用性 |

| ウ | 効率性 |

| エ | 保守性 |

問 43

Webアプリケーションにおける脅威とそのセキュリティ対策の適切な組合せはどれか。

| ア | OSコマンドインジェクションを防ぐために、Webアプリケーションが発行するセッションIDを推測困難なものにする。 |

| イ | SQLインジェクションを防ぐために、Webアプリケーション内でデータベースへの問合せを作成する際にバインド機構を使用する。 |

| ウ | クロスサイトスクリプティングを防ぐために、外部から渡す入力データをWebサーバ内のファイル名として直接指定しない。 |

| エ | セッションハイジャックを防ぐために、Webアプリケーションからシェルを起動できないようにする。 |

問 44

ステガノグラフィを説明したものはどれか。

| ア | データをコピーできないようにする技術のことをいう。 |

| イ | データを第三者に盗み見られても解読できないようにするために、決まった規則に従ってデータを変換することをいう。 |

| ウ | 文章の正当性を保証するために付けられる暗号化された署名情報のことをいう。 |

| エ | メッセージを画像データや音声データなどに埋め込み、メッセージの存在を隠す技術のことをいう。 |

問 45

オブジェクト指向における抽象クラスで、できないことはどれか。

| ア | インスタンスを生成すること |

| イ | サブクラスをもつこと |

| ウ | すーぱクラスをもつこと |

| エ | 属性をもつこと |

問 46

安全性や信頼性について、次の方針でプログラム設計を行う場合、その方針を表す用語はどれか。

”不特定多数の人が使用するプログラムには、自分だけが使用するプログラムに比べて、より多くのデータチェックの機能を組み込む。プログラムが処理できるデータの前提条件を文書に書いておくだけでなく、その前提を満たしていないデータが実際に入力されたときは、エラーメッセージを表示して再入力を促すようにプログラムを作る。”

| ア | フールプルーフ |

| イ | フェールセーフ |

| ウ | フェールソフト |

| エ | フォールトトレラント |

問 47

作業成果物の作成者以外の参加者がモデレータとして主導すること、及び公式な記録、分析を行うことが特徴のレビュー技法はどれか。

| ア | インスペクション |

| イ | ウォークスルー |

| ウ | パスアラウンド |

| エ | ペアプログラミング |

問 48

プログラムに”事実”と”規則”を記述し、プログラム言語の処理系がもつ導出原理によって結論を得るプログラミングパラダイムであって、エキスパートシステムの開発に適しているものはどれか。

| ア | オブジェクト指向プログラミング |

| イ | 関数型プログラミング |

| ウ | 手続型プログラミング |

| エ | 論理型プログラミング |

問 49

マッシュアップを利用して、Webコンテンツを表示している例として、最も適切なものはどれか。

| ア | 検索キーワードの候補を、サーバから取得した過去の検索履歴を使って表示する。 |

| イ | 地図上のカーソル移動に伴い、ページを切り替えずにスクロール表示する。 |

| ウ | 電車経路の探索結果上に、各路線会社のWebページへのリンクを表示する。 |

| エ | 店舗案内のページ上に、他のサイトが提供する地図情報を表示する。 |

問 50

リバースエンジニアリングの説明はどれか。

| ア | 既存のプログラムからそのプログラムの使用を導き出すこと |

| イ | 既存のプログラムから導き出された使用を修正してプログラムを開発すること |

| ウ | クラスライブラリ内の既存のクラスを利用してプログラムを開発すること |

| エ | 部品として開発されたプログラムを組み合わせてプログラムを開発すること |

問 51

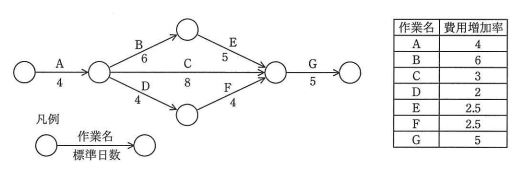

図に示すとおりに作業を実施する予定であったが、作業Aで1日の遅れが生じた。各作業の費用増加率を表の値とするとき、当初の予定日数で終了するためにかかる増加費用を最も少なくするには、どの作業を短縮すべきか。ここで、費用増加率とは、作業を1日短縮するのに要する増加費用のことである。

| ア | B |

| イ | C |

| ウ | D |

| エ | E |

問 52

システム開発のプロジェクトにおいて、EVMを活用したパフォーマンス管理をしている。開発途中のある時点でEV-PVの値が負であるとき、どのような状況を示しているか。

| ア | スケジュール効率が、計画より良い。 |

| イ | プロジェクトの完了が、計画より遅くなる。 |

| ウ | プロジェクトの進捗が、計画より遅れている。 |

| エ | プロジェクトの進捗が、計画より進んでいる。 |

問 53

システム開発の見積方法の一つであるファンクションポイント法の説明として、適切なものはどれか。

| ア | 開発規模が分かっていることを前提として、工数と工期を見積もる方法である。ビジネス分野に限らず、全分野に適用可能である。 |

| イ | 過去に経験した類似のシステムについてのデータを基にして、システムの相違点を調べ、同じ部分については過去のデータを使い、異なった部分は経験から規模と工数を見積もる方法である。 |

| ウ | システムの機能を入出力データ数やファイル数などによって定量的に計測し、複雑さとアプリケーションの特性による調整を行って、システム規模を見積もる方法である。 |

| エ | 単位作業量の基準値を決めておき、作業項目を単位作業項目まで分解し、その積算で全体の作業量を見積もる方法である。 |

問 54

システムの要求分析時に行うインタビュー実施上の留意点のうち、適切なものはどれか。

| ア | インタビュー対象者の回答が、事実であるか推測であるかを区別すべきである。 |

| イ | インタビューの対象者は、その業務を直接行っている担当者に限るべきである。 |

| ウ | 質問内容を記入した用紙を事前に渡すことは、避けるべきである。 |

| エ | 質問は、”はい”か”いいえ”で答えられるものに限るべきである。 |

問 55

ITサービスマネジメントのイベント管理における、フィルタリングのレベルの設定方針のうち、適切なものはどれか。

| ア | 既知のエラーに関するイベントだけを、検出するようにレベルを設定する。 |

| イ | ささいなイベントも漏らさず、全てを検出できるようにレベルを設定する。 |

| ウ | 事前に設計され、合意された設定レベルを変更せずに固定する。 |

| エ | 有効性評価プロセスでの評価結果に基づき、設定レベルを継続的に見直す。 |

問 56

レプリケーションが有効な対策となるものはどれか。

| ア | 悪意によるデータの改ざんを防ぐ。 |

| イ | コンピュータウイルスによるデータの破壊を防ぐ。 |

| ウ | 災害発生時にシステムが長時間停止するのを防ぐ。 |

| エ | 操作ミスによるデータの削除を防ぐ。 |

問 57

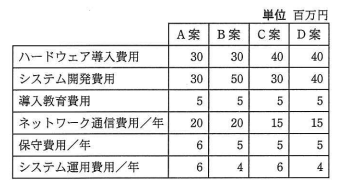

新システムの開発を計画している。提案された4案の中で、TCOが最小のものはどれか。ここで、このシステムは開発後、3年間使用されるものとする。

| ア | A案 |

| イ | B案 |

| ウ | C案 |

| エ | D案 |

問 58

”システム管理基準”において、システムテストの監査におけるチェックポイントのうち、適切なものはどれか。

| ア | テスト計画は事前に利用者側の責任者だけで承認されていること |

| イ | テストは独立性を考慮して、利用者側の担当者だけで行われていること |

| ウ | テストは本番環境で実施されていること |

| エ | 例外ケースや異常ケースを想定したテストが行われていること |

問 59

監査において発見した問題に対するシステム監査人の責任として、適切なものはどれか。

| ア | 発見した問題を監査依頼者に報告する。 |

| イ | 発見した問題をシステムの利用部門に通報する。 |

| ウ | 発見した問題を被監査部門に是正するよう命じる。 |

| エ | 発見した問題を自ら是正する。 |

問 60

情報システムに識別コード及びパスワードによるアクセスコントロール機能を組み込むことによって、コントロール可能なリスクはどれか。

| ア | 通信上のデータの盗聴 |

| イ | データの入力エラー |

| ウ | ハードウェアの物理的な破壊 |

| エ | ファイル、データ内容の改ざん |

問 61

災害は事故の発生後の対応を順に、BCP発動、業務再開、業務回復、全面復旧の四つのフェーズに分けたとき、業務再開フェーズで実施するものはどれか。

| ア | 代替設備や代替手段から本番環境への切替手順を慎重に確認した上で、平常運用への移行を実施するとともに、BCPの見直しなど総括を実施する。 |

| イ | 発生事象の確認、対策本部の速やかな立上げ、確実な情報収集、BCP基本方針の決定を実施する。 |

| ウ | 最も緊急度が高い業務や機能が再開された後に、代替設備や代替手段の運営を継続しながら、さらに業務範囲の拡大を実施する。 |

| エ | 最も緊急度の高い業務を対象に、代替設備や代替手段に切り替え、復旧作業の推進、要因などの経営資源のシフトを実施する。 |

問 62

情報戦略の投資対効果を評価するとき、利益額を分子に、投資額を分母にして算出するものはどれか。

| ア | EVA |

| イ | IRR |

| ウ | NPV |

| エ | ROI |

問 63

業務プロセスを可視化する手法としてUMLを採用した場合の活用シーンはどれか。

| ア | データ中心にプロセスを表現するために、データをエンティティとその属性で表し、エンティティ間の関連を図に示す。 |

| イ | データの流れによってプロセスを表現するために、データの発生、吸収の場所、蓄積場所、データの処理をデータの流れを示す矢印でつないで表現する。 |

| ウ | 複数の観点でプロセスを表現するために、目的に応じたモデル図法を使用し、オブジェクトモデリングのために標準化された記述ルールで表現する。 |

| エ | プロセスの機能を網羅的に表現するために、一つの要件に対し発生する事象を条件分岐の形式で記述する。 |

問 64

共通フレーム2007によれば、システム化構想を立案する段階で行う作業はどれか。

| ア | 競争優位や事業機会を生み出す情報技術の利用方法について分析する。 |

| イ | 業績が支障なく遂行されるようにシステム運用スケジュールを作成する。 |

| ウ | ハードウェアとネットワークの実現方法を記述したシステム構成図を作成する。 |

| エ | 利用者の要望を基に、情報管理の観点、管理単位などを分析する。 |

問 65

情報システムの開発を発注するための提案依頼書(RFP)の作成と提案依頼に当たって、取得者であるユーザ企業側の対応のうち、適切なものはどれか。

| ア | RFP作成の手間を省くために、要求事項の記述は最小限に留める。曖昧な点や不完全な点があれば、供給者であるベンダ企業から取得者に都度確認させる。 |

| イ | 取得者側では、事前に実現性の確認を行う必要はなく、要求事項が実現可能かどうかの調査や検討は供給者であるベンダ企業側の責任で実施する。 |

| ウ | 複数の要求事項がある場合、重要な要求とそうでない要求の区別がつくようにRFP作成時点で重要度を設定しておく。 |

| エ | 要求事項は機能的に記述するのではなく、極力、具体的な製品の種類など実現手段を細かく設定する。 |

問 66

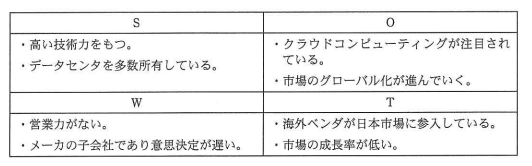

戦略を立案するために、SWOT分析を実施した。市場機会を獲得するために自社の強みを生かすことができる戦略はどれか。

| ア | 意思決定の遅さを克服して市場の平均成長率を超える。 |

| イ | 営業力のなさを海外ベンダと提携して市場のグローバル化に対応する。 |

| ウ | 高い技術力を応用して海外ベンダの日本市場参入に対抗する。 |

| エ | データセンタの資源を生かしてクラウドコンピューティングサービスを提供する。 |

問 67

競争戦略におけるニッチ戦略の特徴はどれか。

| ア | 市場での地位向上とトップシェア奪取を目標とした差別化戦略の展開を図る。 |

| イ | 総市場規模を拡大することでシェアを維持しながら新規需要の獲得を図る。 |

| ウ | 他社が参入しにくい特定の市場に対して専門化し、圧倒的な地位の実現を図る。 |

| エ | リーダの行動を観察し、迅速に模倣することで製品開発などのコスト削減を図る。 |

問 68

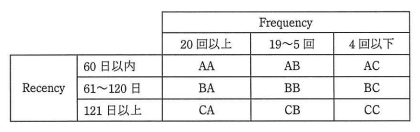

RFM分析において、特にR(Recency)とF(Frequency)をそれぞれ三つに分類した。表の各セルに対する考察のうち、適切なものはどれか。

| ア | AAに分類される顧客には、2度目以降の再購入を促進する特典提示や購入のお礼状が重要である。 |

| イ | ACに分類される顧客には、コストを掛けてはならないので、マーケティング費用削減が重要である。 |

| ウ | CAに分類される顧客は、離反している恐れがあるので、離反していないかの調査が重要である。 |

| エ | CCに分類される顧客に対しては、個人的なおもてなしを重視し、季節の挨拶などが重要である。 |

問 69

ワントゥワンマーケティングを説明したものはどれか。

| ア | 効率よく大量に生産することで、製品1個当たりのコストを低減させ、安価な製品を提供することによって、あらゆる顧客を対象にする。 |

| イ | 市場シェアの拡大よりも、顧客との好ましい関係を重視し、長期にわたって自社製品を購入する顧客の割合を高める。 |

| ウ | 市場を複数のセグメントに細分化し、その中のいくつかのセグメントに対し、ニーズに合った製品又はマーケティングミックスを展開する。 |

| エ | 製品の安全性、適切な情報の提供などに加えて、自然環境の保全、地域との融和などを目的とした企業の社会的責任を重視する。 |

問 70

設定した戦略を遂行するために、財務、顧客、内部ビジネスプロセス、学習と成長という四つの視点に基づいて相互の適切な関係を考慮しながら具体的に目標及び施策を策定する経営管理手法はどれか。

| ア | コアコンピタンス |

| イ | セグメンテーション |

| ウ | バランススコアカード |

| エ | プロダクトポートフォリオマネジメント |

問 71

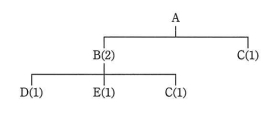

図は、製品Aの構成部品を示している。この製品Aを10個生産する場合、部品Cの手配数量は何個になるか。ここで、括弧内の数字は上位部品1個当たりの所要数量であり、現在の部品Cの在庫は5個である。

| ア | 15 |

| イ | 20 |

| ウ | 25 |

| エ | 30 |

問 72

EDIを実施するための情報表現規約で規定されるべきものはどれか。

| ア | 企業間の取引の契約内容 |

| イ | システムの運用時間 |

| ウ | 伝送制御手順 |

| エ | メッセージの形式 |

問 73

携帯電話端末の機能の一つであるデザリングの説明として、適切なものはどれか。

| ア | PC、ゲーム機などから、携帯電話端末をモデム又はアクセスポイントのように用いて、インターネットなどを利用したデータ通信ができる。 |

| イ | 携帯電話端末に、異なる通信事業者のSIMカードを挿して使用できる。 |

| ウ | 契約している通信業者のサービスエリア外でも、他の事業者のサービスによって携帯電話端末を使用できる。 |

| エ | 通信事業者に申し込むことによって、青少年に有害なサイトなどを携帯電話端末に表示しないようにできる。 |

問 74

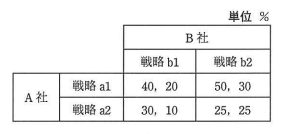

A社とB社がそれぞれ2種類の戦略をとる場合の市場シェアが表のように予想されるとき、ナッシュ均衡、すなわち互いの戦略が相手の戦略に対して最適になっている組合せはどれか。ここで、表の各欄において、左側の数値がA社のシェア、右側の数値がB社のシェアとする。

| ア | A社が戦略a1, B社が戦略b1を採る組合せ |

| イ | A社が戦略a1, B社が戦略b2を採る組合せ |

| ウ | A社が戦略a2, B社が戦略b1を採る組合せ |

| エ | A社が戦略a2, B社が戦略b2を採る組合せ |

問 75

X社では、(1)~(4)に示す算定方式で在庫補充量を決定している。第n週の週末時点での在庫量をB[n]、第n週の販売量をC[n]としたとき、第n週の週末に発注する在庫補充量の算出式はどれか。ここで、nは3以上とする。

[在庫補充量の算定方式]

(1) 週末ごとに在庫補充量を算出し、発注を行う。在庫は翌週の月曜日に補充される。

(2) 在庫補充量は、翌週の販売予測量から現在の在庫量を引き、安全在庫量を加えて算出する。

(3) 翌週の販売予測量は、先週の販売量と今週の販売量の平均値とする。

(4) 安全在庫量は、翌週の販売予測量の10%とする。

| ア | (C[n-1]+C[n])/2×1.1-B[n] |

| イ | (C[n-1]+C[n])/2×1.1-B[n-1] |

| ウ | (C[n-1]+C[n])/2+C[n]×0.1-B[n] |

| エ | (C[n-1]+C[n-1])/2+C[n]×0.1-B[n] |

問 76

”1次式で表現される制約条件の下にある資源を、どのように配分したら1次式で表される効果の最大が得られるか”という問題を解く手法はどれか。

| ア | 因子分析法 |

| イ | 回帰分析法 |

| ウ | 実験計画法 |

| エ | 線形計画法 |

問 77

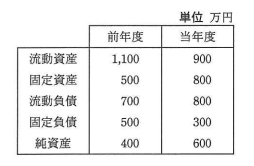

表はある会社の前年度と当年度の財務諸表上の数値を表したものである。両年度とも売上高は4,000万円であった。前年度に比べ当年度に向上した財務指標はどれか。

| ア | 固定比率 |

| イ | 自己資本比率 |

| ウ | 総資本回転率 |

| エ | 流動比率 |

問 78

シュリンクラップ契約において、ソフトウェアの使用許諾契約が成立するのはどの時点か。

| ア | 購入したソフトウェアの代金を支払った時点 |

| イ | ソフトウェアの入ったCD-ROMを受け取った時点 |

| ウ | ソフトウェアの入ったCD-ROMの包装を破った時点 |

| エ | ソフトウェアをPCにインストールした時点 |

問 79

A社は、B社と著作物の権利に関する特段の取り決めをせず、A社の要求仕様に基づいて、販売管理システムのプログラム作成をB社に依頼した。この場合のプログラム著作権の原始的帰属は、どのようになるか。

| ア | A社とB社が話し合って決定する。 |

| イ | A社とB社の共有となる。 |

| ウ | A社に帰属する。 |

| エ | B社に帰属する。 |

問 80

労働者派遣法において、派遣先の責任として定められているものはどれか。

| ア | 雇用関係終了後の雇用に関する制限を行わないこと |

| イ | 派遣契約内容を派遣労働者を指揮命令する者やその他の関係者に周知すること |

| ウ | 労働者の希望や能力に応じた就業の機会を確保すること |

| エ | 労働者の教育訓練の機会を確保すること |

問題目次

| 問1 | 任意のオペランドに対するブール演算Aの結果とブール演算Bの結... |

| 問2 | M/M/1の待ち行列モデルにおいて、一定時間内に到着する客数... |

| 問3 | 次のBNFで定義される<DNA>に合致するものはどれか。<b... |

| 問4 | Unicode文字列をUTF-8でエンコードすると、各文字の... |

| 問5 | 図のように16ビットのデータを4×4の正方形状に並べ、行と列... |

| 問6 | A, B, Cの順序で入力されるデータがある。各データについ... |

| 問7 | 次の手順はシェルソートによる整列を示している。データ列7,2... |

| 問8 | 関数gcd(m, n)が次のように定義されている。m=135... |

| 問9 | 相異なるn個のデータが昇順に整列された表がある。この表をm個... |

| 問10 | キャッシュメモリにおけるダイレクトマップ方式の説明として、適... |

| 問11 | スーパスカラの説明として、適切なものはどれか。 |

| 問12 | 同じ命令セットを持つコンピュータAとBがある。それぞれのCP... |

| 問13 | キャッシュメモリを搭載したCPUの書込み動作において、主記憶... |

| 問14 | RAIDの分類において、ミラーリングを用いることで信頼性を高... |

| 問15 | ストアドプロシージャの特徴を生かして通信回数を減らしたシステ... |

| 問16 | クラスタリングで、処理を実行しているノードXに障害が発生する... |

| 問17 | 信頼度関数がR<sub>1</sub>(t)及びR<sub>... |

| 問18 | スループットの説明として、適切なものはどれか。 |

| 問19 | あるクライアントサーバシステムいおいて、クライアントから要求... |

| 問20 | 二つのタスクの優先度と各タスクを単独で実行した場合のCPUと... |

| 問21 | ページング方式の仮想記憶において、ページ置換えの発生頻度が高... |

| 問22 | プロセスを、実行状態、実行可能状態、待ち状態、休止状態の四つ... |

| 問23 | ECCメモリの使用例として適切なものはどれか。 |

| 問24 | ワンチップマイコンにおける内部クロック発生器のブロック図を示... |

| 問25 | テクスチャマッピングを説明したものはどれか。 |

| 問26 | 販売価格が決められていない”商品”表に、次のSQL文を実行し... |

| 問27 | 第1、第2、第3正規形とそれらの特徴a~cの組合せとして、適... |

| 問28 | 関係データベース管理システム(RDBMS)の表へのアクセスに... |

| 問29 | 関係データベースの表定義において、列の値の重複を禁止するため... |

| 問30 | トランザクションが、データベースに対する更新処理を完全に行う... |

| 問31 | DBMSの媒体障害時の回復法はどれか。 |

| 問32 | CSMA/CD方式のLANで使用されるスイッチングハブ(レイ... |

| 問33 | TCP/IPネットワークにおけるARPの説明として、適切なも... |

| 問34 | 二つのIPv4ネットワーク 192.168.0.0/23 と... |

| 問35 | 図で示したネットワーク構成において、アプリケーションサーバA... |

| 問36 | 所有者と公開鍵の対応付けをするのに必要なポリシや技術の集合に... |

| 問37 | WAFの説明として、適切なものはどれか。 |

| 問38 | ディジタル署名などに用いるハッシュ関数の特徴はどれか。 |

| 問39 | 手順に示すクライアントとサーバの処理と通信で可能になることは... |

| 問40 | ディジタル署名における署名鍵の用い方と、ディジタル署名を行う... |

| 問41 | サイト運営者に不特定の利用者が電子メールで機密データを送信す... |

| 問42 | JIS Q 27001では、情報セキュリティは三つの特性を維... |

| 問43 | Webアプリケーションにおける脅威とそのセキュリティ対策の適... |

| 問44 | ステガノグラフィを説明したものはどれか。 |

| 問45 | オブジェクト指向における抽象クラスで、<b>できない</b>... |

| 問46 | 安全性や信頼性について、次の方針でプログラム設計を行う場合、... |

| 問47 | 作業成果物の作成者以外の参加者がモデレータとして主導すること... |

| 問48 | プログラムに”事実”と”規則”を記述し、プログラム言語の処理... |

| 問49 | マッシュアップを利用して、Webコンテンツを表示している例と... |

| 問50 | リバースエンジニアリングの説明はどれか。 |

| 問51 | 図に示すとおりに作業を実施する予定であったが、作業Aで1日の... |

| 問52 | システム開発のプロジェクトにおいて、EVMを活用したパフォー... |

| 問53 | システム開発の見積方法の一つであるファンクションポイント法の... |

| 問54 | システムの要求分析時に行うインタビュー実施上の留意点のうち、... |

| 問55 | ITサービスマネジメントのイベント管理における、フィルタリン... |

| 問56 | レプリケーションが有効な対策となるものはどれか。 |

| 問57 | 新システムの開発を計画している。提案された4案の中で、TCO... |

| 問58 | ”システム管理基準”において、システムテストの監査におけるチ... |

| 問59 | 監査において発見した問題に対するシステム監査人の責任として、... |

| 問60 | 情報システムに識別コード及びパスワードによるアクセスコントロ... |

| 問61 | 災害は事故の発生後の対応を順に、BCP発動、業務再開、業務回... |

| 問62 | 情報戦略の投資対効果を評価するとき、利益額を分子に、投資額を... |

| 問63 | 業務プロセスを可視化する手法としてUMLを採用した場合の活用... |

| 問64 | 共通フレーム2007によれば、システム化構想を立案する段階で... |

| 問65 | 情報システムの開発を発注するための提案依頼書(RFP)の作成... |

| 問66 | 戦略を立案するために、SWOT分析を実施した。市場機会を獲得... |

| 問67 | 競争戦略におけるニッチ戦略の特徴はどれか。 |

| 問68 | RFM分析において、特にR(Recency)とF(Frequ... |

| 問69 | ワントゥワンマーケティングを説明したものはどれか。 |

| 問70 | 設定した戦略を遂行するために、財務、顧客、内部ビジネスプロセ... |

| 問71 | 図は、製品Aの構成部品を示している。この製品Aを10個生産す... |

| 問72 | EDIを実施するための情報表現規約で規定されるべきものはどれ... |

| 問73 | 携帯電話端末の機能の一つであるデザリングの説明として、適切な... |

| 問74 | A社とB社がそれぞれ2種類の戦略をとる場合の市場シェアが表の... |

| 問75 | X社では、(1)~(4)に示す算定方式で在庫補充量を決定して... |

| 問76 | ”1次式で表現される制約条件の下にある資源を、どのように配分... |

| 問77 | 表はある会社の前年度と当年度の財務諸表上の数値を表したもので... |

| 問78 | シュリンクラップ契約において、ソフトウェアの使用許諾契約が成... |

| 問79 | A社は、B社と著作物の権利に関する特段の取り決めをせず、A社... |

| 問80 | 労働者派遣法において、派遣先の責任として定められているものは... |