応用情報技術者午前

2013(平成25年)/春期分

問 1

aを正の整数とし、b=a2とする。aを2進数で表現するとnビットであるとき、bを2進数で表現すると高々何ビットになるか。

| ア | n+1 |

| イ | 2n |

| ウ | n2 |

| エ | 2n |

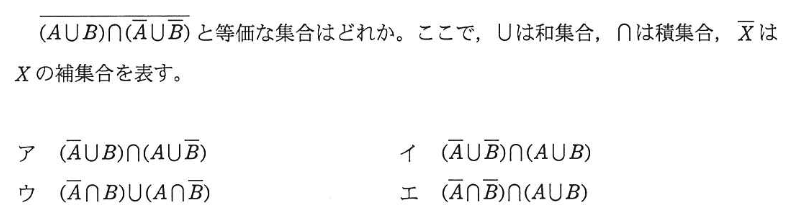

問 2

問 3

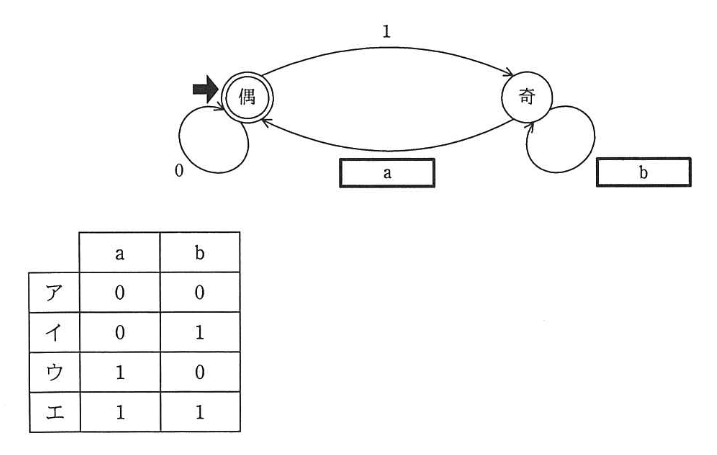

図は、偶数個の1を含むビット列を受理するオートマトンの状態遷移図であり、二重丸が受理状態を表す。a,bの適切な組合せはどれか。

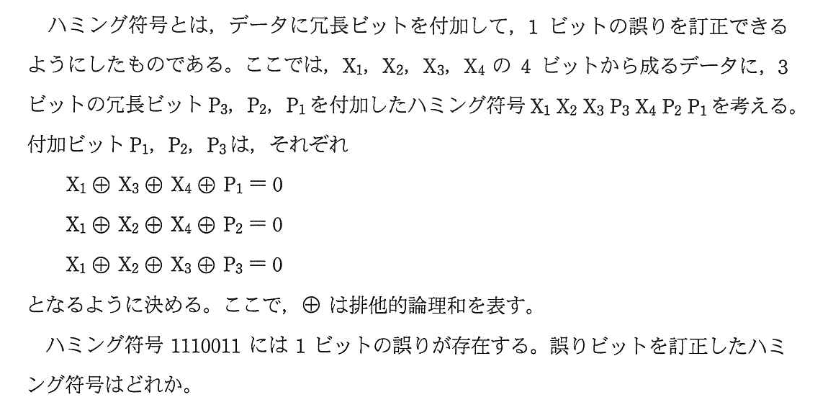

問 4

| ア | 0110011 |

| イ | 1010011 |

| ウ | 1100011 |

| エ | 1110111 |

問 5

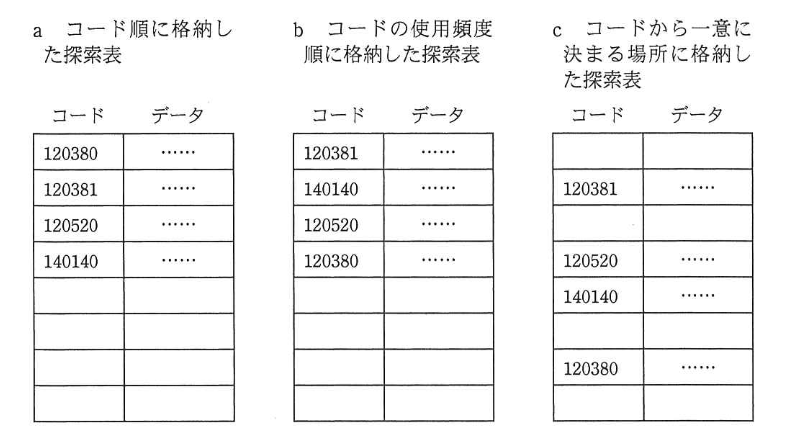

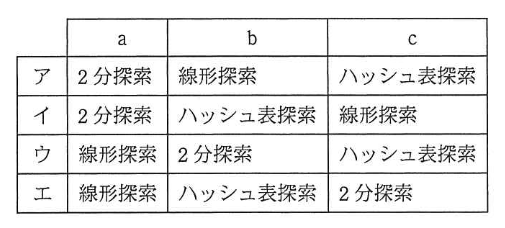

検索表の構成法を例とともにa~cに示す。最も適した探索手法の組合せはどれか。ここで、探索表のコードの空欄は表の空きを示す。

問 6

fact(n)は、皮膚の整数nに対してnの階乗を返す。fact(n)の再帰的な定義はどれか。

| ア |

if n=0 then return 0 else return nxfact(n-1) |

| イ |

if n=0 then return 0 else return nxfact(n+1) |

| ウ |

if n=0 then return 1 else return nxfact(n-1) |

| エ |

if n=0 then return 1 else return nxfact(n+1) |

問 7

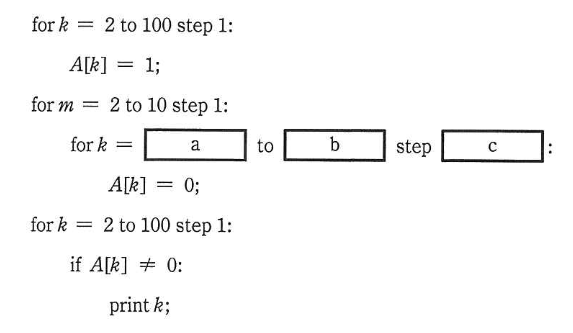

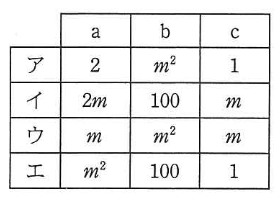

配列Aに対して次の手続きを実行して、2≦k≦100である素数kだけを全て出力したい。a,b,cに入るループの初期値、終値、増分として、適切な組合せはどれか。

問 8

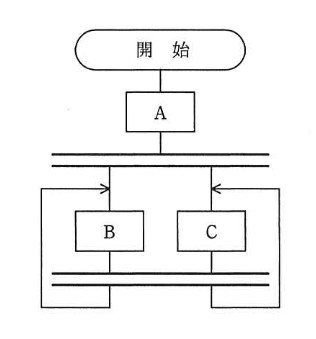

流れ図に示す処理の動作の記述として、適切なものはどれか。ここで、二重線は並列処理の同期を表す。

| ア | ABC又はACBを実行してデッドロックになる。 |

| イ | AB又はACを実行してデッドロックになる。 |

| ウ | Aの後にBC又はCB、BC又はCB、・・・と繰り返して実行する。 |

| エ | Aの後にBの無限ループ又はCの無限ループになる。 |

問 9

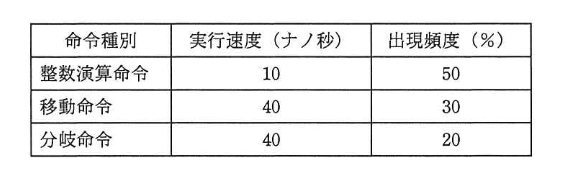

表に示す命令ミックスによるコンピュータの処理性能は何MIPSか。

| ア | 11 |

| イ | 25 |

| ウ | 40 |

| エ | 90 |

問 10

CPUのパイプラインハザードのうち、制御ハザードの発生原因として、適切なものはどれか。

| ア | キャッシュミス |

| イ | 先行する命令の結果に依存する演算命令 |

| ウ | ハードウェア資源の競合 |

| エ | 分岐命令 |

問 11

複数のデータに対して1個の命令で同一の操作を同時並列に行う方式で、マルチメディアデータなどを扱うCPUに採用されているものはどれか。

| ア | MIMD |

| イ | MISD |

| ウ | SIMD |

| エ | SISD |

問 12

キャッシュの書き込み方式には、ライトスルー方式とライトバック方式がある。ライトバック方式を使用する目的として、適切なものはどれか。

| ア | キャッシュと主記憶の一貫性(コヒーレンシ)を保ちながら、書き込みを行う。 |

| イ | キャッシュミスが発生したときに、キャッシュの内容の主記憶への書き戻しを不要にする。 |

| ウ | 個々のプロセッサがそれぞれのキャッシュをもつマルチプロセッサシステムにおいて、キャッシュ管理を簡単な回路構成で実現する。 |

| エ | プロセッサから主記憶への書込み頻度を減らす。 |

問 13

3層クライアントサーバシステムの各層の役割のうち、適切なものはどれか。

| ア | データベースアクセス層は、データを加工してプレゼンテーション層に返信する。 |

| イ | ファンクション層は、データベースアクセス層で組み立てられたSQL文を解釈する。 |

| ウ | ファンクション層は、データを加工してプレゼンテーション層に返信する。 |

| エ | プレゼンテーション層は、データベースアクセス層にSQL文で問い合わせる。 |

問 14

密結合マルチプロセッサの性能が、1台当たりのプロセッサの性能とプロセッサ数の積に等しくならない要因として、最も適切なものはどれか。

| ア | 主記憶へのアクセスの競合 |

| イ | 通信回線を介したプロセッサ間通信 |

| ウ | プロセッサのディスパッチ処理 |

| エ | 割込み処理 |

問 15

システムの信頼性向上技術に関する記述のうち、適切なものはどれか。

| ア | 故障が発生した時に、あらかじめ指定されている安全な状態にシステムを保つことを、フェールソフトという。 |

| イ | 故障が発生した時に、あらかじめ指定されている塾称した範囲のサービスを提供することを、フォールトマスキングという。 |

| ウ | 故障が発生した時に、その影響が誤りとなって外部に出ないように訂正することを、フェールセーフという。 |

| エ | 故障が発生したときに対処するのではなく、品質管理などを通じてシステム構成要素の信頼性を高めることを、フォールトアボイダンスという。 |

問 16

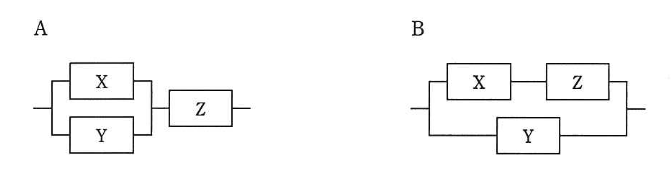

3台の装置X~Zを接続したシステム、A、Bの稼働率について、適切なものはどれか。ここで、3台の装置の稼働率は、いずれも0より大きく1より小さいものとする。

| ア | 各装置の稼働率の値によって、AとBの稼働率のどちらが高いかは変化する。 |

| イ | 常にAとBの稼働率は等しい。 |

| ウ | 常にAの稼働率が高い。 |

| エ | 常にBの稼働率が高い。 |

問 17

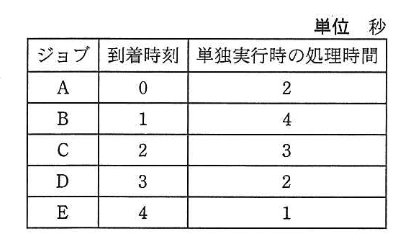

五つのジョブA~Eに対して、ジョブの多重度が1で、処理時間順方式のスケジューリングを適用した場合、ジョブBのターンアラウンドタイムは何秒か。ここで、OSのオーバヘッドは考慮しないものとする。

| ア | 8 |

| イ | 9 |

| ウ | 10 |

| エ | 11 |

問 18

ページング方式の仮想記憶において、ページフォールト発生時のオーバヘッドによる1命令当たりの平均遅れ時間を求める式はどれか。

[記号の説明]

t:1回当たりのページフォールト処理時間

f:ページフォールト発生率

m:1命令当たりの平均主記憶アクセス回数

| ア | t-fxm |

| イ | txfxm |

| ウ | txf÷m |

| エ | t÷f÷m |

問 19

仮想記憶方式におけるプログラムやデータの格納方法に関する記述のうち、適切なものはどれか。

| ア | 一つのプログラムや一連のデータは、主記憶装置及び補助記憶装置で必ず連続した領域に格納される。 |

| イ | 頻繁に参照されるプログラムやデータが主記憶装置に格納されているので、仮想記憶を用いない場合に比べて主記憶の平均アクセス時間が短くなる。 |

| ウ | プログラムやデータを補助記憶装置に格納し、必要に応じて主記憶に読み込むので、主記憶の見せかけの容量を拡大できる。 |

| エ | ページアウトされたプログラムやデータがシステムの停止後も補助記憶装置に保持されるので、再起動後に主記憶の内容が復元される。 |

問 20

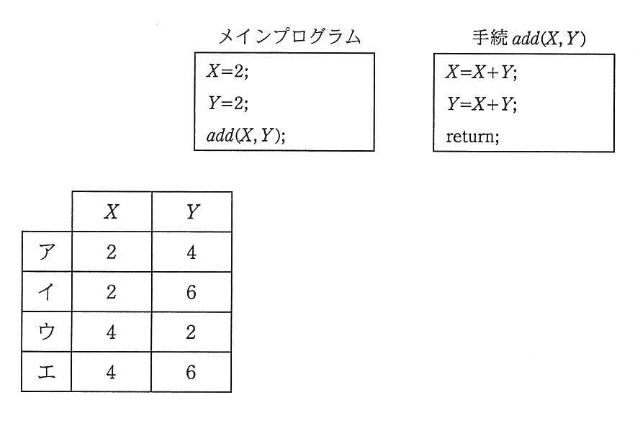

メインプログラムを実行した後、メインプログラムの変数X、Yの値はいくつになるか。ここで、仮引数Xは値呼出し(call by value)、仮引数Yは参照呼出し(call by reference)であるとする。

問 21

GPLの下で公開されたソフトウェアを改変・頒布する場合に行わなければならないことはどれか。

| ア | 初期開発者名の表示 |

| イ | 同一ライセンスでの頒布 |

| ウ | プログラムの保証 |

| エ | 無償での頒布 |

問 22

RFIDのパッシブ方式RFタグの説明として、適切なものはどれか。

| ア | アンテナから電力が供給される。 |

| イ | 可視光でデータ通信する。 |

| ウ | 静電容量の変化を捉えて位置を検出する。 |

| エ | 赤外線でデータ通信する。 |

問 23

ウォッチドッグタイマの機能はどれか。

| ア | あらかじめ設定された一定時間内にタイマがクリアされなかった場合、システム異常とみなしてシステムに通知する。 |

| イ | システム異常を検出した場合、タイマで設定された時間だけ待ってシステムに通知する。 |

| ウ | システム異常を検出した場合、マスカブル割込みでシステムに通知する。 |

| エ | システムが一定時間以上であった場合、上位の管理プログラムをコールする。 |

問 24

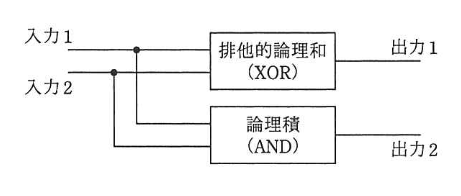

図に示す構造の論理回路は、どの回路か。

| ア | 減算 |

| イ | 乗算 |

| ウ | 全加算 |

| エ | 半加算 |

問 25

Webページの設計の例のうち、アクセシビリティを高める観点から最も適切なものはどれか。

| ア | 音声を利用者に確実に聞かせるために、Webページの表示に音声を自動的に再生する。 |

| イ | 体裁の良いレイアウトにするために、表組みを用いる。 |

| ウ | 入力が必須な項目は、色で強調するだけでなく、項目名の隣に”(必須)”などと明記する。 |

| エ | ハイパリンク先の内容が余禄できるように、ハイパリンク画像のalt属性にリンク先のURLを付記する。 |

問 26

音声などのアナログデータをディジタル化するために用いられるPCMで、音の信号を一定の周期でアナログ値のまま切り出す処理はどれか。

| ア | 逆量子化 |

| イ | 標本化 |

| ウ | 符号化 |

| エ | 量子化 |

問 27

クライアントサーバシステムにおいて、クライアント側からストアドプロシージャを利用したときの利点として、適切なものはどれか。

| ア | クライアントとサーバの間の通信量を削減できる。 |

| イ | サーバ内でのデータベースファイルへのアクセス量を削減できる。 |

| ウ | サーバのメモリ使用量を削減できる。 |

| エ | データの格納領域を削減できる。 |

問 28

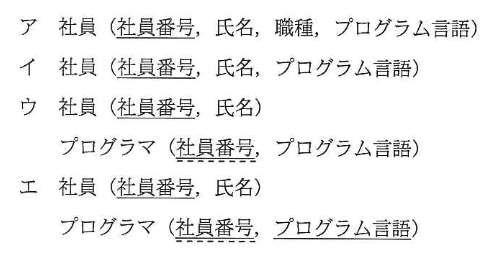

”プログラマはすべて社員であり、社員の約10%を占める。社員は社員番号と氏名をもち、職種がプログラマである場合は、使用できるプログラム言語を一つ以上もつ。”という状況を記録するデータベース設計案として、適切なものはどれか。ここで、実線の下線は主キーを、破線の下線は外部キーを表す。

問 29

埋込みSQLにおいて、問合せによって得られた導出表を1行ずつ親プログラムに引き渡す操作がある。この操作と関係の深い字句はどれか。

| ア | CURSOR |

| イ | ORDER BY |

| ウ | UNION |

| エ | UNIQUE |

問 30

A表は外部キーによってB表から参照されている。ここで、A表の行を削除するとき、それを参照しているB表の行を同時に全て削除することを指定するSQLの参照動作はどれか。

| ア | CASCADE |

| イ | CONSTRAINT |

| ウ | NO ACTION |

| エ | REFERENCES |

問 31

トランザクションの同時実行制御に用いられるロックの動作に関する記述のうち、適切なものはどれか。

| ア | 共有ロックかつ得済みの資源に対して、別のトランザクションからの新たな共有ロックの獲得を認める。 |

| イ | 共有ロック獲得済みの資源に対して、別のトランザクションからの新たな専有ロックの獲得を認める。 |

| ウ | 専有ロック獲得済みの資源に対して、別のトランザクションからの新たな共有ロックの獲得を認める。 |

| エ | 専有ロック獲得済みの資源に対し、別のトランザクションからの新たな専有ロックの獲得を認める。 |

問 32

いーざネットで使用せれる媒体アクセス制御方式であるCSMA/CDに関する記述として、適切なものはどれか。

| ア | それぞれのステーションがキャリア検知を行うとともに、送信データの衝突が起きた場合は再送する。 |

| イ | タイムスロットと呼ばれる単位で分割して、同一周波数において複数の通信を可能にする。 |

| ウ | データ送受信の開始時にデータ送受信のネゴシエーションとしてRTS/CTS方式を用い、主審の確認はACKを使用する。 |

| エ | 伝送路上にトークンを巡回させ、トークンを受け取った端末だけがデータを送信できる。 |

問 33

TCP/IPネットワークにおけるRARPの機能として、適切なものはどれか。

| ア | IPパケットが通信先のIPアドレスに到達するかどうかを調べる。 |

| イ | MACアドレスからIPアドレスを求める。 |

| ウ | ドメイン名とホスト名からIPアドレスを求める。 |

| エ | プライベートIPアドレスとグローバルIPアドレスを相互に変換する。 |

問 34

クラスCのIPアドレスを分割して、10個の同じ大きさのサブネットを使用したい。ホスト数が最も多くなるように分割した場合のサブネットマスクはどれか。

| ア | 255.255.255.192 |

| イ | 255.255.255.224 |

| ウ | 255.255.255.240 |

| エ | 255.255.255.248 |

問 35

1バイトのデータを16進2桁で表した後、先頭にパーセント記号を付けて%1Aのような3倍とのASCII文字列にする変換はパーセントエンコーディングと呼ばれる。たとえばUTF-8でえんこーどされた”α”の16進表示はCEB1なので、これをパーセント円こーでぃんつしたものは%CE%B1となる。パーセントエンコーディングが使用せれる場合はどれか。

| ア | HTTPのベーシック認証でAuthorizationヘッダにパスワード情報を指定する場合 |

| イ | Webページのフォーム上の漢字をHTTPのGETメソッドでサーバに送る場合 |

| ウ | サブジェクトに日本語の文字を含む電子メールを送る場合 |

| エ | フランス語やドイツ語のアルファベットを使った電子メールを送る場合 |

問 36

HTTPS通信において、暗号化とサーバ認証にしようされるものはどれか。

| ア | Cookie |

| イ | S/MIME |

| ウ | SSL/TLS |

| エ | ダイジェスト認証 |

問 37

暗号アルゴリズムの危殆化を説明したものはどれか。

| ア | 外国の輸出規制によって、十分な強度を持つ暗号アルゴリズムを実装した製品が利用できなくなること |

| イ | 鍵の不適切な管理によって、鍵が漏えいする危険性が増すこと |

| ウ | 計算能力の向上などによって、鍵の推定が可能になり、暗号の安全性が低下すること |

| エ | 最高性能のコンピュータを用い、膨大な時間とコストを掛けて暗号強度をより確実なものにすること |

問 38

暗号解読のための攻撃法のうち、ブルートフォース攻撃はどれか。

| ア | 与えられた一組の平文と暗号文に対し、総当たりで鍵を割り出す。 |

| イ | 暗号化関数の統計的な偏りを線形関数によって近似して解読する。 |

| ウ | 暗号化装置の動作を電磁波から解析することによって解読する。 |

| エ | 異なる二つの平文とそれぞれの暗号文の差分を観測して鍵を割り出す。 |

問 39

公開鍵暗号を使ってn人が相互に通信する場合、全体で何個の異なる鍵が必要になるか。ここで、一組の公開鍵と秘密鍵は2個と数える。

問 40

ソーシャルエンジニアリング手法を利用した標的型攻撃メールの特徴はどれか。

| ア | 件名に”未承諾広告※”と記述されている。 |

| イ | 件名や本文に、受信者の業務に関係がありそうな内容が記述されている。 |

| ウ | 支払う必要がない料金を振り込ませるために、債権回収会社などを装い無差別に返信される。 |

| エ | 偽のホームページにアクセスさせるために、金融機関などを装い無差別に送信される。 |

問 41

ネットワーク障害の原因を調べるために、ミラーポートを用意して、LANアナライザを使用するときに留意することはどれか。

| ア | LANアナライザがパケットを破棄してしまうので、測定中は測定対象外のコンピュータの利用を制限しておく必要がある。 |

| イ | LANアナライザはネットワークを通過するパケットを表示できるので、盗聴などに悪用されないように注意する必要がある。 |

| ウ | 障害発生に備えて、ネットワーク利用者に対してLANアナライザの保管場所と使用方法を周知しておく必要がある。 |

| エ | 測定に当たって、LANケーブルを一時的に切断する必要があるので、ネットワーク利用者に対して測定日を事前に知らせておく必要がある。 |

問 42

パケットフィルタリング型ファイアウォールのフィルタリングルールを用いて、本来必要なサービスに影響を及ぼすことなく防げるものはどれか。

| ア | 外部に公開しないサービスへのアクセス |

| イ | サーバで動作するソフトウェアの脆弱性を突く攻撃 |

| ウ | 電子メールに添付されたファイルに含まれるマクロウイルスの侵入 |

| エ | 電子メール爆弾などのDoS攻撃 |

問 43

毎回参加者が変わる100名程度の公開セミナにおいて、参加者が持参する端末に対して無線LAN接続環境を提供する。参加者の端末以外からのアクセスポイントへの接続を防止するために効果があるセキュリティ対策はどれか。

| ア | アクセスポイントが持つDHCPサーバ機能において、参加者の端末に対して動的に割り当てるIPアドレスの範囲をセミナごとに変更する。 |

| イ | アクセスポイントが持つURLフィルタリング機能において、参加者の端末に対する条件をセミナごとに変更する。 |

| ウ | アクセスポイントが持つ暗号化機能において、参加者の端末とアクセスポイントとの間で事前に共有する鍵をセミナごとに変更する。 |

| エ | アクセスポイントが持つプライバシセパレータ機能において、参加者の端末へのアクセス制限をセミナごとに変更する。 |

問 44

サンドボックスの仕組みについて述べたものはどれか。

| ア | Webアプリケーションの脆弱性を悪用する攻撃にふくまれる可能性が高い文字列を定義し、攻撃であると判定した場合には、その通信を遮断する。 |

| イ | 侵入者をおびき寄せるために本物そっくるのシステムを設置し、侵入者の挙動などを監視する。 |

| ウ | プログラムの影響がシステム全体に及ぶことを防止するために、プログラムが実行できる機能やアクセスできるリソースを制限して動作させる。 |

| エ | プログラムのソースコードでSQL文の雛形の中に変数の場所を示す記号を置いた後、実際の値を割り当てる。 |

問 45

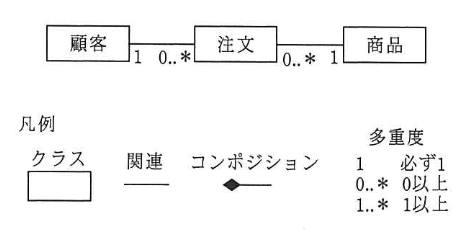

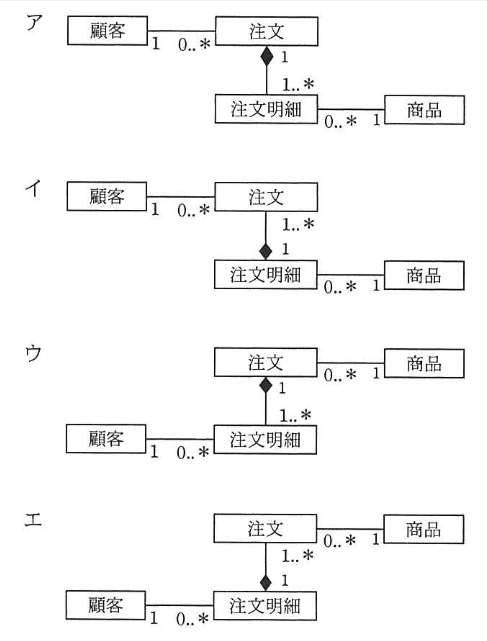

図は”顧客が商品を注文する”を表したUMLのクラス図である。”顧客が複数の商品をまとめて注文する”を表現したクラス図はどれか。ここで、”注文明細”は一つの注文に含まれる1種類の商品に対応し、”注文”は複数の”注文明細”を束ねた一つの注文に対応する。

問 46

ソフトウェアの使用背を評価する指標の目標設定の例として、適切なものはどれか。

| ア | ソフトウェアに障害が発生してから1時間以内に、利用者が使用できること |

| イ | 利用者が使用したい機能の改善を、1週間以内に実装できること |

| ウ | 利用者が使用したい機能を、100%提供できていること |

| エ | 利用者が、使用したいソフトウェアの使用方法を1時間以内に習得できること |

問 47

エラー埋込み法による残存エラーの予測において、テストが十分に進んでいると仮定する。当初の埋込みエラーは48個である。テスト期間中に発見されたエラーの内訳は、埋込エラーが36個、真のエラーが42個である。このとき、残存する真のエラーは何個と推測されるか。

| ア | 6 |

| イ | 14 |

| ウ | 54 |

| エ | 56 |

問 48

ブラックボックステストのテストデータの作成方法のうち、最も適切なものはどれか。

| ア | 稼働中のシステムから実データを無作為に抽出し、テストデータを作成する。 |

| イ | 機能仕様から同値クラスや限界値を識別し、テストデータを作成する。 |

| ウ | 業務で発生するデータの発生頻度を分析し、テストデータを作成する。 |

| エ | プログラムの流れ図から、分岐条件に基づいたテストデータを作成する。 |

問 49

ソフトウェアのリファクタリングの説明はどれか。

| ア | 外部から見た振る舞いを変更せずに保守性の高いプログラムに書き直す。 |

| イ | ソースコードから設計書を作成する。 |

| ウ | ソフトウェア部品を組み合わせてシステムを開発する。 |

| エ | プログラムの修正が他の部分に影響していないかどうかをテストする。 |

問 50

特許のサブライセンスの説明として、適切なものはどれか。

| ア | 特許の実施権の許諾を受けた者が、開発した改良特許についての実施権を、当該特許の実施権を与えたものに許諾すること |

| イ | 特許の実施権の許諾を受けた者が、更に第三者に当該特許の実施権を許諾すること |

| ウ | 特許の実施権の許諾を受けた者が、当該特許に関して第三者から訴えられ当該特許が無効となった場合、特許の実施権を許諾したものが金銭的な補償をすること |

| エ | 特許の実施権の許諾を受けた者が、当該特許の実施権を独占的に行使すること |

問 51

ファストトラッキングの説明はどれか。

| ア | クリティカルパス上のアクティビティに追加資源を投入して、所要期間を短縮する。 |

| イ | 時期によって変動するメンバの作業負荷を調整して、作業期間内で平準化する。 |

| ウ | 通常は順番に行うアクティビティを並行して行うことによって、所要期間を短縮する。 |

| エ | 不測の事態に備えて所要時間をあらかじめ大目に見積もっておく。 |

問 52

ソフトウェアの開発規模見積もりに利用されるファンクションポイント法の説明はどれか。

| ア | WBSによって作業を洗い出し、過去の経験から求めた作業ごとの工数を積み上げて規模を見積もる。 |

| イ | 外部仕様から、そのシステムが持つ入力、出力や内部倫理ファイルなどの5項目に該当する要素の数を求め、複雑さを考慮した重みを掛けて求めた値を合計して規模を見積もる。 |

| ウ | ソフトウェアの開発作業を標準作業に分解し、それらの標準作業ごとにあらかじめ決められた標準工数を割り当て、それらを合計して規模を見積もる。 |

| エ | プログラム言語とプログラマのスキルから経験的に求めた標準的な生産性と、必要とされる手続きの個数とを掛けて規模を見積もる。 |

問 53

プロジェクトで発生している品質問題を解決するために、図を作成して原因の傾向を分析したところ、発生した問題の80%以上が少数の原因で占められていることが判明した。作成した図はどれか。

| ア | 管理図 |

| イ | 散布図 |

| ウ | 特性要因図 |

| エ | パレート図 |

問 54

プロジェクト要因がインフルエンザに感染することを予防するために、”ワクチン接種”費用をプロジェクトで負担し、また”アルコール製剤”をプロジェクトルームの入り口やトイレに配備する。このリスク対応策は、どのリスク対応戦略に該当するか。ここで、リスク対応戦略の分類はPMBOKに従うものとする。

| ア | 回避 |

| イ | 軽減 |

| ウ | 受容 |

| エ | 転嫁 |

問 55

SLAを説明したものはどれか。

| ア | ITサービスマネジメントのベストプラクティスを集めたフレームワーク |

| イ | 開発から保守までのソフトウェアライフサイクルプロセス |

| ウ | サービス及びサービス目標値に関するサービス提供者と顧客間の合意 |

| エ | 品質マネジメントシステムに関する国際規格 |

問 56

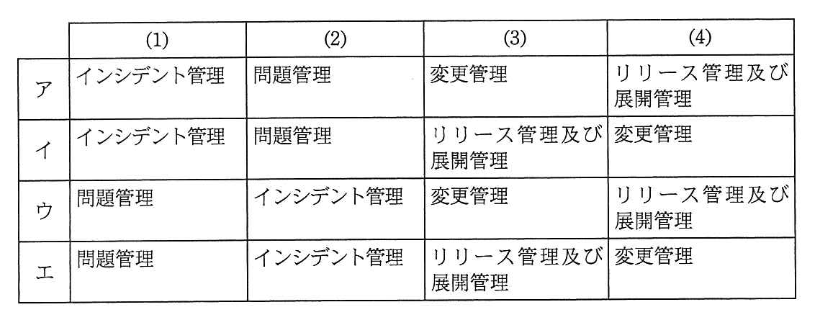

(1)~(4)はある障害の発生から本格的な対応までの一連の活動である。(1)~(4)の各活動とそれに対応するITILv3の管理プロセスの組合せのうち、適切なものはどれか。

(1) 利用者からサービスデスクに”特定の入力操作が拒否される”という連絡があったので、別の入力操作による回避方法を利用者に伝えた。

(2) 原因を開発チームで追及した結果、アプリケーションプログラムに不具合があることが分かった。

(3) 原因となったアプリケーションプログラムの不具合を回収する必要があるのかどうか、改修した場合に不具合箇所以外に影響が出る心配はないかどうかについて、関係者を集めて確認し、改修することを決定した。

(4) 改修したアプリケーションプログラムの稼働環境への適用については、利用者への周知、適用手順及び失敗時の切戻し手順の確認など、十分に事前準備を行った。

問 57

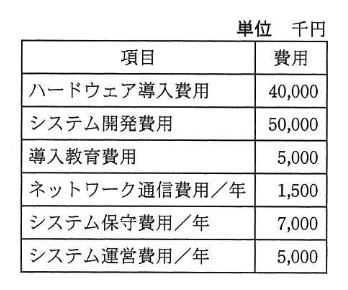

新システムの開発を計画している。このシステムのTCOは何千円か。ここで、このシステムは開発された後、3年間使用されるものとする。

| ア | 40,500 |

| イ | 90,000 |

| ウ | 95,000 |

| エ | 135,500 |

問 58

情報セキュリティに関する従業員の責任について、”情報セキュリティ管理基準”に基づいて監査を行った。指摘事項に該当するものはどれか。

| ア | 雇用の収量をもって守秘責任が解消されることが、雇用契約に定められている。 |

| イ | 定められた勤務時間以外においても守秘責任を負うことが、雇用契約に定められている。 |

| ウ | 定められた守秘責任を果たさなかった場合、相応の措置がとられることが、雇用契約に定められている。 |

| エ | 定められた内容の守秘義務契約書に署名することが、雇用契約に定められている。 |

問 59

情報システム部が開発し、経理部が運用している会計システムの運用状況を監査するシステム監査チームの体制についての記述のうち、適切なものはどれか。

| ア | 会計システムは企業会計に関する各種基準に準拠しているので、システム監査チームには公認会計士を含めなければならない。 |

| イ | 会計システムは機密性の高い情報を扱うので、システム監査チームは経理部長直属としなければならない。 |

| ウ | 経理部との癒着を防ぐために、システム監査チームのメンバは毎年入れ替えなければならない。 |

| エ | 独立性を担保するために、システム監査チームは情報システム部にも経理部にも所属しない者で組織しなければならない。 |

問 60

特権ID(システムの設定やデータの追加、変更、削除及びそれらの権限の設定が可能なID)の不正使用を発見するコントロールはどれか。

| ア | 特権IDの貸出し及び返却の管理簿と、特権IDのログを照合する。 |

| イ | 特権IDの使用を許可された者も、通常の操作では一般利用者IDを使用する。 |

| ウ | 特権IDの使用を必要とするものは、使用の都度、特権IDの貸出しを受ける。 |

| エ | 特権IDの設定内容や使用範囲を、用途に応じて細分化する。 |

問 61

”システム管理基準”によれば、情報システム化委員会の説明はどれか。

| ア | 経営トップや各部門の責任者などから構成された、情報システムに関わる活動全般をモニタリングする組織 |

| イ | 情報システムの開発プロセスやシステムの品質を監査し、品質上の問題があれば是正勧告を行う組織 |

| ウ | 情報システムの利用担当者で構成された、職場での自主的な改善活動を行う組織 |

| エ | 情報システム部門内に設置された、システムの改善要求を調整する組織 |

問 62

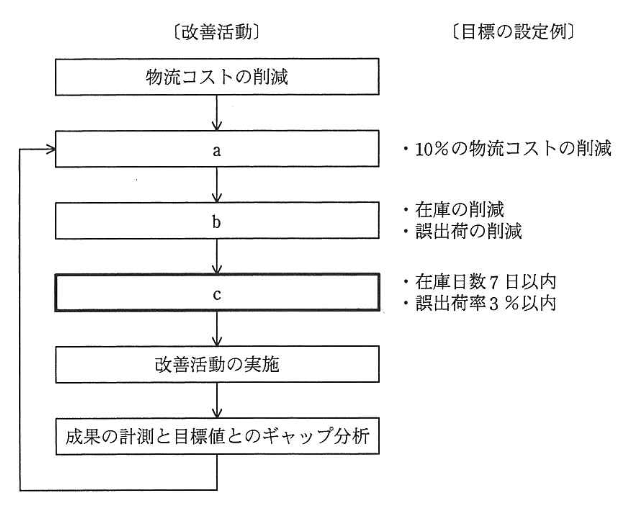

物流業務において、10%の物流コストの削減の目標を立てて、図のような業務プロセスの改善活動を実施している。図中のCに該当する活動はどれか。

| ア | CSF(Critical Success Factor)の抽出 |

| イ | KGI(Key Goal Indicator)の設定 |

| ウ | KPI(Key Performance Indicator)の設定 |

| エ | MBO(Management by Objectives)の導入 |

問 63

スマートグリッドの説明はどれか。

| ア | 健康診断結果や投薬情報など、類似した症例に基づく分析を行い、個人ごとに最適な健康アドバイスを提供できるシステム |

| イ | 在宅社員やシニアワーカなど、様々な勤務形態で働く労働者の相互のコミュニケーションを可能にし、多様なワークスタイルを支援するシステム |

| ウ | 自動車に設置された情報機器を用いて、飲食店・娯楽情報などの県急く、交通情報の受発信、緊急時の現在位置の通報などが行えるシステム |

| エ | 通信と情報処理技術によって、発電と電力消費を総合的に制御し、再生可能エネルギーの活用、安定的な電力供給、最適な需給調整を図るシステム |

問 64

業務要件定義において、業務フローを記述する際に、処理の分岐や並行処理、処理の同期などを表現できる図はどれか。

| ア | アクティビティ図 |

| イ | クラス図 |

| ウ | 状態遷移図 |

| エ | ユースケース図 |

問 65

要件定義段階において、要求品質の向上のために発注者が留意するべきことはどれか。

| ア | 現行システムと同じ機能の要求であっても、現行システムの機能や使われ方を調査して、要件定義を実施する。 |

| イ | ビジネス要求の視点よりも、現行業務で使用されている機能が盛り込まれているか否かの視点で、要件定義の妥当性を検証する。 |

| ウ | 要件定義所はあくまでも利用者ニーズの大枠を定めたものとして、実際には設計段階以降に、受注社と議論して具体的な要件を確定していく。 |

| エ | 要件定義段階では業務要件を整理し、システムの移行方法・運用方法など非機能要件は、システム稼働前に洗い出す。 |

問 66

情報システムの調達の際に作成されるRFIの説明はどれか。

| ア | 調達者から提供者候補に対して、システム化の目的や業務内容などを示し、情報の提供を依頼すること |

| イ | 調達者から供給者候補に対して、対象システムや調達条件などを示し、提案書の提出を依頼すること |

| ウ | 調達者から供給者に対して、契約内容で取り決めた内容に関して、変更を要請すること |

| エ | 調達者から提供者に対して、双方の役割分担などを確認し、契約の締結を要請すること |

問 67

プロダクトポートフォリオマネジメント(PPM)において、投資用の資金源と位置付けられる事業はどれか。

| ア | 市場正常率が高く、相対的市場占有率が高い事業 |

| イ | 市場成長率が高く、相対的市場占有率が低い事業 |

| ウ | 市場成長率が低く、相対的市場占有率が高い事業 |

| エ | 市場成長率が低く、相対的市場占有率が低い事業 |

問 68

リーダ企業が開拓した市場に、リーダの模倣によって参入し、ある一定のシェアを確保する戦略はどれか。

| ア | コストリーダシップ戦略 |

| イ | 多角化戦略 |

| ウ | ニッチ戦略 |

| エ | フォロワ戦略 |

問 69

バランススコアカードで使われる戦略マップの説明はどれか。

| ア | 切り口となる二つの要素をX軸、Y軸として、市場における自社又は自社製品のポジションを表現したもの |

| イ | 財務、顧客、内部ビジネスプロセス、学習と成長の四つの支店ごとの課題、施策、目標の愛他の因果関係を表現したもの |

| ウ | 市場の魅力度、自社の優位性の二つの軸から成る四つのセルに自社の製品や事業を分類して表現したもの |

| エ | どのような顧客層に対して、どのような経営資源を使用し、どのような製品・サービスを提供するのかを表現したもの |

問 70

SFAを説明したものはどれか。

| ア | 営業活動にITを活用して営業の効率と品質を高め、売上・利益の大幅な増加や、顧客満足度の向上を目指す手法・概念である。 |

| イ | 卸売業・メーカが小売店の経営活動を支援することによって、自社との取引量の拡大につなげる手法・概念である。 |

| ウ | 企業全体の経営資源を有効かつ総合的に計画して管理し、経営の効率向上を図るための手法・概念である。 |

| エ | 消費者向けや企業間の商取引を、インターネットなどの電子的なネットワークを活用して行う手法・概念である。 |

問 71

MRPの特徴はどれか。

| ア | 顧客の注文を受けてから製品の生産を行う。 |

| イ | 作業支持票を利用して作業指示、運搬支持をする。 |

| ウ | 製品の開発、設計、生産準備を同時並行で行う。 |

| エ | 製品の基準生産計画を基に、部品の手配数量を算出する。 |

問 72

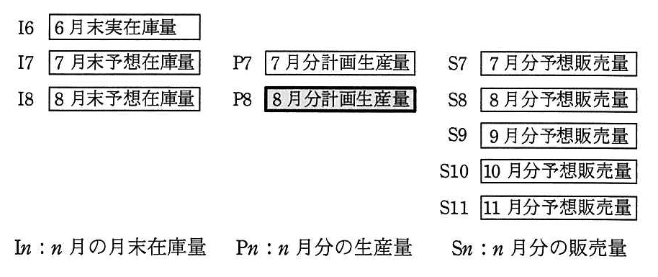

ある会社の生産計画部では、毎月25日に次の手続きで翌月分の計画生産量を決定している。8月分の計画生産量を求める式はどれか。

[手続き]

(1) 当月末の予想在庫量を、前月末の実在庫量と当月分の計画生産量と予想販売量から求める。

(2) 当月末の予想在庫量と、翌月分の予想販売量から、翌月末の予想在庫量が翌々月から3か月間の予想販売量と等しくなるように翌月分の計画生産量を決定する。

| ア | I6+P7-S7+S8 |

| イ | S8+S9+S10+S11-I7 |

| ウ | S8+S9+S10+S11-I8 |

| エ | S9+S10÷S11-I7 |

問 73

e-ビジネス分野で提唱されているロングテールの考え方を説明したものはどれか。

| ア | 売れ筋商品に絞り込んで販売するのではなく、多品種少量販売によって大きな売上や利益を得ることができる。 |

| イ | 業界標準を確立した製品・サービスは生産規模が2倍になると生産性がさらに向上し、収益が2倍以上になる。 |

| ウ | 全体の2割の優良顧客が全体の売り上げの8割を占め、全商品の上位2割が8割の売り上げを占める。 |

| エ | 利用者が増えるほど、個々の利用者の便益が増加し、その結果、ますます利用者が増えることで寡占化が進む。 |

問 74

バスタブ曲線を説明したものはどれか。

| ア | 抜き取り検査において、横軸にロックの不良率、縦軸にロットの合格率をとると、ある不良率のロットが合格する確率を知ることができる。不良率が高くなると合格率は下がる。 |

| イ | プログラムのテストにおいて、横軸にテスト時間、縦軸に障害累積数をとると、その形状は時間の経過に伴って増加率が次第に高くなり、ある時点以降は増加率が次第に鈍化し、一定の値に漸近していく。 |

| ウ | 横軸に時間、縦軸に故障率をとって経過を記録すると、使用初期は故障が多く、徐々に減少して一定の故障率に落ち着く。更に時間が経過すると再び故障率は増加する。 |

| エ | 横軸に累積生産量、縦軸に生産量1単位当たりのコストをとると、同一製品の累積生産量が増加すrに連れて生産量1単位当たりのコストが逓減していくという経験則を表す。 |

問 75

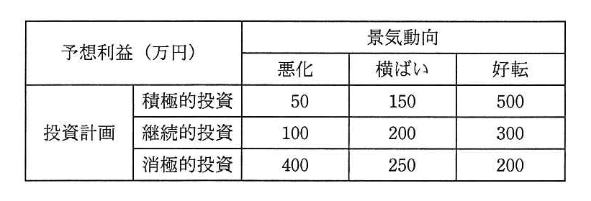

経営会議で来期の景気動向を議論したところ、景気は悪化する、横ばいである、好転するという三つの意見に完全に分かれてしまった。来期の投資計画について、積極的投資、継続的投資、消極的投資のいずれかに決定しなければならない。表の予想利益については意見が一致した。意思決定に関する記述のうち、適切なものはどれか。

| ア | 混合戦略に基づく最適意思決定は、積極的投資と消極的投資である。 |

| イ | 純粋戦略に基づく最適意思決定は、積極的投資である。 |

| ウ | マクシマックス原理に基づく最適意思決定は、継続的投資である。 |

| エ | マクシミン原理に基づく最適意思決定は、消極的投資である。 |

問 76

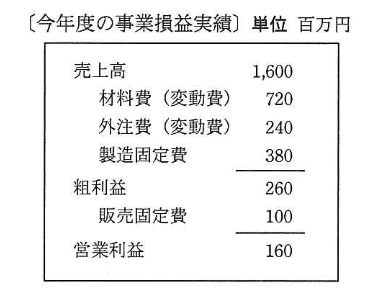

今年度の事業損益実績は表のとおりである。来年度の営業利益目標を240百万円としたとき、来年度の目標売上高は何百万円か。ここで、来年度の変動費率は今年度と同じであり、製造固定費と販売固定費は今年度に比べそれぞれ80百万円、20百万円の増加を見込む。

| ア | 1,750 |

| イ | 1,780 |

| ウ | 1,800 |

| エ | 2,050 |

問 77

取得原価30万円のPCを2年間使用した後、廃棄処分し、廃棄費用2万円を現金で支払った。このときの固定資産の除去損は廃棄費用も含めて何万円か。ここで、耐用年数は4年、減価償却は定額法、定額法の償却率は0.250、残存価額は0円とする。

| ア | 9.5 |

| イ | 13.0 |

| ウ | 15.0 |

| エ | 17.0 |

問 78

A社は顧客管理システムの開発を、情報システム子会社であるB社に委託し、B社は要件定義を行った上で、設計・プログラミング・テストまでを協力会社であるC社に委託した。C社ではD社員にその作業を担当させた。このとき、開発したプログラムの著作権はどこに帰属するか。ここで、関係者の間には、著作権の帰属に関する特段の取り決めはないものとする。

| ア | A社 |

| イ | B社 |

| ウ | C社 |

| エ | D社員 |

問 79

製造業者の責任に関して、製造物責任法(PL法)に定められているものはどれか。

| ア | 顧客の財産に関する損害については、製造業者は製造物を顧客に引き渡した時から永久に損害賠償責任を負う |

| イ | 製造物の欠陥原因が部品メーカの製造した部品であった場合、完成品メーカの設計通りに製造し納品した部品であっても、部品メーカに損害賠償責任がある。 |

| ウ | 製造物を顧客に引き渡した時における科学又は技術水準では発見できない内容の欠陥であれば、その製造業者の損害賠償責任は問われない。 |

| エ | 製造物を輸入して販売している販売評者は、製造業者ではないので、その製造物によって顧客が財産上の損害を被っても、損害賠償責任は問われない。 |

問 80

発注者と受注者の間でソフトウェア開発における請負契約を締結した。ただし、発注者の事業所で作業を実施することになっている。この場合、指揮命令権と雇用契約に関して、適切なものはどれか。

| ア | 指揮命令権は発注者にあり、更に、発注者の事業所での作業を実施可能にするために、受注者に所属する作業者は、新なた雇用契約を発注者と結ぶ。 |

| イ | 指揮命令権は発注者にあり、受注者に所属する作業左派は、新たな雇用契約を発注者と結ぶことなく、発注者の事業所で作業を実施する。 |

| ウ | 指揮命令権は発注者にないが、発注者の事業所で作業を実施可能にするために、受注者に所属する作業者は、新たな雇用契約を発注者と結ぶ。 |

| エ | 指揮命令権は発注者になく、受注者に所属する作業者は、新たな雇用契約を発注者と結ぶことなく、発注者の事業所で作業を実施する。 |

問題目次

| 問1 | aを正の整数とし、b=a<sup>2</sup>とする。aを... |

| 問2 | |

| 問3 | 図は、偶数個の1を含むビット列を受理するオートマトンの状態遷... |

| 問4 | |

| 問5 | 検索表の構成法を例とともにa~cに示す。最も適した探索手法の... |

| 問6 | fact(n)は、皮膚の整数nに対してnの階乗を返す。fac... |

| 問7 | 配列Aに対して次の手続きを実行して、2≦k≦100である素数... |

| 問8 | 流れ図に示す処理の動作の記述として、適切なものはどれか。ここ... |

| 問9 | 表に示す命令ミックスによるコンピュータの処理性能は何MIPS... |

| 問10 | CPUのパイプラインハザードのうち、制御ハザードの発生原因と... |

| 問11 | 複数のデータに対して1個の命令で同一の操作を同時並列に行う方... |

| 問12 | キャッシュの書き込み方式には、ライトスルー方式とライトバック... |

| 問13 | 3層クライアントサーバシステムの各層の役割のうち、適切なもの... |

| 問14 | 密結合マルチプロセッサの性能が、1台当たりのプロセッサの性能... |

| 問15 | システムの信頼性向上技術に関する記述のうち、適切なものはどれ... |

| 問16 | 3台の装置X~Zを接続したシステム、A、Bの稼働率について、... |

| 問17 | 五つのジョブA~Eに対して、ジョブの多重度が1で、処理時間順... |

| 問18 | ページング方式の仮想記憶において、ページフォールト発生時のオ... |

| 問19 | 仮想記憶方式におけるプログラムやデータの格納方法に関する記述... |

| 問20 | メインプログラムを実行した後、メインプログラムの変数X、Yの... |

| 問21 | GPLの下で公開されたソフトウェアを改変・頒布する場合に行わ... |

| 問22 | RFIDのパッシブ方式RFタグの説明として、適切なものはどれ... |

| 問23 | ウォッチドッグタイマの機能はどれか。 |

| 問24 | 図に示す構造の論理回路は、どの回路か。<br /> |

| 問25 | Webページの設計の例のうち、アクセシビリティを高める観点か... |

| 問26 | 音声などのアナログデータをディジタル化するために用いられるP... |

| 問27 | クライアントサーバシステムにおいて、クライアント側からストア... |

| 問28 | ”プログラマはすべて社員であり、社員の約10%を占める。社員... |

| 問29 | 埋込みSQLにおいて、問合せによって得られた導出表を1行ずつ... |

| 問30 | A表は外部キーによってB表から参照されている。ここで、A表の... |

| 問31 | トランザクションの同時実行制御に用いられるロックの動作に関す... |

| 問32 | いーざネットで使用せれる媒体アクセス制御方式であるCSMA/... |

| 問33 | TCP/IPネットワークにおけるRARPの機能として、適切な... |

| 問34 | クラスCのIPアドレスを分割して、10個の同じ大きさのサブネ... |

| 問35 | 1バイトのデータを16進2桁で表した後、先頭にパーセント記号... |

| 問36 | HTTPS通信において、暗号化とサーバ認証にしようされるもの... |

| 問37 | 暗号アルゴリズムの危殆化を説明したものはどれか。 |

| 問38 | 暗号解読のための攻撃法のうち、ブルートフォース攻撃はどれか。 |

| 問39 | 公開鍵暗号を使ってn人が相互に通信する場合、全体で何個の異な... |

| 問40 | ソーシャルエンジニアリング手法を利用した標的型攻撃メールの特... |

| 問41 | ネットワーク障害の原因を調べるために、ミラーポートを用意して... |

| 問42 | パケットフィルタリング型ファイアウォールのフィルタリングルー... |

| 問43 | 毎回参加者が変わる100名程度の公開セミナにおいて、参加者が... |

| 問44 | サンドボックスの仕組みについて述べたものはどれか。 |

| 問45 | 図は”顧客が商品を注文する”を表したUMLのクラス図である。... |

| 問46 | ソフトウェアの使用背を評価する指標の目標設定の例として、適切... |

| 問47 | エラー埋込み法による残存エラーの予測において、テストが十分に... |

| 問48 | ブラックボックステストのテストデータの作成方法のうち、最も適... |

| 問49 | ソフトウェアのリファクタリングの説明はどれか。 |

| 問50 | 特許のサブライセンスの説明として、適切なものはどれか。 |

| 問51 | ファストトラッキングの説明はどれか。 |

| 問52 | ソフトウェアの開発規模見積もりに利用されるファンクションポイ... |

| 問53 | プロジェクトで発生している品質問題を解決するために、図を作成... |

| 問54 | プロジェクト要因がインフルエンザに感染することを予防するため... |

| 問55 | SLAを説明したものはどれか。 |

| 問56 | (1)~(4)はある障害の発生から本格的な対応までの一連の活... |

| 問57 | 新システムの開発を計画している。このシステムのTCOは何千円... |

| 問58 | 情報セキュリティに関する従業員の責任について、”情報セキュリ... |

| 問59 | 情報システム部が開発し、経理部が運用している会計システムの運... |

| 問60 | 特権ID(システムの設定やデータの追加、変更、削除及びそれら... |

| 問61 | ”システム管理基準”によれば、情報システム化委員会の説明はど... |

| 問62 | 物流業務において、10%の物流コストの削減の目標を立てて、図... |

| 問63 | スマートグリッドの説明はどれか。 |

| 問64 | 業務要件定義において、業務フローを記述する際に、処理の分岐や... |

| 問65 | 要件定義段階において、要求品質の向上のために発注者が留意する... |

| 問66 | 情報システムの調達の際に作成されるRFIの説明はどれか。 |

| 問67 | プロダクトポートフォリオマネジメント(PPM)において、投資... |

| 問68 | リーダ企業が開拓した市場に、リーダの模倣によって参入し、ある... |

| 問69 | バランススコアカードで使われる戦略マップの説明はどれか。 |

| 問70 | SFAを説明したものはどれか。 |

| 問71 | MRPの特徴はどれか。 |

| 問72 | ある会社の生産計画部では、毎月25日に次の手続きで翌月分の計... |

| 問73 | e-ビジネス分野で提唱されているロングテールの考え方を説明し... |

| 問74 | バスタブ曲線を説明したものはどれか。 |

| 問75 | 経営会議で来期の景気動向を議論したところ、景気は悪化する、横... |

| 問76 | 今年度の事業損益実績は表のとおりである。来年度の営業利益目標... |

| 問77 | 取得原価30万円のPCを2年間使用した後、廃棄処分し、廃棄費... |

| 問78 | A社は顧客管理システムの開発を、情報システム子会社であるB社... |

| 問79 | 製造業者の責任に関して、製造物責任法(PL法)に定められてい... |

| 問80 | 発注者と受注者の間でソフトウェア開発における請負契約を締結し... |