応用情報技術者午前

2014(平成26年)/秋期分

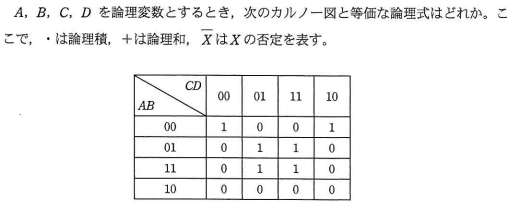

問 1

問 2

4n ビットを用いて整数を表現するとき、符号なし固定小数点表示法で表現できる最大値をa とし、BCD(2進化10進符号)で表現できる最大値をb とする。 n が大きくなるとa /b はどれに近づくか。

| ア | (15/9)×n |

| イ | (15/9)n |

| ウ | (16/10)×n |

| エ | (16/10)n |

問 3

コンピュータによる伝票処理システムがある。このシステムは、伝票データをためる待ち行列をもち、M/M/1の待ち行列モデルが適用できるものとする。平均待ち時間がT秒以上となるのは、処理装置の利用率が少なくとも何%以上となったときか。ここで、伝票データをためる待ち行列の特徴は次のとおりである。

・伝票データは、ポアソン分布に従って発生する。

・伝票データのたまる数に制限はない。

・1件の伝票データの処理時間は、平均T秒の指数分布に従う。

| ア | 33 |

| イ | 50 |

| ウ | 67 |

| エ | 80 |

問 4

配列A[1]、A[2]、・・・、A[n]で、A[1]を根とし、A[i]の左側の子をA[2i]、右側の子をA[2i+1]とみなすことによって、2分木を表現する。このとき、配列を先頭から順に調べていくことは、2分木の探索のどれに当たるか。

| ア | 行きがけ順(先行順)深さ優先探索 |

| イ | 帰りがけ順(後行順)深さ優先探索 |

| ウ | 通りがけ順(中間順)深さ優先探索 |

| エ | 幅優先探索 |

問 5

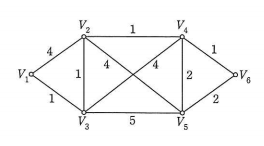

グラフに示される頂点V1からV4、V5、V6の各点への最短所要時間を求め、短い順に並べたものはどれか。

ここで、グラフ中の数値は各区間の所要時間を表すものとし、最短所要時間が同ーの場合には添字の小さい順に並べるものとする。

| ア | V4, V5, V6 |

| イ | V4, V6, V5 |

| ウ | V5, V4, V6 |

| エ | V5, V6, V4 |

問 6

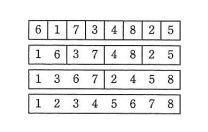

データ列が整列の過程で図のように上から下に推移する整列方法はどれか。

ここで、図中のデータ列中の縦の区切り線は、その左右でデータ列が分割されていることを示す。

| ア | クイックソート |

| イ | シェルソート |

| ウ | ヒープソート |

| エ | マージソート |

問 7

パイプライン方式のプロセッサにおいて、パイプラインが分岐先の命令を取得するときに起こるハザードはどれか。

| ア | 構造ハザード |

| イ | 資源ハザード |

| ウ | 制御ハザード |

| エ | データハザード |

問 8

現在の商用超並列コンピュータの多くが採用しているマルチプロセッサの処理方式の一つであり、プロセッサごとに異なる命令を並列に実行させるものはどれか。

| ア | CISC |

| イ | MIMD |

| ウ | RISC |

| エ | SIMD |

問 9

キャッシュの書込み方式には、ライトスルー方式とライトバック方式がある。ライトバック方式を使用する目的として、適切なものはどれか。

| ア | キャッシュと主記憶の一貫性(コヒーレンシ)を保ちながら、書込みを行う。 |

| イ | キャッシュミスが発生したときに、キャッシュの内容の主記憶への書き戻しを不要にする。 |

| ウ | 個々のプロセッサがそれぞれのキャッシュをもつマルチプロセッサシステムにおいて、キャッシュ管理をライトスルー方式よりも簡単な回路構成で実現する。 |

| エ | プロセッサから主記憶への書込み頻度を減らす。 |

問 10

ストレージ技術におけるシンプロビジョニングの説明として、適切なものはどれか。

| ア | 同じデータを複数台のハードディスクに書き込み、冗長化する。 |

| イ | 一つのハードディスクを、OSをインストールする領域とデータを保存する領域とに分割する。 |

| ウ | ファイバチャネルなどを用いてストレージをネットワーク化する。 |

| エ | 利用者の要求に対して仮想ボリュームを提供し、物理ディスクは実際の使用量に応じて割り当てる。 |

問 11

3層クライアントサーバシステムの説明のうち、適切なものはどれか。

| ア | システムを機能的に、Webサーバ、ファイアウォール、クライアントの3階層に分けたシステムである。 |

| イ | システムを機能的に、アプリケーション、通信、データベースの3階層に分けたシステムである。 |

| ウ | システムを物理的に、メインフレーム、サーバ、クライアントの3階層に分けたシステムである。 |

| エ | システムを論理的に、プレゼンテーション、ファンクション、データベースの3階層に分けたシステムである。 |

問 12

NASを利用することによって、達成できることはどれか。

| ア | サーバごとに専用の磁気ディスクを搭載して個別管理するよりも、ファイルサーバのようにシステム全体で磁気ディスク群を効率的に利用することができる。 |

| イ | 磁気ディスクに障害が発生しても、自動的に予備の磁気ディスクを起動して、パリティ情報からデータを復元し、しょりを継続することができる。 |

| ウ | 磁気ディスクのファイル領域の断片化を解消し、ヘッドの移動量の増大から起こる読み書き速度の低下や故障の誘発を防止することができる。 |

| エ | データベースにアクセスするのに、SQLを使わず、表計算ソフトを操作する感覚でアクセスすることができる。 |

問 13

次の条件で運転するクライアントサーバシステムにおいて、ネットワークに必要な転送速度は、最低何ビット/秒か。

[条件]

(1)トランザクション1件の平均的な処理は、CPU命令300万ステップとデータ入出力40回で構成され、ネットワークで転送されるデータは送受信それぞれ1,000バイトである。

(2)サーバでのCPU命令1ステップの平均実行時間は300ナノ秒である。

(3)データ入出力は1回平均20ミリ秒で処理されている。

(4)1バイトは8ビットとする。

(5)クライアントにおけるデータの送信開始から受信完了までに許容される時間は2.5秒である。

(6)サーバは1CPU、1コアで構成されている。

(7)待ち時間及びその他のオーバヘッドは考慮しない。

| ア | 10,000 |

| イ | 16,000 |

| ウ | 20,000 |

| エ | 25,000 |

問 14

2台のプリンタがあり、それぞれの稼働率が0.7と0.6である。 この2台のプリンタのいずれか一方が稼動していて、他方が故障している確率は幾らか。 ここで、2台のプリンタの稼動状態は独立であり、プリンタ以外の要因は考慮しないものとする。

| ア | 0.18 |

| イ | 0.28 |

| ウ | 0.42 |

| エ | 0.46 |

問 15

プログラムの実行時に利用される記憶領域にスタック領域とヒープ領域がある。 それらの領域に関する記述のうち、適切なものはどれか。

| ア | サブルーチンからの戻り番地の退避にはスタック領域が、割当てと解放の順序に関連のないデータにはヒープ領域が使用される。 |

| イ | スタック領域には未使用領域が存在するが、ヒープ領域には未使用領域は存在しない。 |

| ウ | ヒープ領域はスタック領域の予備領域であり、スタック領域が一杯になった場合にヒープ領域が動的に使用される。 |

| エ | ヒープ領域も構造的にはスタックと同じプッシュポップの操作によって、データの格納と取出しを行う。 |

問 16

三つの資源X~Zを占有して行う四つのプロセスA~Dがある。

各プロセスは処理の進行に伴い、表中の数値の順に資源を占有し、実行終了時に三つの資源を一括して解放する。

プロセスAとデッドロックを起こす可能性があるプロセスはどれか。

| ア | B、C、D |

| イ | C、D |

| ウ | Cだけ |

| エ | Dだけ |

問 17

固定区画方式を使用した主記憶において、大きさが100kバイト、200kバイト、300kバイト、400kバイトの区画をそれぞれ一つ設定する。 この主記憶に、大きさが250kバイト、250kバイト、50kバイトのプログラムをベストフィット方式で割り当てた。 この時点で、使用できない領域は合計で何kバイト生じているか。

| ア | 200 |

| イ | 250 |

| ウ | 350 |

| エ | 450 |

問 18

Linuxカーネルの説明として、適切なものはどれか。

| ア | GUIが組み込まれていて、マウスを使った直感的な操作が可能である。 |

| イ | Webブラウザ、ワープロソフト、表計算ソフトなどが含まれており、Linuxカーネルだけで多くの業務が行える。 |

| ウ | シェルと呼ばれるCUIが組み込まれていて、文字での操作が可能である。 |

| エ | プロセス管理やメモリ管理などの、アプリケーションが動作するための基本機能を提供する。 |

問 19

8ビットD/A変換器を使って、負でない電圧を発生させる。 使用するD/A変換器は、最下位の1ビットの変化で出力が10ミリV変化する。データに0を与えたときの出力は0ミリVである。 データに16進表示で82を与えたときの出力は何ミリVか。

| ア | 820 |

| イ | 1,024 |

| ウ | 1,300 |

| エ | 1,312 |

問 20

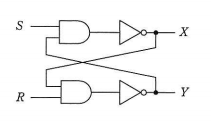

図の論理回路において、S=1、R=1、X=0、Y=1のとき、Sをいったん0にした後、再び1に戻した。

この操作を行った後のX、Yの値はどれか。

| ア | X=0、Y=0 |

| イ | X=0、Y=1 |

| ウ | X=1、Y=0 |

| エ | X=1、Y=1 |

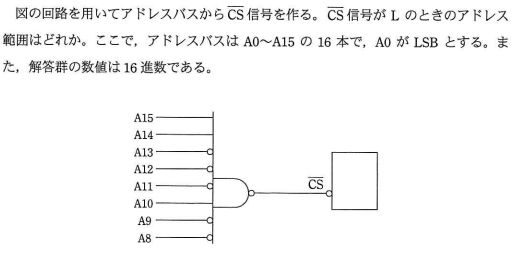

問 21

| ア | 3B00~3BFF |

| イ | 8300~9BFF |

| ウ | A400~A4FF |

| エ | C400~C4FF |

問 22

ウォッチドッグタイマの機能はどれか。

| ア | あらかじめ設定された一定時間内にタイマがクリアされなかった場合、システム異常とみなしてシステムをリセット又は終了する。 |

| イ | システム異常を検出した場合、タイマで設定された時間だけ待ってシステムに通知する。 |

| ウ | システム異常を検出した場合、マスカブル割込みでシステムに通知する。 |

| エ | システムが一定時間異常であった場合、上位の管理プログラムに通知する。 |

問 23

顧客に、英大文字A~Zの26種類を用いた顧客コードを割り当てたい。 現在の顧客総数は8,000人であって、新規顧客が毎年2割ずつ増えていくものとする。 3年後まで顧客全員にコードを割り当てられるようにするための、顧客コードの最も少ない桁数は幾つか。

| ア | 3 |

| イ | 4 |

| ウ | 5 |

| エ | 6 |

問 24

CGに関する基本的な用語の説明として、適切なものはどれか。

| ア | アンチエイリアシングとは、画像のサンプリングが不十分であることが原因で生じる現象のことである。 |

| イ | クリッピングとは、曲面を陰影によって表現することである。 |

| ウ | レンダリングとは、ウィンドウの外部の図形を切り取り、内部だけを表示する処理のことである。 |

| エ | ワイヤフレーム表現とは、3次元形状をすべて線で表現することである。 |

問 25

表に対するSQLのGRANT文の説明として、適切なものはどれか。

| ア | パスワードを設定してデータベースへの接続を制限する。 |

| イ | ビューを作成して、データベースへのアクセス処理を隠蔽し、表を直接アクセスできないようにする。 |

| ウ | 表のデータを暗号化して、第三者がアクセスしてもデータの内容が分からないようにする。 |

| エ | 表の利用者に対し、表への問合せ、更新、追加、削除などの操作を許可する。 |

問 26

関係R(A, B, C, D, E, F)において、関数従属A→B、C→D、C→E、{A、C}→Fが成立するとき、関係Rの候補キーはどれか。

| ア | A |

| イ | C |

| ウ | {A、C} |

| エ | {A、C、E} |

問 27

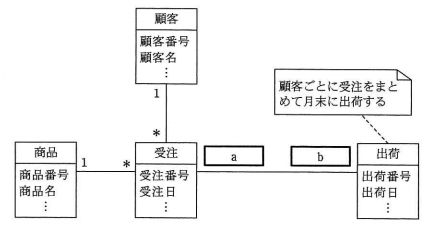

その月に受注した商品を、顧客ごとにまとめて月末に出荷する場合、受注クラスと出荷クラスとの間の関連のa、bに入る多重度の組合せはどれか。

ここで、出荷のデータは実績に基づいて登録される。

また、モデルの表記にはUMLを用いる。

問 28

分散データベースシステムのデータディクショナリ/ディレクトリの配置方式に関する記述のうち、適切なものはどれか。

| ア | 集中管理方式では、データディクショナリ/ディレクトリを保有するサイトに負荷が集中することはない。 |

| イ | 集中管理方式では、データディクショナリ/ディレクトリを保有するサイトの障害が、分散データベースシステムの重大な障害になる。 |

| ウ | 分散管理方式で、各サイトにデータディクショナリ/ディレクトリを重複保有しない形態では、表の構造の変化が発生した場合、全てのサイトで内容を変更する必要がある。 |

| エ | 分散管理方式で、各サイトにデータディクショナリ/ディレクトリを重複保有する形態では、問合せに対して、他のサイトの内容を調べることがある。 |

問 29

データマイニングの説明はどれか。

| ア | 検索効率を高めるために、大規模データベースの一部をあらかじめ用途に合わせて抽出し、データの要約などの加工をしておくこと |

| イ | 大規模データベースから、統計や推論の手法を使って、意味のある情報を見つけ出すこと |

| ウ | 大規模データベースにおけるスタースキーマを実装するのに適した、索引ファイルを作成すること |

| エ | 大規模データベースにおけるメタデータを効率よく管理すること |

問 30

VoIP通信において8kビット/秒の音声符号化を行い、パケット生成周期が10ミリ秒のとき、1パケットに含まれる音声ペイロードは何バイトか。

| ア | 8 |

| イ | 10 |

| ウ | 80 |

| エ | 100 |

問 31

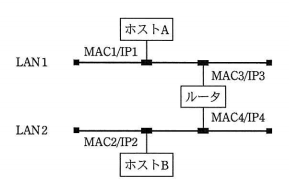

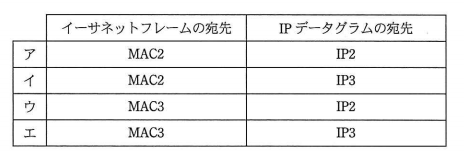

図のようなIPネットワークのLAN環境で、ホストAからホストBにパケットを送信する。

LAN1において、パケット内のイーサネットフレームのあて先とIPデータグラムのあて先の組合せとして、適切なものはどれか。

ここで、図中のMACn /IPm はホスト又はルータがもつインタフェースのMACアドレスとIPアドレスを示す。

問 32

PCが、NAPT(IPマスカレード)機能を有効にしているルータを経由してインターネットに接続されているとき、PCからインターネットに送出されるパケットのTCPとIPのヘッダのうち、ルータを経由する際に書き換えられるものはどれか。

| ア | 宛先のIPアドレスと宛先のポート番号 |

| イ | 宛先のIPアドレスと送信元のIPアドレス |

| ウ | 送信元のポート番号と宛先のポート番号 |

| エ | 送信元のポート番号と送信元のIPアドレス |

問 33

IPの上位階層のプロトコルとして、コネクションレスのデータグラム通信を実現し、信頼性のための確認応答や順序制御などの機能をもたないプロトコルはどれか。

| ア | ICMP |

| イ | PPP |

| ウ | TCP |

| エ | UDP |

問 34

サブネットマスクが255.255.252.0のとき、IPアドレス172.30.123.45のホストが属するサブネットワークのアドレスはどれか。

| ア | 172.30.3.0 |

| イ | 172.30.120.0 |

| ウ | 172.30.123.0 |

| エ | 172.30.252.0 |

問 35

APT(Advanced Persistent Threats)の説明はどれか。

| ア | 攻撃者はDoS攻撃及びDDoS攻撃を繰り返し組み合わせて、長期間にわたって特定組織の業務を妨害する。 |

| イ | 攻撃者は興味本位で場当たり的に、公開されている攻撃ツールや脆弱性検査ツールを悪用した攻撃を繰り返す。 |

| ウ | 攻撃者は特定の目的をもち、特定組織を標的に複数の手法を組み合わせて気付かれないよう執拗に攻撃を繰り返す。 |

| エ | 攻撃者は不特定多数への感染を目的として、複数の攻撃を組み合わせたマルウェアを継続的にばらまく。 |

問 36

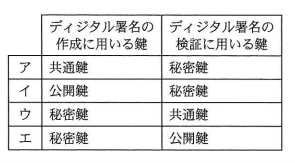

ディジタル署名に用いる鍵の組合せのうち、適切なものはどれか。

問 37

SMTP-AUTHにおける認証の動作を説明したものはどれか。

| ア | SMTPサーバは、クライアントがアクセスしてきた場合に利用者認証を行い、認証が成功したとき電子メールを受け付ける。 |

| イ | サーバは認証局のディジタル証明書をもち、クライアントから送信された認証局の署名付きクライアント証明書の妥当性を確認する。 |

| ウ | 電子メールを受信した際にパスワード認証が成功したクライアントのIPアドレスは、一定時間だけSMTPサーバへの電子メールの送信が許可される。 |

| エ | パスワードを秘匿するために、パスワードからハッシュ値を計算して、その値で利用者が電子メールを受信する際の利用者認証を行う。 |

問 38

ディジタル証明書が失効しているかどうかをオンラインでリアルタイムに確認するためのプロトコルはどれか。

| ア | CHAP |

| イ | LDAP |

| ウ | OCSP |

| エ | SNMP |

問 39

企業のDMZ上で1台のDNSサーバをインターネット公開用と社内用で共用している。 このDNSサーバが、DNSキャッシュポイズニングの被害を受けた結果、引き起こされ得る現象はどれか。

| ア | DNSサーバのハードディスク上のファイルに定義されたDNSサーバ名が書き換わり、外部から参照者が、DNSサーバに接続できなくなる。 |

| イ | DNSサーバのメモリ上にワームが常駐し、DNS参照元に対して不正プログラムを送り込む。 |

| ウ | 社内の利用者が、インターネット上の特定のWebサーバを参照しようとすると、本来とは異なるWebサーバに誘導される。 |

| エ | 社内の利用者間で送信された電子メールの宛先アドレスが書き換えられ、送受信ができなくなる。 |

問 40

Webアプリケーションにおけるセキュリティ上の脅威と対策の適切な組合せはどれか。

| ア | OSコマンドインジェクションを防ぐために、Webアプリケーションが発行するセッションIDを推測困難なものにする。 |

| イ | SQLインジェクションを防ぐために、Webアプリケーション内でデータベースへの問合せを作成する際にバインド機構を使用する。 |

| ウ | クロスサイトスクリプティングを防ぐために、外部から渡す入力データをWebサーバ内のファイル名として直接指定しない。 |

| エ | セッションハイジャックを防ぐために、Webアプリケーションからシェルを起動できないようにする。 |

問 41

無線LANを利用するとき、セキュリティ方式としてWPA2を選択することで利用される暗号化アルゴリズムはどれか。

| ア | AES |

| イ | ECC |

| ウ | RC4 |

| エ | RSA |

問 42

通信を要求したPCに対し、ARPの仕組みを利用して実現できる通信可否の判定方法のうち最も適切なものはどれか。

| ア | PCにインストールされているソフトウェアを確認し、登録されているソフトウェアだけがインストールされている場合に通信を許可する。 |

| イ | PCのMACアドレスを確認し、事前に登録されているMACアドレスをもつ場合だけ通信を許可する。 |

| ウ | PCのOSのパッチ適用状況を確認し、最新のパッチが適用されている場合だけ通信を許可する。 |

| エ | PCのマルウェア対策ソフトの定義ファイルを確認し、最新になっている場合だけ通信を許可する。 |

問 43

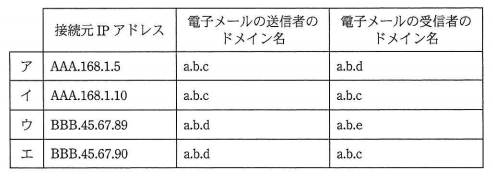

自社の中継用メールサーバで、接続元IPアドレス、電子メールの送信者のドメイン名及び電子メールの受信者のドメイン名のログを取得するとき、外部ネットワークからの第三者中継と判断できるログはどれか。

ここで、AAA.168.1.5とAAA.168.1.10は自社のグローバルIPアドレスとし、BBB.45.67.89とBBB.45.67.90は社外のグローバルIPアドレスとする。

a.b.cは自社のドメイン名とし、a.b.dとa.b.eは他社のドメイン名とする。

また、IPアドレスとドメイン名は詐称されていないものとする。

問 44

システム運用管理者による機密ファイルの不正な持出しを牽制するための対策はどれか。

| ア | 運用管理者のPCの定期的なウイルス検査 |

| イ | 運用管理者のPCへのクライアントファイアウォールの導入 |

| ウ | 監視者の配置 |

| エ | 機密ファイルのバックアップ |

問 45

電子メールに用いられるS/MIMEの機能はどれか。

| ア | ウイルスの検出 |

| イ | 改ざんされた内容の復元 |

| ウ | スパムメールのフィルタリング |

| エ | 内容の暗号化とディジタル署名の付与 |

問 46

UMLのユースケース図の説明はどれか。

| ア | 外部からのトリガに応じて、オブジェクトの状態がどのように遷移するかを表現している。 |

| イ | クラスと関連から構成され、システムの静的な構造を表現している。 |

| ウ | システムとアクタの相互作用を表現している。 |

| エ | データの流れに注目してシステムの機能を表現している。 |

問 47

ブラックボックステストのテストデータの作成方法のうち、最も適切なものはどれか。

| ア | 稼動中のシステムから実データを無作為に抽出し、テストデータを作成する。 |

| イ | 機能仕様から同値クラスや限界値を識別し、テストデータを作成する。 |

| ウ | 業務で発生するデータの発生頻度を分析し、テストデータを作成する。 |

| エ | プログラムの流れ図から、分岐条件に基づいたテストデータを作成する。 |

問 48

回帰テスト(リグレッションテスト)の説明として、適切なものはどれか。

| ア | 新規に作成したプログラムの各モジュールの誤りを検出するためのテストである。 |

| イ | プログラムを修正したことによって、想定外の影響が出ていないかどうかを確認するためのテストである。 |

| ウ | ホワイトボックステストに限定して、単体モジュールの誤りを検出するためのテストである。 |

| エ | 毎回、テストケースとテストデータを、作り直して行うテストである。 |

問 49

アジャイルソフトウェア開発などで導入されている“ペアプログラミング”の説明はどれか。

| ア | 開発工程の初期段階に要求仕様を確認するために、プログラマと利用者がペアとなり、試作した画面や帳票を見て、相談しながらプログラムの開発を行う。 |

| イ | 効率よく開発するために、2人のプログラマがペアとなり、メインプログラムとサブプログラムを分担して開発を行う。 |

| ウ | 短期間で開発するために、2人のプログラマがペアとなり、作業と休憩を交代しながら長期間にわたってプログラムの開発を行う。 |

| エ | 品質の向上や知識の共有を図るために、2人のプログラムがペアとなり、その場で相談したりレビューしたりしながら、一つのプログラム開発を行う。 |

問 50

組込み機器用のソフトウェアを開発委託する契約書に開発成果物の著作権の帰属先が記載されていない場合、委託元であるソフトウェア発注者に発生するおそれがある問題はどれか。 ここで、ソフトウェアは委託先が全て自主開発するものとする。

| ア | 開発成果物を、委託元で開発する別のソフトウェアに適用できなくなる。 |

| イ | ソースコードを公開することが義務付けられる。 |

| ウ | ソフトウェアをバイナリ形式でしか販売できなくなる。 |

| エ | ハードウェアと合わせて、アルゴリズムに関する特許を取得できなくなる。 |

問 51

WBS(Work Breakdown Structure)を利用する効果として、適切なものはどれか。

| ア | 作業の内容や範囲が体系的に整理でき、作業の全体が把握しやすくなる。 |

| イ | ソフトウェア、ハードウェアなど、システムの構成要素を効率よく管理できる。 |

| ウ | プロジェクト体制を階層的に表すことで、指揮命令系統が明確になる。 |

| エ | 要員ごとに作業が適正に配分されているかどうかが把握できる。 |

問 52

ソフトウェア開発プロジェクトで行う構成管理の対象項目として、適切なものはどれか。

| ア | 開発作業の進捗状況 |

| イ | 成果物に対するレビューの実施結果 |

| ウ | プログラムのバージョン |

| エ | プロジェクト組織の編成 |

問 53

プロジェクトの進捗を金銭価値に換算して、コスト効率とスケジュール効率を評価する手法はどれか。

| ア | アーンドバリューマネジメント |

| イ | クリティカルパス法 |

| ウ | ファンクションポイント法 |

| エ | モンテカルロ法 |

問 54

工期を短縮させるために、クリティカルパス上の作業に“ファストトラッキング”技法を適用した対策はどれか。

| ア | 時間外勤務を実施する。 |

| イ | 生産性を高められる開発ツールを導入する。 |

| ウ | 全体の設計が完了する前に、仕様が固まっているモジュールを開発する。 |

| エ | 要員を追加投入する。 |

問 55

SLAに記載する内容として、適切なものはどれか。

| ア | サービス及びサービス目標を特定した、サービス提供者と顧客との間の合意事項 |

| イ | サービス提供者が提供する全てのサービスの特徴、構成要素、料金 |

| ウ | サービスデスクなどの内部グループとサービス提供者との間の合意事項 |

| エ | 利用者から出されたITサービスに対する業務要件 |

問 56

目標復旧時点(RPO)を24時間に定めているのはどれか。

| ア | 業務アプリケーションをリリースするための中断時間は、24時間以内とする。 |

| イ | 業務データの復旧は、障害発生時点から24時間以内に完了させる。 |

| ウ | 障害発生時点の24時間前の業務データの復旧を保証する。 |

| エ | 中断したITサービスを24時間以内に復旧させる。 |

問 57

ディスク障害時に、交換したディスクにフルバックアップを取得したテープからデータを復元した後、フルバックアップ取得時以降の更新後コピーをログから反映させてデータベースを回復する方法はどれか。

| ア | チェックポイントリスタート |

| イ | リブート |

| ウ | ロールバック |

| エ | ロールフォワード |

問 58

システム監査人による監査手法の適用方法として、適切なものはどれか。

| ア | アンケート調査では、被監査部門から要望が多かった項目を指摘事項にする。 |

| イ | 現場調査では、監査人が見た実態と被監査部門からの説明を総合的に判断して、監査証拠とする。 |

| ウ | チェックリストを用いた調査では、被監査部門がチェックして記入した内容に限定して、監査意見を表明する。 |

| エ | 文書確認調査では、未作成であった証憑を、調査が完了するまでに被監査部門に作成させる。 |

問 59

外部委託に関するシステム監査において、経営破綻などによってソフトウェア資産のメンテナンスが受けられなくことを防ぐために確認すべき契約事項はどれか。

| ア | 開発したソフトウェアの瑕疵担保責任条項 |

| イ | 外部委託先のサービスを評価するためのSLA条項 |

| ウ | 責任の所在を明確にするためのソフトウェア開発の再委託禁止条項 |

| エ | ソフトウェアのソースコードなどを第三者へ預託するエスクロウ条項 |

問 60

在庫管理システムを対象とするシステム監査において、当該システムに記録された在庫データの網羅性のチェックポイントとして、適切なものはどれか。

| ア | 設定された選定基準に従って、自動的に購入業者を選定していること |

| イ | 適正在庫高であることを、責任者が承認していること |

| ウ | 適正在庫量を維持するための発注点に達したときに、自動的に発注していること |

| エ | 入庫及び出庫記録に対して、自動的に連番を付与していること |

問 61

IT投資の評価手法のうち、バランススコアカードを用いた手法を説明したものはどれか。

| ア | IT投資の効果を正味現在価値などのキャッシュフローを用いて評価することによって、他の投資案件との整合性を確保する。 |

| イ | IT投資をその性質やリスクの共通性によってカテゴリに分類し、カテゴリ単位での投資割合を評価することによって、経営戦略とIT投資の整合性を確保する。 |

| ウ | 財務、顧客、内部業務プロセスなど複数の視点ごとに業績評価の指標を設定し、経営戦略との適合性を評価することによって、IT投資の効果を多面的に把握する。 |

| エ | 初期投資の価値に加えて、後続のプロジェクトにおいて選択可能な収益やリスクの期待値を、金融市場で使われるオプション価格付け理論に基づいて評価する。 |

問 62

情報戦略の立案時に、必ず整合性をとるべき対象はどれか。

| ア | 新しく登場した情報技術 |

| イ | 基幹システムの改修計画 |

| ウ | 情報システム部門の年度計画 |

| エ | 中長期の経営計画 |

問 63

SOAを説明したものはどれか。

| ア | 企業改革において既存の組織やビジネスルールを見直し、業務フロー、管理機構、情報システムを再構築する手法のこと |

| イ | 企業の経営資源を有効に活用して経営の効率を向上させるために、基幹業務を部門ごとでなく統合的に管理するための業務システムのこと |

| ウ | 発注者とITアウトソーシング提供者との間で、サービス品質について合意した文書のこと |

| エ | ビジネスプロセスの構成要素とそれを支援するIT基盤を、ソフトウェア部品であるサービスとして提供するシステムアーキテクチャのこと |

問 64

受注管理システムにおける要件のうち、非機能要件に該当するものはどれか。

| ア | 顧客から注文を受け付けるとき、与信残金額を計算し、結果がマイナスになった場合は、入力画面に警告メッセージを表示すること |

| イ | 受注管理システムの稼働率を決められた水準に維持するために、障害発生時は半日以内に回復できること |

| ウ | 受注を処理するとき、在庫切れの商品であることが分かるように担当者に警告メッセージを出力すること |

| エ | 出荷できる商品は、顧客から受注した情報を受注担当者がシステムに入力し、営業管理者が受注承認入力を行ったものに限ること |

問 65

総合評価落札方式による調達を説明したものはどれか。

| ア | 価格、提案内容などが点数化され、最高得点の提案が選ばれる。 |

| イ | 過去の採用実績が総合的に評価され、入札を経ずに業者が選ばれる。 |

| ウ | 所定の契約限度額の枠内で最も優れた提案が、入札を経ずに選ばれる。 |

| エ | 予定価格の制限の範囲内で最低価格の提案が選ばれる。 |

問 66

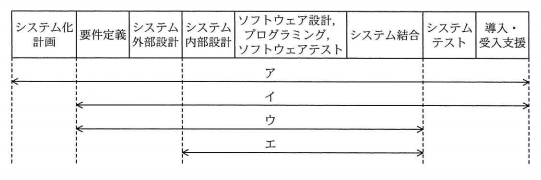

“情報システム・モデル取引・契約書”によれば、ユーザ(取得者)とベンダ(供給者)間で請負型の契約が適切であるとされるフェーズはどれか。

| ア | システム化計画フェーズから導入・受入支援フェーズまで |

| イ | 要件定義フェーズから導入・受入支援フェーズまで |

| ウ | 要件定義フェーズからシステム結合フェーズまで |

| エ | システム内部設計フェーズからシステム結合フェーズまで |

問 67

特定顧客、特定製品のセグメントに資源を集中し、専門化を図る戦略はどれか。

| ア | チャレンジャ戦略 |

| イ | ニッチ戦略 |

| ウ | フォロワ戦略 |

| エ | リーダ戦略 |

問 68

新規ビジネスを立ち上げる上で実施するフィージビリテイスタディはどれか。

| ア | 新規ビジネスに必要なシステム構築に対するIT投資を行うこと |

| イ | 新規ビジネスの採算性や実行可能性を、投資前に分析し、評価すること |

| ウ | 新規ビジネスの発掘のために、アイディアを社内公募すること |

| エ | 新規ビジネスを実施するために必要な要員の教育訓練を行うこと |

問 69

部品や資材の調達から製品の生産、流通、販売までの、企業間を含めたモノの流れを適切に計画・管理して、リードタイムの短縮、在庫コストや流通コストの削減などを実現しようとする考え方はどれか。

| ア | CRM |

| イ | ERP |

| ウ | MRP |

| エ | SCM |

問 70

コア技術の事例として適切なものはどれか。

| ア | アライアンスを組んでインタフェースなどを策定し、共通で使うことを目的とした技術 |

| イ | 競合他社がまねできないような、自動車エンジンのアイドリングストップ技術 |

| ウ | 競合他社と同じCPUコアを採用し、ソフトウェアの移植性を生かす技術 |

| エ | 製品の早期開発、早期市場投入を目的として、汎用部品を組み合わせて開発する技術 |

問 71

BTO(Build To Order)を説明したものはどれか。

| ア | 顧客のニーズに対応したカスタマイズを実現するために、顧客の注文を受けてから最終製品の生産を行う。 |

| イ | 商品企画から生産、販売までを行う製造小売業として、自社のブランド商品を消費者に直接提供する。 |

| ウ | 製造業者などが、過剰在庫、返品、特殊サイズ、傷などによって正規の価格では売れない商品を低価格で販売する。 |

| エ | 特定の商品分野に絞り込み、豊富な品ぞろえとローコストオペレーションによって、徹底した低価格訴求を行う。 |

問 72

CE(コンカレントエンジニアリング)を説明したものはどれか。

| ア | CADで設計された図形データを基に、NCデータを作成すること |

| イ | 生産時点で収集した情報を基に問題を分析し、生産活動の効率の向上を図ること |

| ウ | 製品の開発や生産に関係する情報の中身や表現形式を標準化すること |

| エ | 製品の企画・設計・製造を同時並行処理し、全体のリードタイムを短縮すること |

問 73

SEOの説明はどれか。

| ア | ECサイトにおいて、個々の顧客の購入履歴を分析し、新たに購入が見込まれる商品を自動的に推奨する機能 |

| イ | Webページに掲載した広告が契機となって商品が購入された場合、売主から成功報酬が得られる仕組み |

| ウ | 検索エンジンの検索結果一覧において自社サイトがより上位にランクされるようにWebページの記述内容を見直すなど様々な試みを行うこと |

| エ | 検索エンジンを運営する企業と契約し、自社の商品・サービスと関連したキーワードが検索に用いられた際に広告を表示する仕組み |

問 74

企業経営の透明性を確保するために、企業はだれのために経営を行っているか、トップマネジメントの構造はどうなっているか、組織内部に自浄能力をもっているか、などを問うものはどれか。

| ア | カテゴリマネジメント |

| イ | コアコンピタンス |

| ウ | コーポレートガバナンス |

| エ | ステークホルダアナリシス |

問 75

分析対象としている問題に数多くの要因が関係し、それらが相互に絡み合っているとき、原因と結果、目的と手段といった関係を追求していくことによって、因果関係を明らかにし、解決の糸口をつかむための図はどれか。

| ア | アローダイアグラム |

| イ | パレート図 |

| ウ | マトリックス図 |

| エ | 連関図 |

問 76

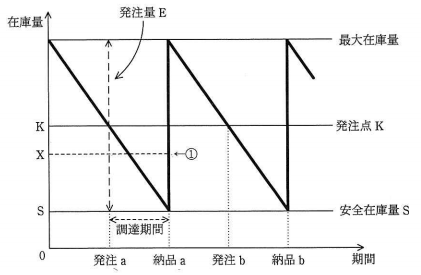

図は、定量発注方式の在庫モデルを表している。

発注aの直後に資材使用量の予測が変わって、納品aの直前の時点における在庫量予測が安全在庫量Sから①で示されるXになるとき、発注a時点での発注量Eに対する適切な変更はどれか。

ここで、発注直後の発注量の変更は可能であり、納品直後の在庫量は最大在庫量を超えないものとする。

| ア | E+S-Xを追加発注する。 |

| イ | K+S-Xを追加発注する。 |

| ウ | K-Xの発注取消を行う。 |

| エ | X-Sの発注取消を行う。 |

問 77

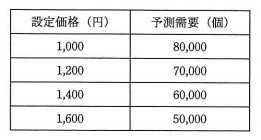

最大利益が見込める新製品の設定価格はどれか。

ここで、いずれの場合にも、次の費用が発生するものとする。

固定費:1,000,000円

変動費:600円/個

| ア | 1,000 |

| イ | 1,200 |

| ウ | 1,400 |

| エ | 1,600 |

問 78

不正競争防止法において、営業秘密となる要件は、“秘密として管理されていること”、“事業活動に有益な技術上又は経営上の情報であること”ともう一つはどれか。

| ア | 営業譲渡が可能なこと |

| イ | 期間が10年を超えないこと |

| ウ | 公然と知られていないこと |

| エ | 特許出願をしていること |

問 79

広告や宣伝目的の電子メールを一方的に送信することを規制する法律はどれか。

| ア | 電子消費者契約法 |

| イ | 特定電子メール法 |

| ウ | 不正競争防止法 |

| エ | プロパイダ責任制限法 |

問 80

発注者と受注者の間でソフトウェア開発における請負契約を締結した。 ただし、発注者の事業所で作業を実施することになっている。 この場合、指揮命令権と雇用契約に関して、適切なものはどれか。

| ア | 指揮命令権は発注者にあり、更に、発注者の事業所での作業を実施可能にするために、受注者に所属する作業者は、新たな雇用契約を発注者と結ぶ。 |

| イ | 指揮命令権は発注者にあり、受注者に所属する作業者は、新たな雇用契約を発注者と結ぶことなく、発注者の事業所で作業を実施する。 |

| ウ | 指揮命令権は発注者にないが、発注者の事業所で作業を実施可能にするために、受注者に所属する作業者は、新たな雇用契約を発注者と結ぶ。 |

| エ | 指揮命令権は発注者になく、受注者に所属する作業者は、新たな雇用契約を発注者と結ぶことなく、発注者の事業所で作業を実施する。 |

問題目次

| 問1 | <br /> |

| 問2 | 4n ビットを用いて整数を表現するとき、符号なし固定小数点表... |

| 問3 | コンピュータによる伝票処理システムがある。このシステムは、伝... |

| 問4 | 配列A[1]、A[2]、・・・、A[n]で、A[1]を根とし... |

| 問5 | グラフに示される頂点V<sub>1</sub>からV<sub... |

| 問6 | データ列が整列の過程で図のように上から下に推移する整列方法は... |

| 問7 | パイプライン方式のプロセッサにおいて、パイプラインが分岐先の... |

| 問8 | 現在の商用超並列コンピュータの多くが採用しているマルチプロセ... |

| 問9 | キャッシュの書込み方式には、ライトスルー方式とライトバック方... |

| 問10 | ストレージ技術におけるシンプロビジョニングの説明として、適切... |

| 問11 | 3層クライアントサーバシステムの説明のうち、適切なものはどれ... |

| 問12 | NASを利用することによって、達成できることはどれか。 |

| 問13 | 次の条件で運転するクライアントサーバシステムにおいて、ネット... |

| 問14 | 2台のプリンタがあり、それぞれの稼働率が0.7と0.6である... |

| 問15 | プログラムの実行時に利用される記憶領域にスタック領域とヒープ... |

| 問16 | 三つの資源X~Zを占有して行う四つのプロセスA~Dがある。各... |

| 問17 | 固定区画方式を使用した主記憶において、大きさが100kバイト... |

| 問18 | Linuxカーネルの説明として、適切なものはどれか。 |

| 問19 | 8ビットD/A変換器を使って、負でない電圧を発生させる。使用... |

| 問20 | 図の論理回路において、S=1、R=1、X=0、Y=1のとき、... |

| 問21 | |

| 問22 | ウォッチドッグタイマの機能はどれか。 |

| 問23 | 顧客に、英大文字A~Zの26種類を用いた顧客コードを割り当て... |

| 問24 | CGに関する基本的な用語の説明として、適切なものはどれか。 |

| 問25 | 表に対するSQLのGRANT文の説明として、適切なものはどれ... |

| 問26 | 関係R(A, B, C, D, E, F)において、関数従属... |

| 問27 | その月に受注した商品を、顧客ごとにまとめて月末に出荷する場合... |

| 問28 | 分散データベースシステムのデータディクショナリ/ディレクトリ... |

| 問29 | データマイニングの説明はどれか。 |

| 問30 | VoIP通信において8kビット/秒の音声符号化を行い、パケッ... |

| 問31 | 図のようなIPネットワークのLAN環境で、ホストAからホスト... |

| 問32 | PCが、NAPT(IPマスカレード)機能を有効にしているルー... |

| 問33 | IPの上位階層のプロトコルとして、コネクションレスのデータグ... |

| 問34 | サブネットマスクが255.255.252.0のとき、IPアド... |

| 問35 | APT(Advanced Persistent Threat... |

| 問36 | ディジタル署名に用いる鍵の組合せのうち、適切なものはどれか。... |

| 問37 | SMTP-AUTHにおける認証の動作を説明したものはどれか。 |

| 問38 | ディジタル証明書が失効しているかどうかをオンラインでリアルタ... |

| 問39 | 企業のDMZ上で1台のDNSサーバをインターネット公開用と社... |

| 問40 | Webアプリケーションにおけるセキュリティ上の脅威と対策の適... |

| 問41 | 無線LANを利用するとき、セキュリティ方式としてWPA2を選... |

| 問42 | 通信を要求したPCに対し、ARPの仕組みを利用して実現できる... |

| 問43 | 自社の中継用メールサーバで、接続元IPアドレス、電子メールの... |

| 問44 | システム運用管理者による機密ファイルの不正な持出しを牽制する... |

| 問45 | 電子メールに用いられるS/MIMEの機能はどれか。 |

| 問46 | UMLのユースケース図の説明はどれか。 |

| 問47 | ブラックボックステストのテストデータの作成方法のうち、最も適... |

| 問48 | 回帰テスト(リグレッションテスト)の説明として、適切なものは... |

| 問49 | アジャイルソフトウェア開発などで導入されている“ペアプログラ... |

| 問50 | 組込み機器用のソフトウェアを開発委託する契約書に開発成果物の... |

| 問51 | WBS(Work Breakdown Structure)を... |

| 問52 | ソフトウェア開発プロジェクトで行う構成管理の対象項目として、... |

| 問53 | プロジェクトの進捗を金銭価値に換算して、コスト効率とスケジュ... |

| 問54 | 工期を短縮させるために、クリティカルパス上の作業に“ファスト... |

| 問55 | SLAに記載する内容として、適切なものはどれか。 |

| 問56 | 目標復旧時点(RPO)を24時間に定めているのはどれか。 |

| 問57 | ディスク障害時に、交換したディスクにフルバックアップを取得し... |

| 問58 | システム監査人による監査手法の適用方法として、適切なものはど... |

| 問59 | 外部委託に関するシステム監査において、経営破綻などによってソ... |

| 問60 | 在庫管理システムを対象とするシステム監査において、当該システ... |

| 問61 | IT投資の評価手法のうち、バランススコアカードを用いた手法を... |

| 問62 | 情報戦略の立案時に、必ず整合性をとるべき対象はどれか。 |

| 問63 | SOAを説明したものはどれか。 |

| 問64 | 受注管理システムにおける要件のうち、非機能要件に該当するもの... |

| 問65 | 総合評価落札方式による調達を説明したものはどれか。 |

| 問66 | “情報システム・モデル取引・契約書”によれば、ユーザ(取得者... |

| 問67 | 特定顧客、特定製品のセグメントに資源を集中し、専門化を図る戦... |

| 問68 | 新規ビジネスを立ち上げる上で実施するフィージビリテイスタディ... |

| 問69 | 部品や資材の調達から製品の生産、流通、販売までの、企業間を含... |

| 問70 | コア技術の事例として適切なものはどれか。 |

| 問71 | BTO(Build To Order)を説明したものはどれか... |

| 問72 | CE(コンカレントエンジニアリング)を説明したものはどれか。 |

| 問73 | SEOの説明はどれか。 |

| 問74 | 企業経営の透明性を確保するために、企業はだれのために経営を行... |

| 問75 | 分析対象としている問題に数多くの要因が関係し、それらが相互に... |

| 問76 | 図は、定量発注方式の在庫モデルを表している。発注aの直後に資... |

| 問77 | 最大利益が見込める新製品の設定価格はどれか。ここで、いずれの... |

| 問78 | 不正競争防止法において、営業秘密となる要件は、“秘密として管... |

| 問79 | 広告や宣伝目的の電子メールを一方的に送信することを規制する法... |

| 問80 | 発注者と受注者の間でソフトウェア開発における請負契約を締結し... |