応用情報技術者午前

2015(平成27年)/秋期分

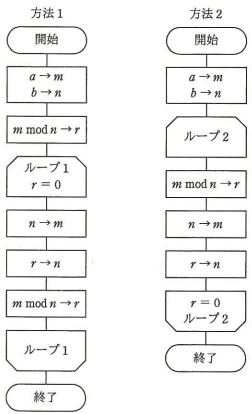

問 1

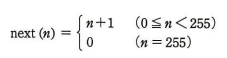

0以上255以下の整数nに対して、

と定義する。next(n)と等しい式はどれか。ここで、x AND y 及び x OR y は、それぞれxとyを2進数表現にして、桁ごとの論理積及び論理和をとったものとする。

| ア | (n +1)AND 255 |

| イ | (n +1)AND 256 |

| ウ | (n +1)OR 255 |

| エ | (n +1)OR 256 |

問 2

問 3

3台の機械A、B、Cが良品を製造する確率は、それぞれ60%、70%、80%である。 機械A、B、Cが製品を一つずつ製造したとき、いずれか二つの製品が良品で残り一つが不良品になる確率は何%か。

| ア | 22.4 |

| イ | 36.8 |

| ウ | 45.2 |

| エ | 78.8 |

問 4

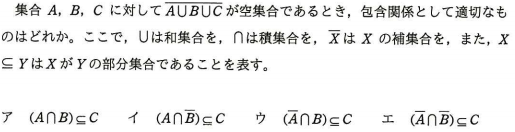

図のように16ビットのデータを4×4の正方形状に並べ、行と列にパリティビットを付加することによって何ビットまでの誤りを訂正できるか。

ここで、図の網掛け部分はパリティビットを表す。

| ア | 1 |

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問 5

キーが小文字のアルファベット1文字(a, b, …, zのいずれか)であるデータを、大きさが10のハッシュ表に格納する。 ハッシュ関数として、アルファベットのASCIIコードを10進表記法で表した時の1の位の数を用いることにする。 衝突が起こるキーの組み合わせはどれか。 ASCIIコードでは、昇順に連続した2進数が、アルファベット順にコードとして割り当てられている。

| ア | aとi |

| イ | bとr |

| ウ | cとl |

| エ | dとx |

問 6

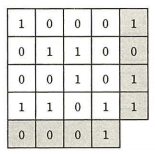

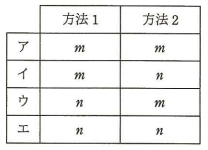

次に示すユークリッド互助法(方法1、方法2)で、正の整数a 、b の最大公約数は、それぞれm とn のどちらの変数に求まるか。

ここで、m mod n はm をn で割った余りを表す。

問 7

JavaBeansを利用してソフトウェア開発を行うメリットとして、適切なものはどれか。

| ア | HTML文書が動的に生成できる。 |

| イ | コンポーネントが容易に再利用できる。 |

| ウ | 分散トランザクション処理ができる。 |

| エ | メッセージングによって非同期に通信できる。 |

問 8

CPUのパイプライン処理を有効に機能させるプログラミング方法はどれか。

| ア | CASE文を多くする。 |

| イ | 関数の個数をできるだけ多くする。 |

| ウ | 分岐命令を少なくする。 |

| エ | メモリアクセス命令を少なくする。 |

問 9

複数のデータに対して1個の命令で同一の操作を同時並列に行う方式で、マルチメディアデータなどを扱うCPUに採用されているものはどれか。

| ア | MIMD |

| イ | MISD |

| ウ | SIMD |

| エ | SISD |

問 10

MMU(Memory Management Unit)の説明として、適切なものはどれか。

| ア | CPUからのページフォールトを受けて、物理ページのスワップを行う。 |

| イ | CPUが指定した仮想アドレスを物理アドレスに対応させる。 |

| ウ | OSの一部分であり、キャッシュ制御機能及びバス調整機能を有する。 |

| エ | 主記憶のデータの一部を保持し、CPUと主記憶の速度差を吸収する。 |

問 11

有機ELディスプレイの説明として、適切なものはどれか。

| ア | 電圧をかけて発光素子を発光させて表示する。 |

| イ | 電子ビームが発光体に衝突して生じる発光で表示する。 |

| ウ | 透過する光の量を制御することで表示する。 |

| エ | 放電によって発生した紫外線で、蛍光体を発光させて表示する。 |

問 12

クラスタリングシステムで、ノード障害が発生したときに信頼性を向上させる機能のうち、適切なものはどれか。

| ア | アプリケーションを代替ノードに転送して実行するためのホットプラグ機能が働く。 |

| イ | アプリケーションを再び動かすために、代替ノードを再起動する機能が働く。 |

| ウ | 障害ノードを排除して代替ノードでアプリケーションを実行させるフェールオーバ機能が働く。 |

| エ | ノード間の通信が途切れるので、クラスタの再構成を行うフェールバック機能が働く。 |

問 13

次のシステムにおいて、ピーク時間帯のCPU使用率は何%か。

ここで、トランザクションはレコードアクセス処理と計算処理から成り、レコードアクセスはCPU処理だけでI/Oは発生せず、OSのオーバヘッドは考慮しないものとする。

また、1日のうち発生するトランザクション数が最大になる1時間をピーク時間帯と定義する。

[システムの概要]

(1) CPU数:1個

(2) 1日に発生する平均トランザクション数:54,000件

(3) 1日のピーク時間帯におけるトランザクション数の割合:20%

(4) 1トランザクション当たりの平均レコードアクセス数:100レコード

(5) 1レコードアクセスに必要な平均CPU時間:1ミリ秒

(6) 1トランザクション当たりの計算処理に必要な平均CPU時間:100ミリ秒

| ア | 20 |

| イ | 30 |

| ウ | 50 |

| エ | 60 |

問 14

システムの信頼性設計に関する記述のうち、適切なものはどれか。

| ア | フェールセーフとは、ユーザの誤操作によってシステムがダウンしてしまうことのないように、単純なミスを誘発させないようにする設計方法である。 |

| イ | フェールソフトとは、故障が発生した場合でも機能を縮退させることなく稼動を継続する概念である。 |

| ウ | フォールトアボイダンスとは、システム構成要素の個々の品質を高めて故障が発生しないようにする概念である。 |

| エ | フォールトトレラントとは、故障が生じてもシステムに重大な影響が出ないように、あらかじめ定められた安全状態にシステムを固定し、全体として安全が維持されるような設計手法である。 |

問 15

MTBFがx 時間、MTTRがy 時間のシステムがある。 使用条件が変わったので、MTBF、MTTRがともに従来の1.5倍になった。 新しい使用条件での稼働率はどうなるか。

| ア | x 、y の値によって変化するが、従来の稼働率よりは大きい値になる。 |

| イ | 従来の稼働率と同じ値である。 |

| ウ | 従来の稼働率の1.5倍になる。 |

| エ | 従来の稼働率の2/3倍になる。 |

問 16

プリエンプション方式のタスクスケジューリングにおいて、タスクBの実行中にプリエンプションが発生する契機となるのはどれか。 ここで、タスクの優先度は、タスクAが最も高く、タスクA>タスクB = タスクC>タスクDの関係とする。

| ア | タスクAが実行可能状態になった。 |

| イ | タスクBが待ち状態になった。 |

| ウ | タスクCが実行可能状態になった。 |

| エ | タスクDが実行可能状態になった。 |

問 17

デマンドページング方式による仮想記憶の利点はどれか。

| ア | 実際にアクセスが行われたときにだけ主記憶にロードするので、無駄なページをロードしなくて済む。 |

| イ | 主記憶に対する仮想記憶の容量比を大きくするほど、ページフォールトの発生頻度を低くできる。 |

| ウ | プロセスが必要とするページを前もって主記憶にロードするので、補助記憶へのアクセスによる遅れを避けることができる。 |

| エ | ページフォールトの発生頻度が極端に高くなっても、必要な場合にしかページを読み込まないのでスラッシング状態を回避できる。 |

問 18

三つの媒体A~Cに次の条件でファイル領域を割り当てた場合、割り当てた領域の総量が大きい順に媒体を並べたものはどれか。

[条件]

(1) ファイル領域を割り当てる際の媒体選択アルゴリズムとして、空き領域が最大の媒体を選択する方式を採用する。

(2) 割当て要求されるファイル領域の大きさは、順に90, 30, 40, 40, 70, 30(Mバイト)であり、割当てられたファイル領域は、途中で解放できない。

(3) 各媒体は容量が同一であり、割当て要求に対して十分な大きさを持ち、始めはすべて空きの状態である。

(4) 空き領域の大きさが等しい場合にはA, B, Cの順に選択する。

| ア | A, B, C |

| イ | A, C, B |

| ウ | B, A, C |

| エ | C, B, A |

問 19

目的プログラムの実行時間を短くするためにコンパイラが行う最適化方法として、適切なものはどれか。

| ア | 繰返し回数の多いループは、繰返し回数がより少ないループを複数回繰り返すように変形する。 例えば、10,000回実行されるループは、100回実行されるループを100回繰り返すようにする。 |

| イ | 算術式の中で、加算でも乗算でも同じ結果が得られる演算は乗算で行うように変更する。 例えば、“X + X”は“2 * X”で置き換える。 |

| ウ | 定数が格納される変数を追跡し、途中で値が変更されないことが確認できれば、その変数を定数で置き換える。 |

| エ | プログラム中の2か所以上で同じ処理を行っている場合は、それらをサブルーチン化し、元のプログラムのそれらの部分をサブルーチン呼出しで置き換える。 |

問 20

ディジタルシグナルプロセッサ(DSP)の特徴として、適切なものはどれか。

| ア | シリアル入出力ポートに誤リ訂正機能を内蔵しているので、通信制御に適している。 |

| イ | 積和演算などの機能を内蔵しているので、ディジタルフィルタを実現するのに適している。 |

| ウ | 多チャンネルのA/D変換器と大容量の記憶メモリを内蔵しているので、温度を測定し、記録するのに適している。 |

| エ | ベクトル演算機能を内蔵しているので、多数のパラメタを同時に扱う科学技術計算などの大規模な数値計算に適している。 |

問 21

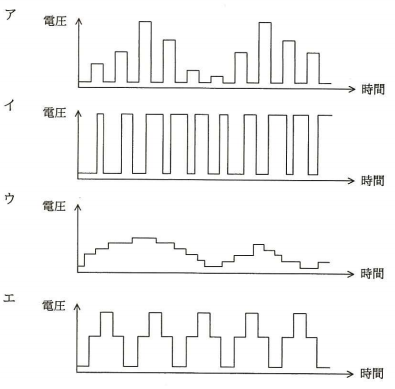

モータの速度制御などにPWM(Pulse Width Modulation)制御が用いられる。

PWMの駆動波形を示したものはどれか。

ここで、波形は制御回路のポート出力であり、低域通過フィルタを通していないものとする。

問 22

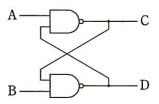

図の論理回路の動作の説明として、適切なものはどれか。

| ア | A = 0、B = 0のとき、C及びDは前の状態を保持する。 |

| イ | A = 0、B = 1のとき、Bの値を反映してD = 1になる。 |

| ウ | A = 1、B = 0のとき、C = 1、D = 0になる。 |

| エ | A = 1、B = 1のとき、C及びDは前の状態を保持する。 |

問 23

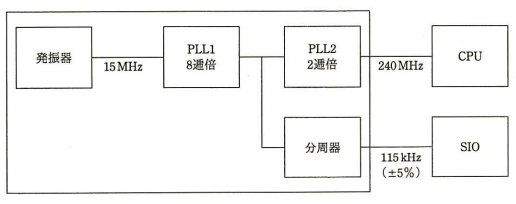

ワンチップマイコンにおける内部クロック発生器のブロック図を示す。

15MHzの発振器と、内部のPLL1、PLL2及び分周器の組合せでCPUに240MHz、シリアル通信(SIO)に115kHzのクロック信号を供給する場合の分周器の値は幾らか。

ここで、シリアル通信のクロック精度は±5%以内に収まればよいものとする。

| ア | 1/24 |

| イ | 1/26 |

| ウ | 1/28 |

| エ | 1/210 |

問 24

コードの値からデータの対象物が連想できるものはどれか。

| ア | シーケンスコード |

| イ | デシマルコード |

| ウ | ニモニックコード |

| エ | ブロックコード |

問 25

ディジタルハイビジョン対応のビデオカメラやワンセグの映像圧縮符号化方式として採用されているものはどれか。

| ア | AC-3 |

| イ | G.729 |

| ウ | H.264/AVC |

| エ | MPEG-1 |

問 26

クライアントサーバシステムにおけるストアドプロシージャに関する記述のうち、適切でないものはどれか。

| ア | 機密性の高いデータに対する処理を特定のプロシージャ呼出しに限定することによって、セキュリティを向上させることができる。 |

| イ | システム全体に共通な処理をプロシージャとして格納することによって、処理の標準化を行うことができる。 |

| ウ | データベースへのアクセスを細かい単位でプロシージャ化することによって、処理性能(スループット)を向上させることができる。 |

| エ | 複数のSQL文から成る手続を1回の呼出しで実行できるので、クライアントとサーバ間の通信回数を減らすことができる。 |

問 27

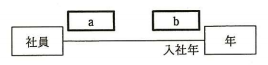

社員と年の対応関係をUMLのクラス図で記述する。

二つのクラス間の関連が次の条件を満たす場合、a、bに入る多重度の適切な組合せはどれか。

ここで、年クラスのインスタンスは毎年存在する。

[条件]

(1) 全ての社員は入社年を特定できる。

(2) 年によっては社員が入社しないこともある。

問 28

関係R(A, B, C, D, E, F)において、次の関数従属が成立するとき、候補キーとなるのはどれか。

[関数従属]

A→B、A→F、B→C、C→D、{B、C}→E、{C、F}→A

| ア | B |

| イ | {B、C} |

| ウ | {B、F} |

| エ | {B、D、E} |

問 29

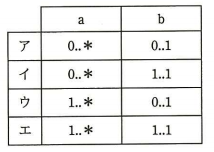

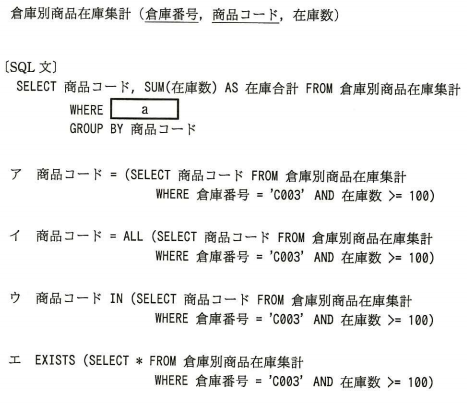

“倉庫別商品在庫集計”表から在庫数の合計を求めたい。

倉庫番号‘C003’の倉庫で在庫数が100以上の商品に対して、全ての倉庫における在庫数の合計を求めるSQL文の a に入る適切な字句はどれか。

ここで、該当する商品は複数存在するとともに在庫数が100未満の商品も存在するものとする。

また、実線の下線は主キーを表す。

問 30

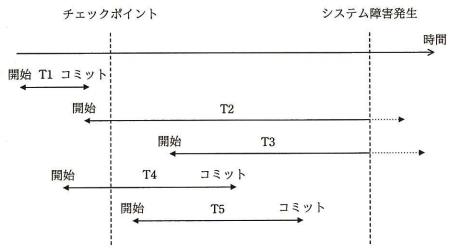

チェックポイントを取得するDBMSにおいて、図のような時間経過でシステム障害が発生した。

前進復帰(ロールフォワード)によって障害回復できるすべてのトランザクションはどれか。

| ア | T1 |

| イ | T2とT3 |

| ウ | T4とT5 |

| エ | T5 |

問 31

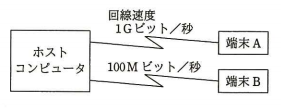

図のようなネットワーク構成のシステムにおいて、同じメッセージ長のデータをホストコンピュータとの間で送受信した場合のターンアラウンドタイムは、端末Aでは100ミリ秒、端末Bでは820ミリ秒であった。

上リ、下りのメッセージ長は同じ長さで、ホストコンピュータでの処理時間は端末A、端末Bのどちらから利用しても同じとするとき、端末Aからホストコンピュータへの片道の伝送時間は何ミリ秒か。

ここで、ターンアラウンドタイムは、端末がデータを回線に送信し始めてから応答データを受信し終わるまでの時間とし、伝送時間は回線速度だけに依存するものとする。

| ア | 10 |

| イ | 20 |

| ウ | 30 |

| エ | 40 |

問 32

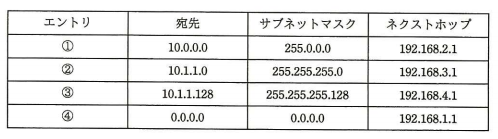

ルータがルーティングテーブルに①~④のエントリをもつとき、10.1.1.250宛てのパケットをルーテイングする場合に選択するエントリはどれか。

ここで、ルータは最長一致検索及び可変長サブネットマスクをサポートしているものとする。

| ア | ① |

| イ | ② |

| ウ | ③ |

| エ | ④ |

問 33

電子メールの内容の機密性を高めるために用いられるプロトコルはどれか。

| ア | IMAP4 |

| イ | POP3 |

| ウ | SMTP |

| エ | S/MIME |

問 34

IPv4ネットワークで使用されるIPアドレスaとサブネットマスクmからホストアドレスを求める式はどれか。 ここで、“~”はビット反転の演算子、“|”はビットごとの論理和の演算子、“&”はビットごとの論理積の演算子を表し、ビット反転の演算子の優先順位は論理和、論理積の演算子よりも高いものとする。

| ア | ~a&m |

| イ | ~a|m |

| ウ | a&~m |

| エ | a|~m |

問 35

http://host.example.co.jp:8080/fileで示されるURLの説明として、適切なものはどれか。

| ア | :8080はプロキシサーバ経由で接続することを示している。 |

| イ | fileはHTMLで作成されたWebページであることを示している。 |

| ウ | host.example.co.jpは参照先のサーバが日本国内にあることを示している。 |

| エ | http:はプロトコルとしてHTTPを使用して参照することを示している。 |

問 36

クロスサイトスクリプティングの手口に該当するものはどれか。

| ア | 攻撃者が、スクリプトを用いてWebサイトのOSコマンドを呼び出し、任意のファイルの読出しや変更・削除などの不正操作をする。 |

| イ | 攻撃者が、スクリプトを用いて特定のPCへ大量に接続要求を送り出し、通信機能を停止させる |

| ウ | 攻撃者が用意したスクリプトでWebサイトのサービスポートに順次アクセスし、各ポートに対応するサービスに存在するセキュリティ上の弱点を探し出す。 |

| エ | 攻撃者が用意したスクリプトを、閲覧者のWebブラウザを介して脆弱なWebサイトに送り込み、閲覧者のWebブラウザ上でスクリプトを実行させる。 |

問 37

手順に示す処理を行ったとき、検証できることはどれか。

[手順]

(1) 送信者Aはファイルハッシュ値を計算して、信頼できる第三者機関に送信する。

(2) 第三者機関は、信頼できる日時を保持しており、受信したハッシュ値とその受信日時を結合し(結合データ)、そのディジタル署名を生成し、ディジタル署名と結合データの組(ディジタル署名済みの結合データ)を送信者Aに返信する。

(3) 送信者Aはファイルと第三者機関から送られてきたディジタル署名済みの結合データを受信者Bに送信する。

(4) 受信者Bは第三者機関のディジタル署名を確認し、ファイルから計算したハッシュ値と、ディジタル署名済みの結合データから取り出されたハッシュ値を照合する。

そして、結合データから取り出された日時を確認する。

| ア | 当該日時に受信者Bにファイルが到達したこと |

| イ | 当該日時に送信者Aが受信者Bにファイルを送信したこと |

| ウ | 当該日時にファイルが作成されたこと |

| エ | 当該日時にファイルが存在し、それ以降改ざんされていないこと |

問 38

暗号方式に関する説明のうち、適切なものはどれか。

| ア | 共通鍵暗号方式で相手ごとに秘密の通信をする場合、通信相手が多くなるに従って、鍵管理の手間が増える。 |

| イ | 共通鍵暗号方式を用いて通信を暗号化するときには、送信者と受信者で異なる鍵を用いるが、通信相手にその鍵を知らせる必要はない。 |

| ウ | 公開鍵暗号方式で通信文を暗号化して内容を秘密にした通信をするときには、復号鍵を公開することによって、鍵管理の手間を減らす。 |

| エ | 公開鍵方式では、署名に用いる鍵を公開しておく必要がある。 |

問 39

無線LAN環境におけるWPA2-PSKの機能はどれか。

| ア | アクセスポイントに設定されているSSIDを共通鍵とし、通信を暗号化する。 |

| イ | アクセスポイントに設定されているのと同じSSIDとパスワード(Pre-Shared Key)が設定されている端末だけを接続させる。 |

| ウ | アクセスポイントは、IEEE 802.11acに準拠している端末だけに接続を許可する。 |

| エ | アクセスポイントは、利用者ごとに付与されたSSIDを確認し、無線LANへのアクセス権限を識別する。 |

問 40

公開鍵暗号方式の暗号アルゴリズムはどれか。

| ア | AES |

| イ | KCipher-2 |

| ウ | RSA |

| エ | SHA-256 |

問 41

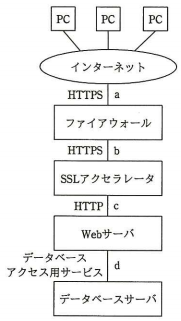

図のような構成と通信サービスのシステムにおいて、Webアプリケーションの脆弱性対策としてネットワークのパケットをキャプチャしてWAFによる検査を行うとき、WAFの設置場所として最も適切な箇所はどこか。

ここで、WAFには通信を暗号化したり復号したりする機能はないものとする。

| ア | a |

| イ | b |

| ウ | c |

| エ | d |

問 42

ゼロデイ攻撃の特徴はどれか。

| ア | セキュリティパッチが提供される前にパッチが対象とする脆弱性を攻撃する。 |

| イ | 特定のWebサイトに対し、日時を決めて、複数台のPCから同時に攻撃する。 |

| ウ | 特定のターゲットに対し、フィッシングメールを送信して不正サイトへ誘導する。 |

| エ | 不正中継が可能なメールサーバを見つけた後、それを踏み台にチェーンメールを大量に送信する。 |

問 43

ディジタルフォレンジクスの説明として、適切なものはどれか。

| ア | あらかじめ設定した運用基準に従って、メールサーバを通過する送受信メールをフィルタリングすること |

| イ | 外部からの攻撃や不正なアクセスからサーバを防御すること |

| ウ | 磁気ディスクなどの書換え可能な記憶媒体を単に初期化するだけではデータを復元される可能性があるので、任意のデータで上書きすること |

| エ | 不正アクセスなどコンピュータに関する犯罪の法的な証拠性を確保できるように、原因究明に必要な情報を保全、収集、分析すること |

問 44

ブルートフォース攻撃に該当するものはどれか。

| ア | WebブラウザとWebサーバの間の通信で、認証が成功してセッションが開始されているときに、Cookieなどのセッション情報を盗む。 |

| イ | 可能性がある文字のあらゆる組合せのパスワードでログインを試みる。 |

| ウ | コンピュータへのキ一入力を全て記録して外部に送信する。 |

| エ | 盗聴者が正当な利用者のログインシーケンスをそのまま記録してサーバに送信する。 |

問 45

ペネトレーションテストの目的はどれか。

| ア | 暗号化で使用している暗号方式と鍵長が、設計仕様と一致することを確認する。 |

| イ | 対象プログラムの入力に対する出力結果が、出力仕様と一致することを確認する。 |

| ウ | ファイアウォールが単位時間当たりに処理できるセッション数を確認する。 |

| エ | ファイアウォールや公開サーバに対して侵入できないかどうかを確認する。 |

問 46

DFDにおけるデータストアの性質として、適切なものはどれか。

| ア | 最終的には、開発されたシステムの物理ファイルとなる。 |

| イ | データストア自体が、データを作成したり変更したりすることがある。 |

| ウ | データストアに入ったデータが出て行くときは、データフロー以外のものを通ることがある。 |

| エ | ほかのデータストアと直接にデータフローで結ばれることはなく、処理が介在する。 |

問 47

ソフトウェア開発に利用されるピアレビューの説明として、適切なものはどれか。

| ア | 同じ職場内の様々なスキルや知識をもつレビューアによって、成果物を検証する。 |

| イ | 成果物の内容を審査して、次の開発工程に進むための関門(審査・承認)として実施する。 |

| ウ | 早期に成果物から欠陥を取り除くことが目的なので、管理職のメンバの参加が必要である。 |

| エ | プロトタイピングで試作したソフトウェアの動作を、発注元の会社と検証する。 |

問 48

二つの独立したテストグループA、Bが、あるシステムについて一定期間並行してテストを行い、それぞれNA個及びNB個のエラーを検出した。 このシステムの総エラー数Nを予測する式はどれか。 ここで、NA > 0、NB > 0、NAB > 0とし、グループA、Bのエラーを検出する能力及び効率は等しいものとする。

| ア | N = NA + NB - NAB |

| イ | N = NAB×NA×NB |

| ウ | N = (NA + NB)/NAB |

| エ | N = NA×NB/NAB |

問 49

エクストリームプログラミング(XP)におけるリファクタリングの説明はどれか。

| ア | 外部から見た動作を変えずにプログラムをより良く作り直すこと |

| イ | コーチがチームメンバの意識を高めること |

| ウ | プログラミングとテストを繰り返し行うこと |

| エ | プログラムを作成するよりも先にテストケースを考えること |

問 50

共通フレームをプロジェクトに適用する場合の考え方のうち、適切なものはどれか。

| ア | JIS規格に基づいているので、個々のプロジェクトの都合でアクティビティやタスクを変えずに、そのまま適用する。 |

| イ | 共通フレームで規定しているプロセスの実施順序に合わせて、作業手順を決めて適用する。 |

| ウ | 共通フレームで推奨している開発モデル、技法やツールを取捨選択して適用する。 |

| エ | プロジェクトの特性や開発モデルに合わせて、アクティビティやタスクを取捨選択して適用する。 |

問 51

WBS作成プロセスが含まれるマネジメントプロセスはどれか。

| ア | プロジェクトコストマネジメント |

| イ | プロジェクトスコープマネジメント |

| ウ | プロジェクト品質マネジメント |

| エ | プロジェクトリスクマネジメント |

問 52

プロジェクト管理においてパフォーマンス測定に使用するEVMの管理対象の組みはどれか。

| ア | コスト、スケジュール |

| イ | コスト、リスク |

| ウ | スケジュール、品質 |

| エ | 品質、リスク |

問 53

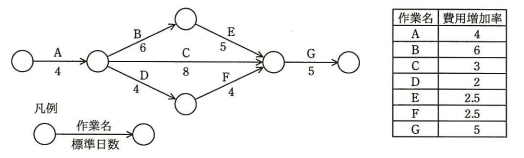

図に示すとおりに作業を実施する予定であったが、作業Aで1日遅れが生じた。

各作業の費用増加率を表の値とするとき、当初の予定日数で終了するためにかかる増加費用を最も少なくするには、どの作業を短縮すべきか。

ここで、費用増加率とは、作業を1日短縮するのに要する増加費用のことである。

| ア | B |

| イ | C |

| ウ | D |

| エ | E |

問 54

ソフトウェアの開発規模見積りに利用されるファンクションポイント法の説明はどれか。

| ア | WBSによって作業を洗い出し、過去の経験から求めた作業ごとの工数を積み上げて規模を見積もる。 |

| イ | 外部仕様から、そのシステムがもつ入力、出力や内部論理ファイルなどの5項目に該当する要素の数を求め、複雑さを考慮した重みを掛けて求めた値を合計して規模を見積もる。 |

| ウ | ソフトウェアの開発作業を標準作業に分解し、それらの標準作業ごとにあらかじめ決められた標準工数を割り当て、それらを合計して規模を見積もる。 |

| エ | プログラム言語とプログラマのスキルから経験的に求めた標準的な生産性と、必要とされる手続きの個数とを掛けて規模を見積もる。 |

問 55

ITILは、各プロセスに対する重要成功要因(CSF)と重要業績評価指標(KPI)を例示している。次のインシデント管理のCSFに対するKPIとして、適切なものはどれか。

[CSF]

インシデントをできるだけ迅速に解決し、事業へのインパクトを最小限にする。

| ア | インシデントの総件数 |

| イ | サービスデスクが他のサポート・レベルに問い合わせずにクローズできたインシデントの割合 |

| ウ | サービスデスク担当者当たりの処理したインシデントの件数 |

| エ | 変更とリリースに関連するインシデントの件数と割合 |

問 56

ITサービスマネジメントにおけるサービスレベル管理プロセスの活動はどれか。

| ア | ITサービスの提供に必要な予算に対して、適切な資金を確保する。 |

| イ | 現在の資源の調整と最適化、及び将来の資源要件に関する予測を記載した計画を作成する。 |

| ウ | 災害や障害などで事業が中断しても、要求されたサービス機能を合意された期間内に確実に復旧できるように、事業影響度の評価や復旧優先順位を明確にする。 |

| エ | 提供するITサービス及びサービス目標を特定し、サービス提供者が顧客との間で合意文書を交わす。 |

問 57

ITサービスマネジメントにおける問題管理プロセスにおいて実施することはどれか。

| ア | インシデントの発生後に暫定的にサービスを復旧させ、業務を継続できるようにする。 |

| イ | インシデントの発生後に未知の根本原因を特定し、恒久的な解決策を策定する。 |

| ウ | インシデントの発生に備えて、復旧のための設計をする。 |

| エ | インシデントの発生を記録し、関係する部署に状況を連絡する。 |

問 58

システム監査人が、予備調査において実施する作業として、“システム監査基準”に照らして適切なものはどれか。

| ア | 監査テーマに基づいて、監査項目を設定し、監査手続を策定し、個別監査計画書に記載する。 |

| イ | 経営トップにヒアリングを行い、経営戦略・方針、現在抱えている問題についての認識を確認し、監査テーマを設定する。 |

| ウ | 個別監査計画を策定するために、監査スケジュールについて被監査部門と調整を図る。 |

| エ | 被監査部門から事前に入手した資料を閲覧し、監査対象の実態を明確に把握する。 |

問 59

販売管理システムにおいて、起票された受注伝票が漏れなく、重複することなく入力されていることを確かめる監査手続のうち、適切なものはどれか。

| ア | 受注データから値引取引データなどの例外取引データを抽出し、承認の記録を確かめる。 |

| イ | 受注伝票の入力時に論理チェック及びフォーマットチェックが行われているか、テストデータ法で確かめる。 |

| ウ | プルーフリストと受注伝票との照合が行われているか、プルーフリスト又は受注伝票上の照合印を確かめる。 |

| エ | 並行シミュレーション法を用いて、受注伝票を処理するプログラムの論理の正当性を確かめる。 |

問 60

営業債権管理業務に関する内部統制のうち、適切なものはどれか。

| ア | 売掛金回収条件の設定は、営業部門でなく、審査部門が行っている。 |

| イ | 売掛金の消込み入力と承認処理は、販売を担当した営業部門が行っている。 |

| ウ | 顧客ごとの与信限度の決定は、審査部門ではなく、営業部門の責任者が行っている。 |

| エ | 値引き又は割戻し処理は、取引先の実体を熟知している営業部門の担当者が行っている。 |

問 61

エンタープライズアーキテクチャにおいて、情報システムの理想を表すモデルはどれか。

| ア | EA参照モデル |

| イ | To-Beモデル |

| ウ | ザックマンモデル |

| エ | データモデル |

問 62

情報化投資計画において、投資価値の評価指標であるROIを説明したものはどれか。

| ア | 売上増やコスト削減などによって創出された利益額を投資額で割ったもの |

| イ | 売上高投資金額比、従業員当たりの投資金額などを他社と比較したもの |

| ウ | 現金流入の現在価値から、現金流出の現在価値を差し引いたもの |

| エ | プロジェクトを実施しない場合の、市場での競争力を表したもの |

問 63

“システム管理基準”によれば、情報戦略における情報システム全体の最適化目標を設定する際の留意事項はどれか。

| ア | 開発、運用及び保守の費用の算出基礎を明確にすること |

| イ | 開発の規模、システム特性等を考慮して開発手順を決めておくこと |

| ウ | 経営戦略との整合性を考慮すること |

| エ | 必要な要員、予算、設備、期間等を確保すること |

問 64

要件定義において、利用者や外部システムと、業務の機能を分離して表現することで、利用者を含めた業務全体の範囲を明らかにするために使用される図はどれか。

| ア | アクティビティ図 |

| イ | クラス図 |

| ウ | 状態遷移図 |

| エ | ユースケース図 |

問 65

情報システムの調達の際に作成されるRFIの説明はどれか。

| ア | 調達者から供給者候補に対して、システム化の目的や業務内容などを示し、情報の提供を依頼すること |

| イ | 調達者から供給者候補に対して、対象システムや調達条件などを示し、提案書の提出を依頼すること |

| ウ | 調達者から供給者に対して、契約内容で取り決めた内容に関して、変更を要請すること |

| エ | 調達者から供給者に対して、双方の役割分担などを確認し、契約の締結を要請すること |

問 66

環境省の環境表示ガイドラインによれば、環境表示の説明はどれか。

| ア | 温室効果ガスを削減するために、企業や国が排出枠を決め、温室効果ガスが排出枠に届かない不足分と、排出枠に収まらない超過分を、企業や国が市場で取引することを明らかにしたもの |

| イ | 国や地方公共団体などの公的機関が、率先して環境物品(環境負荷の低減に資する製品やサービス)の調達を推進するなど、環境物品への需要の転換を促進するために必要な事項を規定したもの |

| ウ | 製品やサービスについて、環境に配慮した点や環境負荷の低減効果などの特徴、事業者の環境配慮への姿勢を、説明文やシンボルマーク、図表などを通して主張したもの |

| エ | 風力、太陽光、バイオマスなどの再生可能エネルギーによって発電されたグリーン電力が、化石燃料に比較して温室効果ガスの排出量が少ないなどという環境付加価値を取引可能な証書にしたもの |

問 67

多角化戦略のうち、M&Aによる垂直統合に該当するものはどれか。

| ア | 銀行による保険会社の買収・合併 |

| イ | 自動車メーカによる軽自動車メーカの買収・合併 |

| ウ | 製鉄メーカによる鉄鋼石採掘会社の買収・合併 |

| エ | 電機メーカによる不動産会社の買収・合併 |

問 68

現在の動向から未来を予測したり、システム分析に使用したりする手法であり、専門的知識や経験を有する複数の人にアンケート調査を行い、その結果を互いに参照した上で調査を繰り返して、集団としての意見を収束させる手法はどれか。

| ア | 因果関係分析法 |

| イ | クロスセクション法 |

| ウ | 時系列回帰分析法 |

| エ | デルファイ法 |

問 69

SFAを説明したものはどれか。

| ア | 営業活動にITを活用して営業の効率と品質を高め、売上・利益の大幅な増加や、顧客満足度の向上を目指す手法・概念である。 |

| イ | 卸売業・メーカが小売店の経営活動を支援することによって、自社との取引量の拡大につなげる手法・概念である。 |

| ウ | 企業全体の経営資源を有効かつ総合的に計画して管理し、経営の効率向上を図るための手法・概念である。 |

| エ | 消費者向けや企業間の商取引を、インターネットなどの電子的なネットワークを活用して行う手法・概念である。 |

問 70

IoT(Internet of Things)の実用例として、適切でないものはどれか。

| ア | インターネットにおけるセキュリティの問題を回避する目的で、サーバに接続せず、単独でファイルの管理や演算処理、印刷処理などの作業を行うコンピュータ |

| イ | 大型の機械などにセンサと通信機能を内蔵して、稼働状況や故障箇所、交換が必要な部品などを、製造元がインターネットを介してリアルタイムに把握できるシステム |

| ウ | 自動車同士及び自動車と路側機が通信することによって、自動車の位置情報をリアルタイムに収集して、渋滞情報を配信するシステム |

| エ | 検針員に代わって、電力会社と通信して電力使用量を申告する電力メータ |

問 71

アクセシビリティを説明したものはどれか。

| ア | 住民基本台帳の情報をコンピュータネットワークで管理することによって、住民サービスの向上と行政事務処理の合理化を図ること |

| イ | 仕様が異なるコンピュータ間で、ネットワークなどを通じてそれぞれが管理するソフトウェアやデータを利用する際の相互運用性のこと |

| ウ | 製品や食料品など、生産段階から最終消費段階又は廃棄段階までの全工程について、履歴の追跡が可能であること |

| エ | ソフトウェアや情報サービス、Webサイトなどを、高齢者や障害者を含む誰もが利用可能であること |

問 72

かんばん方式の運用方法はどれか。

| ア | 前工程が生産完了した後、生産量を記載したかんばんとともに部品を後工程に供給する。 |

| イ | 前工程は後工程から回ってくるかんばんの指示量に備え、自工程の在庫を最小限に抑えながら生産しておく必要がある。 |

| ウ | 前工程は後工程の引取り時期やかんばんの指示量が大きく変動しても、対応できる生産能力の余力をもつ必要がある。 |

| エ | 前工程は故障などによる後工程への供給量不足に備え、平均故障時間で生産される部品の量を、かんばんの指示量に加算して、後工程に供給する。 |

問 73

インターネットショッピングで売上の全体に対して、あまり売れない商品の売上合計の占める割合が無視できない割合になっていることを指すものはどれか。

| ア | アフィリエイト |

| イ | オプトイン |

| ウ | ドロップシッピング |

| エ | ロングテール |

問 74

企業経営における、コンプライアンス強化の説明はどれか。

| ア | 各事業を市場成長率と相対的マーケットシェアの2次元で評価し、最適な経営資源の配分を行う。 |

| イ | 企業存続につながりかねない、経営者や従業員による不法行為の発生を抑制する。 |

| ウ | 顧客、株主、従業員などの利害関係者の満足度を向上させ、企業の継続した発展を図る。 |

| エ | 他社にまねのできない独自の技術や能力など、差別化の源泉となる経営資源を保有し、競争力を強化する。 |

問 75

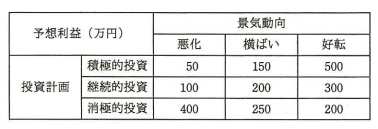

経営会議で来期の景気動向を議論したところ、景気は悪化する、横ばいである、好転するという三つの意見に完全に分かれてしまった。

来期の投資計画について、積極的投資、継続的投資、消極的投資のいずれかに決定しなければならない。

表の予想利益については意見が一致した。

意志決定に関する記述のうち、適切なものはどれか。

| ア | 混合戦略に基づく最適意志決定は、積極的投資と消極的投資である。 |

| イ | 純粋戦略に基づく最適意志決定は、積極的投資である。 |

| ウ | マクシマックス原理に基づく最適意志決定は、継続的投資である。 |

| エ | マクシミン原理に基づく最適意志決定は、消極的投資である。 |

問 76

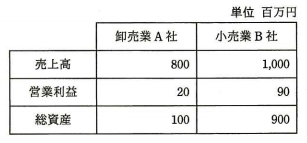

表から、卸売業A社と小売業B社の財務指標を比較したとき、卸売業A社について適切な記述はどれか。

| ア | 売上高、総資産の額がともに低く、総資産回転率も低い。 |

| イ | 売上高営業利益率が高く、総資産営業利益率も高い。 |

| ウ | 営業利益、総資産の額がともに低く、総資産営業利益率も低い。 |

| エ | 総資産回転率が高く、総資産営業利益率も高い。 |

問 77

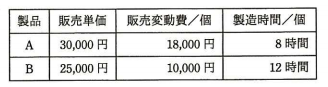

表のような製品A、Bを製造、販売する場合、考えられる営業利益は最大で何円になるか。

ここで、機械の年間使用時間は延べ15,000時間とし、年間の固定費は製品に関係なく15,000,000円とする。

| ア | 3,750,000 |

| イ | 7,500,000 |

| ウ | 16,250,000 |

| エ | 18,750,000 |

問 78

Webページの著作権に関する記述のうち、適切なものはどれか。

| ア | 営利目的でなく趣味として、個人が開設しているWebページに他人の著作物を無断掲載しても、私的使用であるから著作権の侵害とはならない。 |

| イ | 作成したプログラムをインターネット上でフリーウェアとして公開した場合、配布されたプログラムは、著作権法による保護の対象とはならない。 |

| ウ | 試用期間中のシェアウェアを使用して作成したデータを、試用期間終了後もWebページに掲載することは、著作権の侵害に当たる。 |

| エ | 特定の分野ごとにWebページのURLを収集し、簡単なコメントをつけたリンク集は、著作権法で保護される。 |

問 79

サイバーセキュリティ基本法において、サイバーセキュリティの対象として規定されている情報の説明はどれか。

| ア | 外交、国家安全に関する機密情報に限られる。 |

| イ | 公共機関で処理される対象の手書きの書類に限られる。 |

| ウ | 個人の属性を含むプライバシー情報に限られる。 |

| エ | 電磁的方式によって、記録、発信、伝送、受信される情報に限られる。 |

問 80

企業のWebサイトに接続してWebページを改ざんし、システムの使用目的に反する動作をさせて業務を妨害する行為を処罰の対象とする法律はどれか。

| ア | 刑法 |

| イ | 特定商取引法 |

| ウ | 不正競争防止法 |

| エ | プロバイダ責任制限法 |

問題目次

| 問1 | 0以上255以下の整数nに対して、<br />と定義する。n... |

| 問2 | |

| 問3 | 3台の機械A、B、Cが良品を製造する確率は、それぞれ60%、... |

| 問4 | 図のように16ビットのデータを4×4の正方形状に並べ、行と列... |

| 問5 | キーが小文字のアルファベット1文字(a, b, …, zのい... |

| 問6 | 次に示すユークリッド互助法(方法1、方法2)で、正の整数a ... |

| 問7 | JavaBeansを利用してソフトウェア開発を行うメリットと... |

| 問8 | CPUのパイプライン処理を有効に機能させるプログラミング方法... |

| 問9 | 複数のデータに対して1個の命令で同一の操作を同時並列に行う方... |

| 問10 | MMU(Memory Management Unit)の説明... |

| 問11 | 有機ELディスプレイの説明として、適切なものはどれか。 |

| 問12 | クラスタリングシステムで、ノード障害が発生したときに信頼性を... |

| 問13 | 次のシステムにおいて、ピーク時間帯のCPU使用率は何%か。こ... |

| 問14 | システムの信頼性設計に関する記述のうち、適切なものはどれか。 |

| 問15 | MTBFがx 時間、MTTRがy 時間のシステムがある。使用... |

| 問16 | プリエンプション方式のタスクスケジューリングにおいて、タスク... |

| 問17 | デマンドページング方式による仮想記憶の利点はどれか。 |

| 問18 | 三つの媒体A~Cに次の条件でファイル領域を割り当てた場合、割... |

| 問19 | 目的プログラムの実行時間を短くするためにコンパイラが行う最適... |

| 問20 | ディジタルシグナルプロセッサ(DSP)の特徴として、適切なも... |

| 問21 | モータの速度制御などにPWM(Pulse Width Mod... |

| 問22 | 図の論理回路の動作の説明として、適切なものはどれか。 |

| 問23 | ワンチップマイコンにおける内部クロック発生器のブロック図を示... |

| 問24 | コードの値からデータの対象物が連想できるものはどれか。 |

| 問25 | ディジタルハイビジョン対応のビデオカメラやワンセグの映像圧縮... |

| 問26 | クライアントサーバシステムにおけるストアドプロシージャに関す... |

| 問27 | 社員と年の対応関係をUMLのクラス図で記述する。二つのクラス... |

| 問28 | 関係R(A, B, C, D, E, F)において、次の関数... |

| 問29 | “倉庫別商品在庫集計”表から在庫数の合計を求めたい。倉庫番号... |

| 問30 | チェックポイントを取得するDBMSにおいて、図のような時間経... |

| 問31 | 図のようなネットワーク構成のシステムにおいて、同じメッセージ... |

| 問32 | ルータがルーティングテーブルに①~④のエントリをもつとき、1... |

| 問33 | 電子メールの内容の機密性を高めるために用いられるプロトコルは... |

| 問34 | IPv4ネットワークで使用されるIPアドレスaとサブネットマ... |

| 問35 | http://host.example.co.jp:8080... |

| 問36 | クロスサイトスクリプティングの手口に該当するものはどれか。 |

| 問37 | 手順に示す処理を行ったとき、検証できることはどれか。[手順]... |

| 問38 | 暗号方式に関する説明のうち、適切なものはどれか。 |

| 問39 | 無線LAN環境におけるWPA2-PSKの機能はどれか。 |

| 問40 | 公開鍵暗号方式の暗号アルゴリズムはどれか。 |

| 問41 | 図のような構成と通信サービスのシステムにおいて、Webアプリ... |

| 問42 | ゼロデイ攻撃の特徴はどれか。 |

| 問43 | ディジタルフォレンジクスの説明として、適切なものはどれか。 |

| 問44 | ブルートフォース攻撃に該当するものはどれか。 |

| 問45 | ペネトレーションテストの目的はどれか。 |

| 問46 | DFDにおけるデータストアの性質として、適切なものはどれか。 |

| 問47 | ソフトウェア開発に利用されるピアレビューの説明として、適切な... |

| 問48 | 二つの独立したテストグループA、Bが、あるシステムについて一... |

| 問49 | エクストリームプログラミング(XP)におけるリファクタリング... |

| 問50 | 共通フレームをプロジェクトに適用する場合の考え方のうち、適切... |

| 問51 | WBS作成プロセスが含まれるマネジメントプロセスはどれか。 |

| 問52 | プロジェクト管理においてパフォーマンス測定に使用するEVMの... |

| 問53 | 図に示すとおりに作業を実施する予定であったが、作業Aで1日遅... |

| 問54 | ソフトウェアの開発規模見積りに利用されるファンクションポイン... |

| 問55 | ITILは、各プロセスに対する重要成功要因(CSF)と重要業... |

| 問56 | ITサービスマネジメントにおけるサービスレベル管理プロセスの... |

| 問57 | ITサービスマネジメントにおける問題管理プロセスにおいて実施... |

| 問58 | システム監査人が、予備調査において実施する作業として、“シス... |

| 問59 | 販売管理システムにおいて、起票された受注伝票が漏れなく、重複... |

| 問60 | 営業債権管理業務に関する内部統制のうち、適切なものはどれか。 |

| 問61 | エンタープライズアーキテクチャにおいて、情報システムの理想を... |

| 問62 | 情報化投資計画において、投資価値の評価指標であるROIを説明... |

| 問63 | “システム管理基準”によれば、情報戦略における情報システム全... |

| 問64 | 要件定義において、利用者や外部システムと、業務の機能を分離し... |

| 問65 | 情報システムの調達の際に作成されるRFIの説明はどれか。 |

| 問66 | 環境省の環境表示ガイドラインによれば、環境表示の説明はどれか... |

| 問67 | 多角化戦略のうち、M&Aによる垂直統合に該当するものはどれか... |

| 問68 | 現在の動向から未来を予測したり、システム分析に使用したりする... |

| 問69 | SFAを説明したものはどれか。 |

| 問70 | IoT(Internet of Things)の実用例として... |

| 問71 | アクセシビリティを説明したものはどれか。 |

| 問72 | かんばん方式の運用方法はどれか。 |

| 問73 | インターネットショッピングで売上の全体に対して、あまり売れな... |

| 問74 | 企業経営における、コンプライアンス強化の説明はどれか。 |

| 問75 | 経営会議で来期の景気動向を議論したところ、景気は悪化する、横... |

| 問76 | 表から、卸売業A社と小売業B社の財務指標を比較したとき、卸売... |

| 問77 | 表のような製品A、Bを製造、販売する場合、考えられる営業利益... |

| 問78 | Webページの著作権に関する記述のうち、適切なものはどれか。 |

| 問79 | サイバーセキュリティ基本法において、サイバーセキュリティの対... |

| 問80 | 企業のWebサイトに接続してWebページを改ざんし、システム... |