応用情報技術者午前

2016(平成28年)/春期分

問 1

nビットの値 L1、L2がある。次の操作によって得られる値L3は、L1とL2に対するどの論理演算の結果と同じか。

[操作]

(1):L1とL2のビットごとの論理和をとって、変数Xに記憶する。

(2):L1とL2のビットごとの論理積をとって更に否定をとり、変数Yに記憶する。

(3):XとYのビットごとの論理積をとって、結果をL3とする。

| ア | 排他的論理和 |

| イ | 排他的論理和の否定 |

| ウ | 論理積の否定 |

| エ | 論理和の否定 |

問 2

10進数123を、英字A~Zを用いた26進数で表したものはどれか。ここで、A=0、B=1、…、Z=25とする。

| ア | BCD |

| イ | DCB |

| ウ | ET |

| エ | TE |

問 3

多数のクライアントが、LANに接続された1台のプリンタを共同利用するときの印刷要求から印刷完了までの所要時間を、待ち行列理論を適用して見積もる場合について考える。プリンタの運用方法や利用状況に関する記述のうち、M/M/1の待ち行列モデルの条件に反しないものはどれか。

| ア | 一部のクライアントは、プリンタの空き具合を見ながら印刷要求する。 |

| イ | 印刷の緊急性や印刷量の多少にかかわらず、先着順に印刷する。 |

| ウ | 印刷待ちの文書データがプリンタのバッファサイズを超えるときは、一時的に受付を中断する。 |

| エ | 一つの印刷要求から印刷完了までの所要時間は、印刷の準備に要する一定時間と、印刷量に比例する時間の合計である。 |

問 4

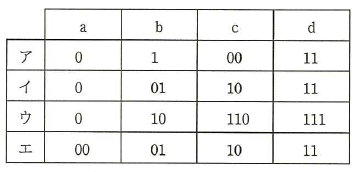

a、b、c、d の4文字からなるメッセージを符号化してビット列にする方法として表のア~エの4通りを考えた。この表は a、b、c、d の各1文字を符号化するときのビット列を表している。メッセージ中の a、b、c、d の出現頻度は、それぞれ、50%、30%、10%、10% であることが分かっている。符号化されたビット列から元のメッセージが一意に復号可能であって、ビット列の長さが最も短くなるものはどれか。

問 5

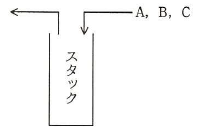

A、B、Cの順序で入力されるデータがある。各データについてスタックへの挿入と取出しを1回ずつ行うことができる場合、データの出力順序は何通りあるか。

| ア | 3 |

| イ | 4 |

| ウ | 5 |

| エ | 6 |

問 6

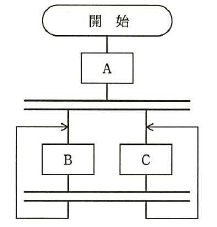

流れ図に示す処理の動作の記述として、適切なものはどれか。ここで、二重線は並列処理の同期を表す。

| ア | ABC又はACBを実行してデッドロックになる。 |

| イ | AB又はACを実行してデッドロックになる。 |

| ウ | Aの後にBC又はCB、BC又はCB、…と繰り返して実行する。 |

| エ | Aの後にBの無限ループ又はCの無限ループになる。 |

問 7

リアルタイムシステムにおいて、複数のタスクから並行して呼び出された場合に、同時に実行する必要がある共用ライブラリのプログラムに要求される性質はどれか。

| ア | リエントラント |

| イ | リカーシブ |

| ウ | リユーザブル |

| エ | リロケータブル |

問 8

CPUのスタックポインタが示すものはどれか。

| ア | サブルーチン呼出し時に、戻り先アドレス及びレジスタの内容を格納するメモリのアドレス |

| イ | 次に読み出す機械語命令が格納されているアドレス |

| ウ | メモリから読み出された機械語命令 |

| エ | 割込みの許可状態、及び条件分岐の判断に必要な演算結果の状態 |

問 9

並列処理方式であるSIMDの説明として、適切なものはどれか。

| ア | 単一命令ストリームで単一データストリームを処理する方式 |

| イ | 単一命令ストリームで複数のデータストリームを処理する方式 |

| ウ | 複数の命令ストリームで単一データストリームを処理する方式 |

| エ | 複数の命令ストリームで複数のデータストリームを処理する方式 |

問 10

USB3.0の特徴はどれか。

| ア | PCなどの小型コンピュータと、磁気ディスク、レーザプリンタなどの周辺機器とを接続するパラレルインタフェースである。 |

| イ | 音声、映像など、リアルタイム性が必要なデータの転送に適した高速な転送方式を採用したシリアルインタフェースであり、FireWireとも呼ばれている。 |

| ウ | モデム接続の規格であったが、PCと周辺機器とを接続するようになったシリアルインタフェースである。 |

| エ | 四つの転送スピードをもつシリアルインタフェースであり、スーパースピードモードは、PCと外付け磁気ディスクとの接続などに使用される。 |

問 11

液晶ディスプレイ(LCD)の特徴として、適切なものはどれか。

| ア | 電圧を加えると発光する有機化合物を用いる。 |

| イ | 電子銃から発射された電子ビームが蛍光体に当たって発光する。 |

| ウ | 光の透過を画素ごとに制御し、カラーフィルタを用いて色を表現する。 |

| エ | 放電によって発生する紫外線と蛍光体を利用する。 |

問 12

クライアントサーバシステムの3層アーキテクチャを説明したものはどれか。

| ア | アプリケーションに必要なGUIとAPIをプレゼンテーション層とファンクション層に分離したアーキテクチャであり、データベースサーバを独立させている。 |

| イ | プレゼンテーション層、ファンクション層、データ層に分離したアーキテクチャであり、各層のOSは異なってもよい。 |

| ウ | プレゼンテーション層とデータ層をミドルウェア層によって連係したアーキテクチャであり、各層をネットワークで接続されたコンピュータに分散する。 |

| エ | プレゼンテーション層とファンクション層を結合し、データ層を分離したアーキテクチャであり、データベースサーバを効率的に運用できる。 |

問 13

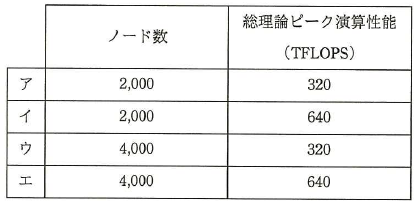

現状のHPC(High Performance Computing)マシンの構成を、次の条件で更新することにした。更新後の、ノード数と総理論ピーク演算性能はどれか。ここで、総理論ピーク演算性能は、コア数に比例するものとする。

[現状の構成]

(1):一つのコアの理論ピーク演算性能は10GFLOPSである。

(2):一つのノードのコア数は8個である。

(3):ノード数は1,000である。

[更新条件]

(1):一つのコアの理論ピーク演算性能を現状の2倍にする。

(2):一つのノードのコア数を現状の2倍にする。

(3):総コア数を現状の4倍にする。

問 14

仮想サーバの運用サービスで使用するライブマイグレーションの概念を説明したものはどれか。

| ア | 仮想サーバで稼働しているOSやソフトウェアを停止することなく、他の物理サーバへ移し替える技術である。 |

| イ | データの利用目的や頻度などに応じて、データを格納するのに適したストレージヘ自動的に配置することによって、情報活用とストレージ活用を高める技術である。 |

| ウ | 複数の利用者でサーバやデータベースを共有しながら、利用者ごとにデータベースの内容を明確に分離する技術である。 |

| エ | 利用者の要求に応じてリソースを動的に割り当てたり、不要になったリソースを回収して別の利用者のために移し替えたりする技術である。 |

問 15

分散処理システムに関する記述のうち、アクセス透過性を説明したものはどれか。

| ア | 遠隔地にある資源を、遠隔地での処理方式を知らなくても、手元にある資源と同じ操作で利用できる。 |

| イ | システムの運用と管理をそれぞれの組織で個別に行うことによって、その組織の実態に合ったサービスを提供することができる。 |

| ウ | 集中して処理せずに、データの発生場所やサービスの要求場所で処理することによって、通信コストを削減できる。 |

| エ | 対等な関係のコンピュータが複数あるので、一部が故障しても他のコンピュータによる処理が可能となり、システム全体の信頼性を向上させることができる。 |

問 16

フェールセーフの考え方として、適切なものはどれか。

| ア | システムに障害が発生したときでも、常に安全側にシステムを制御する。 |

| イ | システムの機能に異常が発生したときに、すぐにシステムを停止しないで機能を縮退させて運用を継続する。 |

| ウ | システムを構成する要素のうち、信頼性に大きく影響するものを複数備えることによって、システムの信頼性を高める。 |

| エ | 不特定多数の人が操作しても、誤動作が起こりにくいように設計する。 |

問 17

ページング方式の仮想記憶において、あるプログラムを実行したとき、1回のページフォールトの平均処理時間は30ミリ秒であった。ページフォールト発生時の処理時間が次の条件であったとすると、ページアウトを伴わないページインだけの処理の割合は幾らか。

[ページフォールト発生時の処理時間]

(1):ページアウトを伴わない場合、ページインの処理時間は20ミリ秒である。

(2):ページアウトを伴う場合、置換えページの選択、ページアウト、ページインの合計処理時間計60ミリ秒である。

| ア | 0.25 |

| イ | 0.33 |

| ウ | 0.67 |

| エ | 0.75 |

問 18

仮想記憶方式に関する記述のうち、適切なものはどれか。

| ア | LRUアルゴリズムは、使用後の経過時間が最長のページを置換対象とするページ置換アルゴリズムである。 |

| イ | アドレス変換をインデックス方式で行う場合は、主記憶に存在する全ページ分のページテーブルが必要になる。 |

| ウ | ページフォールトが発生した場合は、ガーベジコレクションが必要である。 |

| エ | ページングが繰り返されるうちに多数の小さな空きメモリ領域が発生することを、フラグメンテーションという。 |

問 19

ノンプリエンプティブだけのスケジューリング方式はどれか。

| ア | 残余処理時間順 |

| イ | 到着順 |

| ウ | 優先度順 |

| エ | ラウンドロビン |

問 20

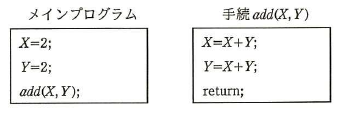

メインプログラムを実行した後、メインプログラムの変数X、Yの値はいくつになるか。ここで、仮引数Xは値呼出し(call by value)、仮引数Yは参照呼出し(call by reference)であるとする。

問 21

DRAMの説明として、適切なものはどれか。

| ア | 1バイト単位でデータの消去及び書込みが可能な不揮発性のメモリであり、電源遮断時もデータ保持が必要な用途に用いられる。 |

| イ | 不揮発性のメモリでNAND型又はNOR型があり、SSDに用いられる。 |

| ウ | メモリセルはフリップフロップで構成され、キャッシュメモリに用いられる。 |

| エ | リフレッシュ動作が必要なメモリであり、PCの主記憶として用いられる。 |

問 22

LSIの省電力制御技術であるパワーゲーティングの説明として、適切なものはどれか。

| ア | 異なる電圧値の電源を複数もち、動作周波数が低い回路ブロックには低い電源電圧を供給することによって、消費電力を減らす。 |

| イ | 動作する必要がない回路ブロックに供給しているクロックを停止することによって、消費電力を減らす。 |

| ウ | 動作する必要がない回路ブロックへの電源供給を遮断することによって、消費電力を減らす。 |

| エ | 半導体製造プロセスの微細化から生じるリーク電流の増大を、使用材料などの革新によって抑える。 |

問 23

アクチュエータの説明として、適切なものはどれか。

| ア | アナログ電気信号を、コンピュータが処理可能なディジタル信号に変える。 |

| イ | キーボード、タッチパネルなど、コンピュータに情報を入力するデバイスである。 |

| ウ | コンピュータが出力した電気信号を力学的な運動に変える。 |

| エ | 物理量を検出して、電気信号に変える。 |

問 24

SoC(System on a Chip)の説明として、適切なものはどれか。

| ア | CPU、チップセット、ビデオチップ、メモリなどコンピュータを構成するデバイスを実装した電子回路基板 |

| イ | CPU、メモリ、周辺装置などの間で発生するデータの受渡しを管理する一連の回路群を搭載した半導体チップ |

| ウ | 各機能を個別に最適化されたプロセスで製造し、パッケージ上でそれぞれのチップを適切に配線した半導体チップ |

| エ | 必要とされる全ての機能(システム)を集積した1個の半導体チップ |

問 25

使用性(ユーザビリティ)の規格(JIS Z 8521:1999)では、使用性を“ある製品が、指定された利用者によって、指定された利用の状況下で、指定された目的を達成するために用いられる際の、有効さ、効率及び利用者の満足度の度合い”と定義している。この定義中の“利用者の満足度”を評価するときに用いる方法はどれか。

| ア | インタビュー法 |

| イ | ヒューリスティック評価 |

| ウ | ユーザビリティテスト |

| エ | ログデータ分析法 |

問 26

コンピュータグラフィックスの要素技術に関する記述のうち、適切なものはどれか。

| ア | アンチエイリアシングは、周囲の画素との平均値演算などを施すことによって、斜め線や曲線のギザギザを目立たなくする。 |

| イ | メタボールは、光の相互反射を利用して物体表面の光エネルギーを算出することによって、表面の明るさを決定する。 |

| ウ | ラジオシティは、光源からの光線の経路を計算することによって、光の反射や透過などを表現し、物体の形状を描画する。 |

| エ | レイトレーシングは、物体を球や楕円体の集合として擬似的にモデル化する。 |

問 27

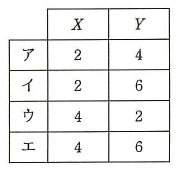

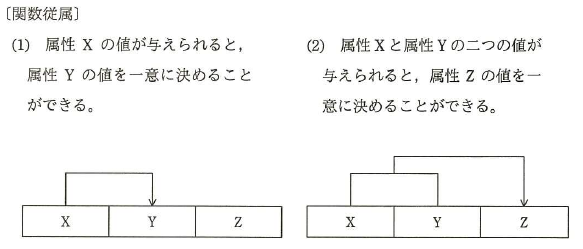

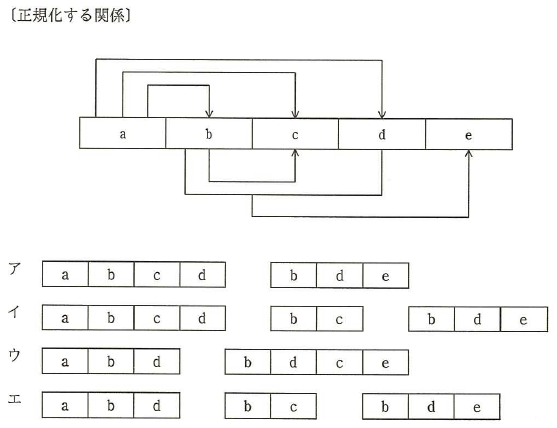

関数従属を次のように表記するとき、属性a~eで構成される関係を第3正規形にしたものはどれか。

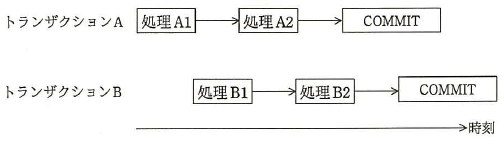

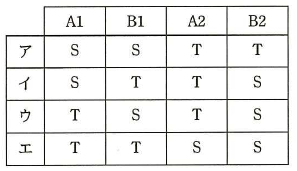

問 28

トランザクションA(処理A1→処理A2の順に実行する)とトランザクションB(処理B1→処理B2の順に実行する)が、データベースの資源SとTに対し、次のように 処理A1→処理B1→処理A2→処理B2 の順で専有ロックを要求する場合、デッドロックが発生する資源の組合せはどれか。

なお、ロックは処理開始時にかけ、トランザクション終了時に解除する。

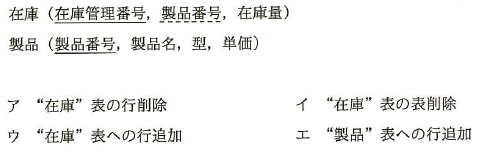

問 29

次の表において、"在庫" 表の製品番号に定義された参照制約によって拒否される可能性のある操作はどれか。ここで、実線は主キーを、破線は外部キーを表す。

| ア | "在庫"表の行削除 |

| イ | "在庫"表の表削除 |

| ウ | "在庫"表への行追加 |

| エ | "製品"表への行追加 |

問 30

媒体障害の回復において、最新のデータベースのバックアップをリストアした後に、トランザクションログを用いて行う操作はどれか。

| ア | バックアップ取得後でコミット前に中断した全てのトランザクションをロールバックする。 |

| イ | バックアップ取得後でコミット前に中断した全てのトランザクションをロールフォワードする。 |

| ウ | バックアップ取得後にコミットした全てのトランザクションをロールバックする。 |

| エ | バックアップ取得後にコミットした全てのトランザクションをロールフォワードする。 |

問 31

顧客、商品、注文、販売店という四つのテーブルをスタースキーマでモデル化した場合、ファクトテーブルとなるものはどれか。

| ア | 顧客(顧客コード、氏名、電話番号、住所) |

| イ | 商品(商品コード、商品名称、単価) |

| ウ | 注文(販売店コード、顧客コード、商品コード、注文年月日、数量) |

| エ | 販売店(販売店コード、販売店名称、代表者氏名) |

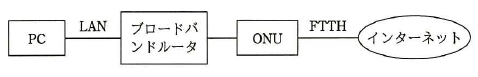

問 32

100Mビット/秒のLANに接続されているブロードバンドルータ経由でインターネットを利用している。FTTHの実効速度が90Mビット/秒で、LANの伝送効率が80%のときに、LANに接続されたPCでインターネット上の540Mバイトのファイルをダウンロードするのに掛かる時間は、およそ何秒か。ここで、制御情報やブロードバンドルータの遅延時間などは考えず、また、インターネットは十分に高速であるものとする。

| ア | 43 |

| イ | 48 |

| ウ | 54 |

| エ | 60 |

問 33

CSMA/CD方式のLANで使用されるスイッチングハブ(レイヤ2スイッチ)は、フレームの蓄積機能、速度変換機能や交換機能を持っている。このようなスイッチングハブと同等の機能をもち、同じプロトコル階層で動作する装置はどれか。

| ア | ゲートウェイ |

| イ | ブリッジ |

| ウ | リピータ |

| エ | ルータ |

問 34

ルータを冗長化するために用いられるプロトコルはどれか。

| ア | PPP |

| イ | RARP |

| ウ | SNMP |

| エ | VRRP |

問 35

クラスCのIPアドレスを分割して、10個の同じ大きさのサブネットを使用したい。ホスト数が最も多くなるように分割した場合のサブネットマスクはどれか。

| ア | 255.255.255.192 |

| イ | 255.255.255.224 |

| ウ | 255.255.255.240 |

| エ | 255.255.255.248 |

問 36

企業のDMZ上で1台のDNSサーバを、インターネット公開用と、社内のPC、サーバからの名前解決の問合せに対応する社内用とで共用している。このDNSサーバが、DNSキャッシュポイズニングの被害を受けた結果、引き起こされ得る現象はどれか。

| ア | DNSサーバのハードディスク上のファイルに定義されているDNSサーバ名が書き換わり、外部からのDNS参照者が、DNSサーバに接続できなくなる。 |

| イ | DNSサーバのメモリ上にワームが常駐し、DNS参照元に対して不正プログラムを送り込む。 |

| ウ | 社内の利用者が、インターネット上の特定のWebサーバを参照しようとすると、本来とは異なるWebサーバに誘導される。 |

| エ | 社内の利用者間の電子メールについて、宛先メールアドレスが書き換えられ、送受信ができなくなる。 |

問 37

暗号方式のうち、共通鍵暗号方式はどれか。

| ア | AES |

| イ | ElGamal暗号 |

| ウ | RSA |

| エ | 楕円曲線暗号 |

問 38

重要情報の取扱いを委託する場合における、委託元の情報セキュリティ管理のうち、適切なものはどれか。

| ア | 委託先が再委託を行うかどうかは委託先の判断に委ね、事前報告も不要とする。 |

| イ | 委託先の情報セキュリティ対策が確認できない場合は、短期間の業務に限定して委託する。 |

| ウ | 委託先の情報セキュリティ対策が適切かどうかは、契約開始前ではなく契約終了時に評価する。 |

| エ | 情報の安全管理に必要な事項を事前に確認し、それらの事項を盛り込んだ上で委託先との契約書を取り交わす。 |

問 39

JIS Q 27000で定義された情報セキュリティの特性に関する記述のうち、否認防止の特性に該当するものはどれか。

| ア | ある利用者がシステムを利用したという事実を証明可能にする。 |

| イ | 意図する行動と結果が一貫性をもつ。 |

| ウ | 認可されたエンティティが要求したときにアクセスが可能である。 |

| エ | 認可された個人、エンティテイ又はプロセスに対してだけ、情報を使用させる又は開示する。 |

問 40

WAFの説明として、適切なものはどれか。

| ア | DMZに設置されているWebサーバへ外部から実際に侵入を試みる。 |

| イ | WebサーバのCPU負荷を軽減するために、TLSによる暗号化と復号の処理をWebサーバではなく専用のハードウェア上で行う。 |

| ウ | システム管理者が質問に答える形式で、自組織の情報セキュリティ対策のレベルを診断する。 |

| エ | 特徴的なパターンが含まれるかなどWebアプリケーションへの通信内容を検査して、不正な操作を遮断する。 |

問 41

Webアプリケーションのセッションが攻撃者に乗っ取られ、攻撃者が乗っ取ったセッションを利用してアクセスした場合でも、個人情報の漏えいなどの被害が拡大しないようにするために、Webアプリケーションが重要な情報をWebブラウザに送信する直前に行う対策として、最も適切なものはどれか。

| ア | Webブラウザとの間の通信を暗号化する。 |

| イ | 発行済セッションIDをCookieに格納する。 |

| ウ | 発行済セッションIDをURLに設定する。 |

| エ | パスワードによる利用者認証を行う。 |

問 42

クラウドのサービスモデルをNISTの定義に従ってIaaS、PaaS、SaaSに分類したとき、パブリッククラウドサービスの利用企業が行うシステム管理作業において、PaaSとSaaSでは実施できないが、IaaSでは実施できるものはどれか。

| ア | アプリケーションの利用者ID管理 |

| イ | アプリケーションログの取得と分析 |

| ウ | 仮想サーバのゲストOSに係るセキュリティの設定 |

| エ | ハイパバイザに係るセキュリティの設定 |

問 43

暗号化や認証機能を持ち、遠隔にあるコンピュータに安全にログインするためのプロトコルはどれか。

| ア | IPsec |

| イ | L2TP |

| ウ | RADIUS |

| エ | SSH |

問 44

スパムメール対策として、サブミッションポート(ポート番号587)を導入する目的はどれか。

| ア | DNSサーバに登録されている公開鍵を用いて署名を検証する。 |

| イ | DNSサーバにSPFレコードを問い合わせる。 |

| ウ | POP before SMTPを使用して、メール送信者を認証する。 |

| エ | SMTP-AUTHを使用して、メール送信者を認証する。 |

問 45

Man-in-the-Browser攻撃に該当するものはどれか。

| ア | DNSサーバのキャッシュを不正に書き換えて、インターネットバンキングに見せかけた偽サイトをWebブラウザに表示させる。 |

| イ | PCに侵入したマルウェアが、利用者のインターネットバンキングへのログインを検知して、Webブラウザから送信される振込先などのデータを改ざんする。 |

| ウ | インターネットバンキングから送信されたように見せかけた電子メールに偽サイトのURLを記載しておき、その偽サイトに接続させて、Webブラウザから口座番号やクレジットカード番号を入力させることで情報を盗み出す。 |

| エ | インターネットバンキングの正規サイトに見せかけた中継サイトに接続させ、Webブラウザから入力された利用者IDとパスワードを正規サイトに転送し、利用者になりすましてログインする。 |

問 46

ソフトウェアの品質特性のうちの保守性に影響するものはどれか。

| ア | ソフトウェアが、特定の作業に特定の利用条件でどのように利用できるかを利用者が理解しやすいかどうか。 |

| イ | ソフトウェアにある欠陥の診断又は故障原因の追究、及びソフトウェアの修正箇所を識別しやすいかどうか。 |

| ウ | ソフトウェアに潜在する障害の結果として生じる故障が発生しやすいかどうか。 |

| エ | ソフトウェアの機能を実行する際に、資源の量及び資源の種類を適切に使用するかどうか。 |

問 47

モジュールの結合度が最も低い、データの受渡し方法はどれか。

| ア | 単一のデータ項目を大域的データで受け渡す |

| イ | 単一のデータ項目を引数で受け渡す |

| ウ | データ構造を大域的データで受け渡す |

| エ | データ構造を引数で受け渡す |

問 48

プロセス制御などの事象駆動(イベントドリブン)による処理の仕様を表現する方法として、適切なものはどれか。

| ア | DFD |

| イ | E-R図 |

| ウ | クラス図 |

| エ | 状態遷移図 |

問 49

作業成果物の作成者以外の参加者がモデレータとして主導すること、並びに公式な記録及び分析を行うことが特徴のレビュー技法はどれか。

| ア | インスペクション |

| イ | ウォークスルー |

| ウ | パスアラウンド |

| エ | ペアプログラミング |

問 50

エクストリームプログラミング(XP:eXtreme Programming)における"テスト駆動開発"の説明はどれか。

| ア | 最初のテストでバグを抽出すること |

| イ | テストケースを順次改善すること |

| ウ | テストでのカバレージを優先すること |

| エ | プログラムを書く前にテストケースを作成すること |

問 51

あるプロジェクトのステークホルダとして、プロジェクトスポンサ、プロジェクトマネージャ、プロジェクトマネジメントオフィス及びプロジェクトマネジメントチームが存在する。ISO 21500によれば、組織としての標準化、プロジェクトマネジメントの教育訓練、プロジェクトの監視などの役割を主として担うのはどれか。

| ア | プロジェクトスポンサ |

| イ | プロジェクトマネージャ |

| ウ | プロジェクトマネジメントオフィス |

| エ | プロジェクトマネジメントチーム |

問 52

組織が遂行する業務を定常業務とプロジェクトとに類別したとき、定常業務の特性はどれか。

| ア | ある業務のために編成された期間限定のチームで遂行する。 |

| イ | 成果物を反復的に生産して提供する活動を継続的に遂行する。 |

| ウ | 独自のプロダクトやサービスを創造する。 |

| エ | 目的を達成するために開始し、目的を達成したときに終了する。 |

問 53

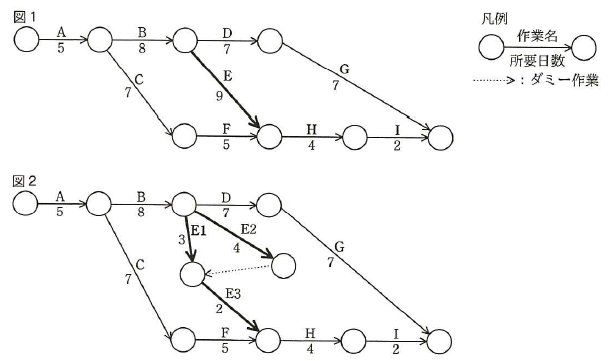

プロジェクトのスケジュールを短縮したい。当初の計画は図1のとおりである。作業Eを作業E1、E2、E3に分けて、図2のように計画を変更すると、スケジュールは全体で何日短縮できるか。

| ア | 1 |

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問 54

システム開発における工数の見積りに関する記述のうち、適切なものはどれか。

| ア | COCOMOの使用には、自社における生産性に関する、蓄積されたデータが必要である。 |

| イ | 開発要員の技量は異なるので工数は参考にならないが、過去に開発したプログラムの規模は見積りの参考になる。 |

| ウ | 工数の見積りは、作業の進捗管理に有効であるが、ソフトウェアの品質管理には関係しない。 |

| エ | ファンクションポイント法による見積りでは、プログラムステップ数を把握する必要がある。 |

問 55

ITILにおけるサービスデスクを配置する方法の一つである"フォロー・ザ・サン"の説明はどれか。

| ア | インターネット技術を利用して、単一のサービスデスクであるかのようにして運用する。 |

| イ | スタッフを物理的に一か所に集約し、複数のサービスデスクを単一の場所に統合する。 |

| ウ | 地理的に分散した二つ以上のサービスデスクを組み合わせて、24時間体制でサービスを提供する。 |

| エ | 夜間帯にサービスデスクで受け付けたインシデントを昼間帯のシフトリーダがフォローする。 |

問 56

ITサービスマネジメントにおけるサービスレベル管理の説明はどれか。

| ア | あらかじめ定めた間隔で、サービス目標に照らしてサービスの傾向及びパフォーマンスを監視する。 |

| イ | 計画が発動された場合の可用性の目標、平常業務の状態に復帰するための取組みなどを含めた計画を作成し、導入し、維持する。 |

| ウ | サービスの品質を阻害する事象に対して、合意したサービス目標及び時間枠内に回復させる。 |

| エ | 予算に照らして、費用を監視及び報告し、財務予測をレビューし、費用を管理する。 |

問 57

ITサービスマネジメントのプロセスの一つである構成管理を導入することによって得られるメリットはどれか。

| ア | ITリソースに対する、現在の需要の把握と将来の需要の予測ができる。 |

| イ | 緊急事態においても最低限のITサービス基盤を提供することによって、事業の継続が可能になる。 |

| ウ | 構成品目の情報を正確に把握することによって、他のプロセスの確実な実施を支援できる。 |

| エ | 適正な費用で常に一定した品質でのITサービスが提供されるようになる。 |

問 58

クラウドサービスの導入検討プロセスに対するシステム監査において、クラウドサービス上に保存されている情報の消失の予防に関するチェックポイントとして、適切なものはどれか。

| ア | 既存の社内情報システムとのIDの一元管理の可否が検討されているか。 |

| イ | クラウドサービスの障害時における最大許容停止時間が検討されているか。 |

| ウ | クラウドサービスを提供する事業者に信頼が置け、かつ、事業やサービスが継続して提供されるかどうかが検討されているか。 |

| エ | クラウドサービスを提供する事業者の施設内のネットワークに、暗号化通信が採用されているかどうかが検討されているか。 |

問 59

システム監査人が予備調査で実施する監査手続はどれか。

| ア | 監査対象に関する手順書や実施記録、及び被監査部門から入手した監査証拠に基づいて、指摘事項をまとめる。 |

| イ | 監査対象に対する被監査部門の管理者及び担当者のリスクの認識について、アンケート調査によって情報を収集する。 |

| ウ | 被監査部門の管理者の説明を受けながら、被監査部門が業務を行っている現場を実際に見て、改善提案の実現可能性を確かめる。 |

| エ | 被監査部門の担当者に対して、監査手続書に従ってヒアリングを行い、監査対象の実態を詳細に調査する。 |

問 60

外部委託管理の監査に関する記述のうち、最も適切なものはどれか。

| ア | 請負契約においては、委託側の事務所で作業を行っている受託側要員のシステムへのアクセス管理が妥当かどうかを、委託側が監査できるように定める。 |

| イ | 請負契約の場合は、受託側要員に対する委託側責任者の指揮命令が適切に行われているかどうかを、委託側で監査する。 |

| ウ | 外部委託で開発した業務システムの品質管理状況は、委託側で監査する必要はなく、受託側で監査すべきである。 |

| エ | 機密度が高い業務システムの開発を外部に委託している場合は、自社開発に切り替えるよう改善勧告する。 |

問 61

IT投資評価を、個別プロジェクトの計画、実施、完了に応じて、事前評価、中間評価、事後評価として実施する。事前評価について説明したものはどれか。

| ア | 事前に設定した効果目標の達成状況を評価し、必要に応じて目標を達成するための改善策を検討する。 |

| イ | 実施計画と実績との差異及び原因を詳細に分析し、投資額や効果目標の変更が必要かどうかを判断する。 |

| ウ | 投資効果の実現時期と評価に必要なデータ収集方法を事前に計画し、その時期に合わせて評価を行う。 |

| エ | 投資目的に基づいた効果目標を設定し、実施可否判断に必要な情報を上位マネジメントに提供する。 |

問 62

情報システム全体の最適化目標は経営戦略に基づいて設定される必要があり、その整合性を検証する必要がある。"財務状態の予測"と整合性を確保すべきものはどれか。

| ア | 情報化投資計画 |

| イ | 情報システム化計画 |

| ウ | 情報システム全体のSWOT分析 |

| エ | 情報システム部門のバランススコアカード |

問 63

SOAを説明したものはどれか。

| ア | 企業改革において既存の組織やビジネスルールを抜本的に見直し、業務フロー、管理機構、情報システムを再構築する手法のこと |

| イ | 企業の経営資源を有効に活用して経営の効率を向上させるために、基幹業務を部門ごとでなく統合的に管理するための業務システムのこと |

| ウ | 発注者とITアウトソーシングサービス提供者との間で、サービスの品質について合意した文書のこと |

| エ | ビジネスプロセスの構成要素とそれを支援するIT基盤を、ソフトウェア部品であるサービスとして提供するシステムアーキテクチャのこと |

問 64

オムニチャネルの特徴はどれか。

| ア | 実店舗、インターネット上のオンラインストア、カタログ通販など、複数の顧客接点から同質の利便性で商品を注文・購入できること |

| イ | 実店舗とインターネット上の店舗の取扱商品を想定購入者層に応じて別々にし、独立した販売チャネルとすること |

| ウ | 実店舗に顧客を来店させるために、期間限定のクーポンを複数の実店舗の店頭で店員が配布すること |

| エ | 実店舗を運営するための人件費を削減するために、インターネットだけで商品を販売すること |

問 65

BABOKの説明はどれか。

| ア | ソフトウェア品質の基本概念、ソフトウェア品質マネジメント、ソフトウェア品質技術の三つのカテゴリから成る知識体系 |

| イ | ソフトウェア要求、ソフトウェア設計、ソフトウェア構築、ソフトウェアテスティング、ソフトウェア保守など10の知識エリアから成る知識体系 |

| ウ | ビジネスアナリシスの計画とモニタリング、引き出し、要求アナリシス、基礎コンピテンシなど七つの知識エリアから成る知識体系 |

| エ | プロジェクトマネジメントに関するスコープ、タイム、コスト、品質、人的資源、コミュニケーション、リスクなど九つの知識エリアから成る知識体系 |

問 66

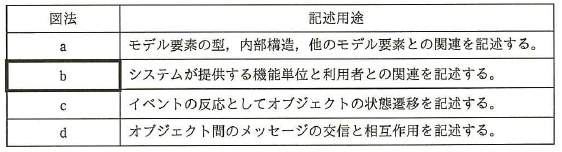

表は、ビジネスプロセスをUMLで記述する際に使用される図法とその用途を示している。表中のbに相当する図法はどれか。ここで、ア~エは、a~dのいずれかに該当する。

| ア | クラス図 |

| イ | コラボレーション図 |

| ウ | ステートチャート図 |

| エ | ユースケース図 |

問 67

企業の競争戦略におけるチャレンジャ戦略はどれか。

| ア | 上位企業の市場シェアを奪うことを目標に、製品、サービス、販売促進、流通チャネルなどのあらゆる面での差別化戦略をとる。 |

| イ | 潜在的な需要がありながら、大手企業が参入してこないような専門特化した市場に、限られた経営資源を集中する。 |

| ウ | 目標とする企業の戦略を観察し、迅速に模倣することで、開発や広告のコストを抑制し、市場での存続を図る。 |

| エ | 利潤、名声の維持・向上と最適市場シェアの確保を目標として、市場内のすべての顧客をターゲットにした全方位戦略をとる。 |

問 68

売り手側でのマーケティング要素4Pは、買い手側での要素4Cに対応するという考え方がある。4Pの一つであるプロモーションに対応する4Cの構成要素はどれか。

| ア | 顧客価値(Customer Value) |

| イ | 顧客コスト(Customer Cost) |

| ウ | コミュニケーション(Communication) |

| エ | 利便性(Convenience) |

問 69

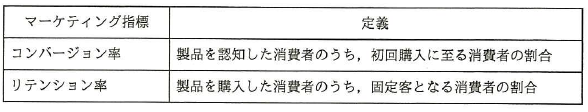

ある製品における消費者の購買行動を分析した結果、コンバージョン率が低く、リテンション率が高いことが分かった。この場合に講じるべき施策はどれか。

| ア | 広告によって製品の認知度を高めても初回購入やリピート購入に結び付けられる可能性は低いと想定されるので、この製品の販売からの撤退を検討する。 |

| イ | 初回購入に至る消費者の心理的な障壁が高いことが想定されるので、無料サンプルの配布やお試し価格による提供などのセールスプロモーションを実施する。 |

| ウ | 製品の機能や性能と製品を購入した消費者の期待に差異があることが想定されるので、製品戦略を見直す。 |

| エ | 製品を購入した消費者が固定客化していることから現状のマーケティング戦略は効果的に機能していると判断できるので、新たな施策は不要である。 |

問 70

技術は、理想とする技術を目指す過程において、導入期、成長期、成熟期、衰退期、そして次の技術フェーズに移行するという進化の過程をたどる。この技術進化過程を表すものとして、適切なものはどれか。

| ア | 技術のSカーブ |

| イ | 需要曲線 |

| ウ | バスタブ曲線 |

| エ | ラーニングカーブ |

問 71

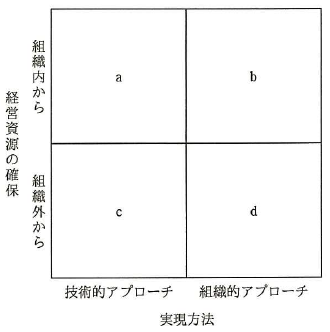

製品開発のスピードアップ手法を次のa~dに分類した場合、bに相当するものはどれか。ここで、ア~エは、a~dのいずれかに該当する。

| ア | CAD、CAM、CAEなど既に一部利用しているツールの積極的な活用 |

| イ | 消費者ニーズを調査し、製品開発につなげるための市場調査会社の活用 |

| ウ | 設計部門と生産部門の作業を並列に進めるコンカレントエンジニアリング |

| エ | 大学との共同研究開発や、同業他社からの技術導入 |

問 72

EDIを説明したものはどれか。

| ア | OSI基本参照モデルに基づく電子メールサービスの国際規格であり、メッセージの生成・転送・処理に関する総合的なサービスである。 |

| イ | ネットワーク内で伝送されるデータを蓄積したり、データのフォーマットを変換したりするサービスなど、付加価値を加えた通信サービスである。 |

| ウ | ネットワークを介して、商取引のためのデータをコンピュータ(端末を含む)間で標準的な規約に基づいて交換することである。 |

| エ | 発注情報をデータエントリ端末から入力することによって、本部又は仕入先に送信し、発注を行うシステムである。 |

問 73

SEOの説明はどれか。

| ア | ECサイトにおいて、個々の顧客の購入履歴を分析し、新たに購入が見込まれる商品を自動的に推奨する機能 |

| イ | Webページに掲載した広告が契機となって商品が購入された場合、売主から成功報酬が得られる仕組み |

| ウ | 検索エンジンの検索結果一覧において自社サイトがより上位にランクされるようにWebページの記述内容を見直すなど様々な試みを行うこと |

| エ | 検索エンジンを運営する企業と契約し、自社の商品・サービスと関連したキーワードが検索に用いられた際に広告を表示する仕組み |

問 74

SRI(Socially Responsible Investment)を説明したものはどれか。

| ア | 企業が社会的責任を果たすために、環境保護への投資を行う。 |

| イ | 財務評価だけでなく、社会的責任への取組みも評価して、企業への投資を行う。 |

| ウ | 先端技術開発への貢献度が高いベンチャ企業に対して、投資を行う。 |

| エ | 地域経済の活性化のために、大型の公共事業への投資を積極的に行う。 |

問 75

リーダに求められる機能としてPM理論がある。P機能(Performance function)が大きく、M機能(Maintenance function)が小さいリーダのタイプはどれか。

| ア | 業務遂行能力が不足し、メンバの気持ちにも疎いので、目標達成ができない。 |

| イ | メンバの気持ちは大事にしているが、一向に目標達成に導けない。 |

| ウ | メンバの参加を促し、目標達成に導くので、決定事項に対するメンバの納得度が高い。 |

| エ | 目標達成を急ぐ余り、一部のメンバの意見を中心にまとめてしまうので、他のメンバから抵抗を受けることが多い。 |

問 76

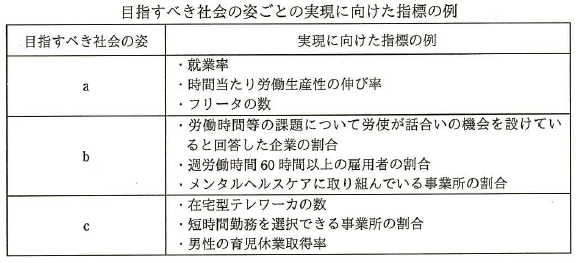

内閣府によって取りまとめられた"仕事と生活の調和(ワーク・ライフ・バランス)憲章"及び"仕事と生活の調和推進のための行動指針"では、目指すべき社会の姿ごとに、その実現に向けた指標を設けている。次の表の c に当てはまるものはどれか。

| ア | 健康で豊かな生活のための時間が確保できる社会 |

| イ | 個々の社員のキャリア形成を企業が支援可能な社会 |

| ウ | 就労による経済的自立が可能な社会 |

| エ | 多様な働き方・生き方が選択できる社会 |

問 77

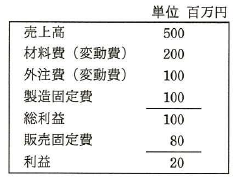

損益計算資料から求められる損益分岐点売上高は、何百万円か。

| ア | 225 |

| イ | 300 |

| ウ | 450 |

| エ | 480 |

問 78

A社では、社員のソーシャルメディア利用に関し、業務利用だけでなく、私的利用における注意事項も取りまとめ、ソーシャルメディアガイドラインを策定した。私的利用も対象とするガイドラインが必要とされる理由として、最も適切なものはどれか。

| ア | ソーシャルメディアアカウントの取得や解約の手続をスムーズに進めるため |

| イ | ソーシャルメディア上の行為は社員だけでなくA社にも影響を与えるため |

| ウ | ソーシヤルメディアの操作方法を習得するマニュアルとして利用するため |

| エ | ソーシャルメディアの利用料金がA社に大きな負担となることを防ぐため |

問 79

個人情報保護法で保護される個人情報の条件はどれか。

| ア | 企業が管理している顧客に関する情報に限られる。 |

| イ | 個人が秘密にしているプライバシに関する情報に限られる。 |

| ウ | 生存している個人に関する情報に限られる。 |

| エ | 日本国籍を有する個人に関する情報に限られる。 |

問 80

ソフトウェアやデータに瑕疵(かし)がある場合に、製造物責任法の対象となるものはどれか。

| ア | ROM化したソフトウェアを内蔵した組込み機器 |

| イ | アプリケーションのソフトウェアパッケージ |

| ウ | 利用者がPCにインストールしたOS |

| エ | 利用者によってネットワークからダウンロードされたデータ |

問題目次

| 問1 | nビットの値 L<sub>1</sub>、L<sub>2</... |

| 問2 | 10進数123を、英字A~Zを用いた26進数で表したものはど... |

| 問3 | 多数のクライアントが、LANに接続された1台のプリンタを共同... |

| 問4 | a、b、c、d の4文字からなるメッセージを符号化してビット... |

| 問5 | A、B、Cの順序で入力されるデータがある。各データについてス... |

| 問6 | 流れ図に示す処理の動作の記述として、適切なものはどれか。ここ... |

| 問7 | リアルタイムシステムにおいて、複数のタスクから並行して呼び出... |

| 問8 | CPUのスタックポインタが示すものはどれか。 |

| 問9 | 並列処理方式であるSIMDの説明として、適切なものはどれか。 |

| 問10 | USB3.0の特徴はどれか。 |

| 問11 | 液晶ディスプレイ(LCD)の特徴として、適切なものはどれか。 |

| 問12 | クライアントサーバシステムの3層アーキテクチャを説明したもの... |

| 問13 | 現状のHPC(High Performance Comput... |

| 問14 | 仮想サーバの運用サービスで使用するライブマイグレーションの概... |

| 問15 | 分散処理システムに関する記述のうち、アクセス透過性を説明した... |

| 問16 | フェールセーフの考え方として、適切なものはどれか。 |

| 問17 | ページング方式の仮想記憶において、あるプログラムを実行したと... |

| 問18 | 仮想記憶方式に関する記述のうち、適切なものはどれか。 |

| 問19 | ノンプリエンプティブだけのスケジューリング方式はどれか。 |

| 問20 | メインプログラムを実行した後、メインプログラムの変数X、Yの... |

| 問21 | DRAMの説明として、適切なものはどれか。 |

| 問22 | LSIの省電力制御技術であるパワーゲーティングの説明として、... |

| 問23 | アクチュエータの説明として、適切なものはどれか。 |

| 問24 | SoC(System on a Chip)の説明として、適切... |

| 問25 | 使用性(ユーザビリティ)の規格(JIS Z 8521:199... |

| 問26 | コンピュータグラフィックスの要素技術に関する記述のうち、適切... |

| 問27 | 関数従属を次のように表記するとき、属性a~eで構成される関係... |

| 問28 | トランザクションA(処理A1→処理A2の順に実行する)とトラ... |

| 問29 | 次の表において、”在庫” 表の製品番号に定義された参照制約に... |

| 問30 | 媒体障害の回復において、最新のデータベースのバックアップをリ... |

| 問31 | 顧客、商品、注文、販売店という四つのテーブルをスタースキーマ... |

| 問32 | 100Mビット/秒のLANに接続されているブロードバンドルー... |

| 問33 | CSMA/CD方式のLANで使用されるスイッチングハブ(レイ... |

| 問34 | ルータを冗長化するために用いられるプロトコルはどれか。 |

| 問35 | クラスCのIPアドレスを分割して、10個の同じ大きさのサブネ... |

| 問36 | 企業のDMZ上で1台のDNSサーバを、インターネット公開用と... |

| 問37 | 暗号方式のうち、共通鍵暗号方式はどれか。 |

| 問38 | 重要情報の取扱いを委託する場合における、委託元の情報セキュリ... |

| 問39 | JIS Q 27000で定義された情報セキュリティの特性に関... |

| 問40 | WAFの説明として、適切なものはどれか。 |

| 問41 | Webアプリケーションのセッションが攻撃者に乗っ取られ、攻撃... |

| 問42 | クラウドのサービスモデルをNISTの定義に従ってIaaS、P... |

| 問43 | 暗号化や認証機能を持ち、遠隔にあるコンピュータに安全にログイ... |

| 問44 | スパムメール対策として、サブミッションポート(ポート番号58... |

| 問45 | Man-in-the-Browser攻撃に該当するものはどれ... |

| 問46 | ソフトウェアの品質特性のうちの保守性に影響するものはどれか。 |

| 問47 | モジュールの結合度が最も低い、データの受渡し方法はどれか。 |

| 問48 | プロセス制御などの事象駆動(イベントドリブン)による処理の仕... |

| 問49 | 作業成果物の作成者以外の参加者がモデレータとして主導すること... |

| 問50 | エクストリームプログラミング(XP:eXtreme Prog... |

| 問51 | あるプロジェクトのステークホルダとして、プロジェクトスポンサ... |

| 問52 | 組織が遂行する業務を定常業務とプロジェクトとに類別したとき、... |

| 問53 | プロジェクトのスケジュールを短縮したい。当初の計画は図1のと... |

| 問54 | システム開発における工数の見積りに関する記述のうち、適切なも... |

| 問55 | ITILにおけるサービスデスクを配置する方法の一つである”フ... |

| 問56 | ITサービスマネジメントにおけるサービスレベル管理の説明はど... |

| 問57 | ITサービスマネジメントのプロセスの一つである構成管理を導入... |

| 問58 | クラウドサービスの導入検討プロセスに対するシステム監査におい... |

| 問59 | システム監査人が予備調査で実施する監査手続はどれか。 |

| 問60 | 外部委託管理の監査に関する記述のうち、最も適切なものはどれか... |

| 問61 | IT投資評価を、個別プロジェクトの計画、実施、完了に応じて、... |

| 問62 | 情報システム全体の最適化目標は経営戦略に基づいて設定される必... |

| 問63 | SOAを説明したものはどれか。 |

| 問64 | オムニチャネルの特徴はどれか。 |

| 問65 | BABOKの説明はどれか。 |

| 問66 | 表は、ビジネスプロセスをUMLで記述する際に使用される図法と... |

| 問67 | 企業の競争戦略におけるチャレンジャ戦略はどれか。 |

| 問68 | 売り手側でのマーケティング要素4Pは、買い手側での要素4Cに... |

| 問69 | ある製品における消費者の購買行動を分析した結果、コンバージョ... |

| 問70 | 技術は、理想とする技術を目指す過程において、導入期、成長期、... |

| 問71 | 製品開発のスピードアップ手法を次のa~dに分類した場合、bに... |

| 問72 | EDIを説明したものはどれか。 |

| 問73 | SEOの説明はどれか。 |

| 問74 | SRI(Socially Responsible Inves... |

| 問75 | リーダに求められる機能としてPM理論がある。P機能(Perf... |

| 問76 | 内閣府によって取りまとめられた”仕事と生活の調和(ワーク・ラ... |

| 問77 | 損益計算資料から求められる損益分岐点売上高は、何百万円か。 |

| 問78 | A社では、社員のソーシャルメディア利用に関し、業務利用だけで... |

| 問79 | 個人情報保護法で保護される個人情報の条件はどれか。 |

| 問80 | ソフトウェアやデータに瑕疵(かし)がある場合に、製造物責任法... |