応用情報技術者午前

2018(平成30年)/春期分

問 1

AIにおけるディープラーニングに最も関連が深いものはどれか。

| ア | 試行錯誤しながら条件を満たす解に到達する方法であり、場合分けを行い深さ優先で探索し、解が見つからなければ一つ前の場合分けの状態に後戻りする。 |

| イ | 神経回路網を模倣した方法であり、多層に配置された素子とそれらを結ぶ信号線で構成され、信号線に付随するパラメタを調整することによって入力に対して適切な解が出力される。 |

| ウ | 生物の進化を模倣した方法であり、与えられた問題の解の候補を記号列で表現して、それを遺伝子に見立てて突然変異、交配、とう汰を繰り返して逐次的により良い解に近づける。 |

| エ | 物質の結晶ができる物理現象を模倣した方法であり、温度に見立てたパラメタを制御して、大ざっぱな解の候補から厳密な解の候補に変化させる。 |

問 2

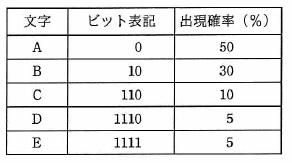

表は、文字A~Eを符号化したときのビット表記と、それぞれの文字の出現確率を表したものである。1文字当たりの平均ビット数は幾らになるか。

| ア | 1.6 |

| イ | 1.8 |

| ウ | 2.5 |

| エ | 2.8 |

問 3

ハミング符号とは、データに冗長ビットを付加して、 1ビットの誤りを訂正できるようにしたものである。ここでは、X1、X2、X3、X4の4ビットから成るデータに、3ビットの冗長ビットP3、P2、P1を付加したハミング符号 X1X2X3P3X4P2P1 を考える。付加ビットP1、P2、P3は、それぞれ X1⊕X3⊕X4⊕P1=0 X1⊕X2⊕X4⊕P2=0 X1⊕X2⊕X3⊕P3=0 となるように決める。ここで⊕は排他的論理和を表す。 ハミング符号 1110011 には1ビットの誤りが存在する。誤りビットを訂正したハミング符号はどれか。XXX

| ア | 0110011 |

| イ | 1010011 |

| ウ | 1100011 |

| エ | 1110111 |

問 4

サンプリング周波数40kHz、量子化ビット数16ビットでA/D変換したモノラル音声の1秒間のデータ量は、何kバイトとなるか。ここで、 1kバイトは1,000バイトとする。

| ア | 20 |

| イ | 40 |

| ウ | 80 |

| エ | 640 |

問 5

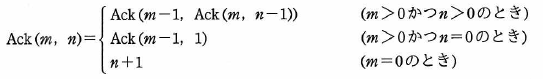

非負の整数m、nに対して次のとおりに定義された関数 Ack(m、n) がある。Ack(1、3) の値はどれか。

| ア | 3 |

| イ | 4 |

| ウ | 5 |

| エ | 6 |

問 6

異なるn個のデータが昇順に整列された表がある。この表をm個のデータごとのブロックに分割し、各ブロックの最後尾のデータだけを線形探索することによって、目的のデータの存在するブロックを探し出す。次に、当該ブロック内を線形探索して目的のデータを探し出す。このときの平均比較回数を表す式はどれか。ここで、mは十分大きく、nはmの倍数とし、目的のデータは必ず表の中に存在するものとする。

問 7

オブジェクト指向プログラミングにおいて、同一クラス内に、メソッド名が同一であって、引数の型、個数又は並び順が異なる複数のメソッドを定義することを何と呼ぶか。

| ア | オーバーライド |

| イ | オーバーロード |

| ウ | カプセル化 |

| エ | 汎化 |

問 8

再帰的な処理を実現するためには、再帰的に呼び出したときのレジスタ及びメモリの内容を保存しておく必要がある。そのための記憶管理方式はどれか。

| ア | FIFO |

| イ | LFU |

| ウ | LIFO |

| エ | LRU |

問 9

プロセッサの高速化技法の一つとして、同時に実行可能な複数の動作を、コンパイルの段階でまとめて一つの複合命令とし、高速化を図る方式はどれか。

| ア | CISC |

| イ | MIMD |

| ウ | RISC |

| エ | VLIW |

問 10

NAND型フラッシュメモリに関する記述として、適切なものはどれか。

| ア | バイト単位で書込み、ページ単位で読出しを行う。 |

| イ | バイト単位で書込み及び読出しを行う。 |

| ウ | ページ単位で書込み、バイト単位で読出しを行う。 |

| エ | ページ単位で書込み及び読出しを行う。 |

問 11

メモリインタリーブの説明として、適切なものはどれか。

| ア | 主記憶と外部記憶を一元的にアドレス付けし、主記憶の物理容量を超えるメモリ空間を提供する。 |

| イ | 主記憶と磁気ディスク装置との間にバッファメモリを置いて、双方のアクセス速度の差を補う。 |

| ウ | 主記憶と入出力装置との間でCPUとは独立にデータ転送を行う。 |

| エ | 主記憶を複数のバンクに分けて、CPUからのアクセス要求を並列に処理できるようにする。 |

問 12

USB3.0の特徴として、適切なものはどれか。

| ア | USB2.0は半二重通信であるが、USB3.0は全二重通信である。 |

| イ | Wireless USBに対応している。 |

| ウ | 最大供給電流は、USB2.0と同じ500ミリアンペアである。 |

| エ | ピン数が9本に増えたので、USB2.0のケーブルは挿すことができない。 |

問 13

PCをシンクライアント端末として利用する際の特徴として、適切なものはどれか。

| ア | アプリケーションに加えてデータもクライアント端末にインストールされるので、効率的に利用できるが、PCの盗難などによる情報の漏えいリスクがある。 |

| イ | クライアント端末にサーバ機能を導入して持ち運べるようにしたものであり、導入したサーバ機能をいつでも利用することができる。 |

| ウ | クライアント端末の機器を交換する場合、アプリケーションやデータのインストール作業を軽減することができる。 |

| エ | 必要なアプリケーションをクライアント端末にインストールしているので、サーバに接続できない環境でも、アプリケーションを利用することができる。 |

問 14

物理サーバのスケールアウトに関する記述として、適切なものはどれか。

| ア | サーバのCPUを高性能なものに交換することによって、サーバ当たりの処理能力を向上させること |

| イ | サーバの台数を増やして負荷分散することによって、サーバ群としての処理能力を向上させること |

| ウ | サーバのディスクを増設して冗長化することによって、サーバ当たりの信頼性を向上させること |

| エ | サーバのディスクを増設して冗長化することによって、サーバ当たりの信頼性を向上させること |

問 15

フェールソフトの説明として、適切なものはどれか。

| ア | システムの一部に故障や異常が発生したとき、データの消失、装置の損傷及びオペレータに対する危害が起こらないように安全な状態に保つ。 |

| イ | システムの運用中でも故障部分の修復が可能で、24時間365日の連続運転を可能にする。 |

| ウ | 装置の一部が故障しても、システムの全面的なサービス停止にならないようにする。 |

| エ | 利用者が決められた順序でしか入力できないようにするなどして、単純なミスが起こらないようにする。 |

問 16

4種類の装置で構成される次のシステムの稼働率は、およそ幾らか。ここで、アプリケーションサーバとデータベースサーバの稼働率は0.8であり、それぞれのサーバのどちらかが稼働していればシステムとして稼働する。また、負荷分散装置と磁気ディスク装置は、故障しないものとする。

| ア | 0.64 |

| イ | 0.77 |

| ウ | 0.92 |

| エ | 0.96 |

問 17

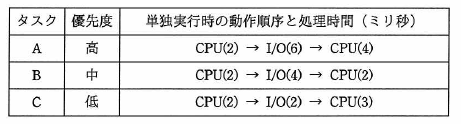

三つのタスクA~Cの優先度と各タスクを単独で実行した場合のCPUと入出力(I/O)装置の動作順序と処理時間は、表のとおりである。優先順位方式のタスクスケジューリングを行うOSの下で、三つのタスクが同時に実行可能状態になってから、タスクCが終了するまでに、タスクCが実行可能状態にある時間は延べ何ミリ秒か。ここで、I/Oは競合せず、OSのオーバヘッドは考慮しないものとする。また、表中の()内の数字は処理時間を示すものとする。

| ア | 6 |

| イ | 8 |

| ウ | 10 |

| エ | 12 |

問 18

セマフォを用いる目的として、適切なものはどれか。

| ア | 共有資源を管理する。 |

| イ | スタックを容易に実現する。 |

| ウ | スラッシングの発生を回避する。 |

| エ | セグメンテーションを実現する。 |

問 19

ページング方式の仮想記憶における主記憶の割当てに関する記述のうち、適切なものはどれか。

| ア | プログラム実行時のページフォールトを契機に、ページをロードするのに必要な主記憶が割り当てられる。 |

| イ | プログラムで必要なページをロードするための主記憶の空きが存在しない場合には、実行中のプログラムのどれかが終了するまで待たされる。 |

| ウ | プログラムに割り当てられる主記憶容量は一定であり、プログラムの進行によって変動することはない。 |

| エ | プログラムの実行開始時には、プログラムのデータ領域とコード領域のうち、少なくとも全てのコード領域に主記憶が割り当てられる。 |

問 20

RFIDの活用事例として、適切なものはどれか。

| ア | 紙に印刷されたディジタルコードをリーダで読み取ることによる情報の入力 |

| イ | 携帯電話とヘッドフォンとの間の音声データ通信 |

| ウ | 赤外線を利用した近距離データ通信 |

| エ | 微小な無線チップによる人又は物の識別及び管理 |

問 21

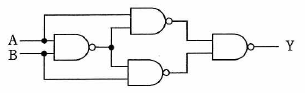

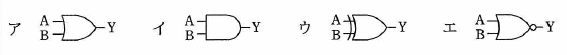

図の論理回路と等価な回路はどれか。

問 22

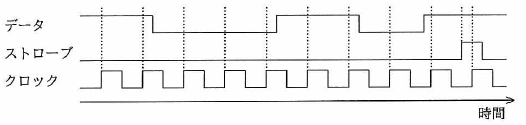

クロックの立上りエッジで、データを入力の最下位ビットに取り込んで上位方向へシフトし、ストローブの立上りエッジで値を確定する8ビットのシリアル入力パラレル出力シフトレジスタがある。各信号の波形を観測した結果が図のとおりであるとき、確定後のシフトレジスタの値はどれか。ここで、数値は16進数で表記している。

| ア | 63 |

| イ | 8D |

| ウ | B1 |

| エ | C6 |

問 23

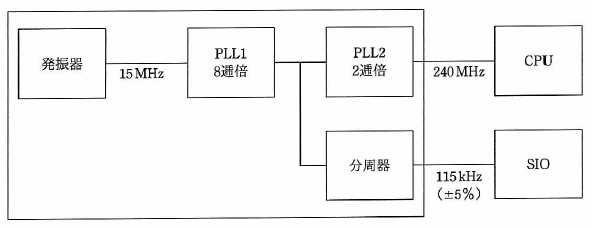

ワンチップマイコンにおける内部クロック発生器のブロック図を示す。15MHzの発振機と、内部のPLL1、PLL2及び分周器の組合せでCPUに240MHz、シリアル通信(SIO)に115kHzのクロック信号を供給する場合の分周器の値は幾らか。ここで、シリアル通信のクロック精度は±5%以内に収まればよいものとする。

| ア | 1/24 |

| イ | 1/26 |

| ウ | 1/28 |

| エ | 1/210 |

問 24

Webページの設計の例のうち、アクセシビリティを高める観点から最も適切なものはどれか。

| ア | 音声を利用者に確実に聞かせるために、Webページを表示すると同時に音声を自動的に再生する。 |

| イ | 体裁の良いレイアウトにするために、表組みを用いる。 |

| ウ | 入力が必須な項目は、色で強調するだけでなく、項目名の隣に"(必須)"などと明記する。 |

| エ | ハイパリンク先の内容が推測できるように、ハイパリンク画像のalt属性にリンク先のURLを付記する。 |

問 25

3次元の物体を表すコンピュータグラフィックスの手法に関する記述のうち、サーフェスモデルの説明として、適切なものはどれか。

| ア | 物体を、頂点と頂点をつなぐ線で結び、針金で構成されているように表現する。 |

| イ | 物体を、中身の詰まった固形物として表現する。 |

| ウ | 物体を、ポリゴンや曲面パッチを用いて表現する。 |

| エ | 物体を、メタボールと呼ぶ構造を使い、球体を変形させることで得られる滑らかな曲線で表現する。 |

問 26

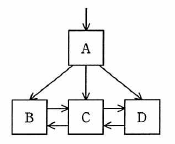

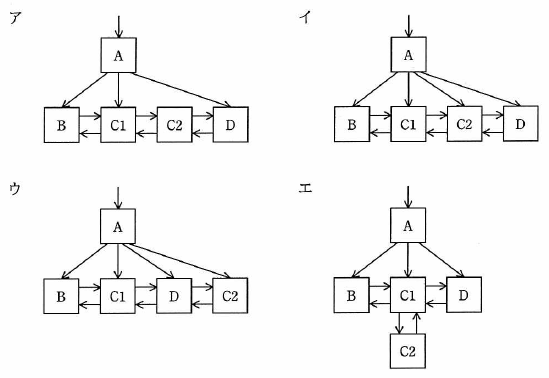

関係データベースのテーブルにレコードを1件追加したところ、インデックスとして使う、図のB+木のリーフノードCがノードC1とC2に分割された。ノード分割後のB+木構造はどれか。ここで、矢印はノードへのポインタとする。また、中間ノードAには十分な空きがあるものとする。

問 27

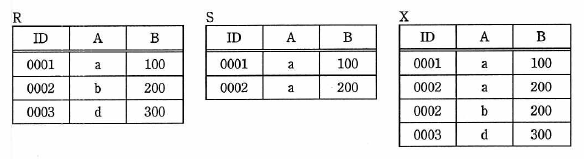

関係Rと関係Sに対して、関係Xを求める関係演算はどれか。

| ア | IDで結合 |

| イ | 差 |

| ウ | 直積 |

| エ | 和 |

問 28

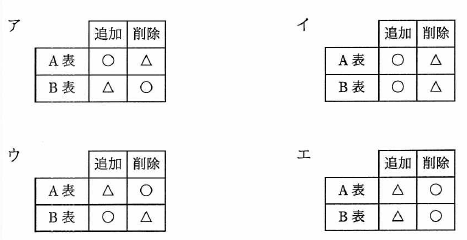

SQLにおいて、A表の主キーがB表の外部キーによって参照されている場合、各表の行を追加・削除する操作の参照制約について、正しく整理した図はどれか。ここで、△印は操作が拒否される場合があることを表し、○印は制限なしに操作ができることを表す。

問 29

関係データベース管理システム(RDBMS)のデータディクショナリに格納されるものはどれか。

| ア | OSが管理するファイルの定義情報 |

| イ | スキーマの定義情報 |

| ウ | 表の列データの組 |

| エ | 表の列に付けられたインデックスの内容 |

問 30

ビッグデータの基盤技術として利用されるNoSQLに分類されるデータベースはどれか。

| ア | 関係データモデルをオブジェクト指向データモデルに拡張し、操作の定義や型の継承関係の定義を可能としたデータベース |

| イ | 経営者の意思決定を支援するために、ある主題に基づくデータを現在の情報とともに過去の情報も蓄積したデータベース |

| ウ | 様々な形式のデータを一つのキーに対応付けて管理するキーバリュー型データベース |

| エ | データ項目の名称や形式など、データそのものの特性を表すメタ情報を管理するデータベース |

問 31

100Mビット/秒のLANを使用し、1件のレコード長が1,000バイトの電文を1,000件連続して伝送するとき、伝送時間は何秒か。ここで、LANの伝送効率は50%とする。

| ア | 0.02 |

| イ | 0.08 |

| ウ | 0.16 |

| エ | 1.6 |

問 32

ETSI(欧州電気通信標準化機構)によって提案されたNFV(Network Functions Virtualisation)に関する記述として、適切なものはどれか。

| ア | インターネット上で地理情報システムと拡張現実の技術を利用することによって、現実空間と仮想空間をスムーズに融合させた様々なサービスを提供する。 |

| イ | 仮想化技術を利用し、ネットワーク機能を汎用サーバ上にソフトウェアとして実現したコンポーネントを用いることによって、柔軟なネットワーク基盤を構築する。 |

| ウ | 様々な入力情報に対する処理結果をニューラルネットワークに学習させることによって、画像認識や音声認識、自然言語処理などの問題に対する解を見いだす。 |

| エ | プレースとトランジションと呼ばれる2種類のノードをもつ有向グラフであり、システムの並列性や競合性の分析などに利用される。 |

問 33

伝送速度30Mビット/秒の回線を使ってデータを連続送信したとき、平均して100秒に1回の1ビット誤りが発生した。この回線のビット誤り率は幾らか。

| ア | 4.17×10-11 |

| イ | 3.33×10-10 |

| ウ | 4.17×10-5 |

| エ | 3.33×10-4 |

問 34

TCP/IPネットワークにおけるRARPの機能として、適切なものはどれか。

| ア | IPパケットが通信先のIPアドレスに到達するかどうかを調べる。 |

| イ | MACアドレスからIPアドレスを求める。 |

| ウ | ドメイン名とホスト名からIPアドレスを求める。 |

| エ | プライベートIPアドレスとグローバルIPアドレスを相互に変換する。 |

問 35

二つのIPv4ネットワーク 192.168.0.0/23 と 192.168.2.0/23 を集約したネットワークはどれか。

| ア | 192.168.0.0/22 |

| イ | 192.168.1.0/22 |

| ウ | 192.168.1.0/23 |

| エ | 192.168.3.0/23 |

問 36

企業のDMZ上で1台のDNSサーバを、インターネット公開用と、社内のPC及びサーバからの名前解決の問合せに対応する社内用とで共用している。このDNSサーバが、DNSキャッシュポイズニングの被害を受けた結果、直接引き起こされ得る現象はどれか。

| ア | DNSサーバのハードディスク上に定義されているDNSサーバ名が書き換わり、インターネットからのDNS参照者が、DNSサーバに接続できなくなる。 |

| イ | DNSサーバのメモリ上にワームが常駐し、DNS参照元に対して不正プログラムを送り込む。 |

| ウ | 社内の利用者間の電子メールについて、宛先メールアドレスが書き換えられ、送信ができなくなる。 |

| エ | 社内の利用者が、インターネット上の特定のWebサーバにアクセスしようとすると、本来とは異なるWebサーバに誘導される。 |

問 37

クロスサイトスクリプティングの手口はどれか。

| ア | Webアプリケーションのフォームの入力フィールドに、悪意のあるJavaScriptコードを含んだデータを入力する。 |

| イ | インターネットなどのネットワークを通じてサーバに不正にアクセスしたり、データの改ざんや破壊を行ったりする。 |

| ウ | 大量のデータをWebアプリケーションに送ることによって、用意されたバッファ領域をあふれさせる。 |

| エ | パス名を推定することによって、本来は認証された後にしかアクセスが許可されていないページに直接ジャンプする。 |

問 38

ディレクトリトラバーサル攻撃はどれか。

| ア | OSコマンドを受け付けるアプリケーションに対して、攻撃者が、ディレクトリを作成するOSコマンドの文字列を入力して実行させる。 |

| イ | SQL文のリテラル部分の生成処理に問題があるアプリケーションに対して、攻撃者が、任意のSQL文を渡して実行させる。 |

| ウ | シングルサインオンを提供するディレクトリサービスに対して、攻撃者が、不正に入手した認証情報を用いてログインし、複数のアプリケーションを不正使用する。 |

| エ | 入力文字列からアクセスするファイル名を組み立てるアプリケーションに対して、攻撃者が、上位のディレクトリを意味する文字列を入力して、非公開のファイルにアクセスする。 |

問 39

ポリモーフィック型マルウェアの説明として、適切なものはどれか。

| ア | インターネットを介して、攻撃者がPCを遠隔操作する。 |

| イ | 感染ごとにマルウェアのコードを異なる鍵で暗号化することによって、同一のパターンでは検知されないようにする。 |

| ウ | 複数のOS上で利用できるプログラム言語でマルウェアを作成することによって、複数のOS上でマルウェアが動作する。 |

| エ | ルートキットを利用して、マルウェアに感染していないように見せかけることによって、マルウェアを隠蔽する。 |

問 40

サイバーレスキュー隊(J-CRAT)は、どの脅威による被害の低減と拡大防止を活動目的としているか。

| ア | クレジットカードのスキミング |

| イ | 内部不正による情報漏えい |

| ウ | 標的型サイバー攻撃 |

| エ | 無線LANの盗聴 |

問 41

内部ネットワークのPCからインターネット上のWebサイトを参照するときにDMZ上に用意したVDI(Virtual Desktop Infrastructure)サーバ上のWebブラウザを利用すると、未知のマルウェアがPCにダウンロードされて、PCが感染することを防ぐというセキュリティ上の効果が期待できる。この効果を生み出すVDIサーバの動作の特徴はどれか。

| ア | Webサイトからの受信データのうち、実行ファイルを削除し、その他のデータをPCに送信する。 |

| イ | Webサイトからの受信データのうち、不正なコード列が検知されない通信だけをPCに送信する。 |

| ウ | Webサイトからの受信データを処理してVDIサーバで生成したデスクトップ画面の画像データだけをPCに送信する。 |

| エ | Webサイトからの受信データを全てIPsecでカプセル化し、PCに送信する。 |

問 42

ファジングに該当するものはどれか。

| ア | サーバにFINパケットを送信し、サーバからの応答を観測して、稼働しているサービスを見つけ出す。 |

| イ | サーバのOSやアプリケーションソフトが生成したログやコマンド履歴などを解析して、ファイルサーバに保存されているファイルの改ざんを検知する。 |

| ウ | ソフトウェアに、問題を引き起こしそうな多様なデータを入力し、挙動を監視して、脆弱性を見つけ出す。 |

| エ | ネットワーク上を流れるパケットを収集し、そのプロトコルヘッダやデータを解析して、あらかじめ登録された攻撃パターンと一致した場合は不正アクセスと判断する。 |

問 43

Webシステムにおいて、セッションの乗っ取りの機会を減らすために、利用者のログアウト時にWebサーバ又はWebブラウザにおいて行うべき処理はどれか。ここで、利用者は自分専用のPCにおいて、Webブラウザを利用しているものとする。

| ア | WebサーバにおいてセッションIDをディスクに格納する。 |

| イ | WebサーバにおいてセッションIDを無効にする。 |

| ウ | WebブラウザにおいてキャッシュしているWebページをクリアする。 |

| エ | WebブラウザにおいてセッションIDをディスクに格納する。 |

問 44

パケットフィルタリング型ファイアウォールのフィルタリングルールを用いて、本来必要なサービスに影響を及ぼすことなく防げるものはどれか。

| ア | 外部に公開していないサーバへのアクセス |

| イ | サーバで動作するソフトウェアの脆弱性を突く攻撃 |

| ウ | 電子メールに添付されたファイルに含まれるマクロウイルスの侵入 |

| エ | 不特定多数のIoT機器から大量のHTTPリクエストを送り付けるDDoS攻撃 |

問 45

TPM(Trusted Platform Module)に該当するものはどれか。

| ア | PCなどの機器に搭載され、鍵生成やハッシュ演算及び、暗号処理を行うセキュリティチップ |

| イ | 受信した電子メールが正当な送信者から送信されたものであることを保証する、送信ドメイン認証技術 |

| ウ | ファイアウォールや侵入検知、アンチマルウェアなど、複数のセキュリティ機能を統合したネットワーク監視装置 |

| エ | ログデータを一元的に管理し、監視者へのセキュリティイベントの通知や相関分析を行うシステム |

問 46

ソフトウェアライフサイクルプロセスにおいてソフトウェア実装プロセスを構成するプロセスのうち、次のタスクを実施するものはどれか。

[タスク]

・ソフトウェア品目の外部インタフェース、及びソフトウェアコンポーネント間のインタフェースについて最上位レベルの設計を行う。

・データベースについて最上位レベルの設計を行う。

・ソフトウェア結合のために暫定的なテスト要求事項及びスケジュールを定義する。

| ア | ソフトウェア結合プロセス |

| イ | ソフトウェア構築プロセス |

| ウ | ソフトウェア詳細設計プロセス |

| エ | ソフトウェア方式設計プロセス |

問 47

組込みシステムの"クロス開発"の説明として、適切なものはどれか。

| ア | 実装担当及びチェック担当の二人一組で役割を交代しながら開発を行うこと |

| イ | 設計とプロトタイピングとを繰り返しながら開発を行うこと |

| ウ | ソフトウェアを実行する機器とはCPUのアーキテクチャが異なる機器で開発を行うこと |

| エ | 派生開発を、変更プロセスと追加プロセスとに分けて開発を行うこと |

問 48

アジャイル開発のプラクティスの一つである"ふりかえり(レトロスペクティブ)"を行う適切なタイミングはどれか。

| ア | "イテレーション"の各回の最後 |

| イ | "タスクボード"に貼ったタスクカードが移動されたとき |

| ウ | "ニコニコカレンダー"に全チームメンバが記入し終えたとき |

| エ | 毎日行う"朝会" |

問 49

アジャイル開発などで導入されている"ペアプログラミング"の説明はどれか。

| ア | 開発工程の初期段階に要求仕様を確認するために、プログラマと利用者がペアとなり、試作した画面や帳票を見て、相談しながらプログラムの開発を行う。 |

| イ | 効率よく開発するために、2人のプログラマがペアとなり、メインプログラムとサブプログラムを分担して開発を行う。 |

| ウ | 短期間で開発するために、2人のプログラマがペアとなり、交互に作業と休憩を繰り返しながら長時間にわたって連続でプログラムの開発を行う。 |

| エ | 品質の向上や知識の共有を図るために、2人のプログラマがペアとなり、その場で相談したりレビューしたりしながら、一つのプログラムの開発を行う。 |

問 50

自社開発したソフトウェアの他社への使用許諾に関する説明として、適切なものはどれか。

| ア | 既に自社の製品に搭載して販売していると、ソフトウェア単体では使用許諾できない。 |

| イ | 既にハードウェアと組み合わせて特許を取得していると、ソフトウェア単体では使用許諾できない。 |

| ウ | ソースコードを無償で使用許諾すると、無条件でオープンソースソフトウェアになる。 |

| エ | 特許で保護された技術を使っていないソフトウェアであっても、使用許諾することは可能である。 |

問 51

プロジェクトマネジメントにおけるスコープコントロールの活動はどれか。

| ア | 開発ツールの新機能の教育が不十分と分かったので、開発ツールの教育期間を2日間延長した。 |

| イ | 要件定義完了時に再見積りをしたところ、当初見積もった開発コストを超過することが判明したので、追加予算を確保した。 |

| ウ | 連携する計画であった外部システムのリリースが延期になったので、この外部システムとの連携に関わる作業は別プロジェクトで実施することにした。 |

| エ | 割り当てたテスト担当者が期待した成果を出せなかったので、経験豊富なテスト担当者と交代した。 |

問 52

PMBOKガイド第5版によれば、プロジェクトのコスト見積り技法の説明のうち、パラメトリック見積りの説明はどれか。

| ア | WBSの下位レベルの構成要素単位の見積り結果を集計して、プロジェクトのコストを見積もる。 |

| イ | 関連する過去のデータとその他の変数との統計的関係を用いて、プロジェクトにおける作業のコストを見積もる。 |

| ウ | 楽観値、悲観値、最可能値を使って、個々のアクティビティのコストを見積もる。 |

| エ | 類似のプロジェクトにおける過去のコスト実績を使って、プロジェクトのコストを見積もる。 |

問 53

ISO 21500:2012(プロジェクトマネジメントの手引き(英和対訳版))によれば、プロジェクト資源マネジメントにおけるプロセス"プロジェクトチームの育成"の目的はどれか。

| ア | 継続的にプロジェクトチームのメンバのパフォーマンス及び相互関係を改善する。 |

| イ | プロジェクトチームの全てのメンバの役割、責任及び権限を決め、決定事項に対して全てのメンバからコミットメントを得る。 |

| ウ | プロジェクトチームのパフォーマンスを評価分析し、分析結果をフィードバックして問題を解決し、変更を調整する。 |

| エ | プロジェクトの完遂に必要な能力をもったプロジェクトチームのメンバを招集し、人的資源を得る。 |

問 54

あるソフトウェア開発部門では、開発工数E(人月)と開発規模L(キロ行)との関係を、E=5.2L0.98としている。L=10としたときの生産性(キロ行/人月)は、およそ幾らか。

| ア | 0.2 |

| イ | 0.5 |

| ウ | 1.9 |

| エ | 5.2 |

問 55

JIS Q 20000-1(サービスマネジメントシステム要求事項)は、サービスマネジメントシステム(以下、SMSという)及びサービスのあらゆる場面でPDCA方法論の適用を要求している。SMSの実行(Do)の説明はどれか。

| ア | SMS及びサービスのパフォーマンスを継続的に改善するための処置を実施する。 |

| イ | SMSを確立し、文書化し、合意する。 |

| ウ | サービスの設計、移行、提供及び改善のためにSMSを導入し、運用する。 |

| エ | 方針、目的、計画及びサービスの要求事項について、SMS及びサービスを監視、測定及びレビューし、それらの結果を報告する。 |

問 56

JIS Q 20000-2:2013(サービスマネジメントシステムの適用の手引)によれば、構成管理プロセスの活動として、適切なものはどれか。

| ア | 構成品目の総所有費用及び総減価償却費用の計算 |

| イ | 構成品目の特定、管理、記録、追跡、報告及び検証、並びにCMDBでのCI情報の管理 |

| ウ | 正しい場所及び時間での構成品目の配付 |

| エ | 変更管理方針で定義された構成品目に対する変更要求の管理 |

問 57

業務部門が起票した入力原票を、情報システム部門でデータ入力する場合、情報システム部門の業務として、適切なものはどれか。

| ア | 業務部門が入力原票ごとの処理結果を確認できるように、処理結果リストを業務部門に送付する。 |

| イ | 入力原票の記入内容に誤りがある場合は、誤りの内容が明らかなときに限り、情報システム部門の判断で入力原票を修正し、入力処理する。 |

| ウ | 入力原票はデータ入力処理の期日まで情報システム部門で保管し、受領枚数の点検などの授受確認は、データ入力処理の期日直前に一括して行う。 |

| エ | 入力済みの入力原票は、不正使用や機密情報の漏えいなどを防止するために、入力後直ちに廃棄する。 |

問 58

システム利用者に対して付与されるアクセス権の管理状況の監査で判明した状況のうち、監査人がシステム監査報告書で報告すべき指摘事項はどれか。

| ア | アクセス権を付与された利用者ID・パスワードに関して、システム利用者が遵守すべき事項が規程として定められ、システム利用者に周知されていた。 |

| イ | 業務部門長によって、所属するシステム利用者に対するアクセス権の付与状況のレビューが定期的に行われていた。 |

| ウ | システム利用者に対するアクセス権の付与・変更・削除に関する管理手続が、規程として定められていた。 |

| エ | 退職・異動したシステム利用者に付与されていたアクセス権の削除・変更は、定期人事異動がある年度初めに全てまとめて行われていた。 |

問 59

企業において整備したシステム監査規程の最終的な承認者として、最も適切な者は誰か。

| ア | 監査対象システムの利用部門の長 |

| イ | 経営者 |

| ウ | 情報システム部門の長 |

| エ | 被監査部門の長 |

問 60

マスタファイル管理に関するシステム監査項目のうち、可用性に該当するものはどれか。

| ア | マスタファイルが置かれているサーバを二重化し、耐障害性の向上を図っていること |

| イ | マスタファイルのデータを複数件まとめて検索・加工するための機能が、システムに盛り込まれていること |

| ウ | マスタファイルのメンテナンスは、特権アカウントを付与された者だけに許されていること |

| エ | マスタファイルへのデータ入力チェック機能が、システムに盛り込まれていること |

問 61

共通フレーム2013によれば、システム化構想の立案で作成されるものはどれか。

| ア | 企業で将来的に必要となる最上位の業務機能と業務組織を表した業務の全体像 |

| イ | 業務手順やコンピュータ入出力情報など実現すべき要件 |

| ウ | 日次や月次で行う利用者業務やコンピュータ入出力作業の業務手順 |

| エ | 必要なハードウェアやソフトウェアを記述した最上位レベルのシステム方式 |

問 62

BCPの説明はどれか。

| ア | 企業の戦略を実現するために、財務、顧客、内部ビジネスプロセス、学習と成長という四つの視点から戦略を検討したもの |

| イ | 企業の目標を達成するために業務内容や業務の流れを可視化し、一定のサイクルをもって継続的に業務プロセスを改善するもの |

| ウ | 業務効率の向上、業務コストの削減を目的に、業務プロセスを対象としてアウトソースを実施するもの |

| エ | 事業の中断・阻害に対応し、事業を復旧し、再開し、あらかじめ定められたレベルに回復するための手順を規定したもの |

問 63

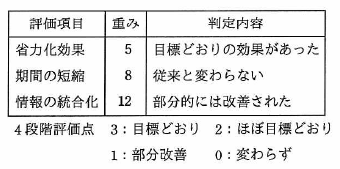

定性的な評価項目を定量化するために評価点を与える方法がある。表に示す4段階評価を用いた場合、重み及び判定内容から評価されるシステム全体の目標達成度は何%となるか。

| ア | 27 |

| イ | 36 |

| ウ | 43 |

| エ | 52 |

問 64

システム管理基準(平成16年)によれば、情報戦略策定段階の成果物はどれか。

| ア | 関連する他の情報システムと役割を分担し、組織体として最大の効果を上げる機能を実現するために、全体最適化計画との整合性を考慮して策定する開発計画 |

| イ | 経営戦略に基づいて組織体全体で整合性及び一貫性を確保した情報化を推進するために、方針及び目標に基づいて策定する全体最適化計画 |

| ウ | 情報システムの運用を円滑に行うために、運用設計及び運用管理ルールに基づき、さらに規模、期間、システム特性を考慮して策定する運用手順 |

| エ | 組織体として一貫し、効率的な開発作業を確実に遂行するために、組織体として標準化された開発方法に基づいて策定する開発手順 |

問 65

EMS(electronics manufacturing services)の説明として、適切なものはどれか。

| ア | 相手先ブランドで販売する電子機器の設計だけを受託し、製造は相手先で行う。 |

| イ | 外部から調達した電子機器に付加価値を加えて、自社ブランドで販売する。 |

| ウ | 自社ブランドで販売する電子機器のソフトウェア開発だけを外部に委託し、ハードウェアは自社で設計製造する。 |

| エ | 生産設備をもつ企業が、他社からの委託を受けて電子機器を製造する。 |

問 66

情報システムの調達の際に作成されるRFIの説明はどれか。

| ア | 調達者から供給者候補に対して、システム化の目的や業務内容などを示し、情報の提供を依頼すること |

| イ | 調達者から供給者候補に対して、対象システムや調達条件などを示し、提案書の提出を依頼すること |

| ウ | 調達者から供給者に対して、契約内容で取り決めた内容に関して、変更を要請すること |

| エ | 調達者から供給者に対して、双方の役割分担などを確認し、契約の締結を要請すること |

問 67

PPMにおいて、投資用の資金源と位置付けられる事業はどれか。

| ア | 市場成長率が高く、相対的市場占有率が高い事業 |

| イ | 市場成長率が高く、相対的市場占有率が低い事業 |

| ウ | 市場成長率が低く、相対的市場占有率が高い事業 |

| エ | 市場成長率が低く、相対的市場占有率が低い事業 |

問 68

現在の動向から未来を予測したり、システム分析に使用したりする手法であり、専門的知識や経験を有する複数の人にアンケート調査を行い、その結果を互いに参照した上で調査を繰り返して、集団としての意見を収束させる手法はどれか。

| ア | 因果関係分析法 |

| イ | クロスセクション法 |

| ウ | 時系列回帰分析法 |

| エ | デルファイ法 |

問 69

ターゲットリターン価格設定の説明はどれか。

| ア | 競合の価格を十分に考慮した上で価格を決定する。 |

| イ | 顧客層、時間帯、場所など市場セグメントごとに異なった価格を決定する。 |

| ウ | 目標とする投資収益率を実現するように価格を決定する。 |

| エ | リサーチなどによる消費者の値頃感に基づいて価格を決定する。 |

問 70

SFAを説明したものはどれか。

| ア | 営業活動にITを活用して営業の効率と品質を高め、売上・利益の大幅な増加や、顧客満足度の向上を目指す手法・概念である。 |

| イ | 卸売業・メーカが小売店の経営活動を支援することによって、自社との取引量の拡大につなげる手法・概念である。 |

| ウ | 企業全体の経営資源を有効かつ総合的に計画して管理し、経営の効率向上を図るための手法・概念である。 |

| エ | 消費者向けや企業間の商取引を、インターネットなどの電子的なネットワークを活用して行う手法・概念である。 |

問 71

政府は、IoTを始めとする様々なICTが最大限に活用され、サイバー空間とフィジカル空間とが融合された"超スマート社会"の実現を推進している。必要なものやサービスが人々に過不足なく提供され、年齢や性別などの違いにかかわらず、誰もが快適に生活することができるとされる"超スマート社会"実現への取組みは何と呼ばれているか。

| ア | e-Gov |

| イ | Society5.0 |

| ウ | Web2.0 |

| エ | ダイバーシティ社会 |

問 72

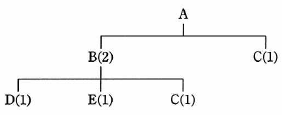

図は、製品Aの構成部品を示し、括弧内の数字は上位の製品・部品1個当たりの所要数量である。この製品Aを10個生産する場合、部品Cは、少なくとも何個発注する必要があるか。ここで、現在の部品Bの在庫は0個、部品Cの在庫は5個である。

| ア | 15 |

| イ | 20 |

| ウ | 25 |

| エ | 30 |

問 73

インターネットショッピングで売上の全体に対して、あまり売れない商品の売上合計の占める割合が無視できない割合になっていることを指すものはどれか。

| ア | アフィリエイト |

| イ | オプトイン |

| ウ | ドロップシッピング |

| エ | ロングテール |

問 74

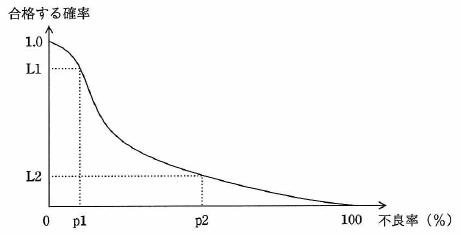

図は、ある製品ロットの抜取り検査の結果を表すOC曲線(検査特性曲線)である。この図が表しているものはどれか。

| ア | p1%よりも大きい不良率のロットが合格する確率は、L1よりも大きい。 |

| イ | p1%よりも小さい不良率のロットが不合格となる確率は、(1.0-L1)よりも大きい。 |

| ウ | p2%よりも大きい不良率のロットが合格する確率は、L2よりも小さい。 |

| エ | p2%よりも小さい不良率のロットが不合格となる確率は、L2よりも小さい。 |

問 75

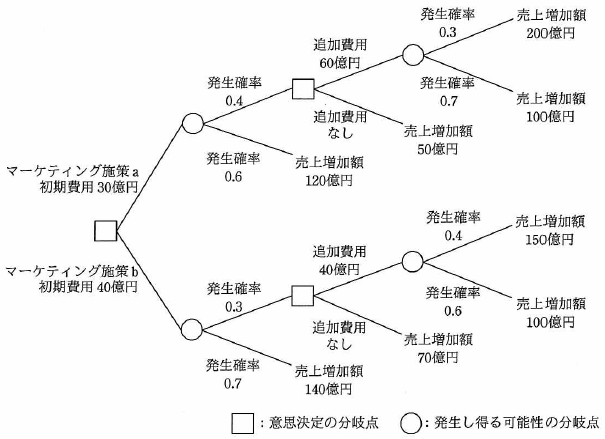

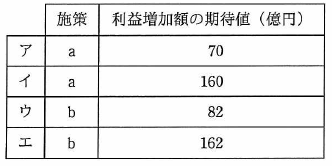

ビッグデータ分析の手法の一つであるデシジョンツリーを活用してマーケテイング施策の判断に必要な事象を整理し、発生確率の精度を向上させた上で二つのマーケティング施策a、bの選択を行う。マーケティング施策を実行した場合の利益増加額(売上増加額-費用)の期待値が最大となる施策と、そのときの利益増加額の期待値の組合せはどれか。

問 76

取得原価30万円のPCを2年間使用した後、廃棄処分し、廃棄費用2万円を現金で支払った。このときの固定資産の除却損は廃棄費用も含めて何万円か。ここで、耐用年数は4年、減価償却は定額法、定額法の償却率は0.250、残存価額は0円とする。

| ア | 9.5 |

| イ | 13.0 |

| ウ | 15.0 |

| エ | 17.0 |

問 77

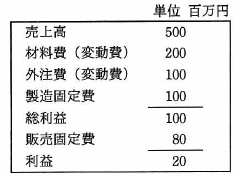

損益計算資料から求められる損益分岐点売上高は、何百万円か。

| ア | 225 |

| イ | 300 |

| ウ | 450 |

| エ | 480 |

問 78

製造物責任法(PL法)において、製造物責任を問われる事例はどれか。

| ア | 機器に組み込まれているROMに記録されたプログラムに瑕疵(かし)があったので、その機器の使用者に大けがをさせた。 |

| イ | 工場に配備されている制御系コンピュータのオペレーションを誤ったので、製品製造のラインを長時間停止させ大きな損害を与えた。 |

| ウ | ソフトウェアパッケージに重大な瑕疵が発見され、修復に時間が掛かったので、販売先の業務に大混乱をもたらした。 |

| エ | 提供しているITサービスのうち、ヘルプデスクサービスがSLAを満たす品質になく、顧客から多大なクレームを受けた。 |

問 79

企業のWebサイトに接続してWebページを改ざんし、システムの使用目的に反する動作をさせて業務を妨害する行為を処罰の対象とする法律はどれか。

| ア | 刑法 |

| イ | 特定商取引法 |

| ウ | 不正競争防止法 |

| エ | プロバイダ責任制限法 |

問 80

資金決済法で定められている仮想通貨の特徴はどれか。

| ア | 金融庁の登録を受けていなくても、外国の事業者であれば、法定通貨との交換は、日本国内において可能である。 |

| イ | 日本国内から外国へ国際送金をする場合には、各国の銀行を経由して送金しなければならない。 |

| ウ | 日本国内の事業者が運営するオンラインゲームでだけ流通する通貨である。 |

| エ | 不特定の者に対する代金の支払に使用可能で、電子的に記録・移転でき、法定通貨やプリペイドカードではない財産的価値である。 |

問題目次

| 問1 | AIにおけるディープラーニングに最も関連が深いものはどれか。 |

| 問2 | 表は、文字A~Eを符号化したときのビット表記と、それぞれの文... |

| 問3 | ハミング符号とは、データに冗長ビットを付加して、 1ビットの... |

| 問4 | サンプリング周波数40kHz、量子化ビット数16ビットでA/... |

| 問5 | 非負の整数m、nに対して次のとおりに定義された関数 Ack(... |

| 問6 | 異なるn個のデータが昇順に整列された表がある。この表をm個の... |

| 問7 | オブジェクト指向プログラミングにおいて、同一クラス内に、メソ... |

| 問8 | 再帰的な処理を実現するためには、再帰的に呼び出したときのレジ... |

| 問9 | プロセッサの高速化技法の一つとして、同時に実行可能な複数の動... |

| 問10 | NAND型フラッシュメモリに関する記述として、適切なものはど... |

| 問11 | メモリインタリーブの説明として、適切なものはどれか。 |

| 問12 | USB3.0の特徴として、適切なものはどれか。 |

| 問13 | PCをシンクライアント端末として利用する際の特徴として、適切... |

| 問14 | 物理サーバのスケールアウトに関する記述として、適切なものはど... |

| 問15 | フェールソフトの説明として、適切なものはどれか。 |

| 問16 | 4種類の装置で構成される次のシステムの稼働率は、およそ幾らか... |

| 問17 | 三つのタスクA~Cの優先度と各タスクを単独で実行した場合のC... |

| 問18 | セマフォを用いる目的として、適切なものはどれか。 |

| 問19 | ページング方式の仮想記憶における主記憶の割当てに関する記述の... |

| 問20 | RFIDの活用事例として、適切なものはどれか。 |

| 問21 | 図の論理回路と等価な回路はどれか。 |

| 問22 | クロックの立上りエッジで、データを入力の最下位ビットに取り込... |

| 問23 | ワンチップマイコンにおける内部クロック発生器のブロック図を示... |

| 問24 | Webページの設計の例のうち、アクセシビリティを高める観点か... |

| 問25 | 3次元の物体を表すコンピュータグラフィックスの手法に関する記... |

| 問26 | 関係データベースのテーブルにレコードを1件追加したところ、イ... |

| 問27 | 関係Rと関係Sに対して、関係Xを求める関係演算はどれか。 |

| 問28 | SQLにおいて、A表の主キーがB表の外部キーによって参照され... |

| 問29 | 関係データベース管理システム(RDBMS)のデータディクショ... |

| 問30 | ビッグデータの基盤技術として利用されるNoSQLに分類される... |

| 問31 | 100Mビット/秒のLANを使用し、1件のレコード長が1,0... |

| 問32 | ETSI(欧州電気通信標準化機構)によって提案されたNFV(... |

| 問33 | 伝送速度30Mビット/秒の回線を使ってデータを連続送信したと... |

| 問34 | TCP/IPネットワークにおけるRARPの機能として、適切な... |

| 問35 | 二つのIPv4ネットワーク 192.168.0.0/23 と... |

| 問36 | 企業のDMZ上で1台のDNSサーバを、インターネット公開用と... |

| 問37 | クロスサイトスクリプティングの手口はどれか。 |

| 問38 | ディレクトリトラバーサル攻撃はどれか。 |

| 問39 | ポリモーフィック型マルウェアの説明として、適切なものはどれか... |

| 問40 | サイバーレスキュー隊(J-CRAT)は、どの脅威による被害の... |

| 問41 | 内部ネットワークのPCからインターネット上のWebサイトを参... |

| 問42 | ファジングに該当するものはどれか。 |

| 問43 | Webシステムにおいて、セッションの乗っ取りの機会を減らすた... |

| 問44 | パケットフィルタリング型ファイアウォールのフィルタリングルー... |

| 問45 | TPM(Trusted Platform Module)に該... |

| 問46 | ソフトウェアライフサイクルプロセスにおいてソフトウェア実装プ... |

| 問47 | 組込みシステムの”クロス開発”の説明として、適切なものはどれ... |

| 問48 | アジャイル開発のプラクティスの一つである”ふりかえり(レトロ... |

| 問49 | アジャイル開発などで導入されている”ペアプログラミング”の説... |

| 問50 | 自社開発したソフトウェアの他社への使用許諾に関する説明として... |

| 問51 | プロジェクトマネジメントにおけるスコープコントロールの活動は... |

| 問52 | PMBOKガイド第5版によれば、プロジェクトのコスト見積り技... |

| 問53 | ISO 21500:2012(プロジェクトマネジメントの手引... |

| 問54 | あるソフトウェア開発部門では、開発工数E(人月)と開発規模L... |

| 問55 | JIS Q 20000-1(サービスマネジメントシステム要求... |

| 問56 | JIS Q 20000-2:2013(サービスマネジメントシ... |

| 問57 | 業務部門が起票した入力原票を、情報システム部門でデータ入力す... |

| 問58 | システム利用者に対して付与されるアクセス権の管理状況の監査で... |

| 問59 | 企業において整備したシステム監査規程の最終的な承認者として、... |

| 問60 | マスタファイル管理に関するシステム監査項目のうち、可用性に該... |

| 問61 | 共通フレーム2013によれば、システム化構想の立案で作成され... |

| 問62 | BCPの説明はどれか。 |

| 問63 | 定性的な評価項目を定量化するために評価点を与える方法がある。... |

| 問64 | システム管理基準(平成16年)によれば、情報戦略策定段階の成... |

| 問65 | EMS(electronics manufacturing ... |

| 問66 | 情報システムの調達の際に作成されるRFIの説明はどれか。 |

| 問67 | PPMにおいて、投資用の資金源と位置付けられる事業はどれか。 |

| 問68 | 現在の動向から未来を予測したり、システム分析に使用したりする... |

| 問69 | ターゲットリターン価格設定の説明はどれか。 |

| 問70 | SFAを説明したものはどれか。 |

| 問71 | 政府は、IoTを始めとする様々なICTが最大限に活用され、サ... |

| 問72 | 図は、製品Aの構成部品を示し、括弧内の数字は上位の製品・部品... |

| 問73 | インターネットショッピングで売上の全体に対して、あまり売れな... |

| 問74 | 図は、ある製品ロットの抜取り検査の結果を表すOC曲線(検査特... |

| 問75 | ビッグデータ分析の手法の一つであるデシジョンツリーを活用して... |

| 問76 | 取得原価30万円のPCを2年間使用した後、廃棄処分し、廃棄費... |

| 問77 | 損益計算資料から求められる損益分岐点売上高は、何百万円か。 |

| 問78 | 製造物責任法(PL法)において、製造物責任を問われる事例はど... |

| 問79 | 企業のWebサイトに接続してWebページを改ざんし、システム... |

| 問80 | 資金決済法で定められている仮想通貨の特徴はどれか。 |