応用情報技術者午前

2019(平成31年、令和元年)/春期分

問 1

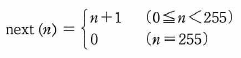

0以上255以下の整数nに対して、

と定義する。next(n)と等しい式はどれか。ここで、x AND y 及び x OR y は、それぞれxとyを2進数表現にして、桁ごとの論理積及び論理和をとったものとする。

| ア | (n+1) AND 255 |

| イ | (n+1) AND 256 |

| ウ | (n+1) OR 255 |

| エ | (n+1) OR 256 |

問 2

桁落ちによる誤差の説明として、適切なものはどれか。

| ア | 値のほぼ等しい二つの数値の差を求めたとき、有効桁数が減ることによって発生する誤差 |

| イ | 指定された有効桁数で演算結果を表すために、切捨て、切上げ、四捨五入などで下位の桁を削除することによって発生する誤差 |

| ウ | 絶対値が非常に大きな数値と小さな数値の加算や減算を行ったとき、小さい数値が計算結果に反映されないことによって発生する誤差 |

| エ | 無限級数で表される数値の計算処理を有限項で打ち切ったことによって発生する誤差 |

問 3

AIにおけるディープラーニングに関する記述として、最も適切なものはどれか。

| ア | あるデータから結果を求める処理を、人間の脳神経回路のように多層の処理を重ねることによって、複雑な判断をできるようにする。 |

| イ | 大量のデータからまだ知られていない新たな規則や仮説を発見するために、想定値から大きく外れている例外事項を取り除きながら分析を繰り返す手法である。 |

| ウ | 多様なデータや大量のデータに対して、三段論法、統計的手法やパターン認識手法を組み合わせることによって、高度なデータ分析を行う手法である。 |

| エ | 知識がルールに従って表現されており、演繹手法を利用した推論によって有意な結論を導く手法である。 |

問 4

家庭用ゲーム機に採用され、自動車の先端運転支援システムにも使われる距離画像センサの一つである、TOF(Time of Flight)方式のセンサの説明として、適切なものはどれか。

| ア | 光源から射出されたレーザなどの光が、対象物に反射してセンサに届くまでの時間を利用して距離を測定する。 |

| イ | ステレオカメラによって、三角測量の原理を利用して距離を測定する。 |

| ウ | 単眼カメラによって、道路の幅や車線は無限遠の地平線で一点に収束するという遠近法の原理を利用して距離を測定する。 |

| エ | 複数の衛星からの電波を受け取り、電波に含まれる情報から発信と受信の時刻差を求め、電波の伝播速度をかけることによって、各衛星との距離を割り出し、それを基に緯度及び経度を特定する。 |

問 5

要求に応じて可変量のメモリを割り当てるメモリ管理方式がある。要求量以上の大きさをもつ空き領域のうちで最小のものを割り当てる最適適合(best-fit)アルゴリズムを用いる場合、空き領域を管理するためのデータ構造として、メモリ割当て時の平均処理時間が最も短いものはどれか。

| ア | 空き領域のアドレスをキーとする2分探索木 |

| イ | 空き領域の大きさが小さい順の片方向連結リスト |

| ウ | 空き領域の大きさをキーとする2分探索木 |

| エ | アドレスに対応したビットマップ |

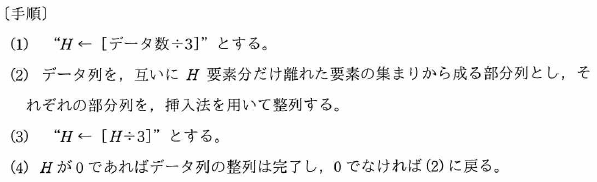

問 6

次の手順はシェルソートによる整列を示している。データ列 7、2、8、3、1、9、4、5、6 を手順(1)~(4)に従って整列するとき、手順(3)を何回繰り返して完了するか。ここで、[ ]は小数点以下を切り捨てた結果を表す。

| ア | 2 |

| イ | 3 |

| ウ | 4 |

| エ | 5 |

問 7

JavaScriptの言語仕様のうち、オブジェクトの表記法などの一部の仕様を基にして規定したものであって、"名前と値の組みの集まり"と"値の順序付きリスト"の二つの構造に基づいてオブジェクトを表現する、データ記述の仕様はどれか。

| ア | DOM |

| イ | JSON |

| ウ | SOAP |

| エ | XML |

問 8

スーパスカラの説明として、適切なものはどれか。

| ア | 一つのチップ内に複数のプロセッサコアを実装し、複数のスレッドを並列に実行する。 |

| イ | 一つのプロセッサコアで複数のスレッドを切り替えて並列に実行する。 |

| ウ | 一つの命令で、複数の異なるデータに対する演算を、複数の演算器を用いて並列に実行する。 |

| エ | 並列実行可能な複数の命令を、複数の演算器に振り分けることによって並列に実行する。 |

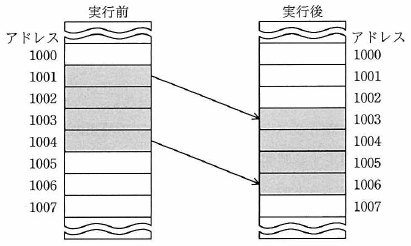

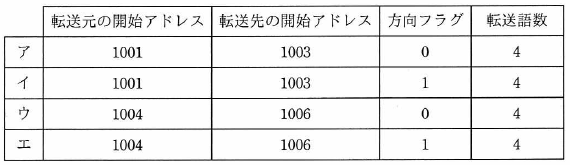

問 9

同一メモリ上で転送するとき、転送元の開始アドレス、転送先の開始アドレス、方向フラグ及び転送語数をパラメタとして指定することでブロック転送ができるCPUがある。図のようにアドレス 1001 から 1004 の内容をアドレス 1003 から 1006 に転送する場合、パラメタとして適切なものはどれか。ここで、転送は開始アドレスから1語ずつ行われ、方向フラグに0を指定するとアドレスの昇順に、1を指定するとアドレスの降順に転送を行うものとする。

問 10

バス幅が16ビット、メモリサイクルタイムが80ナノ秒で連続して動作できるメモリがある。このメモリのデータ転送速度は何Mバイト/秒か。ここで、Mは106を表す。

| ア | 12.5 |

| イ | 25 |

| ウ | 160 |

| エ | 200 |

問 11

ZigBeeの説明として、適切なものはどれか。

| ア | 携帯電話などのモバイル端末とヘッドセットなどの周辺機器とを接続するための近距離の無線通信として使われる。 |

| イ | 赤外線を利用して実現される無線通信であり、テレビ、エアコンなどのリモコンに使われる。 |

| ウ | 低消費電力で低速の通信を行い、センサネットワークなどに使われる。 |

| エ | 連絡用、業務用などに利用される小型の携帯型トランシーバに使われる。 |

問 12

Webサーバ、アプリケーション(AP)サーバ及びデータベース(DB)サーバが各1台で構成されるWebシステムにおいて、次の3種類のタイムアウトを設定した。タイムアウトに設定する時間の長い順に並べたものはどれか。ここで、トランザクションはWebリクエスト内で処理を完了するものとする。

〔タイムアウトの種類〕

①APサーバのAPが、処理を開始してから終了するまで

②APサーバのAPにおいて、DBアクセスなどのトランザクションを開始してから終了するまで

③Webサーバが、APサーバにリクエストを送信してから返信を受けるまで

| ア | ①、③、② |

| イ | ②、①、③ |

| ウ | ③、①、② |

| エ | ③、②、① |

問 13

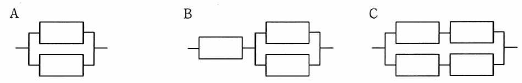

稼働率の等しい装置を直列や並列に組み合わせたとき、システム全体の稼働率を高い順に並べたものはどれか。ここで、各装置の稼働率は0より大きく1未満である。

| ア | A、B、C |

| イ | A、C、B |

| ウ | C、A、B |

| エ | C、B、A |

問 14

キャッシュサーバを利用した検索処理の平均応答時間は、キャッシュサーバでヒットした場合には0.2秒、ヒットしない場合には2.2秒である。現在の平均検索応答時間は、1.0秒である。3年後のキャッシュサーバのヒット率は、検索量の増加によって現状の半分になると予測されている。3年後の平均検索応答時間は何秒か。ここで、その他のオーバヘッドは考慮しない。

| ア | 1.1 |

| イ | 1.3 |

| ウ | 1.6 |

| エ | 1.9 |

問 15

あるクライアントサーバシステムにおいて、クライアントから要求された1件の検索を処理するために、サーバで平均100万命令が実行される。1件の検索につき、ネットワーク内で転送されるデータは平均 2×105 バイトである。このサーバの性能は100MIPSであり、ネットワークの転送速度は 8×107 ビット/秒である。このシステムにおいて、1秒間に処理できる検索要求は何件か。ここで、処理できる件数は、サーバとネットワークの処理能力だけで決まるものとする。また、1バイトは8ビットとする。

| ア | 50 |

| イ | 100 |

| ウ | 200 |

| エ | 400 |

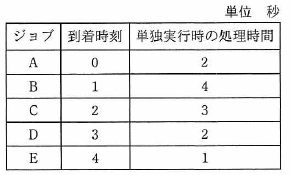

問 16

五つのジョブA~Eに対して、ジョブの多重度が1で、処理時間順方式のスケジューリングを適用した場合、ジョブBのターンアラウンドタイムは何秒か。ここで、OSのオーバヘッドは考慮しないものとする。

| ア | 8 |

| イ | 9 |

| ウ | 10 |

| エ | 11 |

問 17

プログラムの実行時に利用される記憶領域にスタック領域とヒープ領域がある。それらの領域に関する記述のうち、適切なものはどれか。

| ア | サブルーチンからの戻り番地の退避にはスタック領域が使用され、割当てと解放の順序に関連がないデータにはヒープ領域が使用される。 |

| イ | スタック領域には未使用領域が存在するが、ヒープ領域には未使用領域は存在しない。 |

| ウ | ヒープ領域はスタック領域の予備領域であり、スタック領域が一杯になった場合にヒープ領域が動的に使用される。 |

| エ | ヒープ領域も構造的にはスタックと同じプッシュとポップの操作によって、データの格納と取出しを行う。 |

問 18

二つのタスクが共用する二つの資源を排他的に使用するとき、デッドロックが発生するおそれがある。このデッドロックの発生を防ぐ方法はどれか。

| ア | 一方のタスクの優先度を高くする。 |

| イ | 資源獲得の順序を両方のタスクで同じにする。 |

| ウ | 資源獲得の順序を両方のタスクで逆にする。 |

| エ | 両方のタスクの優先度を同じにする。 |

問 19

仮想記憶管理におけるページ置換えアルゴリズムとしてLRU方式を採用する。主記憶のページ枠が、4000、5000、6000、7000番地(いずれも16進数)の4ページ分で、プログラムが参照するページ番号の順が、1→2→3→4→2→5→3→1→6→5→4のとき、最後の参照ページ4は何番地にページインされているか。ここで、最初の1→2→3→4の参照で、それぞれのページは4000、5000、6000、7000番地にページインされるものとする。

| ア | 4000 |

| イ | 5000 |

| ウ | 6000 |

| エ | 7000 |

問 20

DRAMのメモリセルにおいて、情報を記憶するために利用されているものはどれか。

| ア | コイル |

| イ | コンデンサ |

| ウ | 抵抗 |

| エ | フリップフロップ |

問 21

アクチュエータの機能として、適切なものはどれか。

| ア | アナログ電気信号を、コンピュータが処理可能なディジタル信号に変える。 |

| イ | キーボード、タッチパネルなどに使用され、コンピュータに情報を入力する。 |

| ウ | コンピュータが出力した電気信号を力学的な運動に変える。 |

| エ | 物理量を検出して、電気信号に変える。 |

問 22

音声を標本化周波数10kHz、量子化ビット数16ビットで4秒間サンプリングして音声データを取得した。この音声データを、圧縮率1/4のADPCMを用いて圧縮した場合のデータ量は何kバイトか。ここで、1kバイトは1,000バイトとする。

| ア | 10 |

| イ | 20 |

| ウ | 80 |

| エ | 160 |

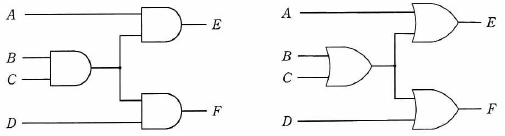

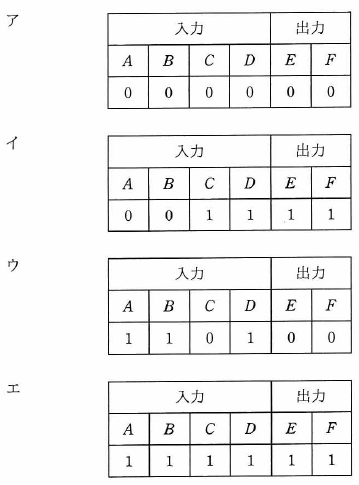

問 23

次の二つの回路の入力に値を与えたとき、表の入力A、B、C、Dと出力E、Fの組合せのうち、全ての素子が論理積素子で構成された左側の回路でだけ成立するものはどれか。

問 24

コードの値からデータの対象物が連想できるものはどれか。

| ア | シーケンスコード |

| イ | デシマルコード |

| ウ | ニモニックコード |

| エ | ブロックコード |

問 25

コンピュータグラフィックスにおける、レンダリングに関する記述として、適切なものはどれか。

| ア | 異なる色のピクセルを混ぜて配置することによって、中間色を表現すること |

| イ | 複数の静止画を1枚ずつ連続表示することによって、動画を作ること |

| ウ | 物体の表面に陰影を付けたり、光を反射させたりして、画像を作ること |

| エ | 物体をワイヤフレーム、ポリゴンなどを用いて、モデル化すること |

問 26

データベースを記録媒体にどのように格納するかを記述したものはどれか。

| ア | 概念スキーマ |

| イ | 外部スキーマ |

| ウ | サブスキーマ |

| エ | 内部スキーマ |

問 27

RDBMSにおいて、特定の利用者だけに表を更新する権限を与える方法として、適切なものはどれか。

| ア | CONNECT文で接続を許可する。 |

| イ | CREATE ASSERTION文で表明して制限する。 |

| ウ | CREATE TABLE文の参照制約で制限する。 |

| エ | GRANT文で許可する。 |

問 28

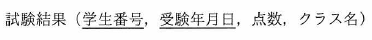

過去3年分の記録を保存している"試験結果"表から、2018年度の平均点数が600点以上となったクラスのクラス名と平均点数の一覧を取得するSQL文はどれか。ここで、実線の下線は主キーを表す。

問 29

ビッグデータのデータ貯蔵場所であるデータレイクの特徴として、適切なものはどれか。

| ア | あらゆるデータをそのままの形式や構造で格納しておく。 |

| イ | データ量を抑えるために、データの記述情報であるメタデータは格納しない。 |

| ウ | データを格納する前にデータ利用方法を設計し、それに沿ってスキーマをあらかじめ定義しておく。 |

| エ | テキストファイルやバイナリデータなど、格納するデータの形式に応じてリポジトリを使い分ける。 |

問 30

トランザクションのACID特性のうち、一貫性(consistency)の記述として、適切なものはどれか。

| ア | 整合性の取れたデータベースに対して、トランザクション実行後も整合性が取れている性質である。 |

| イ | 同時実行される複数のトランザクションは互いに干渉しないという性質である。 |

| ウ | トランザクションは、完全に実行が完了するか、全く実行されなかったかの状態しかとらない性質である。 |

| エ | ひとたびコミットすれば、その後どのような障害が起こっても状態の変更が保たれるという性質である。 |

問 31

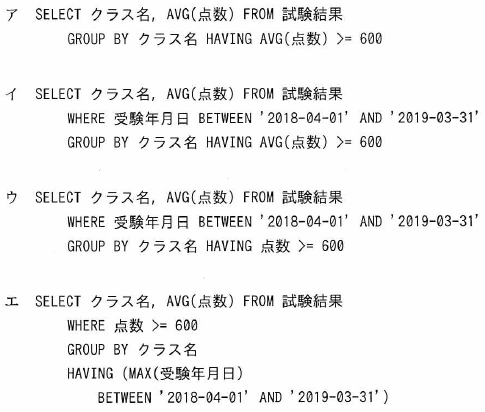

プライベートIPアドレスを割り当てられたPCがNAPT(IPマスカレード)機能をもつルータを経由して、インターネット上のWebサーバにアクセスしている。WebサーバからPCへの応答パケットに含まれるヘッダ情報のうち、このルータで書き換えられるフィールドの組合せとして、適切なものはどれか。ここで、表中の〇はフィールドの情報が書き換えられることを表す。

問 32

インターネット接続において、複数のISPの回線を使用した冗長化構成を表す用語はどれか。

| ア | IP-VPN |

| イ | インターネットVPN |

| ウ | 広域イーサネット |

| エ | マルチホーミング |

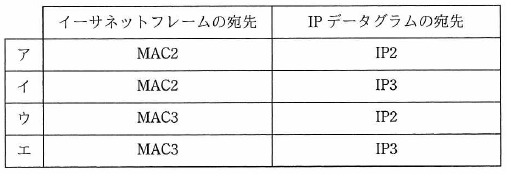

問 33

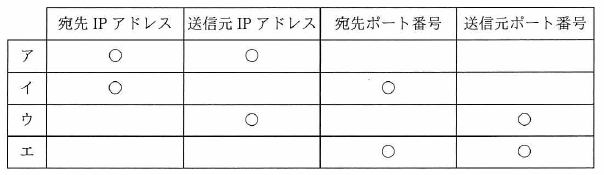

図のようなIPネットワークのLAN環境で、ホストAからホストBにパケットを送信する。LAN1において、パケット内のイーサネットフレームの宛先とIPデータグラムの宛先の組合せとして、適切なものはどれか。ここで、図中の MACn/IPm はホスト又はルータがもつインタフェースのMACアドレスとIPアドレスを示す。

問 34

次のIPアドレスとサブネットマスクをもつPCがある。このPCのネットワークアドレスとして、適切なものはどれか。

IPアドレス: 10.170.70.19

サブネットマスク:255.255.255.240

| ア | 10.170.70.0 |

| イ | 10.170.70.16 |

| ウ | 10.170.70.31 |

| エ | 10.170.70.255 |

問 35

Webサーバを使ったシステムにおいて、インターネット経由でアクセスしてくるクライアントから受け取ったリクエストをWebサーバに中継する仕組みはどれか。

| ア | DMZ |

| イ | フォワードプロキシ |

| ウ | プロキシARP |

| エ | リバースプロキシ |

問 36

情報セキュリティにおけるエクスプロイトコードの説明はどれか。

| ア | 同じセキュリティ機能をもつ製品に乗り換える場合に、CSV形式など他の製品に取り込むことができる形式でファイルを出力するプログラム |

| イ | コンピュータに接続されたハードディスクなどの外部記憶装置や、その中に保存されている暗号化されたファイルなどを閲覧、管理するソフトウェア |

| ウ | セキュリティ製品を設計する際の早い段階から実際に動作する試作品を作成し、それに対する利用者の反応を見ながら徐々に完成に近づける開発手法 |

| エ | ソフトウェアやハードウェアの脆弱性を検査するために作成されたプログラム |

問 37

リスクベース認証の特徴はどれか。

| ア | いかなる環境からの認証の要求においても認証方法を変更せずに、同一の手順によって普段どおりにシステムが利用できる。 |

| イ | ハードウェアトークンとパスワードを併用させるなど、認証要求元の環境によらず常に二つの認証方式を併用することによって、安全性を高める。 |

| ウ | 普段と異なる環境からのアクセスと判断した場合、追加の本人認証をすることによって、不正アクセスに対抗し安全性を高める。 |

| エ | 利用者が認証情報を忘れ、かつ、Webブラウザに保存しているパスワード情報も使用できない場合でも、救済することによって、利用者は普段どおりにシステムを利用できる。 |

問 38

パスワードクラック手法の一種である、レインボー攻撃に該当するものはどれか。

| ア | 何らかの方法で事前に利用者IDと平文のパスワードのリストを入手しておき、複数のシステム間で使い回されている利用者IDとパスワードの組みを狙って、ログインを試行する。 |

| イ | パスワードに成り得る文字列の全てを用いて、総当たりでログインを試行する。 |

| ウ | 平文のパスワードとハッシュ値をチェーンによって管理するテーブルを準備しておき、それを用いて、不正に入手したハッシュ値からパスワードを解読する。 |

| エ | 利用者の誕生日や電話番号などの個人情報を言葉巧みに聞き出して、パスワードを類推する。 |

問 39

ディジタルフォレンジックスの手順を収集、検査、分析、報告に分けたとき、そのいずれかに該当するものはどれか。

| ア | サーバとネットワーク機器のログをログ管理サーバに集約し、リアルタイムに相関分析することによって、不正アクセスを検出する。 |

| イ | ディスクを解析し、削除されたログファイルを復元することによって、不正アクセスの痕跡を発見する。 |

| ウ | 電子メールを外部に送る際に、本文及び添付ファイルを暗号化することによって、情報漏えいを防ぐ。 |

| エ | プログラムを実行する際に、プログラムファイルのハッシュ値と脅威情報を突き合わせることによって、マルウェアを発見する。 |

問 40

DNSSECについての記述のうち、適切なものはどれか。

| ア | DNSサーバへの問合せ時の送信元ポート番号をランダムに選択することによって、DNS問合せへの不正な応答を防止する。 |

| イ | DNSの再帰的な問合せの送信元として許可するクライアントを制限することによって、DNSを悪用したDoS攻撃を防止する。 |

| ウ | 共通鍵暗号方式によるメッセージ認証を用いることによって、正当なDNSサーバからの応答であることをクライアントが検証できる。 |

| エ | 公開鍵暗号方式によるディジタル署名を用いることによって、正当なDNSサーバからの応答であることをクライアントが検証できる。 |

問 41

マルウェア対策ソフトでのフォールスネガティブに該当するものはどれか。

| ア | マルウェアに感染していないファイルを、マルウェアに感染していないと判断する。 |

| イ | マルウェアに感染していないファイルを、マルウェアに感染していると判断する。 |

| ウ | マルウェアに感染しているファイルを、マルウェアに感染していないと判断する。 |

| エ | マルウェアに感染しているファイルを、マルウェアに感染していると判断する。 |

問 42

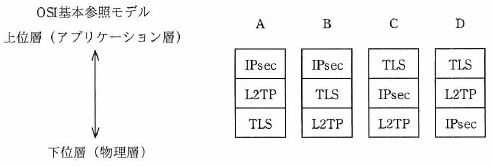

VPNで使用されるセキュアなプロトコルであるIPsec、L2TP、TLSの、OSI基本参照モデルにおける相対的な位置関係はどれか。

| ア | A |

| イ | B |

| ウ | C |

| エ | D |

問 43

情報セキュリティにおけるサンドボックスの説明はどれか。

| ア | OS、DBMS、アプリケーションソフトウェア、ネットワーク機器など多様なソフトウェアや機器が出力する大量のログデータを分析する。 |

| イ | Webアプリケーションの入力フォームへの入力データに含まれるHTMLタグ、JavaScript、SQL文などを他の文字列に置き換えることによって、入力データ中に含まれる悪意のあるプログラムの実行を防ぐ。 |

| ウ | Webサーバの前段に設置し、不特定多数のPCから特定のWebサーバへのリクエストに代理応答する。 |

| エ | 不正な動作の可能性があるプログラムを特別な領域で動作させることによって、他の領域に悪影響が及ぶのを防ぐ。 |

問 44

パケットフィルタリング型ファイアウォールが、通信パケットの通過を許可するかどうかを判断するときに用いるものはどれか。

| ア | Webアプリケーションに渡されるPOSTデータ |

| イ | 送信元と宛先のIPアドレスとポート番号 |

| ウ | 送信元のMACアドレス |

| エ | 利用者のPCから送信されたURL |

問 45

WAFの説明はどれか。

| ア | Webアプリケーションへの攻撃を検知し、阻止する。 |

| イ | Webブラウザの通信内容を改ざんする攻撃をPC内で監視し、検出する。 |

| ウ | サーバのOSへの不正なログインを監視する。 |

| エ | ファイルへのマルウェア感染を監視し、検出する。 |

問 46

ソフトウェアの分析・設計技法の特徴のうち、データ中心分析・設計技法の特徴として、最も適切なものはどれか。

| ア | 機能を詳細化する過程で、モジュールの独立性が高くなるようにプログラムを分割していく。 |

| イ | システムの開発後の仕様変更は、データ構造や手続の局所的な変更で対応可能なので、比較的容易に実現できる。 |

| ウ | 対象業務領域のモデル化に当たって、情報資源であるデータの構造に着目する。 |

| エ | プログラムが最も効率よくアクセスできるようにデータ構造を設計する。 |

問 47

フェールセーフの考えに基づいて設計したものはどれか。

| ア | 乾電池のプラスとマイナスを逆にすると、乾電池が装填できないようにする。 |

| イ | 交通管制システムが故障したときには、信号機に赤色が点灯するようにする。 |

| ウ | ネットワークカードのコントローラを二重化しておき、片方のコントローラが故障しても運用できるようにする。 |

| エ | ハードディスクにRAID1を採用して、MTBFで示される信頼性が向上するようにする。 |

問 48

オペレーティングシステムの更新によって、既存のアプリケーションソフトウェアが正常に動作しなくなることが判明したので、正常に動作するように修正した。この保守を何と呼ぶか。

| ア | 完全化保守 |

| イ | 是正保守 |

| ウ | 適応保守 |

| エ | 予防保守 |

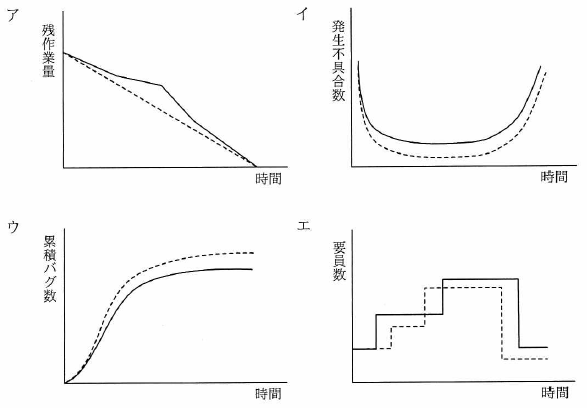

問 49

アジャイル開発におけるプラクティスの一つであるバーンダウンチャートはどれか。ここで、図中の破線は予定又は予想を、実線は実績を表す。

問 50

ソフトウェアライフサイクルプロセスのうちの、システム要求事項分析プロセスにおける要求事項評価の基準はどれか。

| ア | システム要求事項のテスト網羅性 |

| イ | システム要求事項への追跡可能性 |

| ウ | 取得ニーズとの一貫性 |

| エ | 使用されたテスト方法及び作業標準の適切性 |

問 51

JIS Q 21500:2018(プロジェクトマネジメントの手引)によれば、プロジェクトマネジメントの"実行のプロセス群"の説明はどれか。

| ア | プロジェクトの計画に照らしてプロジェクトパフォーマンスを監視し、測定し、管理するために使用する。 |

| イ | プロジェクトフェーズ又はプロジェクトが完了したことを正式に確定するために使用し、必要に応じて考慮し、実行するように得た教訓を提供するために使用する。 |

| ウ | プロジェクトフェーズ又はプロジェクトを開始するために使用し、プロジェクトフェーズ又はプロジェクトの目標を定義し、プロジェクトマネージャがプロジェクト作業を進める許可を得るために使用する。 |

| エ | プロジェクトマネジメントの活動を遂行し、プロジェクトの全体計画に従ってプロジェクトの成果物の提示を支援するために使用する。 |

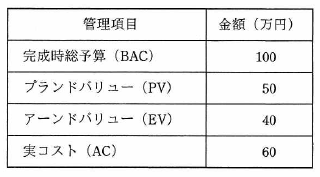

問 52

ある組織では、プロジェクトのスケジュールとコストの管理にアーンドバリューマネジメントを用いている。期間10日間のプロジェクトの、5日目の終了時点の状況は表のとおりである。この時点でのコスト効率が今後も続くとしたとき、完成時総コスト見積り(EAC)は何万円か。

| ア | 110 |

| イ | 120 |

| ウ | 135 |

| エ | 150 |

問 53

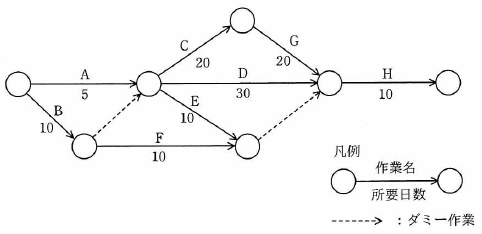

図のアローダイアグラムから読み取れることとして、適切なものはどれか。ここで、プロジェクトの開始日を1日目とする。

| ア | 図のアローダイアグラムから読み取れることとして、適切なものはどれか。ここで、プロジェクトの開始日を1日目とする。 |

| イ | 作業Dはクリティカルパス上の作業である。 |

| ウ | 作業Eの総余裕日数は30日である。 |

| エ | 作業Fを最も遅く開始できるのは11日目である。 |

問 54

ITサービスマネジメントにおける問題管理プロセスにおいて実施することはどれか。

| ア | インシデントの発生後に暫定的にサービスを復旧させ、業務を継続できるようにする。 |

| イ | インシデントの発生後に未知の根本原因を特定し、恒久的な解決策を策定する。 |

| ウ | インシデントの発生に備えて、復旧のための設計をする。 |

| エ | インシデントの発生を記録し、関係する部署に状況を連絡する。 |

問 55

ITIL 2011 editionによれば、ITサービス継続性管理における復旧オプションのうち、段階的復旧(コールド・スタンバイ)はどれか。

| ア | 遠隔地のデータセンタに機器を設置できる場所を確保しておき、災害時にはコンピュータ機器を設置し、ソフトウェアのセットアップやデータの復元を行って、ITサービスを復旧させる。 |

| イ | 遠隔地のデータセンタに本稼働システムと同一構成の機器を準備するとともに、本稼働システムのデータをバックアップしておき、災害時にはその遠隔地のデータセンタに切り替えてITサービスを復旧させる。 |

| ウ | 災害時のIT資源の相互利用について他の組織と合意しておき、災害時には他の組織のIT資源を利用してITサービスを復旧させる。 |

| エ | 同時に被災する可能性がほとんどない複数のデータセンタにシステムを分散して稼働させることによって、一部のデータセンタが被災しても顧客に対するサービスの深刻な停止を引き起こすことなく、ITサービスを即時に復旧させる。 |

問 56

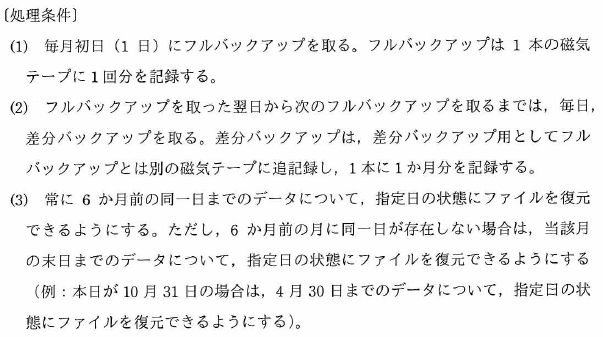

次の処理条件で磁気ディスクに保存されているファイルを磁気テープにバックアップするとき、バックアップの運用に必要な磁気テープは最少で何本か。

| ア | 12 |

| イ | 13 |

| ウ | 14 |

| エ | 15 |

問 57

システム開発委託先(受託者)から委託元(委託者)に納品される成果物に対するユーザ受入テストの適切性を確かめるためのシステム監査の要点はどれか。

| ア | 委託者が作成したユーザ受入テスト計画書に従って、受託者が成果物に対してユーザ受入テストを実施していること |

| イ | 受託者が成果物と一緒にユーザ受入テスト計画書を納品していること |

| ウ | 受託者から納品された成果物に対して、委託者が要件定義に基づきユーザ受入テストを実施していること |

| エ | 受託者から納品された成果物に対して、監査人がユーザ受入テスト計画を策定していること |

問 58

システム監査における"監査手続"として、最も適切なものはどれか。

| ア | 監査計画の立案や監査業務の進捗管理を行うための手順 |

| イ | 監査結果を受けて、監査報告書に監査人の結論や指摘事項を記述する手順 |

| ウ | 監査項目について、十分かつ適切な証拠を入手するための手順 |

| エ | 監査テーマに合わせて、監査チームを編成する手順 |

問 59

システム監査基準(平成30年)に基づいて、監査報告書に記載された指摘事項に対応する際に、不適切なものはどれか。

| ア | 監査対象部門が、経営者の指摘事項に対するリスク受容を理由に改善を行わないこととする。 |

| イ | 監査対象部門が、自発的な取組によって指摘事項に対する改善に着手する。 |

| ウ | システム監査人が、監査対象部門の改善計画を作成する。 |

| エ | システム監査人が、監査対象部門の改善実施状況を確認する。 |

問 60

事務所の物理的セキュリティ対策について、JIS Q 27002:2014(情報セキュリティ管理策の実践のための規範)に基づいて情報セキュリティ監査を実施した。判明した状況のうち、監査人が監査報告書に指摘事項として記載すべきものはどれか。

| ア | 外部からの荷物の受渡しは、サーバ室などの情報処理施設にアクセスすることなく荷物の積降ろしができる場所で行っている。 |

| イ | 機密性の高い情報資産が置かれている部屋には、入室許可を得た者が共通の暗証番号を入力して入室している。 |

| ウ | 機密性の高い情報資産が置かれる部屋は、社員以外の者の目に触れる場所を避けて設けている。 |

| エ | 取引先との打合せは、社員が業務を行っている執務室から分離された場所であって、かつ、機密性の高い情報資産が置かれていない場所で行っている。 |

問 61

事業目標達成のためのプログラムマネジメントの考え方として、適切なものはどれか。

| ア | 活動全体を複数のプロジェクトの結合体と捉え、複数のプロジェクトの連携、統合、相互作用を通じて価値を高め、組織全体の戦略の実現を図る。 |

| イ | 個々のプロジェクト管理を更に細分化することによって、プロジェクトに必要な技術や確保すべき経営資源の明確化を図る。 |

| ウ | システムの開発に使用するプログラム言語や開発手法を早期に検討することによって、開発リスクを低減し、投資効果の最大化を図る。 |

| エ | リスクを最小化するように支援する専門組織を設けることによって、組織全体のプロジェクトマネジメントの能力と品質の向上を図る。 |

問 62

A社は、ソリューションプロバイダから、顧客に対するワントゥワンマーケティングを実現する統合的なソリューションの提案を受けた。この提案が該当するソリューションとして、最も適切なものはどれか。

| ア | CRMソリューション |

| イ | HRMソリューション |

| ウ | SCMソリューション |

| エ | 財務管理ソリューション |

問 63

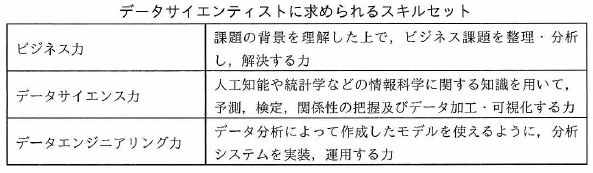

ビッグデータを有効活用し、事業価値を生み出す役割を担う専門人材であるデータサイエンティストに求められるスキルセットを表の三つの領域と定義した。データサイエンス力に該当する具体的なスキルはどれか。

| ア | 扱うデータの規模や機密性を理解した上で、分析システムをオンプレミスで構築するか、クラウドサービスを利用して構築するかを判断し、設計できる。 |

| イ | 事業モデル、バリューチェーンなどの特徴や事業の主たる課題を自力で構造的に理解でき、問題の大枠を整理できる。 |

| ウ | 分散処理のフレームワークを用いて、計算処理を複数サーバに分散させる並列処理システムを設計できる。 |

| エ | 分析要件に応じ、決定木分析、ニューラルネットワークなどのモデリング手法の選択、モデルへのパラメタの設定、分析結果の評価ができる。 |

問 64

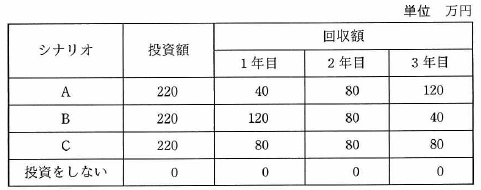

投資効果を正味現在価値法で評価するとき、最も投資効果が大きい(又は損失が小さい)シナリオはどれか。ここで、期間は3年間、割引率は5%とし、各シナリオのキャッシュフローは表のとおりとする。

| ア | A |

| イ | B |

| ウ | C |

| エ | 投資をしない |

問 65

要件定義において、利用者や外部システムと、業務の機能を分離して表現することによって、利用者を含めた業務全体の範囲を明らかにするために使用される図はどれか。

| ア | アクティビティ図 |

| イ | オブジェクト図 |

| ウ | クラス図 |

| エ | ユースケース図 |

問 66

サブスクリプション方式のソフトウェア調達はどれか。

| ア | ERPソフトウェアの利用人数分の永続使用ライセンスをイニシャルコストとして購入し、必要に応じてライセンスを追加購入する。 |

| イ | 新しいOS上で動作する最新バージョンのソフトウェアパッケージを販売代理店から購入する。 |

| ウ | 新規開発した業務システムのソフトウェア開発費を無形固定資産として計上して、自社で利用する。 |

| エ | ベンダが提供するソフトウェアを、利用料金を支払うことによって一定期間の利用権を得て利用する。 |

問 67

コアコンピタンスに該当するものはどれか。

| ア | 主な事業ドメインの高い成長率 |

| イ | 競合他社よりも効率性が高い生産システム |

| ウ | 参入を予定している事業分野の競合状況 |

| エ | 収益性が高い事業分野での市場シェア |

問 68

バランススコアカードの四つの視点とは、財務、学習と成長、内部ビジネスプロセスと、もう一つはどれか。

| ア | ガバナンス |

| イ | 顧客 |

| ウ | 自社の強み |

| エ | 遵法 |

問 69

知識創造プロセス(SECIモデル)における"表出化"はどれか。

| ア | 暗黙知から新たに暗黙知を得ること |

| イ | 暗黙知から新たに形式知を得ること |

| ウ | 形式知から新たに暗黙知を得ること |

| エ | 形式知から新たに形式知を得ること |

問 70

オープンイノベーションに関する事例として、適切なものはどれか。

| ア | 社外からアイディアを募集し、新サービスの開発に活用した。 |

| イ | 社内の製造部と企画部で共同プロジェクトを設置し、新規製品を開発した。 |

| ウ | 物流システムを変更し、効率的な販売を行えるようにした。 |

| エ | ブランド向上を図るために、自社製品の革新性についてWebに掲載した。 |

問 71

IoT活用におけるディジタルツインの説明はどれか。

| ア | インターネットを介して遠隔地に設置した3Dプリンタへ設計データを送り、短時間に複製物を製作すること |

| イ | システムを正副の二重に用意し、災害や故障時にシステムの稼働の継続を保証すること |

| ウ | 自宅の家電機器とインターネットでつながり、稼働監視や操作を遠隔で行うことができるウェアラブルデバイスのこと |

| エ | ディジタル空間に現実世界と同等な世界を、様々なセンサで収集したデータを用いて構築し、現実世界では実施できないようなシミュレーションを行うこと |

問 72

PDM(Product Data Management)の目的はどれか。

| ア | NC工作機械、自動搬送装置、倉庫などを有機的に結合し、コンピュータで集中管理することによって、多品種少量生産に対応できる生産の自動化を実現する。 |

| イ | 図面・部品構成データ、仕様書データなどの設計及び開発の段階で発生する情報を一元管理することによって、設計業務及び開発業務の効率を向上させる。 |

| ウ | 製品の生産計画に基づいてその生産に必要な資材の所要量を展開し、これを基準にして資材の需要とその発注時期を算出する。 |

| エ | 部品の供給から製品の販売までの一連のプロセスの情報をリアルタイムで交換することによって、在庫の削減とリードタイムの短縮を実現する。 |

問 73

SEOの説明はどれか。

| ア | ECサイトにおいて、個々の顧客の購入履歴を分析し、新たに購入が見込まれる商品を自動的に推奨する機能 |

| イ | Webページに掲載した広告が契機となって商品が購入された場合、売主から成功報酬が得られる仕組み |

| ウ | 検索エンジンの検索結果一覧において自社サイトがより上位にランクされるようにWebページの記述内容を見直すなど様々な試みを行うこと |

| エ | 検索エンジンを運営する企業と契約し、自社の商品・サービスと関連したキーワードが検索に用いられた際に広告を表示する仕組み |

問 74

発生した故障について、発生要因ごとの件数の記録を基に、故障発生件数で上位を占める主な要因を明確に表現するのに適している図法はどれか。

| ア | 特性要因図 |

| イ | パレート図 |

| ウ | マトリックス図 |

| エ | 連関図 |

問 75

定量発注方式における経済的発注量を計算したところ、600個であった。発注から納入までの調達期間は5日であり、安全在庫量が30個である場合、この購買品目の発注点は何個か。ここで、1日の平均消費量は50個であるとする。

| ア | 220 |

| イ | 250 |

| ウ | 280 |

| エ | 300 |

問 76

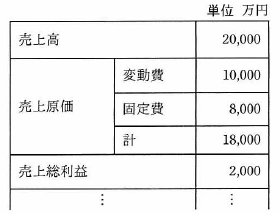

表の事業計画案に対して、新規設備投資に伴う減価償却費(固定費)の増加1,000万円を織り込み、かつ、売上総利益を3,000万円とするようにしたい。変動費率に変化がないとすると、売上高の増加を何万円にすればよいか。

| ア | 2,000 |

| イ | 3,000 |

| ウ | 4,000 |

| エ | 5,000 |

問 77

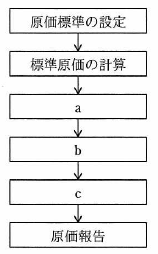

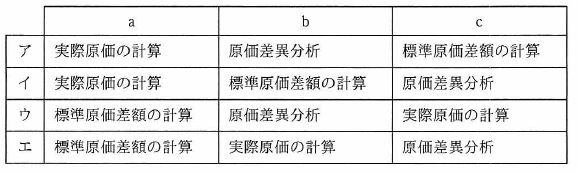

図に示す標準原価計算の手続について、a~cに該当する適切な組合せはどれか。

問 78

個人情報のうち、個人情報保護法における要配慮個人情報に該当するものはどれか。

| ア | 個人情報の取得時に、本人が取扱いの配慮を申告することによって設定される情報 |

| イ | 個人に割り当てられた、運転免許証、クレジットカードなどの番号 |

| ウ | 生存する個人に関する、個人を特定するために用いられる勤務先や住所などの情報 |

| エ | 本人の病歴、犯罪の経歴など不当な差別や不利益を生じさせるおそれのある情報 |

問 79

ソフトウェア開発を下請事業者に委託する場合、下請代金支払遅延等防止法に照らして、禁止されている行為はどれか。

| ア | 継続的な取引が行われているので、支払条件、支払期日等を記載した書面をあらかじめ交付し、個々の発注書面にはその事項の記載を省略する。 |

| イ | 顧客が求める仕様が確定していなかったので、発注の際に、下請事業者に仕様が未記載の書面を交付し、仕様が確定した時点では、内容を書面ではなく口頭で伝えた。 |

| ウ | 顧客の都合で仕様変更の必要が生じたので、下請事業者と協議の上、発生する費用の増加分を下請代金に加算することによって仕様変更に応じてもらう。 |

| エ | 振込手数料を下請事業者が負担する旨を発注前に書面で合意したので、親事業者が負担した実費の範囲内で振込手数料を差し引いて下請代金を支払う。 |

問 80

技術者倫理の観点から、職務遂行において技術者が優先すべきこととして、最も適切なものはどれか。

| ア | 会社の利益 |

| イ | 技術者個人の名誉 |

| ウ | 公衆の安全 |

| エ | コストの低減 |

問題目次

| 問1 | 0以上255以下の整数nに対して、と定義する。next(n)... |

| 問2 | 桁落ちによる誤差の説明として、適切なものはどれか。 |

| 問3 | AIにおけるディープラーニングに関する記述として、最も適切な... |

| 問4 | 家庭用ゲーム機に採用され、自動車の先端運転支援システムにも使... |

| 問5 | 要求に応じて可変量のメモリを割り当てるメモリ管理方式がある。... |

| 問6 | 次の手順はシェルソートによる整列を示している。データ列 7、... |

| 問7 | JavaScriptの言語仕様のうち、オブジェクトの表記法な... |

| 問8 | スーパスカラの説明として、適切なものはどれか。 |

| 問9 | 同一メモリ上で転送するとき、転送元の開始アドレス、転送先の開... |

| 問10 | バス幅が16ビット、メモリサイクルタイムが80ナノ秒で連続し... |

| 問11 | ZigBeeの説明として、適切なものはどれか。 |

| 問12 | Webサーバ、アプリケーション(AP)サーバ及びデータベース... |

| 問13 | 稼働率の等しい装置を直列や並列に組み合わせたとき、システム全... |

| 問14 | キャッシュサーバを利用した検索処理の平均応答時間は、キャッシ... |

| 問15 | あるクライアントサーバシステムにおいて、クライアントから要求... |

| 問16 | 五つのジョブA~Eに対して、ジョブの多重度が1で、処理時間順... |

| 問17 | プログラムの実行時に利用される記憶領域にスタック領域とヒープ... |

| 問18 | 二つのタスクが共用する二つの資源を排他的に使用するとき、デッ... |

| 問19 | 仮想記憶管理におけるページ置換えアルゴリズムとしてLRU方式... |

| 問20 | DRAMのメモリセルにおいて、情報を記憶するために利用されて... |

| 問21 | アクチュエータの機能として、適切なものはどれか。 |

| 問22 | 音声を標本化周波数10kHz、量子化ビット数16ビットで4秒... |

| 問23 | 次の二つの回路の入力に値を与えたとき、表の入力A、B、C、D... |

| 問24 | コードの値からデータの対象物が連想できるものはどれか。 |

| 問25 | コンピュータグラフィックスにおける、レンダリングに関する記述... |

| 問26 | データベースを記録媒体にどのように格納するかを記述したものは... |

| 問27 | RDBMSにおいて、特定の利用者だけに表を更新する権限を与え... |

| 問28 | 過去3年分の記録を保存している”試験結果”表から、2018年... |

| 問29 | ビッグデータのデータ貯蔵場所であるデータレイクの特徴として、... |

| 問30 | トランザクションのACID特性のうち、一貫性(consist... |

| 問31 | プライベートIPアドレスを割り当てられたPCがNAPT(IP... |

| 問32 | インターネット接続において、複数のISPの回線を使用した冗長... |

| 問33 | 図のようなIPネットワークのLAN環境で、ホストAからホスト... |

| 問34 | 次のIPアドレスとサブネットマスクをもつPCがある。このPC... |

| 問35 | Webサーバを使ったシステムにおいて、インターネット経由でア... |

| 問36 | 情報セキュリティにおけるエクスプロイトコードの説明はどれか。 |

| 問37 | リスクベース認証の特徴はどれか。 |

| 問38 | パスワードクラック手法の一種である、レインボー攻撃に該当する... |

| 問39 | ディジタルフォレンジックスの手順を収集、検査、分析、報告に分... |

| 問40 | DNSSECについての記述のうち、適切なものはどれか。 |

| 問41 | マルウェア対策ソフトでのフォールスネガティブに該当するものは... |

| 問42 | VPNで使用されるセキュアなプロトコルであるIPsec、L2... |

| 問43 | 情報セキュリティにおけるサンドボックスの説明はどれか。 |

| 問44 | パケットフィルタリング型ファイアウォールが、通信パケットの通... |

| 問45 | WAFの説明はどれか。 |

| 問46 | ソフトウェアの分析・設計技法の特徴のうち、データ中心分析・設... |

| 問47 | フェールセーフの考えに基づいて設計したものはどれか。 |

| 問48 | オペレーティングシステムの更新によって、既存のアプリケーショ... |

| 問49 | アジャイル開発におけるプラクティスの一つであるバーンダウンチ... |

| 問50 | ソフトウェアライフサイクルプロセスのうちの、システム要求事項... |

| 問51 | JIS Q 21500:2018(プロジェクトマネジメントの... |

| 問52 | ある組織では、プロジェクトのスケジュールとコストの管理にアー... |

| 問53 | 図のアローダイアグラムから読み取れることとして、適切なものは... |

| 問54 | ITサービスマネジメントにおける問題管理プロセスにおいて実施... |

| 問55 | ITIL 2011 editionによれば、ITサービス継続... |

| 問56 | 次の処理条件で磁気ディスクに保存されているファイルを磁気テー... |

| 問57 | システム開発委託先(受託者)から委託元(委託者)に納品される... |

| 問58 | システム監査における”監査手続”として、最も適切なものはどれ... |

| 問59 | システム監査基準(平成30年)に基づいて、監査報告書に記載さ... |

| 問60 | 事務所の物理的セキュリティ対策について、JIS Q 2700... |

| 問61 | 事業目標達成のためのプログラムマネジメントの考え方として、適... |

| 問62 | A社は、ソリューションプロバイダから、顧客に対するワントゥワ... |

| 問63 | ビッグデータを有効活用し、事業価値を生み出す役割を担う専門人... |

| 問64 | 投資効果を正味現在価値法で評価するとき、最も投資効果が大きい... |

| 問65 | 要件定義において、利用者や外部システムと、業務の機能を分離し... |

| 問66 | サブスクリプション方式のソフトウェア調達はどれか。 |

| 問67 | コアコンピタンスに該当するものはどれか。 |

| 問68 | バランススコアカードの四つの視点とは、財務、学習と成長、内部... |

| 問69 | 知識創造プロセス(SECIモデル)における”表出化”はどれか... |

| 問70 | オープンイノベーションに関する事例として、適切なものはどれか... |

| 問71 | IoT活用におけるディジタルツインの説明はどれか。 |

| 問72 | PDM(Product Data Management)の目... |

| 問73 | SEOの説明はどれか。 |

| 問74 | 発生した故障について、発生要因ごとの件数の記録を基に、故障発... |

| 問75 | 定量発注方式における経済的発注量を計算したところ、600個で... |

| 問76 | 表の事業計画案に対して、新規設備投資に伴う減価償却費(固定費... |

| 問77 | 図に示す標準原価計算の手続について、a~cに該当する適切な組... |

| 問78 | 個人情報のうち、個人情報保護法における要配慮個人情報に該当す... |

| 問79 | ソフトウェア開発を下請事業者に委託する場合、下請代金支払遅延... |

| 問80 | 技術者倫理の観点から、職務遂行において技術者が優先すべきこと... |