応用情報技術者午前

2019(平成31年、令和元年)/秋期分

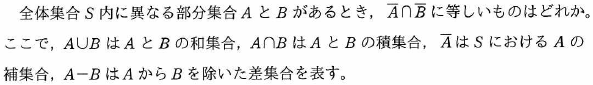

問 1

あるホテルは客室を1,000部屋もち、部屋番号は、数字4と9を使用しないで0001から順に数字4桁の番号としている。部屋番号が0330の部屋は、何番目の部屋か。

| ア | 204 |

| イ | 210 |

| ウ | 216 |

| エ | 218 |

問 2

問 3

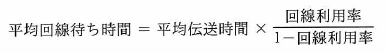

通信回線を使用したデータ伝送システムにM/M/1の待ち行列モデルを適用すると、平均回線待ち時間、平均伝送時間、回線利用率の関係は、次に式で表すことができる。

回線利用率が0%から徐々に増加していく場合、平均回線待ち時間が平均伝送時間よりも最初に長くなるのは、回線利用率が幾つを超えたときか。

| ア | 0.4 |

| イ | 0.5 |

| ウ | 0.6 |

| エ | 0.7 |

問 4

AIの機械学習における教師なし学習で用いられる手法として、最も適切なものはどれか。

| ア | 幾つかのグループに分かれている既存データ間に分離境界を定め、新たなデータがどのグループに属するかはその分離境界によって判別するパターン認識手法 |

| イ | 数式で解を求めることが難しい場合に、乱数を使って疑似データを作り、数値計算をすることによって解を推定するモンテカルロ法 |

| ウ | データ同士の類似度を定義し、その定義した類似度に従って似たもの同士は同じグループに入るようにデータをグループ化するクラスタリング |

| エ | プロットされた時系列データに対して、曲線の当てはめを行い、得られた近似曲線によってデータの補完や未来予測を行う回帰分析 |

問 5

組込みシステムにおけるリアルタイムシステムにおいて、システムへの入力に対する応答のうち、最も適切なものはどれか。

| ア | OSを使用しないで応答する。 |

| イ | 定められた制限時間内に応答する。 |

| ウ | 入力された順序を守って応答する。 |

| エ | 入力時刻を記録して応答する。 |

問 6

先頭ポインタと末尾ポインタをもち、多くのデータがポインタでつながった単方向の線形リストの処理のうち、先頭ポインタ、末尾ポインタ又は各データのポインタをたどる回数が最も多いものはどれか。ここで、単方向のリストは先頭ポインタからつながっているものとし、追加するデータはポインタをたどらなくても参照できるものとする。 令

| ア | 先頭にデータを追加する処理 |

| イ | 先頭のデータを削除する処理 |

| ウ | 末尾にデータを追加する処理 |

| エ | 末尾のデータを削除する処理 |

問 7

自然数をキーとするデータを、ハッシュ表を用いて管理する。キーxのハッシュ関数h(x)を

h(x) = x mod n

とすると、任意のキーaとbが衝突する条件はどれか。ここで、nはハッシュ表の大きさであり、x mod nはxをnで割った余りを表す。

| ア | a+bがnの倍数 |

| イ | a-bがnの倍数 |

| ウ | nがa+bの倍数 |

| エ | nがa-bの倍数 |

問 8

分割統治を利用した整列法はどれか。

| ア | 基数ソート |

| イ | クイックソート |

| ウ | 選択ソート |

| エ | 挿入ソート |

問 9

CPUのプログラムレジスタ(プログラムカウンタ)の役割はどれか。

| ア | 演算を行うために、メモリから読み出したデータを保持する。 |

| イ | 条件付き分岐命令を実行するために、演算結果の状態を保持する。 |

| ウ | 命令のデコードを行うために、メモリから読み出した命令を保持する。 |

| エ | 命令を読み出すために、次の命令が格納されたアドレスを保持する。 |

問 10

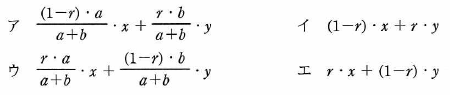

容量がaMバイトでアクセス時間がxナノ秒の命令キャッシュと、容量がbMバイトでアクセス時間がyナノ秒の主記憶をもつシステムにおいて、CPUからみた、主記憶と命令キャッシュとを合わせた平均アクセス時間を表す式はどれか。ここで、読み込みたい命令コードがキャッシュに存在しない確率をrとし、キャッシュメモリ管理に関するオーバヘッドは無視できるものとする。

問 11

PCとディスプレイの接続に用いられるインタフェースの一つであるDisplayPortの説明として、適切なものはどれか。

| ア | DVIと同じサイズのコネクタで接続する。 |

| イ | アナログ映像信号も伝送できる。 |

| ウ | 映像と音声をパケット化して、シリアル伝送できる。 |

| エ | 著作権保護の機能をもたない。 |

問 12

SDメモリカードの上位規格の一つであるSDXCの特徴として、適切なものはどれか。

| ア | GPS、カメラ、無線LANアダプタなどの周辺機能をハードウェアとしてカードに搭載している。 |

| イ | SDメモリカードの4分の1以下の小型サイズで、最大32Gバイトの容量をもつ。 |

| ウ | 著作権保護技術としてAACSを採用し、従来のSDメモリカードよりもセキュリティが強化された。 |

| エ | ファイルシステムにexFATを採用し、最大2Tバイトの容量に対応できる。 |

問 13

システムの性能を向上させるための方法として、スケールアウトが適しているシステムはどれか。

| ア | 一連の大きな処理を一括して実行しなければならないので、並列処理が困難な処理が中心のシステム |

| イ | 参照系のトランザクションが多いので、複数のサーバで分散処理を行っているシステム |

| ウ | データを追加するトランザクションが多いので、データの整合性を取るためのオーバヘッドを小さくしなければならないシステム |

| エ | 同一のマスタデータベースがシステム内に複数配置されているので、マスタを更新する際にはデータベース間で整合性を保持しなければならないシステム |

問 14

キャパシティプランニングの目的の一つに関する記述のうち、最も適切なものはどれか。

| ア | 応答時間に最も影響があるボトルネックだけに着目して、適切な変更を行うことによって、そのボトルネックの影響を低減又は排除することである。 |

| イ | システムの現在の応答時間を調査し、長期的に監視することによって、将来を含めて応答時間を維持することである。 |

| ウ | ソフトウェアとハードウェアをチューニングして、現状の処理能力を最大限に引き出して、スループットを向上させることである。 |

| エ | パフォーマンスの問題はリソースの過剰使用によって発生するので、特定のリソースの有効利用を向上させることである。 |

問 15

1件のデータを処理する際に、読取りには40ミリ秒、CPU処理には30ミリ秒、書込みには50ミリ秒掛かるプログラムがある。このプログラムで、n件目の書込みと並行してn+1件目のCPU処理とn+2件目の読取りを実行すると、1分当たりの最大データ処理件数は幾つか。ここで、OSのオーバヘッドは考慮しないものとする。

| ア | 500 |

| イ | 666 |

| ウ | 750 |

| エ | 1,200 |

問 16

システムの信頼性向上技術に関する記述のうち、適切なものはどれか。

| ア | 故障が発生したときに、あらかじめ指定された安全な状態にシステムを保つことをフェールソフトという。 |

| イ | 故障が発生したときに、あらかじめ指定されている縮小した範囲のサービスを提供することをフォールトマスキングという。 |

| ウ | 故障が発生したときに、その影響が誤りとなって外部に出ないように訂正することをフェールセーフという。 |

| エ | 故障が発生したときに対処するのではなく、品質管理などを通じてシステム構成要素を信頼性を高めることをフォールトアボイダンスという。 |

問 17

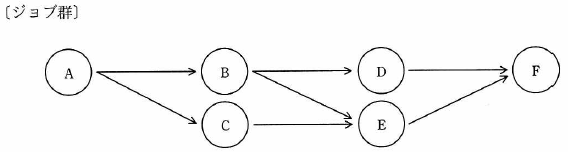

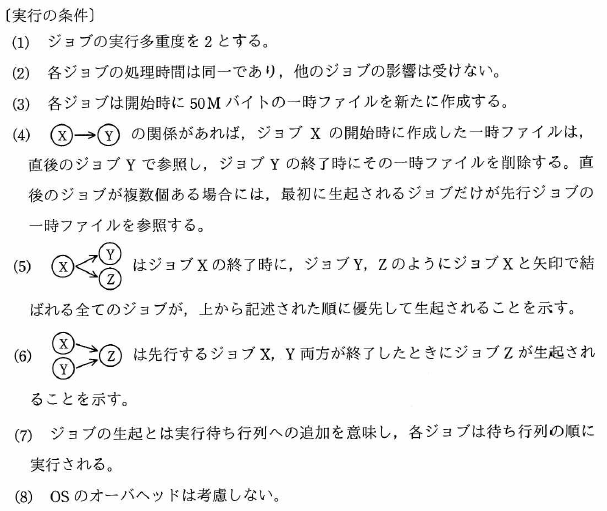

ジョブ群と実行の条件が次のとおりであるとき、一時ファイルを作成する磁気ディスクに必要な容量は最低何Mバイトか。

| ア | 100 |

| イ | 150 |

| ウ | 200 |

| エ | 250 |

問 18

ページング方式の仮想記憶において、主記憶に存在しないページをアクセスした場合の処理や状態の順番として、適切なものはどれか。ここで、現在主記憶には、空きページはないものとする。

| ア | 置換え対象ページの決定→ページイン→ページフォールト→ページアウト |

| イ | 置換え対象ページの決定→ページフォールト→ページアウト→ページイン |

| ウ | ページフォールト→置換え対象ページの決定→ページアウト→ページイン |

| エ | ページフォールト→置換え対象ページの決定→ページイン→ページアウト |

問 19

三つの媒体A~Cに次の条件でファイル領域を割り当てた場合、割り当てた領域の総量が大きい順に媒体を並べたものはどれか。

〔条件〕

(1):ファイル領域を割り当てる際の媒体選択アルゴリズムとして、空き領域が最大の媒体を選択する方式を採用する。

(2):割当て要求されるファイル領域の大きさは、順に 90、30、40、40、70、30(Mバイト)であり、割当てられたファイル領域は、途中で解放されない。

(3):各媒体は容量が同一であり、割当て要求に対して十分な大きさをもち、初めはすべて空きの状態である。

(4):空き領域の大きさが等しい場合にはA、B、Cの順に選択する。

| ア | A、B、C |

| イ | A、C、B |

| ウ | B、A、C |

| エ | C、B、A |

問 20

分解能が8ビットのD/A変換器に、ディジタル値0を入力したときの出力電圧が0Vとなり、ディジタル値128を入力したときの出力電圧が2.5Vとなる場合、最下位の1ビットの変化による当該D/A変換器の出力電圧の変化は何Vか。

| ア | 2.5/128 |

| イ | 2.5/255 |

| ウ | 2.5/256 |

| エ | 2.5/512 |

問 21

組込みシステムにおける、ウォッチドッグタイマの機能はどれか。

| ア | あらかじめ設定された一定時間内にタイマがクリアされなかった場合、システム異常とみなしてシステムをリセット又は終了する。 |

| イ | システム異常を検出した場合、タイマで設定された時間だけ待ってシステムに通知する。 |

| ウ | システム異常を検出した場合、マスカブル割込みでシステムに通知する。 |

| エ | システムが一定時間異常であった場合、上位の管理プログラムを呼び出す。 |

問 22

エネルギーハーベスティングの適用例として、適切なものはどれか。

| ア | AC電源で充電したバッテリで駆動される携帯電話機 |

| イ | インバータ制御を用いるエアーコンディショナの室外機 |

| ウ | スイッチを押す力を電力に変換して作動するRFリモコン |

| エ | 無停電電源装置を備えたデータサーバ |

問 23

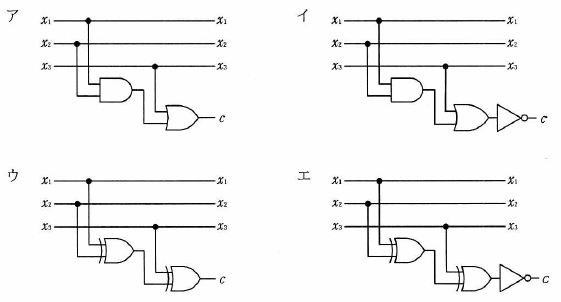

3ビットのデータX1、X2、X3に偶数パリティビットcを付加する回路はどれか。XXX

問 24

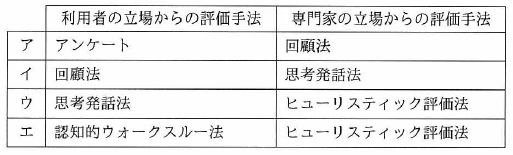

ユーザインタフェースのユーザビリティを評価するときの、利用者の立場からの評価手法と専門家の立場からの評価手法の適切な組みはどれか。

問 25

H.264/MPEG-4 AVCに関する記述はどれか。

| ア | インターネットで動画や音声データのストリーミング配信を制御するための通信方式 |

| イ | テレビ会議やテレビ電話で双方向のビデオ配信を制御するための通信方式 |

| ウ | テレビの電子番組案内で使用される番組内容のメタデータを記述する方式 |

| エ | ワンセグやインターネットで用いられる動画データの圧縮符号化方式 |

問 26

データベースの概念設計に用いられ、対象世界を、実体と実体間の関連という二つの概念で表現するデータモデルはどれか。

| ア | E-Rモデル |

| イ | 階層モデル |

| ウ | 関係モデル |

| エ | ネットワークモデル |

問 27

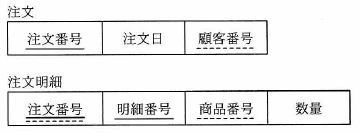

図のような関係データベースの"注文"表と"注文明細"表がある。"注文"表の行を削除すると、対応する"注文明細"表の行が、自動的に削除されるようにしたい。SQL文のON DELETE句に指定する語句はどれか。ここで、図中の実線の下線は主キーを、破線の下線は外部キーを表す。

| ア | CASCADE |

| イ | INTERSECT |

| ウ | RESTRICT |

| エ | UNIQUE |

問 28

RDBMSのロックに関する記述のうち、適切なものはどれか。ここで、X、Yはトランザクションとする。

| ア | XがA表内の特定行aに対して共有ロックを獲得しているときは、YはA表内の別の特定行bに対して専有ロックを獲得することができない。 |

| イ | XがA表内の特定行aに対して共有ロックを獲得しているときは、YはA表に対して専有ロックを獲得することができない。 |

| ウ | XがA表に対して共有ロックを獲得しているときでも、YはA表に対して専有ロックを獲得することができる。 |

| エ | XがA表に対して専有ロックを獲得しているときでも、YはA表内の特定行aに対して専有ロックを獲得することができる。 |

問 29

データベースに媒体障害が発生したときのデータベースの回復法はどれか。

| ア | 障害発生時、異常終了したトランザクションをロールバックする。 |

| イ | 障害発生時点でコミットしていたがデータベースの実更新がされていないトランザクションをロールフォワードする。 |

| ウ | 障害発生時点でまだコミットもアボートもしていなかった全てのトランザクションをロールバックする。 |

| エ | バックアップコピーでデータベースを復元し、バックアップ取得以降にコミットした全てのトランザクションをロールフォワードする。 |

問 30

分散トランザクション管理において、複数サイトのデータベースを更新する場合に用いられる2相コミットプロトコルに関する記述のうち、適切なものはどれか。

| ア | 主サイトが一部の従サイトからのコミット準備完了メッセージを受け取っていない場合、コミット準備が完了した従サイトに対してだけコミット要求を発行する。 |

| イ | 主サイトが一部の従サイトからのコミット準備完了メッセージを受け取っていない場合、全ての従サイトに対して再度コミット準備要求を発行する。 |

| ウ | 主サイトが全ての従サイトからコミット準備完了メッセージを受け取った場合、全ての従サイトに対してコミット要求を発行する。 |

| エ | 主サイトが全ての従サイトに対してコミット準備要求を発行した場合、従サイトは、コミット準備が完了したときだけ応答メッセージを返す。 |

問 31

VoIP通信において8kビット/秒の音声符号化を行い、パケット生成周期が10ミリ秒のとき、1パケットに含まれる音声ペイロードは何バイトか。

| ア | 8 |

| イ | 10 |

| ウ | 80 |

| エ | 100 |

問 32

イーサネットで使用されるメディアアクセス制御方式であるCSMA/CDに関する記述として、適切なものはどれか。

| ア | それぞれのステーションがキャリア検知を行うとともに、送信データの衝突が起きた場合は再送する。 |

| イ | タイムスロットと呼ばれる単位で分割して、同一周波数において複数の通信を可能にする。 |

| ウ | データ送受信の開始時にデータ送受信のネゴシエーションとしてRTS/CTS方式を用い、受信の確認はACKを使用する。 |

| エ | 伝送路上にトークンを巡回させ、トークンを受け取った端末だけがデータを送信できる。 |

問 33

TCP/IPネットワークで使用されるARPの説明として、適切なものはどれか。

| ア | IPアドレスからMACアドレスを得るためプロトコル |

| イ | IPアドレスからホスト名(ドメイン名)を得るためのプロトコル |

| ウ | MACアドレスからIPアドレスを得るためのプロトコル |

| エ | ホスト名(ドメイン名)からIPアドレスを得るためのプロトコル |

問 34

IPv6アドレスの表記として、適切なものはどれか。

| ア | 2001:db8::3ab::ff01 |

| イ | 2001:db8::3ab:ff01 |

| ウ | 2001:db8.3ab:ff01 |

| エ | 2001.db8.3ab.ff01 |

問 35

TCP/IPネットワークのフォワードプロキシに関する説明のうち、最も適切なものはどれか。

| ア | Webサーバと同一の組織内(例えば企業内)にあって、Webブラウザからのリクエストに対してWebサーバの代理として応答する。 |

| イ | Webブラウザと同一の組織内(例えば企業内)になければならない。 |

| ウ | Webブラウザの代理として、Webサーバに対するリクエストを送信する。 |

| エ | 電子メールをインターネット上の複数のサーバを経由して転送する。 |

問 36

IPv6において、拡張ヘッダを利用することによって実現できるセキュリティ機能はどれか。

| ア | URLフィルタリング機能 |

| イ | 暗号化機能 |

| ウ | ウイルス検疫機能 |

| エ | 情報漏えい検知機能 |

問 37

インターネットとの接続において、ファイアウォールのNAPT機能によるセキュリティ上の効果はどれか。

| ア | DMZ上にある公開Webサーバの脆弱性を突く攻撃からWebサーバを防御できる。 |

| イ | インターネットから内部ネットワークへの侵入を検知し、検知後の通信を遮断できる。 |

| ウ | インターネット上の特定のWebサービスを利用するHTTP通信を検知し、遮断できる。 |

| エ | 内部ネットワークからインターネットにアクセスする利用者PCについて、インターネットからの不正アクセスを困難にすることができる。 |

問 38

チャレンジレスポンス認証方式の特徴はどれか。

| ア | 固定パスワードをTLSによって暗号化し、クライアントからサーバに送信する。 |

| イ | 端末のシリアル番号を、クライアントで秘密鍵を使って暗号化してサーバに送信する。 |

| ウ | トークンという装置が自動的に表示する、認証のたびに異なるデータをパスワードとして送信する。 |

| エ | 利用者が入力したパスワードと、サーバから受け取ったランダムなデータとをクライアントで演算し、その結果をサーバに送信する。 |

問 39

無線LAN環境におけるWPA2-PSKの機能はどれか。

| ア | アクセスポイントに設定されているSSIDを共通鍵とし、通信を暗号化する。 |

| イ | アクセスポイントに設定されているのと同じSSIDとパスワード(Pre-Shared Key)が設定されている端末だけに接続を許可する。 |

| ウ | アクセスポイントは、IEEE 802.11acに準拠している端末だけに接続を許可する。 |

| エ | アクセスポイントは、利用者ごとに付与されたSSIDを確認し、無線LANへのアクセス権限を識別する。 |

問 40

JIS Q 27000:2019(情報セキュリティマネジメントシステム-用語)では、情報セキュリティは主に三つの特性を維持することとされている。それらのうちの二つは機密性と完全性である。残りの一つはどれか。

| ア | 可用性 |

| イ | 効率性 |

| ウ | 保守性 |

| エ | 有効性 |

問 41

内部ネットワークのPCからインターネット上のWebサイトを参照するときに、DMZ上に用意したVDI(Virtual Desktop Infrastructure)サーバ上のWebブラウザを利用すると、未知のマルウェアがPCにダウンロードされるのを防ぐというセキュリティ上の効果が期待できる。この効果を生み出すVDIサーバの動作の特徴はどれか。

| ア | Webサイトからの受信データのうち、実行ファイルを削除し、その他のデータをPCに送信する。 |

| イ | Webサイトからの受信データは、IPsecでカプセル化し、PCに送信する。 |

| ウ | Webサイトからの受信データは、受信処理ののち生成したデスクトップ画面の画像データだけをPCに送信する。 |

| エ | Webサイトからの受信データは、不正なコード列が検知されない場合だけPCに送信する。 |

問 42

エクスプロイトキットの説明はどれか。

| ア | JPEGデータを読み込んで表示する機能をもつ製品に対して、セキュリティ上の問題を発生させる可能性のある値を含んだJPEGデータを読み込ませることによって、脆弱性がないかをテストするツール |

| イ | VNなどに掲載された脆弱性情報の中に、利用者自身がPC又はサーバにインストールした製品に関する情報が含まれているかどうかを確認するツール |

| ウ | OSやアプリケーションソフトウェアの脆弱性を悪用して攻撃するツール |

| エ | Webサイトのアクセスログから、Webサイトの脆弱性を悪用した攻撃を検出するツール |

問 43

ダークネットは、インターネット上で到達可能であるが、使われていないIPアドレス空間を示す。このダークネットにおいて観測されるものはどれか。

| ア | インターネット上で公開されているWebサイトに対してWebブラウザから送信するパケット |

| イ | インターネットにつながっており、実在するIoT機器から実在するサーバに送信されるパケット |

| ウ | マルウェアがIoT機器やサーバなどの攻撃対象を探すために送信するパケット |

| エ | 有効な電子メールアドレスに対して攻撃者が標的型攻撃メールを送信するSMTPのパケット |

問 44

ファジングに該当するものはどれか。

| ア | サーバにFINパケットを送信し、サーバからの応答を観測して、稼働しているサービスを見つけ出す。 |

| イ | サーバのOSやアプリケーションソフトウェアが生成したログやコマンド履歴などを解析して、ファイルサーバに保存されているファイルの改ざんを検知する。 |

| ウ | ソフトウェアに、問題を引き起こしそうな多様なデータを入力し、挙動を監視して、脆弱性を見つけ出す。 |

| エ | ネットワーク上を流れるパケットを収集し、そのプロトコルヘッダやペイロードを解析して、あらかじめ登録された攻撃パターンと一致した場合は不正アクセスと判断する。 |

問 45

虹彩認証に関する記述のうち、最も適切なものはどれか。

| ア | 経年変化による認証精度の低下を防止するために、利用者の虹彩情報を定期的に登録し直さなければならない。 |

| イ | 赤外線カメラを用いると、照度を高くするほど、目に負担を掛けることなく認証精度を向上させることができる。 |

| ウ | 他人受入率を顔認証と比べて低くすることが可能である。 |

| エ | 本人が装置に接触したあとに残された遺留物を採取し、それを加工することによって認証データを偽造し、本人になりすますことが可能である。 |

問 46

ソフトウェアの要求分析や設計に利用されるモデルに関する記述のうち、ペトリネットの説明として、適切なものはどれか。

| ア | 外界の事象をデータ構造として表現する、データモデリングのアプローチをとる。その表現は、エンティティ、関連及び属性で構成される。 |

| イ | システムの機能を入力データから出力データへの変換とみなすとともに、機能を段階的に詳細化して階層的に分割していく。 |

| ウ | 対象となる問題領域に対して、プロセスではなくオブジェクトを用いて解決を図るというアプローチをとる。 |

| エ | 並行して進行する事象間の同期を表す。その構造はプレースとトランジションという2種類の節点をもつ有向2部グラフで表される。 |

問 47

JIS X 25010:2013(システム及びソフトウェア製品の品質要求及び評価(SQuaRE)-システム及びソフトウェア品質モデル)で規定されたシステム及びソフトウェア製品の品質特性の一つである"機能適合性"の説明はどれか。

| ア | 同じハードウェア環境又はソフトウェア環境を共有する間、製品、システム又は構成要素が他の製品、システム又は構成要素の情報を交換することができる度合い、及び/又はその要求された機能を実行することができる度合い |

| イ | 人間又は他の製品若しくはシステムが、認められた権限の種類及び水準に応じたデータアクセスの度合いをもてるように、製品又はシステムが情報及びデータを保護する度合い |

| ウ | 明示された時間帯で、明示された条件下に、システム、製品又は構成要素が明示された機能を実行する度合い |

| エ | 明示された状況下で使用するとき、明示的ニーズ及び暗黙のニーズを満足させる機能を、製品又はシステムが提供する度合い |

問 48

作業成果物の作成者以外の参加者がモデレータとして主導する役割を受け持つこと、並びに公式な記録及び分析を行うことが特徴のレビュー技法はどれか。

| ア | インスペクション |

| イ | ウォークスルー |

| ウ | パスアラウンド |

| エ | ペアプログラミング |

問 49

(1)~(7)に示した七つの原則を適用して、アジャイル開発プラクティスを実践する考え方はどれか。

(1):ムダをなくす

(2): 品質を作り込む

(3):知識を作り出す

(4): 決定を遅らせる

(5): 早く提供する

(6):人を尊重する

(7):全体を最適化する

| ア | エクストリームプログラミング |

| イ | スクラム |

| ウ | フィーチャ駆動型開発 |

| エ | リーンソフトウェア開発 |

問 50

自社開発したソフトウェアの他社への使用許諾に関する説明として、適切なものはどれか。

| ア | 既に自社の製品に搭載して販売していると、ソフトウェア単体では使用許諾できない。 |

| イ | 既にハードウェアと組み合わせて特許を取得していると、ソフトウェア単体では使用許諾できない。 |

| ウ | ソースコードを無償で使用許諾すると、無条件でオープンソースソフトウェアになる。 |

| エ | 特許で保護された技術を使っていないソフトウェアであっても、使用許諾することは可能である。 |

問 51

PMBOKガイド第6版によれば、プロジェクト・マネジャー、プログラム・マネジャー、ポートフォリオ・マネジャー、プロジェクトマネジメント・オフィス(PMO)は、それぞれ他と異なる役割を担っている。それぞれに対応した役割の説明のうち、PMOのものはどれか。

| ア | 戦略目標に整合させるよう、関連する複数のプロジェクトに影響する制約条件及びコンフリクトを解消する。 |

| イ | 戦略目標を達成するために、プログラム及びプロジェクトの最適な組合せを選択して、構成要素の優先順位を決定し、必要な資源を提供する。 |

| ウ | プロジェクトに関連するガバナンス・プロセスを標準化し、資源、方法論、ツール及び技法の共有を促進する。 |

| エ | プロジェクトの要求事項を満たすために、知識、スキル、ツールと技法をプロジェクトのアクティビティへ適用する。 |

問 52

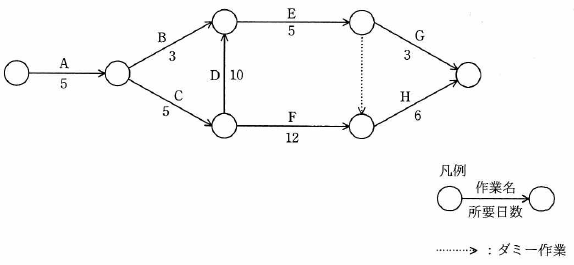

アローダイアグラムで表される作業A~Hを見直したところ、作業Dだけが短縮可能であり、その所要日数は6日間に短縮できることが分かった。作業全体の所要日数は何日間短縮できるか。

| ア | 1 |

| イ | 2 |

| ウ | 3 |

| エ | 4 |

問 53

プロジェクトのスケジュールを短縮するために、アクティビティに割り当てる資源を増やして、アクティビティの所要期間を短縮する技法はどれか。

| ア | クラッシング |

| イ | クリティカルチェーン法 |

| ウ | ファストトラッキング |

| エ | モンテカルロ法 |

問 54

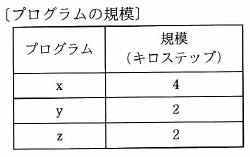

プログラムx、y、zの開発を2か月以内に完了したい。外部から調達可能な要員はA、B、Cの3名であり、開発生産性と単価が異なる。このプログラム群を開発する最小のコストは、何千円か。ここで、各プログラムの開発は、それぞれ1名が担当し、要員は開発生産性どおりの効率で開発できるものとする。また、それぞれの要員は、担当したプログラムの開発が完了する時点までの契約とする。

| ア | 3,200 |

| イ | 3,400 |

| ウ | 3,600 |

| エ | 3,700 |

問 55

ITIL 2011 editionによれば、サービス・パッケージの説明として、適切なものはどれか。

| ア | コアサービス、実現サービス及び強化サービスの組合せで構成された、特定の種類の顧客ニーズへのソリューションを提供する複数のサービスの集まりである。 |

| イ | サービス・パイプライン、サービス・カタログ及び廃止済みサービスで構成された、サービス・プロバイダによって管理されている全てのサービスである。 |

| ウ | 成果物、価格、連絡先などが内容として含まれた、稼働中の全てのITサービスに関する情報を格納するデータベース又は構造化された文書である。 |

| エ | ハードウェア、ソフトウェア、ライセンス、文書などで構成された、稼働中のITサービスに対して承認された変更を実施するためのコンポーネントの集合である。 |

問 56

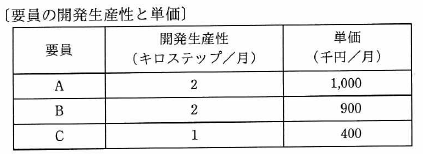

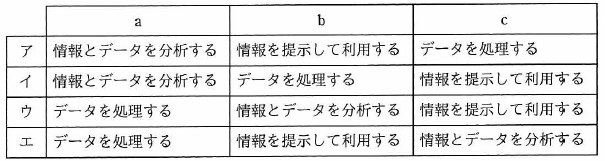

ITIL 2011 editionによれば、 7ステップの改善プロセスにおけるa、b及びcの適切な組合せはどれか。

問 57

ITサービスマネジメントの活動のうち、インシデント管理及びサービス要求管理として行うものはどれか。

| ア | サービスデスクに対する顧客満足度が合意したサービス目標を満たしているかどうかを評価し、改善の機会を特定するためにレビューする。 |

| イ | ディスクの空き容量がしきい値に近づいたので、対策を検討する。 |

| ウ | プログラム変更を行った場合の影響度を調査する。 |

| エ | 利用者からの障害報告を受けて、既知の誤りに該当するかどうかを照合する。 |

問 58

クラウドサービスの導入検討プロセスに対するシステム監査において、クラウドサービス上に保存されている情報の消失の予防に関するチェックポイントとして、最も適切なものはどれか。

| ア | 既存の社内情報システムとのIDの一元管理の可否が検討されているか。 |

| イ | クラウドサービスの障害時における最大許容停止時間が検討されているか。 |

| ウ | クラウドサービスを提供する事業者に信頼が置け、かつ、事業やサービスが継続して提供されるかどうかが検討されているか。 |

| エ | クラウドサービスを提供する事業者の施設内のネットワークに、暗号化通信が採用されているかどうかが検討されているか。 |

問 59

システム監査基準(平成30年)における監査手続の実施に際して利用する技法に関する記述のうち、適切なものはどれか。

| ア | インタビュー法とは、システム監査人が、直接、関係者に口頭で問い合わせ、回答を入手する技法をいう。 |

| イ | 現地調査法は、システム監査人が監査対象部門に直接赴いて、自ら観察・調査するものなので、当該部門の業務時間外に実施しなければならない。 |

| ウ | コンピュータ支援監査技法は、システム監査上使用頻度の高い機能に特化した、しかも非常に簡単な操作で利用できる専用ソフトウェアによらなければならない。 |

| エ | チェックリスト法とは、監査対象部門がチェックリストを作成及び利用して、監査対象部門の見解を取りまとめた結果をシステム監査人が点検する技法をいう。 |

問 60

販売管理システムにおいて、起票された受注伝票の入力が、漏れなく、かつ、重複することなく実施されていることを確かめる監査手続として、適切なものはどれか。

| ア | 受注データから値引取引データなどの例外取引データを抽出し、承認の記録を確かめる。 |

| イ | 受注伝票の入力時に論理チェック及びフォーマットチェックが行われているか、テストデータ法で確かめる。 |

| ウ | 販売管理システムから出力したプルーフリストと受注伝票との照合が行われているか、プルーフリストと受注伝票上の照合印を確かめる。 |

| エ | 並行シミュレーション法を用いて、受注伝票を処理するプログラムの論理の正当性を確かめる。 |

問 61

BCPの説明はどれか。

| ア | 企業の戦略を実現するために、財務、顧客、内部ビジネスプロセス、学習と成長という四つの視点から戦略を検討したもの |

| イ | 企業の目標を達成するために業務内容や業務の流れを可視化し、一定のサイクルをもって継続的に業務プロセスを改善するもの |

| ウ | 業務効率の向上、業務コストの削減を目的に、業務プロセスを対象としてアウトソースを実施するもの |

| エ | 事業の中断・阻害に対応し、事業を復旧し、再開し、あらかじめ定められたレベルに回復するように組織を導く手順を文書化したもの |

問 62

TCOの算定に当たって、適切なものはどれか。

| ア | エンドユーザコンピューティングにおける利用部門の運用費用は考慮しない。 |

| イ | システム監査における監査対象データの収集費用や管理費用は考慮しない。 |

| ウ | システム障害の発生などによって、その障害とは直接関係のない仕入先企業が被るおそれがある、将来的な損失額も考慮する。 |

| エ | 利用部門におけるシステム利用に起因する、埋没原価などの見えない費用も考慮する。 |

問 63

オープンデータの説明はどれか。

| ア | 営利・非営利の目的を問わず二次利用が可能という利用ルールが定められており、編集や加工をする上で機械判読に適し、原則無償で利用できる形で公開された官民データ |

| イ | 行政事務の効率化・迅速化を目的に、国、地方自治体を相互に接続する行政専用のネットワークを通じて利用するアプリケーションシステム内に、安全に保管されたデータ |

| ウ | コンビニエンスストアチェーンの売上データや運輸業者の運送量データなど、事業運営に役立つデータであり、提供元が提供先を限定して販売しているデータ |

| エ | 商用のDBMSに代わりオープンソースのDBMSを用いて蓄積されている企業内の基幹業務データ |

問 64

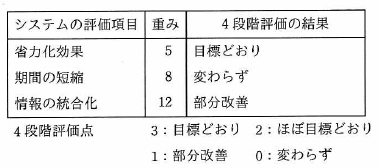

定性的な評価項目を定量化するために評価点を与える方法がある。表に示す4段階評価を用いた場合、重み及び判定内容から評価されるシステム全体の目標達成度は、評価項目が全て目標通りだった場合の評価点に対し、何%となるか。

| ア | 27 |

| イ | 36 |

| ウ | 43 |

| エ | 52 |

問 65

共通フレーム2013によれば、要件定義プロセスで行うことはどれか。

| ア | システム化計画の立案 |

| イ | システム方式設計 |

| ウ | ソフトウェア詳細設計 |

| エ | 利害関係者の識別 |

問 66

半導体メーカが行っているファウンドリサービスの説明として、適切なものはどれか。

| ア | 商号や商標の使用権とともに、一定地域内での商品の独占販売権を与える。 |

| イ | 自社で半導体製品の企画、設計から製造までを一貫して行い、それを自社ブランドで販売する。 |

| ウ | 製造設備をもたず、半導体製品の企画、設計及び開発を専門に行う。 |

| エ | 他社からの製造委託を受けて、半導体製品の製造を行う。 |

問 67

プロダクトポートフォリオマネジメント(PPM)における"花形"を説明したものはどれか。

| ア | 市場成長率、市場占有率ともに高い製品である。成長に伴う投資も必要とするので、資金創出効果は大きいとは限らない。 |

| イ | 市場成長率、市場占有率ともに低い製品である。資金創出効果は小さく、資金流出量も少ない。 |

| ウ | 市場成長率は高いが、市場占有率が低い製品である。長期的な将来性を見込むことはできるが、資金創出効果の大きさは分からない。 |

| エ | 市場成長率は低いが、市場占有率は高い製品である。資金創出効果が大きく、企業の支柱となる資金源である。 |

問 68

売り手側でのマーケティング要素4Pは、買い手側での要素4Cに対応するという考え方がある。4Pの一つであるプロモーションに対応する4Cの構成要素はどれか。

| ア | 顧客価値(Customer Value) |

| イ | 顧客コスト(Customer Cost) |

| ウ | コミュニケーション(Communication) |

| エ | 利便性(Convenience) |

問 69

CRMを説明したものはどれか。

| ア | 卸売業者・メーカが、小売店の経営活動を支援してその売上と利益を伸ばすことによって、自社との取引拡大につなげる方法である。 |

| イ | 企業全体の経営資源を有効かつ総合的に計画して管理し、経営の高効率化を図るための手法である。 |

| ウ | 企業内のすべての顧客チャネルで情報を共有し、サービスのレベルを引き上げて顧客満足度を高め、顧客ロイヤルティの最適化に結び付ける考え方である。 |

| エ | 生産、在庫、購買、販売、物流などのすべての情報をリアルタイムに交換することによって、サプライチェーン全体の効率を大幅に向上させる経営手法である。 |

問 70

TLO(Technology Licensing Organization)の役割として、適切なものはどれか。

| ア | TLO自らが研究開発して取得した特許の、企業へのライセンス |

| イ | 企業から大学への委託研究の問合せ及び申込みの受付 |

| ウ | 新規事業又は市場への参入のための、企業の合併又は買収の支援 |

| エ | 大学の研究成果の特許化及び企業への技術移転の促進 |

問 71

RPA(Robotic Process Automation)の説明はどれか。

| ア | ホワイトカラーの単純な間接作業を、ルールエンジンや認知技術などを活用して代行するソフトウェア |

| イ | 自動制御によって、対象物をつかみ、動かす機能や、自動的に移動できる機能を有し、また、各種の作業をプログラムによって実行できる産業用ロボット |

| ウ | 車両の状態や周囲の環境を認識し、利用者が行き先を指定するだけで自律的な走行を可能とするレーダ、GPS、カメラなどの自動運転関連機器 |

| エ | 人の生活と同じ空間で安全性を確保しながら、食事、清掃、移動、コミュニケーションなどの生活支援に使用されるロボット |

問 72

フィンテックのサービスの一つであるアカウントアグリゲーションの特徴はどれか。

| ア | 各金融機関のサービスに用いる、利用者のID・パスワードなどの情報をあらかじめ登録し、複数の金融機関の口座取引情報を一括表示できる。 |

| イ | 資金移動業者として登録された企業は、少額の取引に限り、国内・海外送金サービスを提供できる。 |

| ウ | 電子手形の受取り側が早期に債権回収することが容易になり、また、必要な分だけ債権の一部を分割して譲渡できる。 |

| エ | ネットショップで商品を購入した者に与信チェックを行い、問題がなければ商品代金の立替払いをすることによって、購入者は早く商品を入手できる。 |

問 73

インターネット広告の効果指標として用いられるコンバージョン率の説明はどれか。

| ア | Webサイト上で広告が表示された回数に対して、その広告がクリックされた回数の割合を示す指標である。 |

| イ | Webサイト上の広告から商品購入に至った顧客の1人当たりの広告コストを示す指標である。 |

| ウ | Webサイト上の広告に掛けた費用の何倍の収益をその広告から得ることができたかを示す指標である。 |

| エ | Webサイト上の広告をクリックして訪れた人のうち会員登録や商品購入などに至った顧客数の割合を示す指標である。 |

問 74

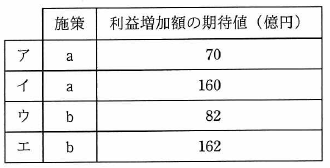

ビッグデータ分析の手法の一つであるデシジョンツリーを活用してマーケテイング施策の判断に必要な事象を整理し、発生確率の精度を向上させた上で二つのマーケティング施策a、bの選択を行う。マーケティング施策を実行した場合の利益増加額(売上増加額-費用)の期待値が最大となる施策と、そのときの利益増加額の期待値の組合せはどれか。

問 75

ワークサンプリング法はどれか。

| ア | 観測回数・観測時刻を設定し、実地観測によって観測された要素作業数の比率などから、統計的理論に基ついて作業時間を見積もる。 |

| イ | 作業動作を基本動作にまで分解して、基本動作の時間標準テーブルから、構成される基本動作の時間を合計して作業時間を求める。 |

| ウ | 作業票や作業日報などから各作業の実績時間を集計し、作業ごとに平均して標準時間を求める。 |

| エ | 実際の作業動作そのものをストップウォッチで数回反復測定して、作業時間を調査する。 |

問 76

国際的な標準として取り決められた会計基準などの総称であり、資本市場の国際化に対し、利害関係者からみた会計情報の比較可能性や均質性を担保するものはどれか。

| ア | GAAP |

| イ | IASB |

| ウ | IFRS |

| エ | SEC |

問 77

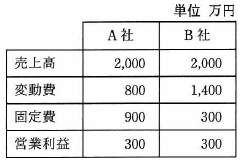

損益分岐点分析でA社とB社を比較した記述のうち、適切なものはどれか。

| ア | 安全余裕率はB社の方が高い。 |

| イ | 売上高が両社とも3,000万円である場合、営業利益はB社の方が高い。 |

| ウ | 限界利益率はB社の方が高い。 |

| エ | 損益分岐点売上高はB社の方が高い。 |

問 78

プログラムの著作物について、著作権法上、適法である行為はどれか。

| ア | 海賊版を複製したプログラムと事前に知りながら入手し、業務で使用した。 |

| イ | 業務処理用に購入したプログラムを複製し、社内教育用として各部門に配布した。 |

| ウ | 職務著作のプログラムを、作成した担当者が独断で複製し、他社に貸与した。 |

| エ | 処理速度を向上させるために、購入したプログラムを改変した。 |

問 79

下請代金支払遅延等防止法において、親事業者の違法となる行為はどれか。

| ア | 支払期日を、発注したソフトウェアの受領後45日と決めた。 |

| イ | ソフトウェア開発の発注書面を、了解を得て電子メールで送った。 |

| ウ | 納品され受領したソフトウェアの仕様を変更したいので、返品した。 |

| エ | 納品されるソフトウェアに不具合があるので、受領拒否した。 |

問 80

技術基準適合証明として用いられる技適マークの説明として、適切なものはどれか。

| ア | EU加盟国で販売する製品が、EUの安全規制に適合していることを証明する。 |

| イ | 電波を発する通信機器が、日本の電波法で定められた条件に適合していることを証明する。 |

| ウ | 日本国内で販売する電気用品が、日本の電気用品安全法の基準に適合していることを証明する。 |

| エ | 米国で設置する通信機器が、米国の規則に適合していることを証明する。 |

問題目次

| 問1 | あるホテルは客室を1,000部屋もち、部屋番号は、数字4と9... |

| 問2 | |

| 問3 | 通信回線を使用したデータ伝送システムにM/M/1の待ち行列モ... |

| 問4 | AIの機械学習における教師なし学習で用いられる手法として、最... |

| 問5 | 組込みシステムにおけるリアルタイムシステムにおいて、システム... |

| 問6 | 先頭ポインタと末尾ポインタをもち、多くのデータがポインタでつ... |

| 問7 | 自然数をキーとするデータを、ハッシュ表を用いて管理する。キー... |

| 問8 | 分割統治を利用した整列法はどれか。 |

| 問9 | CPUのプログラムレジスタ(プログラムカウンタ)の役割はどれ... |

| 問10 | 容量がaMバイトでアクセス時間がxナノ秒の命令キャッシュと、... |

| 問11 | PCとディスプレイの接続に用いられるインタフェースの一つであ... |

| 問12 | SDメモリカードの上位規格の一つであるSDXCの特徴として、... |

| 問13 | システムの性能を向上させるための方法として、スケールアウトが... |

| 問14 | キャパシティプランニングの目的の一つに関する記述のうち、最も... |

| 問15 | 1件のデータを処理する際に、読取りには40ミリ秒、CPU処理... |

| 問16 | システムの信頼性向上技術に関する記述のうち、適切なものはどれ... |

| 問17 | ジョブ群と実行の条件が次のとおりであるとき、一時ファイルを作... |

| 問18 | ページング方式の仮想記憶において、主記憶に存在しないページを... |

| 問19 | 三つの媒体A~Cに次の条件でファイル領域を割り当てた場合、割... |

| 問20 | 分解能が8ビットのD/A変換器に、ディジタル値0を入力したと... |

| 問21 | 組込みシステムにおける、ウォッチドッグタイマの機能はどれか。 |

| 問22 | エネルギーハーベスティングの適用例として、適切なものはどれか... |

| 問23 | 3ビットのデータX1、X2、X3に偶数パリティビットcを付加... |

| 問24 | ユーザインタフェースのユーザビリティを評価するときの、利用者... |

| 問25 | H.264/MPEG-4 AVCに関する記述はどれか。 |

| 問26 | データベースの概念設計に用いられ、対象世界を、実体と実体間の... |

| 問27 | 図のような関係データベースの”注文”表と”注文明細”表がある... |

| 問28 | RDBMSのロックに関する記述のうち、適切なものはどれか。こ... |

| 問29 | データベースに媒体障害が発生したときのデータベースの回復法は... |

| 問30 | 分散トランザクション管理において、複数サイトのデータベースを... |

| 問31 | VoIP通信において8kビット/秒の音声符号化を行い、パケッ... |

| 問32 | イーサネットで使用されるメディアアクセス制御方式であるCSM... |

| 問33 | TCP/IPネットワークで使用されるARPの説明として、適切... |

| 問34 | IPv6アドレスの表記として、適切なものはどれか。 |

| 問35 | TCP/IPネットワークのフォワードプロキシに関する説明のう... |

| 問36 | IPv6において、拡張ヘッダを利用することによって実現できる... |

| 問37 | インターネットとの接続において、ファイアウォールのNAPT機... |

| 問38 | チャレンジレスポンス認証方式の特徴はどれか。 |

| 問39 | 無線LAN環境におけるWPA2-PSKの機能はどれか。 |

| 問40 | JIS Q 27000:2019(情報セキュリティマネジメン... |

| 問41 | 内部ネットワークのPCからインターネット上のWebサイトを参... |

| 問42 | エクスプロイトキットの説明はどれか。 |

| 問43 | ダークネットは、インターネット上で到達可能であるが、使われて... |

| 問44 | ファジングに該当するものはどれか。 |

| 問45 | 虹彩認証に関する記述のうち、最も適切なものはどれか。 |

| 問46 | ソフトウェアの要求分析や設計に利用されるモデルに関する記述の... |

| 問47 | JIS X 25010:2013(システム及びソフトウェア製... |

| 問48 | 作業成果物の作成者以外の参加者がモデレータとして主導する役割... |

| 問49 | (1)~(7)に示した七つの原則を適用して、アジャイル開発プ... |

| 問50 | 自社開発したソフトウェアの他社への使用許諾に関する説明として... |

| 問51 | PMBOKガイド第6版によれば、プロジェクト・マネジャー、プ... |

| 問52 | アローダイアグラムで表される作業A~Hを見直したところ、作業... |

| 問53 | プロジェクトのスケジュールを短縮するために、アクティビティに... |

| 問54 | プログラムx、y、zの開発を2か月以内に完了したい。外部から... |

| 問55 | ITIL 2011 editionによれば、サービス・パッケ... |

| 問56 | ITIL 2011 editionによれば、 7ステップの改... |

| 問57 | ITサービスマネジメントの活動のうち、インシデント管理及びサ... |

| 問58 | クラウドサービスの導入検討プロセスに対するシステム監査におい... |

| 問59 | システム監査基準(平成30年)における監査手続の実施に際して... |

| 問60 | 販売管理システムにおいて、起票された受注伝票の入力が、漏れな... |

| 問61 | BCPの説明はどれか。 |

| 問62 | TCOの算定に当たって、適切なものはどれか。 |

| 問63 | オープンデータの説明はどれか。 |

| 問64 | 定性的な評価項目を定量化するために評価点を与える方法がある。... |

| 問65 | 共通フレーム2013によれば、要件定義プロセスで行うことはど... |

| 問66 | 半導体メーカが行っているファウンドリサービスの説明として、適... |

| 問67 | プロダクトポートフォリオマネジメント(PPM)における”花形... |

| 問68 | 売り手側でのマーケティング要素4Pは、買い手側での要素4Cに... |

| 問69 | CRMを説明したものはどれか。 |

| 問70 | TLO(Technology Licensing Organ... |

| 問71 | RPA(Robotic Process Automation... |

| 問72 | フィンテックのサービスの一つであるアカウントアグリゲーション... |

| 問73 | インターネット広告の効果指標として用いられるコンバージョン率... |

| 問74 | ビッグデータ分析の手法の一つであるデシジョンツリーを活用して... |

| 問75 | ワークサンプリング法はどれか。 |

| 問76 | 国際的な標準として取り決められた会計基準などの総称であり、資... |

| 問77 | 損益分岐点分析でA社とB社を比較した記述のうち、適切なものは... |

| 問78 | プログラムの著作物について、著作権法上、適法である行為はどれ... |

| 問79 | 下請代金支払遅延等防止法において、<strong>親事業者の... |

| 問80 | 技術基準適合証明として用いられる技適マークの説明として、適切... |