応用情報技術者午前

2020(令和2年)/秋期分

問 1

正の整数の10進表示の桁数Dと2進表示の桁数Bとの関係を表す式のうち、最も適切なものはどれか。

| ア | D≒2log10B |

| イ | D≒10log2B |

| ウ | D≒Blog210 |

| エ | D≒Blog102 |

問 2

3台の機械A、B、Cが良品を製造する確率は、それぞれ60%、70%、80%である。機械A、B、Cが製品を一つずつ製造したとき、いずれか二つの製品が良品で残り一つが不良品になる確率は何%か。

| ア | 22.4 |

| イ | 36.8 |

| ウ | 45.2 |

| エ | 78.8 |

問 3

式A+B×Cの逆ポーランド表記法による表現として、適切なものはどれか。

| ア | +×CBA |

| イ | ×+ABC |

| ウ | ABC×+ |

| エ | CBA+× |

問 4

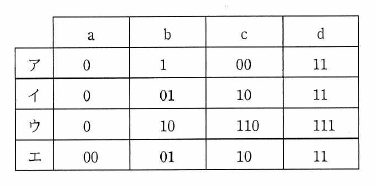

a、b、c、d の4文字からなるメッセージを符号化してビット列にする方法として表のア~エの4通りを考えた。この表は a、b、c、d の各1文字を符号化するときのビット列を表している。メッセージ中の a、b、c、d の出現頻度は、それぞれ、50%、30%、10%、10% であることが分かっている。符号化されたビット列から元のメッセージが一意に復号可能であって、ビット列の長さが最も短くなるものはどれか。

問 5

ポインタを用いた線形リストの特徴のうち、適切なものはどれか。

| ア | 先頭の要素を根としたn分木で、先頭以外の要素は全て先頭の要素の子である。 |

| イ | 配列を用いた場合と比較して、2分探索を効率的に行うことが可能である。 |

| ウ | ポインタから次の要素を求めるためにハッシュ関数を用いる。 |

| エ | ポインタによって指定されている要素の後ろに、新たな要素を追加する計算量は、要素の個数や位置によらず一定である。 |

問 6

円周率πの値を近似的に求める方法のうち、モンテカルロ法を応用したものはどれか。

| ア | 正方形の中に一様乱数を用いて多数の点をとったとき、その点の個数と正方形に内接する円の中にある点の個数の比が、点の個数を多くすると両者の面積比である4:πに近づくことを用いて求める。 |

| イ | 正方形の中に等間隔に多数の格子点をとったとき、その格子点の個数と正方形に内接する円の中にある格子点の個数の比が、格子点の間隔を細かくすると両者の面積比である4:πに近づくことを用いて求める。 |

| ウ | 直径1の円に内接する正n角形の周の長さと円の直径の比が、nを大きくするとπ:1に近づくことを用いて求める。 |

| エ | 直径1の円に内接する正n角形の面積と円に内接する正方形の面積の比が、nを大きくするとπ:2に近づくことを用いて求める。 |

問 7

オブジェクト指向のプログラム言語であり、クラスや関数、条件文などのコードブロックの範囲はインデントの深さによって指定する仕様であるものはどれか。

| ア | JavaScript |

| イ | Perl |

| ウ | Python |

| エ | Ruby |

問 8

CPUのスタックポインタが示すものとして、最も適切なものはどれか。

| ア | サブルーチン呼出し時に、戻り先アドレス、レジスタの内容などを格納するメモリのアドレス |

| イ | 次に読み出す機械語命令が格納されているアドレス |

| ウ | メモリから読み出された機械語命令 |

| エ | 割込みの許可状態、及び条件分岐の判断に必要な演算結果の状態 |

問 9

メモリインタリーブの説明はどれか。

| ア | CPUと磁気ディスク装置との間に半導体メモリによるデータバッファを設けて、磁気ディスクアクセスの高速化を図る。 |

| イ | 主記憶のデータの一部をキャッシュメモリにコピーすることによって、CPUと主記憶とのアクセス速度のギャップを埋め、メモリアクセスの高速化を図る。 |

| ウ | 主記憶へのアクセスを高速化するため、アクセス要求、データの読み書き及び後処理が終わってから、次のメモリアクセスの処理に移る。 |

| エ | 主記憶を複数の独立したグループに分けて、各グループに交互にアクセスすることによって、主記憶へのアクセスの高速化を図る。 |

問 10

メモリの誤り検出及び訂正を行う方式のうち、2ビットの誤り検出機能と、1ビットの誤り訂正機能をもつものはどれか。

| ア | 奇数パリティ |

| イ | 水平パリティ |

| ウ | チェックサム |

| エ | ハミング符号 |

問 11

3D映像の立体視を可能とする仕組みのうち、アクティブシャッタ方式の説明として、適切なものはどれか。

| ア | 専用の特殊なディスプレイに右目用、左目用の映像を同時に描画し、網目状のフィルタを用いてそれぞれの映像が右目と左目に入るようにして、裸眼立体視を可能とする。 |

| イ | ディスプレイに赤色と青色で右目用、左目用の映像を重ねて描画し、一方のリム(フレームにおいてレンズを囲む部分)に赤、他方のリムに青のフィルタを付けた眼鏡で見ることによって、立体視を可能とする。 |

| ウ | ディスプレイに右目用、左目用の映像を交互に映し出し、眼鏡がそのタイミングに合わせて左右それぞれ交互に透過、遮断することによって、立体視を可能とする。 |

| エ | ディスプレイに右目用、左目用の映像を同時に描画し、フィルタを用いてそれぞれの映像の光の振幅方向を回転して、透過する振幅方向が左右で異なる偏光眼鏡で見ることによって、立体視を可能とする。 |

問 12

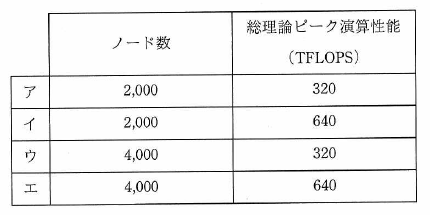

現状のHPC(High Performance Computing)マシンの構成を、次の条件で更新することにした。更新後の、ノード数と総理論ピーク演算性能はどれか。ここで、総理論ピーク演算は、コア数に比例するものとする。

[現状の構成]

(1) 一つのコアの理論ピーク演算性能は10GFLOPSである。

(2) 一つのノードのコア数は8である。

(3) ノード数は1,000である。

[更新条件]

(1) 一つのコアの理論ピーク演算性能を現状の2倍にする。

(2) 一つのノードのコア数を現状の2倍にする。

(3) 総コア数を現状の4倍にする。

問 13

複数のサーバを用いて構築されたシステムに対するサーバコンソリデーションの説明として、適切なものはどれか。

| ア | 各サーバに存在する複数の磁気ディスクを、特定のサーバから利用できるようにして、資源の有効活用を図る。 |

| イ | 仮想化ソフトウェアを利用して元のサーバ数よりも少なくすることによって、サーバ機器の管理コストを削減する。 |

| ウ | サーバのうちいずれかを監視専用に変更することによって、システム全体のセキュリティを強化する。 |

| エ | サーバの故障時に正常なサーバだけで瞬時にシステムを再構成し、サーバ数を減らしてでも運転を継続する。 |

問 14

MTBFを長くするよりも、MTTRを短くするのに役立つものはどれか。

| ア | エラーログ取得機能 |

| イ | 記憶装置のビット誤り訂正機能 |

| ウ | 命令再試行機能 |

| エ | 予防保守 |

問 15

次のシステムにおいて、ピーク時間帯のCPU使用率は何%か。ここで、トランザクションはレコードアクセス処理と計算処理から成り、レコードアクセスはCPU処理だけで入出力は発生せず、OSのオーバヘッドは考慮しないものとする。また、1日のうち発生するトランザクション数が最大になる1時間をピーク時間帯と定義する。

〔システムの概要〕

(1) CPU数:1個

(2) 1日に発生する平均トランザクション数:54,000件

(3) 1日のピーク時間帯におけるトランザクション数の割合:20%

(4) 1トランザクション当たりの平均レコードアクセス数:100レコード

(5) 1レコードアクセスに必要な平均CPU時間:1ミリ秒

(6) 1トランザクション当たりの計算処理に必要な平均CPU時間:100ミリ秒

| ア | 20 |

| イ | 30 |

| ウ | 50 |

| エ | 60 |

問 16

記憶領域の動的な割当て及び解放を繰り返すことによって、どこからも利用されない記憶領域が発生することがある。このような記憶領域を再び利用可能にする機能はどれか。

| ア | ガーベジコレクション |

| イ | スタック |

| ウ | ヒープ |

| エ | フラグメンテーション |

問 17

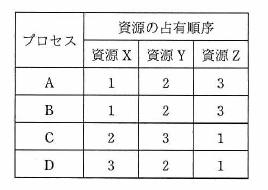

三つの資源X~Zを占有して処理を行う四つのプロセスA~Dがある。各プロセスは処理の進行に伴い、表中の数値の順に資源を占有し、実行終了時に三つの資源を一括して解放する。プロセスAとデッドロックを起こす可能性のあるプロセスはどれか。

| ア | B、C、D |

| イ | C、D |

| ウ | Cだけ |

| エ | Dだけ |

問 18

仮想記憶方式で、デマンドページングと比較したときのプリページングの特徴として、適切なものはどれか。ここで、主記憶には十分な余裕があるものとする。

| ア | 将来必要と想定されるページを主記憶にロードしておくので、実際に必要となったときの補助記憶へのアクセスによる遅れを減少できる。 |

| イ | 将来必要と想定されるページを主記憶にロードしておくので、ページフォールトが多く発生し、OSのオーバヘッドが増加する。 |

| ウ | プログラムがアクセスするページだけをその都度主記憶にロードするので、主記憶への不必要なページのロードを避けることができる。 |

| エ | プログラムがアクセスするページだけをその都度主記憶にロードするので、将来必要となるページの予想が不要である。 |

問 19

OSS(Open Source Software)における、ディストリビュータの役割はどれか。

| ア | OSSやアプリケーションソフトウェアを組み合わせて、パッケージにして提供する。 |

| イ | OSSを開発し、活動状況をWebで公開する。 |

| ウ | OSSを稼働用のコンピュータにインストールし、動作確認を行う。 |

| エ | OSSを含むソフトウェアを利用したシステムの提案を行う。 |

問 20

SRAMと比較した場合のDRAMの特徴はどれか。

| ア | 主にキャッシュメモリとして使用される。 |

| イ | データを保持するためのリフレッシュ又はアクセス動作が不要である。 |

| ウ | メモリセル構成が単純なので、ビット当たりの単価が安くなる。 |

| エ | メモリセルにフリップフロップを用いてデータを保存する。 |

問 21

FPGAなどに実装するディジタル回路を記述して、直接論理合成するために使用されるものはどれか。

| ア | DDL |

| イ | HDL |

| ウ | UML |

| エ | XML |

問 22

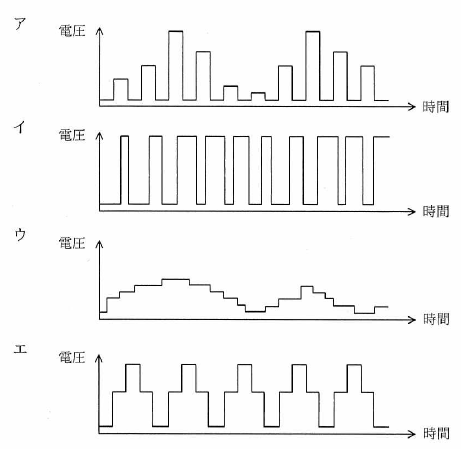

モータの速度制御などにPWM(Pulse Width Modulation)制御が用いられる。PWMの駆動波形を示したものはどれか。ここで、波形は制御回路のポート出力であり、低域通過フィルタを通していないものとする。

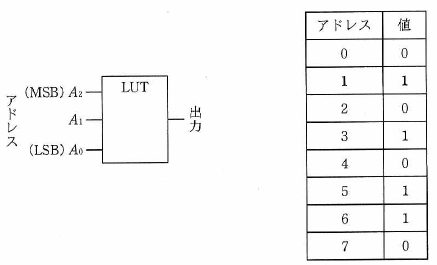

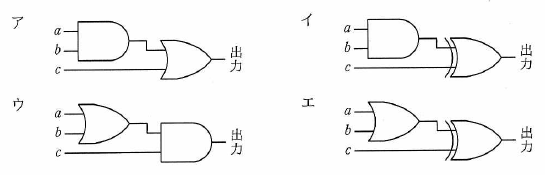

問 23

次の表に示す値が格納されたLUT(Lookup Table)と等価な回路はどれか。ここで、LUTのアドレス信号A2~A0はA0がLSBで、ア~エの回路の入力信号aがA2、bがA1、cがA0に対応する。

問 24

8ビットD/A変換器を使って、負でない電圧を発生させる。使用するD/A変換器は、最下位の1ビットの変化で出力が10ミリV変化する。データに0を与えたときの出力は0ミリVである。データに16進表示で82を与えたときの出力は何ミリVか。

| ア | 820 |

| イ | 1,024 |

| ウ | 1,300 |

| エ | 1,312 |

問 25

800×600ピクセル、24ビットフルカラーで30フレーム/秒の動画像の配信に最小限必要な帯域幅はおよそ幾らか。ここで、通信時にデータ圧縮は行わないものとする。

| ア | 350kビット/秒 |

| イ | 3.5Mビット/秒 |

| ウ | 35Mビット/秒 |

| エ | 350Mビット/秒 |

問 26

表に対するSQLのGRANT文の説明として、適切なものはどれか。

| ア | パスワードを設定してデータベースへの接続を制限する。 |

| イ | ビューを作成して、ビューの基となる表のアクセスできる行や列を制限する。 |

| ウ | 表のデータを暗号化して、第三者がアクセスしてもデータの内容が分からないようにする。 |

| エ | 表の利用者に対し、表への問合せ、更新、追加、削除などの操作権限を付与する。 |

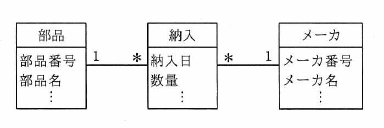

問 27

UMLを用いて表した図のデータモデルから、"部品"表、"納入"表及び"メーカ"表を関係データベース上に定義するときの解釈のうち、適切なものはどれか。

| ア | 同一の部品を同一のメーカから複数回納入することは許されない。 |

| イ | "納入"表に外部キーは必要ない。 |

| ウ | 部品番号とメーカ番号の組みを"納入"表の候補キーの一部にできる。 |

| エ | "メーカ"表は、外部キーとして部品番号をもつことになる。 |

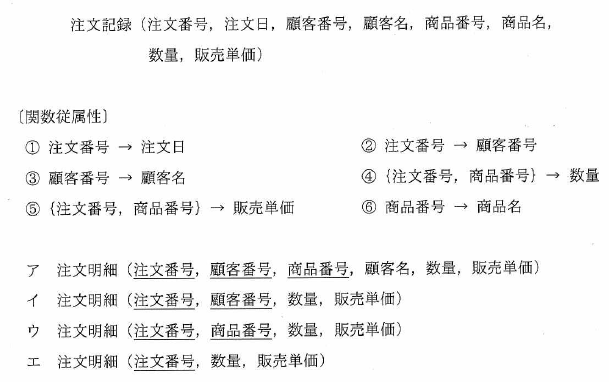

問 28

関係"注文記録"の属性間に①~⑥の関数従属性があり、それに基づいて第3正規形まで正規化を行って、"商品"、"顧客"、"注文"、"注文明細"の各関係に分解した。関係"注文明細"として、適切なものはどれか。ここで、{X、Y} は、属性XとYの組みを表し、X→Yは、XがYを関数的に決定することを表す。また、実線の下線は主キーを表す。

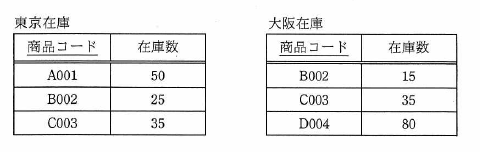

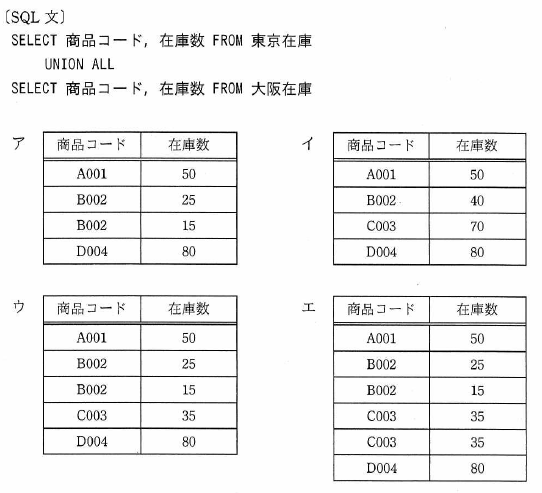

問 29

"東京在庫"表と"大阪在庫"表に対して、SQL文を実行して得られる結果はどれか。ここで、実線の下線は主キーを表す。

問 30

トランザクションのACID特性のうち、耐久性(durability)に関する記述として、適切なものはどれか。

| ア | 正常に終了したトランザクションの更新結果は、障害が発生してもデータベースから消失しないこと |

| イ | データベースの内容が矛盾のない状態であること |

| ウ | トランザクションの処理が全て実行されるか、全く実行されないかのいずれかで終了すること |

| エ | 複数のトランザクションを同時に実行した場合と、順番に実行した場合の処理結果が一致すること |

問 31

無線LANのアクセスポイントやIP電話機などに、LANケーブルを利用して給電も行う仕組みはどれか。

| ア | PLC |

| イ | PoE |

| ウ | UPS |

| エ | USB |

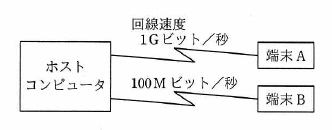

問 32

図のようなネットワーク構成のシステムにおいて、同じメッセージ長のデータをホストコンピュータとの間で送受信した場合のターンアラウンドタイムは、端末Aでは100ミリ秒、端末Bでは820ミリ秒であった。上り、下りのメッセージ長は同じ長さで、ホストコンピュータでの処理時間は端末A、端末Bのどちらから利用しても同じとするとき、端末Aからホストコンピュータへの片道の伝送時間は何ミリ秒か。ここで、ターンアラウンドタイムは、端末がデータを回線に送信し始めてから応答データを受信し終わるまでの時間とし、伝送時間は回線速度だけに依存するものとする。

| ア | 10 |

| イ | 20 |

| ウ | 30 |

| エ | 40 |

問 33

スイッチングハブ(レイヤ2スイッチ)の機能として、適切なものはどれか。

| ア | IPアドレスを解析することによって、データを中継するか破棄するかを判断する。 |

| イ | MACアドレスを解析することによって、必要なLANポートにデータを流す。 |

| ウ | OSI基本参照モデルの物理層において、ネットワークを延長する。 |

| エ | 互いが直接、通信ができないトランスポート層以上の二つの異なるプロトコルの翻訳作業を行い、通信ができるようにする。 |

問 34

TCP、UDPのポート番号を識別し、プライベートIPアドレスとグローバルIPアドレスとの対応関係を管理することによって、プライベートIPアドレスを使用するLAN上の複数の端末が、一つのグローバルIPアドレスを共有してインターネットにアクセスする仕組みはどれか。

| ア | IPスプーフィング |

| イ | IPマルチキャスト |

| ウ | NAPT |

| エ | NTP |

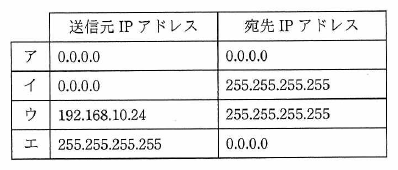

問 35

IPv4ネットワークにおいて、IPアドレスを付与されていないPCがDHCPサーバを利用してネットワーク設定を行う際、最初にDHCPDISCOVERメッセージをブロードキャストする。このメッセージの送信元IPアドレスと宛先IPアドレスの適切な組合せはどれか。ここで、このPCにはDHCPサーバからIPアドレス192.168.10.24が付与されるものとする。

問 36

認証局が発行するCRLに関する記述のうち、適切なものはどれか。

| ア | CRLには、失効したディジタル証明書に対応する秘密鍵が登録される。 |

| イ | CRLには、有効期限内のディジタル証明書のうち失効したディジタル証明書のシリアル番号と失効した日時の対応が提示される。 |

| ウ | CRLは、鍵の漏えい、失効申請の状況をリアルタイムに反映するプロトコルである。 |

| エ | 有効期限切れで失効したディジタル証明書は、所有者が新たなディジタル証明書を取得するまでの間、CRLに登録される。 |

問 37

PCからサーバに対し、IPv6を利用した通信を行う場合、ネットワーク層で暗号化を行うのに利用するものはどれか。

| ア | IPsec |

| イ | PPP |

| ウ | SSH |

| エ | TLS |

問 38

OCSPクライアントとOCSPレスポンダとの通信に関する記述のうち、適切なものはどれか。

| ア | ディジタル証明書全体をOCSPレスポンダに送信し、その応答でディジタル証明書の有効性を確認する。 |

| イ | ディジタル証明書全体をOCSPレスポンダに送信し、その応答としてタイムスタンプトークンの発行を受ける。 |

| ウ | ディジタル証明書のシリアル番号、証明書発行者の識別名(DN)のハッシュ値などをOCSPレスポンダに送信し、その応答でディジタル証明書の有効性を確認する。 |

| エ | ディジタル証明書のシリアル番号、証明書発行者の識別名(DN)のハッシュ値などをOCSPレスポンダに送信し、その応答としてタイムスタンプトークンの発行を受ける。 |

問 39

SEOポイズニングの説明はどれか。

| ア | Web検索サイトの順位付けアルゴリズムを悪用して、検索結果の上位に、悪意のあるWebサイトを意図的に表示させる。 |

| イ | 車などで移動しながら、無線LANのアクセスポイントを探し出して、ネットワークに不正侵入する。 |

| ウ | ネットワークを流れるパケットから、侵入のパターンに合致するものを検出して、管理者への通知や、検出した内容の記録を行う。 |

| エ | マルウェア対策ソフトのセキュリティ上の脆弱性を悪用して、システム権限で不正な処理を実行させる。 |

問 40

送信者Aからの文書ファイルと、その文書ファイルのディジタル署名を受信者Bが受信したとき、受信者Bができることはどれか。ここで、受信者Bは送信者Aの署名検証鍵Xを保有しており、受信者Bと第三者は送信者Aの署名生成鍵Yを知らないものとする。

| ア | ディジタル署名、文書ファイル及び署名検証鍵Xを比較することによって、文書ファイルに改ざんがあった場合、その部分を判別できる。 |

| イ | 文書ファイルが改ざんされていないこと、及びディジタル署名が署名生成鍵Yによって生成されたことを確認できる。 |

| ウ | 文書ファイルがマルウェアに感染していないことを認証局に問い合わせて確認できる。 |

| エ | 文書ファイルとディジタル署名のどちらかが改ざんされた場合、どちらが改ざんされたかを判別できる。 |

問 41

クリプトジャッキングに該当するものはどれか。

| ア | PCにマルウェアを感染させ、そのPCのCPUなどが有する処理能力を不正に利用して、暗号資産の取引承認に必要となる計算を行い、報酬を得る。 |

| イ | 暗号資産の取引所から利用者のアカウント情報を盗み出し、利用者になりすまして、取引所から暗号資産を不正に盗みとる。 |

| ウ | カード加盟店に正規に設置されている、カードの磁気ストライプの情報を読み取る機器から、カード情報を窃取する。 |

| エ | 利用者のPCを利用できなくし、再び利用できるようにするのと引換えに金銭を要求する。 |

問 42

暗号方式に関する記述のうち、適切なものはどれか。

| ア | AESは公開鍵暗号方式、RSAは共通鍵暗号方式の一種である。 |

| イ | 共通鍵暗号方式では、暗号化及び復号に同一の鍵を使用する。 |

| ウ | 公開鍵暗号方式を通信内容の秘匿に使用する場合は、暗号化に使用する鍵を秘密にして、復号に使用する鍵を公開する。 |

| エ | ディジタル署名に公開鍵暗号方式が使用されることはなく、共通鍵暗号方式が使用される。 |

問 43

ボットネットにおけるC&Cサーバの役割として、適切なものはどれか。

| ア | Webサイトのコンテンツをキャッシュし、本来のサーバに代わってコンテンツを利用者に配信することによって、ネットワークやサーバの負荷を軽減する。 |

| イ | 外部からインターネットを経由して社内ネットワークにアクセスする際に、CHAPなどのプロトコルを用いることによって、利用者認証時のパスワードの盗聴を防止する。 |

| ウ | 外部からインターネットを経由して社内ネットワークにアクセスする際に、時刻同期方式を採用したワンタイムパスワードを発行することによって、利用者認証時のパスワードの盗聴を防止する。 |

| エ | 侵入して乗っ取ったコンピュータに対して、他のコンピュータへの攻撃などの不正な操作をするよう、外部から命令を出したり応答を受け取ったりする。 |

問 44

TPM(Trusted Platform Module)に該当するものはどれか。

| ア | PCなどの機器に搭載され、鍵生成、ハッシュ演算及び暗号処理を行うセキュリティチップ |

| イ | 受信した電子メールが正当な送信者から送信されたものであることを保証する、送信ドメイン認証技術 |

| ウ | ファイアウォール、侵入検知、マルウェア対策など、複数のセキュリティ機能を統合したネットワーク監視装置 |

| エ | ログデータを一元的に管理し、セキュリティイベントの監視者への通知及び相関分析を行うシステム |

問 45

電子メールをスマートフォンで受信する際のメールサーバとスマートフォンとの間の通信をメール本文を含めて暗号化するプロトコルはどれか。

| ア | APOP |

| イ | IMAPS |

| ウ | POP3 |

| エ | SMTP Submission |

問 46

UMLのアクティビティ図の特徴はどれか。

| ア | 多くの並行処理を含むシステムの、オブジェクトの振る舞いが記述できる。 |

| イ | オブジェクト群がどのようにコラボレーションを行うか記述できる。 |

| ウ | クラスの仕様と、クラスの間の静的な関係が記述できる。 |

| エ | システムのコンポーネント間の物理的な関係が記述できる。 |

問 47

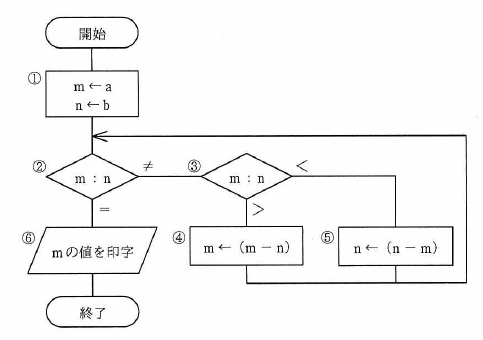

次の流れ図において、

①→②→③→⑤→②→③→④→②→⑥

の順に実行させるために、①においてmとnに与えるべき初期値aとbの関係はどれか。ここで、a、bはともに正の整数とする。

| ア | a=2b |

| イ | 2a=b |

| ウ | 2a=3b |

| エ | 3a=2b |

問 48

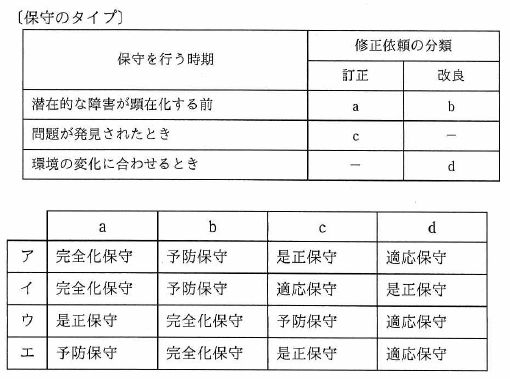

ソフトウェア保守で修正依頼を保守のタイプに分けるとき、次のa~dに該当する保守のタイプの、適切な組合せはどれか。

問 49

アジャイル開発手法の説明のうち、スクラムのものはどれか。

| ア | コミュニケーション、シンプル、フィードバック、勇気、尊重の五つの価値を基礎とし、テスト駆動型開発、ペアプログラミング、リファクタリングなどのプラクティスを推奨する。 |

| イ | 推測(プロジェクト立上げ、適応的サイクル計画)、協調(並行コンポーネント開発)、学習(品質レビュー、最終QA/リリース)のライフサイクルをもつ。 |

| ウ | プロダクトオーナなどの役割、スプリントレビューなどのイベント、プロダクトバックログなどの作成物、及びルールから成るソフトウェア開発のフレームワークである。 |

| エ | モデルの全体像を作成した上で、優先度を付けた詳細なフィーチャリストを作成し、フィーチャを単位として計画し、フィーチャ単位に設計と構築を繰り返す。 |

問 50

日本において特許Aを取得した特許権者から、実施許諾を受けることが必要になるのはどれか。

| ア | 出願日から25年を超えた特許Aと同じ技術を新たに事業化する場合 |

| イ | 特許Aの出願日より前から特許Aと同じ技術を独自に開発して、特許Aの出願日に日本国内でその技術を用いた製品を製造し、市場で販売していたことが証明できる場合 |

| ウ | 特許Aを家庭内で個人的に利用するだけの場合 |

| エ | 日本国内で製造し、米国に輸出する製品に特許Aを利用する場合 |

問 51

PMBOKガイド第6版によれば、プロジェクト・スコープ記述書に記述する項目はどれか。

| ア | WBS |

| イ | コスト見積額 |

| ウ | ステークホルダ分類 |

| エ | プロジェクトからの除外事項 |

問 52

プロジェクトマネジメントにおいてパフォーマンス測定に使用するEVMの管理対象の組みはどれか。

| ア | コスト、スケジュール |

| イ | コスト、リスク |

| ウ | スケジュール、品質 |

| エ | 品質、リスク |

問 53

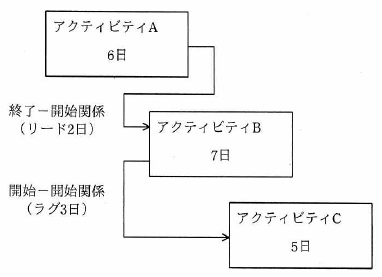

図は、実施する三つのアクティビティについて、プレシデンスダイアグラム法を用いて、依存関係及び必要な作業日数を示したものである。全ての作業を完了するのに必要な日数は最少で何日か。

| ア | 11 |

| イ | 12 |

| ウ | 13 |

| エ | 14 |

問 54

PMBOKガイド第6版によれば、脅威と好機の、どちらに対しても採用されるリスク対応戦略として、適切なものはどれか。

| ア | 回避 |

| イ | 共有 |

| ウ | 受容 |

| エ | 転嫁 |

問 55

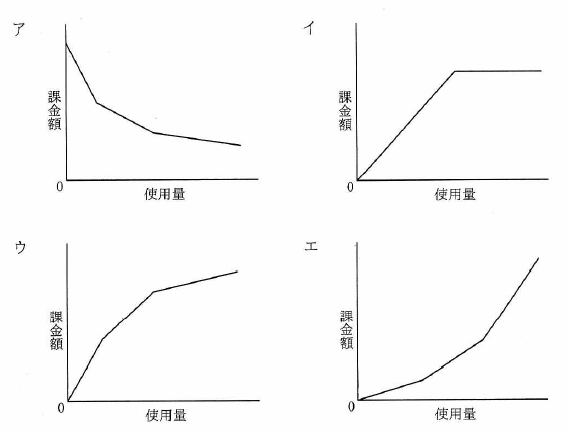

ITサービスにおけるコンピュータシステムの利用に対する課金を逓減課金方式にしたときのグラフはどれか。ここでグラフの縦軸は累計の課金額を示す。

問 56

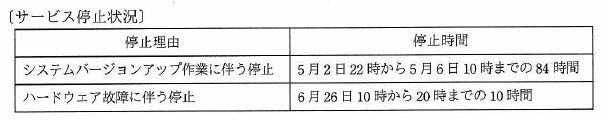

サービス提供時間帯が毎日0~24時のITサービスにおいて、ある年の4月1日0時から6月30日24時までのシステム停止状況は表のとおりであった。システムバージョンアップ作業に伴う停止時間は、計画停止時間として顧客との間で合意されている。このとき、4月1日から6月30日までのITサービスの可用性は何%か。ここで、可用性(%)は小数第3位を四捨五入するものとする。

| ア | 95.52 |

| イ | 95.70 |

| ウ | 99.52 |

| エ | 99.63 |

問 57

サービスマネジメントの容量・能力管理における、オンラインシステムの容量・能力の利用の監視についての注意事項のうち、適切なものはどれか。

| ア | SLAの目標値を監視しきい値に設定し、しきい値を超過した場合には対策を講ずる。 |

| イ | 応答時間やCPU使用率などの複数の測定項目を定常的に監視する。 |

| ウ | オンライン時間帯に性能を測定することはサービスレベルの低下につながるので、測定はオフライン時間帯に行う。 |

| エ | 容量・能力及びパフォーマンスに関するインシデントを記録する。 |

問 58

システム監査基準(平成30年)におけるウォークスルー法の説明として、最も適切なものはどれか。

| ア | あらかじめシステム監査人が準備したテスト用データを監査対象プログラムで処理し、期待した結果が出力されるかどうかを確かめる。 |

| イ | 監査対象の実態を確かめるために、システム監査人が、直接、関係者に口頭で問い合わせ、回答を入手する。 |

| ウ | 監査対象の状況に関する監査証拠を入手するために、システム監査人が、関連する資料及び文書類を入手し、内容を点検する。 |

| エ | データの生成から入力、処理、出力、活用までのプロセス、及び組み込まれているコントロールを、システム監査人が、書面上で、又は実際に追跡する。 |

問 59

システム監査のフォローアップにおいて、監査対象部門による改善が計画よりも遅れていることが判明した際に、システム監査人が採るべき行動はどれか。

| ア | 遅れの原因に応じた具体的な対策の実施を、監査対象部門の責任者に指示する。 |

| イ | 遅れの原因を確かめるために、監査対象部門に対策の内容や実施状況を確認する。 |

| ウ | 遅れを取り戻すために、監査対象部門の改善活動に参加する。 |

| エ | 遅れを取り戻すための監査対象部門への要員の追加を、人事部長に要求する。 |

問 60

監査証拠の入手と評価に関する記述のうち、システム監査基準(平成30年)に照らして、適切でないものはどれか。

| ア | アジャイル手法を用いたシステム開発プロジェクトにおいては、管理用ドキュメントとしての体裁が整っているものだけが監査証拠として利用できる。 |

| イ | 外部委託業務実施拠点に対する現地調査が必要と考えたとき、委託先から入手した第三者の保証報告書に依拠できると判断すれば、現地調査を省略できる。 |

| ウ | 十分かつ適切な監査証拠を入手するための本調査の前に、監査対象の実態を把握するための予備調査を実施する。 |

| エ | 一つの監査目的に対して、通常は、複数の監査手続を組み合わせて監査を実施する。 |

問 61

情報戦略の投資効果を評価するとき、利益額を分子に、投資額を分母にして算出するものはどれか。

| ア | EVA |

| イ | IRR |

| ウ | NPV |

| エ | ROI |

問 62

共通フレーム2013によれば、企画プロセスで実施すべきものはどれか。

| ア | 市場、競合など事業環境を分析し、企業の情報戦略と事業目標の関係を明確にする。 |

| イ | システムのライフサイクルの全期間を通して、システムの利害関係者を識別する。 |

| ウ | 人間の能力及びスキルの限界を考慮して、利用者とシステムとの間の相互作用を識別する。 |

| エ | 利害関係者の要件が正確に表現されていることを、利害関係者とともに確立する。 |

問 63

SOAの説明はどれか。

| ア | 会計、人事、製造、購買、在庫管理、販売などの企業の業務プロセスを一元管理することによって、業務の効率化や経営資源の全体最適を図る手法 |

| イ | 企業の業務プロセス、システム化要求などのニーズと、ソフトウェアパッケージの機能性がどれだけ適合し、どれだけかい離しているかを分析する手法 |

| ウ | 業務プロセスの問題点を洗い出して、目標設定、実行、チェック、修正行動のマネジメントサイクルを適用し、継続的な改善を図る手法 |

| エ | 利用者の視点から各業務システムの機能を幾つかの独立した部品に分けることによって、業務プロセスとの対応付けや他のソフトウェアとの連携を容易にする手法 |

問 64

クラウドサービスの利用手順を、"利用計画の策定"、"クラウド事業者の選定"、"クラウド事業者との契約締結"、"クラウド事業者の管理"、"サービスの利用終了"としたときに、"利用計画の策定"において、利用者が実施すべき事項はどれか。

| ア | クラウドサービスの利用目的、利用範囲、利用による期待効果を検討し、クラウドサービスに求める要件やクラウド事業者に求めるコントロール水準を定める。 |

| イ | クラウド事業者がSLAなどを適切に遵守しているかモニタリングし、また、自社で構築しているコントロールの有効性を確認し、改善の必要性を検討する。 |

| ウ | クラウド事業者との間で調整不可となる諸事項については、自社による代替策を用意した上で、クラウド事業者との間でコントロール水準をSLAなどで合意する。 |

| エ | 複数あるクラウド事業者のサービス内容を比較検討し、自社が求める要件及びコントロール水準が充足できるかどうかを判定する。 |

問 65

次に示すグリーン購入基本原則の"製品・サービスのライフサイクルの考慮"に該当する購入例はどれか。

[グリーン購入基本原則]

1. 必要性の考慮

購入する前に必要性を十分に考える。

2. 製品・サービスのライフサイクルの考慮

資源採取から廃棄までの製品ライフサイクルにおける多様な環境負荷を考慮して購入する。

3. 事業者の取組の考慮

環境負荷の低減に努める事業者から製品・サービスを優先して購入する。

4. 環境情報の入手・活用

製品・サービスや事業者に関する環境情報を積極的に入手・活用して購入する。

| ア | 環境マネジメントシステムを導入し、環境方針、環境対応の責任体制などを定め、環境改善に取り組んでいる企業を、重要な購入先として指定する。 |

| イ | 環境や人の健康に悪影響を与えるような物質の使用や排出が削減されており、リユースやリサイクルが可能な製品を選定する。 |

| ウ | 製品の購入に当たっては、遊休資産となっている製品や使用頻度が少ない製品の活用などの代替策を検討した上で判断をする。 |

| エ | 複数の製品を環境配慮や環境保全効果などの視点で比較するために、製品紹介のWebページ、カタログなどに示されている環境表示を参考にする。 |

問 66

システムを委託する側のユーザ企業と、受託する側のSI事業者との間で締結される契約形態のうち、レベニューシェア型契約はどれか。

| ア | SI事業者が、ユーザ企業に対して、クラウドサービスを活用したシステム開発と運用に関わるSEサービスを月額固定料金で課金する。 |

| イ | SI事業者が、ユーザ企業に対して、ネットワーク経由でアプリケーションサービスを提供する際に、サービスの利用時間に応じて加算された料金を課金する。 |

| ウ | 開発したシステムによって将来、ユーザ企業が獲得する売上や利益をSI事業者にも分配することを条件に、開発初期のSI事業者への委託金額を抑える。 |

| エ | システム開発に必要な工数と人員の単価を掛け合わせた費用をSI事業者が見積もり、システム構築費用としてシステム完成時にユーザ企業に請求する。 |

問 67

企業の事業活動を機能ごとに主活動と支援活動に分け、企業が顧客に提供する製品やサービスの利益は、どの活動で生み出されているかを分析する手法はどれか。

| ア | 3C分析 |

| イ | SWOT分析 |

| ウ | バリューチェーン分析 |

| エ | ファイブフォース分析 |

問 68

現在の動向から未来を予測したり、システム分析に使用したりする手法であり、専門的知識や経験を有する複数の人にアンケート調査を行い、その結果を互いに参照した上で調査を繰り返して、集団としての意見を収束させる手法はどれか。

| ア | 因果関係分析法 |

| イ | クロスセクション法 |

| ウ | 時系列回帰分析法 |

| エ | デルファイ法 |

問 69

プライスライニング戦略はどれか。

| ア | 消費者が選択しやすいように、複数の価格帯に分けて商品を用意する。 |

| イ | 商品の品質の良さやステータスを訴えるために意図的に価格を高く設定する。 |

| ウ | 商品本体の価格を安く設定し、関連消耗品の販売で利益を得る。 |

| エ | 新商品に高い価格を設定して早い段階で利益を回収する。 |

問 70

MPEG-4などに存在するパテントプールの説明として、適切なものはどれか。

| ア | 国際機関及び標準化団体による公的な標準ではなく、市場の実勢によって事実上の標準とみなされるようになった規格及び製品 |

| イ | 著作権表示を保持することによって、ソフトウェアの使用、複製、改変、及び再頒布が認められる仕組み |

| ウ | 特許料が無償でライセンスされている技術 |

| エ | 複数の企業が自社の特許権をもち寄り、特許権を一括して管理する仕組み |

問 71

CPS(サイバーフィジカルシステム)を活用している事例はどれか。

| ア | 仮想化された標準的なシステム資源を用意しておき、業務内容に合わせてシステムの規模や構成をソフトウェアによって設定する。 |

| イ | 機器を販売するのではなく貸し出し、その機器に組み込まれたセンサで使用状況を検知し、その情報を元に利用者から利用料金を徴収する。 |

| ウ | 業務処理機能やデータ蓄積機能をサーバにもたせ、クライアント側はネットワーク接続と最小限の入出力機能だけをもたせてデスクトップの仮想化を行う。 |

| エ | 現実世界の都市の構造や活動状況のデータによって仮想世界を構築し、災害の発生や時間軸を自由に操作して、現実世界では実現できないシミュレーションを行う。 |

問 72

企業システムにおけるSoE(Systems of Engagement)の説明はどれか。

| ア | 高可用性、拡張性、セキュリティを確保しながら情報システムを稼働・運用するためのハードウェア、ソフトウェアから構成されるシステム基盤 |

| イ | 社内業務プロセスに組み込まれ、定型業務を処理し、結果を記録することによって省力化を実現するためのシステム |

| ウ | データの活用を通じて、消費者や顧客企業とのつながりや関係性を深めるためのシステム |

| エ | 日々の仕訳伝票を入力した上で、データの改ざん、消失を防ぎながら取引データベースを維持・管理することによって、財務報告を行うためのシステム |

問 73

EDIを実施するための情報表現規約で規定されるべきものはどれか。

| ア | 企業間の取引の契約内容 |

| イ | システムの運用時間 |

| ウ | 伝送制御手順 |

| エ | メッセージの形式 |

問 74

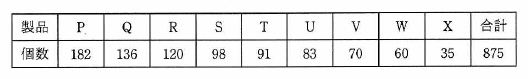

不良品の個数を製品別に集計すると表のようになった。ABC分析を行って、まずA群の製品に対策を講じることにした。A群の製品は何種類か。ここで、A群は70%以上とする。

| ア | 3 |

| イ | 4 |

| ウ | 5 |

| エ | 6 |

問 75

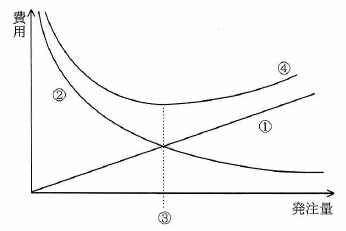

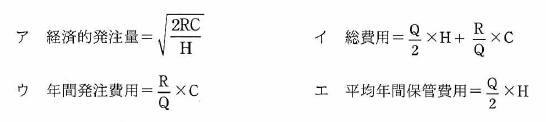

図は、定量発注方式を運用する際の費用と発注量の関係を示したものである。図中の③を表しているものはどれか。ここで、 1回当たりの発注量をQ、1回当たりの発注費用をC、1単位当たりの年間保管費用をH、年間需要量をRとする。また、選択肢ア~エのそれぞれの関係式は成り立っている。

問 76

複雑な要因の絡む問題について、その因果関係を明らかにすることによって、問題の原因を究明する手法はどれか。

| ア | PDPC法 |

| イ | クラスタ分析法 |

| ウ | 系統図法 |

| エ | 連関図法 |

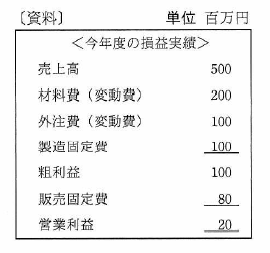

問 77

資料は今年度の損益実績である。翌年度の計画では、営業利益を30百万円にしたい。翌年度の売上高は何百万円を計画すべきか。ここで、翌年度の固定費、変動費率は今年度と変わらないものとする。

| ア | 510 |

| イ | 525 |

| ウ | 550 |

| エ | 575 |

問 78

プロバイダ責任制限法が定める特定電気通信役務提供者が行う送信防止措置に関する記述として、適切なものはどれか。

| ア | 明らかに不当な権利侵害がなされている場合でも、情報の発信者から事前に承諾を得ていなければ、特定電気通信役務提供者は送信防止措置の結果として生じた損害の賠償責任を負う。 |

| イ | 権利侵害を防ぐための送信防止措置の結果、情報の発信者に損害が生じた場合でも、一定の条件を満たしていれば、特定電気通信役務提供者は賠償責任を負わない。 |

| ウ | 情報発信者に対して表現の自由を保障し、通信の秘密を確保するため、特定電気通信役務提供者は、裁判所の決定を受けなければ送信防止措置を実施することができない |

| エ | 特定電気通信による情報の流通によって権利を侵害された者が、個人情報保護委員会に苦情を申し立て、被害が認定された際に特定電気通信役務提供者に命令される措置である。 |

問 79

マイナンバー法の個人番号を取り扱う事業者が特定個人情報の提供をすることができる場合はどれか。

| ア | A社からグループ企業であるB社に転籍した従業員の特定個人情報について、B社での給与所得の源泉徴収票の提出目的で、A社がB社から提出を求められた場合 |

| イ | A社の従業員がB社に出向した際に、A社の従業員の業務成績を引き継ぐために、個人番号を業務成績に付加して提出するように、A社がB社から求められた場合 |

| ウ | 事業者が、営業活動情報を管理するシステムを導入する際に、営業担当者のマスタ情報として使用する目的でシステムを導入するベンダから提出を求められた場合 |

| エ | 事業者が、個人情報保護委員会による特定個人情報の取扱いに関する立入検査を実施された際、同委員会から資料の提出を求められた場合 |

問 80

A社はB社に対して業務システムの開発を委託し、A社とB社は請負契約を結んでいる。作業の実態から、偽装請負とされる事象はどれか。

| ア | A社の従業員が、B社を作業場所として、A社の責任者の指揮命令に従ってシステムの検証を行っている。 |

| イ | A社の従業員が、B社を作業場所として、B社の責任者の指揮命令に従ってシステムの検証を行っている。 |

| ウ | B社の従業員が、A社を作業場所として、A社の責任者の指揮命令に従って設計書を作成している。 |

| エ | B社の従業員が、A社を作業場所として、B社の責任者の指揮命令に従って設計書を作成している。 |

問題目次

| 問1 | 正の整数の10進表示の桁数Dと2進表示の桁数Bとの関係を表す... |

| 問2 | 3台の機械A、B、Cが良品を製造する確率は、それぞれ60%、... |

| 問3 | 式A+B×Cの逆ポーランド表記法による表現として、適切なもの... |

| 問4 | a、b、c、d の4文字からなるメッセージを符号化してビット... |

| 問5 | ポインタを用いた線形リストの特徴のうち、適切なものはどれか。 |

| 問6 | 円周率πの値を近似的に求める方法のうち、モンテカルロ法を応用... |

| 問7 | オブジェクト指向のプログラム言語であり、クラスや関数、条件文... |

| 問8 | CPUのスタックポインタが示すものとして、最も適切なものはど... |

| 問9 | メモリインタリーブの説明はどれか。 |

| 問10 | メモリの誤り検出及び訂正を行う方式のうち、2ビットの誤り検出... |

| 問11 | 3D映像の立体視を可能とする仕組みのうち、アクティブシャッタ... |

| 問12 | 現状のHPC(High Performance Comput... |

| 問13 | 複数のサーバを用いて構築されたシステムに対するサーバコンソリ... |

| 問14 | MTBFを長くするよりも、MTTRを短くするのに役立つものは... |

| 問15 | 次のシステムにおいて、ピーク時間帯のCPU使用率は何%か。こ... |

| 問16 | 記憶領域の動的な割当て及び解放を繰り返すことによって、どこか... |

| 問17 | 三つの資源X~Zを占有して処理を行う四つのプロセスA~Dがあ... |

| 問18 | 仮想記憶方式で、デマンドページングと比較したときのプリページ... |

| 問19 | OSS(Open Source Software)における、... |

| 問20 | SRAMと比較した場合のDRAMの特徴はどれか。 |

| 問21 | FPGAなどに実装するディジタル回路を記述して、直接論理合成... |

| 問22 | モータの速度制御などにPWM(Pulse Width Mod... |

| 問23 | 次の表に示す値が格納されたLUT(Lookup Table)... |

| 問24 | 8ビットD/A変換器を使って、負でない電圧を発生させる。使用... |

| 問25 | 800×600ピクセル、24ビットフルカラーで30フレーム/... |

| 問26 | 表に対するSQLのGRANT文の説明として、適切なものはどれ... |

| 問27 | UMLを用いて表した図のデータモデルから、”部品”表、”納入... |

| 問28 | 関係”注文記録”の属性間に①~⑥の関数従属性があり、それに基... |

| 問29 | ”東京在庫”表と”大阪在庫”表に対して、SQL文を実行して得... |

| 問30 | トランザクションのACID特性のうち、耐久性(durabil... |

| 問31 | 無線LANのアクセスポイントやIP電話機などに、LANケーブ... |

| 問32 | 図のようなネットワーク構成のシステムにおいて、同じメッセージ... |

| 問33 | スイッチングハブ(レイヤ2スイッチ)の機能として、適切なもの... |

| 問34 | TCP、UDPのポート番号を識別し、プライベートIPアドレス... |

| 問35 | IPv4ネットワークにおいて、IPアドレスを付与されていない... |

| 問36 | 認証局が発行するCRLに関する記述のうち、適切なものはどれか... |

| 問37 | PCからサーバに対し、IPv6を利用した通信を行う場合、ネッ... |

| 問38 | OCSPクライアントとOCSPレスポンダとの通信に関する記述... |

| 問39 | SEOポイズニングの説明はどれか。 |

| 問40 | 送信者Aからの文書ファイルと、その文書ファイルのディジタル署... |

| 問41 | クリプトジャッキングに該当するものはどれか。 |

| 問42 | 暗号方式に関する記述のうち、適切なものはどれか。 |

| 問43 | ボットネットにおけるC&Cサーバの役割として、適切なものはど... |

| 問44 | TPM(Trusted Platform Module)に該... |

| 問45 | 電子メールをスマートフォンで受信する際のメールサーバとスマー... |

| 問46 | UMLのアクティビティ図の特徴はどれか。 |

| 問47 | 次の流れ図において、 ①→②→③→⑤→②→③→④→②→⑥<B... |

| 問48 | ソフトウェア保守で修正依頼を保守のタイプに分けるとき、次のa... |

| 問49 | アジャイル開発手法の説明のうち、スクラムのものはどれか。 |

| 問50 | 日本において特許Aを取得した特許権者から、実施許諾を受けるこ... |

| 問51 | PMBOKガイド第6版によれば、プロジェクト・スコープ記述書... |

| 問52 | プロジェクトマネジメントにおいてパフォーマンス測定に使用する... |

| 問53 | 図は、実施する三つのアクティビティについて、プレシデンスダイ... |

| 問54 | PMBOKガイド第6版によれば、脅威と好機の、どちらに対して... |

| 問55 | ITサービスにおけるコンピュータシステムの利用に対する課金を... |

| 問56 | サービス提供時間帯が毎日0~24時のITサービスにおいて、あ... |

| 問57 | サービスマネジメントの容量・能力管理における、オンラインシス... |

| 問58 | システム監査基準(平成30年)におけるウォークスルー法の説明... |

| 問59 | システム監査のフォローアップにおいて、監査対象部門による改善... |

| 問60 | 監査証拠の入手と評価に関する記述のうち、システム監査基準(平... |

| 問61 | 情報戦略の投資効果を評価するとき、利益額を分子に、投資額を分... |

| 問62 | 共通フレーム2013によれば、企画プロセスで実施すべきものは... |

| 問63 | SOAの説明はどれか。 |

| 問64 | クラウドサービスの利用手順を、”利用計画の策定”、”クラウド... |

| 問65 | 次に示すグリーン購入基本原則の”製品・サービスのライフサイク... |

| 問66 | システムを委託する側のユーザ企業と、受託する側のSI事業者と... |

| 問67 | 企業の事業活動を機能ごとに主活動と支援活動に分け、企業が顧客... |

| 問68 | 現在の動向から未来を予測したり、システム分析に使用したりする... |

| 問69 | プライスライニング戦略はどれか。 |

| 問70 | MPEG-4などに存在するパテントプールの説明として、適切な... |

| 問71 | CPS(サイバーフィジカルシステム)を活用している事例はどれ... |

| 問72 | 企業システムにおけるSoE(Systems of Engag... |

| 問73 | EDIを実施するための情報表現規約で規定されるべきものはどれ... |

| 問74 | 不良品の個数を製品別に集計すると表のようになった。ABC分析... |

| 問75 | 図は、定量発注方式を運用する際の費用と発注量の関係を示したも... |

| 問76 | 複雑な要因の絡む問題について、その因果関係を明らかにすること... |

| 問77 | 資料は今年度の損益実績である。翌年度の計画では、営業利益を3... |

| 問78 | プロバイダ責任制限法が定める特定電気通信役務提供者が行う送信... |

| 問79 | マイナンバー法の個人番号を取り扱う事業者が特定個人情報の提供... |

| 問80 | A社はB社に対して業務システムの開発を委託し、A社とB社は請... |