情報処理安全確保支援士午前II

2011(平成23年)/秋期分

問 1

DNSSEC(DNS Security Extension)の機能はどれか。

| ア | DNSキャッシュサーバの設定によって再帰的な問合せの受付範囲が最大限になるように拡張する。 |

| イ | DNSサーバから受け取るリソースレコードに対するディジタル署名を利用して、リソースレコードの送信者の正当性とデータの完全性を検証する。 |

| ウ | ISPなどのセカンダリDNSサーバを利用してDNSコンテンツサーバを二重化することで名前解決の可用性を高める。 |

| エ | 共通鍵暗号技術とハッシュ関数を利用したセキュアな方法で、DNS更新要求が許可されているエンドポイントを特定し認証する。 |

問 2

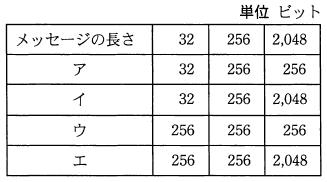

セキュアハッシュ関数SHA-256を用いて、32ビット、256ビット、2,048ビットの三つの長さのメッセージからハッシュ値を求めたとき、それぞれのメッセージのハッシュ値の長さはどれか。

問 3

A社のWebサーバは、認証局で生成したWebサーバ用のディジタル証明書を使ってSSL/TLS通信を行っている。PCがA社のWebサーバにSSL/TLSを用いてアクセスしたときにPCが行う処理のうち、サーバのディジタル証明書を入手した後に、認証局の公開鍵を利用して行うものはどれか。

| ア | 暗号化通信に利用する共通鍵を生成し、認証局の公開鍵を使って暗号化する。 |

| イ | 暗号化通信に利用する共通鍵を認証局の公開鍵を使って復号する。 |

| ウ | ディジタル証明書の正当性を認証局の公開鍵を使って検証する。 |

| エ | 利用者が入力して送付する秘匿データを認証局の公開鍵を使って暗号化する。 |

問 4

SSLを使用して通信を暗号化する場合、SSL-VPN装置に必要な条件はどれか。

| ア | SSL-VPN装置は、FQDN又はIPアドレスを含むディジタル証明書を組み込む必要がある。 |

| イ | SSL-VPN装置は、装置メーカが用意した機器固有のディジタル証明書を組み込む必要がある。 |

| ウ | SSL-VPN装置は、装置メーカから提供される認証局を利用する必要がある。 |

| エ | 同一ドメイン内で複数拠点にSSL-VPN装置を設置する場合は、同一のディジタル証明書を利用する必要がある。 |

問 5

ISP"A"管理下のネットワークから別のISP"B"管理下の宛先へSMTPで電子メールを送信する。電子メール送信者がSMTP-AUTHを利用していない場合、スパムメール対策OP25Bによって遮断される電子メールはどれか。

| ア | ISP"A"管理下の固定IPアドレスから送信されたが、受信者の承諾を得ていない広告の電子メール |

| イ | ISP"A"管理下の固定IPアドレスから送信されたが、送信元IPアドレスがDNSで逆引きできなかった電子メール |

| ウ | ISP"A"管理下の動的IPアドレスからISP"A"のメールサーバを経由して送信された電子メール |

| エ | ISP"A"管理下の動的IPアドレスからISP"A"のメールサーバを経由せずに送信された電子メール |

問 6

100人の送受信者が共通鍵暗号方式で、それぞれが相互に暗号化通信を行うときに必要な共通鍵の総数は幾つか。

| ア | 200 |

| イ | 4,950 |

| ウ | 9,900 |

| エ | 10,000 |

問 7

IPアドレスに対するMACアドレスの不正な対応関係を作り出す攻撃はどれか。

| ア | ARPスプーフィング攻撃 |

| イ | DNSキャッシュポイズニング攻撃 |

| ウ | URLエンコーディング攻撃 |

| エ | バッファオーバフロー攻撃 |

問 8

DNSサーバに格納されるネットワーク情報のうち、第三者に公開する必要のない情報が攻撃に利用されることを防止するための、プライマリDNSサーバの設定はどれか。

| ア | SOAレコードのシリアル番号を更新する。 |

| イ | 外部のDNSサーバにリソースレコードがキャッシュされる時間を短く設定する。 |

| ウ | ゾーン転送を許可するDNSサーバを限定する。 |

| エ | ラウンドロビン設定を行う。 |

問 9

サービス不能攻撃(DoS)の一つであるSmurf攻撃の特徴はどれか。

| ア | ICMPの応答パケットを大量に発生させる。 |

| イ | TCP接続要求であるSYNパケットを大量に送信する。 |

| ウ | サイズの大きいUDPパケットを大量に送信する。 |

| エ | サイズの大きい電子メールや大量の電子メールを送信する。 |

問 10

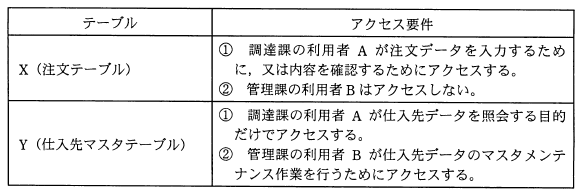

表に示すテーブルX、Yへのアクセス要件に関して、JIS Q 27001:2006(ISO/IEC 27001:2005)が示す"完全性"の観点からセキュリティを脅かすおそれのあるアクセス権付与はどれか。

| ア | GRANT INSERT ON Y TO A |

| イ | GRANT INSERT ON Y TO B |

| ウ | GRANT SELECT ON X TO A |

| エ | GRANT SELECT ON X TO B |

問 11

テンペスト(TEMPEST)攻撃を説明したものはどれか。

| ア | 故意に暗号化演算を誤動作させて正しい結果との差異を解析する。 |

| イ | 処理時間の差異を計測し解析する。 |

| ウ | 処理中に機器から放射される電磁波を観測し解析する。 |

| エ | チップ内の信号線などに探針を直接当て、処理中のデータを観測し解析する。 |

問 12

ダウンローダ型ウイルスがPCに侵入した場合に、インターネット経路で他のウイルスがダウンロードされることを防ぐ対策のうち、最も有効なものはどれか。

| ア | URLフィルタを用いてインターネット上の不正Webサイトへの接続を遮断する。 |

| イ | インターネットから内部ネットワークに向けた要求パケットによる不正侵入行為をIPSで破棄する。 |

| ウ | スパムメール対策サーバでインターネットからのスパムメールを拒否する。 |

| エ | メールフィルタで他サイトへの不正メール発信を遮断する。 |

問 13

ルートキット(rootkit)を説明したものはどれか。

| ア | OSの中核であるカーネル部分の脆(ぜい)弱性を分析するツール |

| イ | コンピュータがウイルスやワームに感染していないことをチェックするツール |

| ウ | コンピュータやルータのアクセス可能な通信ポートを外部から調査するツール |

| エ | 不正侵入してOSなどに不正に組み込んだものを隠蔽する機能をまとめたツール |

問 14

スパムメールの対策であるDKIM(DomainKeys Identified Mail)の説明はどれか。

| ア | 送信側メールサーバでディジタル署名を電子メールのヘッダに付与して、受信側メールサーバで検証する。 |

| イ | 送信側メールサーバで利用者が認証されたとき、電子メールの送信が許可される。 |

| ウ | 電子メールのヘッダや配送経路の情報から得られる送信元情報を用いて、メール送信元のIPアドレスを検証する。 |

| エ | ネットワーク機器で、内部ネットワークから外部のメールサーバのTCPポート25番への直接の通信を禁止する。 |

問 15

IPsecのAHに関する説明のうち、適切なものはどれか。

| ア | IPパケットを暗号化する対象部分によって、トランスポートモード、トンネルモードの方式がある。 |

| イ | 暗号化アルゴリズムや暗号化鍵のライフタイムが設定される管理テーブルで、期間を過ぎると新しいデータに更新される。 |

| ウ | 暗号化アルゴリズムを決定し、暗号化鍵を動的に生成する鍵交換プロトコルで、暗号化通信を行う。 |

| エ | データの暗号化は行わず、SPI、シーケンス番号、認証データを用い、完全性の確保と認証を行う。 |

問 16

Webアプリケーションの脆弱性を悪用する攻撃手法のうち、Perlのsystem関数やPHPのexec関数など外部プログラムの呼出しを可能にするための関数を利用し、不正にシェルスクリプトや実行形式のファイルを実行させるものはどれに分類されるか。

| ア | HTTPヘッダインジェクション |

| イ | OSコマンドインジェクション |

| ウ | クロスサイトリクエストフォージェリ |

| エ | セッションハイジャック |

問 17

DNSのMXレコードで指定するものはどれか。

| ア | エラーが発生したときの通知先のメールアドレス |

| イ | 送信先ドメインのメールサーバ |

| ウ | 複数のDNSサーバ動作しているときのマスタDNSサーバ |

| エ | メーリングリストを管理しているサーバ |

問 18

コンピュータとスイッチングハブの間、又は2台のスイッチングハブの間を接続する複数の物理回線を論理的に1本に束ねる技術はどれか。

| ア | スパニングツリー |

| イ | ブリッジ |

| ウ | マルチホーミング |

| エ | リンクアグリゲーション |

問 19

電源オフ時にIPアドレスを保持することができない装置が、電源オン時に自装置のMACアドレスから自装置に割り当てられているIPアドレスを知るために用いるデータリンク層のプロトコルで、ブロードキャストを利用するものはどれか。

| ア | ARP |

| イ | DHCP |

| ウ | DNS |

| エ | RARP |

問 20

TCPヘッダに含まれる情報はどれか。

| ア | 宛先ポート番号 |

| イ | パケット生存時間(TTL) |

| ウ | 発信元IPアドレス |

| エ | プロトコル番号 |

問 21

次数がnの関係Rには、属性なし(φ)も含めて異なる射影は幾つあるか。

| ア | n |

| イ | 2n |

| ウ | n2 |

| エ |

問 22

バグ埋込み法において、埋め込まれたバグ数をS、埋め込まれたバグのうち発見されたバグ数をm、埋め込まれたバグを含まないテスト開始前の潜在バグ数をT、発見された総バグ数をnとしたとき、S、T、m、nの関係を表す式はどれか。

問 23

ソフトウェア開発組織の活動状態のうち、CMMIモデルにおける成熟度レベルが最も高いものはどれか。

| ア | 作業成果物の状況が、主要なタスクの完了時点で管理層に対して見える状態になっている。 |

| イ | 実績が定量的に把握されており、プロセスが組織的に管理されている。 |

| ウ | プロセスが明文化されて、組織内の全ての人がそれを利用している。 |

| エ | プロセスを継続的に改善していくための仕組みが機能している。 |

問 24

情報システムの設計において、フェールソフトが講じられているのはどれか。

| ア | UPS装置を設置することで、停電時に手順どおりにシステムを停止できるようにし、データを保全する。 |

| イ | 制御プログラムの障害時に、システムの暴走を避け、安全に運転を停止できるようにする。 |

| ウ | ハードウェア障害時に、パフォーマンスは低下するが、構成を縮小して運転を続けられるようにする。 |

| エ | 利用者の誤操作や誤入力を未然に防ぐことで、システムの誤動作を防止できるようにする。 |

問 25

ISMSにおけるリスク分析手法の一つである"詳細リスク分析"で行う作業はどれか。

| ア | 情報セキュリティポリシの作成 |

| イ | セーフガードの選択 |

| ウ | リスクの評価 |

| エ | リスクの容認 |

問題目次

| 問1 | DNSSEC(DNS Security Extension)... |

| 問2 | セキュアハッシュ関数SHA-256を用いて、32ビット、25... |

| 問3 | A社のWebサーバは、認証局で生成したWebサーバ用のディジ... |

| 問4 | SSLを使用して通信を暗号化する場合、SSL-VPN装置に必... |

| 問5 | ISP”A”管理下のネットワークから別のISP”B”管理下の... |

| 問6 | 100人の送受信者が共通鍵暗号方式で、それぞれが相互に暗号化... |

| 問7 | IPアドレスに対するMACアドレスの不正な対応関係を作り出す... |

| 問8 | DNSサーバに格納されるネットワーク情報のうち、第三者に公開... |

| 問9 | サービス不能攻撃(DoS)の一つであるSmurf攻撃の特徴は... |

| 問10 | 表に示すテーブルX、Yへのアクセス要件に関して、JIS Q ... |

| 問11 | テンペスト(TEMPEST)攻撃を説明したものはどれか。 |

| 問12 | ダウンローダ型ウイルスがPCに侵入した場合に、インターネット... |

| 問13 | ルートキット(rootkit)を説明したものはどれか。 |

| 問14 | スパムメールの対策であるDKIM(DomainKeys Id... |

| 問15 | IPsecのAHに関する説明のうち、適切なものはどれか。 |

| 問16 | Webアプリケーションの脆弱性を悪用する攻撃手法のうち、Pe... |

| 問17 | DNSのMXレコードで指定するものはどれか。 |

| 問18 | コンピュータとスイッチングハブの間、又は2台のスイッチングハ... |

| 問19 | 電源オフ時にIPアドレスを保持することができない装置が、電源... |

| 問20 | TCPヘッダに含まれる情報はどれか。 |

| 問21 | 次数がnの関係Rには、属性なし(φ)も含めて異なる射影は幾つ... |

| 問22 | バグ埋込み法において、埋め込まれたバグ数をS、埋め込まれたバ... |

| 問23 | ソフトウェア開発組織の活動状態のうち、CMMIモデルにおける... |

| 問24 | 情報システムの設計において、フェールソフトが講じられているの... |

| 問25 | ISMSにおけるリスク分析手法の一つである”詳細リスク分析”... |