情報処理安全確保支援士午前II

2012(平成24年)/春期分

問 1

クリックジャッキング攻撃に該当するものはどれか。

| ア | Webアプリケーションの脆弱性を悪用し、Webサーバに不正なリクエストを送ってWebサーバからのレスポンスを二つに分割させることによって、利用者のブラウザのキャッシュを偽造する。 |

| イ | Webページのコンテンツ上に透明化した標的サイトのコンテンツを配置し、利用者が気づかないうちに標的サイト上で不正操作を実行させる。 |

| ウ | ブラウザのタブ表示機能を利用し、ブラウザの非活性なタブの中身を、利用者が気づかないうちに偽ログインページに書き換えて、それを操作させる。 |

| エ | 利用者のブラウザの設定を変更することによって、利用者のWebページの閲覧履歴やパスワードなどの機密情報を盗み出す。 |

問 2

作成者によってディジタル署名された電子文書に、タイムスタンプ機関がタイムスタンプを付与した。この電子文書を公開する場合のタイムスタンプの効果のうち、適切なものはどれか。

| ア | タイムスタンプを付与した時刻以降に、作成者が電子文書の内容をほかの電子文書へコピーして流用することを防止する。 |

| イ | タイムスタンプを付与した時刻以降に、第三者が 電子文書の内容をほかの電子文書へコピーして流用することを防止する。 |

| ウ | 電子文書が、タイムスタンプの時刻以前に存在したことを示すことによって、作成者が電子文書の作成を否認することを防止する。 |

| エ | 電子文書が、タイムスタンプの時刻以前に存在したことを示すことによって、第三者が電子文書を改ざんすることを防止する。 |

問 3

ディジタル証明書に関する記述のうち、適切なものはどれか。

| ア | S/MIMEやTLSで利用するディジタル証明書の規格は、ITU-T X.400で規定されている。 |

| イ | ディジタル証明書は、SSL/TLSプロトコルにおいて通信データの暗号化のための鍵交換や通信相手の認証に利用されている。 |

| ウ | 認証局が発行するディジタル証明書は、申請者の秘密鍵に対して認証局がディジタル署名したものである。 |

| エ | ルート認証局は、下位層の認証局の公開鍵にルート認証局の公開鍵でディジタル署名したディジタル証明書を発行する。 |

問 4

米国NISTが制定した、AESにおける鍵長の条件はどれか。

| ア | 128ビット、192ビット、256ビットから選択する。 |

| イ | 256ビット未満で任意に指定する。 |

| ウ | 暗号化処理単位のブロック長より32ビット長くする。 |

| エ | 暗号化処理単位のブロック長より32ビット短くする。 |

問 5

コンティンジェンシープランにおける留意点はどれか。

| ア | 企業のすべてのシステムを対象とするのではなく、システムの復旧の重要性と緊急性を勘案して対象を決定する。 |

| イ | 災害などへの対応のために、すぐに使用できるよう、バックアップデータをコンピュータ室内又はセンタ内に保存しておく。 |

| ウ | バックアップの対象は、機密情報の中から機密度を勘案して選択する。 |

| エ | 被害のシナリオを作成し、これに基づく"予防策策定手順"を策定する。 |

問 6

JIS Q 27001:2006における情報システムのリスクとその評価に関する記述のうち、適切なものはどれか。

| ア | 脅威とは、脆弱性が顕在化する源のことであり、情報システムに組み込まれた技術的管理策によって脅威のレベルと発生の可能性が決まる。 |

| イ | 脆弱性とは、情報システムに対して悪い影響を与える要因のことであり、自然災害、システム障害、人為的過失及び不正行為に大別される。 |

| ウ | リスクの特定では、脅威が管理策の脆弱性に付け込むことによって情報資産に与える影響を特定する。 |

| エ | リスク評価では、リスク回避とリスク低減の二つに評価を分類し、リスクの大きさを判断して対策を決める。 |

問 7

ファイアウォールにおいて、自ネットワークのホストへの侵入を防止する対策のうち、IPスプーフィング(spoofing)攻撃の対策について述べたものはどれか。

| ア | 外部から入るTCPコネクション確立要求パケットのうち、外部へのインターネットサービスの提供に必要なもの以外を破棄する。 |

| イ | 外部から入るUDPパケットのうち、外部へのインターネットサービスの提供や利用したいインターネットサービスに必要なもの以外を破棄する。 |

| ウ | 外部から入るパケットのあて先IPアドレスが、インターネットとの直接の通信をすべきでない自ネットワークのホストのものであれば、そのパケットを破棄する。 |

| エ | 外部から入るパケットの送信元IPアドレスが自ネットワークのものであれば、そのパケットを破棄する。 |

問 8

サイドチャネル攻撃の手法であるタイミング攻撃の対策として、最も適切なものはどれか。

| ア | 演算アルゴリズムに対策を施して、演算内容による処理時間の差異が出ないようにする。 |

| イ | 故障を検出する機構を設けて、検出したら機密情報を破棄する。 |

| ウ | コンデンサを挿入して、電力消費量が時間的に均一となるようにする。 |

| エ | 保護層を備えて、内部のデータが不正に書き換えられないようにする。 |

問 9

PCIデータセキュリティ基準(PCI DSS Version2.0)の要件のうち、詳細要件の選択肢として、WAFの導入を含むものはどれか。

| ア | 要件1:カード会員データを保護するために、ファイアウォールをインストールして構成を維持すること |

| イ | 要件3:保存されるカード会員データを保護すること |

| ウ | 要件6:安全性の高いシステムとアプリケーションを開発し、保守すること |

| エ | 要件7:カード会員データへのアクセスを、業務上必要な範囲内に制限すること |

問 10

DMZ上のコンピュータがインターネットからのpingに応答しないようにファイアウォールのセキュリティルールを定めるとき、"通過禁止"に設定するものはどれか。

| ア | ICMP |

| イ | TCP及びUDPのポート番号53 |

| ウ | TCPのポート番号21 |

| エ | UDPのポート番号123 |

問 11

有料の公衆無線LANサービスにおいて実施される、ネットワークサービスの不正利用に対するセキュリティ対策の方法と目的はどれか。

| ア | 利用者ごとに異なるSSIDを割り当てることによって、利用者PCへの不正アクセスを防止する。 |

| イ | 利用者ごとに異なるサプリカントを割り当てることによって、利用者PCへの不正アクセスを防止する。 |

| ウ | 利用者ごとに異なるプライベートIPアドレスを割り当てることによって、第三者によるアクセスポイントへのなりすましを防止する。 |

| エ | 利用者ごとに異なる利用者IDを割り当て、パスワードを設定することによって、契約者以外の利用者によるアクセスを防止する。 |

問 12

送信元を詐称した電子メールを拒否するために、SPF(Sender Policy Framework)の仕組みにおいて受信側が行うことはどれか。

| ア | Resent-Sender:、Resent-From:、Sender:、From: などのメールヘッダ情報の送信者メールアドレスを基に送信メールアカウントを検証する。 |

| イ | SMTPが利用するポート番号25の通信を拒否する。 |

| ウ | SMTP通信中にやり取りされるMAIL FROMコマンドで与えられた送信ドメインと送信サーバのIPアドレスの適合性を検証する。 |

| エ | 付加されたディジタル署名を受信側が検証する。 |

問 13

迷惑メールの検知手法であるベイジアンフィルタリングの説明はどれか。

| ア | 信頼できるメール送信元を許可リストに登録しておき、許可リストにない送信元からの電子メールは迷惑メールと判定する。 |

| イ | 電子メールが正規のメールサーバから送信されていることを検証し、迷惑メールであるかどうかを判定する。 |

| ウ | 電子メールの第三者中継を許可しているメールサーバを登録したデータベースに掲載されている情報を基に、迷惑メールであるかどうかを判定する。 |

| エ | 迷惑メールを利用者が振り分けるときに、迷惑メールの特徴を自己学習し、迷惑メールであるかどうかを統計的に解析して判定する。 |

問 14

DNSの再帰的な問合せを使ったサービス不能攻撃(DNS amp)の踏み台にされることを防止する対策はどれか。

| ア | キャッシュサーバとコンテンツサーバに分離し、インターネット側からキャッシュサーバに問合せできないようにする。 |

| イ | 問合せされたドメインに関する情報をWhoisデータベースで確認する。 |

| ウ | 一つのDNSレコードに複数のサーバのIPアドレスを割り当て、サーバへのアクセスを振り分けて分散させるように設定する。 |

| エ | 他のDNSサーバから送られてくるIPアドレスとホスト名の対応情報の信頼性をディジタル署名で確認するように設定する。 |

問 15

SMTP-AUTHを使ったメールセキュリティ対策はどれか。

| ア | ISP管理下の動的IPアドレスからの電子メール送信について、管理外ネットワークのメールサーバへSMTP通信を禁止する。 |

| イ | PCからの電子メール送信は、POP接続で利用者認証済の場合にだけ許可する。 |

| ウ | 通常のSMTPのポートとは別のサブミッションポートを使用して、PCからメールサーバへの電子メール送信時の認証を行う。 |

| エ | 電子メール送信元のサーバについてDNSの逆引きが成功した場合にだけ、電子メール受信を許可する。 |

問 16

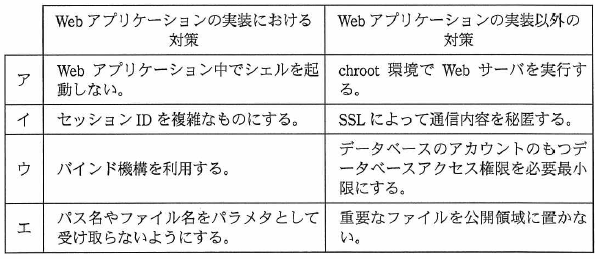

SQLインジェクション対策について、Webアプリケーションの実装における対策とWebアプリケーションの実装以外の対策の組合せとして、ともに適切なものはどれか。

問 17

無線LANで用いられるSSIDの説明として、適切なものはどれか。

| ア | 48ビットのネットワーク識別子であり、アクセスポイントのMACアドレスと一致する。 |

| イ | 48ビットのホスト識別子であり、有線LANのMACアドレスと同様の働きをする。 |

| ウ | 最長32オクテットのネットワーク識別子であり、接続するアクセスポイントの選択に用いられる。 |

| エ | 最長32オクテットのホスト識別子であり、ネットワーク上で一意である。 |

問 18

シリアル回線で使用するものと同じデータリンクのコネクション確立やデータ転送を、LAN上で実現するプロトコルはどれか。

| ア | MPLS |

| イ | PPP |

| ウ | PPPoE |

| エ | PPTP |

問 19

ネットワーク管理プロトコルであるSNMPバージョン1のメッセージタイプのうち、事象の発生をエージェント自身が自発的にマネージャに知らせるために使用するものはどれか。

| ア | get-request |

| イ | get-response |

| ウ | set-request |

| エ | trap |

問 20

WebDAVの特徴はどれか。

| ア | HTTP上のSOAPによってソフトウェア同士が通信して、ネットワーク上に分散したアプリケーションを連携させることができる。 |

| イ | HTTPを拡張したプロトコルを使って、サーバ上のファイルの参照や作成、削除及びバージョン管理が行える。 |

| ウ | WebアプリケーションからIMAPサーバにアクセスして、ブラウザから添付ファイルを含む電子メールの操作ができる。 |

| エ | ブラウザで"ftp://"から始まるURLを指定して、ソフトウェアなどの大容量ファイルのダウンロードができる。 |

問 21

SQLのGRANT文による権限定義に関する記述のうち、適切なものはどれか。

| ア | PUBLIC指定によって、すべての権限を与えることができる。 |

| イ | WITH GRANT OPTION指定によって、権限を付与可能にすることができる。 |

| ウ | ビューに対して固有の参照権限を定義できない。 |

| エ | 表定義のSQL文内にGRANT文を指定することによって、権限定義ができる。 |

問 22

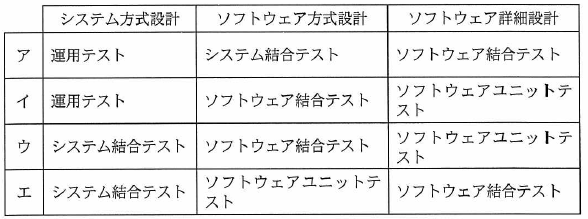

システム開発で行われる各テストについて、そのテスト要求事項が定義されているアクティビティとテストの組合せのうち、適切なものはどれか。

問 23

開発した製品で利用している新規技術に関して特許の出願を行った。日本において特許権の取得が可能なものはどれか。

| ア | 学会で技術内容を発表した日から11か月目に出願した。 |

| イ | 顧客と守秘義務の確認を取った上で技術内容を説明した後、製品発表前に出願した。 |

| ウ | 製品を使用した暗号の生成式を出願した。 |

| エ | 製品を販売した後に出願した。 |

問 24

ITサービスマネジメントの情報セキュリティ管理プロセスに対して、JIS Q 20000-1が要求している事項はどれか。

| ア | 潜在的な問題を低減させるために、予防措置を取らなければならない。 |

| イ | ディジタルの構成品目の原本を、物理的又は電子的にセキュリティが保たれた書庫で管理しなければならない。 |

| ウ | 変更要求に対しては、そのリスク、影響及び事業利益について、アセスメントを行わなければならない。 |

| エ | 変更を実装する前に、変更がセキュリティ管理策に与える影響のアセスメントを行わなければならない。 |

問 25

内部監査として実施したシステム監査で、問題点の検出後、改善勧告を行うまでの間に監査人が考慮すべき事項として、適切なものはどれか。

| ア | 改善事項を被監査部門へ事前に通知した場合、不備の是正が行われ、元から不備が存在しなかったように見える可能性があるので、被監査部門に秘匿する。 |

| イ | 監査人からの一方的な改善提案は実行不可能なものとなる恐れがあるので、改善勧告の前に、改善策について被監査部門との間で協議する場をもつ。 |

| ウ | 経営判断に関与することを避けるため、不備を改善する際の経済合理性などの判断を行わず、そのまま経営者に対する改善勧告とする。 |

| エ | 将来のフォローアップに際して、客観的で中立的な判断を阻害する要因となるので、改善勧告の優先度付けや取捨選択を行うことを避ける。 |

問題目次

| 問1 | クリックジャッキング攻撃に該当するものはどれか。 |

| 問2 | 作成者によってディジタル署名された電子文書に、タイムスタンプ... |

| 問3 | ディジタル証明書に関する記述のうち、適切なものはどれか。 |

| 問4 | 米国NISTが制定した、AESにおける鍵長の条件はどれか。 |

| 問5 | コンティンジェンシープランにおける留意点はどれか。 |

| 問6 | JIS Q 27001:2006における情報システムのリスク... |

| 問7 | ファイアウォールにおいて、自ネットワークのホストへの侵入を防... |

| 問8 | サイドチャネル攻撃の手法であるタイミング攻撃の対策として、最... |

| 問9 | PCIデータセキュリティ基準(PCI DSS Version... |

| 問10 | DMZ上のコンピュータがインターネットからのpingに応答し... |

| 問11 | 有料の公衆無線LANサービスにおいて実施される、ネットワーク... |

| 問12 | 送信元を詐称した電子メールを拒否するために、SPF(Send... |

| 問13 | 迷惑メールの検知手法であるベイジアンフィルタリングの説明はど... |

| 問14 | DNSの再帰的な問合せを使ったサービス不能攻撃(DNS am... |

| 問15 | SMTP-AUTHを使ったメールセキュリティ対策はどれか。 |

| 問16 | SQLインジェクション対策について、Webアプリケーションの... |

| 問17 | 無線LANで用いられるSSIDの説明として、適切なものはどれ... |

| 問18 | シリアル回線で使用するものと同じデータリンクのコネクション確... |

| 問19 | ネットワーク管理プロトコルであるSNMPバージョン1のメッセ... |

| 問20 | WebDAVの特徴はどれか。 |

| 問21 | SQLのGRANT文による権限定義に関する記述のうち、適切な... |

| 問22 | システム開発で行われる各テストについて、そのテスト要求事項が... |

| 問23 | 開発した製品で利用している新規技術に関して特許の出願を行った... |

| 問24 | ITサービスマネジメントの情報セキュリティ管理プロセスに対し... |

| 問25 | 内部監査として実施したシステム監査で、問題点の検出後、改善勧... |