情報処理安全確保支援士午前II

2014(平成26年)/春期分

問 1

特定の認証局が発行したCRL(Certificate Revocation List)に関する記述のうち、適切なものはどれか。

| ア | CRLには、失効したディジタル証明書に対応する秘密鍵が登録される。 |

| イ | CRLには、有効期限内のディジタル証明書のうち破棄されているディジタル証明書と破棄された日時の対応が提示される。 |

| ウ | CRLは、鍵の漏えい、破棄申請の状況をリアルタイムに反映するプロトコルである。 |

| エ | 有効期限切れで失効したディジタル証明書は、所有者が新たなディジタル証明書を取得するまでの間、CRLに登録される。 |

問 2

XML署名において署名対象であるオブジェクトの参照を指定する表記形式はどれか。

| ア | OIDの形式 |

| イ | SSIDの形式 |

| ウ | URIの形式 |

| エ | ディジタル証明書のシリアル番号の形式 |

問 3

クラウドサービスにおける、従量課金を利用したEDoS(Economic Denial of Service、Economic Denial of Sustainability)攻撃の説明はどれか。

| ア | カード情報の取得を目的に、金融機関が利用しているクラウドサービスに侵入する攻撃 |

| イ | 課金回避を目的に、同じハードウェア上に構築された別の仮想マシンに侵入し、課金機能を利用不可にする攻撃 |

| ウ | クラウド利用企業の経済的な損失を目的に、リソースを大量消費させる攻撃 |

| エ | パスワード解析を目的に、クラウド環境のリソースを悪用する攻撃 |

問 4

スパムメールの対策として、宛先ポート番号25番の通信に対してISPが実施するOP25Bの説明はどれか。

| ア | ISP管理外のネットワークからの受信メールのうち、スパムメールのシグネチャに該当するメールを遮断する。 |

| イ | 動的IPアドレスを割り当てたネットワークからISP管理外のネットワークに直接送信されたメールを遮断する。 |

| ウ | メール送信元のメールサーバについてDNSの逆引きができない場合、そのメールサーバからのメールを遮断する。 |

| エ | メール不正中継の脆(ぜい)弱性をもつメールサーバからの受信メールを遮断する。 |

問 5

PCに内蔵されるセキュリティチップ(TPM:Trusted Platform Module)がもつ機能はどれか。

| ア | TPM間での共通鍵の交換 |

| イ | 鍵ペアの生成 |

| ウ | ディジタル証明書の発行 |

| エ | ネットワーク経由の乱数発信 |

問 6

ファイアウォールにおけるダイナミックパケットフィルタリングの特徴はどれか。

| ア | IPアドレスの変換が行われるので、ファイアウォール内部のネットワーク構成を外部から隠蔽できる。 |

| イ | 暗号化されたパケットのデータ部を復号して、許可された通信かどうかを判断できる。 |

| ウ | パケットのデータ部をチェックして、アプリケーション層での不正なアクセスを防止できる。 |

| エ | 戻りのパケットに関しては、過去に通過したリクエストパケットに対応したものだけを通過させることができる。 |

問 7

ポリモーフィック型ウイルスの説明として、適切なものはどれか。

| ア | インターネットを介して、攻撃者がPCを遠隔操作する。 |

| イ | 感染するごとに鍵を変えてウイルスのコードを異なる鍵で暗号化し、ウイルス自身を変化させて同一のパターンで検知されないようにする。 |

| ウ | 複数のOSで利用できるプログラム言語でウイルスを作成することによって、複数のOS上でウイルスが動作する。 |

| エ | ルートキットを利用してウイルスに感染していないように見せかけることによって、ウイルスを隠蔽する。 |

問 8

ICMP Flood攻撃に該当するものはどれか。

| ア | HTTP GETコマンドを繰返し送ることによって、攻撃対象のサーバにコンテンツ送信の負荷を掛ける。 |

| イ | pingコマンドを用いて同時に発生した大量の要求パケットによって、攻撃対象のサーバに至るまでの回線を過負荷にしてアクセスを妨害する。 |

| ウ | コネクション開始要求に当たるSYNパケットを大量に送ることによって、攻撃対象のサーバに、接続要求ごとに応答を返すための過大な負荷を掛ける。 |

| エ | 大量のTCPコネクションを確立することによって、攻撃対象のサーバに接続を維持させ続けリソースを枯渇させる。 |

問 9

ファイアウォールにおいて、自ネットワークのホストへの侵入を防止する対策のうち、IPスプーフィング(spoofing)攻撃の対策について述べたものはどれか。

| ア | 外部から入るTCPコネクション確立要求パケットのうち、外部へのインターネットサービスの提供に必要なもの以外を破棄する。 |

| イ | 外部から入るUDPパケットのうち、外部へのインターネットサービスの提供や利用したいインターネットサービスに必要なもの以外を破棄する。 |

| ウ | 外部から入るパケットのあて先IPアドレスが、インターネットとの直接の通信をすべきでない自ネットワークのホストのものであれば、そのパケットを破棄する。 |

| エ | 外部から入るパケットの送信元IPアドレスが自ネットワークのものであれば、そのパケットを破棄する。 |

問 10

WebサーバがHTTPS通信の応答でcookieにSecure属性を設定したときのブラウザの処理はどれか。

| ア | ブラウザは、cookieの"Secure="に続いて指定された時間を参照し、指定された時間を過ぎている場合にそのcookieを削除する。 |

| イ | ブラウザは、cookieの"Secure="に続いて指定されたホスト名を参照し、指定されたホストにそのcookieを送信する。 |

| ウ | ブラウザは、cookieの"Secure"を参照し、HTTPS通信時だけそのcookieを送信する。 |

| エ | ブラウザは、cookieの"Secure"を参照し、ブラウザの終了時にそのcookieを削除する。 |

問 11

テンペスト(TEMPEST)攻撃を説明したものはどれか。

| ア | 故意に暗号化演算を誤動作させて正しい処理結果との差異を解析する。 |

| イ | 処理時間の差異を計測し解析する。 |

| ウ | 処理中に機器から放射される電磁波を観測し解析する。 |

| エ | チップ内の信号線などに探針を直接当て、処理中のデータを観測し解析する。 |

問 12

脆弱性検査で、対象ホストに対してポートスキャンを行った。対象ポートの状態を判定する方法のうち、適切なものはどれか。

| ア | 対象ポートにSYNパケットを送信し、対象ホストから"RST/ACK"パケットを受信するとき、対象ポートが開いていると判定する。 |

| イ | 対象ポートにSYNパケットを送信し、対象ホストから"SYN/ACK"パケットを受信するとき、対象ポートが閉じていると判定する。 |

| ウ | 対象ポートにUDPパケットを送信し、対象ホストからメッセージ"port unreachable"を受信するとき、対象ポートが閉じていると判定する。 |

| エ | 対象ポートにUDPパケットを送信し、対象ホストからメッセージ"port unreachable"を受信するとき、対象ポートが開いていると判定する。 |

問 13

無線LANにおけるセキュリティ対策に関する記述のうち、適切なものはどれか。

| ア | EAPは、クライアントPCとアクセスポイントとの間で、あらかじめ登録した共通鍵による暗号化通信を実現できる。 |

| イ | RADIUSでは、クライアントPCとアクセスポイントとの間で公開鍵暗号方式による暗号化通信を実現できる。 |

| ウ | SSIDは、クライアントPCごとの秘密鍵を定めたものであり、公開鍵暗号方式による暗号化通信を実現できる。 |

| エ | WPA2では、IEEE802.1Xの規格に沿った利用者認証及び動的に更新される暗号化鍵を用いて暗号化通信を実現できる。 |

問 14

JVN(Japan Vulnerability Notes)などの脆弱性対策ポータルサイトで採用されているCWE(Common Weakness Enumeration)はどれか。

| ア | 基本評価基準、現状評価基準、環境評価基準の三つの基準でIT製品の脆弱性を評価する手法 |

| イ | 製品を識別するためのプラットフォーム名の一覧 |

| ウ | セキュリティに関連する設定項目を識別するための識別子 |

| エ | ソフトウェアの脆弱性の種類の一覧 |

問 15

Webアプリケーションの脆弱性を悪用する攻撃手法のうち、Perlのsystem関数やPHPのexec関数など外部プログラムの呼出しを可能にするための関数を利用し、不正にシェルスクリプトや実行形式のファイルを実行させるものはどれに分類されるか。

| ア | HTTPヘッダインジェクション |

| イ | OSコマンドインジェクション |

| ウ | クロスサイトリクエストフォージェリ |

| エ | セッションハイジャック |

問 16

WAF(Web Application Firewall)のブラックリスト又はホワイトリストの説明のうち、適切なものはどれか。

| ア | ブラックリストは、脆弱性があるサイトのIPアドレスを登録したものであり、該当する通信を遮断する。 |

| イ | ブラックリストは、問題がある通信データパターンを定義したものであり、該当する通信を遮断するか又は無害化する。 |

| ウ | ホワイトリストは、暗号化された受信データをどのように復号するかを定義したものであり、復号鍵が登録されていないデータを遮断する。 |

| エ | ホワイトリストは、脆弱性がないサイトのFQDNを登録したものであり、登録がないサイトへの通信を遮断する。 |

問 17

SSLに対するバージョンロールバック攻撃の説明はどれか。

| ア | SSL実装の脆弱性を用いて、通信経路に介在する攻撃者が弱い暗号化通信方式を強制することによって、暗号化通信の内容を解読して情報を得る。 |

| イ | SSLのハンドシェイクプロトコルの終了前で、使用暗号化アルゴリズムの変更メッセージを、通信経路に介在する攻撃者が削除することによって、通信者が暗号化なしでセッションを開始し、攻撃者がセッションの全通信を盗聴したり改ざんしたりする。 |

| ウ | SSLを実装した環境において、攻撃者が物理デバイスから得られた消費電流の情報などを利用して秘密情報を得る。 |

| エ | 保守作業のミスや誤操作のときに回復できるようにバックアップしたSSLの旧バージョンのライブラリを、攻撃者が外部から破壊する。 |

問 18

10Mビット/秒のLANで接続された4台のノード(A、B、C、D)のうち、 2組(AとB、CとD)のノード間でそれぞれ次のファイル転送を行った場合、 LANの利用率はおよそ何%か。ここで、転送時にはファイルの大きさの30%に当たる各種制御情報が付加されるものとする。また、 LANではリピータハブが使用されており、更に衝突は考えないものとする。

ファイルの大きさ:平均1,000バイト

ファイルの転送頻度:平均60回/秒(1組当たり)

| ア | 2 |

| イ | 6 |

| ウ | 10 |

| エ | 12 |

問 19

VoIPにおいて、ユーザエージェント間のセッションの確立、変更、切断を行うプロトコルはどれか。

| ア | RTCP |

| イ | RTP |

| ウ | SDP |

| エ | SIP |

問 20

インターネットVPNを実現するために用いられる技術であり、ESP(Encapsulating Security Payload)やAH(Authentication Header)などのプロトコルを含むものはどれか。

| ア | IPsec |

| イ | MPLS |

| ウ | PPP |

| エ | SSL |

問 21

関係モデルにおける外部キーに関する記述のうち、適切なものはどれか。

| ア | 外部キーの値は、その関係の中で一意でなければならない。 |

| イ | 外部キーは、それが参照する候補キーと比較可能でなくてもよい。 |

| ウ | 参照先の関係に、参照元の外部キーの値と一致する候補キーが存在しなくてもよい。 |

| エ | 一つの関係に外部キーが複数存在してもよい。 |

問 22

UML 2.0において、オブジェクト間の相互作用を時間の経過に注目して記述するものはどれか。

| ア | アクティビティ図 |

| イ | コミュニケーション図 |

| ウ | シーケンス図 |

| エ | ユースケース図 |

問 23

SOA(Service Oriented Architecture)の説明はどれか。

| ア | Webサービスを利用するためのインタフェースやプロトコルを規定したものである。 |

| イ | XMLを利用して、インターネット上に存在するWebサービスを検索できる仕組みである。 |

| ウ | 業務機能を提供するサービスを組み合わせることによって、システムを構築する考え方である。 |

| エ | サービス提供者と委託者との間でサービスの内容、範囲及び品質に対する要求水準を明確にして、あらかじめ合意を得ておくことである。 |

問 24

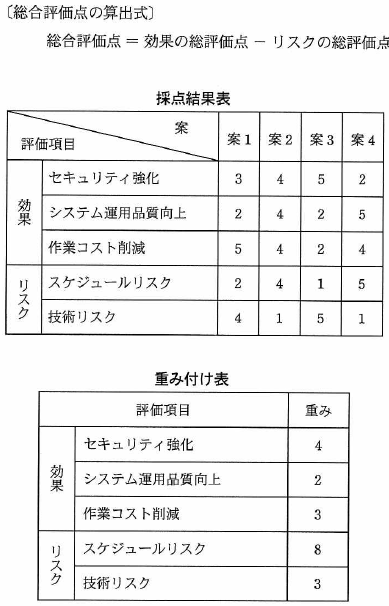

システムの改善に向けて提出された4案について、評価項目を設定して採点した結果を、採点結果表に示す。効果及びリスクについては5段階評価とし、それぞれの評価項目の重要度に応じて、重み付け表に示すとおりの重み付けを行った上で次の式で総合評価点を算出したとき、総合評価点が最も高い改善案はどれか。

| ア | 案1 |

| イ | 案2 |

| ウ | 案3 |

| エ | 案4 |

問 25

システム監査報告書に記載された改善勧告に対して、被監査部門から提出された改善計画を経営者がITガバナンスの観点から評価する際の方針のうち、適切なものはどれか。

| ア | 1年以内に実現できる改善を実施する。 |

| イ | 経営資源の状況を踏まえて改善を実施する。 |

| ウ | 情報システムの機能面の改善に絞って実施する。 |

| エ | 被監査部門の情報化予算の範囲内で改善を実施する。 |

問題目次

| 問1 | 特定の認証局が発行したCRL(Certificate Rev... |

| 問2 | XML署名において署名対象であるオブジェクトの参照を指定する... |

| 問3 | クラウドサービスにおける、従量課金を利用したEDoS(Eco... |

| 問4 | スパムメールの対策として、宛先ポート番号25番の通信に対して... |

| 問5 | PCに内蔵されるセキュリティチップ(TPM:Trusted ... |

| 問6 | ファイアウォールにおけるダイナミックパケットフィルタリングの... |

| 問7 | ポリモーフィック型ウイルスの説明として、適切なものはどれか。 |

| 問8 | ICMP Flood攻撃に該当するものはどれか。 |

| 問9 | ファイアウォールにおいて、自ネットワークのホストへの侵入を防... |

| 問10 | WebサーバがHTTPS通信の応答でcookieにSecur... |

| 問11 | テンペスト(TEMPEST)攻撃を説明したものはどれか。 |

| 問12 | 脆弱性検査で、対象ホストに対してポートスキャンを行った。対象... |

| 問13 | 無線LANにおけるセキュリティ対策に関する記述のうち、適切な... |

| 問14 | JVN(Japan Vulnerability Notes)... |

| 問15 | Webアプリケーションの脆弱性を悪用する攻撃手法のうち、Pe... |

| 問16 | WAF(Web Application Firewall)の... |

| 問17 | SSLに対するバージョンロールバック攻撃の説明はどれか。 |

| 問18 | 10Mビット/秒のLANで接続された4台のノード(A、B、C... |

| 問19 | VoIPにおいて、ユーザエージェント間のセッションの確立、変... |

| 問20 | インターネットVPNを実現するために用いられる技術であり、E... |

| 問21 | 関係モデルにおける外部キーに関する記述のうち、適切なものはど... |

| 問22 | UML 2.0において、オブジェクト間の相互作用を時間の経過... |

| 問23 | SOA(Service Oriented Architect... |

| 問24 | システムの改善に向けて提出された4案について、評価項目を設定... |

| 問25 | システム監査報告書に記載された改善勧告に対して、被監査部門か... |