情報処理安全確保支援士午前II

2014(平成26年)/秋期分

問 1

PKIを構成するOCSPを利用する目的はどれか。

| ア | 誤って破棄してしまった秘密鍵の再発行処理の進捗状況を問い合わせる。 |

| イ | ディジタル証明書から生成した鍵情報の交換がOCSPクライアントとレスポンダの間で失敗した際、認証状態を確認する。 |

| ウ | ディジタル証明書の失効情報を問い合わせる。 |

| エ | 有効期限の切れたディジタル証明書の更新処理の進捗状況を確認する。 |

問 2

ハッシュ関数の性質の一つである衝突発見困難性に関する記述のうち、適切なものはどれか。

| ア | SHA-256の衝突発見困難性を示す、ハッシュ値が一致する二つのメッセージの探索に要する最大の計算量は、256の2乗である。 |

| イ | SHA-256の衝突発見困難性を示す、ハッシュ値の元のメッセージの探索に要する最大の計算量は、2の256乗である。 |

| ウ | ハッシュ値が与えられたときに、元のメッセージの探索に要する計算量の大きさによる、探索の困難性のことである。 |

| エ | ハッシュ値が一致する二つのメッセージの探索に要する計算量の大きさによる、探索の困難性のことである。 |

問 3

2011年に経済産業省が公表した"クラウドサービス利用のための情報セキュリティマネジメントガイドライン"が策定された目的について述べたものはどれか。

| ア | JIS Q 27002の管理策を補完し、クラウドサービス利用者が情報セキュリティ対策を円滑に行えるようにする。 |

| イ | クラウドサービス提供事業者に対して情報セキュリティ監査を実施する方法を利用者に提示する。 |

| ウ | クラウドサービスの利用がもたらすセキュリティリスクをサービス提供事業者の視点で提示する。 |

| エ | セキュリティリスクの懸念の少ないクラウドサービス提供事業者を利用者が選択できるような格付け基準を提供する。 |

問 4

ディジタル証明書に関する記述のうち、適切なものはどれか。

| ア | S/MIMEやTLSで利用するディジタル証明書の規格は、ITU-T X.400で規定されている。 |

| イ | ディジタル証明書は、SSL/TLSプロトコルにおいて通信データの暗号化のための鍵交換や通信相手の認証に利用されている。 |

| ウ | 認証局が発行するディジタル証明書は、申請者の秘密鍵に対して認証局がディジタル署名したものである。 |

| エ | ルート認証局は、下位の認証局の公開鍵にルート認証局の公開鍵でディジタル署名したディジタル証明書を発行する。 |

問 5

FIPS 140-2を説明したものはどれか。

| ア | 暗号モジュールのセキュリティ要求事項 |

| イ | 情報セキュリティマネジメントシステムに関する認証基準 |

| ウ | ディジタル証明書や証明書失効リストの標準仕様 |

| エ | 無線LANセキュリティ技術 |

問 6

CSIRTの説明として、適切なものはどれか。

| ア | IPアドレスの割当て方針の決定、DNSルートサーバの運用監視、DNS管理に関する調整などを世界規模で行う組織である。 |

| イ | インターネットに関する技術文書を作成し、標準化のための検討を行う組織である。 |

| ウ | 国レベルや企業・組織内に設置され、コンピュータセキュリティインシデントに関する報告を受け取り、調査し、対応活動を行う組織の総称である。 |

| エ | 情報技術を利用し、信教や政治的な目標を達成するという目的をもった人や組織の総称である。 |

問 7

基本評価基準、現状評価基準、環境評価基準の三つの基準でIT製品のセキュリティ脆弱性の深刻さを評価するものはどれか。

| ア | CVSS |

| イ | ISMS |

| ウ | PCI DSS |

| エ | PMS |

問 8

CRYPTRECの活動内容はどれか。

| ア | 暗号技術の安全性、実装性及び利用実績の評価・検討を行う。 |

| イ | 情報セキュリティ政策に係る基本戦略の立案、官民における統一的、横断的な情報セキュリティ政策の推進に係る企画などを行う。 |

| ウ | 組織の情報セキュリティマネジメントシステムについて評価し認証する制度を運用する。 |

| エ | 認証機関から貸与された暗号モジュール試験報告書作成支援ツールを用いて暗号モジュールの安全性についての評価試験を行う。 |

問 9

DNSキャッシュサーバに対して外部から行われるキャッシュポイズニング攻撃への対策のうち、適切なものはどれか。

| ア | 外部ネットワークからの再帰的な問合せに応答できるように、コンテンツサーバにキャッシュサーバを兼ねさせる。 |

| イ | 再帰的な問合せに対しては、内部ネットワークからのものだけに応答するように設定する。 |

| ウ | 再帰的な問合せを行う際の送信元のポート番号を固定する。 |

| エ | 再帰的な問合せを行う際のトランザクションIDを固定する。 |

問 10

標準化団体OASISが、Webサイト間で認証、属性及び認可の情報を安全に交換するために策定したフレームワークはどれか。

| ア | SAML |

| イ | SOAP |

| ウ | XKMS |

| エ | XML Signature |

問 11

暗号化や認証機能を持ち、遠隔にあるコンピュータを操作する機能をもったものはどれか。

| ア | IPsec |

| イ | L2TP |

| ウ | RADIUS |

| エ | SSH |

問 12

DoS攻撃の一つであるSmurf攻撃の特徴はどれか。

| ア | ICMPの応答パケットを大量に送り付ける。 |

| イ | TCP接続要求であるSYNパケットを大量に送り付ける。 |

| ウ | サイズの大きいUDPパケットを大量に送り付ける。 |

| エ | サイズの大きい電子メールや大量の電子メールを送り付ける。 |

問 13

サイドチャネル攻撃の説明はどれか。

| ア | 暗号化装置における暗号化処理時の消費電力などの測定や統計処理によって、当該装置内部の機密情報を推定する攻撃 |

| イ | 攻撃者が任意に選択した平文とその平文に対応した暗号文から数学的手法を用いて暗号鍵を推測し、同じ暗号鍵を用いて作成された暗号文を解読する攻撃 |

| ウ | 操作中の人の横から、入力操作の内容を観察することによって、IDとパスワードを盗み取る攻撃 |

| エ | 無線LANのアクセスポイントを不正に設置し、チャネル間の干渉を発生させることによって、通信を妨害する攻撃 |

問 14

ディジタルフォレンジックスを説明したものはどれか。

| ア | 画像や音楽などのディジタルコンテンツに著作権者などの情報を埋め込む。 |

| イ | コンピュータやネットワークのセキュリティ上の弱点を発見するテスト手法の一つであり、システムを実際に攻撃して侵入を試みる。 |

| ウ | ネットワーク管理者や利用者などから、巧みな話術や盗み聞き、盗み見などの手段によって、パスワードなどのセキュリティ上重要な情報を入手する。 |

| エ | 犯罪に対する証拠となり得るデータを保全し、その後の訴訟などに備える。 |

問 15

スパムメールへの対策であるDKIM(DomainKeys Identified Mail)の説明はどれか。

| ア | 送信側メールサーバでディジタル署名を電子メールのヘッダに付与して、受信側メールサーバで検証する。 |

| イ | 送信側メールサーバで利用者が認証されたとき、電子メールの送信が許可される。 |

| ウ | 電子メールのヘッダや配送経路の情報から得られる送信元情報を用いて、メール送信元のIPアドレスを検証する。 |

| エ | ネットワーク機器で、内部ネットワークから外部のメールサーバのTCPポート25番への直接の通信を禁止する。 |

問 16

認証にクライアント証明書を用いるプロトコルはどれか。

| ア | EAP-MD5 |

| イ | EAP-PEAP |

| ウ | EAP-TLS |

| エ | EAP-TTLS |

問 17

サンドボックスの仕組みについて述べたものはどれか。

| ア | Webアプリケーションの脆弱性を悪用する攻撃に含まれる可能性が高い文字列を定義し、攻撃であると判定した場合には、その通信を遮断する。 |

| イ | 侵入者をおびき寄せるために本物そっくりのシステムを設置し、侵入者の挙動などを監視する。 |

| ウ | プログラムの影響がシステム全体に及ばないように、プログラムが実行できる機能やアクセスできるリソースを制限して動作させる。 |

| エ | プログラムのソースコードでSQL文の雛(ひな)形の中に変数の場所を示す記号を置いた後、実際の値を割り当てる。 |

問 18

DNSSECに関する記述として、適切なものはどれか。

| ア | DNSサーバへのDoS攻撃を防止できる。 |

| イ | IPsecによる暗号化通信が前提となっている。 |

| ウ | 代表的なDNSサーバの実装であるBINDの代替として使用する。 |

| エ | ディジタル署名によってDNS応答の正当性を確認できる。 |

問 19

リモートアクセス環境において、認証情報やアカウンティング情報をやり取りするプロトコルはどれか。

| ア | CHAP |

| イ | PAP |

| ウ | PPTP |

| エ | RADIUS |

問 20

インターネット標準 RFC 5322(旧 RFC 822)に準拠した電子メールにおいて、ヘッダと本体を区別する方法はどれか。

| ア | <header>と</header>で囲まれた部分をヘッダ、とで囲まれた部分を本体とする。 |

| イ | 1個のピリオドだけから成る行の前後でヘッダと本体を分ける。 |

| ウ | Subjectフィールドがヘッダの最後であり、それ以降を本体とする。 |

| エ | 最初に現れる空行の前後でヘッダと本体を分ける。 |

問 21

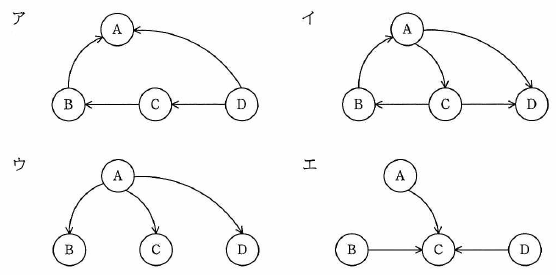

トランザクションA~Dに関する待ちグラフのうち、デッドロックが発生しているものはどれか。ここで、待ちグラフの矢印は、X→Yのとき、トランザクションXはトランザクションYがロックしている資源のアンロックを待っていることを表す。

問 22

テストで使用されるドライバ又はスタブの機能のうち、適切なものはどれか。

| ア | スタブは、テスト対象のモジュールからの戻り値を表示・印刷する。 |

| イ | スタブは、テスト対象モジュールを呼び出すモジュールである。 |

| ウ | ドライバは、テスト対象モジュールから呼び出されるモジュールである。 |

| エ | ドライバは、引数を渡してテスト対象モジュールを呼び出す。 |

問 23

コンテンツの不正な複製を防止する方式の一つであるDTCP-IPの説明として、適切なものはどれか。

| ア | BSデジタル放送や地上デジタル放送に採用され、コピーワンスの番組を録画するときに使われる方式 |

| イ | DLNAとともに用いられ、接続する機器間で相互認証し、コンテンツ保護が行えると認識して初めて録画再生を可能にする方式 |

| ウ | DVDに採用され、映像コンテンツを暗号化して、複製できないエリアにその暗号化鍵を記録する方式 |

| エ | HDMI端子が搭載されたディジタルAV機器に採用され、HDMI端子から表示機器にディジタル信号を送るときに受信する経路を暗号化する方式 |

問 24

JIS Q 20000-1で定義されるインシデントに該当するものはどれか。

| ア | ITサービスの新人向け教育の依頼 |

| イ | ITサービスやシステムの機能、使い方に対する問合せ |

| ウ | アプリケーションの応答の大幅な遅延 |

| エ | 新設営業所へのITサービス提供要求 |

問 25

情報セキュリティに関する従業員の責任について、"情報セキュリティ管理基準"に基づいて監査を行った。指摘事項に該当するものはどれか。

| ア | 雇用の終了をもって守秘責任が解消されることが、雇用契約に定められている。 |

| イ | 定められた勤務時間以外においても守秘責任を負うことが、雇用契約に定められている。 |

| ウ | 定められた守秘責任を果たさなかった場合、相応の措置がとられることが、雇用契約に定められている。 |

| エ | 定められた内容の守秘義務契約書に署名することが、雇用契約に定められている。 |

問題目次

| 問1 | PKIを構成するOCSPを利用する目的はどれか。 |

| 問2 | ハッシュ関数の性質の一つである衝突発見困難性に関する記述のう... |

| 問3 | 2011年に経済産業省が公表した”クラウドサービス利用のため... |

| 問4 | ディジタル証明書に関する記述のうち、適切なものはどれか。 |

| 問5 | FIPS 140-2を説明したものはどれか。 |

| 問6 | CSIRTの説明として、適切なものはどれか。 |

| 問7 | 基本評価基準、現状評価基準、環境評価基準の三つの基準でIT製... |

| 問8 | CRYPTRECの活動内容はどれか。 |

| 問9 | DNSキャッシュサーバに対して外部から行われるキャッシュポイ... |

| 問10 | 標準化団体OASISが、Webサイト間で認証、属性及び認可の... |

| 問11 | 暗号化や認証機能を持ち、遠隔にあるコンピュータを操作する機能... |

| 問12 | DoS攻撃の一つであるSmurf攻撃の特徴はどれか。 |

| 問13 | サイドチャネル攻撃の説明はどれか。 |

| 問14 | ディジタルフォレンジックスを説明したものはどれか。 |

| 問15 | スパムメールへの対策であるDKIM(DomainKeys I... |

| 問16 | 認証にクライアント証明書を用いるプロトコルはどれか。 |

| 問17 | サンドボックスの仕組みについて述べたものはどれか。 |

| 問18 | DNSSECに関する記述として、適切なものはどれか。 |

| 問19 | リモートアクセス環境において、認証情報やアカウンティング情報... |

| 問20 | インターネット標準 RFC 5322(旧 RFC 822)に... |

| 問21 | トランザクションA~Dに関する待ちグラフのうち、デッドロック... |

| 問22 | テストで使用されるドライバ又はスタブの機能のうち、適切なもの... |

| 問23 | コンテンツの不正な複製を防止する方式の一つであるDTCP-I... |

| 問24 | JIS Q 20000-1で定義されるインシデントに該当する... |

| 問25 | 情報セキュリティに関する従業員の責任について、”情報セキュリ... |