情報処理安全確保支援士午前II

2015(平成27年)/春期分

問 1

Webのショッピングサイトを安全に利用するため、WebサイトのSSL証明書を表示して内容を確認する。Webサイトが、EV SSL証明書を採用している場合、存在するサブジェクトフィールドのOrganization Nameに記載されているものはどれか。

| ア | Webサイトの運営団体の組織名 |

| イ | 証明書の登録業務を行う機関(RA)の組織名 |

| ウ | 証明書の発行業務を行う機関(CA)の組織名 |

| エ | ドメイン名の登録申請を受け付ける機関(レジストラ)の組織名 |

問 2

IEEE802.1Xで使われるEAP-TLSによって実現される認証はどれか。

| ア | CHAPを用いたチャレンジレスポンスによる利用者認証 |

| イ | あらかじめ登録した共通鍵によるサーバ認証と、時刻同期のワンタイムパスワードによる利用者認証 |

| ウ | ディジタル証明書による認証サーバとクライアントの相互認証 |

| エ | 利用者IDとパスワードによる利用者認証 |

問 3

RLO(Right-to-Left Override)を利用した手口の説明はどれか。

| ア | "コンピュータウイルスに感染している"といった偽の警告を出して利用者を脅し、ウイルス対策ソフトの購入などを迫る。 |

| イ | 脆弱性があるホストやシステムをあえて公開し、攻撃の内容を観察する。 |

| ウ | ネットワーク機器のMIB情報のうち監視項目の値の変化を感知し、セキュリティに関するイベントをSNMPマネージャに通知するように動作させる。 |

| エ | 文字の表示順を変える制御文字を利用し、ファイル名の拡張子を偽装する。 |

問 4

VA(Validation Authority)の役割はどれか。

| ア | ディジタル証明書の失効状態についての問合せに応答する。 |

| イ | ディジタル証明書を作成するためにディジタル署名する。 |

| ウ | 認証局に代わって属性証明書を発行する。 |

| エ | 本人確認を行い、ディジタル証明書の発行を指示する。 |

問 5

サイドチャネル攻撃の説明はどれか。

| ア | 暗号アルゴリズムを実装した攻撃対象の物理デバイスから得られる物理量(処理時間や消費電流など)やエラーメッセージから、攻撃対象の機密情報を得る。 |

| イ | 企業などの機密情報を詐取するソーシャルエンジニアリングの手法の一つであり、不用意に捨てられた機密情報の印刷物をオフィスの紙ゴミから探し出す。 |

| ウ | 通信を行う2者間に割り込んで、両者が交換する情報を自分のものとすり替えることによって、気付かれることなく盗聴する。 |

| エ | データベースを利用するWebサイトに入力パラメタとしてSQL文の断片を与えることによって、データベースを改ざんする。 |

問 6

X.509におけるCRL(Certificate Revocation List)についての説明のうち、適切なものはどれか。

| ア | PKIの利用者は、認証局の公開鍵がWebブラウザに組み込まれていれば、CRLを参照しなくてもよい。 |

| イ | 認証局は、発行した全てのディジタル証明書の有効期限をCRLに登録する。 |

| ウ | 認証局は、発行したディジタル証明書のうち、失効したものは、失効後1年間CRLに登録するよう義務付けられている。 |

| エ | 認証局は、有効期限内のディジタル証明書をCRLに登録することがある。 |

問 7

JVN(Japan Vulnerability Notes)などの脆弱性対策ポータルサイトで採用されているCVE(Common Vulnerabilities and Exposures)識別子の説明はどれか。

| ア | コンピュータで必要なセキュリティ設定項目を識別するための識別子である。 |

| イ | 脆弱性を利用して改ざんされたWebサイトのスクリーンショットを識別するための識別子である。 |

| ウ | 製品に含まれる脆弱性を識別するための識別子である。 |

| エ | セキュリティ製品を識別するための識別子である。 |

問 8

総務省及び経済産業省が策定した"電子政府における調達のために参照すべき暗号のリスト(CRYPTREC 暗号リスト)"を構成する暗号リストの説明のうち、適切なものはどれか。

| ア | 推奨候補暗号リストとは、CRYPTRECによって安全性及び実装性能が確認された暗号技術のうち、市場における利用実績が十分であるか今後の普及が見込まれると判断され、当該技術の利用を推奨するもののリストである。 |

| イ | 推奨候補暗号リストとは、候補段階に格下げされ、互換性維持目的で利用する暗号技術のリストである。 |

| ウ | 電子政府推奨暗号リストとは、CRYPTRECによって安全性及び実装性能が確認された暗号技術のうち、市場における利用実績が十分であるか今後の普及が見込まれると判断され、当該技術の利用を推奨するもののリストである。 |

| エ | 電子政府推奨暗号リストとは、推奨段階に格下げされ、互換性維持目的で利用する暗号技術のリストである。 |

問 9

IPsecに関する記述のうち、適切なものはどれか。

| ア | IKEはIPsecの鍵交換のためのプロトコルであり、ポート番号80が使用される。 |

| イ | 暗号化アルゴリズムとして、HMAC-SHA1が使用される。 |

| ウ | トンネルモードを使用すると、エンドツーエンドの通信で用いるIPのヘッダまで含めて暗号化される。 |

| エ | ホストAとホストBとの間でIPsecによる通信を行う場合、認証や暗号化アルゴリズムを両者で決めるためにESPヘッダでなくAHヘッダを使用する。 |

問 10

NTPを使った増幅型のDDoS攻撃に対して、NTPサーバが踏み台にされることを防止する対策として、適切なものはどれか。

| ア | NTPサーバの設定変更によって、NTPサーバの状態確認機能(monlist)を無効にする。 |

| イ | NTPサーバの設定変更によって、自ネットワーク外のNTPサーバへの時刻問合せができないようにする。 |

| ウ | ファイアウォールの設定変更によって、NTPサーバが存在する自ネットワークのブロードキャストアドレス宛てのパケットを拒否する。 |

| エ | ファイアウォールの設定変更によって、自ネットワーク外からの、NTP以外のUDPサービスへのアクセスを拒否する。 |

問 11

マルウェアの活動傾向などを把握するための観測用センサが配備されるダークネットはどれか。

| ア | インターネット上で到達可能、かつ、未使用のIPアドレス空間 |

| イ | 組織に割り当てられているIPアドレスのうち、コンピュータで使用されているIPアドレス空間 |

| ウ | 通信事業者が他の通信事業者などに貸し出す光ファイバ設備 |

| エ | マルウェアに狙われた制御システムのネットワーク |

問 12

rootkitに含まれる機能はどれか。

| ア | OSの中核であるカーネル部分の脆弱性を分析する。 |

| イ | コンピュータがウイルスやワームに感染していないことをチェックする。 |

| ウ | コンピュータやルータのアクセス可能な通信ポートを外部から調査する。 |

| エ | 不正侵入してOSなどに組み込んだものを隠蔽する。 |

問 13

迷惑メールの検知手法であるベイジアンフィルタリングの説明はどれか。

| ア | 信頼できるメール送信元を許可リストに登録しておき、許可リストにない送信元からの電子メールは迷惑メールと判定する。 |

| イ | 電子メールが正規のメールサーバから送信されていることを検証し、迷惑メールであるかどうかを判定する。 |

| ウ | 電子メールの第三者中継を許可しているメールサーバを登録したデータベースに掲載されている情報を基に、迷惑メールであるかどうかを判定する。 |

| エ | 利用者が振り分けた迷惑メールから特徴を学習し、迷惑メールであるかどうかを統計的に解析して判定する。 |

問 14

DNSSECで実現できることはどれか。

| ア | DNSキャッシュサーバからの応答中のリソースレコードが、権威DNSサーバで管理されているものであり、改ざんされていないことの検証 |

| イ | 権威DNSサーバとDNSキャッシュサーバとの通信を暗号化することによる、ゾーン情報の漏えいの防止 |

| ウ | 長音"ー"と漢数字"一"などの似た文字をドメイン名に用いて、正規サイトのように見せかける攻撃の防止 |

| エ | 利用者のURLの打ち間違いを悪用して、偽サイトに誘導する攻撃の検知 |

問 15

DNSの再帰的な問合せを使ったサービス不能攻撃(DNS amp)の踏み台にされることを防止する対策はどれか。

| ア | DNSキャッシュサーバとコンテンツサーバに分離し、インターネット側からDNSキャッシュサーバに問合せできないようにする。 |

| イ | 問合せされたドメインに関する情報をWhoisデータベースで確認する。 |

| ウ | 一つのDNSレコードに複数のサーバのIPアドレスを割り当て、サーバへのアクセスを振り分けて分散させるように設定する。 |

| エ | 他のDNSサーバから送られてくるIPアドレスとホスト名の対応情報の信頼性をディジタル署名で確認するように設定する。 |

問 16

SMTP-AUTHの特徴はどれか。

| ア | ISP管理下の動的IPアドレスからの電子メール送信について、管理外ネットワークのメールサーバへSMTP接続を禁止する。 |

| イ | PCからメールサーバへの電子メール送信時に、ユーザアカウントとパスワードによる利用者認証を行う。 |

| ウ | PCからメールサーバへの電子メール送信は、POP接続で利用者認証済の場合にだけ許可する。 |

| エ | 電子メール送信元のサーバが、送信元ドメインのDNSに登録されていることを確認して、電子メールを受信する。 |

問 17

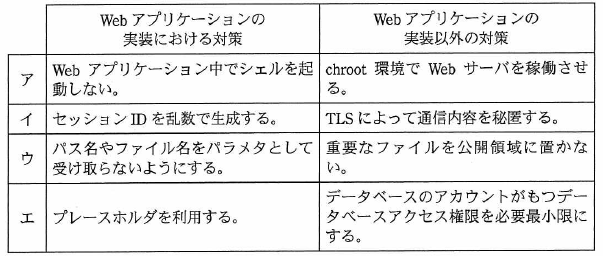

SQLインジェクション対策について、Webアプリケーションの実装における対策とWebアプリケーションの実装以外の対策として、ともに適切なものはどれか。

問 18

TCPヘッダに含まれる情報はどれか。

| ア | 宛先ポート番号 |

| イ | 送信元IPアドレス |

| ウ | パケット生存時間(TTL) |

| エ | プロトコル番号 |

問 19

192.168.1.0/24のネットワークアドレスを、16個のサブネットに分割したときのサブネットマスクはどれか。

| ア | 255.255.255.192 |

| イ | 255.255.255.224 |

| ウ | 255.255.255.240 |

| エ | 255.255.255.248 |

問 20

HTTPのヘッダ部で指定するものはどれか。

| ア | HTMLバージョン情報(DOCTYPE宣言) |

| イ | POSTリクエストのエンティティボディ(POSTデータ) |

| ウ | WebサーバとWebブラウザ間の状態を管理するクッキー(Cookie) |

| エ | Webページのタイトル(<TITLE>タグ) |

問 21

分散トランザクション処理で利用される2相コミットプロトコルでは、コミット処理を開始する調停者(coordinator)と、調停者からの指示を受信してから必要なアクションを開始する参加者(participant)がいる。この2相コミットプロトコルに関する記述のうち、適切なものはどれか。

| ア | 参加者は、フェーズ1で調停者にコミット了承の応答を返してしまえば、フェーズ2のコミット要求を受信しなくても、ローカルにコミット処理が進められる。 |

| イ | 調停者に障害が発生するタイミングによっては、その回復処理が終わらない限り、参加者全員がコミットもロールバックも行えない事態が起こる。 |

| ウ | 一つの分散トランザクションに複数の調停者及び参加者が存在し得る。例えば、5個のシステム(プログラム)が関与している場合、調停者数が2、参加者の数が3となり得る。 |

| エ | フェーズ1で返答のない参加者が存在しても、調停者は強制的にそのトランザクションをコミットすることができる。 |

問 22

共通フレームによれば、システム要件の評価タスクにおいて見極めることはどれか。

| ア | システム要件とシステム方式との間に一貫性があるかどうか。 |

| イ | システム要件とシステム方式との関連が追跡できるかどうか。 |

| ウ | システム要件を満たすシステム方式設計が実現可能かどうか。 |

| エ | ソフトウェア品目が割り当てられたシステム要件を満たすかどうか。 |

問 23

マッシュアップを利用してWebコンテンツを表示している例として、最も適切なものはどれか。

| ア | Webブラウザにプラグインを組み込み、動画やアニメーションを表示する。 |

| イ | 地図上のカーソル移動に伴い、Webページを切り替えずにスクロール表示する。 |

| ウ | 鉄道経路の探索結果上に、各鉄道会社のWebページへのリンクを表示する。 |

| エ | 店舗案内のWebページ上に、他のサイトが提供する地図探索機能を利用して出力された情報を表示する。 |

問 24

データセンタにおけるコールドアイルの説明として、適切なものはどれか。

| ア | IT機器の冷却を妨げる熱気をラックの前面(吸気面)に回り込ませないための板であり、IT機器がマウントされていないラックの空き部分に取り付ける。 |

| イ | 寒冷な外気をデータセンタ内に直接導入してIT機器を冷却するときの、データセンタへの外気の吸い込み口である。 |

| ウ | 空調機からの冷気とIT機器からの熱排気を分離するために、ラックの前面(吸気面)同士を対向配置したときの、ラックの前面同士に挟まれた冷気の通る部分である。 |

| エ | 発熱量が多い特定の領域に対して、全体空調とは別に個別空調装置を設置するときの、個別空調用の冷媒を通すパイプである。 |

問 25

入出金管理システムから出力された入金データファイルを、売掛金管理システムが読み込んでマスタファイルを更新する。入出金管理システムから売掛金管理システムへのデータ受渡しの正確性及び網羅性を確保するコントロールはどれか。

| ア | 売掛金管理システムにおける入力データと出力結果とのランツーランコントロール |

| イ | 売掛金管理システムのマスタファイル更新におけるタイムスタンプ機能 |

| ウ | 入金額及び入金データ件数のコントロールトータルのチェック |

| エ | 入出金管理システムへの入力のエディットバリデーションチェック |

問題目次

| 問1 | Webのショッピングサイトを安全に利用するため、Webサイト... |

| 問2 | IEEE802.1Xで使われるEAP-TLSによって実現され... |

| 問3 | RLO(Right-to-Left Override)を利用... |

| 問4 | VA(Validation Authority)の役割はどれ... |

| 問5 | サイドチャネル攻撃の説明はどれか。 |

| 問6 | X.509におけるCRL(Certificate Revoc... |

| 問7 | JVN(Japan Vulnerability Notes)... |

| 問8 | 総務省及び経済産業省が策定した”電子政府における調達のために... |

| 問9 | IPsecに関する記述のうち、適切なものはどれか。 |

| 問10 | NTPを使った増幅型のDDoS攻撃に対して、NTPサーバが踏... |

| 問11 | マルウェアの活動傾向などを把握するための観測用センサが配備さ... |

| 問12 | rootkitに含まれる機能はどれか。 |

| 問13 | 迷惑メールの検知手法であるベイジアンフィルタリングの説明はど... |

| 問14 | DNSSECで実現できることはどれか。 |

| 問15 | DNSの再帰的な問合せを使ったサービス不能攻撃(DNS am... |

| 問16 | SMTP-AUTHの特徴はどれか。 |

| 問17 | SQLインジェクション対策について、Webアプリケーションの... |

| 問18 | TCPヘッダに含まれる情報はどれか。 |

| 問19 | 192.168.1.0/24のネットワークアドレスを、16個... |

| 問20 | HTTPのヘッダ部で指定するものはどれか。 |

| 問21 | 分散トランザクション処理で利用される2相コミットプロトコルで... |

| 問22 | 共通フレームによれば、システム要件の評価タスクにおいて見極め... |

| 問23 | マッシュアップを利用してWebコンテンツを表示している例とし... |

| 問24 | データセンタにおけるコールドアイルの説明として、適切なものは... |

| 問25 | 入出金管理システムから出力された入金データファイルを、売掛金... |