情報処理安全確保支援士午前II

2016(平成28年)/秋期分

問 1

RADIUSやDIAMETERが提供するAAAフレームワークの構成要素は、認証(Authentication)及び認可(Authorization)の他にどれか。

| ア | Accounting |

| イ | Activation |

| ウ | Audit |

| エ | Augmented Reality |

問 2

NTPリフレクション攻撃の特徴はどれか。

| ア | 攻撃対象であるNTPサーバに高頻度で時刻を問い合わせる。 |

| イ | 攻撃対象であるNTPサーバの時刻情報を書き換える。 |

| ウ | 送信元を偽って、NTPサーバにecho requestを送信する。 |

| エ | 送信元を偽って、NTPサーバにレスポンスデータが大きくなる要求を送信する。 |

問 3

POODLE(CVE-2014-3566)攻撃の説明はどれか。

| ア | SSL 3.0のサーバプログラムの脆弱性を突く攻撃であり、サーバのメモリに不正アクセスして秘密鍵を窃取できる。 |

| イ | SSL 3.0を使用した通信において、ブロック暗号のCBCモード利用時の脆弱性を突く攻撃であり、パディングを悪用して暗号化通信の内容を解読できる。 |

| ウ | TLS 1.2のプロトコル仕様の脆弱性を突く攻撃であり、TLSの旧バージョンにダウングレードして暗号化通信の内容を解読できる。 |

| エ | TLS 1.2を使用した通信において、Diffie-Hellman鍵交換アルゴリズムの脆弱性を突く攻撃であり、交換されたセッション鍵を窃取して暗号化通信の内容を解読できる。 |

問 4

XMLディジタル署名の特徴のうち、適切なものはどれか。

| ア | XML文書中の、指定したエレメントに対してデタッチ署名(Detached Signature)することができる。 |

| イ | エンベローピング署名(Enveloping Signature)では一つの署名対象に必ず複数の署名を付ける。 |

| ウ | 署名形式として、CMS(Cryptographic Message Syntax)を用いる。 |

| エ | 署名対象と署名アルゴリズムをASN.1によって記述する。 |

問 5

ファイアウォールにおけるダイナミックパケットフィルタリングの特徴はどれか。

| ア | IPアドレスの変換が行われるので、ファイアウォール内部のネットワーク構成を外部から隠蔽できる。 |

| イ | 暗号化されたパケットのデータ部を復号して、許可された通信かどうかを判断できる。 |

| ウ | パケットのデータ部をチェックして、アプリケーション層での不正なアクセスを防止できる。 |

| エ | 戻りのパケットに関しては、過去に通過したリクエストパケットに対応したものだけを通過させることができる。 |

問 6

リスクベース認証に該当するものはどれか。

| ア | インターネットからの全てのアクセスに対し、トークンで生成されたワンタイムパスワードで認証する。 |

| イ | インターネットバンキングでの連続する取引において、取引の都度、乱数表の指定したマス目にある英数字を入力させて認証する。 |

| ウ | 利用者のIPアドレスなどの環境を分析し、いつもと異なるネットワークからのアクセスに対して追加の認証を行う。 |

| エ | 利用者の記憶、持ち物、身体の特徴のうち、必ず二つ以上の方式を組み合わせて認証する。 |

問 7

X.509におけるCRL(Certificate Revocation List)についての説明のうち、適切なものはどれか。

| ア | PKIの利用者は、認証局の公開鍵がWebブラウザに組み込まれていれば、CRLを参照しなくてもよい。 |

| イ | 認証局は、発行した全てのディジタル証明書の有効期限をCRLに登録する。 |

| ウ | 認証局は、発行したディジタル証明書のうち、失効したものは、失効後1年間CRLに登録するよう義務付けられている。 |

| エ | 認証局は、有効期限内のディジタル証明書をCRLに登録することがある。 |

問 8

CRYPTRECの活動内容はどれか。

| ア | 暗号技術の安全性、実装性及び利用実績の評価・検討を行う。 |

| イ | 情報セキュリティ政策に係る基本戦略の立案、官民における統一的、横断的な情報セキュリティ政策の推進に係る企画などを行う。 |

| ウ | 組織の情報セキュリティマネジメントシステムについて評価し認証する制度を運用する。 |

| エ | 認証機関から貸与された暗号モジュール試験報告書作成支援ツールを用いて暗号モジュールの安全性についての評価試験を行う。 |

問 9

Cookieにsecure属性を付けなかったときと比較した、付けたときの動作の差はどれか。

| ア | Cookieに指定された有効期間を過ぎると、Cookieが無効化される。 |

| イ | JavaScriptによるCookieの読出しが禁止される。 |

| ウ | URLのスキームがhttpsのページのときだけ、WebブラウザからCookieが送出される。 |

| エ | WebブラウザがアクセスするURL内のパスとCookieによって指定されたパスのプレフィックスが一致するとき、WebブラウザからCookieが送出される。 |

問 10

サイドチャネル攻撃の手法であるタイミング攻撃の対策として、最も適切なものはどれか。

| ア | 演算アルゴリズムに対策を施して、機密情報の違いによって処理時間の差異が出ないようにする。 |

| イ | 故障を検出する機構を設けて、検出したら機密情報を破棄する。 |

| ウ | コンデンサを挿入して、電力消費量が時間的に均一となるようにする。 |

| エ | 保護層を備えて、内部のデータが不正に書き換えられないようにする。 |

問 11

マルウェアの活動傾向などを把握するための観測用センサが配備されるダークネットはどれか。

| ア | インターネット上で到達可能、かつ、未使用のIPアドレス空間 |

| イ | 組織に割り当てられているIPアドレスのうち、コンピュータで使用されているIPアドレス空間 |

| ウ | 通信事業者が他の通信事業者などに貸し出す光ファイバ設備 |

| エ | マルウェアに狙われた制御システムのネットワーク |

問 12

rootkitの特徴はどれか。

| ア | OSなどに不正に組み込んだツールを隠蔽する。 |

| イ | OSの中核であるカーネル部分の脆弱性を分析する。 |

| ウ | コンピュータがウイルスやワームに感染していないことをチェックする。 |

| エ | コンピュータやルータのアクセス可能な通信ポートを外部から調査する。 |

問 13

DNSSECで実現できることはどれか。

| ア | DNSキャッシュサーバからの応答中のリソースレコードが、権威DNSサーバで管理されているものであり、改ざんされていないことの検証 |

| イ | 権威DNSサーバとDNSキャッシュサーバとの通信を暗号化することによる、ゾーン情報の漏えいの防止 |

| ウ | 長音"ー"と漢数字"一"などの似た文字をドメイン名に用いて、正規サイトのように見せかける攻撃の防止 |

| エ | 利用者のURLの打ち間違いを悪用して、偽サイトに誘導する攻撃の検知 |

問 14

IEEE802.1Xで使われるEAP-TLSによって実現される認証はどれか。

| ア | CHAPを用いたチャレンジレスポンスによる利用者認証 |

| イ | あらかじめ登録した共通鍵によるサーバ認証と、時刻同期のワンタイムパスワードによる利用者認証 |

| ウ | ディジタル証明書による認証サーバとクライアントの相互認証 |

| エ | 利用者IDとパスワードによる利用者認証 |

問 15

IPsecに関する記述のうち、適切なものはどれか。

| ア | IKEはIPsecの鍵交換のためのプロトコルであり、ポート番号80が使用される。 |

| イ | 暗号化アルゴリズムとして、HMAC-SHA1が使用される。 |

| ウ | トンネルモードを使用すると、暗号化通信の区間において、エンドツーエンドの通信で用いる元のIPのヘッダを含めて暗号化できる。 |

| エ | ホストAとホストBとの間でIPsecによる通信を行う場合、認証や暗号化アルゴリズムを両者で決めるためにESPヘッダでなくAHヘッダを使用する。 |

問 16

SMTP-AUTHの特徴はどれか。

| ア | ISP管理下の動的IPアドレスからの電子メール送信について、管理外ネットワークのメールサーバへのSMTP接続を禁止する。 |

| イ | 電子メール送信元のサーバが、送信元ドメインのDNSに登録されていることを確認して、電子メールを受信する。 |

| ウ | メールクライアントからメールサーバへの電子メール送信時に、ユーザアカウントとパスワードによる利用者認証を行う。 |

| エ | メールクライアントからメールサーバへの電子メール送信は、POP接続で利用者認証済みの場合にだけ許可する。 |

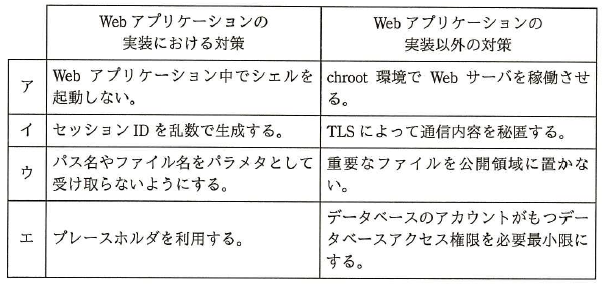

問 17

SQLインジェクション対策について、Webアプリケーションの実装における対策とWebアプリケーションの実装以外の対策の組合せとして、ともに適切なものはどれか。

問 18

DNSに関する記述のうち、適切なものはどれか。

| ア | DNSサーバに対して、IPアドレスに対応するドメイン名、又はドメイン名に対応するIPアドレスを問い合わせるクライアントソフトウェアを、リゾルバという。 |

| イ | 問合せを受けたDNSサーバが要求されたデータをもっていない場合に、他のDNSサーバを参照先として回答することを、ゾーン転送という。 |

| ウ | ドメイン名に対応するIPアドレスを求めることを、逆引きという。 |

| エ | ドメイン名を管理するDNSサーバを指定する資源レコードのことを、CNAMEという。 |

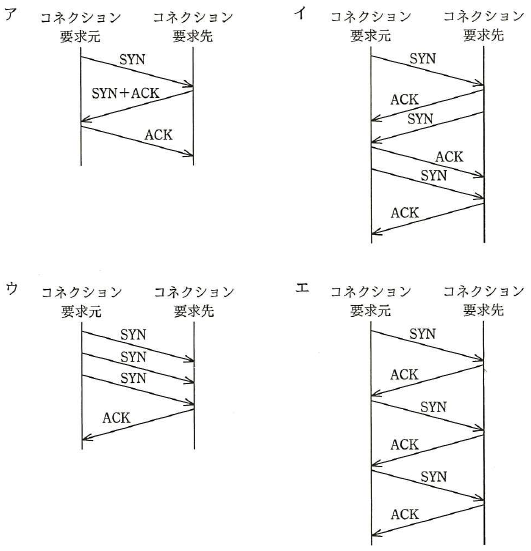

問 19

TCPのコネクション確立方式である3ウェイハンドシェイクを表す図はどれか。

問 20

TCPに関する記述のうち、適切なものはどれか。

| ア | OSI基本参照モデルのネットワーク層の機能である。 |

| イ | ウインドウ制御の単位は、バイトではなくビットである。 |

| ウ | 確認応答がない場合は再送処理によってデータ回復を行う。 |

| エ | データの順序番号をもたないので、データは受信した順番のままで処理する。 |

問 21

システム障害発生時には、データベースの整合性を保ち、かつ、最新のデータベース状態に復旧する必要がある。このために、DBMSがトランザクションのコミット処理完了とみなすタイミングとして、適切なものはどれか。

| ア | アプリケーションの更新命令完了時点 |

| イ | チェックポイント処理完了時点 |

| ウ | ログバッファへのコミット情報書込み完了時点 |

| エ | ログファイルへのコミット情報書込み完了時点 |

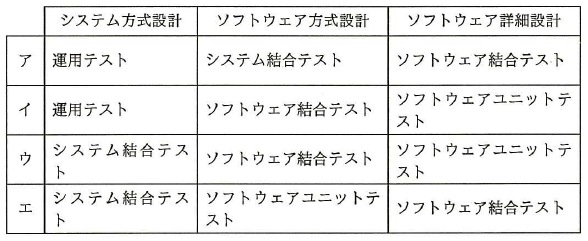

問 22

システム開発で行われるテストについて、テスト要求事項を定義するアクティビティと対応するテストの組合せのうち、適切なものはどれか。

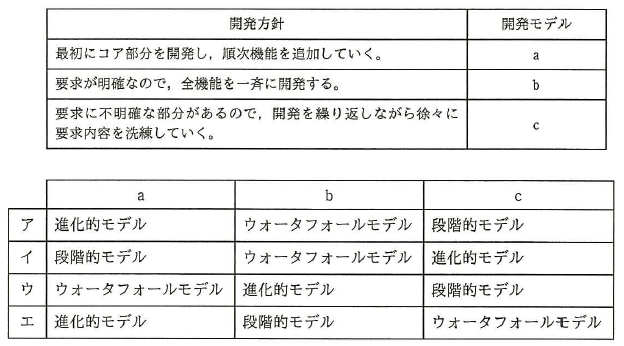

問 23

表はシステムの特性や制約に応じた開発方針と、開発方針に適した開発モデルの組である。a~cに該当する開発モデルの組合せはどれか。

問 24

JIS Q 20000-1で定義されるインシデントに該当するものはどれか。

| ア | ITサービス応答時間の大幅な超過 |

| イ | ITサービスの新人向け教育の依頼 |

| ウ | ITサービスやシステムの機能、使い方に対する問合せ |

| エ | 新設営業所へのITサービス提供の要求 |

問 25

データベースに対する不正アクセスの防止・発見を目的としたアクセスコントロールについて、"システム管理基準"への準拠性を確認する監査手続として、適切なものはどれか。

| ア | 利用者がデータベースにアクセスすることによって業務が効率的に実施できるかどうかを確認するために、システム仕様書を閲覧する。 |

| イ | 利用者がデータベースにアクセスするための画面の操作手順が操作ミスを起こしにくい設計になっているかどうかを確認するために、利用者にヒアリングする。 |

| ウ | 利用者が要求した応答時間が実現できているかどうかを確認するために、データベースにアクセスしてから出力結果が表示されるまでの時間を測定する。 |

| エ | 利用者のデータベースに対するアクセス状況を確認するために、アクセス記録を出力し内容を調査する。 |

問題目次

| 問1 | RADIUSやDIAMETERが提供するAAAフレームワーク... |

| 問2 | NTPリフレクション攻撃の特徴はどれか。 |

| 問3 | POODLE(CVE-2014-3566)攻撃の説明はどれか... |

| 問4 | XMLディジタル署名の特徴のうち、適切なものはどれか。 |

| 問5 | ファイアウォールにおけるダイナミックパケットフィルタリングの... |

| 問6 | リスクベース認証に該当するものはどれか。 |

| 問7 | X.509におけるCRL(Certificate Revoc... |

| 問8 | CRYPTRECの活動内容はどれか。 |

| 問9 | Cookieにsecure属性を付けなかったときと比較した、... |

| 問10 | サイドチャネル攻撃の手法であるタイミング攻撃の対策として、最... |

| 問11 | マルウェアの活動傾向などを把握するための観測用センサが配備さ... |

| 問12 | rootkitの特徴はどれか。 |

| 問13 | DNSSECで実現できることはどれか。 |

| 問14 | IEEE802.1Xで使われるEAP-TLSによって実現され... |

| 問15 | IPsecに関する記述のうち、適切なものはどれか。 |

| 問16 | SMTP-AUTHの特徴はどれか。 |

| 問17 | SQLインジェクション対策について、Webアプリケーションの... |

| 問18 | DNSに関する記述のうち、適切なものはどれか。 |

| 問19 | TCPのコネクション確立方式である3ウェイハンドシェイクを表... |

| 問20 | TCPに関する記述のうち、適切なものはどれか。 |

| 問21 | システム障害発生時には、データベースの整合性を保ち、かつ、最... |

| 問22 | システム開発で行われるテストについて、テスト要求事項を定義す... |

| 問23 | 表はシステムの特性や制約に応じた開発方針と、開発方針に適した... |

| 問24 | JIS Q 20000-1で定義されるインシデントに該当する... |

| 問25 | データベースに対する不正アクセスの防止・発見を目的としたアク... |