情報処理安全確保支援士午前II

2018(平成30年)/春期分

問 1

CVSS v3の評価基準には、基本評価基準、現状評価基準、環境評価基準の三つがある。基本評価基準の説明はどれか。

| ア | 機密性への影響、どこから攻撃が可能かといった攻撃元区分、攻撃する際に必要な特権レベルなど、脆弱性そのものの特性を評価する。 |

| イ | 攻撃される可能性、利用可能な対策のレベル、脆弱性情報の信頼性など、評価時点における脆弱性の特性を評価する。 |

| ウ | 脆弱性を悪用した攻撃シナリオについて、機会、正当化、動機の三つの観点から、脆弱性が悪用される基本的なリスクを評価する。 |

| エ | 利用者のシステムやネットワークにおける情報セキュリティ対策など、攻撃の難易度や攻撃による影響度を再評価し、脆弱性の最終的な深刻度を評価する。 |

問 2

Webサーバのログを分析したところ、Webサーバへの攻撃と思われるHTTPリクエストヘッダが記録されていた。次のHTTPリクエストヘッダから推測できる、攻撃者が悪用しようとしている脆弱性はどれか。ここで、HTTPリクエストヘッダはデコード済みである。

ア

HTTPヘッダインジェクション

イ

OSコマンドインジェクション

ウ

SQLインジェクション

エ

クロスサイトスクリプテイング

問 3

XMLディジタル署名の特徴のうち、適切なものはどれか。

| ア | XML文書中の、任意のエレメントに対してデタッチ署名(Detached Signature)を付けることができる。 |

| イ | エンベローピング署名(Enveloping Signature)では一つの署名対象に必ず複数の署名を付ける。 |

| ウ | 署名形式として、CMS(Cryptographic Message Syntax)を用いる。 |

| エ | 署名対象と署名アルゴリズムをASN.1によって記述する。 |

問 4

エクスプロイトコードの説明はどれか。

| ア | 攻撃コードとも呼ばれ、脆弱性を悪用するソフトウェアのコードのことであるが、使い方によっては脆弱性の検証に役立つこともある。 |

| イ | マルウェアのプログラムを解析して得られる、マルウェアを特定するための特徴的なコードのことであり、マルウェア対策ソフトの定義ファイルとしてマルウェアの検知に用いられる。 |

| ウ | メッセージとシークレットデータから計算されるハッシュコードのことであり、メッセージの改ざんの検知に用いられる。 |

| エ | ログインの度に変化する認証コードのことであり、窃取されても再利用できないので不正アクセスを防ぐ。 |

問 5

シングルサインオンの実装方式に関する記述のうち、適切なものはどれか。

| ア | cookieを使ったシングルサインオンの場合、サーバごとの認証情報を含んだcookieをクライアントで生成し、各サーバ上で保存、管理する。 |

| イ | cookieを使ったシングルサインオンの場合、認証対象の各サーバを、異なるインターネットドメインに配置する必要がある。 |

| ウ | リバースプロキシを使ったシングルサインオンの場合、認証対象のWebサーバを、異なるインターネットドメインに配置する必要がある。 |

| エ | リバースプロキシを使ったシングルサインオンの場合、利用者認証においてパスワードの代わりにディジタル証明書を用いることができる。 |

問 6

ファイアウォールにおけるダイナミックパケットフィルタリングの特徴はどれか。

| ア | IPアドレスの変換が行われるので、ファイアウォール内部のネットワーク構成を外部から隠蔽できる。 |

| イ | 暗号化されたパケットのデータ部を復号して、許可された通信かどうかを判断できる。 |

| ウ | 過去に通過したリクエストパケットに対応付けられる戻りのパケットを通過させることができる。 |

| エ | パケットのデータ部をチェックして、アプリケーション層での不正なアクセスを防止できる。 |

問 7

発信者がメッセージのハッシュ値からディジタル署名を生成するのに使う鍵はどれか。

| ア | 受信者の公開鍵 |

| イ | 受信者の秘密鍵 |

| ウ | 発信者の公開鍵 |

| エ | 発信者の秘密鍵 |

問 8

X.509におけるCRL(Certificate Revocation List)に関する記述のうち、適切なものはどれか。

| ア | PKIの利用者は、認証局の公開鍵がWebブラウザに組み込まれていれば、CRLを参照しなくてもよい。 |

| イ | 認証局は、発行した全てのディジタル証明書の有効期限をCRLに登録する。 |

| ウ | 認証局は、発行したディジタル証明書のうち、失効したものは、シリアル番号を失効後1年間CRLに登録するよう義務付けられている。 |

| エ | 認証局は、有効期限内のディジタル証明書のシリアル番号をCRLに登録することがある。 |

問 9

認証デバイスに関する記述のうち、適切なものはどれか。

| ア | USBメモリにディジタル証明書を組み込み、認証デバイスとする場合は、そのUSBメモリを接続するPCのMACアドレスを組み込む必要がある。 |

| イ | 成人の虹彩は、経年変化がなく、虹彩認証では、認証デバイスでのパターン更新がほとんど不要である。 |

| ウ | 静電容量方式の指紋認証デバイスは、LED照明を設置した室内では正常に認証できなくなる可能性が高くなる。 |

| エ | 認証に利用する接触型ICカードは、カード内のコイルの誘導起電力を利用している。 |

問 10

サイバー情報共有イニシアティブ(J-CSIP)の説明として、適切なものはどれか。

| ア | サイバー攻撃対策に関する情報セキュリティ監査を参加組織間で相互に実施して、監査結果を共有する取組み |

| イ | 参加組織がもつデータを相互にバックアップして、サイバー攻撃から保護する取組み |

| ウ | セキュリティ製品のサイバー攻撃に対する有効性に関する情報を参加組織が取りまとめ、その情報を活用できるように公開する取組み |

| エ | 標的型サイバー攻撃などに関する情報を参加組織間で共有し、高度なサイバー攻撃対策につなげる取組み |

問 11

cookieにsecure属性を設定しなかったときと比較した、設定したときの動作の差として、適切なものはどれか。

| ア | cookieに指定された有効期間を過ぎると、cookieが無効化される。 |

| イ | JavaScriptによるcookieの読出しが禁止される。 |

| ウ | URLのスキームがhttpsのページのときだけ、Webブラウザからcookieが送出される。 |

| エ | WebブラウザがアクセスするURL内のパスとcookieによって指定されたパスのプレフィックスが一致するとき、Webブラウザからcookieが送出される。 |

問 12

スパムメールへの対策であるDKIM(DomainKeys Identified Mail)の説明はどれか。

| ア | 送信側メールサーバにおいてディジタル署名を電子メールのヘッダに付与し、受信側メールサーバにおいてそのディジタル署名を公開鍵によって検証する仕組み |

| イ | 送信側メールサーバにおいて利用者が認証された場合、電子メールの送信が許可される仕組み |

| ウ | 電子メールのヘッダや配送経路の情報から得られる送信元情報を用いて、メール送信元のIPアドレスを検証する仕組み |

| エ | ネットワーク機器において、内部ネットワークから外部のメールサーバのTCPポート番号25への直接の通信を禁止する仕組み |

問 13

テンペスト攻撃を説明したものはどれか。

| ア | 故意に暗号化演算を誤動作させて正しい処理結果との差異を解析する。 |

| イ | 処理時間の差異を計測して解析する。 |

| ウ | 処理中に機器から放射される電磁波を観測して解析する。 |

| エ | チップ内の信号線などに探針を直接当て、処理中のデータを観測して解析する。 |

問 14

内部ネットワークのPCがダウンローダ型マルウェアに感染したとき、そのマルウェアがインターネット経由で他のマルウェアをダウンロードすることを防ぐ方策として、最も有効なものはどれか。

| ア | インターネットから内部ネットワークに向けた要求パケットによる不正侵入行為をIPSで破棄する。 |

| イ | インターネット上の危険なWebサイトの情報を保持するURLフィルタを用いて、危険なWebサイトとの接続を遮断する。 |

| ウ | スパムメール対策サーバでインターネットからのスパムメールを拒否する。 |

| エ | メールフィルタでインターネット上の他サイトへの不正な電子メールの発信を遮断する。 |

問 15

ルートキットの特徴はどれか。

| ア | OSなどに不正に組み込んだツールを隠蔽する。 |

| イ | OSの中核であるカーネル部分の脆弱性を分析する。 |

| ウ | コンピュータがウイルスやワームに感染していないことをチェックする。 |

| エ | コンピュータやルータのアクセス可能な通信ポートを外部から調査する。 |

問 16

DNSSECで実現できることはどれか。

| ア | DNSキャッシュサーバが得た応答中のリソースレコードが、権威DNSサーバで管理されているものであり、改ざんされていないことの検証 |

| イ | 権威DNSサーバとDNSキャッシュサーバとの通信を暗号化することによる、ゾーン情報の漏えいの防止 |

| ウ | 長音"ー"と漢数字"一"などの似た文字をドメイン名に用いて、正規サイトのように見せかける攻撃の防止 |

| エ | 利用者のURLの入力誤りを悪用して、偽サイトに誘導する攻撃の検知 |

問 17

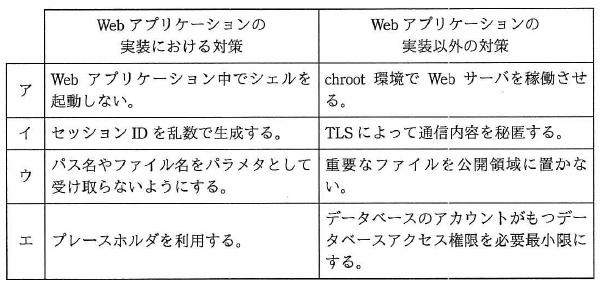

SQLインジェクション対策について、Webアプリケーションの実装における対策と、Webアプリケーションの実装以外の対策の組合せとして、ともに適切なものはどれか。

問 18

IPv4において、IPパケットで送られているデータが、ICMPメッセージであることを識別できるヘッダ情報はどれか。

| ア | IPヘッダのプロトコル番号 |

| イ | MACヘッダのイーサタイプ値 |

| ウ | TCPヘッダのコントロールフラグ |

| エ | UDPヘッダの宛先ポート番号 |

問 19

IEEE802.1QのVLAN機能を有したスイッチにおいて、複数のVLANに所属しているポートを何と呼ぶか。

| ア | アクセスポート |

| イ | 代表ポート |

| ウ | トランクポート |

| エ | ルートポート |

問 20

WebDAVの特徴はどれか。

| ア | HTTP上のSOAPによってソフトウェア同士が通信して、ネットワーク上に分散したアプリケーションを連携させることができる。 |

| イ | HTTPを拡張したプロトコルを使って、サーバ上のファイルの参照、作成、削除及びバージョン管理が行える。 |

| ウ | WebアプリケーションからIMAPサーバにアクセスして、ブラウザから添付ファイルを含む電子メールの操作ができる。 |

| エ | Webブラウザで"ftp://"から始まるURLを指定して、ソフトウェアなどの大容量ファイルのダウンロードができる。 |

問 21

DBMSがトランザクションのコミット処理を完了とみなすタイミングはどれか。

| ア | アプリケーションの更新命令完了時点 |

| イ | チェックポイント処理完了時点 |

| ウ | ログバッファへのコミット情報書込み完了時点 |

| エ | ログファイルへのコミット情報書込み完了時点 |

問 22

UML2.0において、オブジェクト間の相互作用を時間の経過に注目して記述するものはどれか。

| ア | アクティビティ図 |

| イ | コミュニケーション図 |

| ウ | シーケンス図 |

| エ | ユースケース図 |

問 23

エクストリームプログラミング(XP:eXtreme Programming)における"テスト駆動開発"の説明はどれか。

| ア | 最初のテストで、なるべく多くのバグを摘出する。 |

| イ | テストケースの改善を繰り返す。 |

| ウ | テストでのカバレージを高めることを重視する。 |

| エ | プログラムを書く前にテストケースを作成する。 |

問 24

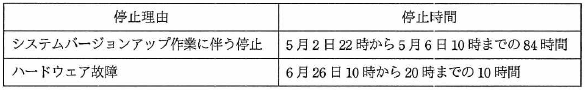

サービス提供時間帯が毎日0~24時のITサービスにおいて、ある年の4月1日0時から6月30日24時までのシステム停止状況は表のとおりであった。システムバージョンアップ作業に伴う停止時間は、計画停止時間として顧客との間で合意されている。このとき、4月1日から6月30日までのITサービスの可用性は何%か。ここで、可用性(%)は小数第3位を四捨五入することとする。

| ア | 95.52 |

| イ | 95.70 |

| ウ | 99.52 |

| エ | 99.63 |

問 25

データベースの直接修正に関して、監査人がシステム監査報告書で報告すべき指摘事項はどれか。ここで、直接修正とは、アプリケーションの機能を経由せずに、特権IDを使用してデータを追加、変更又は削除することをいう。

| ア | 更新ログを加工して、アプリケーションの機能を経由した正常な処理によるログとして残していた。 |

| イ | 事前のデータ変更申請の承認、及び事後のデータ変更結果の承認を行っていた。 |

| ウ | 直接修正の作業時以外は、使用する直接修正用の特権IDを無効にしていた。 |

| エ | 利用部門からのデータ変更依頼票に基づいて、システム部門が直接修正を実施していた。 |

問題目次

| 問1 | CVSS v3の評価基準には、基本評価基準、現状評価基準、環... |

| 問2 | Webサーバのログを分析したところ、Webサーバへの攻撃と思... |

| 問3 | XMLディジタル署名の特徴のうち、適切なものはどれか。 |

| 問4 | エクスプロイトコードの説明はどれか。 |

| 問5 | シングルサインオンの実装方式に関する記述のうち、適切なものは... |

| 問6 | ファイアウォールにおけるダイナミックパケットフィルタリングの... |

| 問7 | 発信者がメッセージのハッシュ値からディジタル署名を生成するの... |

| 問8 | X.509におけるCRL(Certificate Revoc... |

| 問9 | 認証デバイスに関する記述のうち、適切なものはどれか。 |

| 問10 | サイバー情報共有イニシアティブ(J-CSIP)の説明として、... |

| 問11 | cookieにsecure属性を設定しなかったときと比較した... |

| 問12 | スパムメールへの対策であるDKIM(DomainKeys I... |

| 問13 | テンペスト攻撃を説明したものはどれか。 |

| 問14 | 内部ネットワークのPCがダウンローダ型マルウェアに感染したと... |

| 問15 | ルートキットの特徴はどれか。 |

| 問16 | DNSSECで実現できることはどれか。 |

| 問17 | SQLインジェクション対策について、Webアプリケーションの... |

| 問18 | IPv4において、IPパケットで送られているデータが、ICM... |

| 問19 | IEEE802.1QのVLAN機能を有したスイッチにおいて、... |

| 問20 | WebDAVの特徴はどれか。 |

| 問21 | DBMSがトランザクションのコミット処理を完了とみなすタイミ... |

| 問22 | UML2.0において、オブジェクト間の相互作用を時間の経過に... |

| 問23 | エクストリームプログラミング(XP:eXtreme Prog... |

| 問24 | サービス提供時間帯が毎日0~24時のITサービスにおいて、あ... |

| 問25 | データベースの直接修正に関して、監査人がシステム監査報告書で... |