情報処理安全確保支援士午前II

2019(平成31年、令和元年)/春期分

問 1

CRL(Certificate Revocation List)に掲載されるものはどれか。

| ア | 有効期限切れになったディジタル証明書の公開鍵 |

| イ | 有効期限切れになったディジタル証明書のシリアル番号 |

| ウ | 有効期限内に失効したディジタル証明書の公開鍵 |

| エ | 有効期限内に失効したディジタル証明書のシリアル番号 |

問 2

PKIを構成するOCSPを利用する目的はどれか。

| ア | 誤って破棄してしまった秘密鍵の再発行処理の進捗状況を問い合わせる。 |

| イ | ディジタル証明書から生成した鍵情報の交換がOCSPクライアントとOCSPレスポンダの間で失敗した際、認証状態を確認する。 |

| ウ | ディジタル証明書の失効情報を問い合わせる。 |

| エ | 有効期限の切れたディジタル証明書の更新処理の進捗状況を確認する。 |

問 3

標準化団体OASISが、Webサイトなどを運営するオンラインビジネスパートナ間で認証、属性及び認可の情報を安全に交換するために策定したものはどれか。

| ア | SAML |

| イ | SOAP |

| ウ | XKMS |

| エ | XML Signature |

問 4

ハッシュ関数の性質の一つである衝突発見困難性に関する記述のうち、適切なものはどれか。

| ア | SHA-256の衝突発見困難性を示す、ハッシュ値が一致する二つのメッセージの発見に要する最大の計算量は、256の2乗である。 |

| イ | SHA-256の衝突発見困難性を示す、ハッシュ値の元のメッセージの発見に要する最大の計算量は、2の256乗である。 |

| ウ | 衝突発見困難性とは、ハッシュ値が与えられたときに、元のメッセージの発見に要する計算量が大きいことによる、発見の困難性のことである。 |

| エ | 衝突発見困難性とは、ハッシュ値が一致する二つのメッセージの発見に要する計算量が大きいことによる、発見の困難性のことである。 |

問 5

仮想通貨環境において、報酬を得るために行われるクリプトジャッキングはどれか。

| ア | 他人のPC又はサーバに侵入して計算資源を不正に利用し、台帳への追記の計算を行う。 |

| イ | 他人のPC又はサーバに保存された顧客情報を不正に取得して、販売する。 |

| ウ | 他人のPC又はサーバのキーボードからの入力値を不正に取得して、攻撃者のサーバに送信する。 |

| エ | 他人のPC又はサーバのファイルを暗号化して利用できなくし、警告文を表示して報酬を要求する。 |

問 6

DoS攻撃の一つであるSmurf攻撃はどれか。

| ア | ICMPの応答パケットを大量に発生させ、それが攻撃対象に送られるようにする。 |

| イ | TCP接続要求であるSYNパケットを攻撃対象に大量に送り付ける。 |

| ウ | サイズの大きいUDPパケットを攻撃対象に大量に送り付ける。 |

| エ | サイズの大きい電子メールや大量の電子メールを攻撃対象に送り付ける。 |

問 7

サイドチャネル攻撃に該当するものはどれか。

| ア | 暗号化装置における暗号化処理時の消費電力などの測定や統計処理によって、当該装置内部の秘密情報を推定する攻撃 |

| イ | 攻撃者が任意に選択した平文とその平文に対応した暗号文から数学的手法を用いて暗号鍵を推測し、同じ暗号鍵を用いて作成された暗号文を解読する攻撃 |

| ウ | 操作中の人の横から、入力操作の内容を観察することによって、利用者IDとパスワードを盗み取る攻撃 |

| エ | 無線LANのアクセスポイントを不正に設置し、チャネル間の干渉を発生させることによって、通信を妨害する攻撃 |

問 8

インターネットバンキングサービスを提供するWebサイトを利用する際に、トランザクション署名の機能をもつハードウェアトークンを利用する。次の処理を行うとき、(4)によってできることはどれか。ここで、ハードウェアトークンは利用者ごとに異なり、本人だけが利用する。

[処理]

(1):ハードウェアトークンに振込先口座番号と振込金額を入力し、メッセージ認証符号(MAC)を生成する。

(2):Webサイトの振込処理画面に振込先口座番号、振込金額及び(1)で生成されたMACを入力し、Webサイトに送信する。

(3):Webサイトでは、本人に発行したハードウェアトークンと同じ処理手順によって振込先口座番号と振込金額からMACを生成する。

(4):Webサイトでは、(2)で入力されたMACと、(3)で生成したMACを比較する。

| ア | 通信経路において盗聴されていないことを確認できる。 |

| イ | 通信経路における盗聴者を特定できる。 |

| ウ | 振込先口座番号と振込金額が改ざんされていないことを確認できる。 |

| エ | 振込先口座番号と振込金額の改ざんされた箇所を訂正できる。 |

問 9

総務省及び経済産業省が策定した"電子政府における調達のために参照すべき暗号のリスト(CRYPTREC暗号リスト)"に関する記述のうち、適切なものはどれか。

| ア | CRYPTREC暗号リストにある運用監視暗号リストとは、運用監視システムにおける利用実績が十分であると判断され、電子政府において利用を推奨する暗号技術のリストである。 |

| イ | CRYPTREC暗号リストにある証明書失効リストとは、政府共用認証局が公開している、危殆化した暗号技術のリストである。 |

| ウ | CRYPTREC暗号リストにある推奨候補暗号リストとは、安全性及び実装性能が確認され、今後、電子政府推奨暗号リストに掲載される可能性がある暗号技術のリストである。 |

| エ | CRYPTREC暗号リストにある電子政府推奨暗号リストとは、互換性維持目的に限った継続利用を推奨する暗号技術のリストである。 |

問 10

クロスサイトリクエストフォージェリ攻撃の対策として、効果がないものはどれか。

| ア | Webサイトでの決済などの重要な操作の都度、利用者のパスワードを入力させる。 |

| イ | Webサイトへのログイン後、毎回異なる値をHTTPレスポンスに含め、Webブラウザからのリクエストごとに送付されるその値を、Webサーバ側で照合する。 |

| ウ | Webブラウザからのリクエスト中のRefererによって正しいリンク元からの遷移であることを確認する。 |

| エ | WebブラウザからのリクエストをWebサーバで受け付けた際に、リクエストに含まれる"<"や">"などの特殊文字を、タグとして認識されない"<"や">" などの文字列に置き換える。 |

問 11

DNSキャッシュポイズニング攻撃に対して有効な対策はどれか。

| ア | DNSサーバにおいて、侵入したマルウェアをリアルタイムに隔離する。 |

| イ | DNS問合せに使用するDNSヘッダ内のIDを固定せずにランダムに変更する。 |

| ウ | DNS問合せに使用する送信元ポート番号を53番に固定する。 |

| エ | 外部からのDNS問合せに対しては、宛先ポート番号53のものだけに応答する。 |

問 12

VLAN機能をもった1台のレイヤ3スイッチに複数のPCを接続している。スイッチのポートをグループ化して複数のセグメントに分けると、スイッチのポートをセグメントを分けない場合に比べて、どのようなセキュリティ上の効果が得られるか。

| ア | スイッチが、PCから送出されるICMPパケットを全て遮断するので、PC間のマルウェア感染のリスクを低減できる。 |

| イ | スイッチが、PCからのブロードキャストパケットの到達範囲を制限するので、アドレス情報の不要な流出のリスクを低減できる。 |

| ウ | スイッチが、PCのMACアドレスから接続可否を判別するので、PCの不正接続のリスクを低減できる。 |

| エ | スイッチが、物理ポートごとに、決まったIPアドレスをもつPCの接続だけを許可するので、PCの不正接続のリスクを低減できる。 |

問 13

無線LANの情報セキュリティ対策に関する記述のうち、適切なものはどれか。

| ア | EAPは、クライアントPCとアクセスポイントとの間で、あらかじめ登録した共通鍵による暗号化通信を実装するための規格である。 |

| イ | RADIUSは、クライアントPCとアクセスポイントとの間で公開鍵暗号方式による暗号化通信を実装するための規格である。 |

| ウ | SSIDは、クライアントPCごとの秘密鍵を定めたものであり、公開鍵暗号方式による暗号化通信を実装するための規格で規定されている。 |

| エ | WPA2-Enterpriseは、IEEE802.1Xの規格に沿った利用者認証及び動的に配布される暗号化鍵を用いた暗号化通信を実装するための方式である。 |

問 14

インターネットサービスプロバイダ(ISP)が、OP25Bを導入する目的はどれか。

| ア | ISP管理外のネットワークに対するISP管理下のネットワークからのICMPパケットによるDDoS攻撃を遮断する。 |

| イ | ISP管理外のネットワークに向けてISP管理下のネットワークから送信されるスパムメールを制限する。 |

| ウ | ISP管理下のネットワークに対するISP管理外のネットワークからのICMPパケットによるDDoS攻撃を遮断する。 |

| エ | ISP管理下のネットワークに向けてISP管理外のネットワークから送信されるスパムメールを制限する。 |

問 15

SPF(Sender Policy Framework)によるドメイン認証を実施する場合、SPFの導入時に、電子メール送信元アドレスのドメイン所有者側で行う必要がある設定はどれか。

| ア | DNSサーバにSPFレコードを登録する。 |

| イ | DNSの問合せで使用するポート番号を変更する。 |

| ウ | メールサーバにディジタル証明書を導入する。 |

| エ | メールサーバのTCPポート25番を利用不可にする。 |

問 16

内部ネットワーク上のPCからインターネット上のWebサイトを参照するときは、DMZ上のVDI(Virtual Desktop Infrastructure)サーバにログインし、VDIサーバ上のWebブラウザを必ず利用するシステムを導入する。インターネット上のWebサイトから内部ネットワーク上のPCへのマルウェアの侵入、及びインターネット上のWebサイトへのPC内のファイルの流出を防止する効果を得るために必要な条件はどれか。

| ア | PCとVDIサーバ間は、VDIの画面転送プロトコル及びファイル転送を利用する。 |

| イ | PCとVDIサーバ間は、VDIの画面転送プロトコルだけを利用する。 |

| ウ | VDIサーバが、プロキシサーバとしてHTTP通信を中継する。 |

| エ | VDIサーバが、プロキシサーバとしてVDIの画面転送プロトコルだけを中継する。 |

問 17

ステートフルインスペクション方式のファイアウォールの特徴はどれか。

| ア | WebクライアントとWebサーバとの間に配置され、リバースプロキシサーバとして動作する方式であり、Webクライアントからの通信を目的のWebサーバに中継する際に、通信に不正なデータがないかどうかを検査する。 |

| イ | アプリケーションプロトコルごとにプロキシソフトウェアを用意する方式であり、クライアントからの通信を目的のサーバに中継する際に、通信に不正なデータがないかどうかを検査する。 |

| ウ | 特定のアプリケーションプロトコルだけを通過させるゲートウェイソフトウェアを利用する方式であり、クライアントからのコネクションの要求を受け付けて、目的のサーバに改めてコネクションを要求することによって、アクセスを制御する。 |

| エ | パケットフィルタリングを拡張した方式であり、過去に通過したパケットから通信セッションを認識し、受け付けたパケットを通信セッションの状態に照らし合わせて通過させるか遮断するかを判断する。 |

問 18

無線LANの隠れ端末問題の説明として、適切なものはどれか。

| ア | アクセスポイントがSSIDステルス機能を用いてビーコン信号を止めることによって、端末から利用可能なSSIDが分からなくなる問題 |

| イ | 端末がアクセスポイントとは通信できるが、他の端末のキャリアを検出できない状況にあり、送信フレームが衝突を起こしやすくなる問題 |

| ウ | 端末が別のアクセスポイントとアソシエーションを確立することによって、その端末が元のアクセスポイントからは見えなくなる問題 |

| エ | 複数の端末が同時にフレームを送信したとき、送信した端末が送信フレームの衝突を検出できない問題 |

問 19

シリアル回線で使用するものと同じデータリンクのコネクション確立やデータ転送を、LAN上で実現するプロトコルはどれか。

| ア | MPLS |

| イ | PPP |

| ウ | PPPoE |

| エ | PPTP |

問 20

ネットワーク管理プロトコルであるSNMPv3で使われるPDUのうち、事象の発生をエージェントが自発的にマネージャに知らせるために使用するものはどれか。ここで、エージェントとはエージェント相当のエンティティ、マネージャとはマネージャ相当のエンティティを指す。

| ア | GetRequest-PDU |

| イ | Response-PDU |

| ウ | SetRequest-PDU |

| エ | SNMPv2-Trap-PDU |

問 21

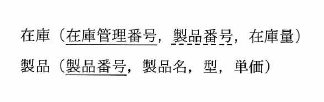

次の表において、"在庫"表の製品番号に参照制約が定義されているとき、その参照制約によって拒否される可能性のある操作はどれか。ここで、実線の下線は主キーを、破線の下線は外部キーを表す。

| ア | "在庫"表の行削除 |

| イ | "在庫"表の表削除 |

| ウ | "在庫"表への行追加 |

| エ | "製品"表への行追加 |

問 22

問題を引き起こす可能性があるデータを大量に入力し、そのときの応答や挙動を監視することによって、ソフトウェアの脆弱性を検出するテスト手法はどれか。

| ア | 限界値分析 |

| イ | 実験計画法 |

| ウ | ファジング |

| エ | ロードテスト |

問 23

マッシュアップに該当するものはどれか。

| ア | 既存のプログラムから、そのプログラムの仕様を導き出す。 |

| イ | 既存のプログラムを部品化し、それらの部品を組み合わせて、新規プログラムを開発する。 |

| ウ | クラスライブラリを利用して、新規プログラムを開発する。 |

| エ | 公開されている複数のサービスを利用して、新たなサービスを提供する。 |

問 24

データの追加・変更・削除が、少ないながらも一定の頻度で行われるデータベースがある。このデータベースのフルバックアップを磁気テープに取得する時間間隔を今までの2倍にした。このとき、データベースのバックアップ又は復旧に関する記述のうち、適切なものはどれか。

| ア | 復旧時に行うログ情報の反映の平均処理時間が約2倍になる。 |

| イ | フルバックアップ取得1回当たりの磁気テープ使用量が約2倍になる。 |

| ウ | フルバックアップ取得1回当たりの磁気テープ使用量が約半分になる。 |

| エ | フルバックアップ取得の平均処理時間が約2倍になる。 |

問 25

システム監査における監査調書の説明として、適切なものはどれか。

| ア | 監査対象部門が、監査報告後に改善提案への対応方法を記入したもの |

| イ | 監査対象部門が、予備調査前に当該部門の業務内容をとりまとめたもの |

| ウ | 監査人が、 実施した監査のプロセスを記録したもの |

| エ | 監査人が、年度の監査計画を監査対象ごとに詳細化して作成したもの |

問題目次

| 問1 | CRL(Certificate Revocation Lis... |

| 問2 | PKIを構成するOCSPを利用する目的はどれか。 |

| 問3 | 標準化団体OASISが、Webサイトなどを運営するオンライン... |

| 問4 | ハッシュ関数の性質の一つである衝突発見困難性に関する記述のう... |

| 問5 | 仮想通貨環境において、報酬を得るために行われるクリプトジャッ... |

| 問6 | DoS攻撃の一つであるSmurf攻撃はどれか。 |

| 問7 | サイドチャネル攻撃に該当するものはどれか。 |

| 問8 | インターネットバンキングサービスを提供するWebサイトを利用... |

| 問9 | 総務省及び経済産業省が策定した”電子政府における調達のために... |

| 問10 | クロスサイトリクエストフォージェリ攻撃の対策として、効果がな... |

| 問11 | DNSキャッシュポイズニング攻撃に対して有効な対策はどれか。 |

| 問12 | VLAN機能をもった1台のレイヤ3スイッチに複数のPCを接続... |

| 問13 | 無線LANの情報セキュリティ対策に関する記述のうち、適切なも... |

| 問14 | インターネットサービスプロバイダ(ISP)が、OP25Bを導... |

| 問15 | SPF(Sender Policy Framework)によ... |

| 問16 | 内部ネットワーク上のPCからインターネット上のWebサイトを... |

| 問17 | ステートフルインスペクション方式のファイアウォールの特徴はど... |

| 問18 | 無線LANの隠れ端末問題の説明として、適切なものはどれか。 |

| 問19 | シリアル回線で使用するものと同じデータリンクのコネクション確... |

| 問20 | ネットワーク管理プロトコルであるSNMPv3で使われるPDU... |

| 問21 | 次の表において、”在庫”表の製品番号に参照制約が定義されてい... |

| 問22 | 問題を引き起こす可能性があるデータを大量に入力し、そのときの... |

| 問23 | マッシュアップに該当するものはどれか。 |

| 問24 | データの追加・変更・削除が、少ないながらも一定の頻度で行われ... |

| 問25 | システム監査における監査調書の説明として、適切なものはどれか... |